Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować aplikację Cisco Webex Meetings z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu aplikacji Cisco Webex Meetings z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj za pomocą Microsoft Entra ID, kto ma dostęp do spotkań Cisco Webex.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do spotkań Cisco Webex przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji Cisco Webex Meetings z obsługą logowania jednokrotnego.

- Plik metadanych dostawcy usług ze spotkań Cisco Webex.

- Wraz z administratorem aplikacji w chmurze administrator aplikacji może również dodawać aplikacje lub zarządzać nimi w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Wbudowane role platformy Azure.

Uwaga / Notatka

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w przypadku chmury publicznej.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

- Aplikacja Cisco Webex Meetings obsługuje jednokrotne logowanie inicjowane przez SP i IDP.

- Spotkania Cisco Webex obsługują automatyczne przydzielanie użytkowników i wycofywanie użytkowników (zalecane).

- Aplikacja Cisco Webex Meetings obsługuje aprowizację użytkowników dokładnie na czas.

Dodawanie aplikacji Cisco Webex Meetings z galerii

Aby skonfigurować integrację aplikacji Cisco Webex Meetings z identyfikatorem Entra firmy Microsoft, należy dodać aplikację Cisco Webex Meetings z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Cisco Webex Meetings w polu wyszukiwania.

- Wybierz pozycję Cisco Webex Meetings z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do Twojego tenanta.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach Microsoft 365.

Konfiguracja i testowanie Microsoft Entra SSO dla spotkań Cisco Webex

Skonfiguruj i przetestuj logowanie jednokrotne Microsoft Entra z aplikacją Cisco Webex Meetings przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić związek między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w Cisco Webex Meetings.

Aby skonfigurować i przetestować jednokrotne logowanie (SSO) Microsoft Entra w aplikacji Cisco Webex Meetings, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO — aby użytkownicy mogli korzystać z tej funkcji.

- Utwórz użytkownika testowego Microsoft Entra — aby przetestować jednokrotne logowanie do Microsoft Entra za pomocą B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z jednokrotnego logowania do Microsoft Entra.

-

Skonfiguruj jednokrotne logowanie do aplikacji Cisco Webex Meetings — aby skonfigurować ustawienia logowania jednokrotnego w aplikacji.

- Tworzenie użytkownika testowego aplikacji Cisco Webex Meetings — aby mieć w aplikacji Cisco Webex Meetings odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- test SSO - aby zweryfikować, czy konfiguracja działa.

Konfiguracja systemu Microsoft Entra SSO

Aby włączyć SSO Microsoft Entra, wykonaj następujące kroki.

Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

pl-PL: Przejdź do witryny Entra ID>Aplikacje przedsiębiorstwa>Cisco Webex Meetings>Logowanie jednokrotne.

Na stronie Wybierz metodę logowania jednokrotnego wybierz opcję SAML.

Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu protokołu SAML można skonfigurować aplikację w trybie inicjowanym przez IDP, przekazując plik metadanych dostawcy usługi w następujący sposób:

Wybierz Przekaż plik metadanych.

Wybierz logo folderu , aby wybrać plik metadanych, a następnie wybierz pozycję Przekaż.

Po pomyślnym zakończeniu przekazywania pliku metadanych dostawcy usług wartości Identyfikator i Adres URL odpowiedzi są wypełniane automatycznie w sekcji Podstawowa konfiguracja protokołu SAML .

Uwaga / Notatka

Plik metadanych dostawcy usług znajduje się w sekcji Konfigurowanie logowania jednokrotnego na spotkaniach Cisco Webex , co zostało wyjaśnione w dalszej części artykułu.

Jeśli chcesz skonfigurować aplikację w trybie inicjacji SP, wykonaj następujące kroki:

W sekcji Podstawowa konfiguracja protokołu SAML wybierz ikonę ołówka.

W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://<customername>.my.webex.com

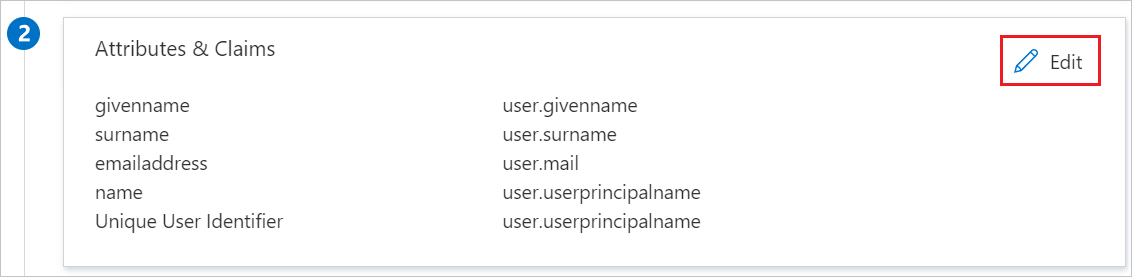

Aplikacja Cisco Webex Meetings oczekuje asercji SAML w określonym formacie, co wymaga dodania mapowań atrybutów niestandardowych do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych. Wybierz ikonę Edytuj , aby otworzyć okno dialogowe Atrybuty użytkownika.

Oprócz powyższych, aplikacja Cisco Webex Meetings oczekuje jeszcze kilku atrybutów, które zostaną przekazane z powrotem w odpowiedzi SAML. W sekcji Oświadczenia użytkownika w oknie dialogowym Atrybuty użytkownika wykonaj następujące kroki, aby dodać atrybut tokenu SAML, jak pokazano w poniższej tabeli:

Nazwa Atrybut źródłowy imię imie.uzytkownika nazwisko nazwisko.użytkownika e-mail poczta użytkownika UID poczta użytkownika - Wybierz pozycję Dodaj nowe oświadczenie , aby otworzyć okno dialogowe Zarządzanie oświadczeniami użytkowników .

- W polu tekstowym Nazwa wpisz nazwę atrybutu pokazaną dla tego wiersza.

- Pozostaw przestrzeń nazw pustą.

- Dla opcji Źródło wybierz wartość Atrybut.

- Z listy Atrybut źródłowy wybierz wartość atrybutu wyświetlaną dla tego wiersza z listy rozwijanej.

- Wybierz Zapisz.

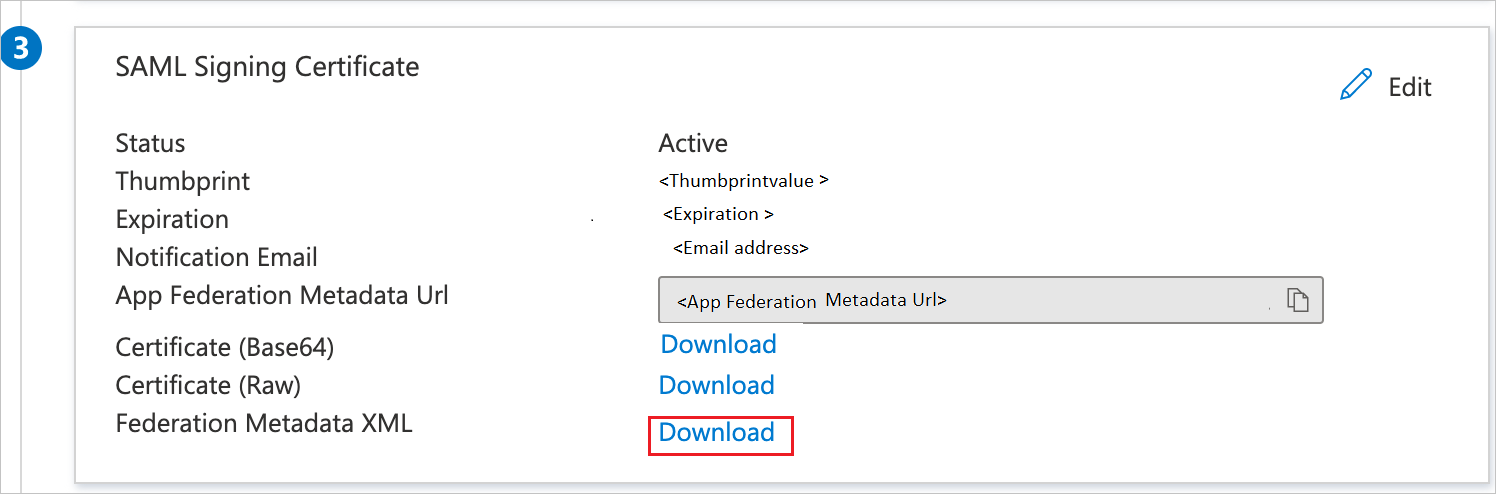

Na stronie Konfiguracja logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź Federation Metadata XML i wybierz Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie spotkań Cisco Webex skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku "Szybki start: tworzenie i przypisywanie konta użytkownika"

Konfigurowanie SSO (logowania jednokrotnego) w Cisco Webex Meetings

Zaloguj się do aplikacji Cisco Webex Meetings przy użyciu poświadczeń administratora.

Przejdź do obszaru Typowe ustawienia witryny i przejdź do pozycji Konfiguracja logowania jednokrotnego.

Na stronie Administracja webex wykonaj następujące kroki:

Wybierz pozycję SAML 2.0 jako protokół federacyjny.

Wybierz link Importuj metadane SAML , aby przekazać pobrany wcześniej plik metadanych.

Wybierz Profil SSO jako inicjowany przez IDP, a następnie kliknij przycisk Eksportuj, żeby pobrać plik metadanych usługodawcy i przekazać go w sekcji Podstawowa konfiguracja SAML.

Wybierz pozycję Automatyczne tworzenie konta.

Uwaga / Notatka

Aby włączyć aprowizację użytkowników „just-in-time”, należy zaznaczyć opcję automatyczne tworzenie konta. Oprócz tego, atrybuty tokenu SAML muszą być przekazane w odpowiedzi SAML.

Wybierz Zapisz.

Uwaga / Notatka

Ta konfiguracja dotyczy tylko klientów korzystających z identyfikatora Użytkownika Webex w formacie poczty e-mail.

Aby dowiedzieć się więcej o tym, jak skonfigurować spotkania Cisco Webex, zobacz stronę dokumentacji Webex.

Tworzenie użytkownika testowego aplikacji Cisco Webex Meetings

Celem tej sekcji jest utworzenie użytkownika o nazwie B.Simon na spotkaniach Cisco Webex. Aplikacja Cisco Webex Meetings obsługuje aprowizację typu just in time , która jest domyślnie włączona. Nie masz żadnych zadań do wykonania w tej sekcji. Jeśli użytkownik jeszcze nie istnieje w programie Cisco Webex Meetings, zostanie utworzony podczas próby uzyskania dostępu do spotkań Cisco Webex.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Inicjowane przez SP

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania do spotkań CISCO Webex, gdzie można rozpocząć proces logowania.

Przejdź bezpośrednio do adresu URL logowania do spotkań Cisco Webex i rozpocznij proces logowania stamtąd.

Zainicjowano przez IDP:

- Wybierz pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do spotkań Cisco Webex, dla których skonfigurowano logowanie jednokrotne.

Możesz również użyć aplikacji Microsoft My Apps do przetestowania aplikacji w dowolnym trybie. Po wybraniu kafelka Cisco Webex Meetings w obszarze Moje aplikacje, jeśli skonfigurowano aplikację w trybie SP, nastąpi przekierowanie do strony logowania w celu zainicjowania przepływu logowania. Jeśli skonfigurowano aplikację w trybie IDP, powinieneś zostać automatycznie zalogowany do Cisco Webex Meetings, dla których skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Treści powiązane

Po skonfigurowaniu spotkań Cisco Webex można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza dostęp warunkowy. Dowiedz się, jak wymusić kontrolę nad sesjami za pomocą Microsoft Defender for Cloud Apps.