Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować usługę Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu usługi Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do usługi Forcepoint Cloud Security Gateway — uwierzytelnianie użytkownika.

- Umożliwianie użytkownikom automatycznego logowania do usługi Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników przy użyciu kont firmy Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja Forcepoint Cloud Security Gateway z włączonym jednokrotnym logowaniem (SSO) z obsługą uwierzytelniania użytkowników.

- Wraz z administratorem aplikacji w chmurze administrator aplikacji może również dodawać aplikacje lub zarządzać nimi w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Wbudowane role platformy Azure.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

- Forcepoint Cloud Security Gateway — uwierzytelnianie użytkownika obsługuje logowanie jednokrotne (SSO) inicjowane przez SP.

- Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników obsługuje automatyczne konfigurowanie użytkowników.

Uwaga

Identyfikator tej aplikacji ma stałą wartość tekstową, więc w jednym tenancie można skonfigurować tylko jedno wystąpienie.

Dodawanie usługi Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników z galerii

Aby skonfigurować integrację usługi Forcepoint Cloud Security Gateway (uwierzytelnianie użytkowników) z Microsoft Entra ID, należy dodać usługę Forcepoint Cloud Security Gateway (uwierzytelnianie użytkowników) z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Forcepoint Cloud Security Gateway — Uwierzytelnianie użytkowników w polu wyszukiwania.

- Wybierz pozycję Forcepoint Cloud Security Gateway — Uwierzytelnianie użytkownika z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do Twojego tenanta.

Możesz również użyć Kreatora konfiguracji aplikacji Enterprise. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach Microsoft 365.

Konfigurowanie i testowanie logowania jednokrotnego (SSO) Microsoft Entra dla usługi Forcepoint Cloud Security Gateway — uwierzytelnianie użytkownika

Skonfiguruj i przetestuj Microsoft Entra SSO z usługą Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić powiązanie między użytkownikiem Microsoft Entra a odpowiednim użytkownikiem w usłudze Forcepoint Cloud Security Gateway - Uwierzytelnianie Użytkownika.

Aby skonfigurować i przetestować Microsoft Entra SSO z usługą Forcepoint Cloud Security Gateway – uwierzytelnianie użytkowników, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO — aby użytkownicy mogli korzystać z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra — aby przetestować jednokrotne logowanie Microsoft Entra z B.Simonem.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z jednokrotnego logowania do Microsoft Entra.

- Skonfiguruj usługę Forcepoint Cloud Security Gateway — SSO uwierzytelnianie użytkownika — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego Forcepoint Cloud Security Gateway — Uwierzytelnianie użytkownika — aby mieć odpowiednik B.Simona w Forcepoint Cloud Security Gateway, połączony z reprezentacją użytkownika w Microsoft Entra.

- test SSO - aby zweryfikować, czy konfiguracja działa.

Konfiguracja systemu Microsoft Entra SSO

Aby włączyć SSO Microsoft Entra, wykonaj następujące kroki.

Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

Przejdź do Entra ID>Enterprise apps>Forcepoint Cloud Security Gateway — Uwierzytelnianie użytkownika>Logowanie jednokrotne.

Na stronie Wybierz metodę logowania jednokrotnego wybierz opcję SAML.

Na stronie Konfigurowanie logowania jednokrotnego z SAML wybierz ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu tekstowym Identyfikator wpisz adres URL:

https://mailcontrol.com/sp_metadata.xmlb. W polu tekstowym Adres URL odpowiedzi wpisz adres URL:

https://proxy-login.blackspider.com/c. W polu tekstowym Adres URL logowania wpisz następujący adres URL:

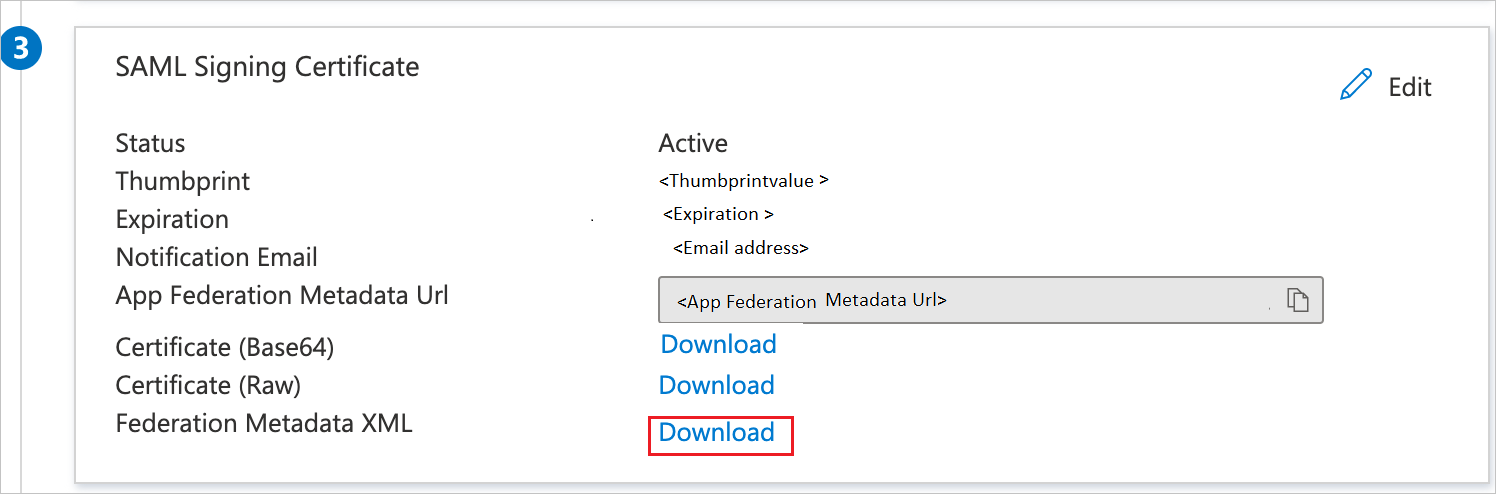

https://forcepoint.comNa stronie Konfigurowanie pojedynczego Sign-On przy użyciu SAML, w sekcji Certyfikatu podpisywania SAML, wybierz pozycję Pobierz, aby pobrać Federation Metadata XML z podanych opcji zgodnie z wymaganiami i zapisać je na komputerze.

W sekcji Konfigurowanie usługi Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Konfigurowanie usługi Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników za pomocą logowania jednokrotnego (SSO)

Zaloguj się do witryny firmowej usługi Forcepoint Cloud Security Gateway - User Authentication jako administrator.

Przejdź dopozycji Ustawienia> i wybierz pozycję Logowanie jednokrotne.

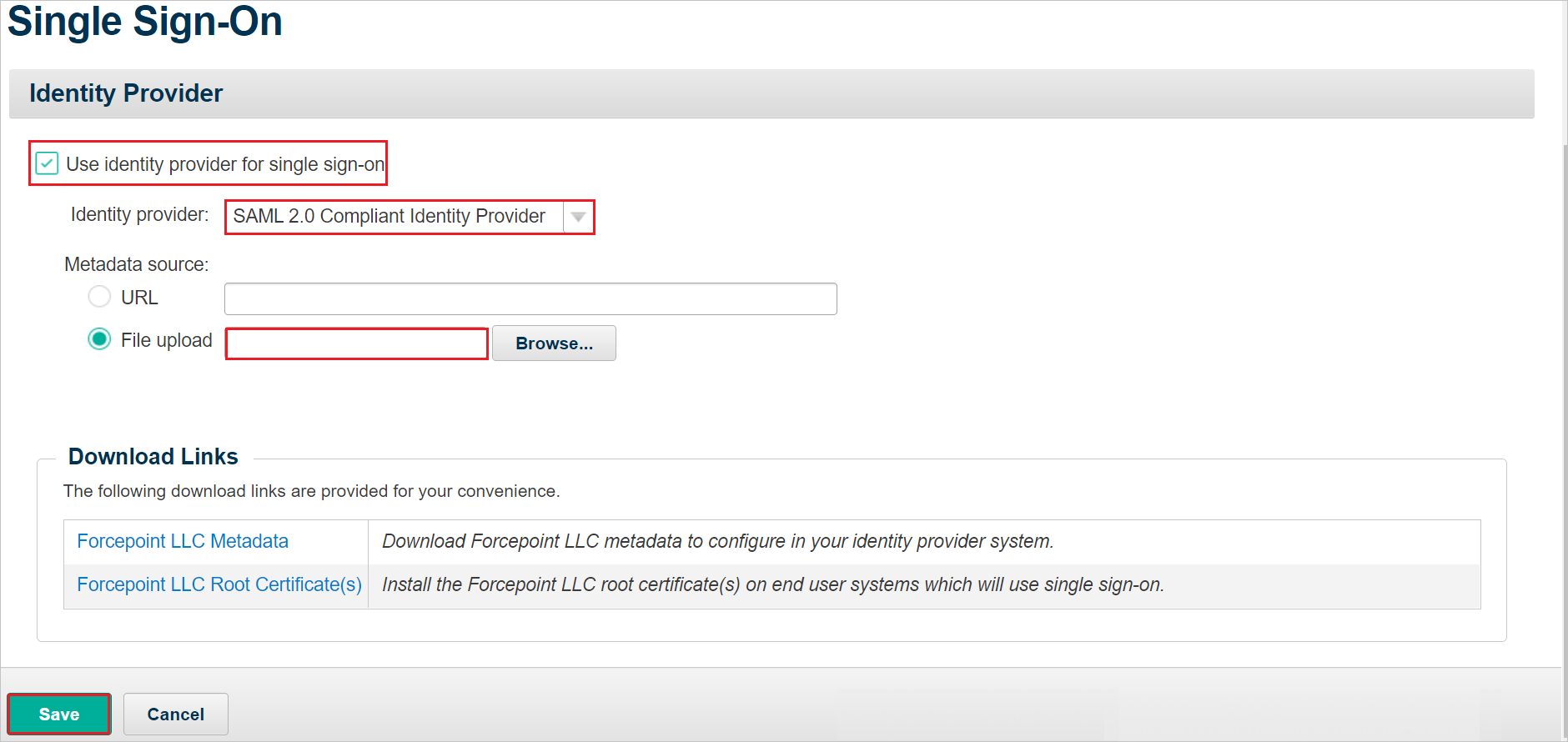

Na stronie Logowanie jednokrotne wykonaj następujące kroki:

a. Włącz pole wyboru Użyj dostawcy tożsamości dla jednokrotnego logowania.

b. Z listy rozwijanej wybierz Dostawcę tożsamości.

c. Przekaż plik XML metadanych federacji do pola tekstowego Przekazywanie pliku , wybierając opcję Przeglądaj .

d. Wybierz Zapisz.

Utwórz testowego użytkownika uwierzytelniania dla usługi Forcepoint Cloud Security Gateway

W tej sekcji utworzysz użytkownika Britta Simon w usłudze Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników. We współpracy z zespołem wsparcia Forcepoint Cloud Security Gateway — Uwierzytelnianie Użytkowników zajmij się dodawaniem użytkowników na Platformie Uwierzytelniania Użytkowników Forcepoint Cloud Security Gateway. Przed użyciem logowania jednokrotnego należy utworzyć i aktywować użytkowników.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania w usłudze Forcepoint Cloud Security Gateway — adres URL uwierzytelniania użytkownika, w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do strony Forcepoint Cloud Security Gateway - adres URL uwierzytelniania użytkownika i zainicjuj proces logowania.

Możesz użyć usługi Microsoft My Apps. Po wybraniu kafelka Forcepoint Cloud Security Gateway — Uwierzytelnianie użytkownika w obszarze Moje aplikacje, ta opcja przekierowuje do adresu URL logowania do usługi Forcepoint Cloud Security Gateway — Uwierzytelnianie użytkownika. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Introduction to the My Apps ( Wprowadzenie do aplikacji My Apps).

Powiązana zawartość

Po skonfigurowaniu usługi Forcepoint Cloud Security Gateway — uwierzytelnianie użytkowników można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę nad sesjami za pomocą Microsoft Defender for Cloud Apps.