Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować sieć VPN protokołu SSL FortiGate z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu sieci VPN ssl FortiGate z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Użyj identyfikatora Entra firmy Microsoft, aby kontrolować, kto może uzyskać dostęp do sieci VPN ssl fortiGate.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do sieci VPN protokołu SSL FortiGate przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji: w witrynie Azure Portal.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Sieć VPN fortiGate SSL z włączonym logowaniem jednokrotnym.

Opis artykułu

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

Usługa FortiGate SSL VPN obsługuje SSO oparte na inicjatywie dostawcy usług.

Dodawanie sieci VPN PROTOKOŁU SSL FortiGate z galerii

Aby skonfigurować integrację sieci VPN FortiGate SSL z identyfikatorem Entra firmy Microsoft, należy dodać sieć VPN Ssl FortiGate z galerii do listy zarządzanych aplikacji SaaS:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wprowadź ciąg FortiGate SSL VPN w polu wyszukiwania.

- Wybierz pozycję FortiGate SSL VPN w panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do Twojego tenanta.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach Microsoft 365.

Konfigurowanie i testowanie usługi Microsoft Entra SSO for FortiGate SSL VPN

Skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft z siecią VPN fortiGate SSL przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i odpowiednią grupą użytkowników logowania jednokrotnego SAML w usłudze FortiGate SSL VPN.

Aby skonfigurować i przetestować Microsoft Entra SSO z FortiGate SSL VPN, wykonaj następujące ogólne kroki:

-

Skonfiguruj Microsoft Entra SSO w celu włączenia funkcji dla użytkowników.

- Utwórz użytkownika testowego Microsoft Entra w celu przetestowania jednokrotnego logowania Microsoft Entra.

- Udziel użytkownikowi testowemu dostępu, aby włączyć funkcję jednokrotnego logowania Microsoft Entra dla tego użytkownika.

-

Skonfiguruj logowanie jednokrotne SSO FortiGate SSL VPN po stronie aplikacji.

- Utwórz grupę użytkowników logowania jednokrotnego FortiGate SAML odpowiadającą reprezentacji użytkownika w usłudze Microsoft Entra.

- Przetestuj logowanie jednokrotne , aby sprawdzić, czy konfiguracja działa.

Konfiguracja systemu Microsoft Entra SSO

Aby włączyć Microsoft Entra SSO, wykonaj następujące kroki w portalu Azure:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do strony integracji aplikacji Entra ID>Aplikacje dla przedsiębiorstw>FortiGate SSL VPN w sekcji Zarządzanie, wybierz logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

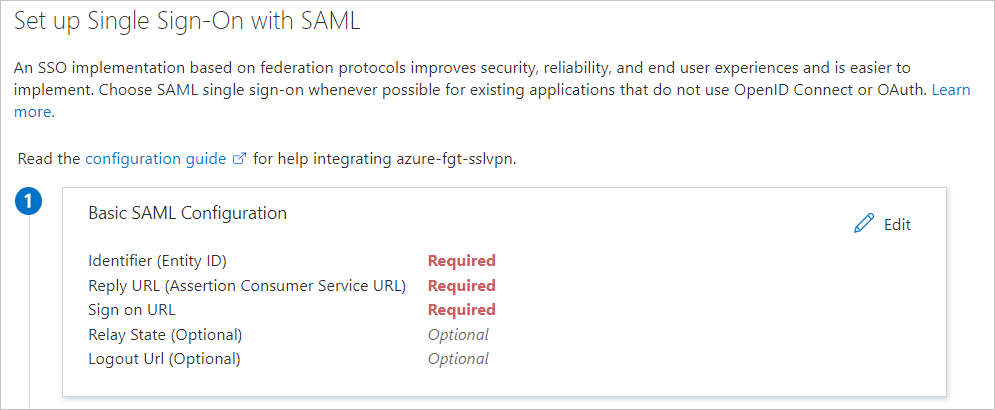

Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu protokołu SAML wybierz przycisk Edytuj dla podstawowej konfiguracji SAML, aby edytować ustawienia:

Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu języka SAML wprowadź następujące wartości:

a. W polu Identyfikator wprowadź adres URL we wzorcu

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. W polu Adres URL odpowiedzi wprowadź adres URL we wzorcu

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. W polu Adres URL logowania wprowadź adres URL we wzorcu

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. W polu Adres URL wylogowywania wprowadź adres URL we wzorcu

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Uwaga

Te wartości to tylko wzorce. Musisz użyć rzeczywistego adresu URL logowania, identyfikatora, adresu URL odpowiedzi i adresu URL wylogowywania skonfigurowanego w fortiGate. Obsługa fortiGate musi podać poprawne wartości dla środowiska.

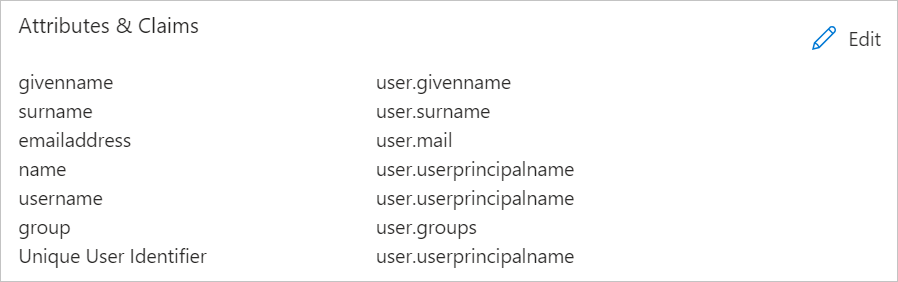

Aplikacja sieci VPN protokołu SSL FortiGate oczekuje asercji SAML w określonym formacie, co wymaga dodania mapowań atrybutów niestandardowych do konfiguracji. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

Oświadczenia wymagane przez sieć VPN SSL fortiGate są pokazane w poniższej tabeli. Nazwy tych oświadczeń muszą być zgodne z nazwami używanymi w sekcji konfiguracji wiersza polecenia Perform FortiGate w tym artykule. Nazwy są wrażliwe na wielkość liter.

Nazwa Atrybut źródłowy nazwa użytkownika nazwa_główna_użytkownika grupa grupy użytkownika Aby utworzyć więcej roszczeń:

a. Obok pozycji Atrybuty użytkownika i oświadczenia wybierz pozycję Edytuj.

b. Wybierz pozycję Dodaj nowe oświadczenie.

c. W polu Nazwa wprowadź nazwę użytkownika.

d. W polu Atrybut źródłowy wybierz wartość user.userprincipalname.

e. Wybierz pozycję Zapisz.

Uwaga

Atrybuty użytkownika i oświadczenia zezwalają tylko na jedno oświadczenie grupy. Aby dodać oświadczenie grupy, usuń istniejące oświadczenie grupy user.groups [SecurityGroup] już obecne w oświadczeniach, aby dodać nowe oświadczenie lub edytować istniejące do wszystkich grup.

f. Wybierz Dodaj roszczenie grupowe.

g. Wybierz pozycję Wszystkie grupy.

h. W obszarze Opcje zaawansowane zaznacz pole wyboru Dostosuj nazwę oświadczenia grupy .

i W polu Nazwa wprowadź grupa.

j. Wybierz pozycję Zapisz.

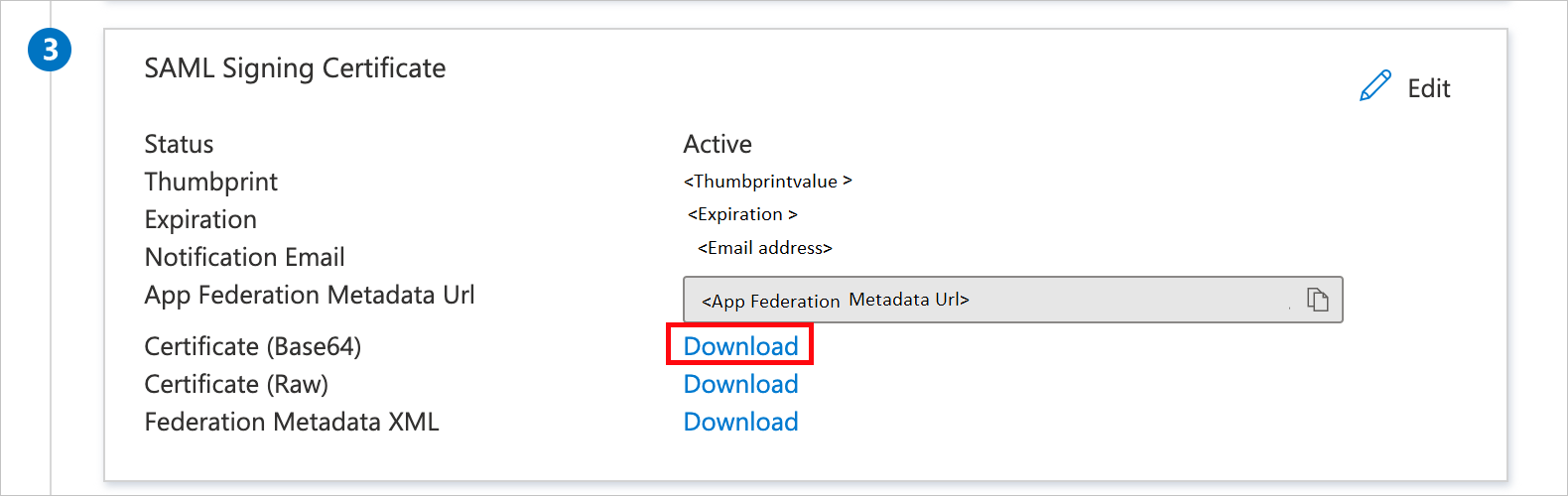

Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu języka SAML w sekcji Certyfikat podpisywania SAML wybierz link Pobierz obok pozycji Certyfikat (Base64), aby pobrać certyfikat i zapisać go na komputerze:

W sekcji Konfigurowanie sieci VPN ssl fortiGate skopiuj odpowiedni adres URL lub adresy URL w zależności od wymagań:

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator użytkowników.

- Przejdź do Entra ID>Użytkownicy.

- Wybierz pozycję Nowy użytkownik> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź wartość

B.Simon. - W polu Nazwa główna użytkownika wprowadź wartość username@companydomain.extension. Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło , a następnie zapisz wartość wyświetlaną w polu Hasło .

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź wartość

- Wybierz pozycję Utwórz.

Udzielanie dostępu użytkownikowi testowemu

W tej sekcji włączysz dla użytkownika B.Simon możliwość korzystania z logowania jednokrotnego, udzielając temu użytkownikowi dostępu do sieci VPN Ssl FortiGate.

- Przejdź do aplikacji Entra ID>Dla przedsiębiorstw.

- Na liście aplikacji wybierz pozycję FortiGate SSL VPN.

- Na stronie przeglądu aplikacji w sekcji Zarządzanie wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon na liście Użytkownicy , a następnie wybierz przycisk Wybierz w dolnej części ekranu.

- Jeśli spodziewasz się dowolnej wartości roli w asercji SAML, w oknie dialogowym Wybieranie roli wybierz odpowiednią rolę dla użytkownika z listy. Wybierz przycisk Wybierz w dolnej części ekranu.

- W oknie dialogowym Dodawanie przypisania wybierz pozycję Przypisz.

Tworzenie grupy zabezpieczeń dla użytkownika testowego

W tej sekcji utworzysz grupę zabezpieczeń w usłudze Microsoft Entra ID dla użytkownika testowego. Funkcja FortiGate używa tej grupy zabezpieczeń do udzielania dostępu do sieci użytkownika za pośrednictwem sieci VPN.

- W centrum administracyjnym Microsoft Entra przejdź do Entra ID>Grupy>Nowa grupa.

- W właściwościach Nowa grupa wykonaj następujące kroki:

- Na liście Typ grupy wybierz pozycję Zabezpieczenia.

- W polu Nazwa grupy wprowadź FortiGateAccess.

- W polu Opis grupy wprowadź grupę w celu udzielenia dostępu do sieci VPN FortiGate.

- Dla ustawień ról Microsoft Entra można przypisać do grupy (wersja zapoznawcza), wybierz Nie.

- W polu Typ członkostwa wybierz pozycję Przypisane.

- W obszarze Członkowie wybierz pozycję Brak wybranych członków.

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy , a następnie wybierz przycisk Wybierz w dolnej części ekranu.

- Wybierz pozycję Utwórz.

- Po powrocie do sekcji Grupy w usłudze Microsoft Entra ID znajdź grupę FortiGate Access i zanotuj identyfikator obiektu. Będzie on potrzebny później.

Konfigurowanie jednokrotnego logowania (SSO) SSL VPN FortiGate

Przekazywanie certyfikatu SAML Base64 do urządzenia FortiGate

Po zakończeniu konfiguracji SAML dla aplikacji FortiGate w twojej dzierżawie, pobrałeś certyfikat SAML zakodowany w formacie Base64. Musisz przekazać ten certyfikat do urządzenia FortiGate:

- Zaloguj się do portalu zarządzania urządzenia FortiGate.

- W okienku po lewej stronie wybierz pozycję System.

- W obszarze System wybierz pozycję Certyfikaty.

- Wybierz pozycję Importuj>certyfikat zdalny.

- Przejdź do certyfikatu pobranego z wdrożenia aplikacji FortiGate w dzierżawie Azure, wybierz go, a następnie wybierz OK.

Po przekazaniu certyfikatu zanotuj jego nazwę w obszarze System>Certyfikaty>Zdalne Certyfikaty. Domyślnie ma ona nazwę REMOTE_Cert_N, gdzie N jest wartością całkowitą.

Ukończ konfigurację wiersza polecenia FortiGate

Mimo że od wersji FortiOS 7.0 można skonfigurować działanie Single Sign-On (SSO) za pomocą graficznego interfejsu użytkownika, konfiguracje wiersza poleceń są stosowane we wszystkich wersjach. Dlatego też zostały tutaj pokazane.

Aby wykonać te kroki, potrzebne są zarejestrowane wcześniej wartości:

| Ustawienia SAML w FortiGate CLI | Równoważna konfiguracja platformy Azure |

|---|---|

Identyfikator jednostki SP (entity-id) |

Identyfikator (identyfikator jednostki) |

Adres URL logowania jednokrotnego SP (single-sign-on-url) |

Adres URL odpowiedzi (adres URL usługi Assertion Consumer Service) |

Adres URL jednorazowego wylogowania SP (single-logout-url) |

Adres URL wylogowywania |

Identyfikator jednostki dostawcy tożsamości (idp-entity-id) |

Identyfikator Entra firmy Microsoft |

Adres URL jednokrotnego logowania dostawcy tożsamości (idp-single-sign-on-url) |

Adres URL logowania platformy Azure |

URL wylogowania IdP (idp-single-logout-url) |

Adres URL wylogowywania platformy Azure |

Certyfikat dostawcy tożsamości (idp-cert) |

Nazwa certyfikatu SAML base64 (REMOTE_Cert_N) |

Atrybut nazwy użytkownika (user-name) |

nazwa użytkownika |

Atrybut nazwy grupy (group-name) |

grupa |

Uwaga

Adres URL logowania w obszarze Podstawowa konfiguracja protokołu SAML nie jest używany w konfiguracjach FortiGate. Służy do inicjowania logowania jednokrotnego przez SP, aby przekierować użytkownika do strony portalu VPN SSL.

Ustanów sesję SSH na urządzeniu FortiGate i zaloguj się przy użyciu konta administratora FortiGate.

Uruchom następujące polecenia i zastąp element

<values>informacjami zebranymi wcześniej:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Konfiguracja FortiGate do dopasowywania grup

W tej sekcji skonfigurujesz funkcję FortiGate, aby rozpoznać identyfikator obiektu grupy zabezpieczeń, która zawiera użytkownika testowego. Ta konfiguracja umożliwia fortiGate podejmowanie decyzji dotyczących dostępu na podstawie członkostwa w grupie.

Do wykonania tych kroków potrzebny jest identyfikator obiektu grupy zabezpieczeń FortiGateAccess utworzonej wcześniej w tym artykule.

Ustanów sesję SSH na urządzeniu FortiGate i zaloguj się przy użyciu konta administratora FortiGate.

Uruchom następujące polecenia:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Tworzenie portali sieci VPN FortiGate i zasad zapory

W tej sekcji skonfigurujesz portale VPN FortiGate i zasady zapory, które udzielają dostępu do grupy zabezpieczeń FortiGateAccess utworzonej wcześniej w tym artykule.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

W kroku 5) konfiguracji SSO Azure *Przetestuj SSO z aplikacją, wybierz przycisk Test. Ta opcja przekierowuje na stronę logowania FortiGate VPN, gdzie można zainicjować proces logowania.

Przejdź bezpośrednio do adresu URL logowania do sieci VPN FortiGate i zainicjuj przepływ logowania z tego miejsca.

Możesz użyć usługi Microsoft My Apps. Po wybraniu kafelka FortiGate VPN w obszarze Moje aplikacje ta opcja przekierowuje do adresu URL logowania do sieci VPN FortiGate. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Introduction to the My Apps ( Wprowadzenie do aplikacji My Apps).

Powiązana zawartość

Po skonfigurowaniu sieci VPN FortiGate można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.