Samouczek: integracja usługi Microsoft Entra SSO z oprogramowaniem SAP Litmos

Z tego samouczka dowiesz się, jak zintegrować oprogramowanie SAP Litmos z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu rozwiązania SAP Litmos z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do oprogramowania SAP Litmos.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do aplikacji SAP Litmos przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji SAP Litmos z obsługą logowania jednokrotnego.

Opis scenariusza

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

- Aplikacja SAP Litmos obsługuje logowanie jednokrotne inicjowane przez dostawcę usług i dostawcę tożsamości .

- Aplikacja SAP Litmos obsługuje aprowizowanie użytkowników just in time .

- Oprogramowanie SAP Litmos obsługuje automatyczną aprowizację użytkowników.

Dodawanie aplikacji SAP Litmos z galerii

Aby skonfigurować integrację oprogramowania SAP Litmos z aplikacją Microsoft Entra ID, należy dodać aplikację SAP Litmos z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>New application (Aplikacje dla przedsiębiorstw w aplikacji> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wpisz SAP Litmos w polu wyszukiwania.

- Wybierz pozycję SAP Litmos z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przejść przez konfigurację logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfigurowanie i testowanie aplikacji Microsoft Entra SSO dla oprogramowania SAP Litmos

Skonfiguruj i przetestuj logowanie jednokrotne firmy Microsoft z oprogramowaniem SAP Litmos przy użyciu użytkownika testowego O nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem oprogramowania SAP Litmos.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft w oprogramowaniu SAP Litmos, wykonaj następujące kroki:

- Skonfiguruj logowanie jednokrotne firmy Microsoft Entra — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Tworzenie użytkownika testowego aplikacji Microsoft Entra — aby przetestować logowanie jednokrotne firmy Microsoft Entra z aplikacją B.Simon.

- Przypisz użytkownika testowego aplikacji Microsoft Entra — aby włączyć aplikację B.Simon do korzystania z logowania jednokrotnego firmy Microsoft Entra.

- Skonfiguruj logowanie jednokrotne SAP Litmos — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Tworzenie użytkownika testowego oprogramowania SAP Litmos — aby mieć w oprogramowaniu SAP Litmos odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego firmy Microsoft

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do sekcji Identity Applications Enterprise Applications>>SAP Litmos Single sign-on (Logowanie>jednokrotne SAP Litmos).>

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę ołówka podstawową konfigurację protokołu SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu tekstowym Identyfikator wpisz jeden z następujących adresów URL:

Identyfikator https://<CustomerName>.litmos.comhttps://<CustomerName>.litmos.com.auhttps://<CustomerName>.litmoseu.comb. W polu tekstowym Adres URL odpowiedzi wpisz jeden z następujących adresów URL:

Adres URL odpowiedzi https://<CompanyName>.litmos.com/integration/sploginhttps://<CompanyName>.litmos.com/integration/splogin?IdP=1https://<CompanyName>.litmos.com/integration/splogin?IdP=2https://<CompanyName>.litmos.com/integration/splogin?IdP=3https://<CompanyName>.litmos.com/integration/splogin?IdP=14https://<CompanyName>.litmos.com.au/integration/sploginhttps://<CompanyName>.litmos.com.au/integration/splogin?IdP=1https://<CompanyName>.litmos.com.au/integration/splogin?IdP=2https://<CompanyName>.litmos.com.au/integration/splogin?IdP=3https://<CompanyName>.litmos.com.au/integration/splogin?IdP=14https://<CompanyName>.litmoseu.com/integration/sploginhttps://<CompanyName>.litmoseu.com/integration/splogin?IdP=1https://<CompanyName>.litmoseu.com/integration/splogin?IdP=2https://<CompanyName>.litmoseu.com/integration/splogin?IdP=3https://<CompanyName>.litmoseu.com/integration/splogin?IdP=14c. W polu tekstowym Adres URL logowania wpisz jeden z następujących adresów URL:

Adres URL logowania https://<CompanyName>.litmos.com/integration/sploginhttps://<CompanyName>.litmos.com/integration/splogin?IdP=1https://<CompanyName>.litmos.com/integration/splogin?IdP=2https://<CompanyName>.litmos.com/integration/splogin?IdP=3https://<CompanyName>.litmos.com/integration/splogin?IdP=14https://<CompanyName>.litmos.com.au/integration/sploginhttps://<CompanyName>.litmos.com.au/integration/splogin?IdP=1https://<CompanyName>.litmos.com.au/integration/splogin?IdP=2https://<CompanyName>.litmos.com.au/integration/splogin?IdP=3https://<CompanyName>.litmos.com.au/integration/splogin?IdP=14https://<CompanyName>.litmoseu.com/integration/sploginhttps://<CompanyName>.litmoseu.com/integration/splogin?IdP=1https://<CompanyName>.litmoseu.com/integration/splogin?IdP=2https://<CompanyName>.litmoseu.com/integration/splogin?IdP=3https://<CompanyName>.litmoseu.com/integration/splogin?IdP=14d. W polu tekstowym Adres URL stanu przekaźnika wpisz jeden z następujących adresów URL:

Adres URL stanu przekaźnika https://<CompanyName>.litmos.com/integration/splogin?RelayState=https://<CustomerName>.litmos.com/Course/12345https://<CompanyName>.litmos.com/integration/splogin?RelayState=https://<CustomerName>.litmos.com/LearningPath/12345Uwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora, adresu URL odpowiedzi, adresu URL logowania i adresu URL stanu przekaźnika, które zostały wyjaśnione w dalszej części samouczka lub skontaktuj się z zespołem pomocy technicznej klienta oprogramowania SAP Litmos, aby uzyskać te wartości. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

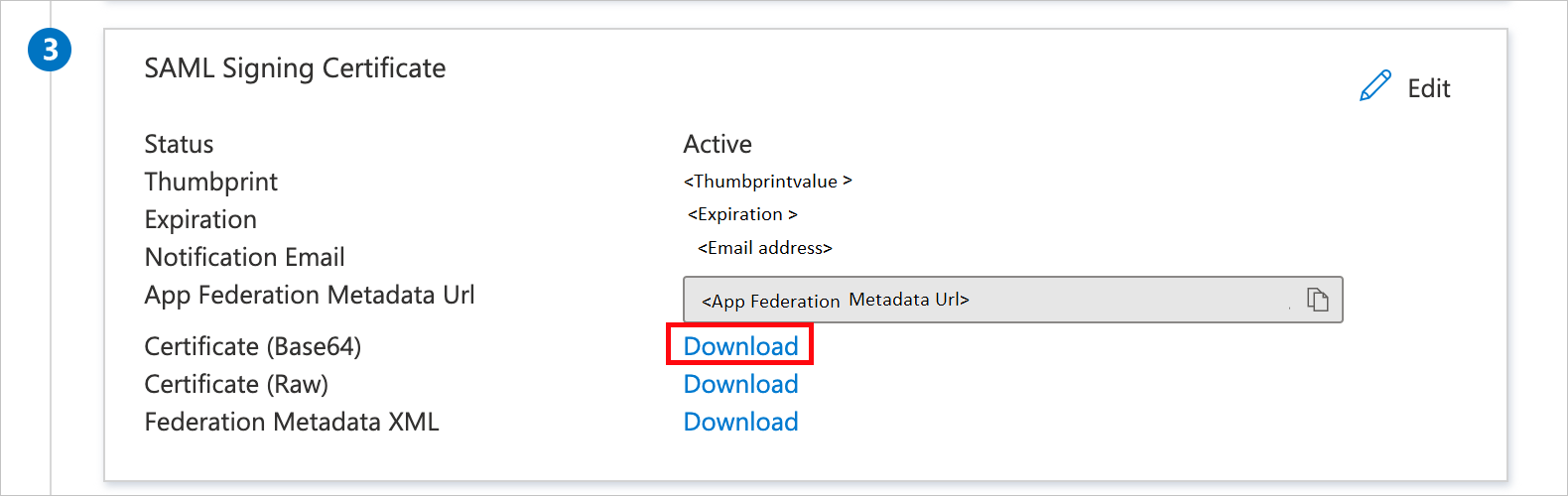

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64) i wybierz pozycję Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie aplikacji SAP Litmos skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako użytkownik Administracja istrator.

- Przejdź do pozycji Użytkownicy tożsamości>>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź wartość

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź wartość

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz aplikację B.Simon, aby korzystać z logowania jednokrotnego, udzielając dostępu do aplikacji SAP Litmos.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do sekcji Identity>Applications Enterprise Applications>>SAP Litmos( Aplikacje dla przedsiębiorstw SAP Litmos).

- Na stronie przeglądu aplikacji wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika/grupę, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę . Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodawanie przypisania kliknij przycisk Przypisz.

Konfigurowanie logowania jednokrotnego sap Litmos

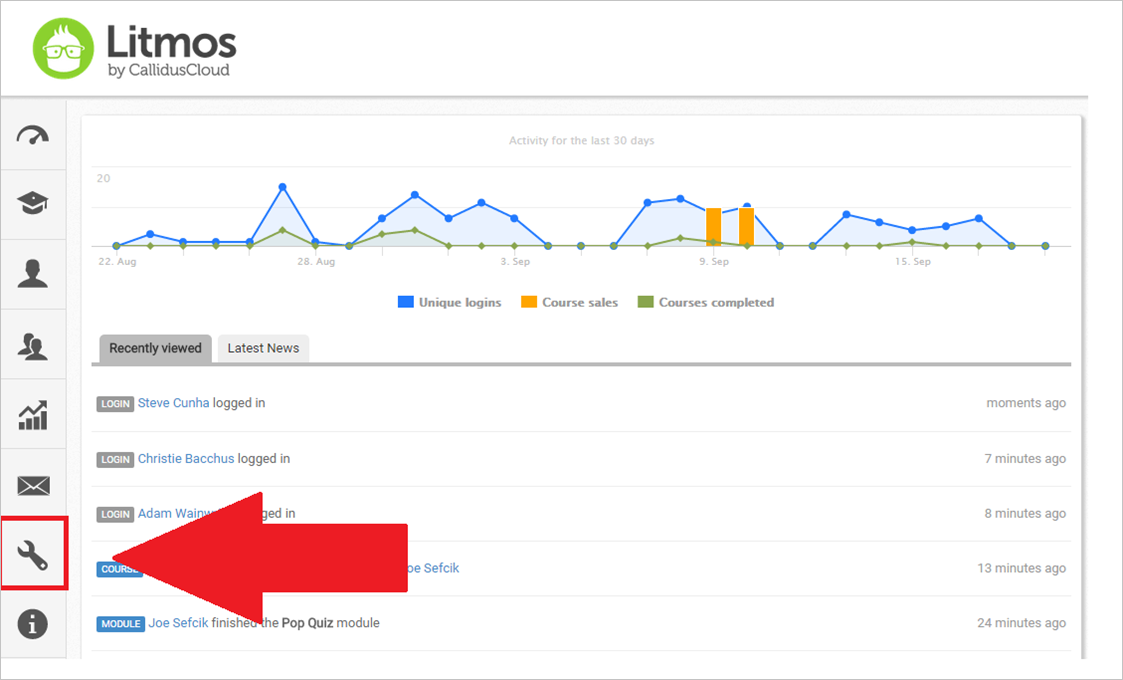

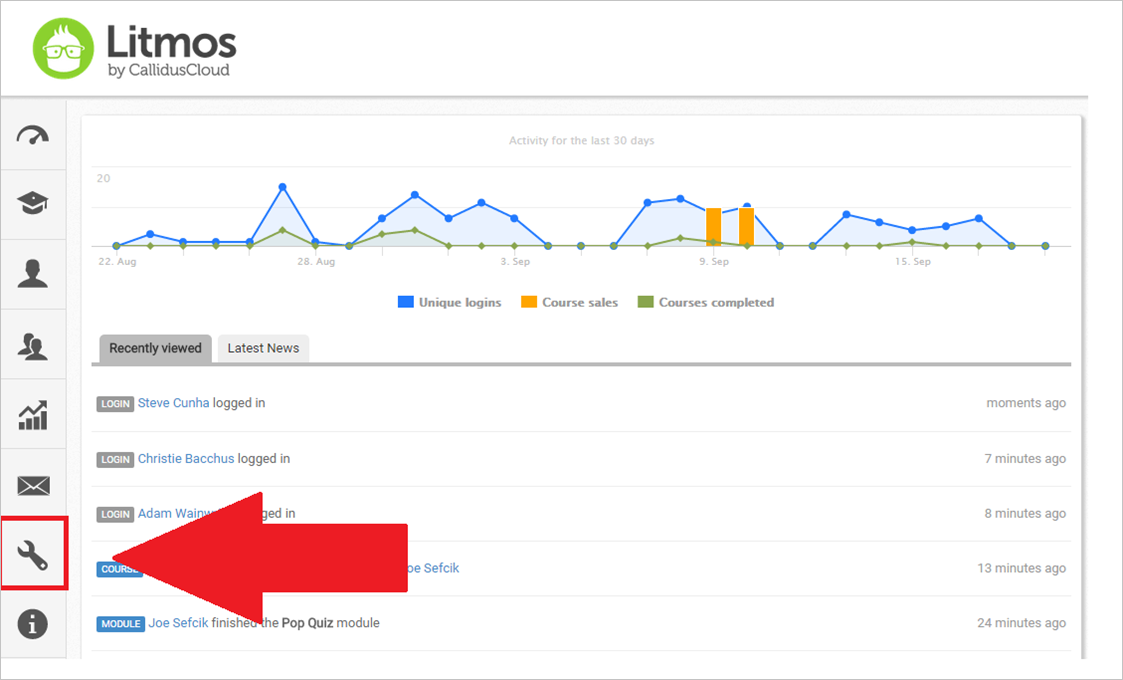

W innym oknie przeglądarki zaloguj się do firmowej witryny sap Litmos jako administrator.

Na pasku nawigacyjnym po lewej stronie kliknij pozycję Accounts (Konta).

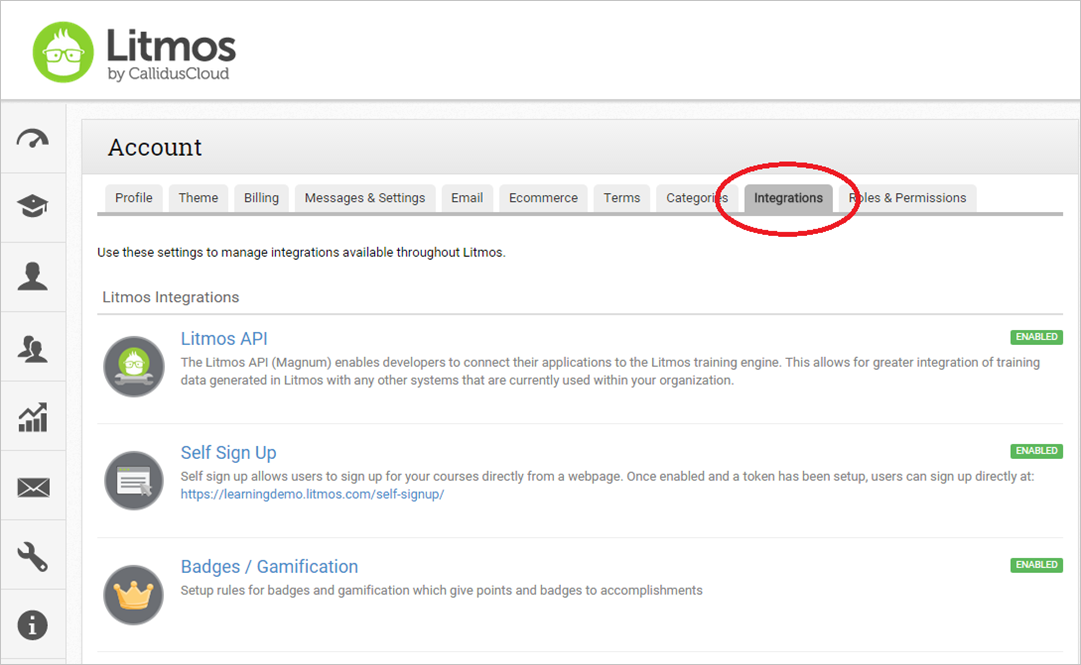

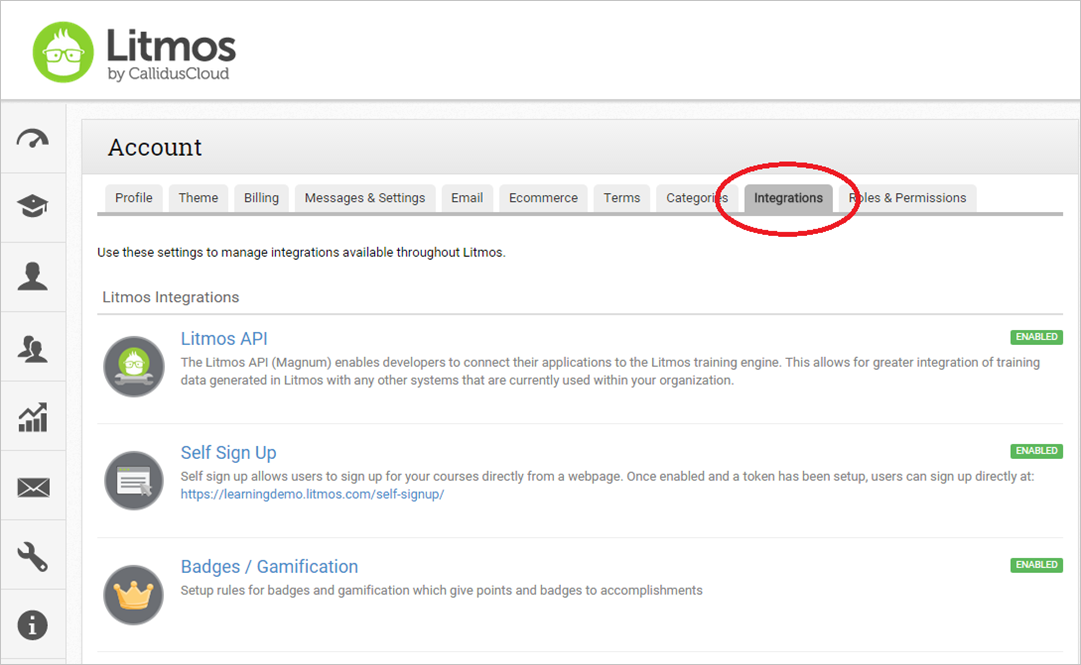

Kliknij kartę Integrations (Integracje).

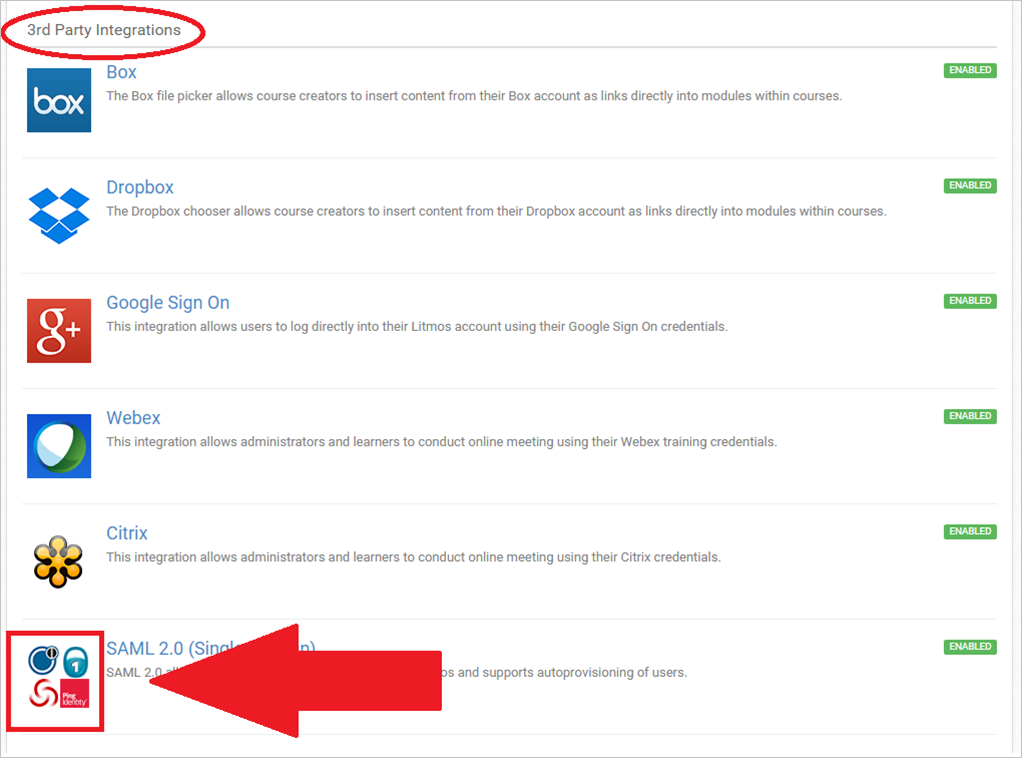

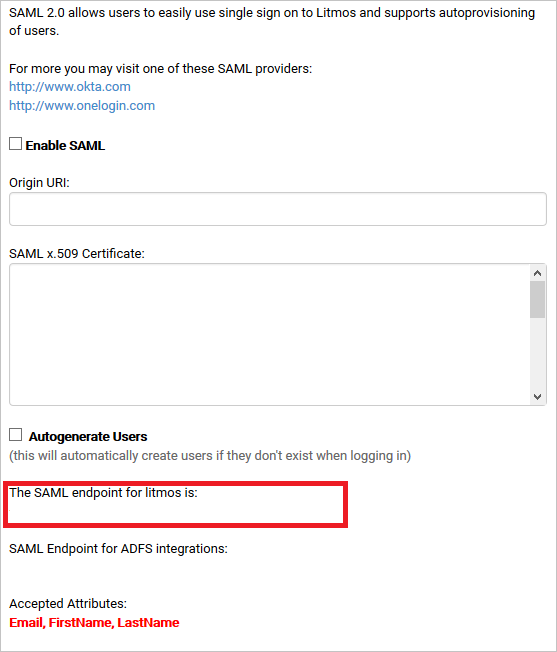

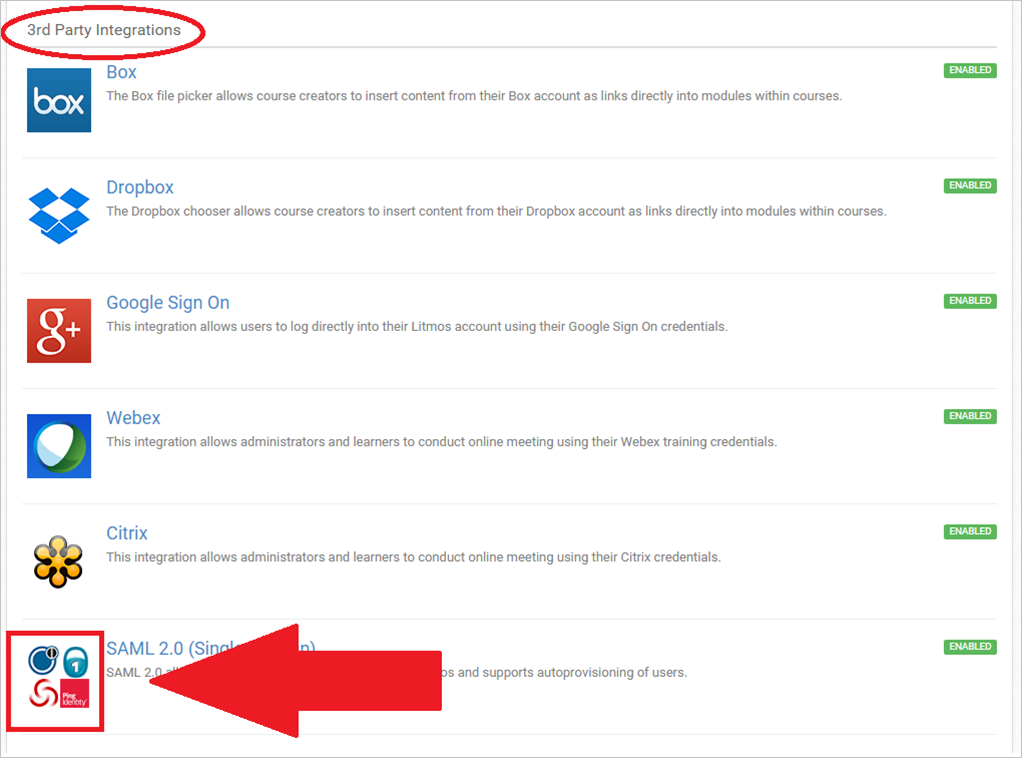

Na karcie Integrations (Integracje) przewiń w dół do pozycji 3rd Party Integrations (Integracje innych firm), a następnie kliknij kartę SAML 2.0.

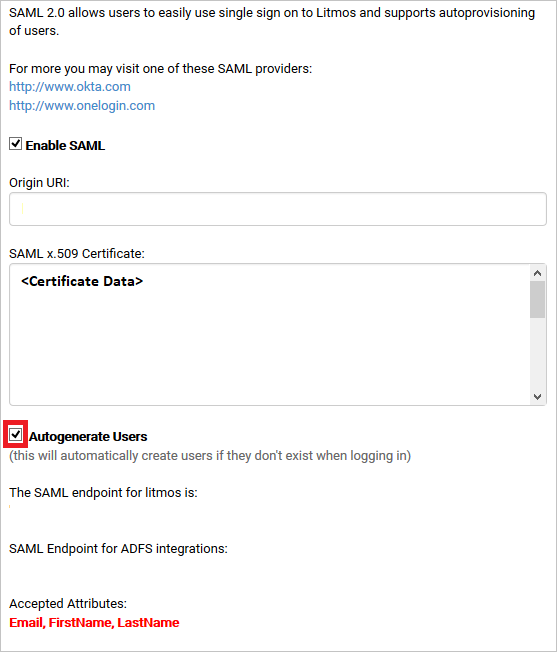

Skopiuj wartość w obszarze The SAML endpoint for litmos is: (Punktem końcowym SAML dla aplikacji Litmos jest:) i wklej ją w polu tekstowym Adres URL odpowiedzi w sekcji Domena i adresy URL aplikacji Litmos w witrynie Azure Portal.

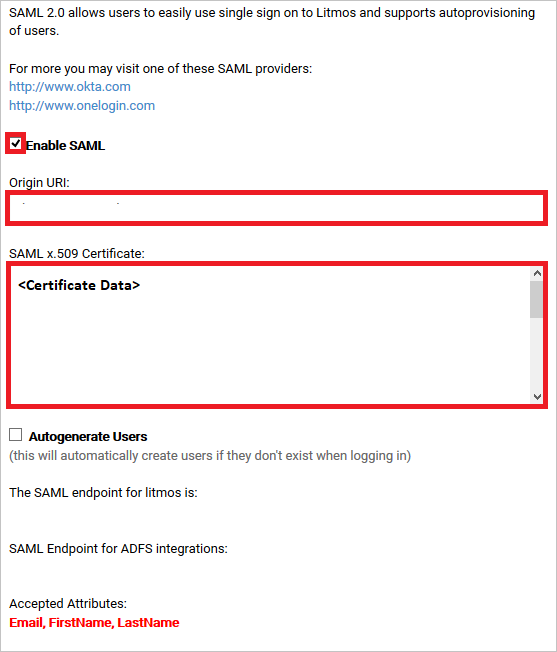

W aplikacji SAP Litmos wykonaj następujące kroki:

a. Kliknij pozycję Enable SAML (Włącz protokół SAML).

b. Otwórz w Notatniku swój certyfikat zakodowany w formacie base-64, skopiuj zawartość do Schowka, a następnie wklej ją w polu tekstowym SAML X.509 Certificate (Certyfikat X.509 SAML).

c. Kliknij przycisk Zapisz zmiany.

Tworzenie użytkownika testowego oprogramowania SAP Litmos

W tej sekcji w aplikacji SAP Litmos jest tworzony użytkownik o nazwie B.Simon. Aplikacja SAP Litmos obsługuje aprowizację użytkowników typu just in time, która jest domyślnie włączona. W tej sekcji nie ma elementu akcji. Jeśli użytkownik jeszcze nie istnieje w oprogramowaniu SAP Litmos, zostanie utworzony po uwierzytelnieniu.

Aby utworzyć użytkownika o nazwie Britta Simon w oprogramowaniu SAP Litmos, wykonaj następujące kroki:

W innym oknie przeglądarki zaloguj się do firmowej witryny sap Litmos jako administrator.

Na pasku nawigacyjnym po lewej stronie kliknij pozycję Accounts (Konta).

Kliknij kartę Integrations (Integracje).

Na karcie Integrations (Integracje) przewiń w dół do pozycji 3rd Party Integrations (Integracje innych firm), a następnie kliknij kartę SAML 2.0.

Wybierz pozycję Autogenerate Users (Automatyczne generowanie użytkowników)

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft z następującymi opcjami.

Inicjowane przez dostawcę usług:

Kliknij pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania sap Litmos, w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania sap Litmos i zainicjuj przepływ logowania z tego miejsca.

Inicjowane przez dostawcę tożsamości:

- Kliknij pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do aplikacji SAP Litmos, dla której skonfigurowano logowanie jednokrotne.

Możesz również użyć Moje aplikacje firmy Microsoft, aby przetestować aplikację w dowolnym trybie. Po kliknięciu kafelka SAP Litmos w Moje aplikacje, jeśli skonfigurowano go w trybie SP, nastąpi przekierowanie do strony logowania do aplikacji w celu zainicjowania przepływu logowania i skonfigurowania w trybie dostawcy tożsamości powinno nastąpić automatyczne zalogowanie do aplikacji SAP Litmos, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji, zobacz Microsoft Entra Moje aplikacje.

Następne kroki

Po skonfigurowaniu rozwiązania SAP Litmos możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Cloud App Security.