Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować usługę Qlik Sense Enterprise Client-Managed z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu usługi Qlik Sense Enterprise zarządzanej przez klienta z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do usługi Qlik Sense Enterprise.

- Umożliwianie użytkownikom automatycznego logowania do usługi Qlik Sense Enterprise przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Istnieją dwie wersje usługi Qlik Sense Enterprise. Chociaż w tym artykule opisano integrację z wersjami zarządzanymi przez klienta, wymagany jest inny proces dla usługi Qlik Sense Enterprise SaaS (wersja Qlik Cloud).

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji Qlik Sense Enterprise z obsługą logowania jednokrotnego.

- Wraz z administratorem aplikacji w chmurze administrator aplikacji może również dodawać aplikacje lub zarządzać nimi w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Role wbudowane platformy Azure.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz Microsoft Entra SSO w środowisku testowym.

- Usługa Qlik Sense Enterprise obsługuje logowanie jednokrotne inicjowane przez dostawcę usług.

- Usługa Qlik Sense Enterprise obsługuje aprowizację typu just in time

Dodawanie usługi Qlik Sense Enterprise z galerii

Aby skonfigurować integrację usługi Qlik Sense Enterprise z identyfikatorem Entra firmy Microsoft, należy dodać usługę Qlik Sense Enterprise z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Qlik Sense Enterprise w polu wyszukiwania.

- Wybierz pozycję Qlik Sense Enterprise z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym asystencie możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role oraz przejść przez konfigurację jednokrotnego logowania (SSO). Dowiedz się więcej o asystentach Microsoft 365.

Konfigurowanie i testowanie usługi Microsoft Entra SSO dla usługi Qlik Sense Enterprise

Skonfiguruj i przetestuj Microsoft Entra SSO we współpracy z Qlik Sense Enterprise, używając użytkownika testowego Britta Simon. Aby logowanie jednokrotne działało, należy ustanowić powiązanie między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w Qlik Sense Enterprise.

Aby skonfigurować i przetestować Microsoft Entra SSO z Qlik Sense Enterprise, wykonaj następujące kroki:

-

Skonfiguruj logowanie jednokrotne (SSO) firmy Microsoft Entra — aby umożliwić użytkownikom używanie tej funkcji.

- Utwórz użytkownika testowego Microsoft Entra - aby przetestować jednokrotne logowanie Microsoft Entra z Britta Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić Britcie Simon korzystanie z logowania jednokrotnego w Microsoft Entra.

-

Konfigurowanie logowania jednokrotnego usługi Qlik Sense Enterprise — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego Qlik Sense Enterprise — aby mieć odpowiednik użytkownika Britta Simon w Qlik Sense Enterprise, powiązany z reprezentacją użytkownika w Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego Microsoft Entra

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do strony integracji aplikacji Entra ID>Enterprise apps>Qlik Sense Enterprise, znajdź sekcję Zarządzanie i wybierz logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Skonfiguruj pojedynczy Sign-On z SAML wybierz ikonę ołówka dla podstawowej konfiguracji SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu tekstowym Identyfikator wpisz adres URL, używając jednego z następujących wzorców:

Identyfikator https://<Fully Qualified Domain Name>.qlikpoc.comhttps://<Fully Qualified Domain Name>.qliksense.comb. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, korzystając z następującego wzorca:

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/samlauthn/c. W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/hubUwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego Identyfikatora, adresu URL odpowiedzi oraz adresu URL logowania, które zostaną wyjaśnione później w tym artykule, lub skontaktuj się z zespołem wsparcia Qlik Sense Enterprise Client , aby uzyskać te wartości. Domyślny port dla adresów URL to 443, ale można go dostosować zgodnie z potrzebami organizacji.

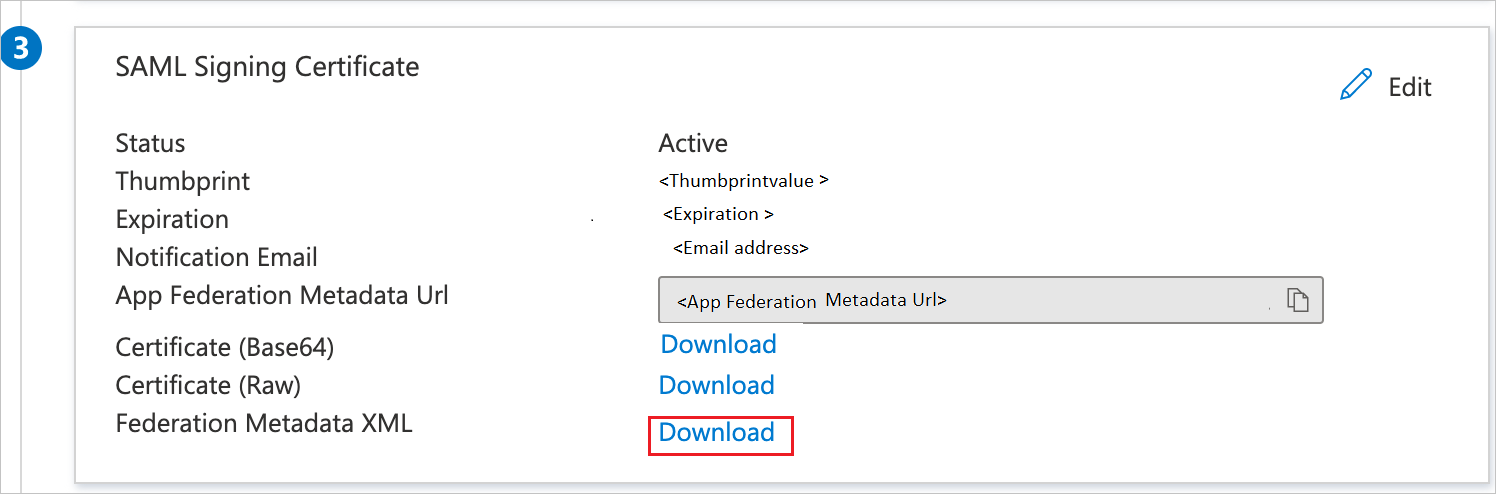

Na stronie Konfigurowanie pojedynczego logowania Sign-On przy użyciu SAML, w sekcji Certyfikat podpisywania SAML, znajdź Federation Metadata XML z dostępnych opcji zgodnie z wymaganiami i zapisz go na swoim komputerze.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku "Szybki start: tworzenie i przypisywanie konta użytkownika"

Konfiguracja logowania jednokrotnego w Qlik Sense Enterprise

Przejdź jako użytkownik, który może tworzyć konfiguracje wirtualnego serwera proxy, do konsoli Qlik Management Console (QMC) usługi Qlik Sense.

W centrum QMC wybierz element menu Wirtualne serwery proxy .

W dolnej części ekranu wybierz przycisk Utwórz nowy .

Zostanie wyświetlony ekran edycji wirtualnych serwerów proxy. Po prawej stronie ekranu jest dostępne menu umożliwiające włączenie widoczności opcji konfiguracji.

Przy zaznaczonej opcji menu Identification (Identyfikacja) podaj informacje identyfikujące konfigurację wirtualnego serwera proxy platformy Azure.

a. Pole Opis to przyjazna nazwa konfiguracji wirtualnego serwera proxy. Podaj wartość zawierającą opis.

b. Pole Prefiks identyfikuje wirtualny punkt końcowy serwera proxy na potrzeby nawiązywania połączenia z usługą Qlik Sense przy użyciu logowania jednokrotnego firmy Microsoft Entra. Podaj unikatowy prefiks dla tego wirtualnego serwera proxy.

c. Limit czasu braku aktywności sesji (w minutach) to limit czasu połączeń za pośrednictwem tego wirtualnego serwera proxy.

d. Nazwa nagłówka pliku cookie sesji to nazwa pliku cookie przechowującego identyfikator sesji usługi Qlik Sense, który użytkownik otrzymuje po pomyślnym uwierzytelnieniu. Ta nazwa musi być unikatowa.

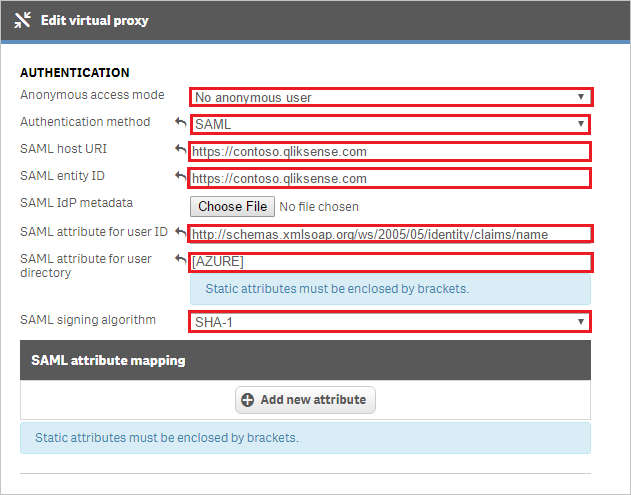

Wybierz opcję menu Uwierzytelnianie, aby ją uwidocznić. Zostanie wyświetlony ekran Authentication (Uwierzytelnianie).

a. Lista rozwijana dotycząca dostępu anonimowego określa, czy użytkownicy anonimowi mogą uzyskiwać dostęp do usługi Qlik Sense za pośrednictwem wirtualnego serwera proxy. Opcja domyślna to Brak anonimowego użytkownika.

b. Lista rozwijana Metoda uwierzytelniania określa schemat uwierzytelniania używany przez wirtualny serwer proxy. Wybierz pozycję SAML z listy rozwijanej. Zostaną wtedy wyświetlone kolejne opcje.

c. W polu URI hosta SAML wprowadź nazwę hosta, którą użytkownicy wpisują, aby uzyskać dostęp do Qlik Sense za pośrednictwem tego wirtualnego proxy SAML. Nazwa hosta to URI serwera Qlik Sense.

d. W identyfikatorze jednostki SAML wprowadź tę samą wartość wprowadzoną dla pola identyfikatora URI hosta SAML.

e. Metadane IdP SAML to plik edytowany wcześniej w sekcji Edytuj metadane federacji w ramach konfiguracji Microsoft Entra. Przed przesłaniem metadanych IdP należy edytować plik, aby usunąć informacje i zapewnić prawidłowe działanie między Microsoft Entra ID a serwerem Qlik Sense. Zapoznaj się z instrukcjami powyżej, jeśli plik nie został jeszcze zmodyfikowany. Jeśli plik został edytowany, wybierz przycisk Przeglądaj i wybierz edytowany plik metadanych, aby przekazać go do konfiguracji wirtualnego serwera proxy.

f. Wprowadź nazwę atrybutu lub odwołanie do schematu dla atrybutu SAML, który reprezentuje identyfikator UserID, wysyłany przez Microsoft Entra ID do serwera Qlik Sense. Informacje referencyjne schematu są dostępne na ekranach aplikacji Azure po konfiguracji. Aby użyć nazwy atrybutu, podaj ciąg

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.g. Wprowadź wartość dla katalogu użytkownika, która jest przypisana użytkownikom podczas uwierzytelniania na serwerze Qlik Sense za pomocą Microsoft Entra ID. Wartości zakodowane na stałe muszą być otoczone nawiasami kwadratowymi []. Aby użyć atrybutu wysłanego w asercji Microsoft Entra SAML, wprowadź nazwę atrybutu w tym polu tekstowym bez nawiasów kwadratowych.

h. Algorytm podpisywania SAML ustawia podpisywanie certyfikatu dostawcy usług (w tym przypadku serwera Qlik Sense) dla konfiguracji wirtualnego serwera proxy. Jeśli serwer Qlik Sense używa zaufanego certyfikatu wygenerowanego przy użyciu rozszerzonego dostawcy usług kryptograficznych RSA firmy Microsoft i AES, zmień algorytm podpisywania SAML na SHA-256.

punkt i. Sekcja mapowania atrybutów SAML umożliwia wysyłanie innych atrybutów, takich jak grupy do usługi Qlik Sense do użycia w regułach zabezpieczeń.

Wybierz opcję menu RÓWNOWAŻENIE OBCIĄŻENIA , aby było widoczne. Zostanie wyświetlony ekran Load Balancing (Równoważenie obciążenia).

Wybierz przycisk Dodaj nowy węzeł serwera, wybierz węzeł silnika lub węzły, do których Qlik Sense wysyła sesje w celu równoważenia obciążenia, a następnie wybierz przycisk Dodaj.

Wybierz opcję menu Zaawansowane, aby ją uwidocznić. Pojawi się ekran zaawansowany.

Lista dozwolonych hostów identyfikuje nazwy hostów, które są akceptowane podczas nawiązywania połączenia z serwerem Qlik Sense. Wprowadź nazwę hosta, którą użytkownicy określą podczas nawiązywania połączenia z serwerem Qlik Sense. Nazwa hosta jest taka sama jak identyfikator URI hosta SAML bez

https://.Wybierz przycisk Zastosuj .

Wybierz przycisk OK, aby zaakceptować komunikat ostrzegawczy informujący o ponownym uruchomieniu serwera proxy połączonego z wirtualnym serwerem proxy.

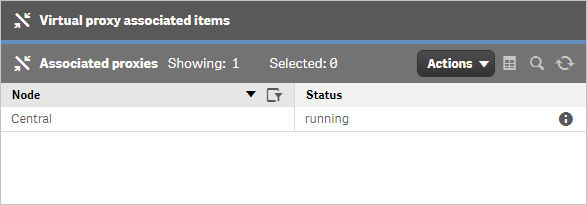

Po prawej stronie ekranu zostanie wyświetlone menu Associated items. Wybierz opcję menu Serwery proxy .

Zostanie wyświetlony ekran serwera proxy. Wybierz przycisk Połącz u dołu, aby połączyć serwer proxy z wirtualnym serwerem proxy.

Wybierz węzeł serwera proxy, który obsługuje to połączenie wirtualnego serwera proxy, a następnie wybierz przycisk Połącz . Po połączeniu serwer proxy znajduje się na liście skojarzonych serwerów proxy.

Po około pięciu do 10 sekund zostanie wyświetlony odświeżony komunikat QMC. Wybierz przycisk Odśwież QMC .

Po odświeżeniu kontrolera QMC wybierz element menu Wirtualne serwery proxy . Pozycja nowego wirtualnego serwera proxy SAML jest wyświetlona w tabeli na ekranie. Wybierz pojedynczy wpis wirtualnego serwera proxy.

W dolnej części ekranu zostanie aktywowany przycisk Pobierz metadane usługi SP. Wybierz przycisk Pobierz metadane sp , aby zapisać metadane w pliku.

Otwórz plik metadanych sp. Zwróć uwagę na wpis entityID i wpis AssertionConsumerService . Te wartości są równoważne identyfikatorowi, adresowi URL logowania i adresowi URL odpowiedzi w konfiguracji aplikacji Microsoft Entra. Wklej te wartości w sekcji Domena i adresy URL usługi Qlik Sense Enterprise w konfiguracji aplikacji Microsoft Entra, jeśli nie są one zgodne, a następnie zastąp je w kreatorze konfiguracji aplikacji Microsoft Entra App.

Tworzenie użytkownika testowego usługi Qlik Sense Enterprise

Usługa Qlik Sense Enterprise obsługuje aprowizację na żądanie. Użytkownicy są automatycznie dodawani do repozytorium „USERS” usługi Qlik Sense Enterprise, gdy korzystają z funkcji jednokrotnego logowania (SSO). Ponadto klienci mogą używać QMC i tworzyć łącznik UDC (User Directory Connector) do wstępnego zaprogramowania użytkowników w Qlik Sense Enterprise z wybranego przez siebie LDAP, takiego jak Active Directory i inne.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację jednokrotnego logowania się Microsoft Entra z następującymi opcjami.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania usługi Qlik Sense Enterprise, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania usługi Qlik Sense Enterprise i zainicjuj przepływ logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po wybraniu kafelka Qlik Sense Enterprise w obszarze Moje aplikacje ta opcja przekierowuje do adresu URL logowania usługi Qlik Sense Enterprise. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Introduction to the My Apps ( Wprowadzenie do aplikacji My Apps).

Powiązana zawartość

Po skonfigurowaniu usługi Qlik Sense Enterprise możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.