Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować oprogramowanie Riskware z usługą Microsoft Entra ID. Po zintegrowaniu oprogramowania Riskware z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do oprogramowania Riskware.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do oprogramowania Riskware przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

Aby skonfigurować integrację firmy Microsoft Entra z oprogramowaniem Riskware, potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz środowiska Microsoft Entra, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji Riskware z obsługą logowania jednokrotnego.

- Wraz z administratorem aplikacji w chmurze administrator aplikacji może również dodawać aplikacje lub zarządzać nimi w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Role wbudowane platformy Azure.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft Entra w środowisku testowym.

- Oprogramowanie Riskware obsługuje SSO inicjowane przez dostawcę usług (SP).

Dodawanie oprogramowania Riskware z galerii

Aby skonfigurować integrację oprogramowania Riskware z identyfikatorem Entra firmy Microsoft, należy dodać oprogramowanie Riskware z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Riskware w polu wyszukiwania.

- Wybierz pozycję Riskware z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfiguracja i testowanie usługi Microsoft Entra SSO dla Riskware

Skonfiguruj i przetestuj Microsoft Entra SSO z oprogramowaniem Riskware przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem oprogramowania Riskware.

Aby skonfigurować i przetestować Microsoft Entra SSO z oprogramowaniem Riskware, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO, aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz użytkownika testowego w Microsoft Entra — aby przetestować logowanie jednokrotne w Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z logowania jednokrotnego Microsoft Entra.

-

Skonfiguruj logowanie jednokrotne dla Riskware — na potrzeby konfiguracji ustawień po stronie aplikacji.

- Utwórz użytkownika testowego Riskware — aby mieć w Riskware odpowiednik B.Simon połączony z reprezentacją użytkownika w Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne Microsoft Entra (SSO).

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje przedsiębiorstw>Oprogramowanie ryzykantowe>Jednokrotne logowanie.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego z SAML wybierz ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu tekstowym Identyfikator (identyfikator jednostki) wpisz jeden z następujących adresów URL:

Środowisko Adres URL Testowanie akceptacji użytkowników (UAT) https://riskcloud.net/uatPROD https://riskcloud.net/prodDemonstracja https://riskcloud.net/demob. W polu tekstowym Adres URL logowania wpisz adres URL , używając jednego z następujących wzorców:

Środowisko Wzorzec adresu URL Testowanie akceptacji użytkowników (UAT) https://riskcloud.net/uat?ccode=<COMPANYCODE>PROD https://riskcloud.net/prod?ccode=<COMPANYCODE>Demonstracja https://riskcloud.net/demo?ccode=<COMPANYCODE>Uwaga

Wartość adresu URL logowania nie jest prawdziwa. Zaktualizuj wartość przy użyciu rzeczywistego adresu URL logowania. Skontaktuj się z zespołem wsparcia klienta Riskware, aby uzyskać wartość. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

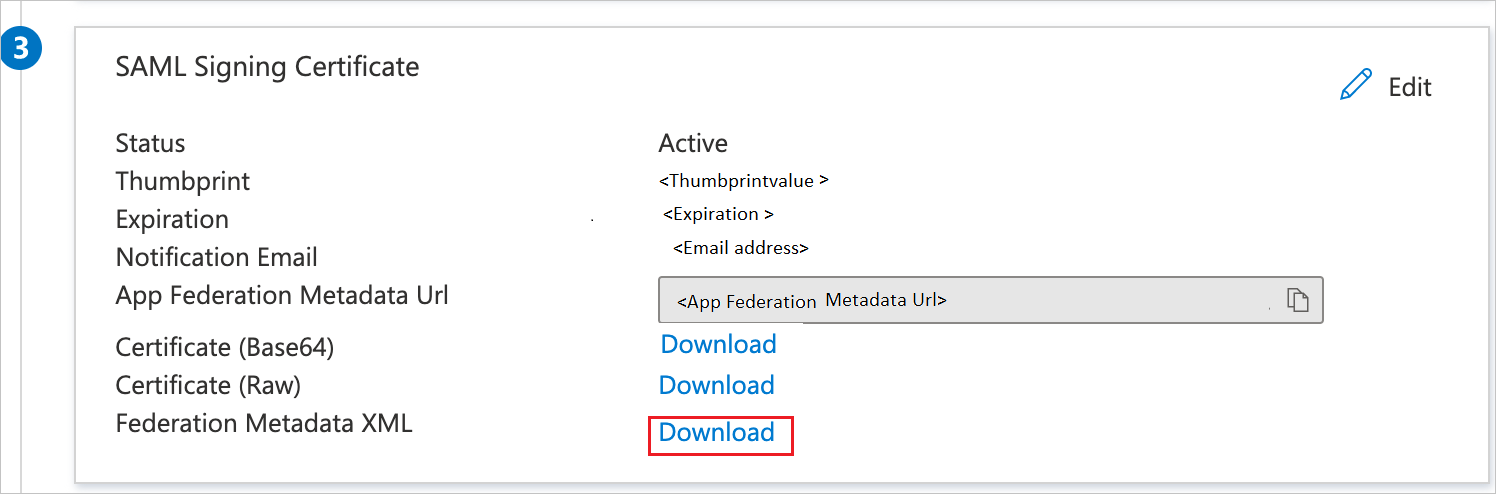

Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu SAML, w sekcji Certyfikatu podpisywania SAML, wybierz pozycję Pobierz, aby pobrać Federation Metadata XML z podanych opcji zgodnie z wymaganiami i zapisać je na komputerze.

W sekcji Konfigurowanie oprogramowania Riskware skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Konfiguracja SSO Riskware

W innym oknie przeglądarki internetowej zaloguj się do firmowej witryny oprogramowania Riskware jako administrator.

W prawym górnym rogu wybierz pozycję Konserwacja , aby otworzyć stronę konserwacji.

Na stronie konserwacji wybierz pozycję Uwierzytelnianie.

Na stronie Konfiguracja uwierzytelniania wykonaj następujące kroki:

a. Wybierz Typ jako SAML dla uwierzytelniania.

b. W polu tekstowym Code (Kod ) wpisz kod, taki jak AZURE_UAT.

c. W polu tekstowym Opis wpisz opis, taki jak Konfiguracja platformy Azure dla logowania jednokrotnego (SSO).

d. W polu tekstowym Strona jednokrotnego logowania, wklej wartość adresu URL logowania.

e. W polu tekstowym Wyloguj się - Strona wklej wartość Adres URL wylogowania.

f. W polu tekstowym Post Form Field wpisz nazwę pola, które jest obecne w Post Response i zawiera SAML, na przykład SAMLResponse.

g. W polu tekstowym Nazwa tagu tożsamości XML wpisz atrybut, który zawiera unikatowy identyfikator w odpowiedzi SAML, takiej jak NameID.

h. Otwórz pobrany kod XML metadanych z witryny Azure Portal w Notatniku, skopiuj certyfikat z pliku Metadane i wklej go w polu tekstowym Certyfikat .

punkt i. W polu tekstowym URL użytkownika wklej wartość URL odpowiedzi, którą uzyskasz od zespołu pomocy technicznej.

j. W polu tekstowym Wystawca wklej wartość identyfikatora, którą otrzymasz od zespołu pomocy technicznej.

Uwaga

Skontaktuj się z zespołem pomocy technicznej klienta oprogramowania Riskware, aby uzyskać te wartości

k. Zaznacz pole wyboru Użyj POST.

l. Zaznacz pole wyboru Użyj żądania SAML.

m. Wybierz Zapisz.

Tworzenie użytkownika testowego oprogramowania Riskware

Aby umożliwić użytkownikom Microsoft Entra logowanie się do Riskware, muszą oni być dodani do Riskware. W przypadku oprogramowania Riskware aprowizowanie jest zadaniem ręcznym.

Aby aprowizować konto użytkownika, wykonaj następujące kroki:

Zaloguj się do programu Riskware jako administrator zabezpieczeń.

W prawym górnym rogu wybierz pozycję Konserwacja , aby otworzyć stronę konserwacji.

Na stronie konserwacji wybierz pozycję Osoby.

Wybierz kartę Szczegóły i wykonaj następujące kroki:

a. Wybierz typ osoby, taki jak Pracownik.

b. W polu tekstowym First Name (Imię) wprowadź imię użytkownika, takie jak Britta.

c. W polu tekstowym Nazwisko wprowadź nazwisko użytkownika, na przykład Simon.

Na karcie Zabezpieczenia wykonaj następujące czynności:

a. W sekcji Uwierzytelnianie wybierz tryb uwierzytelniania, który został skonfigurowany, jak na przykład konfiguracja platformy AZURE dla logowania jednokrotnego (SSO).

b. W sekcji Szczegóły logowania w polu tekstowym Identyfikator użytkownika wprowadź adres e-mail użytkownika, taki jak

brittasimon@contoso.com.c. W polu tekstowym Hasło wprowadź hasło użytkownika.

Na karcie Organizacja wykonaj następujące kroki:

a. Wybierz opcję jako organizację „Level1”.

b. W sekcji Podstawowe miejsce pracy osoby w polu tekstowym Lokalizacja wpisz swoją lokalizację.

c. W sekcji Employee (Pracownik) wybierz Status pracownika, taki jak Niepełnoetatowy.

d. Wybierz Zapisz.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację Microsoft Entra Single Sign-On z następującymi opcjami.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje pod adres URL Riskware Sign-On, gdzie można rozpocząć proces logowania.

Przejdź bezpośrednio do adresu URL logowania Riskware i rozpocznij proces logowania.

Możesz użyć usługi Microsoft Moje aplikacje. Po wybraniu kafelka Riskware w obszarze Moje aplikacje ta opcja przekierowuje do adresu URL oprogramowania Riskware Sign-On. Aby uzyskać więcej informacji, zobacz Microsoft Entra Moje aplikacje.

Powiązana zawartość

Po skonfigurowaniu oprogramowania Riskware możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Cloud App Security.