Samouczek: integracja logowania jednokrotnego (SSO) firmy Microsoft z aplikacją SignalFx

Z tego samouczka dowiesz się, jak zintegrować aplikację SignalFx z identyfikatorem Microsoft Entra ID. Po zintegrowaniu aplikacji SignalFx z identyfikatorem Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj identyfikator Firmy Microsoft Entra, kto ma dostęp do aplikacji SignalFx.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do aplikacji SignalFx przy użyciu kont Microsoft Entra.

- Zarządzanie kontami w jednej lokalizacji (w witrynie Azure Portal).

Wymagania wstępne

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji SignalFx z obsługą logowania jednokrotnego.

Opis scenariusza

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

- Narzędzie SignalFx obsługuje logowanie jednokrotne inicjowane przez dostawcę tożsamości.

- Rozwiązanie SignalFx obsługuje aprowizowanie użytkowników just in time .

Krok 1. Dodawanie aplikacji SignalFx na platformie Azure

Skorzystaj z tych instrukcji, aby dodać aplikację SignalFx do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>New application (Aplikacje dla przedsiębiorstw w aplikacji> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wpisz SignalFx w polu wyszukiwania.

- Wybierz pozycję SignalFx z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

- Pozostaw otwarte centrum administracyjne firmy Microsoft Entra, a następnie otwórz nową kartę przeglądarki.

Krok 2. Rozpoczęcie konfiguracji logowania jednokrotnego signalfx

Skorzystaj z tych instrukcji, aby rozpocząć proces konfiguracji logowania jednokrotnego SignalFx.

- Na nowo otwartej karcie uzyskaj dostęp i zaloguj się do interfejsu użytkownika SignalFx.

- W górnym menu kliknij pozycję Integracje.

- W polu wyszukiwania wprowadź i wybierz pozycję Microsoft Entra ID.

- Kliknij pozycję Utwórz nową integrację.

- W polu Nazwa wprowadź łatwo rozpoznawalną nazwę, którą użytkownicy będą rozumieć.

- Oznacz znacznik Pokaż na stronie logowania.

- Ta funkcja wyświetli dostosowany przycisk na stronie logowania, którą użytkownicy mogą kliknąć.

- Informacje wprowadzone w polu Nazwa zostaną wyświetlone na przycisku . W związku z tym wprowadź nazwę rozpoznawaną przez użytkowników.

- Ta opcja będzie działać tylko w przypadku użycia niestandardowej poddomeny dla aplikacji SignalFx, takiej jak yourcompanyname.signalfx.com. Aby uzyskać niestandardową poddomenę, skontaktuj się z pomocą techniczną aplikacji SignalFx.

- Skopiuj identyfikator integracji. Te informacje będą potrzebne w późniejszym kroku.

- Pozostaw otwarty interfejs użytkownika SignalFx.

Krok 3. Konfigurowanie logowania jednokrotnego firmy Microsoft

Skorzystaj z tych instrukcji, aby włączyć logowanie jednokrotne firmy Microsoft.

Wróć do centrum administracyjnego firmy Microsoft Entra i na stronie integracji aplikacji SignalFx znajdź sekcję Zarządzanie , a następnie wybierz pozycję Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę ołówka podstawową konfigurację protokołu SAML, aby edytować ustawienia.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wykonaj następujące kroki:

a. W polu Identyfikator wprowadź następujący adres URL

https://api.<realm>.signalfx.com/v1/saml/metadatai zastąp<realm>element obszarem SignalFx, a także<integration ID>identyfikatorem integracji skopiowanym wcześniej z interfejsu użytkownika SignalFx. (z wyjątkiem obszaru US0, adres URL powinien mieć wartośćhttps://api.signalfx.com/v1/saml/metadata).b. W polu Adres URL odpowiedzi wprowadź następujący adres URL

https://api.<realm>.signalfx.com/v1/saml/acs/<integration ID>i zastąp<realm>element obszarem SignalFx, a także<integration ID>identyfikatorem integracji skopiowanym wcześniej z interfejsu użytkownika SignalFx. (z wyjątkiem US0, adres URL powinien mieć wartośćhttps://api.signalfx.com/v1/saml/acs/<integration ID>)Aplikacja SignalFx oczekuje asercji SAML w określonym formacie, który wymaga dodania mapowań atrybutów niestandardowych do konfiguracji atrybutów tokenu JĘZYKA SAML.

Przejrzyj i sprawdź, czy następujące oświadczenia są mapowane na atrybuty źródłowe, które są wypełniane w usłudze Active Directory.

Nazwisko Atrybut źródłowy User.FirstName user.givenname User.email user.mail PersonImmutableID user.userprincipalname User.LastName user.surname Uwaga

Ten proces wymaga skonfigurowania usługi Active Directory z co najmniej jedną zweryfikowaną domeną niestandardową, a także dostęp do kont e-mail w tej domenie. Jeśli nie masz pewności lub potrzebujesz pomocy dotyczącej tej konfiguracji, skontaktuj się z pomocą techniczną aplikacji SignalFx.

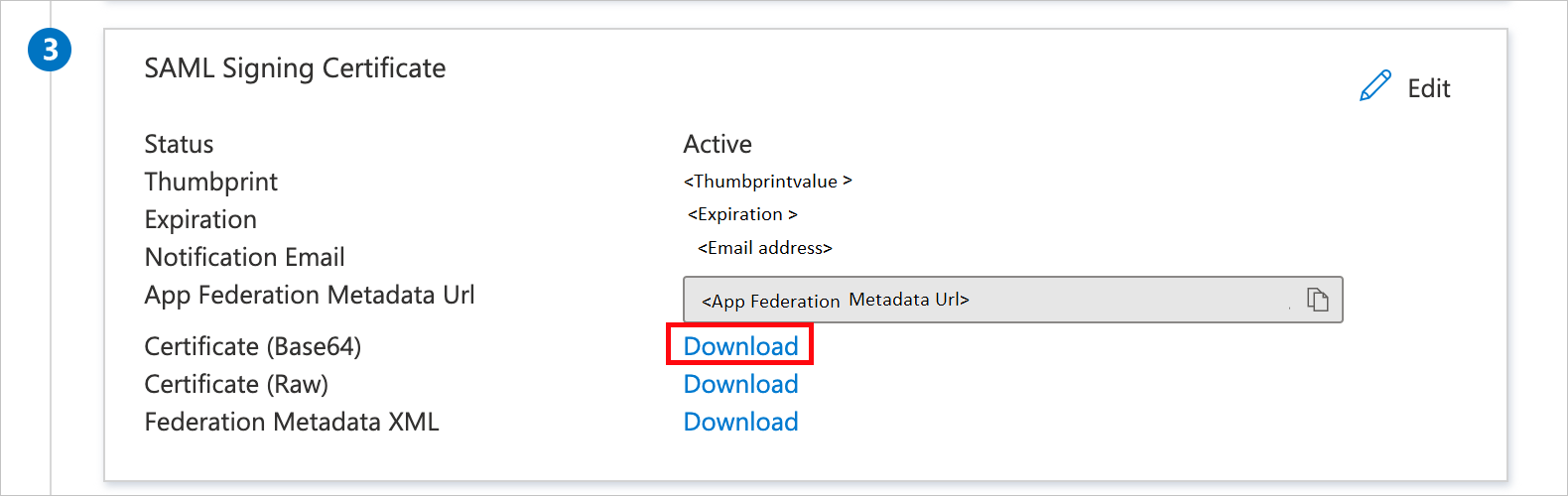

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64),a następnie wybierz pozycję Pobierz. Pobierz certyfikat i zapisz go na komputerze. Następnie skopiuj wartość Adres URL metadanych federacji aplikacji. Te informacje będą potrzebne w późniejszym kroku w interfejsie użytkownika aplikacji SignalFx.

W sekcji Konfigurowanie aplikacji SignalFx skopiuj wartość Identyfikator entra firmy Microsoft. Te informacje będą potrzebne w późniejszym kroku w interfejsie użytkownika SignalFx.

Krok 4. Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator użytkowników.

- Przejdź do pozycji Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź wartość

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź wartość

- Wybierz pozycję Utwórz.

Krok 5. Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz użytkownikowi B.Simon możliwość korzystania z logowania jednokrotnego, udzielając dostępu do aplikacji SignalFx.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do aplikacji>dla przedsiębiorstw Identity>Applications>SignalFx.

- Na stronie przeglądu aplikacji wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika/grupę, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę . Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodawanie przypisania kliknij przycisk Przypisz.

Krok 6. Ukończenie konfiguracji logowania jednokrotnego SignalFx

- Otwórz poprzednią kartę i wróć do interfejsu użytkownika SignalFx, aby wyświetlić bieżącą stronę integracji firmy Microsoft Entra.

- Obok pozycji Certyfikat (Base64), kliknij pozycję Przekaż plik, a następnie znajdź wcześniej pobrany wcześniej plik certyfikatu zakodowanego w formacie Base64.

- Obok pozycji Microsoft Entra Identifier (Identyfikator entra firmy Microsoft) wklej skopiowaną wcześniej wartość Identyfikator entra firmy Microsoft.

- Obok pozycji Adres URL metadanych federacji wklej skopiowaną wcześniej wartość adresu URL metadanych federacji aplikacji.

- Kliknij przycisk Zapisz.

Krok 7. Testowanie logowania jednokrotnego

Zapoznaj się z poniższymi informacjami dotyczącymi testowania logowania jednokrotnego, a także oczekiwań dotyczących logowania się do aplikacji SignalFx po raz pierwszy.

Testowanie logowań

Aby przetestować logowanie, należy użyć okna prywatnego/incognito lub wylogować się. Jeśli tak nie jest, pliki cookie użytkownika, który skonfigurował aplikację, będą zakłócać i uniemożliwić pomyślne zalogowanie się użytkownikowi testowemu.

Gdy nowy użytkownik testowy zaloguje się po raz pierwszy, platforma Azure wymusi zmianę hasła. W takim przypadku proces logowania jednokrotnego nie zostanie ukończony; użytkownik testowy zostanie skierowany do witryny Azure Portal. Aby rozwiązać problemy, użytkownik testowy powinien zmienić swoje hasło i przejść do strony logowania SignalFx lub do aplikacji MyApps i spróbować ponownie.

- Po kliknięciu kafelka SignalFx w usłudze MyApps powinno nastąpić automatyczne zalogowanie do aplikacji SignalFx.

- Aby uzyskać więcej informacji na temat aplikacji MyApps, zobacz Wprowadzenie do aplikacji MyApps.

- Po kliknięciu kafelka SignalFx w usłudze MyApps powinno nastąpić automatyczne zalogowanie do aplikacji SignalFx.

Dostęp do aplikacji SignalFx można uzyskać z poziomu aplikacji MyApps lub za pośrednictwem niestandardowej strony logowania przypisanej do organizacji. Użytkownik testowy powinien przetestować integrację, zaczynając od jednej z tych lokalizacji.

- Użytkownik testowy może użyć poświadczeń utworzonych wcześniej w tym procesie dla programu b.simon@contoso.com.

Logowania po raz pierwszy

Gdy użytkownik loguje się do aplikacji SignalFx z logowania jednokrotnego SAML po raz pierwszy, użytkownik otrzyma wiadomość e-mail signalfx z linkiem. Użytkownik musi kliknąć link do celów uwierzytelniania. Ta weryfikacja wiadomości e-mail będzie odbywać się tylko dla użytkowników po raz pierwszy.

Aplikacja SignalFx obsługuje tworzenie użytkowników just in time , co oznacza, że jeśli użytkownik nie istnieje w aplikacji SignalFx, konto użytkownika zostanie utworzone podczas pierwszej próby logowania.

Następne kroki

Po skonfigurowaniu narzędzia SignalFx możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla Chmury Apps.