Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W temacie Problem Zweryfikowany identyfikator Microsoft Entra poświadczenia z aplikacji, dowiesz się, jak wystawiać i weryfikować poświadczenia przy użyciu tej samej dzierżawy firmy Microsoft Entra. W rzeczywistym scenariuszu, w którym wystawca i weryfikator są oddzielnymi organizacjami, weryfikator używa własnej dzierżawy Microsoft Entra, aby przeprowadzić weryfikację poświadczeń wystawionych przez inną organizację. W tym samouczku wykonasz kroki potrzebne do przedstawienia i zweryfikowania pierwszego zweryfikowanego poświadczenia: zweryfikowanej karty eksperta od poświadczeń.

Jako weryfikator odblokowywać uprawnienia do przedmiotów posiadających zweryfikowane karty ekspertów poświadczeń. W tym samouczku uruchomisz przykładową aplikację z komputera lokalnego z prośbą o przedstawienie zweryfikowanej karty eksperta poświadczeń, a następnie zweryfikujesz ją.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Pobieranie przykładowego kodu aplikacji na komputer lokalny

- Konfigurowanie Zweryfikowany identyfikator Microsoft Entra w dzierżawie usługi Microsoft Entra

- Zbierz poświadczenia i szczegóły środowiska, aby skonfigurować przykładową aplikację i zaktualizować przykładową aplikację przy użyciu zweryfikowanych szczegółów karty eksperta poświadczeń

- Uruchamianie przykładowej aplikacji i inicjowanie weryfikowalnego procesu wystawiania poświadczeń

Wymagania wstępne

- Skonfiguruj dzierżawę dla Zweryfikowany identyfikator Microsoft Entra.

- Jeśli chcesz sklonować repozytorium hostujące przykładową aplikację, zainstaluj narzędzie Git.

- Visual Studio Code, Visual Studio lub podobny edytor kodu.

- .NET 7.0.

- Pobierz aplikację ngrok i zarejestruj się w celu uzyskania bezpłatnego konta. Jeśli nie możesz używać

ngrokw organizacji, przeczytaj te często zadawane pytania. - Urządzenie przenośne z najnowszą wersją aplikacji Microsoft Authenticator.

Zbieranie szczegółów dzierżawy w celu skonfigurowania przykładowej aplikacji

Teraz, gdy skonfigurowano usługę Zweryfikowany identyfikator Microsoft Entra, zbierzesz kilka informacji na temat środowiska i skonfigurowanych poświadczeń weryfikowalnych. Te informacje są używane podczas konfigurowania przykładowej aplikacji.

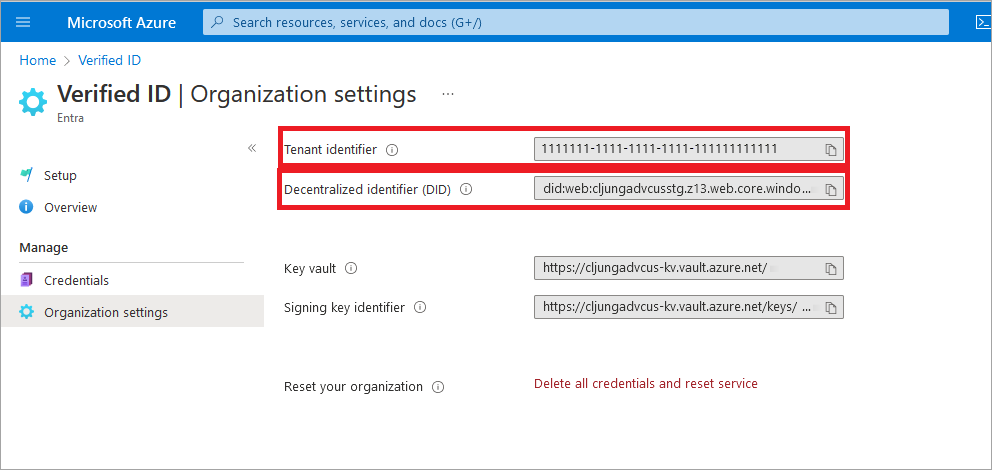

- W obszarze Zweryfikowany identyfikator wybierz pozycję Ustawienia organizacji.

- Skopiuj wartość identyfikatora dzierżawy i zapisz ją na później.

- Skopiuj wartość identyfikatora zdecentralizowanego i zapisz ją na później.

Poniższy zrzut ekranu przedstawia sposób kopiowania wymaganych wartości:

Pobieranie przykładowego kodu

Przykładowa aplikacja jest dostępna na platformie .NET, a kod jest przechowywany w repozytorium GitHub. Pobierz przykładowy kod z repozytorium GitHub lub sklonuj repozytorium na komputer lokalny:

git clone git@github.com:Azure-Samples/active-directory-verifiable-credentials-dotnet.git

Konfigurowanie aplikacji weryfikowalnych poświadczeń

Utwórz wpis tajny klienta dla utworzonej zarejestrowanej aplikacji. Przykładowa aplikacja używa klucza tajnego klienta, aby udowodnić swoją tożsamość, gdy żąda tokenów.

W usłudze Microsoft Entra ID przejdź do pozycji Rejestracje aplikacji.

Wybierz utworzoną wcześniej aplikację weryfikowalny-credentials-app .

Wybierz nazwę, aby przejść do szczegółów Rejestracje aplikacji.

Skopiuj wartość Identyfikator aplikacji (klienta) i zapisz ją na później.

W obszarze Szczegóły rejestracji aplikacji w menu głównym w obszarze Zarządzaj wybierz pozycję Certyfikaty i wpisy tajne.

Wybierz Nowy klucz tajny klienta.

W polu Opis wprowadź opis wpisu tajnego klienta (na przykład vc-sample-secret).

W obszarze Wygasa wybierz czas trwania, dla którego wpis tajny jest ważny (na przykład sześć miesięcy). Następnie wybierz pozycję Dodaj.

Zarejestruj wartość wpisu tajnego. Ta wartość jest potrzebna w późniejszym kroku. Wartość wpisu tajnego nie zostanie ponownie wyświetlona i nie będzie pobierana w żaden inny sposób, więc należy ją zarejestrować po jej wyświetleniu.

W tym momencie należy mieć wszystkie wymagane informacje potrzebne do skonfigurowania przykładowej aplikacji.

Aktualizowanie przykładowej aplikacji

Teraz wprowadź modyfikacje kodu wystawcy przykładowej aplikacji, aby zaktualizować go przy użyciu weryfikowalnego adresu URL poświadczeń. Ten krok umożliwia wystawianie poświadczeń weryfikowalnych przy użyciu własnej dzierżawy.

W katalogu active-directory-verifiable-credentials-dotnet-main otwórz program Visual Studio Code. Wybierz projekt w katalogu 1. asp-net-core-api-idtokenhint .

W folderze głównym projektu otwórz plik appsettings.json . Ten plik zawiera informacje o poświadczeniach w środowisku Zweryfikowany identyfikator Microsoft Entra. Zaktualizuj następujące właściwości przy użyciu informacji zebranych we wcześniejszych krokach.

- Identyfikator dzierżawy: Identyfikator dzierżawy

- Identyfikator klienta: Identyfikator klienta

- Klucz tajny klienta: Klucz tajny klienta

- DidAuthority: Identyfikator zdecentralizowany

- CredentialType: Typ poświadczeń

CredentialManifest jest wymagany tylko do wystawiania, więc jeśli wszystko, co chcesz zrobić, to prezentacja, ściśle nie jest potrzebna.

Zapisz plik appsettings.json.

Poniższy kod JSON przedstawia kompletny plik appsettings.json :

{

"VerifiedID": {

"Endpoint": "https://verifiedid.did.msidentity.com/v1.0/verifiableCredentials/",

"VCServiceScope": "3db474b9-6a0c-4840-96ac-1fceb342124f/.default",

"Instance": "https://login.microsoftonline.com/",

"TenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee",

"ClientId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"ClientSecret": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"CertificateName": "[Or instead of client secret: Enter here the name of a certificate (from the user cert store) as registered with your application]",

"DidAuthority": "did:web:...your-decentralized-identifier...",

"CredentialType": "VerifiedCredentialExpert",

"CredentialManifest": "https://verifiedid.did.msidentity.com/v1.0/aaaabbbb-0000-cccc-1111-dddd2222eeee/verifiableCredentials/contracts/VerifiedCredentialExpert"

}

}

Uruchamianie i testowanie przykładowej aplikacji

Teraz możesz przedstawić i zweryfikować swoją pierwszą zweryfikowaną kartę eksperta poświadczeń, uruchamiając przykładową aplikację.

W programie Visual Studio Code uruchom projekt Verifiable_credentials_DotNet . Możesz też uruchomić następujące polecenia w powłoce poleceń:

cd active-directory-verifiable-credentials-dotnet\1-asp-net-core-api-idtokenhint dotnet build "AspNetCoreVerifiableCredentials.csproj" -c Debug -o .\bin\Debug\net6 dotnet runW innym terminalu uruchom następujące polecenie. To polecenie uruchamia narzędzie ngrok , aby skonfigurować adres URL na 5000 i udostępnić go publicznie w Internecie.

ngrok http 5000Uwaga

Na niektórych komputerach może być konieczne uruchomienie polecenia w tym formacie:

./ngrok http 5000.Otwórz adres URL HTTPS wygenerowany przez narzędzie ngrok.

W przeglądarce internetowej wybierz pozycję Weryfikuj poświadczenia.

Korzystając z urządzenia przenośnego, przeskanuj kod QR za pomocą aplikacji Authenticator. Aby uzyskać więcej informacji na temat skanowania kodu QR, zobacz sekcję FAQ (Często zadawane pytania).

Po wyświetleniu komunikatu ostrzegawczego ta aplikacja lub witryna internetowa może być ryzykowna, wybierz pozycję Zaawansowane. Widzisz to ostrzeżenie, ponieważ domena nie jest zweryfikowana. Na potrzeby tego samouczka możesz pominąć rejestrację domeny.

Na ryzykowne ostrzeżenie witryny internetowej wybierz pozycję Kontynuuj mimo to (niebezpieczne).

Zatwierdź żądanie, wybierając pozycję Zezwalaj.

Po zatwierdzeniu żądania można zobaczyć, że żądanie zostało zatwierdzone. Możesz również sprawdzić dziennik. Aby wyświetlić dziennik, wybierz poświadczenia weryfikowalne.

Następnie wybierz pozycję Ostatnie działanie.

Ostatnie działanie pokazuje ostatnie działania weryfikowalnego poświadczenia.

Wróć do przykładowej aplikacji. Pokazuje on, że otrzymano prezentację poświadczeń weryfikowalnych.

Następne kroki

Dowiedz się , jak dostosować poświadczenia weryfikowalne.