Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Reguły zapory adresów IP obszaru roboczego umożliwiają administratorom obszarów roboczych kontrolowanie dostępu do obszaru roboczego usługi Microsoft Fabric przez zezwolenie na połączenia tylko z zaufanych publicznych adresów IP. Konfigurując prostą listę dozwolonych, można zapobiec nieautoryzowanemu ruchowi do obszaru roboczego. Ta ochrona zmniejsza narażenie na publiczny Internet i dodaje dodatkową warstwę ochrony na podstawie tożsamości i kontroli dostępu opartej na rolach.

Ten artykuł zawiera omówienie reguł zapory adresów IP obszaru roboczego. Aby uzyskać instrukcje konfiguracji, zobacz Konfigurowanie reguł zapory adresów IP obszaru roboczego.

Omówienie zapory sieciowej IP na poziomie obszaru roboczego

Sieć szkieletowa zapewnia zabezpieczenia sieci na poziomie dzierżawy i obszaru roboczego, w tym dostęp warunkowy firmy Microsoft, usługa Private Link na poziomie dzierżawy i usługa Private Link na poziomie obszaru roboczego. Te funkcje ułatwiają zabezpieczanie dostępu do obszarów roboczych i zasobów dzierżawy. Jednak w przypadku uwidocznienia obszaru roboczego za pośrednictwem publicznych punktów końcowych wiele organizacji potrzebuje prostej metody opartej na protokole IP, aby ograniczyć dostęp. Ta metoda uzupełnia silną łączność prywatną i kontrolki oparte na tożsamościach, które już istnieją.

Reguły zapory IP w obszarze roboczym zaspokajają tę potrzebę, umożliwiając administratorom definiowanie listy dozwolonych adresów IP bezpośrednio na poziomie obszaru roboczego. Ta metoda zapewnia prosty sposób ograniczania dostępu przychodzącego do zaufanych sieci biurowych, bram sieci VPN lub zakresów adresów IP partnerów. Jest to przydatne, gdy usługa Private Link nie jest możliwa lub gdy zasady tożsamości nie zapewniają wystarczających granic warstwy sieciowej.

Reguły firewall IP dla obszaru roboczego współpracują z istniejącymi funkcjami zabezpieczeń Fabric, aby ograniczyć dostęp oparty na adresach IP. Ponieważ działają na poziomie środowiska roboczego, nie wymagają zmian konfiguracji na poziomie najemcy ani skomplikowanych konfiguracji sieciowych.

Uwaga / Notatka

Reguły zapory adresów IP mają zastosowanie tylko do ruchu przychodzącego. Nie zarządzają ani nie ograniczają połączeń wychodzących z obszaru roboczego.

Jak działają reguły zapory adresów IP na poziomie obszaru roboczego

Reguły zapory adresów IP na poziomie obszaru roboczego ograniczają publiczny dostęp do Internetu do obszaru roboczego, zezwalając tylko na połączenia z określonych adresów IP. Podczas konfigurowania tych reguł tylko dwa typy połączeń mogą uzyskiwać dostęp do obszaru roboczego:

- Połączenia z zatwierdzonych adresów IP wymienionych w regułach zapory

- Połączenia z zasobów w zatwierdzonej sieci wirtualnej za pośrednictwem prywatnych punktów końcowych obszaru roboczego Po włączeniu reguł zapory IP Fabric sprawdza publiczny adres IP każdego klienta względem skonfigurowanej listy dozwolonych adresów IP przed udzieleniem dostępu do elementów obszaru roboczego. Tylko połączenia z zatwierdzonych adresów IP mogą uzyskiwać dostęp do elementów, takich jak Lakehouses, Warehouses, OneLake shortcuts, Notebooks i Spark Job Definitions. Wszystkie inne próby połączenia są odrzucane.

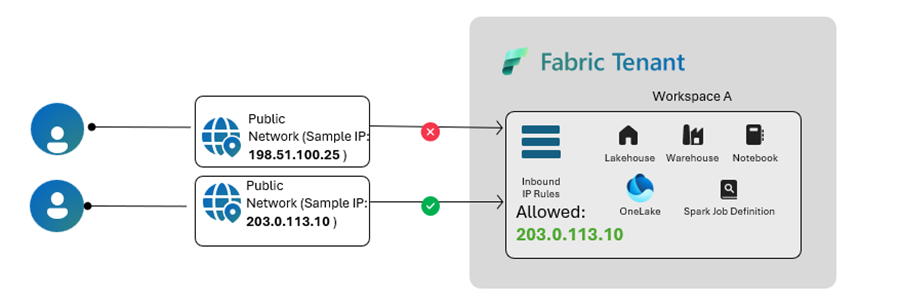

Na poniższym diagramie przedstawiono sposób działania reguł zapory adresów IP na poziomie obszaru roboczego:

Na tym diagramie:

- Obszar roboczy A ogranicza dostęp do ruchu przychodzącego i może być dostępny tylko z dozwolonego adresu IP B.

- Użytkownik nawiązujący połączenie z adresu IP A jest odrzucany, ponieważ adres IP nie znajduje się na liście dozwolonych.

- Użytkownik nawiązujący połączenie z adresu IP B uzyskuje dostęp, ponieważ adres IP jest zgodny z regułami ruchu przychodzącego obszaru roboczego.

Obsługiwane scenariusze i ograniczenia

Obsługiwane typy elementów

Użyj reguł zapory adresów IP na poziomie obszaru roboczego, aby kontrolować dostęp do następujących typów elementów sieci szkieletowej:

- Usługa Lakehouse, punkt końcowy SQL i skróty

- Bezpośrednie połączenia za pośrednictwem punktu końcowego usługi OneLake

- Notatniki, definicje zadań Spark i środowiska

- Eksperymenty uczenia maszynowego i modele uczenia maszynowego

- Pipelines

- Kopiowanie zadań

- Zamontowane fabryki danych

- Magazyny

- Przepływy danych Gen2 (CIĄGŁA integracja/ciągłe wdrażanie)

- Biblioteki zmiennych

- Lustrzane bazy danych (Otwarta replikacja, Cosmos DB)

- Strumienie zdarzeń

- Domy Eventowe

Uwagi i ograniczenia

- Wszystkie typy pojemności Fabric, w tym pojemność próbna, obsługują funkcję reguł zapory IP na poziomie obszaru roboczego.

- Reguły sieci IP obsługują tylko publiczne internetowe adresy IP. Zakresy adresów IP zarezerwowane dla sieci prywatnych (zgodnie z definicją w dokumencie RFC 1918) nie są obsługiwane. Sieci prywatne obejmują adresy rozpoczynające się od 10, 172.16 do 172.31 i 192.168.

- Dla każdego obszaru roboczego można skonfigurować maksymalnie 256 reguł zapory adresów IP.

- Nie można dodawać publicznych adresów IP z maszyn wirtualnych w sieciach wirtualnych z prywatnymi punktami końcowymi (na poziomie dzierżawy lub obszaru roboczego) jako reguły zapory IP.

- Zduplikowane nazwy reguł nie są dozwolone, a spacje nie są dozwolone w adresach IP.

- Aby włączyć ruch z sieci lokalnej, zidentyfikuj adresy IP dostępne z Internetu używane przez sieć. Skontaktuj się z administratorem sieci, aby uzyskać pomoc.

- Jeśli używasz usługi Azure ExpressRoute ze środowiska lokalnego, zidentyfikuj adresy IP NAT używane do peeringu Microsoft. Dostawca usług lub klient udostępnia adresy IP NAT.

- Jeśli nieprawidłowe lub brakujące dozwolone publiczne adresy IP sprawiają, że obszar roboczy jest niedostępny, użyj interfejsu API, aby zaktualizować reguły zapory adresów IP.

Jak reguły zapory ip współdziałają z innymi ustawieniami zabezpieczeń sieci

Reguły zapory sieciowej dla adresów IP środowiska pracy współpracują z istniejącymi ustawieniami zabezpieczeń sieci najemcy i środowiska pracy, takimi jak łącza prywatne i ograniczenia dostępu publicznego. Zrozumienie tych interakcji ułatwia efektywne konfigurowanie i używanie reguł zapory adresów IP. W tej sekcji opisano, jak różne konfiguracje sieci wpływają na możliwość zarządzania obszarami roboczymi i uzyskiwania do nich dostępu za pomocą reguł zapory adresów IP.

Konfigurowanie reguł zapory adresów IP obszaru roboczego

Reguły zapory adresów IP obszaru roboczego można skonfigurować za pośrednictwem portalu sieci szkieletowej tylko wtedy, gdy obszar roboczy zezwala na dostęp publiczny. Metoda konfiguracji zależy od ustawień poziomu dzierżawcy. Jeśli dostęp publiczny jest włączony na poziomie dzierżawy, możesz skonfigurować reguły bezpośrednio za pośrednictwem portalu. Jednak jeśli Twój tenant wymaga łącza prywatnego, musisz uzyskać dostęp do ustawień obszaru roboczego z sieci połączonej za pomocą łącza prywatnego tenant.

Niezależnie od tych ograniczeń dostęp do interfejsu API pozostaje dostępny. Nawet w przypadku restrykcyjnych ustawień zawsze można zarządzać regułami zapory adresów IP obszaru roboczego korzystając z Fabric API przy użyciu odpowiedniego punktu końcowego i ścieżki sieciowej.

W poniższej tabeli przedstawiono, jak różne kombinacje konfiguracji zabezpieczeń wpływają na możliwość konfigurowania i uzyskiwania dostępu do obszarów roboczych usługi Microsoft Fabric.

Tabela 1. Konfigurowanie reguł zapory ip w różnych scenariuszach sieciowych

W przypadku każdego scenariusza w tej tabeli użytkownik chce uzyskać dostęp do ustawień zapory adresów IP dla obszaru roboczego za pośrednictwem portalu sieci szkieletowej lub interfejsu API sieci szkieletowej (operacje GET i SET).

| Scenario | Prywatny link klienta | Publiczny Internet dla klienta | Prywatne łącze obszaru roboczego oraz dopuszczony dostęp publiczny | Prywatne łącze przestrzeni roboczej (zablokowany dostęp publiczny) | Dostęp do ustawień zapory IP obszaru roboczego przez portal | Dostęp interfejsu API do ustawień zapory adresu IP obszaru roboczego? |

|---|---|---|---|---|---|---|

| 1 | Tak | Zablokowany | Tak | - | Tak, tylko z sieci przy użyciu prywatnego łącza najemcy | Tak, z sieci przy użyciu prywatnego łącza dzierżawcy, korzystając z api.fabric.microsoft.com lub specyficznego dla dzierżawy FQDN. |

| 2 | Tak | Zablokowany | Tak | - | Tak, korzystanie z sieci z prywatnym łączem sieci dzierżawcy | Tak, z sieci z prywatnym linkiem dla dzierżawcy oraz za pomocą api.fabric.microsoft.com lub nazwy FQDN specyficznej dla dzierżawy |

| 3 | Tak | Zablokowany | - | Tak | Nie. | Tak, z sieci z prywatnym łączem dla dzierżawcy, przy użyciu api.fabric.microsoft.com lub specyficznej dla dzierżawy nazwy FQDN. |

| 4 | Tak | Allowed | Tak | - | Tak, za pośrednictwem publicznego Internetu lub sieci z prywatnym łączem klienta. | Tak, używając api.fabric.microsoft.com za pośrednictwem publicznego Internetu lub sieci z prywatnym łączem dzierżawy przy użyciu FQDN, która jest specyficzna dla dzierżawy |

| 5 | Tak | Allowed | - | Tak | Nie. | Tak, używając api.fabric.microsoft.com za pośrednictwem publicznego Internetu lub sieci z łączem prywatnym dzierżawy przy użyciu nazwy FQDN specyficznej dla dzierżawy |

| 6 | Nie. | N/A | Tak | - | Tak, za pośrednictwem publicznego Internetu | Tak, przy użyciu api.fabric.microsoft.com za pośrednictwem publicznego Internetu |

| 7 | Nie. | N/A | - | Tak | Nie. | Tak, przy użyciu api.fabric.microsoft.com za pośrednictwem publicznego Internetu |

| 8 | Tak | Zablokowany | - | - | Tak, korzystanie z sieci z prywatnym połączeniem dzierżawcy | Tak, z sieci z prywatnego łącza dzierżawcy używając api.fabric.microsoft.com lub pełnej kwalifikowanej nazwy domeny (FQDN) specyficznej dla dzierżawy |

| 9 | Tak | Allowed | - | - | Tak, za pośrednictwem publicznego Internetu lub sieci z prywatnym łączem dzierżawcy | Tak, używając api.fabric.microsoft.com za pośrednictwem Internetu lub sieci z prywatnym łączem dzierżawy, przy użyciu FQDN specyficznej dla dzierżawcy. |

| 10 | Nie. | N/A | - | - | Tak, za pośrednictwem publicznego Internetu | Tak, przy użyciu api.fabric.microsoft.com za pośrednictwem publicznego Internetu |

Zachowanie dostępu przy użyciu reguł zapory adresów IP

Po skonfigurowaniu reguł zapory adresów IP dla obszaru roboczego tylko połączenia z adresów IP na liście dozwolonych mogą uzyskiwać dostęp do obszaru roboczego i jego elementów. To ograniczenie dotyczy zarówno portalu sieci szkieletowej, jak i interfejsu API sieci szkieletowej.

W poniższej tabeli przedstawiono, jak reguły zapory adresów IP wpływają na dostęp do obszaru roboczego, gdy żądania pochodzą z dozwolonego publicznego adresu IP. Tabela obejmuje różne konfiguracje zabezpieczeń na poziomie najemcy i pokazuje, jak różni się dostęp między portalem Fabric a interfejsem API Fabric. W każdym z tych scenariuszy obszar roboczy może używać reguł zapory adresów IP samodzielnie lub w połączeniu z łączami prywatnymi obszaru roboczego.

Tabela 2. Zachowanie dostępu przy użyciu skonfigurowanych reguł zapory ip

Dla każdego scenariusza w tej tabeli:

- Obszar roboczy ma skonfigurowane reguły zapory sieciowej dla adresów IP z listą akceptowanych publicznych adresów IP. (Linki prywatne obszaru roboczego mogą być również używane, ale nie są istotne dla pokazanych scenariuszy).

- Użytkownik próbuje uzyskać dostęp do obszaru roboczego i jego elementów z dozwolonego adresu IP, zgodnego z regułami zapory tego obszaru roboczego.

| Konfiguracja ruchu przychodzącego na poziomie dzierżawy | Dostęp z | Dostęp do obszaru roboczego i elementów przez portal? | Dostęp API do obszaru roboczego i elementów? |

|---|---|---|---|

| Usługa Private Link dzierżawy: włączono Blokada dostępu publicznego dla dzierżawcy: włączona |

Dozwolony adres IP | Nie. | Tak, przy użyciu api.fabric.microsoft.com |

| Usługa Private Link dla dzierżawy: włączona Blokada dostępu publicznego dla dzierżawcy: włączona |

Dozwolony adres IP | Nie. | Tak, przy użyciu api.fabric.microsoft.com |

| Prywatne łącze dzierżawcy: włączone Blokowanie dostępu publicznego dla klienta: Wyłączone |

Dozwolony adres IP | Tak | Tak, przy użyciu api.fabric.microsoft.com |

| Usługa Private Link dzierżawcy: włączona Blokowanie publicznego dostępu dla dzierżawcy: wyłączone |

Dozwolony adres IP | Tak | Tak, przy użyciu api.fabric.microsoft.com |

| Usługa Tenant Private Link: wyłączona | Dozwolony adres IP | Tak | Tak, przy użyciu api.fabric.microsoft.com |

| Usługa dzierżawy Private Link: wyłączona | Dozwolony adres IP | Tak | Tak, przy użyciu api.fabric.microsoft.com |

Dalsze kroki

- Aby dowiedzieć się, jak skonfigurować reguły zapory adresów IP obszaru roboczego, zobacz Konfigurowanie reguł zapory adresów IP obszaru roboczego.

- Aby zrozumieć, jak działają funkcje ochrony ruchu przychodzącego, zobacz Ochrona sieci przychodzącej w usłudze Microsoft Fabric.