Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Artykuły Szybki start i Samouczek dotyczą tworzenia aplikacji korzystających z bibliotek i interfejsów API zestawu MIP SDK. W tym artykule pokazano, jak ustawić i skonfigurować subskrypcję usługi Microsoft 365 oraz komputer roboczy klienta, przygotowując się do korzystania z zestawu SDK.

Wymagania wstępne

Przed rozpoczęciem zapoznaj się z następującymi tematami:

Ważne

Aby uczcić prywatność użytkowników, musisz poprosić użytkownika o zgodę przed włączeniem automatycznego rejestrowania. Poniższy przykład to standardowy komunikat używany przez firmę Microsoft do rejestrowania powiadomień:

Włączając rejestrowanie błędów i wydajności, wyrażasz zgodę na wysyłanie danych o błędach i wydajności do firmy Microsoft. Firma Microsoft będzie zbierać dane o błędach i wydajności przez Internet ("Dane"). Firma Microsoft korzysta z tych danych, aby zapewnić i poprawić jakość, bezpieczeństwo i integralność produktów i usług firmy Microsoft. Na przykład analizujemy wydajność i niezawodność, takie jak używane funkcje, jak szybko reagują funkcje, wydajność urządzenia, interakcje interfejsu użytkownika i wszelkie problemy z produktem. Dane będą również zawierać informacje o konfiguracji oprogramowania, takie jak aktualnie uruchomione oprogramowanie, oraz adres IP.

Tworzenie konta w celu uzyskania subskrypcji usługi Office 365

Wiele przykładów zestawu SDK wymaga dostępu do subskrypcji usługi Office 365. Jeśli jeszcze tego nie zrobiono, pamiętaj, aby zarejestrować się w celu uzyskania jednego z następujących typów subskrypcji:

| Nazwisko | Tworzenie konta |

|---|---|

| Office 365 Enterprise E3 — wersja próbna (30-dniowa bezpłatna wersja próbna) | https://go.microsoft.com/fwlink/p/?LinkID=403802 |

| Office 365 Enterprise E3 lub E5 | https://www.microsoft.com/microsoft-365/enterprise/office-365-e3 |

| Enterprise Mobility and Security E3 lub E5 | https://www.microsoft.com/security |

| Azure Information Protection Premium P1 lub P2 | Wskazówki dotyczące licencjonowania platformy Microsoft 365 dotyczące zabezpieczeń i zgodności |

| Microsoft 365 E3, E5 lub F1 | https://www.microsoft.com/microsoft-365/enterprise/microsoft365-plans-and-pricing |

! UWAGA Usługa Azure Information Protection Premium P1 lub P2 nie jest już uwzględniana jako oferty autonomiczne. Mogą one zostać zakupione w ramach platformy Microsoft 365 E3 lub E5 albo pakietu Enterprise Mobility and Security E3 lub E5.

Skonfiguruj etykiety poufności

Jeśli obecnie używasz starszych konfiguracji etykiet, musisz przeprowadzić migrację etykiet do usługi Microsoft Purview. Aby uzyskać więcej informacji na temat procesu, zobacz Tworzenie i konfigurowanie etykiet poufności i ich zasad.

Konfigurowanie stacji roboczej klienta

Następnie wykonaj następujące kroki, aby upewnić się, że komputer kliencki jest prawidłowo skonfigurowany.

Jeśli używasz stacji roboczej z systemem Windows 10:

Za pomocą usługi Windows Update zaktualizuj komputer do aktualizacji Windows 10 Fall Creators Update (wersja 1709) lub nowszej. Aby sprawdzić bieżącą wersję:

- Kliknij ikonę systemu Windows w lewym dolnym rogu.

- Wpisz "Informacje o komputerze" i naciśnij "Enter".

- Przewiń w dół do pozycji Specyfikacje systemu Windows i poszukaj w obszarze Wersja.

Jeśli używasz stacji roboczej z systemem Windows 11 lub Windows 10:

Upewnij się, że opcja "Tryb dewelopera" jest włączona na stacji roboczej:

- Kliknij ikonę systemu Windows w lewym dolnym rogu.

- Wpisz "Użyj funkcji deweloperskich" i naciśnij klawisz "Enter", gdy zostanie wyświetlony element Użyj funkcji deweloperskich.

- W oknie dialogowym Ustawienia na karcie Dla deweloperów w obszarze "Użyj funkcji dla deweloperów" wybierz opcję Tryb dewelopera.

- Zamknij okno dialogowe ustawień.

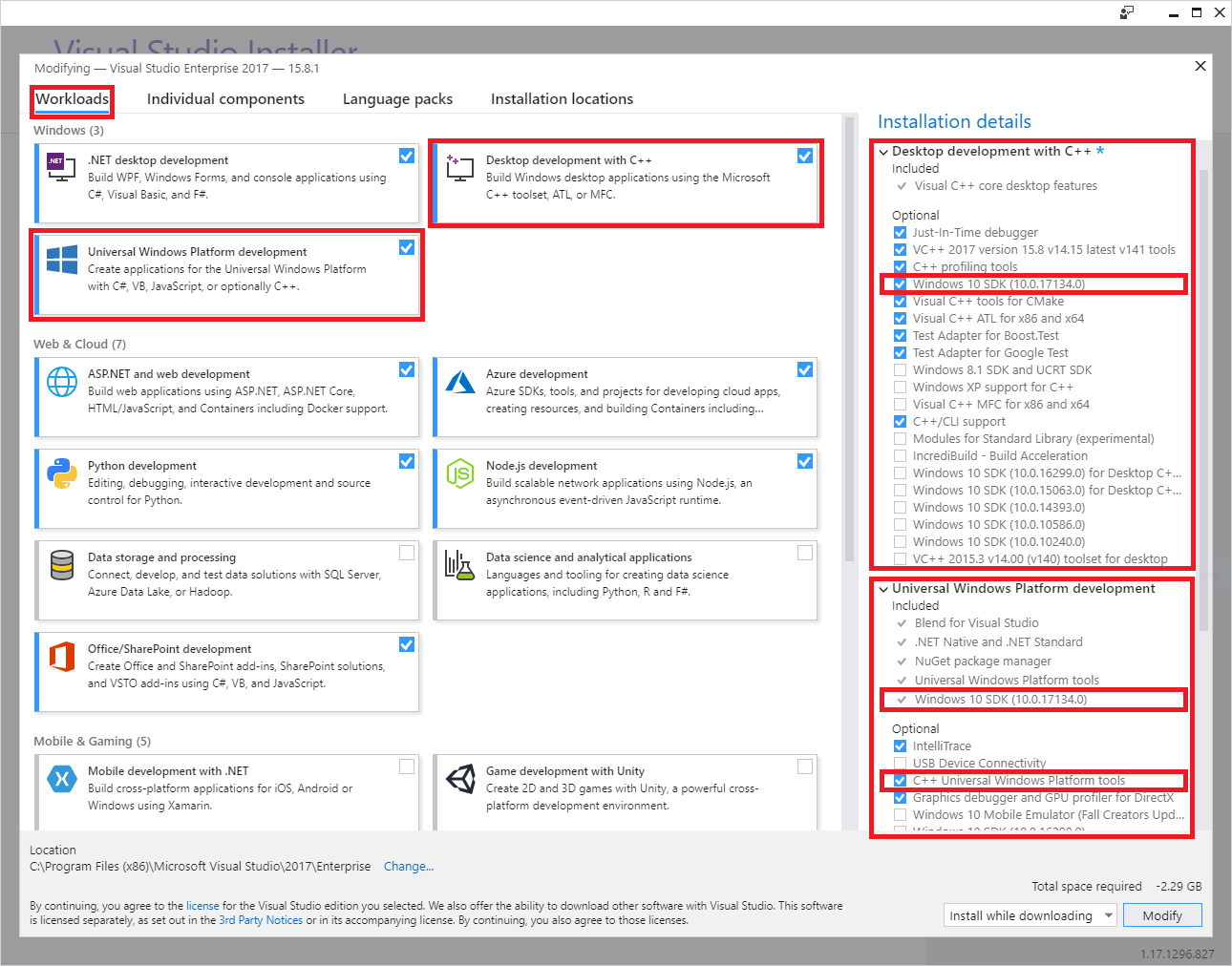

Zainstaluj program Visual Studio 2019 z następującymi obciążeniami i opcjonalnymi składnikami:

Programowanie na platformę uniwersalną systemu Windows obciążenie zadań w systemie Windows oraz następujące składniki opcjonalne:

- Narzędzia języka C++ dla uniwersalnej platformy Windows

- Windows 10 SDK 10.0.16299.0 lub nowszy, jeśli nie jest domyślnie dołączony

Tworzenie aplikacji na komputery stacjonarne z użyciem C++ w środowisku Windows, a także następujące opcjonalne składniki:

- Windows 10 SDK 10.0.16299.0 lub nowszy, jeśli nie jest domyślnie dołączony

Zainstaluj moduł ADAL.PS PowerShell:

Ponieważ do instalowania modułów są wymagane uprawnienia administratora, najpierw należy wykonać następujące czynności:

- zaloguj się na komputerze przy użyciu konta z uprawnieniami administratora.

- uruchom sesję programu Windows PowerShell z podwyższonym poziomem uprawnień (Uruchom jako administrator).

Następnie uruchom cmdlet

install-module -name adal.psPS C:\WINDOWS\system32> install-module -name adal.ps Untrusted repository You are installing the modules from an untrusted repository. If you trust this repository, change its InstallationPolicy value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from 'PSGallery'? [Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): A PS C:\WINDOWS\system32>

Pobierz pliki:

Zestaw MIP SDK jest obsługiwany na następujących platformach z oddzielnymi plikami do pobrania dla każdej obsługiwanej platformy/języka:

System operacyjny Wersje Pobieranie Uwagi Ubuntu 20.04 tar.gz języka C++

Tar.gz java (wersja zapoznawcza)

.NET CoreUbuntu 22.04 tar.gz języka C++

Tar.gz java (wersja zapoznawcza)

.NET CoreUbuntu 24.04 tar.gz języka C++

Tar.gz java (wersja zapoznawcza)

.NET CoreRedHat Enterprise Linux 8 i 9 tar.gz języka C++ Debian 10 i 11 tar.gz języka C++ macOS Wszystkie obsługiwane wersje .zipjęzyka C++ Programowanie w środowisku Xcode wymaga co najmniej 13. Windows Wszystkie obsługiwane wersje, 32/64-bitowe C++

C++/.NET NuGet

.zip java (wersja zapoznawcza)Android 9.0 i nowsze .zipjęzyka C++ Tylko zestawy SDK ochrony i zasad. iOS Wszystkie obsługiwane wersje .zipjęzyka C++ Tylko zestawy SDK ochrony i zasad. Pobrania Tar.gz/.Zip

Tar.gz i .zip zawierają skompresowane pliki, po jednym dla każdego interfejsu API. Skompresowane pliki są nazwane w następujący sposób, gdzie <interfejs API> =

file,protectionlubupe, i <system operacyjny> = platforma:mip_sdk_<API>_<OS>_1.0.0.0.zip (or .tar.gz). Na przykład plik zawierający binaria i nagłówki SDK ochrony dla systemu Debian to:mip_sdk_protection_debian9_1.0.0.0.tar.gz. Każde zawarte archiwum .tar.gz/.zip jest podzielone na trzy katalogi.- Binaria: skompilowane pliki binarne dla każdej architektury platformy, jeśli dotyczy.

- Uwzględnij: pliki nagłówka (C++).

- Przykłady: kod źródłowy przykładowych aplikacji.

Pakiety NuGet

Jeśli programujesz program Visual Studio, zestaw SDK można również zainstalować za pośrednictwem konsoli Menedżer pakietów NuGet:

Install-Package Microsoft.InformationProtection.File Install-Package Microsoft.InformationProtection.Policy Install-Package Microsoft.InformationProtection.ProtectionJeśli nie używasz pakietu NuGet, dodaj ścieżki plików binarnych zestawu SDK do zmiennej środowiskowej PATH. Zmienna PATH umożliwia odnalezienie zależnych plików binarnych (DLL) w czasie wykonywania przez aplikacje klienckie (OPCJONALNIE):

Jeśli używasz stacji roboczej z systemem Windows 11 lub Windows 10:

Kliknij ikonę systemu Windows w lewym dolnym rogu.

Wpisz "Ścieżka" i naciśnij "Enter", gdy zostanie wyświetlony element Edytuj zmienne środowiskowe systemu.

W oknie dialogowym Właściwości systemu kliknij pozycję Zmienne środowiskowe.

W oknie dialogowym Zmienne środowiskowe kliknij przy zmiennej Path w sekcji Zmienne użytkownika dla <>, a następnie kliknij Edytuj....

W oknie dialogowym Edytowanie zmiennej środowiskowej kliknij pozycję Nowy, co powoduje utworzenie nowego edytowalnego wiersza. Używając pełnej ścieżki do każdego z podkatalogów

file\bins\debug\amd64,protection\bins\debug\amd64iupe\bins\debug\amd64, dodaj nowy wiersz dla każdego. Katalogi zestawu SDK są przechowywane w<API>\bins\<target>\<platform>formacie, w którym:-

<INTERFEJS API> =

file,protection,upe -

<cel> =

debug,release -

<platform> =

amd64(x64),x86itd.

-

<INTERFEJS API> =

Po zakończeniu aktualizowania zmiennej Path kliknij przycisk OK. Następnie kliknij przycisk OK po powrocie do okna dialogowego Zmienne środowiskowe.

Pobierz przykłady zestawu SDK z usługi GitHub (OPCJONALNIE):

- Jeśli jeszcze go nie masz, najpierw utwórz profil usługi GitHub.

- Następnie zainstaluj najnowszą wersję narzędzi klienckich Git firmy Software Freedom Conservancy (Git Bash)

- Korzystając z Git Bash, pobierz interesujące próbki.

- Użyj następującego zapytania, aby wyświetlić repozytoria: https://github.com/Azure-Samples?utf8=%E2%9C%93& q=MipSdk.

- Korzystając z Git Bash, użyj

git clone https://github.com/azure-samples/<repo-name>do pobrania każdego przykładowego repozytorium.

Rejestrowanie aplikacji klienckiej przy użyciu identyfikatora Entra firmy Microsoft

W ramach procesu udostępniania subskrypcji platformy Microsoft 365, automatycznie tworzona jest skojarzona dzierżawa Microsoft Entra. Dzierżawa firmy Microsoft Entra zapewnia zarządzanie tożsamościami i dostępem dla kont użytkowników i kont aplikacji platformy Microsoft 365. Aplikacje, które wymagają dostępu do zabezpieczonych interfejsów API (takich jak interfejsy API MIP), wymagają konta aplikacji.

W przypadku uwierzytelniania i autoryzacji w czasie wykonywania konta są reprezentowane przez podmiot zabezpieczeń, który pochodzi z informacji o tożsamości konta. Podmioty zabezpieczeń reprezentujące konto aplikacji są określane jako principał usługi.

Aby zarejestrować konto aplikacji w usłudze Microsoft Entra ID do użycia z przykładami Quickstarts i przykładami z MIP SDK:

Ważne

Aby uzyskać dostęp do zarządzania dzierżawą Microsoft Entra w celu utworzenia konta, musisz zalogować się do witryny Azure Portal przy użyciu konta użytkownika będącego członkiem roli "Właściciel" w ramach subskrypcji. W zależności od konfiguracji dzierżawy, może być również konieczne, aby użytkownik był członkiem roli katalogu "Administrator globalny", aby zarejestrować aplikację. Zalecamy testowanie przy użyciu konta z ograniczeniami. Upewnij się, że konto ma tylko prawa dostępu do niezbędnych punktów końcowych SCC. Hasła w postaci zwykłego tekstu przekazywane za pośrednictwem wiersza polecenia mogą być zbierane przez systemy rejestrowania.

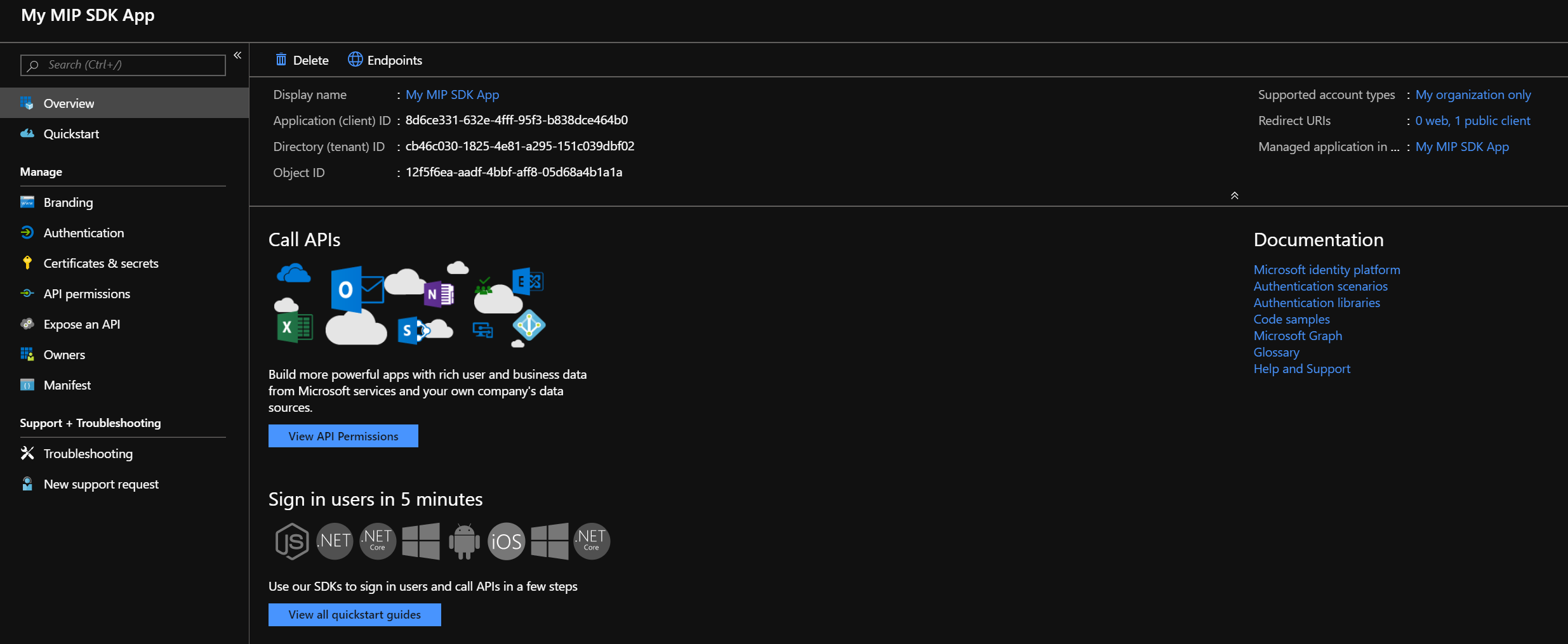

Wykonaj kroki opisane w sekcji Rejestrowanie aplikacji przy użyciu identyfikatora Entra firmy Microsoft, Rejestrowanie nowej aplikacji . W celach testowych użyj następujących wartości dla podanych właściwości, wykonując kroki opisane w przewodniku:

- Obsługiwane typy kont — wybierz pozycję "Konta tylko w tym katalogu organizacyjnym".

-

Identyfikator URI przekierowania — ustaw typ identyfikatora URI przekierowania na "Klient publiczny (mobilny i stacjonarny)." Jeśli aplikacja korzysta z biblioteki Microsoft Authentication Library (MSAL), użyj

http://localhost. W przeciwnym razie użyj elementu w formacie<app-name>://authorize.

Po zakończeniu nastąpi powrót do strony Zarejestrowana aplikacja w celu zarejestrowania nowej aplikacji. Skopiuj i zapisz identyfikator GUID w polu Identyfikator aplikacji (klienta), ponieważ będzie on potrzebny w Przewodnikach Szybki Start.

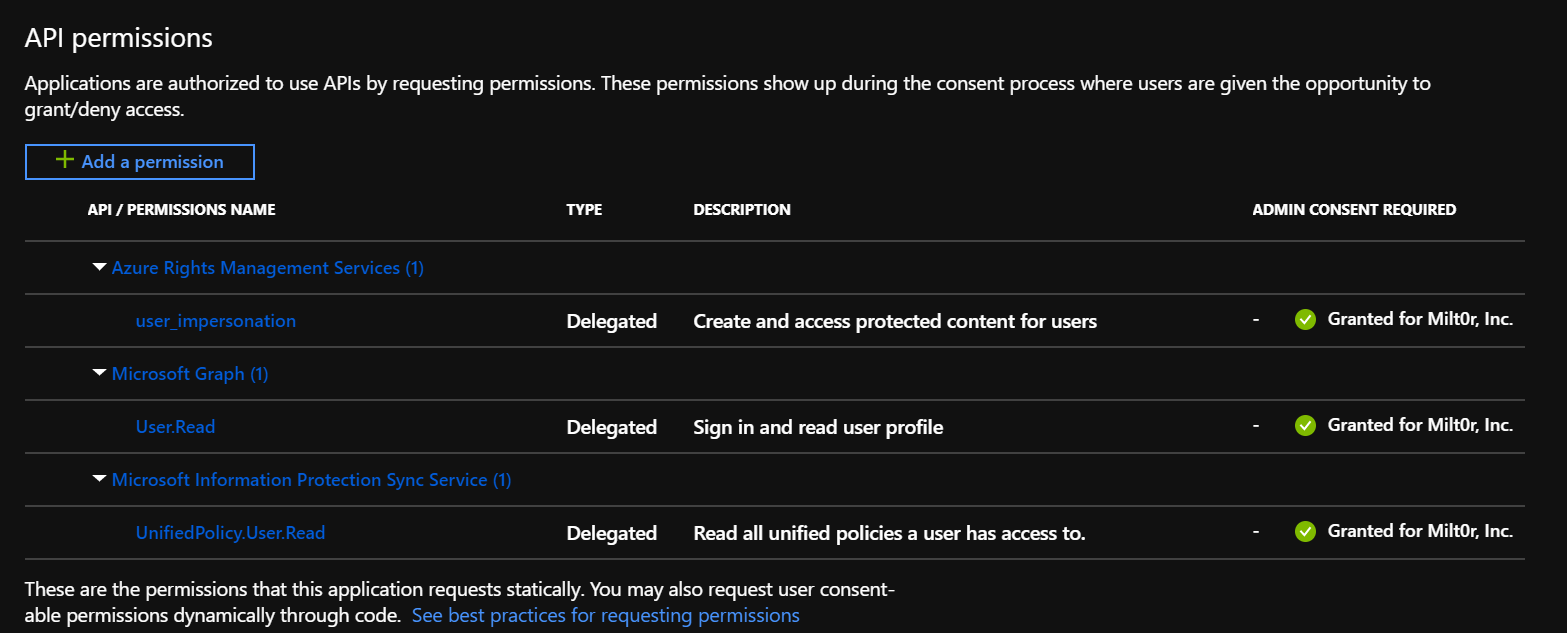

Następnie kliknij Uprawnienia API, aby dodać interfejsy API i uprawnienia, do których klient będzie potrzebował dostępu. Kliknij Dodaj uprawnienie, aby otworzyć panel "Poproś o uprawnienia interfejsu API".

Teraz dodasz API MIP i uprawnienia, których aplikacja będzie wymagać podczas działania.

- Na stronie Wybieranie interfejsu API kliknij pozycję Azure Rights Management Services.

- Na stronie interfejsu API usługi Azure Rights Management kliknij Delegowane uprawnienia.

- W sekcji Wybieranie uprawnień zaznacz uprawnienie user_impersonation. To prawo umożliwia aplikacji tworzenie i uzyskiwanie dostępu do chronionej zawartości w imieniu użytkownika.

- Kliknij pozycję Dodaj uprawnienia , aby zapisać.

Powtórz krok 4, ale tym razem, gdy przejdziesz do strony Wybieranie interfejsu API , musisz wyszukać interfejs API.

- Na stronie Wybieranie interfejsu API kliknij pozycję Interfejsy API używane przez moją organizację, a następnie w polu wyszukiwania wpisz "Microsoft Information Protection Sync Service" i wybierz go.

- Na stronie API Microsoft Information Protection Sync Service kliknij pozycję Delegowane uprawnienia.

- Rozwiń węzeł UnifiedPolicy i zaznacz UnifiedPolicy.User.Read

- Kliknij pozycję Dodaj uprawnienia , aby zapisać.

Po powrocie na stronę uprawnień interfejsu API, kliknij Udziel zgody administratora dla (nazwa dzierżawy), a następnie Tak. Ten krok daje wstępną zgodę aplikacji przy tej rejestracji, aby uzyskać dostęp do API w zakresie określonych uprawnień. Jeśli zalogowano się jako administrator globalny, zgoda jest zapisywana dla wszystkich użytkowników w dzierżawcy, który obsługuje aplikację; w przeciwnym razie ma zastosowanie tylko do twojego konta użytkownika.

Po zakończeniu, rejestracja aplikacji i uprawnienia interfejsu API powinny wyglądać podobnie do następujących przykładów:

Aby uzyskać więcej informacji na temat dodawania interfejsów API i uprawnień do rejestracji, zobacz Konfigurowanie aplikacji klienckiej w celu uzyskiwania dostępu do internetowych interfejsów API. W tym miejscu znajdziesz informacje na temat dodawania interfejsów API i uprawnień wymaganych przez aplikację kliencką.

Wnioskowanie o umowę integracji ochrony informacji (IPIA)

Zanim będzie można wydać aplikację opracowaną za pomocą programu MIP do publicznej wiadomości, musisz ubiegać się o i wypełnić formalną umowę z firmą Microsoft.

Uwaga

Niniejsza umowa nie jest wymagana w przypadku aplikacji przeznaczonych tylko do użytku wewnętrznego.

Uzyskaj swój IPIA, wysyłając wiadomość e-mail na IPIA@microsoft.com z następującymi informacjami:

Temat: Żądanie IPIA dla nazwy firmy

W treści wiadomości e-mail dołącz:

- Nazwa aplikacji i produktu

- Imię i nazwisko osoby żądającego

- Adres e-mail wnioskodawcy

Po otrzymaniu żądania IPIA wyślemy Ci formularz (jako dokument programu Word). Przejrzyj warunki i postanowienia IPIA, a następnie zwróć formularz do IPIA@microsoft.com z następującymi informacjami:

- Nazwa prawna spółki

- Województwo/prowincja (USA/Kanada) lub kraj założycielski

- Adres URL firmy

- Adres e-mail osoby kontaktowej

- Dodatkowe adresy firmy (opcjonalnie)

- Nazwa aplikacji firmowej

- Krótki opis aplikacji

- Identyfikator dzierżawy platformy Azure

- Identyfikator aplikacji

- Kontakty firmowe, poczta e-mail i telefon w przypadku korespondencji w sytuacjach krytycznych

Po otrzymaniu formularza wyślemy Ci końcowy link IPIA do cyfrowego podpisania. Po Państwa podpisaniu, umowa zostanie podpisana przez odpowiedniego przedstawiciela firmy Microsoft, co zakończy proces zawierania umowy.

Masz już podpisaną umowę IPIA?

Jeśli masz już podpisaną umowę IPIA i chcesz dodać nowy identyfikator aplikacji dla udostępnianej aplikacji, wyślij wiadomość e-mail na IPIA@microsoft.com adres i przekaż nam następujące informacje:

- Nazwa aplikacji firmowej

- Krótki opis aplikacji

- Identyfikator dzierżawy platformy Azure (nawet jeśli taki sam jak wcześniej)

- Identyfikator aplikacji

- Kontakty firmowe, poczta e-mail i telefon w przypadku korespondencji w sytuacjach krytycznych

Po wysłaniu wiadomości e-mail zaczekaj do 72 godzin na potwierdzenie odbioru.

Upewnij się, że aplikacja ma wymagane zależności

Aplikacje utworzone przy użyciu zestawu MIP SDK w systemie Windows wymagają zainstalowania składnika środowiska uruchomieniowego Visual C++, jeśli jeszcze nie istnieje:

- Pakiet redystrybucyjny Microsoft Visual C++ dla Visual Studio 2022 z MSVC 14.3 lub nowszym

Będą one działać tylko wtedy, gdy aplikacja została skompilowana jako wersja produkcyjna. Jeśli aplikacja jest zbudowana jako Debug, biblioteki DLL debugowania środowiska uruchomieniowego Visual C++ muszą być dołączone do aplikacji lub zainstalowane na maszynie.

Aplikacje utworzone przy użyciu zestawu MIP SDK w systemie Linux wymagają obsługiwanych wersji tych zależności:

- curl

- libsecret

- Podstawowa biblioteka libssl OpenSSL

- UUID

- GMIME dla aplikacji korzystających z plikowego SDK

- Libgsf dla aplikacji korzystających z SDK do plików

Pliki binarne zawierają folder samples z plikiem how-to-build-and-run.txt zawierającym polecenia umożliwiające zainstalowanie wymaganych zależności dla każdego systemu operacyjnego.

Następne kroki

- Jeśli jesteś deweloperem języka C++

- Pamiętaj, aby zapoznać się z konceptami obserwatorów przed rozpoczęciem sekcji Rozpoczynanie, aby dowiedzieć się więcej na temat asynchronicznego charakteru C++ API.

- Gdy wszystko będzie gotowe do korzystania z zestawu SDK, zacznij od przewodnika Szybki start: inicjowanie aplikacji klienckich (C++).

- Jeśli jesteś deweloperem języka C#, gdy wszystko będzie gotowe do korzystania z zestawu SDK, zacznij od przewodnika Szybki start: inicjowanie aplikacji klienckich (C#).