Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W publicznej wersji zapoznawczej agent przeglądu zmian Microsoft Intune używa generowanej sztucznej inteligencji Microsoft Security Copilot do oceny żądań zatwierdzenia wielu Administracja dla skryptów programu PowerShell na urządzeniach z systemem Windows. Udostępnia zalecenia oparte na ryzyku i kontekstowe szczegółowe informacje ułatwiające administratorom zrozumienie zachowania skryptu i skojarzonego ryzyka. Te szczegółowe informacje ułatwiają administratorom Intune szybsze podejmowanie świadomych decyzji dotyczących zatwierdzania lub odrzucania żądań.

Aby wygenerować te zalecenia, agent agreguje sygnały z wielu źródeł:

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender — w celu uzyskiwania szczegółowych informacji o zagrożeniach

- Microsoft -Entra ID — w przypadku ryzyka związanego z tożsamością

- Microsoft Intune — w przypadku żądań zatwierdzenia wielu Administracja i kontekstu historycznego podobnych żądań

Agent analizuje te sygnały, aby ocenić potencjalne ryzyko związane z każdym żądaniem, a następnie dostarcza szczegółowe informacje umożliwiające podjęcie działań w celu obsługi bezpiecznego i wydajnego zarządzania zmianami.

Wymagania wstępne

Wymagania dotyczące chmury

Agent jest obsługiwany tylko w chmurze publicznej. Nie jest ona obsługiwana w chmurach rządowych.

Wymagania dotyczące licencjonowania

Aby korzystać z agentów Security Copilot w Microsoft Intune, organizacja musi spełniać określone wymagania licencyjne.

Wymagane licencje:

- subskrypcja Microsoft Intune (plan 1)

- Tożsamość Microsoft Entra P2

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Microsoft Security Copilot z wystarczającą liczbą jednostek obliczeniowych zabezpieczeń (SCU)

Wymagania dotyczące wtyczek

Wtyczki umożliwiają agentom Security Copilot nawiązywanie połączenia z usługami firmy Microsoft i wykonywanie wyspecjalizowanych akcji.

Agent przeglądu zmian wymaga następujących wtyczek:

Wymagania i scenariusze dotyczące platformy

Agent obsługuje ewaluacje i zalecenia dla następujących platform i scenariuszy:

- System Windows

- Skrypty programu PowerShell w Intune

Wymagania dotyczące ról

Wymagania dotyczące ról różnią się w zależności od tego, czy konfigurujesz agenta, czy go używasz, oraz od określonych wykonanych akcji.

Aby włączyć i skonfigurować agenta przeglądu zmian, użyj konta z następującymi rolami:

Role Entra:

- administrator Intune

- Czytelnik zabezpieczeń

- Ryzykowny użytkownik entra/tożsamości (odczyt) — to uprawnienie jest mapowane na stan zabezpieczeń ujednoliconego uprawnienia RBAC / Ryzyko związane z tożsamością / Ryzykowni użytkownicy (odczyt).

Role usługi Defender — role kontroli dostępu opartej na rolach (RBAC) w usłudze Defender zależą od implementacji Defender XDR:

Ujednolicona kontrola dostępu oparta na rolach: przypisz czytelnika zabezpieczeń Tożsamość Microsoft Entra do konta tożsamości agenta. Ta rola zapewnia dostęp tylko do odczytu do danych Zarządzanie lukami w zabezpieczeniach w usłudze Defender i automatycznie wymusza określanie zakresu grupy urządzeń.

Szczegółowa kontrola rbac: przypisz niestandardową rolę RBAC z uprawnieniami równoważnymi roli ujednoliconego czytnika zabezpieczeń RBAC. Przykład:

- Wyświetlanie danych — Zarządzanie lukami w zabezpieczeniach w usłudze Defender — to uprawnienie jest mapowane na stan zabezpieczeń ujednoliconego uprawnienia RBAC / Zarządzanie stanem / Zarządzanie lukami w zabezpieczeniach (odczyt).

Aby uzyskać szczegółowe informacje na temat uprawnień mapowania do roli ujednoliconego czytelnika zabezpieczeń RBAC, zobacz Microsoft Entra dostęp do ról globalnych w artykule Mapowanie Microsoft Defender XDR ujednoliconej kontroli dostępu opartej na rolach (RBAC) w dokumentacji usługi Defender.

Upewnij się, że tożsamość agenta ma zakres w Microsoft Defender w celu uwzględnienia wszystkich odpowiednich grup urządzeń. Agent nie może uzyskiwać dostępu do urządzeń poza przypisanym zakresem ani raportować na nich.

role Security Copilot:

Aby użyć agenta i wykonać akcje odłączania, użyj konta z następującymi rolami:

role Intune:

- Operator tylko do odczytu lub rola niestandardowa z równoważnymi uprawnieniami.

Role Entra:

Role usługi Defender

- Użycie agenta wymaga takiego samego dostępu jak włączenie i skonfigurowanie agenta.

role Security Copilot:

Jak działa agent

Agent przeglądu zmian działa przy użyciu tożsamości konta administratorów Intune i działa ręcznie po uruchomieniu go przez administratora.

Na wysokim poziomie agent wykonuje następujące kroki za każdym razem, gdy jest uruchamiany:

Agregacja sygnałów — agent rozpoczyna się od agregowania sygnałów z następujących źródeł:

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender — w celu uzyskiwania szczegółowych informacji o zagrożeniach

- Tożsamość Microsoft Entra — w przypadku ryzyka związanego z tożsamością

- Microsoft Intune — w przypadku żądań zatwierdzenia wielu Administracja i kontekstu historycznego podobnych żądań

Ocena — agent ocenia skrypty Windows PowerShell dla żądań zatwierdzenia wielu Administracja przy użyciu wstępnie zdefiniowanej logiki wbudowanej w konfigurację agenta.

Zalecenia — agent przegląda, a następnie udostępnia zalecenia dotyczące maksymalnie 10 żądań na przebieg.

Sugestie to tylko sugestie . Zatwierdzenie lub odrzucenie żądania pozostaje w Intune administratora.

Pierwsza kolumna listy zaleceń zawiera sugerowane następne kroki, które wyświetlają zalecaną akcję, po której następuje nazwa żądania. Możliwe akcje obejmują:

- Zatwierdź — żądanie niskiego ryzyka; prawdopodobnie bezpieczne do zatwierdzenia.

- Odrzuć — żądanie wysokiego ryzyka; nie powinny zostać zatwierdzone.

- Wymaga dodatkowych informacji — nie można w pełni ocenić ryzyka. To żądanie wymaga dalszego przeglądu.

Każde zalecenie zawiera dodatkowe szczegóły, które wyjaśniają:

- Uzasadnienie zalecenia agenta.

- Co skrypt jest przeznaczony do wykonania lub wykonania.

- Szczegółowa lista czynników, które agent przejrzał w ramach swojego procesu.

Tożsamość agenta

Agent działa pod tożsamością i uprawnieniami konta administratora Intune używanego podczas instalacji. Akcje agenta są ograniczone do uprawnień tego konta, a tożsamość jest odświeżana przy każdym uruchomieniu. Jeśli agent nie zostanie uruchomiony przez 90 kolejnych dni, jego uwierzytelnianie wygaśnie, a kolejne przebiegi nie powiodą się do czasu jego odnowienia. Aby zachować funkcjonalność, odnów tożsamość agenta przed 90-dniowym limitem.

Zagadnienia operacyjne

Przed skonfigurowaniem i uruchomieniem agenta po raz pierwszy zapoznaj się z następującymi zagadnieniami:

- Administrator musi ręcznie uruchomić agenta. Po uruchomieniu nie ma opcji, aby go zatrzymać lub wstrzymać.

- Agenta można uruchomić tylko z centrum administracyjnego Microsoft Intune.

- Szczegóły sesji w portalu Microsoft Security Copilot są widoczne tylko dla użytkownika, który skonfigurował agenta.

- Agent przegląda, a następnie udostępnia zalecenia dotyczące maksymalnie 10 żądań na przebieg.

- Tylko jedno wystąpienie agenta jest obsługiwane w kontekście dzierżawy/użytkownika.

Konfigurowanie agenta

Agent działa w ramach tożsamości i uprawnień konta administratora Intune używanego podczas instalacji. Jego operacje są ograniczone do uprawnień tego konta, a tożsamość jest odświeżana przy każdym uruchomieniu. Wszelkie zmiany uprawnień konta wpływają na możliwości agenta podczas następnego uruchomienia.

Aby skonfigurować agenta przeglądu zmian:

W centrum administracyjnym Microsoft Intune przejdź do obszaru AgentChange Review Agent (Agent> zmiany agenta przeglądu).

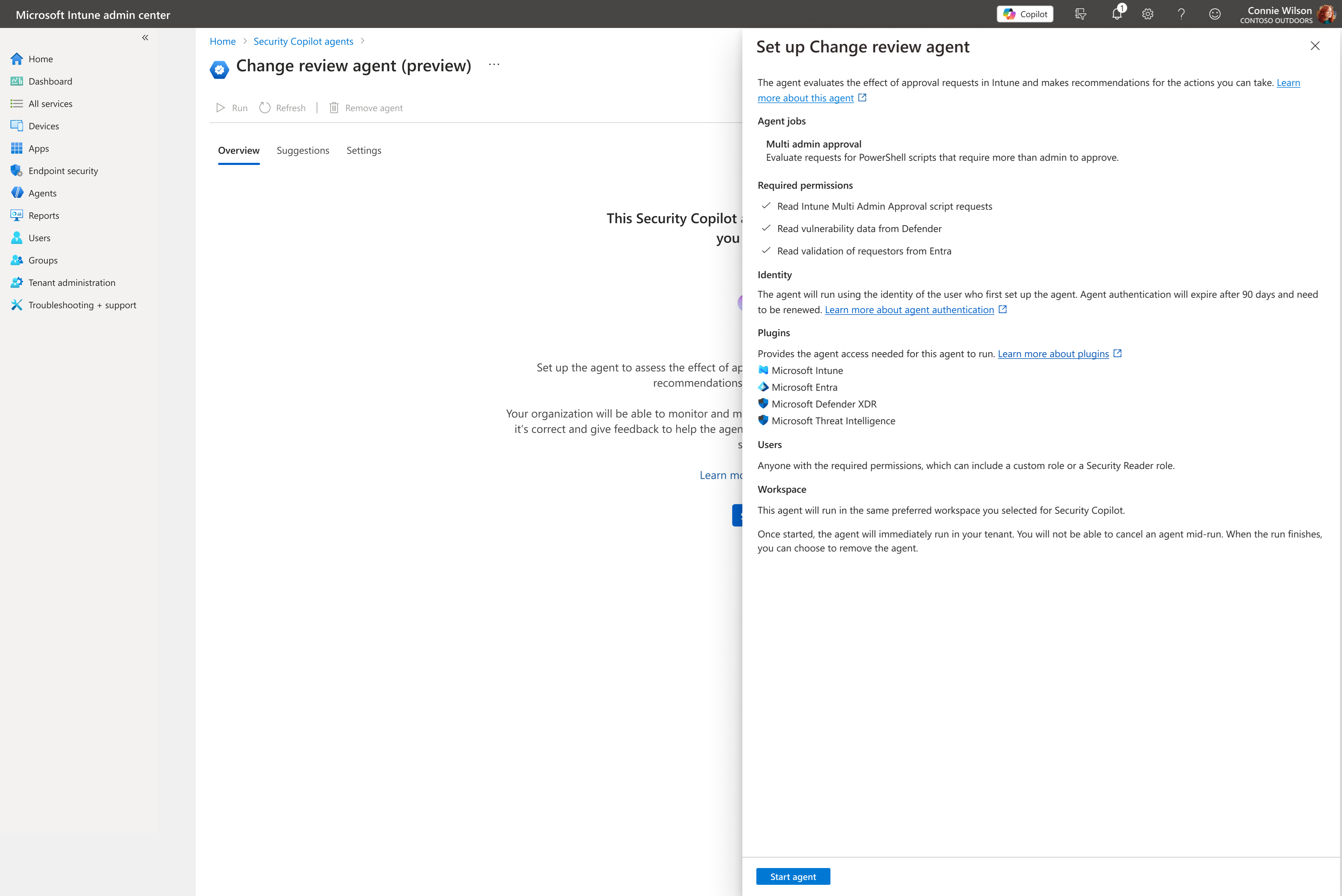

W obszarze Przegląd wybierz pozycję Skonfiguruj agenta , aby otworzyć okienko Konfigurowanie agenta przeglądu zmian .

Okienko Konfigurowanie agenta przeglądu zmian zawiera listę wymaganych uprawnień i zawiera szczegółowe informacje o wymaganiach dotyczących konfiguracji. Po spełnieniu wymagań wybierz pozycję Uruchom agenta.

Agent działa do momentu ukończenia oceny i wyświetla wyniki na karcie Przegląd. Po zakończeniu uruchamiania agent jest gotowy do użycia.

Aby dowiedzieć się więcej na temat korzystania z agenta, zobacz Korzystanie z agenta przeglądu zmian.

Usuwanie agenta

Po usunięciu agenta wszystkie wygenerowane skojarzone dane, w tym sugestie i działania, zostaną usunięte. Wcześniej zastosowane sugestie pozostają niezmienione.

Kroki usuwania wystąpienia agenta:

- W centrum administracyjnym Microsoft Intune wybierz pozycję Agenci.

- Wybierz wystąpienie agenta, które chcesz usunąć.

- Wybierz pozycję Usuń agenta i potwierdź usunięcie.

Po usunięciu:

- Okienko agenta powraca do pierwotnego stanu.

- Administrator może ponownie zainstalować agenta później, powtarzając proces instalacji.

Pomoc w kształtowaniu przyszłości agentów Intune

Pomoc w kształtowaniu przyszłości agentów Intune

Dołącz do naszego forum opinii agentów Intune, aby udostępniać szczegółowe informacje i wpływać na nadchodzące możliwości w Microsoft Intune.

Zarejestruj się i dowiedz się więcej: https://aka.ms/IntuneAgentsForum