Biblioteka klienta tożsamości platformy Azure dla języka JavaScript — wersja 4.2.1

Biblioteka tożsamości platformy Azure udostępnia uwierzytelnianie tokenu Microsoft Entra ID (dawniej Azure Active Directory) za pomocą zestawu wygodnych implementacji TokenCredential .

Przykłady różnych poświadczeń można znaleźć na stronie przykładów usługi Azure Identity.

Kluczowe linki:

- Kod źródłowy

- Pakiet (npm)

- Dokumentacja interfejsu API

- Dokumentacja identyfikatora entra firmy Microsoft

- Samples

Wprowadzenie

Migrowanie z wersji 1 do wersji 2 z @azure/identity

Jeśli używasz wersji 1 programu @azure/identity, zobacz przewodnik migracji , aby zaktualizować do wersji 2.

Obecnie obsługiwane środowiska

-

Wersje ltS Node.js

-

Uwaga: Jeśli aplikacja działa w wersji Node.js w wersji 8 lub niższej i nie możesz uaktualnić wersji Node.js do najnowszej stabilnej wersji, przypnij

@azure/identityzależność do wersji 1.1.0.

-

Uwaga: Jeśli aplikacja działa w wersji Node.js w wersji 8 lub niższej i nie możesz uaktualnić wersji Node.js do najnowszej stabilnej wersji, przypnij

- Najnowsze wersje przeglądarek Safari, Chrome, Edge i Firefox.

-

Uwaga: wśród różnych poświadczeń wyeksportowanych w tej bibliotece

InteractiveBrowserCredentialjest jedynym, który jest obsługiwany w przeglądarce.

-

Uwaga: wśród różnych poświadczeń wyeksportowanych w tej bibliotece

Aby uzyskać więcej informacji, zobacz nasze zasady pomocy technicznej .

Instalowanie pakietu

Zainstaluj usługę Azure Identity przy użyciu polecenia npm:

npm install --save @azure/identity

Wymagania wstępne

- Subskrypcja platformy Azure.

- Opcjonalnie: interfejs wiersza polecenia platformy Azure i/lub program Azure PowerShell może być również przydatny do uwierzytelniania w środowisku projektowym i zarządzania rolami konta.

Kiedy używać atrybutu @azure/identity

Klasy poświadczeń udostępniane przez @azure/identity program koncentrują się na udostępnianiu najprostszego sposobu uwierzytelniania klientów zestawu Azure SDK lokalnie, w środowiskach deweloperskich i w środowisku produkcyjnym. Dążymy do uproszczenia i rozsądnej obsługi protokołów uwierzytelniania w celu pokrycia większości scenariuszy uwierzytelniania możliwych na platformie Azure. Aktywnie rozwijamy się, aby uwzględnić więcej scenariuszy. Aby uzyskać pełną listę oferowanych poświadczeń, zobacz sekcję Klasy poświadczeń .

Wszystkie typy poświadczeń udostępniane przez @azure/identity program są obsługiwane w Node.js. W przypadku przeglądarek jest typem poświadczeń, InteractiveBrowserCredential który ma być używany w przypadku podstawowych scenariuszy uwierzytelniania.

Większość typów poświadczeń oferowanych przez @azure/identity bibliotekę uwierzytelniania firmy Microsoft dla języka JavaScript (MSAL.js). W szczególności używamy bibliotek MSAL.js w wersji 2, które używają przepływu kodu autoryzacji OAuth 2.0 z protokołem PKCE i są zgodne z protokołem OpenID. Chociaż @azure/identity koncentruje się na prostocie, biblioteki MSAL.js, takie jak @azure/msal-common, @azure/msal-node i @azure/msal-browser, są zaprojektowane tak, aby zapewnić niezawodną obsługę protokołów uwierzytelniania, które obsługuje platforma Azure.

Kiedy używać czegoś innego

Typy @azure/identity poświadczeń to implementacje klasy @azure/core-authTokenCredential. W zasadzie każdy obiekt z getToken metodą, która spełnia getToken(scopes: string | string[], options?: GetTokenOptions): Promise<AccessToken | null> , będzie działać jako TokenCredential. Oznacza to, że deweloperzy mogą pisać własne typy poświadczeń, aby obsługiwać przypadki uwierzytelniania, które nie są objęte usługą @azure/identity. Aby dowiedzieć się więcej, zobacz Poświadczenia niestandardowe.

Chociaż nasze typy poświadczeń obsługują wiele zaawansowanych przypadków, deweloperzy mogą chcieć mieć pełną kontrolę nad protokołem uwierzytelniania. W tym przypadku użycia zalecamy bezpośrednie używanie biblioteki uwierzytelniania firmy Microsoft dla języka JavaScript (MSAL.js ). Więcej informacji można uzyskać za pośrednictwem następujących linków:

- Przedstawiamy niektóre zaawansowane przypadki

@azure/identityużycia na stronie Przykłady tożsamości platformy Azure .- W tym miejscu znajduje się sekcja Przykłady zaawansowane .

- Mamy również sekcję przedstawiającą sposób bezpośredniego uwierzytelniania przy użyciu biblioteki MSAL.

W przypadku zaawansowanych przepływów pracy uwierzytelniania w przeglądarce mamy sekcję, w której pokazano, jak używać biblioteki @azure/msal-browser bezpośrednio do uwierzytelniania klientów zestawu Azure SDK.

Uwierzytelnianie klienta w środowisku deweloperów

Chociaż zalecamy używanie tożsamości zarządzanej lub uwierzytelniania jednostki usługi w aplikacji produkcyjnej, zazwyczaj deweloper używa własnego konta do uwierzytelniania wywołań usług platformy Azure podczas debugowania i wykonywania kodu lokalnie. Istnieje kilka narzędzi programistycznych, których można użyć do przeprowadzenia tego uwierzytelniania w środowisku deweloperów.

Uwierzytelnianie za pomocą interfejsu wiersza polecenia dewelopera platformy Azure

Deweloperzy kodujący poza środowiskiem IDE mogą również uwierzytelniać się przy użyciu interfejsu wiersza polecenia [interfejsu wiersza polecenia dewelopera platformy Azure][azure_developer_cli]. Aplikacje korzystające z elementu DefaultAzureCredential lub AzureDeveloperCliCredential mogą następnie używać tego konta do uwierzytelniania wywołań w aplikacji podczas uruchamiania lokalnego.

Aby uwierzytelnić się za pomocą interfejsu wiersza polecenia [Azure Developer CLI][azure_developer_cli], użytkownicy mogą uruchomić polecenie azd auth login. W przypadku użytkowników działających w systemie z domyślną przeglądarką internetową interfejs wiersza polecenia dewelopera platformy Azure uruchomi przeglądarkę w celu uwierzytelnienia użytkownika.

W przypadku systemów bez domyślnej przeglądarki azd auth login --use-device-code internetowej polecenie użyje przepływu uwierzytelniania kodu urządzenia.

Uwierzytelnianie za pomocą interfejsu wiersza polecenia platformy Azure

Aplikacje korzystające z metody AzureCliCredential, niezależnie od tego, czy bezpośrednio, czy za pośrednictwem DefaultAzureCredentialprogramu , mogą używać konta interfejsu wiersza polecenia platformy Azure do uwierzytelniania wywołań w aplikacji podczas uruchamiania lokalnego.

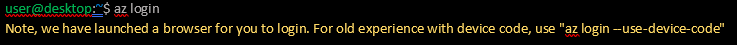

Aby uwierzytelnić się za pomocą interfejsu wiersza polecenia platformy Azure , użytkownicy mogą uruchomić polecenie az login. W przypadku użytkowników działających w systemie z domyślną przeglądarką internetową interfejs wiersza polecenia platformy Azure uruchomi przeglądarkę w celu uwierzytelnienia użytkownika.

W przypadku systemów bez domyślnej przeglądarki az login internetowej polecenie użyje przepływu uwierzytelniania kodu urządzenia. Użytkownik może również wymusić użycie przepływu kodu urządzenia przez interfejs wiersza polecenia platformy Azure, a nie uruchomienie przeglądarki przez określenie argumentu --use-device-code .

Uwierzytelnianie za pomocą programu Azure PowerShell

Aplikacje korzystające z programu , niezależnie od tego AzurePowerShellCredential, czy bezpośrednio, czy za pośrednictwem DefaultAzureCredentialprogramu , mogą używać konta połączonego z programem Azure PowerShell do uwierzytelniania wywołań w aplikacji podczas uruchamiania lokalnego.

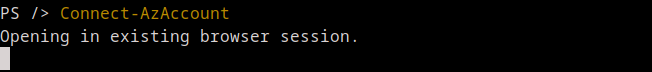

Aby uwierzytelnić się za pomocą programu Azure PowerShell , użytkownicy mogą uruchomić Connect-AzAccount polecenie cmdlet. Domyślnie ike interfejs wiersza polecenia platformy Azure uruchomi domyślną przeglądarkę internetową, Connect-AzAccount aby uwierzytelnić konto użytkownika.

Jeśli w sesji nie można obsługiwać uwierzytelniania interakcyjnego, -UseDeviceAuthentication argument wymusi użycie przepływu uwierzytelniania kodu urządzenia, podobnie jak w przypadku odpowiednich opcji w poświadczeniu interfejsu wiersza polecenia platformy Azure.

Uwierzytelnianie za pośrednictwem programu Visual Studio Code

Deweloperzy korzystający z programu Visual Studio Code mogą używać rozszerzenia konta platformy Azure do uwierzytelniania za pośrednictwem edytora. Aplikacje korzystające z VisualStudioCodeCredential tego konta mogą następnie używać tego konta do uwierzytelniania wywołań w aplikacji podczas uruchamiania lokalnego.

Aby uwierzytelnić się w programie Visual Studio Code, upewnij się, że rozszerzenie konta platformy Azure jest zainstalowane. Po zainstalowaniu otwórz paletę poleceń i uruchom polecenie Azure: Sign In .

Ponadto użyj @azure/identity-vscode pakietu wtyczki. Ten pakiet zapewnia zależności VisualStudioCodeCredential i włącza go. Zobacz Plugins (Wtyczki).

Jest to znany problem , który VisualStudioCodeCredential nie działa z rozszerzeniami konta platformy Azure nowszymi niż 0.9.11. Długoterminowe rozwiązanie tego problemu jest w toku. W międzyczasie rozważ uwierzytelnienie za pośrednictwem interfejsu wiersza polecenia platformy Azure.

Uwierzytelnianie klienta w przeglądarkach

Aby uwierzytelnić klientów zestawu Azure SDK w przeglądarkach internetowych, oferujemy InteractiveBrowserCredentialelement , który można ustawić tak, aby używał przekierowania lub wyskakujących okienek w celu ukończenia przepływu uwierzytelniania. Najpierw należy utworzyć rejestrację aplikacji platformy Azure w witrynie Azure Portal dla aplikacji internetowej.

Kluczowe pojęcia

Jeśli jest to twój pierwszy raz przy użyciu @azure/identity identyfikatora firmy Microsoft lub Microsoft Entra ID, najpierw przeczytaj artykuł Using with Microsoft Entra ID (Używanie @azure/identity z identyfikatorem Entra firmy Microsoft ). Ten dokument zawiera dokładniejsze informacje na temat platformy i sposobu poprawnego konfigurowania konta platformy Azure.

Referencja

Poświadczenie to klasa, która zawiera lub może uzyskać dane wymagane do uwierzytelnienia żądań przez klienta usługi. Klienci usług w zestawie Azure SDK akceptują poświadczenia podczas ich konstruowania. Klienci usług używają tych poświadczeń do uwierzytelniania żądań w usłudze.

Biblioteka tożsamości platformy Azure koncentruje się na uwierzytelnianiu OAuth przy użyciu identyfikatora Entra firmy Microsoft i oferuje wiele klas poświadczeń, które umożliwiają uzyskanie tokenu Entra firmy Microsoft w celu uwierzytelniania żądań usług. Wszystkie klasy poświadczeń w tej bibliotece to implementacje klasy abstrakcyjnej TokenCredential , a każda z nich może służyć do konstruowania klientów usług, którzy mogą uwierzytelniać się za pomocą tokenuCredential.

Zobacz Klasy poświadczeń.

Wartość domyślnaAzureCredential

Jest DefaultAzureCredential to odpowiednie w przypadku większości scenariuszy, w których aplikacja ma zostać ostatecznie uruchomiona na platformie Azure. Wynika to z faktu, że DefaultAzureCredential poświadczenia są często używane do uwierzytelniania podczas wdrażania przy użyciu poświadczeń używanych do uwierzytelniania w środowisku projektowym.

Uwaga:

DefaultAzureCredentialma na celu uproszczenie rozpoczynania pracy z zestawem SDK przez obsługę typowych scenariuszy z rozsądnymi zachowaniami domyślnymi. Deweloperzy, którzy chcą mieć większą kontrolę lub którego scenariusz nie jest obsługiwany przez ustawienia domyślne, powinni używać innych typów poświadczeń.

W przypadku użycia z Node.js DefaultAzureCredential program podejmie próbę uwierzytelnienia za pomocą następujących mechanizmów w następującej kolejności:

-

Środowisko — odczytuje

DefaultAzureCredentialinformacje o koncie określone za pośrednictwem zmiennych środowiskowych i używa ich do uwierzytelniania. -

Tożsamość obciążenia — jeśli aplikacja zostanie wdrożona w usłudze Azure Kubernetes Service z włączoną tożsamością zarządzaną,

DefaultAzureCredentialuwierzytelni ją. -

Tożsamość zarządzana — jeśli aplikacja jest wdrożona na hoście platformy Azure z włączoną tożsamością zarządzaną,

DefaultAzureCredentialzostanie uwierzytelniony przy użyciu tego konta. -

Interfejs wiersza polecenia platformy Azure — jeśli deweloper uwierzytelnił konto za pomocą polecenia interfejsu wiersza polecenia

az loginplatformy Azure,DefaultAzureCredentialzostanie uwierzytelniony przy użyciu tego konta. -

Azure PowerShell — jeśli deweloper uwierzytelnił się przy użyciu polecenia modułu

Connect-AzAccountAzure PowerShell,DefaultAzureCredentialzostanie uwierzytelniony przy użyciu tego konta. -

Interfejs wiersza polecenia dla deweloperów platformy Azure — jeśli deweloper uwierzytelnił konto za pomocą polecenia interfejsu wiersza polecenia

azd auth logindla deweloperów platformy Azure,DefaultAzureCredentialzostanie uwierzytelniony przy użyciu tego konta.

Zasady kontynuacji

Począwszy od wersji 3.3.0, DefaultAzureCredential podejmie próbę uwierzytelnienia przy użyciu wszystkich poświadczeń dewelopera, dopóki nie powiedzie się, niezależnie od błędów, które wystąpiły podczas poprzednich poświadczeń dewelopera. Na przykład poświadczenie dewelopera może próbować pobrać token i zakończyć się niepowodzeniem, więc DefaultAzureCredential będzie nadal przechodzić do następnego poświadczenia w przepływie. Wdrożone poświadczenia usługi zatrzymają przepływ z zgłoszonym wyjątkiem, jeśli będą mogły podjąć próbę pobrania tokenu, ale nie otrzymają jednego.

Umożliwia to wypróbowanie wszystkich poświadczeń dewelopera na maszynie przy zachowaniu przewidywalnego wdrożenia.

Uwaga dotycząca VisualStudioCodeCredential

Ze względu na znany problemVisualStudioCodeCredential został usunięty z łańcucha tokenówDefaultAzureCredential. Po rozwiązaniu problemu w przyszłej wersji ta zmiana zostanie przywrócona.

Wtyczki

Usługa Azure Identity for JavaScript udostępnia interfejs API wtyczki, który umożliwia nam udostępnianie pewnych funkcji za pośrednictwem oddzielnych pakietów wtyczek. Pakiet @azure/identity eksportuje funkcję najwyższego poziomu (useIdentityPlugin), która może służyć do włączenia wtyczki. Udostępniamy dwa pakiety wtyczek:

-

@azure/identity-broker, który zapewnia obsługę uwierzytelniania obsługiwanego przez brokera natywnego, takiego jak Menedżer kont internetowych. -

@azure/identity-cache-persistence, który zapewnia trwałe buforowanie tokenów w Node.js przy użyciu natywnego bezpiecznego systemu magazynu dostarczonego przez system operacyjny. Ta wtyczka umożliwia utrwalanie buforowanychaccess_tokenwartości między sesjami, co oznacza, że interakcyjny przepływ logowania nie musi być powtarzany, o ile jest dostępny buforowany token.

Przykłady

Więcej przykładów użycia różnych poświadczeń można znaleźć na stronie przykładów tożsamości platformy Azure

Uwierzytelnianie za pomocą DefaultAzureCredential

W tym przykładzie pokazano uwierzytelnianie KeyClient elementu z biblioteki klienta @azure/keyvault-keys przy użyciu polecenia DefaultAzureCredential.

// The default credential first checks environment variables for configuration as described above.

// If environment configuration is incomplete, it will try managed identity.

// Azure Key Vault service to use

import { KeyClient } from "@azure/keyvault-keys";

// Azure authentication library to access Azure Key Vault

import { DefaultAzureCredential } from "@azure/identity";

// Azure SDK clients accept the credential as a parameter

const credential = new DefaultAzureCredential();

// Create authenticated client

const client = new KeyClient(vaultUrl, credential);

Określanie tożsamości zarządzanej przypisanej przez użytkownika za pomocą polecenia DefaultAzureCredential

Stosunkowo typowy scenariusz obejmuje uwierzytelnianie przy użyciu tożsamości zarządzanej przypisanej przez użytkownika dla zasobu platformy Azure. Zapoznaj się z przykładem uwierzytelniania tożsamości zarządzanej przypisanej przez użytkownika za pomocą polecenia DefaultAzureCredential , aby zobaczyć, jak to zrobić stosunkowo proste zadanie, które można skonfigurować przy użyciu zmiennych środowiskowych lub w kodzie.

Definiowanie niestandardowego przepływu uwierzytelniania za pomocą polecenia ChainedTokenCredential

DefaultAzureCredential Chociaż jest to na ogół najszybszy sposób rozpoczęcia tworzenia aplikacji dla platformy Azure, bardziej zaawansowani użytkownicy mogą chcieć dostosować poświadczenia brane pod uwagę podczas uwierzytelniania. Element ChainedTokenCredential umożliwia użytkownikom łączenie wielu wystąpień poświadczeń w celu zdefiniowania dostosowanego łańcucha poświadczeń. W tym przykładzie pokazano tworzenie obiektu ChainedTokenCredential , który podejmie próbę uwierzytelnienia przy użyciu dwóch inaczej skonfigurowanych wystąpień ClientSecretCredentialklasy , aby następnie uwierzytelnić KeyClient element z @azure/keyvault-keys:

import { ClientSecretCredential, ChainedTokenCredential } from "@azure/identity";

// When an access token is requested, the chain will try each

// credential in order, stopping when one provides a token

const firstCredential = new ClientSecretCredential(tenantId, clientId, clientSecret);

const secondCredential = new ClientSecretCredential(tenantId, anotherClientId, anotherSecret);

const credentialChain = new ChainedTokenCredential(firstCredential, secondCredential);

// The chain can be used anywhere a credential is required

import { KeyClient } from "@azure/keyvault-keys";

const client = new KeyClient(vaultUrl, credentialChain);

Obsługa tożsamości zarządzanej

Uwierzytelnianie tożsamości zarządzanej jest obsługiwane za pośrednictwem DefaultAzureCredential klas poświadczeń lub ManagedIdentityCredential bezpośrednio dla następujących usług platformy Azure:

- Usługi Azure App Service i Azure Functions

- Azure Arc

- Azure Cloud Shell

- Azure Kubernetes Service

- Azure Service Fabric

- Azure Virtual Machines

- Zestawy skalowania usługi Azure Virtual Machines

Przykłady użycia tożsamości zarządzanej do uwierzytelniania można znaleźć w przykładach.

Konfiguracja chmury

Poświadczenia są domyślnie uwierzytelniane w punkcie końcowym usługi Microsoft Entra dla chmury publicznej platformy Azure. Aby uzyskać dostęp do zasobów w innych chmurach, takich jak Azure Government lub chmura prywatna, skonfiguruj poświadczenia za pomocą argumentu authorityHost w konstruktorze. Interfejs AzureAuthorityHosts definiuje władze dla dobrze znanych chmur. W przypadku chmury dla instytucji rządowych USA można utworzyć wystąpienie poświadczeń w następujący sposób:

import { AzureAuthorityHosts, ClientSecretCredential } from "@azure/identity";

const credential = new ClientSecretCredential(

"<YOUR_TENANT_ID>",

"<YOUR_CLIENT_ID>",

"<YOUR_CLIENT_SECRET>",

{

authorityHost: AzureAuthorityHosts.AzureGovernment,

}

);

Nie wszystkie poświadczenia wymagają tej konfiguracji. Poświadczenia uwierzytelniające się za pomocą narzędzia programistycznego, takiego jak AzureCliCredential, używają konfiguracji tego narzędzia. Podobnie akceptuje authorityHost argument, VisualStudioCodeCredential ale domyślnie jest zgodny z authorityHost ustawieniem Azure: Cloud programu Visual Studio Code.

Klasy poświadczeń

Uwierzytelnianie aplikacji hostowanych na platformie Azure

| Referencje | Użycie | Przykład |

|---|---|---|

DefaultAzureCredential |

Zapewnia uproszczone środowisko uwierzytelniania umożliwiające szybkie rozpoczęcie tworzenia aplikacji uruchamianych na platformie Azure. | Przykład |

ChainedTokenCredential |

Umożliwia użytkownikom definiowanie niestandardowych przepływów uwierzytelniania komponujących wiele poświadczeń. | Przykład |

EnvironmentCredential |

Uwierzytelnia jednostkę usługi lub użytkownika za pomocą informacji o poświadczeniach określonych w zmiennych środowiskowych. | Przykład |

ManagedIdentityCredential |

Uwierzytelnia tożsamość zarządzaną zasobu platformy Azure. | Przykład |

WorkloadIdentityCredential |

Obsługuje identyfikator obciążenia Entra firmy Microsoft na platformie Kubernetes. | Przykład |

Uwierzytelnianie jednostek usługi

| Referencje | Użycie | Przykład | Odwołanie |

|---|---|---|---|

ClientAssertionCredential |

Uwierzytelnia jednostkę usługi przy użyciu podpisanej asercji klienta. | Przykład | Uwierzytelnianie jednostki usługi |

ClientCertificateCredential |

Uwierzytelnia jednostkę usługi przy użyciu certyfikatu. | Przykład | Uwierzytelnianie jednostki usługi |

ClientSecretCredential |

Uwierzytelnia jednostkę usługi przy użyciu wpisu tajnego. | Przykład | Uwierzytelnianie jednostki usługi |

Uwierzytelnianie użytkowników

| Referencje | Użycie | Przykład | Odwołanie |

|---|---|---|---|

AuthorizationCodeCredential |

Uwierzytelnia użytkownika przy użyciu wcześniej uzyskanego kodu autoryzacji. | Przykład | Kod uwierzytelniania OAuth2 |

DeviceCodeCredential |

Interaktywnie uwierzytelnia użytkownika na urządzeniach przy użyciu ograniczonego interfejsu użytkownika. | Przykład | Uwierzytelnianie kodu urządzenia |

InteractiveBrowserCredential |

Interakcyjnie uwierzytelnia użytkownika za pomocą domyślnej przeglądarki systemowej. Dowiedz się więcej o tym, jak to się dzieje tutaj. | Przykład | Kod uwierzytelniania OAuth2 |

OnBehalfOfCredential |

Propaguje tożsamość użytkownika delegowanego i uprawnienia za pomocą łańcucha żądań | Uwierzytelnianie w imieniu | |

UsernamePasswordCredential |

Uwierzytelnia użytkownika przy użyciu nazwy użytkownika i hasła. | Przykład | Nazwa użytkownika i uwierzytelnianie za pomocą hasła |

Uwierzytelnianie za pomocą narzędzi programistycznych

| Referencje | Użycie | Przykład | Odwołanie |

|---|---|---|---|

AzureCliCredential |

Uwierzytelnianie w środowisku projektowym przy użyciu interfejsu wiersza polecenia platformy Azure. | Przykład | Uwierzytelnianie interfejsu wiersza polecenia platformy Azure |

AzureDeveloperCliCredential |

Uwierzytelnianie w środowisku projektowym przy użyciu włączonego użytkownika lub jednostki usługi w interfejsie wiersza polecenia dewelopera platformy Azure. | Dokumentacja interfejsu wiersza polecenia dla deweloperów platformy Azure | |

AzurePowerShellCredential |

Uwierzytelnianie w środowisku projektowym przy użyciu programu Azure PowerShell. | Przykład | Uwierzytelnianie programu Azure PowerShell |

VisualStudioCodeCredential |

Uwierzytelnia się jako użytkownik zalogowany do rozszerzenia konta platformy Azure programu Visual Studio Code. | Rozszerzenie konta platformy Azure programu VS Code |

Zmienne środowiskowe

DefaultAzureCredential można skonfigurować EnvironmentCredential za pomocą zmiennych środowiskowych. Każdy typ uwierzytelniania wymaga wartości dla określonych zmiennych.

Jednostka usługi z wpisem tajnym

| Nazwa zmiennej | Wartość |

|---|---|

AZURE_CLIENT_ID |

Identyfikator aplikacji Entra firmy Microsoft |

AZURE_TENANT_ID |

Identyfikator dzierżawy microsoft Entra aplikacji |

AZURE_CLIENT_SECRET |

jeden z wpisów tajnych klienta aplikacji |

Jednostka usługi z certyfikatem

| Nazwa zmiennej | Wartość |

|---|---|

AZURE_CLIENT_ID |

Identyfikator aplikacji Entra firmy Microsoft |

AZURE_TENANT_ID |

Identyfikator dzierżawy microsoft Entra aplikacji |

AZURE_CLIENT_CERTIFICATE_PATH |

ścieżka do pliku certyfikatu zakodowanego w formacie PEM, w tym klucza prywatnego |

AZURE_CLIENT_CERTIFICATE_PASSWORD |

hasło pliku certyfikatu, jeśli istnieje |

Nazwa użytkownika i hasło

| Nazwa zmiennej | Wartość |

|---|---|

AZURE_CLIENT_ID |

Identyfikator aplikacji Entra firmy Microsoft |

AZURE_TENANT_ID |

Identyfikator dzierżawy microsoft Entra aplikacji |

AZURE_USERNAME |

nazwa użytkownika (zazwyczaj adres e-mail) |

AZURE_PASSWORD |

hasło tego użytkownika |

Próba konfiguracji jest podejmowana w powyższej kolejności. Jeśli na przykład wartości klucza tajnego klienta i certyfikatu są obecne, zostanie użyty klucz tajny klienta.

Ciągła ocena dostępu

Od wersji 3.3.0 dostęp do zasobów chronionych przez ciągłą ocenę dostępu (CAE) jest możliwy dla poszczególnych żądań. Można to włączyć przy użyciu interfejsuGetTokenOptions.enableCae(boolean) API. Funkcja CAE nie jest obsługiwana w przypadku poświadczeń dewelopera.

Buforowanie tokenów

Buforowanie tokenów to funkcja udostępniana przez bibliotekę tożsamości platformy Azure, która umożliwia aplikacjom:

- Tokeny pamięci podręcznej w pamięci (ustawienie domyślne) i na dysku (zgoda).

- Zwiększ odporność i wydajność.

- Zmniejsz liczbę żądań wysyłanych do identyfikatora Entra firmy Microsoft w celu uzyskania tokenów dostępu.

Biblioteka tożsamości platformy Azure oferuje buforowanie zarówno w pamięci, jak i na dysku trwałym. Aby uzyskać więcej informacji, zobacz dokumentację buforowania tokenów.

Uwierzytelnianie obsługiwane przez brokera

Broker uwierzytelniania to aplikacja, która działa na komputerze użytkownika i zarządza uzgadniania uwierzytelniania i konserwacji tokenów dla połączonych kont. Obecnie obsługiwany jest tylko Menedżer kont sieci Web systemu Windows (WAM). Aby włączyć obsługę, użyj @azure/identity-broker pakietu . Aby uzyskać szczegółowe informacje na temat uwierzytelniania przy użyciu WAM, zobacz dokumentację wtyczki brokera.

Rozwiązywanie problemów

Aby uzyskać pomoc dotyczącą rozwiązywania problemów, zobacz przewodnik rozwiązywania problemów.

Następne kroki

Przeczytaj dokumentację

Dokumentację interfejsu API dla tej biblioteki można znaleźć w naszej witrynie dokumentacji.

Obsługa biblioteki klienta

Biblioteki klienta i zarządzania wymienione na stronie wersji zestawu Azure SDK , które obsługują uwierzytelnianie Firmy Microsoft Entra, akceptują poświadczenia z tej biblioteki. Dowiedz się więcej o korzystaniu z tych bibliotek w dokumentacji, która jest połączona ze stroną wydań.

Znane problemy

Obsługa usługi Azure AD B2C

Ta biblioteka nie obsługuje usługi Azure AD B2C .

Inne otwarte problemy można znaleźć w repozytorium GitHub biblioteki.

Wyraź opinię

Jeśli napotkasz usterki lub masz sugestie, otwórz problem.

Współtworzenie

Jeśli chcesz współtworzyć tę bibliotekę, przeczytaj przewodnik współtworzenia , aby dowiedzieć się więcej na temat tworzenia i testowania kodu.

Azure SDK for JavaScript

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla