Używanie zasad sieci VPN i sieci VPN dla aplikacji na urządzeniach z systemem Android Enterprise w Microsoft Intune

Wirtualne sieci prywatne (VPN) umożliwiają użytkownikom zdalny dostęp do zasobów organizacji, w tym z domu, hoteli, kawiarni i nie tylko. W Microsoft Intune można skonfigurować aplikacje klienckie sieci VPN na urządzeniach z systemem Android Enterprise przy użyciu zasad konfiguracji aplikacji. Następnie wdróż te zasady z konfiguracją sieci VPN na urządzeniach w organizacji.

Można również tworzyć zasady sieci VPN, które są używane przez określone aplikacje. Ta funkcja jest nazywana siecią VPN dla aplikacji. Gdy aplikacja jest aktywna, może łączyć się z siecią VPN i uzyskiwać dostęp do zasobów za pośrednictwem sieci VPN. Gdy aplikacja nie jest aktywna, sieć VPN nie jest używana.

Ta funkcja ma zastosowanie do:

- Android Enterprise

Istnieją dwa sposoby tworzenia zasad konfiguracji aplikacji dla aplikacji klienckiej sieci VPN:

- Projektant konfiguracji

- Dane JSON

W tym artykule przedstawiono sposób tworzenia zasad konfiguracji sieci VPN dla aplikacji i sieci VPN przy użyciu obu opcji.

Uwaga

Wiele parametrów konfiguracji klienta sieci VPN jest podobnych. Jednak każda aplikacja ma swoje unikatowe klucze i opcje. Jeśli masz pytania, skontaktuj się z dostawcą sieci VPN.

Przed rozpoczęciem

System Android nie wyzwala automatycznie połączenia klienta sieci VPN po otwarciu aplikacji. Połączenie sieci VPN należy uruchomić ręcznie. Możesz też użyć zawsze włączonej sieci VPN , aby rozpocząć połączenie.

Następujący klienci sieci VPN obsługują zasady konfiguracji aplikacji Intune:

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Podczas tworzenia zasad sieci VPN w Intune wybierzesz różne klucze do skonfigurowania. Te nazwy kluczy różnią się w zależności od różnych aplikacji klienckich sieci VPN. Dlatego nazwy kluczy w twoim środowisku mogą być inne niż przykłady w tym artykule.

Projektant konfiguracji i dane JSON mogą pomyślnie używać uwierzytelniania opartego na certyfikatach. Jeśli uwierzytelnianie sieci VPN wymaga certyfikatów klienta, utwórz profile certyfikatów przed utworzeniem zasad sieci VPN. Zasady konfiguracji aplikacji sieci VPN używają wartości z profilów certyfikatów.

Urządzenia z profilem służbowym należące do użytkownika systemu Android Enterprise obsługują certyfikaty SCEP i PKCS. W pełni zarządzane, dedykowane i należące do firmy urządzenia z profilem służbowym systemu Android Enterprise obsługują tylko certyfikaty SCEP. Aby uzyskać więcej informacji, zobacz Używanie certyfikatów do uwierzytelniania w Microsoft Intune.

Omówienie sieci VPN dla aplikacji

Podczas tworzenia i testowania sieci VPN dla aplikacji podstawowy przepływ obejmuje następujące kroki:

- Wybierz aplikację kliencką sieci VPN. Przed rozpoczęciem (w tym artykule) wymieniono obsługiwane aplikacje.

- Pobierz identyfikatory pakietów aplikacji, które będą korzystać z połączenia sieci VPN. Aby uzyskać identyfikator pakietu aplikacji (w tym artykule) pokazano, jak to zrobić.

- Jeśli używasz certyfikatów do uwierzytelniania połączenia sieci VPN, utwórz i wdróż profile certyfikatów przed wdrożeniem zasad sieci VPN. Upewnij się, że profile certyfikatów zostały pomyślnie wdrożone. Aby uzyskać więcej informacji, zobacz Używanie certyfikatów do uwierzytelniania w Microsoft Intune.

- Dodaj aplikację kliencką sieci VPN do Intune i wdróż aplikację dla użytkowników i urządzeń.

- Utwórz zasady konfiguracji aplikacji sieci VPN. Użyj identyfikatorów pakietów aplikacji i informacji o certyfikacie w zasadach.

- Wdróż nowe zasady sieci VPN.

- Potwierdź, że aplikacja kliencka sieci VPN pomyślnie łączy się z serwerem sieci VPN.

- Gdy aplikacja jest aktywna, upewnij się, że ruch z aplikacji pomyślnie przechodzi przez sieć VPN.

Pobieranie identyfikatora pakietu aplikacji

Pobierz identyfikator pakietu dla każdej aplikacji, która będzie używać sieci VPN. W przypadku publicznie dostępnych aplikacji możesz uzyskać identyfikator pakietu aplikacji w sklepie Google Play. Wyświetlany adres URL dla każdej aplikacji zawiera identyfikator pakietu.

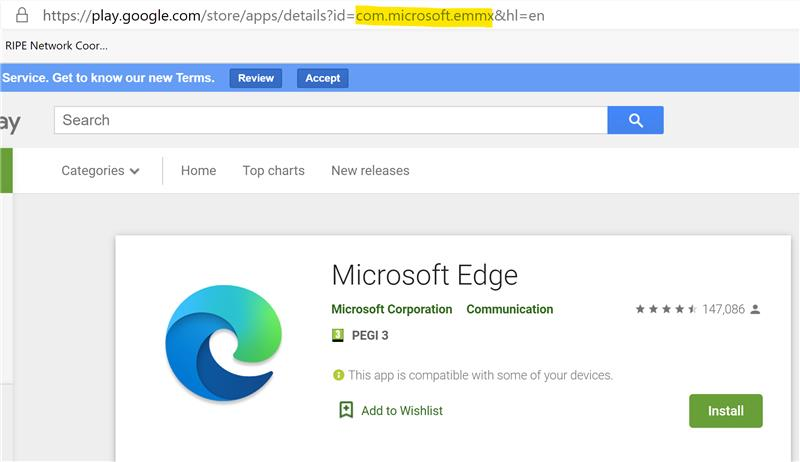

W poniższym przykładzie identyfikator pakietu aplikacji przeglądarki Microsoft Edge to com.microsoft.emmx. Identyfikator pakietu jest częścią adresu URL:

W przypadku aplikacji biznesowych pobierz identyfikator pakietu od dostawcy lub dewelopera aplikacji.

Certyfikaty

W tym artykule przyjęto założenie, że połączenie sieci VPN używa uwierzytelniania opartego na certyfikatach. Przyjęto również założenie, że pomyślnie wdrożono wszystkie certyfikaty w łańcuchu wymaganym do pomyślnego uwierzytelnienia klientów. Zazwyczaj ten łańcuch certyfikatów obejmuje certyfikat klienta, wszystkie certyfikaty pośrednie i certyfikat główny.

Aby uzyskać więcej informacji na temat certyfikatów, zobacz Używanie certyfikatów do uwierzytelniania w Microsoft Intune.

Po wdrożeniu profilu certyfikatu uwierzytelniania klienta tworzy on token certyfikatu w profilu certyfikatu. Ten token służy do tworzenia zasad konfiguracji aplikacji sieci VPN.

Jeśli nie znasz tworzenia zasad konfiguracji aplikacji, zobacz Dodawanie zasad konfiguracji aplikacji dla zarządzanych urządzeń z systemem Android Enterprise.

Korzystanie z Designer konfiguracji

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

WybierzpozycjęKonfiguracja>aplikacji> Utwórz >urządzenia zarządzane.

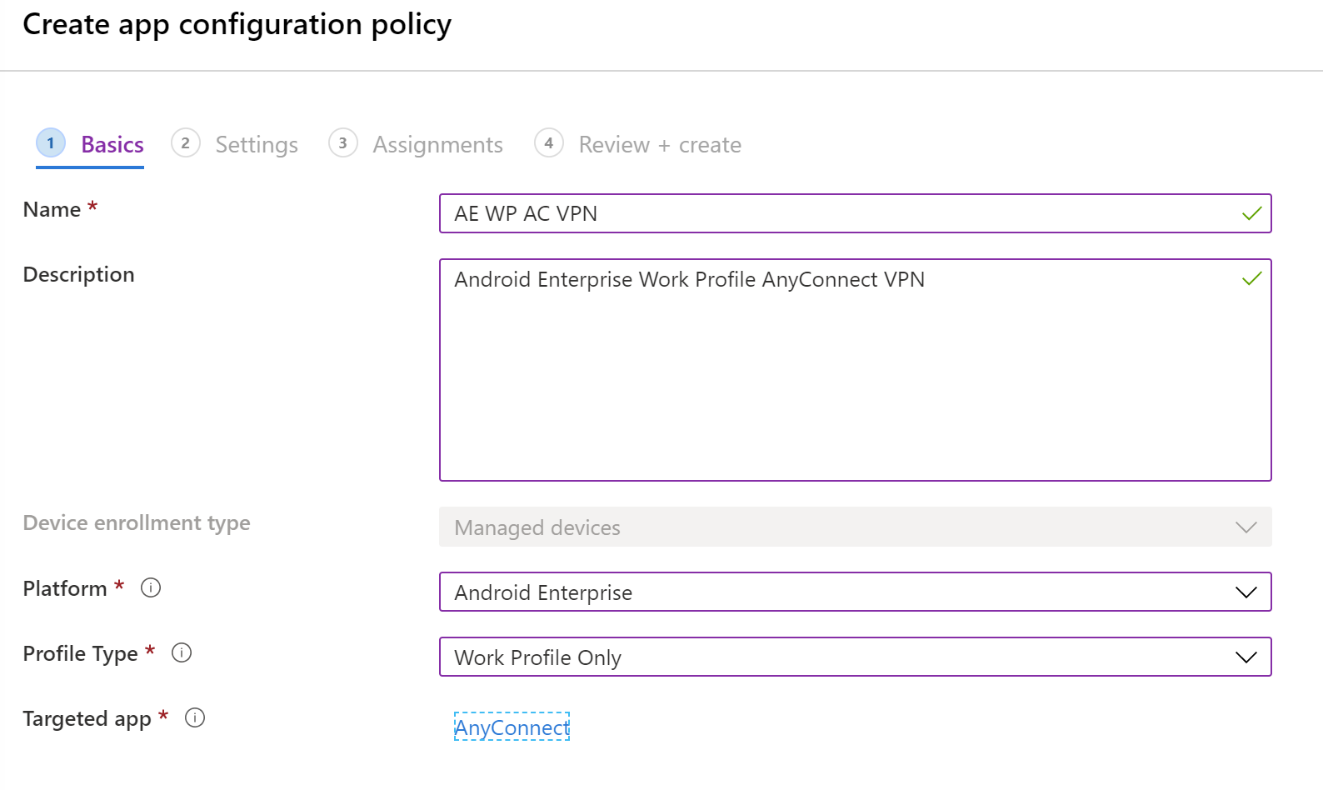

W obszarze Podstawy wprowadź następujące właściwości:

Nazwa: wprowadź opisową nazwę zasad. Nadaj nazwę zasadom, aby można było je później łatwo rozpoznać. Na przykład dobrą nazwą zasad są zasady konfiguracji aplikacji: Zasady sieci VPN Cisco AnyConnect dla urządzeń z profilem służbowym systemu Android Enterprise.

Opis: wprowadź opis zasad. To ustawienie jest opcjonalne, ale zalecane.

Platforma: wybierz pozycję Android Enterprise.

Typ profilu: Opcje:

- Wszystkie typy profilów: ta opcja obsługuje uwierzytelnianie nazwy użytkownika i hasła. Jeśli używasz uwierzytelniania opartego na certyfikatach, nie używaj tej opcji.

- W pełni zarządzane, dedykowane i Corporate-Owned tylko profil służbowy: ta opcja obsługuje uwierzytelnianie oparte na certyfikatach oraz uwierzytelnianie przy użyciu nazwy użytkownika i hasła.

- Tylko profil służbowy należący do użytkownika: ta opcja obsługuje uwierzytelnianie oparte na certyfikatach oraz uwierzytelnianie za pomocą nazwy użytkownika i hasła.

Aplikacja docelowa: wybierz wcześniej dodaną aplikację kliencką sieci VPN. W poniższym przykładzie jest używana aplikacja klienta sieci VPN Cisco AnyConnect:

Wybierz pozycję Dalej.

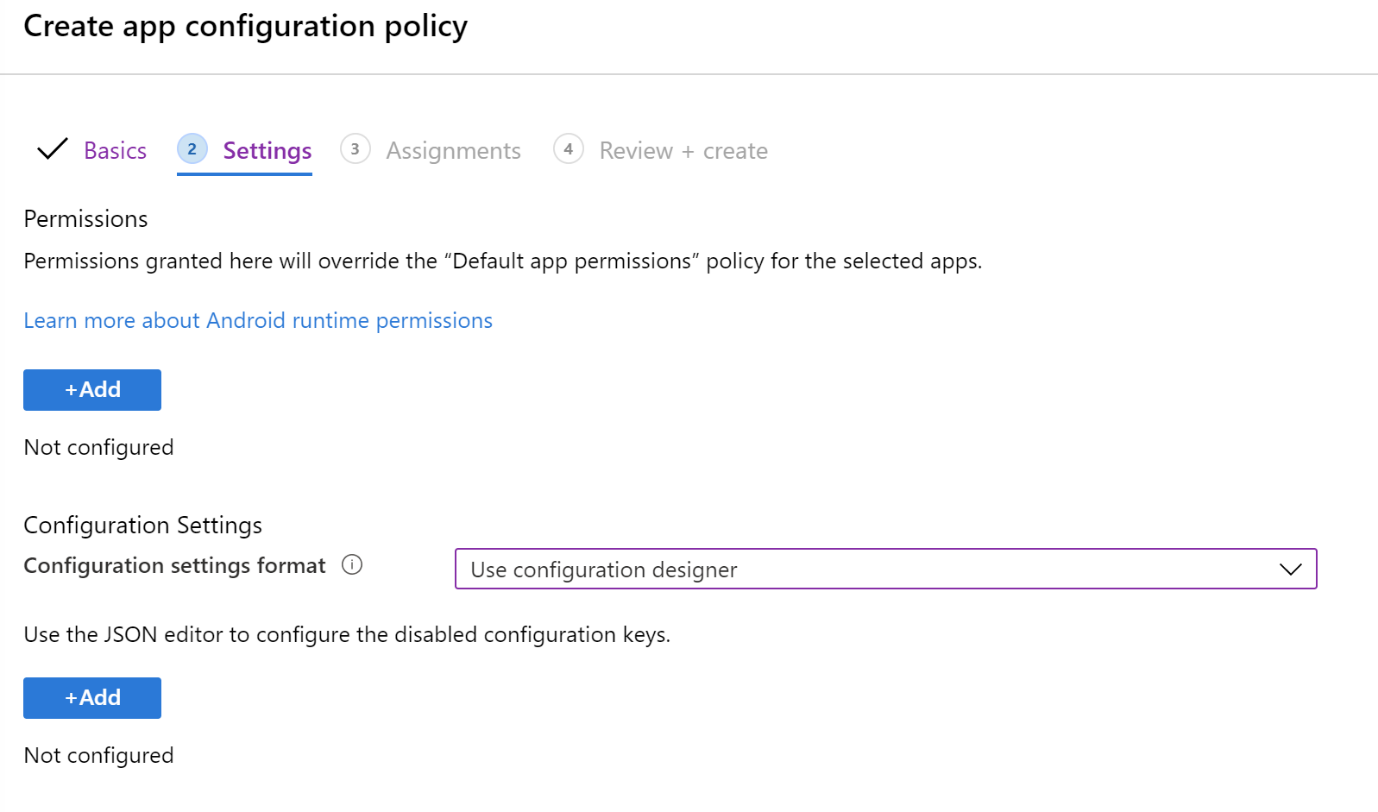

W obszarze Ustawienia wprowadź następujące właściwości:

Format ustawień konfiguracji: wybierz pozycję Użyj projektanta konfiguracji:

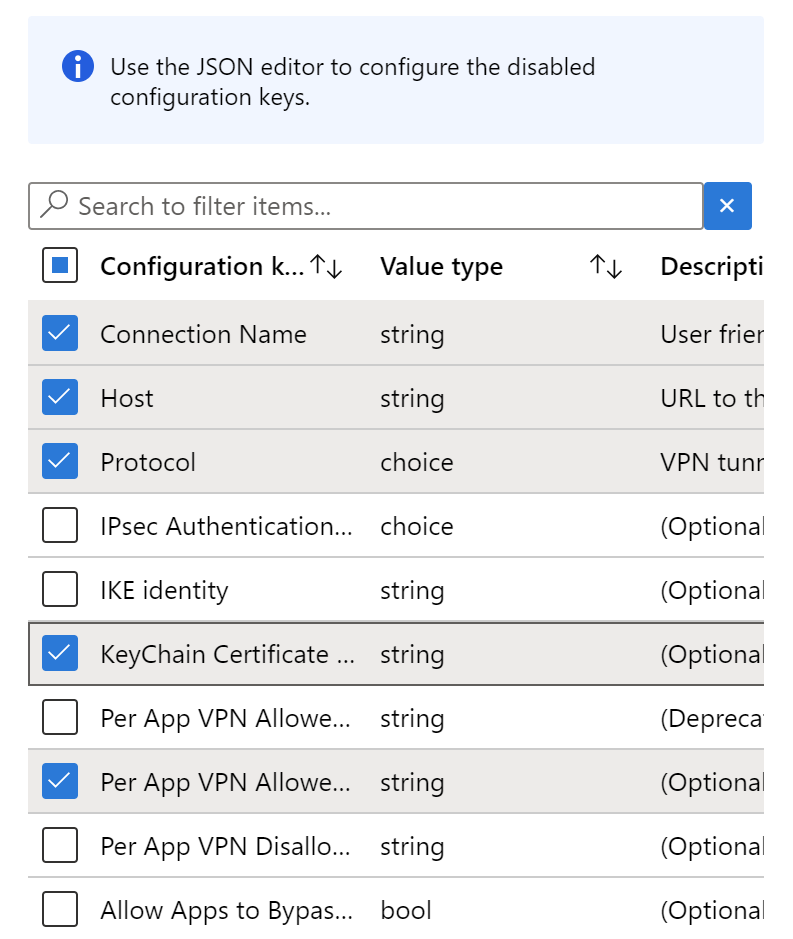

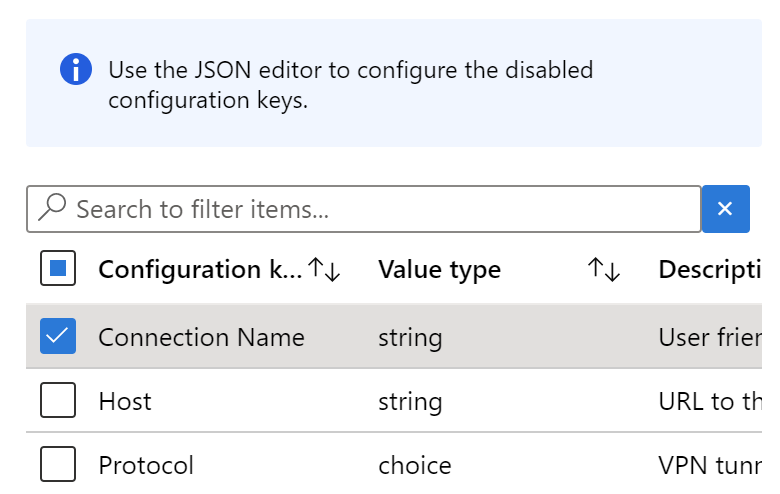

Dodaj: pokazuje listę kluczy konfiguracji. Wybierz wszystkie klucze konfiguracji potrzebne do konfiguracji >OK.

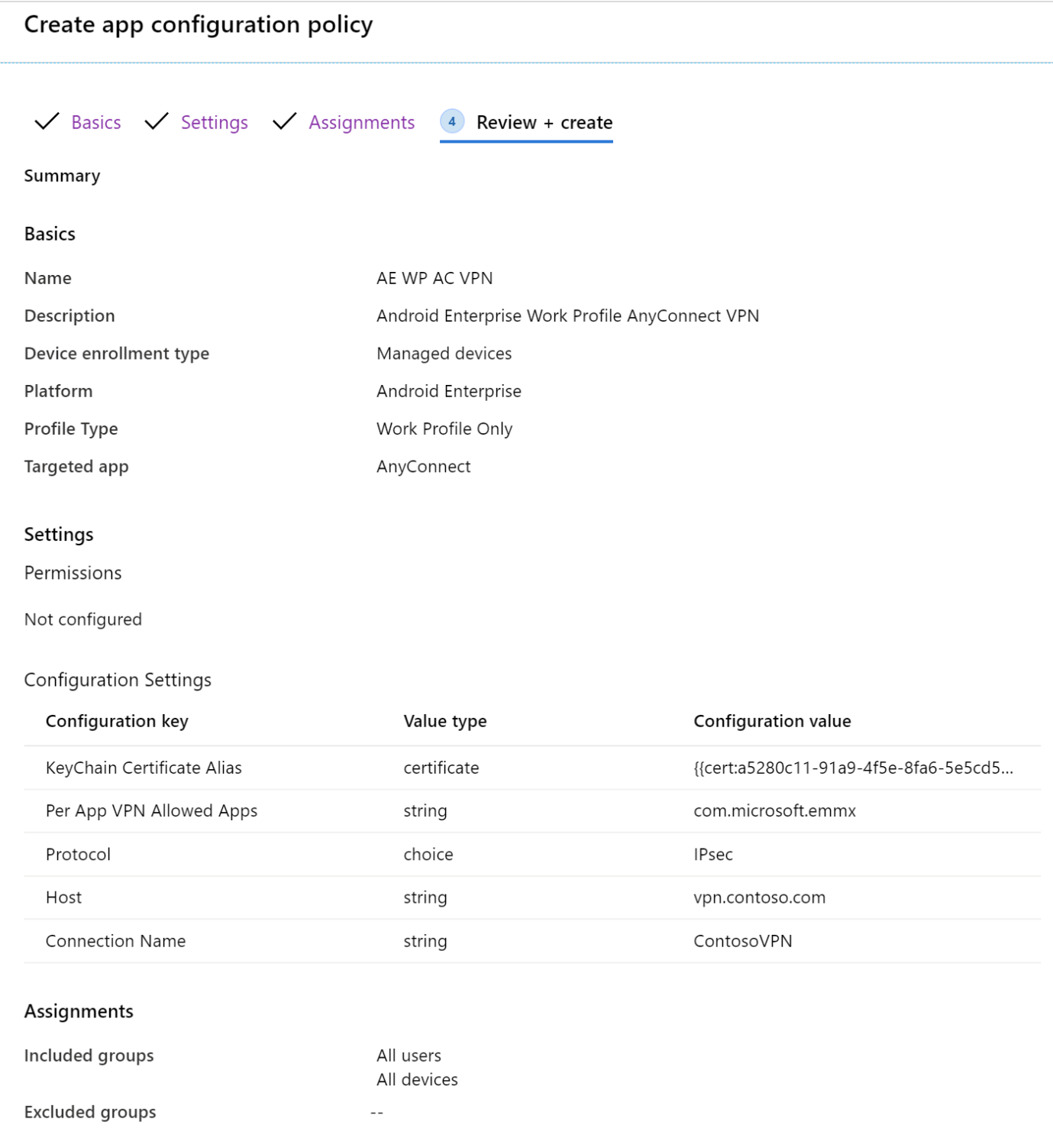

W poniższym przykładzie wybraliśmy minimalną listę dla sieci VPN AnyConnect, w tym uwierzytelnianie oparte na certyfikatach i sieć VPN dla aplikacji:

Wartość konfiguracji: wprowadź wartości wybranych kluczy konfiguracji. Pamiętaj, że nazwy kluczy różnią się w zależności od używanej aplikacji klienta sieci VPN. W kluczach wybranych w naszym przykładzie:

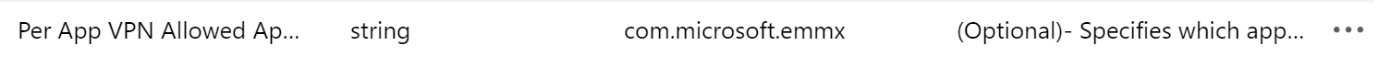

Dozwolone aplikacje sieci VPN dla aplikacji: wprowadź zebrane wcześniej identyfikatory pakietów aplikacji. Przykład:

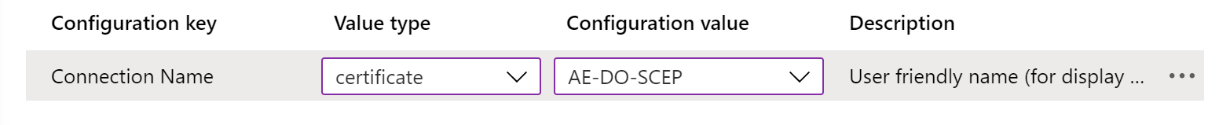

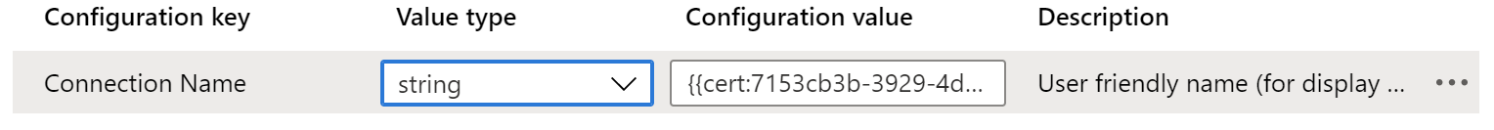

Alias certyfikatu pęku kluczy (opcjonalnie): zmień typ wartości z ciągu na certyfikat. Wybierz profil certyfikatu klienta do użycia z uwierzytelnianiem sieci VPN. Przykład:

Protokół: wybierz protokół tunelu SSL lub IPsec sieci VPN.

Nazwa połączenia: wprowadź przyjazną dla użytkownika nazwę połączenia sieci VPN. Użytkownicy widzą tę nazwę połączenia na swoich urządzeniach. Na przykład wprowadź

ContosoVPN.Host: wprowadź adres URL nazwy hosta do routera headend. Na przykład wprowadź

vpn.contoso.com.

Wybierz pozycję Dalej.

W obszarze Przypisania wybierz grupy, aby przypisać zasady konfiguracji aplikacji sieci VPN.

Wybierz pozycję Dalej.

W obszarze Przeglądanie + tworzenie przejrzyj ustawienia. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a zasady zostaną wdrożone w grupach. Zasady są również wyświetlane na liście zasad konfiguracji aplikacji.

Korzystanie z formatu JSON

Użyj tej opcji, jeśli nie masz lub nie znasz wszystkich wymaganych ustawień sieci VPN używanych w projektancie konfiguracji. Jeśli potrzebujesz pomocy, skontaktuj się z dostawcą sieci VPN.

Pobieranie tokenu certyfikatu

W tych krokach utwórz zasady tymczasowe. Zasady nie zostaną zapisane. Celem jest skopiowanie tokenu certyfikatu. Użyjesz tego tokenu podczas tworzenia zasad sieci VPN przy użyciu kodu JSON (następna sekcja).

W centrum administracyjnym Microsoft Intune wybierz pozycję Konfiguracja aplikacji>** >Dodaj>zarządzane urządzenia.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź dowolną nazwę. Te zasady są tymczasowe i nie zostaną zapisane.

- Platforma: wybierz pozycję Android Enterprise.

- Typ profilu: wybierz pozycję Tylko profil służbowy należący do użytkownika.

- Aplikacja docelowa: wybierz wcześniej dodaną aplikację kliencką sieci VPN.

Wybierz pozycję Dalej.

W obszarze Ustawienia wprowadź następujące właściwości:

Format ustawień konfiguracji: wybierz pozycję Użyj projektanta konfiguracji.

Dodaj: pokazuje listę kluczy konfiguracji. Wybierz dowolny klucz z typem wartościciągu. Wybierz przycisk OK.

Zmień typ wartości z ciągu na certyfikat. Ten krok umożliwia wybranie prawidłowego profilu certyfikatu klienta, który uwierzytelnia sieć VPN:

Natychmiast zmień typ wartości z powrotem na ciąg. Wartość Konfiguracja zmienia się na token

{{cert:GUID}}:

Skopiuj i wklej ten token certyfikatu do innego pliku, takiego jak edytor tekstów.

Odrzuć te zasady. Nie zapisuj go. Jedynym celem jest skopiowanie i wklejenie tokenu certyfikatu.

Tworzenie zasad sieci VPN przy użyciu formatu JSON

W centrum administracyjnym Microsoft Intune wybierz pozycjęKonfiguracja>aplikacji>Utwórz>zarządzane urządzenia.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę zasad. Nadaj nazwę zasadom, aby można było je później łatwo rozpoznać. Na przykład dobrą nazwą zasad są zasady konfiguracji aplikacji: zasady sieci VPN JSON Cisco AnyConnect dla urządzeń z profilem służbowym systemu Android Enterprise w całej firmie.

- Opis: wprowadź opis zasad. To ustawienie jest opcjonalne, ale zalecane.

- Platforma: wybierz pozycję Android Enterprise.

-

Typ profilu: Opcje:

- Wszystkie typy profilów: ta opcja obsługuje uwierzytelnianie nazwy użytkownika i hasła. Jeśli używasz uwierzytelniania opartego na certyfikatach, nie używaj tej opcji.

- Tylko w pełni zarządzane, dedykowane i Corporate-Owned profilu służbowego: ta opcja obsługuje uwierzytelnianie oparte na certyfikatach oraz uwierzytelnianie nazwy użytkownika i hasła.

- Tylko profil służbowy należący do użytkownika: ta opcja obsługuje uwierzytelnianie oparte na certyfikatach oraz uwierzytelnianie za pomocą nazwy użytkownika i hasła.

- Aplikacja docelowa: wybierz wcześniej dodaną aplikację kliencką sieci VPN.

Wybierz pozycję Dalej.

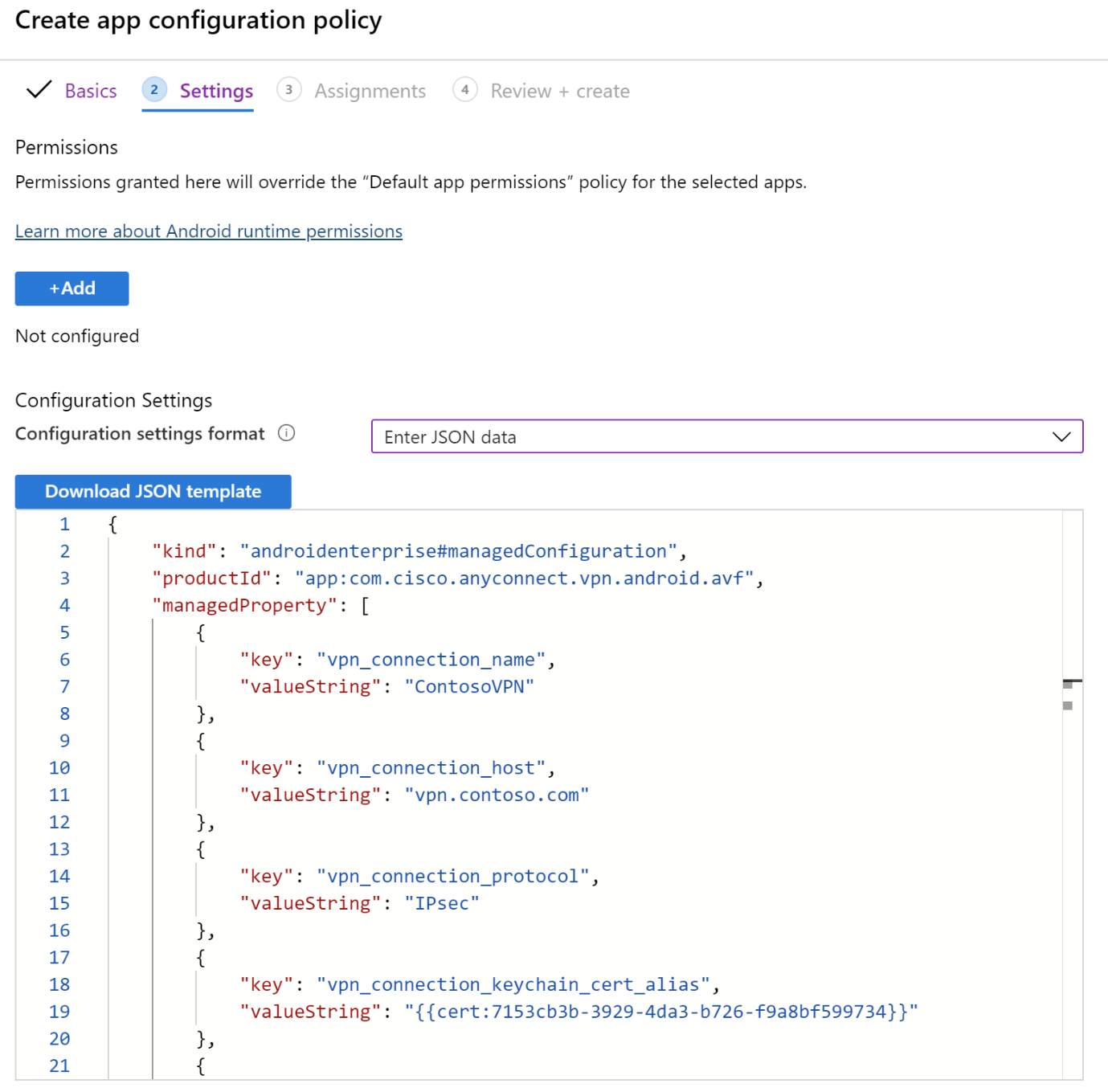

W obszarze Ustawienia wprowadź następujące właściwości:

- Format ustawień konfiguracji: wybierz pozycję Wprowadź dane JSON. Kod JSON można edytować bezpośrednio.

- Pobierz szablon JSON: użyj tej opcji, aby pobrać i zaktualizować szablon w dowolnym edytorze zewnętrznym. Zachowaj ostrożność w przypadku edytorów tekstów korzystających z inteligentnych cudzysłowów, ponieważ mogą one tworzyć nieprawidłowy kod JSON.

Po wprowadzeniu wartości wymaganych do konfiguracji usuń wszystkie ustawienia, które mają

"STRING_VALUE"wartość lubSTRING_VALUE.

Wybierz pozycję Dalej.

W obszarze Przypisania wybierz grupy, aby przypisać zasady konfiguracji aplikacji sieci VPN.

Wybierz pozycję Dalej.

W obszarze Przeglądanie + tworzenie przejrzyj ustawienia. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a zasady zostaną wdrożone w grupach. Zasady są również wyświetlane na liście zasad konfiguracji aplikacji.

Przykład JSON dla sieci VPN dostępu F5

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Informacje dodatkowe

- Dodaj zasady konfiguracji aplikacji dla zarządzanych urządzeń z systemem Android

- Ustawienia urządzenia z systemem Android Enterprise do konfigurowania sieci VPN w Intune