Tworzenie i wdrażanie zasad usługi Windows Information Protection (WIP) za pomocą usługi Intune

Uwaga

Usługa Microsoft Intune zaprzestała przyszłych inwestycji w zarządzanie usługą Windows Information Protection i wdrażanie jej.

Obsługa scenariusza windows information protection bez rejestracji w usłudze Microsoft Intune została usunięta.

Aby uzyskać więcej informacji, zobacz Wskazówki dotyczące zakończenia pomocy technicznej dotyczące usługi Windows Information Protection.

Aby uzyskać informacje na temat zarządzania aplikacjami mobilnymi usługi Intune w systemie Windows, zobacz MAM for Windows and App protection policy settings for Windows (Mam dla systemu Windows i ustawienia zasad ochrony aplikacji dla systemu Windows).

Zasady usługi Windows Information Protection (WIP) z aplikacjami systemu Windows 10 umożliwiają ochronę aplikacji bez rejestracji urządzeń.

Przed rozpoczęciem

Podczas dodawania zasad funkcji WIP należy zrozumieć kilka pojęć:

Lista dozwolonych i wykluczonych aplikacji

Chronione aplikacje: Te aplikacje to aplikacje, które muszą być zgodne z tymi zasadami.

Aplikacje wykluczone: Te aplikacje są wykluczone z tych zasad i mogą uzyskiwać dostęp do danych firmowych bez ograniczeń.

Typy aplikacji

- Zalecane aplikacje: Wstępnie wypełniona lista (głównie aplikacji platformy Microsoft 365 (Office)), które umożliwiają łatwe importowanie do zasad.

- Aplikacje ze sklepu: Do zasad można dodać dowolną aplikację ze Sklepu Windows.

- Aplikacje klasyczne systemu Windows: Do zasad można dodać dowolne tradycyjne aplikacje klasyczne systemu Windows (na przykład .exe, .dll)

Wymagania wstępne

Aby można było utworzyć zasady funkcji WIP, należy skonfigurować dostawcę zarządzania aplikacjami mobilnymi. Dowiedz się więcej na temat konfigurowania dostawcy zarządzania aplikacjami mobilnymi za pomocą usługi Intune.

Ważna

Funkcja WIP nie obsługuje wielu tożsamości. Jednocześnie może istnieć tylko jedna tożsamość zarządzana. Aby uzyskać więcej informacji na temat możliwości i ograniczeń funkcji WIP, zobacz Ochrona danych przedsiębiorstwa przy użyciu funkcji Windows Information Protection (WIP).

Ponadto musisz mieć następującą licencję i aktualizację:

Aby dodać zasady funkcji WIP

Po skonfigurowaniu usługi Intune w organizacji można utworzyć zasady specyficzne dla funkcji WIP.

Ważna

Zasady usługi Windows Information Protection (WIP) bez rejestracji zostały wycofane. Nie można już tworzyć zasad funkcji WIP dla niezarejestrowanych urządzeń.

Porada

Aby uzyskać powiązane informacje dotyczące tworzenia zasad funkcji WIP dla usługi Intune, w tym dostępnych ustawień i sposobu ich konfigurowania, zobacz Tworzenie zasad usługi Windows Information Protection (WIP) przy użyciu funkcji MAM przy użyciu portalu dla usługi Microsoft Intune w bibliotece dokumentacji zabezpieczeń systemu Windows.

- Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

- Wybierz pozycję Aplikacje> Zasady >ochrony aplikacjiUtwórz zasady.

- Dodaj następujące wartości:

- Nazwa: Wpisz nazwę (wymaganą) dla nowych zasad.

- Opis: (opcjonalnie) Wpisz opis.

- Podest: Wybierz system Windows 10 jako obsługiwaną platformę dla zasad funkcji WIP.

- Stan rejestracji: Wybierz pozycję Bez rejestracji jako stan rejestracji dla zasad.

- Wybierz pozycję Utwórz. Zasady są tworzone i wyświetlane w tabeli w okienku Zasady ochrony aplikacji .

Aby dodać zalecane aplikacje do listy aplikacji chronionych

- Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

- Wybierz pozycję Aplikacje>Zasady ochrony aplikacji.

- W okienku Zasady ochrony aplikacji wybierz zasady, które chcesz zmodyfikować. Zostanie wyświetlone okienko Intune App Protection .

- Wybierz pozycję Chronione aplikacje w okienku Ochrona aplikacji usługi Intune . Zostanie otwarte okienko Chronione aplikacje zawierające wszystkie aplikacje, które zostały już uwzględnione na liście dla tych zasad ochrony aplikacji.

- Wybierz pozycję Dodaj aplikacje. Informacje o dodawaniu aplikacji zawierają filtrowaną listę aplikacji. Lista w górnej części okienka umożliwia zmianę filtru listy.

- Wybierz każdą aplikację, dla których chcesz zezwolić na dostęp do danych firmowych.

- Kliknij przycisk OK. Okienko Chronione aplikacje zostanie zaktualizowane z wyświetlonym wszystkimi wybranymi aplikacjami.

- Kliknij Zapisz.

Dodawanie aplikacji ze Sklepu do listy chronionych aplikacji

Aby dodać aplikację ze Sklepu

- Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

- Wybierz pozycję Aplikacje>Zasady ochrony aplikacji.

- W okienku Zasady ochrony aplikacji wybierz zasady, które chcesz zmodyfikować. Zostanie wyświetlone okienko Intune App Protection .

- Wybierz pozycję Chronione aplikacje w okienku Ochrona aplikacji usługi Intune . Zostanie otwarte okienko Chronione aplikacje zawierające wszystkie aplikacje, które zostały już uwzględnione na liście dla tych zasad ochrony aplikacji.

- Wybierz pozycję Dodaj aplikacje. Informacje o dodawaniu aplikacji zawierają filtrowaną listę aplikacji. Lista w górnej części okienka umożliwia zmianę filtru listy.

- Z listy wybierz pozycję Aplikacje ze Sklepu.

- Wprowadź wartości w polach Nazwa, Wydawca, Nazwa produktu i Akcja. Pamiętaj, aby ustawić wartość Akcjana wartość Zezwalaj, aby aplikacja miała dostęp do danych firmowych.

- Kliknij przycisk OK. Okienko Chronione aplikacje zostanie zaktualizowane z wyświetlonym wszystkimi wybranymi aplikacjami.

- Kliknij Zapisz.

Dodawanie aplikacji klasycznej do listy chronionych aplikacji

Aby dodać aplikację klasyczną

- Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

- Wybierz pozycję Aplikacje>Zasady ochrony aplikacji.

- W okienku Zasady ochrony aplikacji wybierz zasady, które chcesz zmodyfikować. Zostanie wyświetlone okienko Intune App Protection .

- Wybierz pozycję Chronione aplikacje w okienku Ochrona aplikacji usługi Intune . Zostanie otwarte okienko Chronione aplikacje zawierające wszystkie aplikacje, które zostały już uwzględnione na liście dla tych zasad ochrony aplikacji.

- Wybierz pozycję Dodaj aplikacje. Informacje o dodawaniu aplikacji zawierają filtrowaną listę aplikacji. Lista w górnej części okienka umożliwia zmianę filtru listy.

- Z listy wybierz pozycję Aplikacje klasyczne.

- Wprowadź wartości : Nazwa, Wydawca, Nazwa produktu, Plik, Minimalna wersja, Maksymalna wersja i Akcja. Pamiętaj, aby ustawić wartość Akcjana wartość Zezwalaj, aby aplikacja miała dostęp do danych firmowych.

- Kliknij przycisk OK. Okienko Chronione aplikacje zostanie zaktualizowane z wyświetlonym wszystkimi wybranymi aplikacjami.

- Kliknij Zapisz.

Uczenie się funkcji WIP

Po dodaniu aplikacji, które chcesz chronić za pomocą funkcji WIP, należy zastosować tryb ochrony przy użyciu usługi WIP Learning.

Przed rozpoczęciem

WIP Learning to raport, który umożliwia monitorowanie aplikacji z obsługą funkcji WIP i nieznanych aplikacji funkcji WIP. Nieznane aplikacje to te, które nie są wdrażane przez dział IT organizacji. Możesz wyeksportować te aplikacje z raportu i dodać je do zasad funkcji WIP, aby uniknąć zakłóceń produktywności, zanim wymuszą funkcję WIP w trybie "Blokuj".

Oprócz wyświetlania informacji o aplikacjach z obsługą funkcji WIP możesz wyświetlić podsumowanie urządzeń, które mają udostępnione dane służbowe witrynom internetowym. Dzięki tym informacjom można określić, które witryny internetowe powinny być dodawane do zasad funkcji WIP grupowania i użytkownika. Podsumowanie pokazuje, do których adresów URL witryny internetowej mają dostęp aplikacje z obsługą funkcji WIP.

Podczas pracy z aplikacjami z obsługą funkcji WIP i nieznanymi aplikacjami funkcji WIP zalecamy rozpoczęcie pracy z funkcją Dyskretne lub Zezwalaj na przesłonięcia podczas sprawdzania w małej grupie, czy masz odpowiednie aplikacje na liście chronionych aplikacji. Po zakończeniu możesz przejść na ostateczne zasady wymuszania: Blokuj.

Jakie są tryby ochrony?

Blokuj

Funkcja WIP szuka nieodpowiednich praktyk udostępniania danych i uniemożliwia użytkownikowi wykonanie akcji. Zablokowane akcje mogą obejmować udostępnianie informacji w aplikacjach niechronionych przez firmę oraz udostępnianie danych firmowych innym osobom i urządzeniom spoza organizacji.

Zezwalaj na przesłonięcia

Funkcja WIP szuka niewłaściwego udostępniania danych, ostrzegając użytkowników, gdy zrobią coś, co zostanie uznane za potencjalnie niebezpieczne. Jednak ten tryb pozwala użytkownikowi zastąpić zasady i udostępnić dane, rejestrując akcję w dzienniku inspekcji.

Cichy

Funkcja WIP działa w trybie dyskretnym, rejestrując nieodpowiednie udostępnianie danych bez blokowania niczego, co byłoby monitowane o interakcję z pracownikami w trybie Zezwalaj na zastępowanie. Niedozwolone akcje, takie jak aplikacje, które niewłaściwie próbują uzyskać dostęp do zasobu sieciowego lub danych chronionych przez funkcję WIP, są nadal zatrzymywane.

Wyłączone (niezalecane)

Funkcja WIP jest wyłączona i nie pomaga chronić ani przeprowadzać inspekcji danych.

Po wyłączeniu funkcji WIP podejmowana jest próba odszyfrowania wszelkich plików z tagami funkcji WIP na dyskach dołączonych lokalnie. Pamiętaj, że poprzednie informacje o odszyfrowywaniu i zasadach nie są automatycznie ponownie przypisywane w przypadku ponownego włączenia ochrony funkcji WIP.

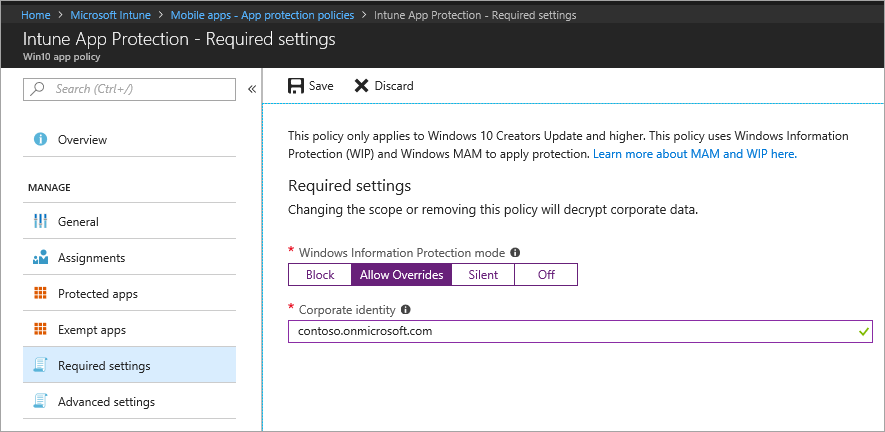

Dodawanie trybu ochrony

W okienku Zasady aplikacji wybierz nazwę zasad, a następnie wybierz pozycję Wymagane ustawienia.

Wybierz ustawienie, a następnie wybierz pozycję Zapisz.

Zezwalaj indeksatorowi wyszukiwania systemu Windows na wyszukiwanie zaszyfrowanych elementów

Umożliwia lub nie zezwala na indeksowanie elementów. Ten przełącznik jest przeznaczony dla indeksatora wyszukiwania systemu Windows, który kontroluje, czy indeksuje zaszyfrowane elementy, takie jak chronione pliki usługi Windows Information Protection (WIP).

Ta opcja zasad ochrony aplikacji znajduje się w ustawieniach zaawansowanych zasad usługi Windows Information Protection. Zasady ochrony aplikacji muszą być ustawione na platformę Systemu Windows 10 , a stan rejestracji zasad aplikacji musi być ustawiony na Wartość Z rejestracją.

Po włączeniu zasad chronione elementy funkcji WIP są indeksowane, a metadane są przechowywane w nieszyfrowanej lokalizacji. Metadane obejmują takie elementy jak ścieżka pliku i data modyfikacji.

Po wyłączeniu zasad chronione elementy funkcji WIP nie są indeksowane i nie są wyświetlane w wynikach w Cortanie lub eksploratorze plików. Może również mieć wpływ na wydajność zdjęć i aplikacji Groove, jeśli na urządzeniu znajduje się wiele plików multimedialnych chronionych przez funkcję WIP.

Uwaga

Firma Microsoft wycofała autonomiczną aplikację Cortany z systemem Windows. Asystent produktywności Cortany jest nadal dostępny. Aby uzyskać więcej informacji na temat przestarzałych funkcji na kliencie systemu Windows, przejdź do pozycji Przestarzałe funkcje dla klienta systemu Windows.

Dodawanie zaszyfrowanych rozszerzeń plików

Oprócz ustawienia opcji Zezwalaj indeksatorowi wyszukiwania systemu Windows na wyszukiwanie zaszyfrowanych elementów można określić listę rozszerzeń plików. Pliki z tymi rozszerzeniami są szyfrowane podczas kopiowania z udziału bloku komunikatów serwera (SMB) w granicach firmy zgodnie z definicją na liście lokalizacji sieciowych. Jeśli te zasady nie zostaną określone, zostanie zastosowane istniejące zachowanie automatycznego szyfrowania. Po skonfigurowaniu tych zasad szyfrowane będą tylko pliki z rozszerzeniami na liście.

Wdrażanie zasad ochrony aplikacji funkcji WIP

Ważna

Te informacje dotyczą funkcji WIP bez rejestracji urządzeń.

Po utworzeniu zasad ochrony aplikacji funkcji WIP należy wdrożyć je w organizacji przy użyciu funkcji MAM.

W okienku Zasady aplikacji wybierz nowo utworzone zasady ochrony aplikacji, a następnie wybierz pozycję Grupy>użytkowników Dodaj grupę użytkowników.

W okienku Dodawanie grupy użytkowników zostanie otwarta lista grup użytkowników, składająca się ze wszystkich grup zabezpieczeń w identyfikatorze Entra firmy Microsoft.

Wybierz grupę, do którą mają być stosowane zasady, a następnie wybierz pozycję Wybierz , aby wdrożyć zasady.

Następne kroki

Dowiedz się więcej o usłudze Windows Information Protection, zobacz Ochrona danych przedsiębiorstwa przy użyciu usługi Windows Information Protection (WIP).