Używanie funkcji WDAC i Windows PowerShell do zezwalania na aplikacje lub blokowania ich na urządzeniach HoloLens 2 przy użyciu Microsoft Intune

Microsoft HoloLens 2 urządzenia obsługują dostawca CSP Windows Defender Application Control (WDAC), który zastępuje dostawca CSP funkcji AppLocker.

Korzystając z Windows PowerShell i Microsoft Intune, możesz użyć dostawcy CSP WDAC, aby zezwolić na otwieranie określonych aplikacji na urządzeniach Microsoft HoloLens 2 lub zablokować ich otwieranie. Na przykład możesz chcieć zezwolić na otwieranie aplikacji lub uniemożliwić jej otwieranie na urządzeniach HoloLens 2 w organizacji.

Ta funkcja ma zastosowanie do:

- HoloLens 2 urządzenia z systemem Windows Holographic for Business

Dostawca CSP WDAC jest oparty na funkcji Windows Defender Application Control (WDAC). Można również użyć wielu zasad WDAC.

W tym artykule wyjaśniono, jak:

- Użyj Windows PowerShell, aby utworzyć zasady WDAC.

- Użyj Windows PowerShell, aby przekonwertować reguły zasad WDAC na xml, zaktualizować kod XML, a następnie przekonwertować plik XML na plik binarny.

- W Microsoft Intune utwórz niestandardowy profil konfiguracji urządzenia, dodaj ten plik binarny zasad WDAC i zastosuj zasady do urządzeń HoloLens 2.

W usłudze Intune należy utworzyć niestandardowy profil konfiguracji, aby używać dostawcy usług konfiguracji Windows Defender Application Control (WDAC).

Wykonaj kroki opisane w tym artykule jako szablon, aby zezwolić określonym aplikacjom na otwieranie na urządzeniach HoloLens 2 lub odmówić ich otwierania.

Wymagania wstępne

Zapoznaj się z Windows PowerShell.

Zaloguj się do usługi Intune jako członek:

Menedżer zasad i profilów lub rola administratora roli usługi Intune

LUB

Rola Microsoft Entra administratora globalnego lub administratora usługi Intune

Aby uzyskać więcej informacji na temat ról usługi Intune, przejdź do pozycji Kontrola dostępu oparta na rolach (RBAC) w usłudze Intune.

Utwórz grupę użytkowników lub grupę urządzeń przy użyciu HoloLens 2 urządzeń. Aby uzyskać więcej informacji na temat grup, przejdź do pozycji Grupy użytkowników a grupy urządzeń.

Przykład

W tym przykładzie użyto Windows PowerShell do utworzenia zasad Windows Defender Application Control (WDAC). Zasady uniemożliwiają otwieranie określonych aplikacji. Następnie użyj usługi Intune, aby wdrożyć zasady na urządzeniach HoloLens 2.

Na komputerze stacjonarnym otwórz aplikację Windows PowerShell.

Uzyskaj informacje o zainstalowanym pakiecie aplikacji na komputerze stacjonarnym i urządzeniu HoloLens:

$package1 = Get-AppxPackage -name *<applicationname>*Na przykład wprowadź:

$package1 = Get-AppxPackage -name Microsoft.MicrosoftEdgeNastępnie upewnij się, że pakiet ma atrybuty aplikacji:

$package1Wyświetlane są szczegóły aplikacji podobne do następujących atrybutów:

Name : Microsoft.MicrosoftEdge Publisher : CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US Architecture : Neutral ResourceId : Version : 44.20190.1000.0 PackageFullName : Microsoft.MicrosoftEdge_44.20190.1000.0_neutral__8wekyb3d8bbwe InstallLocation : C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe IsFramework : False PackageFamilyName : Microsoft.MicrosoftEdge_8wekyb3d8bbwe PublisherId : 8wekyb3d8bbwe IsResourcePackage : False IsBundle : False IsDevelopmentMode : False NonRemovable : True IsPartiallyStaged : False SignatureKind : System Status : OkUtwórz zasady WDAC i dodaj pakiet aplikacji do reguły DENY:

$rule = New-CIPolicyRule -Package $package1 -DenyPowtórz kroki 2 i 3 dla wszystkich innych aplikacji, których chcesz odmówić:

$rule += New-CIPolicyRule -Package $package<2..n> -DenyNa przykład wprowadź:

$package2 = Get-AppxPackage -name *windowsstore* $rule += New-CIPolicyRule -Package $package<2..n> -DenyPrzekonwertuj zasady WDAC na newPolicy.xml:

Uwaga

Aplikacje instalowane tylko na urządzeniach HoloLens można blokować. Aby uzyskać więcej informacji, przejdź do tematu package family names for apps on HoloLens (Nazwy rodzin pakietów dla aplikacji w usłudze HoloLens).

New-CIPolicy -rules $rule -f .\newPolicy.xml -UserPEsAby kierować wszystkie wersje aplikacji, w newPolicy.xml upewnij się, że

PackageVersion="65535.65535.65535.65535"znajduje się w węźle Odmowa:<Deny ID="ID_DENY_D_1" FriendlyName="Microsoft.WindowsStore_8wekyb3d8bbwe FileRule" PackageFamilyName="Microsoft.WindowsStore_8wekyb3d8bbwe" PackageVersion="65535.65535.65535.65535" />W przypadku

PackageFamilyNameRulesprogramu można użyć następujących wersji:- Zezwalaj: wprowadź

PackageVersion, 0.0.0.0wartość , co oznacza "Zezwalaj na tę wersję i nowsze". - Odmowa: wprowadź

PackageVersion, 65535.65535.65535.65535wartość , co oznacza "Odmów tej wersji i poniżej".

- Zezwalaj: wprowadź

Jeśli planujesz wdrażanie i uruchamianie aplikacji, które nie pochodzą ze Sklepu Microsoft, takich jak aplikacje biznesowe (zobacz Zarządzanie aplikacjami), jawnie zezwalaj na te aplikacje, dodając ich podpisującego do zasad WDAC.

Uwaga

Korzystanie z aplikacji WDAC i LOB jest obecnie dostępne tylko w funkcjach niejawnych testerów systemu Windows dla urządzenia HoloLens.

Na przykład planujesz wdrożenie

ATestApp.msixprogramu .ATestApp.msixjest podpisany przezTestCert.cercertyfikat. Użyj następującego skryptu Windows PowerShell, aby dodać podpisywnika do zasad WDAC:Add-SignerRule -FilePath .\newPolicy.xml -CertificatePath .\TestCert.cer -UserScal newPolicy.xml z domyślnymi zasadami znajdującymi się na komputerze stacjonarnym. Ten krok tworzy mergedPolicy.xml. Na przykład zezwalaj na uruchamianie sterowników podpisanych przez system Windows, WHQL i aplikacje podpisane ze sklepu:

Merge-CIPolicy -PolicyPaths .\newPolicy.xml,C:\Windows\Schemas\codeintegrity\examplepolicies\DefaultWindows_Audit.xml -o mergedPolicy.xmlWyłącz regułę trybu inspekcji w mergedPolicy.xml. Podczas scalania tryb inspekcji jest automatycznie włączony:

Set-RuleOption -o 3 -Delete .\mergedPolicy.xmlWłącz regułę InvalidateEAs w regule ponownego uruchamiania w mergedPolicy.xml:

Set-RuleOption -o 15 .\mergedPolicy.xmlAby uzyskać więcej informacji na temat tych reguł, zobacz Omówienie reguł zasad I reguł plików WDAC.

Konwertuj mergedPolicy.xml na format binarny. Ten krok tworzy plik compiledPolicy.bin. W późniejszym kroku dodasz ten skompilowany plik binarnyPolicy.bin do usługi Intune.

ConvertFrom-CIPolicy .\mergedPolicy.xml .\compiledPolicy.binUtwórz niestandardowy profil konfiguracji urządzenia w usłudze Intune:

W centrum administracyjnym Microsoft Intune utwórz niestandardowy profil konfiguracji urządzenia Windows 10/11.

Aby zapoznać się z konkretnymi krokami, przejdź do sekcji Tworzenie profilu niestandardowego przy użyciu identyfikatora OMA-URI w usłudze Intune.

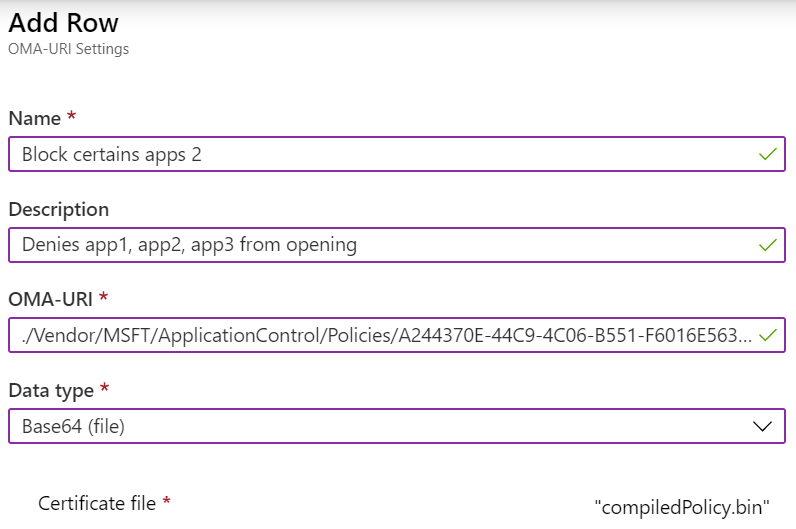

Podczas tworzenia profilu wprowadź następujące ustawienia:

OMA-URI: wprowadź

./Vendor/MSFT/ApplicationControl/Policies/<PolicyGUID>/Policy. Zastąp<PolicyGUID>ciąg węzłem PolicyTypeID w pliku mergedPolicy.xml utworzonym w kroku 6.Korzystając z naszego przykładu, wprowadź wartość

./Vendor/MSFT/ApplicationControl/Policies/A244370E-44C9-4C06-B551-F6016E563076/Policy.Identyfikator GUID zasad musi być zgodny z węzłem PolicyTypeID w pliku mergedPolicy.xml (utworzonym w kroku 6).

Identyfikator OMA-URI używa dostawcy CSP ApplicationControl. Aby uzyskać więcej informacji na temat węzłów w tym dostawcy CSP, przejdź do obszaru ApplicationControl CSP.

Typ danych: ustaw na plik Base64. Automatycznie konwertuje plik z kosza na base64.

Plik certyfikatu: przekaż skompilowany plik binarnyPolicy.bin (utworzony w kroku 10).

Ustawienia będą wyglądać podobnie do następujących:

Po przypisaniu profilu do grupy HoloLens 2 sprawdź stan profilu. Po pomyślnym zastosowaniem profilu uruchom ponownie HoloLens 2 urządzenia.

Następne kroki

Przypisz profil i monitoruj jego stan.

Dowiedz się więcej o profilach niestandardowych w usłudze Intune.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla