Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Korzystając z tego scenariusza z przewodnikiem w portalu Zarządzanie urządzeniami, możesz włączyć podstawową ochronę aplikacji Intune na urządzeniach z systemami iOS/iPadOS i Android.

Włączona ochrona aplikacji wymusi następujące akcje:

- Szyfrowanie plików roboczych.

- Wymagaj numeru PIN w celu uzyskania dostępu do plików służbowych.

- Wymagaj zresetowania numeru PIN po pięciu nieudanych próbach.

- Blokuj tworzenie kopii zapasowych plików roboczych w usługach kopii zapasowych programu iTunes, iCloud lub Android.

- Wymagaj, aby pliki robocze były zapisywane tylko w usłudze OneDrive lub SharePoint.

- Uniemożliwiaj chronionym aplikacjom ładowanie plików służbowych na urządzeniach ze zdjętymi zabezpieczeniami systemu lub urządzeniami z odblokowanym dostępem do konta root.

- Blokuj dostęp do plików roboczych, jeśli urządzenie jest w trybie offline przez 720 minut.

- Usuń pliki robocze, jeśli urządzenie jest w trybie offline przez 90 dni.

Tło

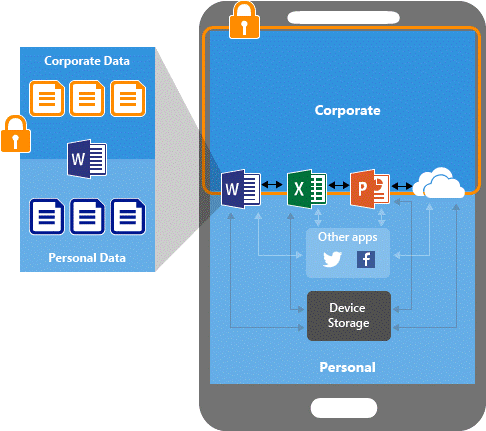

Aplikacje mobilne pakietu Office i przeglądarka Microsoft Edge dla urządzeń przenośnych obsługują podwójną tożsamość. Podwójna tożsamość umożliwia aplikacjom zarządzanie plikami służbowymi niezależnie od plików osobistych.

Intune zasady ochrony aplikacji pomagają chronić pliki służbowe na urządzeniach zarejestrowanych w Intune. Zasady ochrony aplikacji można również używać na urządzeniach należących do pracowników, które nie są zarejestrowane do zarządzania w Intune. W takim przypadku, nawet jeśli firma nie zarządza urządzeniem, nadal musisz upewnić się, że pliki robocze i zasoby są chronione.

Zasady Ochrona aplikacji umożliwiają użytkownikom zapisywanie plików służbowych w niechronionych lokalizacjach. Możesz również ograniczyć przenoszenie danych do innych aplikacji, które nie są chronione przez zasady Ochrona aplikacji. ustawienia zasad Ochrona aplikacji obejmują:

- Zasady relokacji danych, takie jak Zapisywanie kopii danych organizacji i Ograniczanie wycinania, kopiowania i wklejania.

- Ustawienia zasad dostępu w celu wymagania prostego numeru PIN w celu uzyskania dostępu i zablokowania uruchamiania aplikacji zarządzanych na urządzeniach ze zdjętymi zabezpieczeniami systemu lub odblokowanym dostępem do konta root.

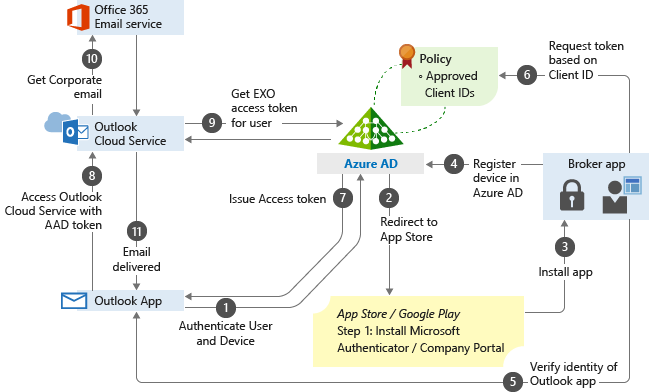

Dostęp warunkowy oparty na aplikacji i zarządzanie aplikacjami klienckimi dodają warstwę zabezpieczeń, upewniając się, że tylko aplikacje klienckie obsługujące zasady ochrony aplikacji Intune mogą uzyskiwać dostęp do usługi Exchange Online i innych usług Platformy Microsoft 365.

Możesz zablokować wbudowane aplikacje poczty w systemach iOS/iPadOS i Android, jeśli zezwalasz tylko aplikacji Microsoft Outlook na dostęp do Exchange Online. Ponadto możesz zablokować dostęp do usługi SharePoint Online aplikacjom, które nie mają Intune zasad ochrony aplikacji.

W tym przykładzie administrator zastosował zasady ochrony aplikacji do aplikacji Outlook, a następnie regułę dostępu warunkowego, która dodaje aplikację Outlook do zatwierdzonej listy aplikacji, których można używać podczas uzyskiwania dostępu do firmowej poczty e-mail.

Wymagania wstępne

Musisz mieć następujące uprawnienia administratora Intune:

- Zarządzane aplikacje odczytują, tworzą, usuwają i przypisują uprawnienia

- Uprawnienia odczytu, tworzenia i przypisywania zestawów zasad

- Uprawnienie do odczytu organizacji

Krok 1 . Wprowadzenie

Korzystając ze scenariusza z przewodnikiem Intune App Protection, uniemożliwisz udostępnianie lub wyciek danych poza organizację.

Przypisani użytkownicy systemów iOS/iPadOS i Android muszą wprowadzać numer PIN przy każdym otwarciu aplikacji pakietu Office. Po pięciu nieudanych próbach podania numeru PIN użytkownicy muszą zresetować swój numer PIN. Jeśli potrzebujesz już numeru PIN urządzenia, nie będzie to miało wpływu na użytkowników.

Co będzie potrzebne do kontynuowania

Zapytamy Cię o aplikacje, których potrzebują użytkownicy, oraz o to, co jest potrzebne do uzyskania do nich dostępu. Upewnij się, że masz pod ręką następujące informacje:

- Lista aplikacji pakietu Office zatwierdzonych do użytku firmowego.

- Wszelkie wymagania dotyczące numeru PIN dotyczące uruchamiania zatwierdzonych aplikacji na urządzeniach niezarządzanych.

Krok 2 . Podstawy

W tym kroku należy wprowadzić prefiks i opis dla nowych zasad Ochrona aplikacji. Podczas dodawania prefiksu zostaną zaktualizowane szczegóły związane z zasobami tworzonymi w scenariuszu z przewodnikiem. Te szczegóły ułatwią późniejsze znalezienie zasad, jeśli trzeba zmienić przypisania i konfigurację.

Porada

Rozważ zanotowanie zasobów, które zostaną utworzone, aby móc odwoływać się do nich później.

Krok 3. Aplikacje

Aby ułatwić rozpoczęcie pracy, ten scenariusz z przewodnikiem wstępnie wybiera następujące aplikacje mobilne do ochrony na urządzeniach z systemami iOS/iPadOS i Android:

- Microsoft Excel

- Microsoft Word

- Microsoft Teams

- Microsoft Edge

- Microsoft PowerPoint

- Microsoft Outlook

- Microsoft OneDrive

Ten scenariusz z przewodnikiem skonfiguruje również te aplikacje do otwierania linków internetowych w przeglądarce Microsoft Edge, aby zagwarantować otwarcie witryn służbowych w chronionej przeglądarce.

Zmodyfikuj listę aplikacji zarządzanych przez zasady, które chcesz chronić. Dodaj lub usuń aplikacje z tej listy.

Po wybraniu aplikacji kliknij przycisk Dalej.

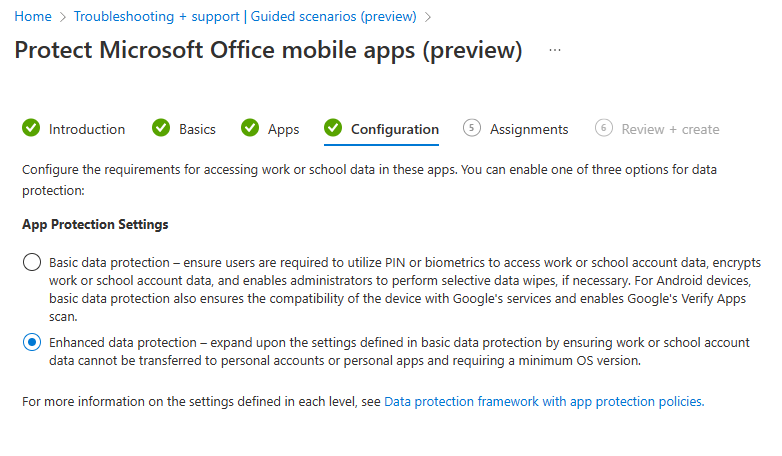

Krok 4 . Konfiguracja

W tym kroku należy skonfigurować wymagania dotyczące uzyskiwania dostępu do plików firmowych i wiadomości e-mail w tych aplikacjach oraz ich udostępniania. Domyślnie użytkownicy mogą zapisywać dane na kontach usługi OneDrive i programu SharePoint w organizacji.

Podczas korzystania z ustawienia rozszerzonej ochrony danych przedstawionego powyżej są stosowane następujące ustawienia.

| Ustawienie | Opis | Value |

|---|---|---|

| Limit czasu (minuty braku aktywności) | Określ czas w minutach, po którym kod dostępu lub numeryczny (zgodnie z konfiguracją) numer PIN zastąpi użycie danych biometrycznych. Ta wartość limitu czasu powinna być większa niż wartość określona w obszarze "Sprawdź ponownie wymagania dostępu po (minutach braku aktywności)". Wartość domyślna: 30 | 720 |

Krok 5. Przypisania

W tym kroku możesz wybrać grupy użytkowników, które chcesz uwzględnić, aby zapewnić im dostęp do danych firmowych. Ochrona aplikacji jest przypisana do użytkowników, a nie urządzeń, więc dane firmowe będą bezpieczne niezależnie od używanego urządzenia i jego stanu rejestracji.

Użytkownicy bez przypisanych zasad ochrony aplikacji i ustawień dostępu warunkowego będą mogli zapisywać dane z profilu firmowego w aplikacjach osobistych i niezarządzanych magazynach lokalnych na swoich urządzeniach przenośnych. Mogą również łączyć się z firmowymi usługami danych, takimi jak Microsoft Exchange, przy użyciu aplikacji osobistych.

Krok 6. Przeglądanie i tworzenie

Ostatni krok umożliwia przejrzenie podsumowania skonfigurowanych ustawień. Po przejrzeniu opcji kliknij pozycję Utwórz , aby ukończyć scenariusz z przewodnikiem. Po zakończeniu scenariusza z przewodnikiem zostanie wyświetlona tabela zasobów. Te zasoby można edytować później, jednak po opuszczeniu widoku podsumowania tabela nie zostanie zapisana.

Ważna

Po zakończeniu scenariusza z przewodnikiem zostanie wyświetlone podsumowanie. Zasoby wymienione w podsumowaniu można później zmodyfikować, ale tabela zawierająca te zasoby nie zostanie zapisana.

Następne kroki

- Zwiększ bezpieczeństwo plików roboczych, przypisując użytkownikom zasady dostępu warunkowego oparte na aplikacji, aby chronić usługi w chmurze przed wysyłaniem plików służbowych do niechronionych aplikacji. Aby uzyskać więcej informacji, zobacz Konfigurowanie zasad dostępu warunkowego opartego na aplikacji przy użyciu Intune.