Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Microsoft Tunnel to rozwiązanie bramy sieci VPN dla Microsoft Intune, które działa w kontenerze w systemie Linux i umożliwia dostęp do zasobów lokalnych z urządzeń z systemami iOS/iPadOS i Android Enterprise przy użyciu nowoczesnego uwierzytelniania i dostępu warunkowego.

W tym artykule przedstawiono podstawowy pakiet Microsoft Tunnel, jego działanie i architekturę.

Jeśli wszystko jest gotowe do wdrożenia aplikacji Microsoft Tunnel, zobacz Wymagania wstępne dotyczące tunelu Microsoft Tunnel, a następnie skonfiguruj tunel Microsoft Tunnel.

Po wdrożeniu rozwiązania Microsoft Tunnel możesz dodać aplikację Microsoft Tunnel for Mobile Application Management (Tunnel for MAM). Rozwiązanie Tunnel for MAM rozszerza bramę sieci VPN microsoft tunnel na urządzenia z systemem Android lub iOS i które nie są zarejestrowane w Microsoft Intune. Tunel dla zarządzania aplikacjami mobilnymi jest dostępny po dodaniu Microsoft Intune planu 2 lub Microsoft Intune Suite jako licencji dodatku do dzierżawy.

Uwaga

Program Microsoft Tunnel nie używa algorytmów zgodnych ze standardem FIPS (Federal Information Processing Standard).

Porada

Pobierz przewodnik wdrażania tunelu firmy Microsoft w wersji 3 z Centrum pobierania Microsoft.

Omówienie rozwiązania Microsoft Tunnel

Usługa Microsoft Tunnel Gateway jest instalowana na kontenerze uruchomionym na serwerze z systemem Linux. Serwer z systemem Linux może być fizycznym polem w środowisku lokalnym lub maszynie wirtualnej działającej lokalnie lub w chmurze. Aby skonfigurować aplikację Tunnel, należy wdrożyć Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację kliencką Microsoft Tunnel i Intune profilów sieci VPN na urządzeniach z systemami iOS i Android. Aplikacja kliencka i profil sieci VPN umożliwiają urządzeniom korzystanie z tunelu w celu nawiązania połączenia z zasobami firmowymi. Gdy tunel jest hostowany w chmurze, musisz użyć rozwiązania takiego jak Azure ExpressRoute, aby rozszerzyć sieć lokalną na chmurę.

Za pośrednictwem centrum administracyjnego Microsoft Intune wykonasz następujące czynności:

- Pobierz skrypt instalacyjny microsoft tunnel uruchamiany na serwerach z systemem Linux.

- Skonfiguruj aspekty usługi Microsoft Tunnel Gateway, takie jak adresy IP, serwery DNS i porty.

- Wdrażanie profilów sieci VPN na urządzeniach w celu skierowania ich do korzystania z tunelu.

- Wdróż Ochrona punktu końcowego w usłudze Microsoft Defender (aplikację kliencką Tunnel) na urządzeniach.

Za pośrednictwem aplikacji Defender for Endpoint urządzenia z systemami iOS/iPadOS i Android Enterprise:

- Użyj Tożsamość Microsoft Entra, aby uwierzytelnić się w tunelu.

- Użyj Active Directory Federation Services (AD FS), aby uwierzytelnić się w tunelu.

- Są oceniane pod kątem zasad dostępu warunkowego. Jeśli urządzenie nie jest zgodne, nie może uzyskać dostępu do serwera sieci VPN ani sieci lokalnej.

Można zainstalować wiele serwerów z systemem Linux w celu obsługi programu Microsoft Tunnel i połączyć serwery w grupy logiczne o nazwie Lokacje. Każdy serwer może dołączyć do jednej lokacji. Podczas konfigurowania lokacji definiujesz punkt połączenia dla urządzeń używanych podczas uzyskiwania dostępu do tunelu. Lokacje wymagają konfiguracji serwera zdefiniowanej i przypisanej do lokacji. Konfiguracja serwera jest stosowana do każdego serwera dodane do tej lokacji, co upraszcza konfigurację większej liczby serwerów.

Aby skierować urządzenia do korzystania z tunelu, należy utworzyć i wdrożyć zasady sieci VPN dla aplikacji Microsoft Tunnel. Te zasady to profil sieci VPN konfiguracji urządzenia, który używa programu Microsoft Tunnel dla swojego typu połączenia.

Funkcje profilów sieci VPN dla tunelu obejmują:

- Przyjazna nazwa połączenia sieci VPN, która jest widoczna dla użytkowników końcowych.

- Lokacja, z którą łączy się klient sieci VPN.

- Konfiguracje sieci VPN dla aplikacji, które definiują aplikacje, dla których jest używany profil sieci VPN, a jeśli są zawsze włączone, czy nie. Zawsze włączona sieć VPN automatycznie nawiązuje połączenie i jest używana tylko dla zdefiniowanych aplikacji. Jeśli żadne aplikacje nie są zdefiniowane, zawsze włączone połączenie zapewnia dostęp do tunelu dla całego ruchu sieciowego z urządzenia.

- W przypadku urządzeń z systemem iOS, które Ochrona punktu końcowego w usłudze Microsoft Defender skonfigurowane do obsługi sieci VPN dla aplikacji i trybu TunnelOnly ustawionego na wartość True, użytkownicy nie muszą otwierać ani logować się, aby Microsoft Defender na swoim urządzeniu, aby tunel miał być używany. Zamiast tego, gdy użytkownik zalogował się do Portal firmy na urządzeniu lub w dowolnej innej aplikacji korzystającej z uwierzytelniania wieloskładnikowego z prawidłowym tokenem dostępu, tunel sieci VPN dla aplikacji jest używany automatycznie. Tryb TunnelOnly jest obsługiwany dla systemu iOS/iPadOS i wyłącza funkcje usługi Defender, pozostawiając tylko możliwości tunelu.

- Ręczne połączenia z tunelem po uruchomieniu sieci VPN przez użytkownika i wybraniu pozycji Połącz.

- Reguły sieci VPN na żądanie, które zezwalają na korzystanie z sieci VPN, gdy warunki są spełnione dla określonych nazw FQDN lub adresów IP. (iOS/iPadOS)

- Obsługa serwera proxy. (iOS/iPadOS, Android 10+)

Konfiguracje serwera obejmują:

- Zakres adresów IP — adresy IP przypisane do urządzeń, które łączą się z tunelem Firmy Microsoft.

- Serwery DNS — urządzenia serwera DNS powinny być używane podczas nawiązywania połączenia z serwerem.

- Wyszukiwanie sufiksów DNS.

- Dzielenie reguł tunelowania — maksymalnie 500 reguł współużytkowanych między trasami dołączania i wykluczania. Jeśli na przykład utworzysz 300 reguł dołączania, możesz mieć maksymalnie 200 reguł wykluczania.

- Port — port, na który nasłuchuje usługa Microsoft Tunnel Gateway.

Konfiguracja lokacji obejmuje:

- Publiczny adres IP lub nazwa FQDN, czyli punkt połączenia dla urządzeń korzystających z tunelu. Ten adres może dotyczyć pojedynczego serwera, adresu IP lub nazwy FQDN serwera równoważenia obciążenia.

- Konfiguracja serwera, która jest stosowana do każdego serwera w lokacji.

Serwer jest przypisywany do lokacji podczas instalowania oprogramowania tunelu na serwerze z systemem Linux. Instalacja używa skryptu, który można pobrać z centrum administracyjnego. Po uruchomieniu skryptu zostanie wyświetlony monit o skonfigurowanie jego działania dla środowiska, co obejmuje określenie lokacji, do której serwer zostanie przyłączony.

Aby korzystać z aplikacji Microsoft Tunnel, urządzenia muszą zainstalować aplikację Ochrona punktu końcowego w usłudze Microsoft Defender. Możesz pobrać odpowiednią aplikację ze sklepów z aplikacjami dla systemu iOS/iPadOS lub Android i wdrożyć ją dla użytkowników.

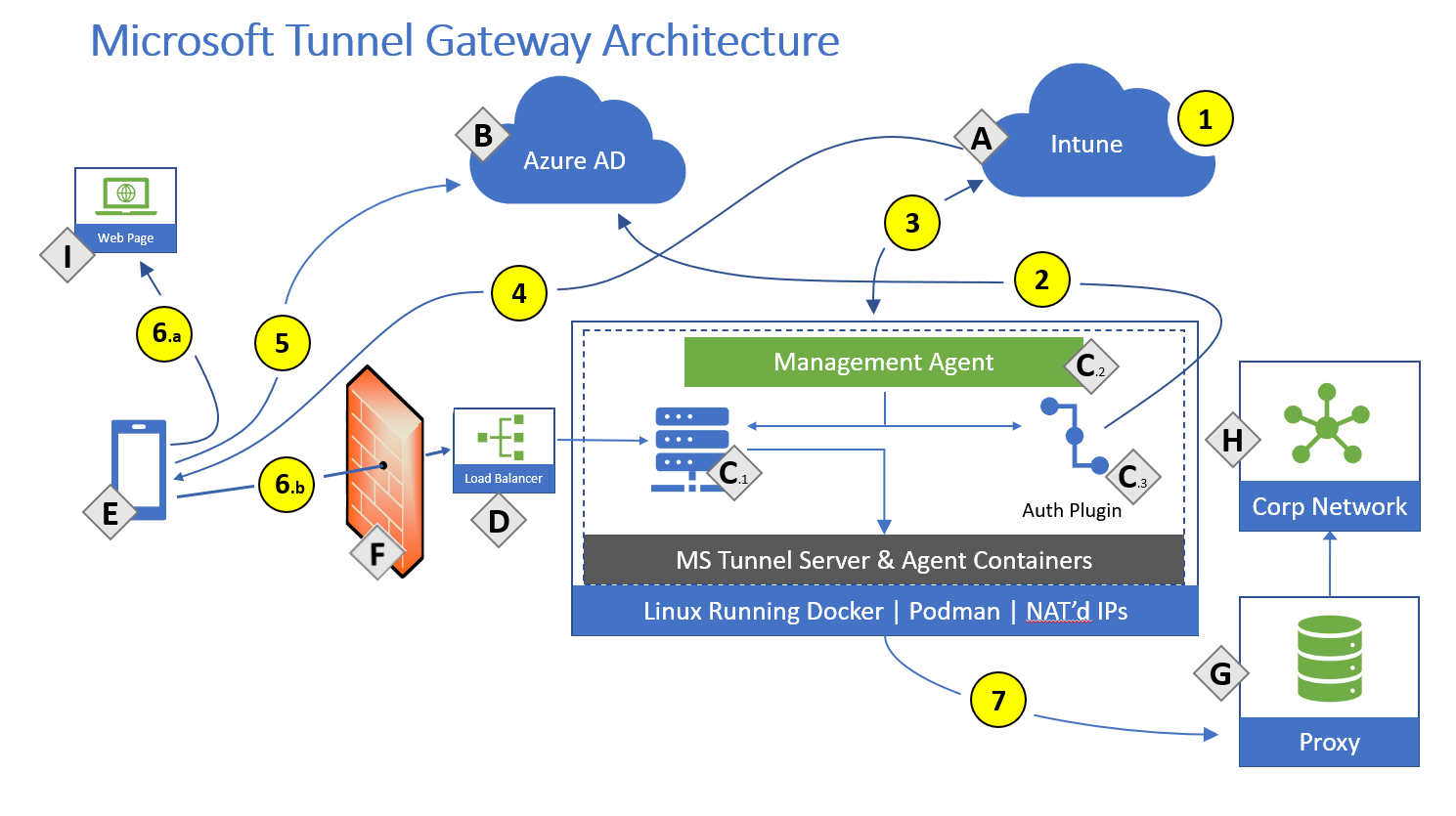

Architektura

Brama Microsoft Tunnel Gateway działa w kontenerach uruchomionych na serwerach z systemem Linux.

Składniki:

- A – Microsoft Intune.

- B- Tożsamość Microsoft Entra.

-

C — serwer z systemem Linux z podmanem lub platformą Docker CE (zobacz wymagania dotyczące serwera z systemem Linux , aby uzyskać szczegółowe informacje o tym, które wersje wymagają platformy Podman lub Docker)

- C.1 — Microsoft Tunnel Gateway.

- C.2 — Agent zarządzania.

- C.3 — wtyczka uwierzytelniania — wtyczka autoryzacji, która uwierzytelnia się za pomocą Microsoft Entra.

- D — publiczny adres IP lub nazwa FQDN tunelu Microsoft Tunnel, która może reprezentować moduł równoważenia obciążenia.

- E — urządzenie zarejestrowane w usłudze Mobile Zarządzanie urządzeniami (MDM) lub niezarejestrowanych urządzeń przenośnych przy użyciu rozwiązania Tunnel for Mobile Application Management.

- F — zapora

- G — wewnętrzny serwer proxy (opcjonalnie).

- H — sieć firmowa.

- I – Publiczny Internet.

Akcje:

- 1 — Intune administrator konfiguruje konfiguracje serwera i lokacje, konfiguracje serwera są skojarzone z lokacjami.

- 2 — administrator Intune instaluje usługę Microsoft Tunnel Gateway, a wtyczka uwierzytelniania uwierzytelnia usługę Microsoft Tunnel Gateway przy użyciu Microsoft Entra. Serwer usługi Microsoft Tunnel Gateway jest przypisany do lokacji.

- 3 — Agent zarządzania komunikuje się z Intune w celu pobrania zasad konfiguracji serwera i wysyłania dzienników telemetrii do Intune.

- 4 — administrator Intune tworzy i wdraża profile sieci VPN oraz aplikację Defender na urządzeniach.

- 5 — Urządzenie uwierzytelnia się w Microsoft Entra. Zasady dostępu warunkowego są oceniane.

-

6 — Z tunelem podzielonym:

- 6.a — Część ruchu trafia bezpośrednio do publicznego Internetu.

- 6.b — Część ruchu trafia do publicznego adresu IP tunelu. Kanał sieci VPN będzie używać protokołu TCP, TLS, UDP i DTLS przez port 443. Ten ruch wymaga otwarcia portów zapory dla ruchu przychodzącego i wychodzącego.

- 7 — Tunel kieruje ruch do wewnętrznego serwera proxy (opcjonalnie) i/lub sieci firmowej. Administratorzy IT muszą upewnić się, że ruch z interfejsu wewnętrznego serwera bramy tunelu może pomyślnie kierować do wewnętrznego zasobu firmowego (zakresy adresów IP i porty).

Uwaga

Brama tunelu obsługuje dwa kanały z klientem. Kanał sterowania jest ustanawiany za pośrednictwem protokołu TCP i protokołu TLS. Służy to również jako kanał danych kopii zapasowych. Następnie chce ustanowić kanał UDP przy użyciu protokołu DTLS (Datagram TLS, implementacji protokołu TLS za pośrednictwem protokołu UDP), który służy jako główny kanał danych. Jeśli kanał UDP nie może ustanowić lub jest tymczasowo niedostępny, używany jest kanał kopii zapasowej za pośrednictwem protokołu TCP/TLS. Domyślnie port 443 jest używany zarówno dla protokołu TCP, jak i UDP, ale można go dostosować za pomocą ustawienia portów konfiguracji serwera Intune — serwer. W przypadku zmiany portu domyślnego (443) upewnij się, że reguły zapory dla ruchu przychodzącego są dostosowane do portu niestandardowego.

Przypisane adresy IP klienta (ustawienie zakresu adresów IP w konfiguracji serwera dla aplikacji Tunnel) nie są widoczne dla innych urządzeń w sieci. Usługa Microsoft Tunnel Gateway używa tłumaczenia adresów portów (PAT). Pat to typ tłumaczenia adresów sieciowych (NAT), w którym wiele prywatnych adresów IP z konfiguracji serwera jest mapowanych na jeden adres IP (wiele do jednego) przy użyciu portów. Ruch klienta będzie miał źródłowy adres IP hosta serwera z systemem Linux.

Przerwij i sprawdź:

Wiele sieci przedsiębiorstwa wymusza zabezpieczenia sieci dla ruchu internetowego przy użyciu technologii, takich jak serwery proxy, zapory, podział I inspekcja protokołu SSL, głęboka inspekcja pakietów i systemy zapobiegania utracie danych. Technologie te zapewniają istotne ograniczenie ryzyka dla ogólnych żądań internetowych, ale mogą znacznie zmniejszyć wydajność, skalowalność i jakość środowiska użytkownika końcowego, gdy są stosowane do bramy Microsoft Tunnel Gateway i punktów końcowych usługi Intune.

Poniższe informacje określają, gdzie podział i inspekcja nie są obsługiwane. Odwołania są do diagramu architektury z poprzedniej sekcji.

Podział i inspekcja nie są obsługiwane w następujących obszarach:

- Usługa Tunnel Gateway nie obsługuje sprawdzania i sprawdzania protokołu SSL, sprawdzania i sprawdzania protokołu TLS ani głębokiej inspekcji pakietów pod kątem połączeń klienckich.

- Użycie zapór, serwerów proxy, modułów równoważenia obciążenia lub dowolnej technologii, która przerywa i sprawdza sesje klienta, które przechodzą do bramy tunelu, nie jest obsługiwane i powoduje niepowodzenie połączeń klienta. (Zapoznaj się z językami F, D i C na diagramie architektury).

- Jeśli usługa Tunnel Gateway używa wychodzącego serwera proxy na potrzeby dostępu do Internetu, serwer proxy nie może przeprowadzić awarii i inspekcji. Dzieje się tak, ponieważ agent zarządzania bramy tunelu używa uwierzytelniania wzajemnego protokołu TLS podczas nawiązywania połączenia z Intune (zapoznaj się z 3 na diagramie architektury). Jeśli na serwerze proxy jest włączona kontrola i przerwania, administratorzy sieci, którzy zarządzają serwerem proxy, muszą dodać adres IP serwera bramy tunelu i w pełni kwalifikowaną nazwę domeny (FQDN) do listy zatwierdzania do tych Intune punktów końcowych.

Dodatkowe szczegóły:

Dostęp warunkowy odbywa się w kliencie sieci VPN i jest oparty na aplikacji w chmurze Microsoft Tunnel Gateway. Niezgodne urządzenia nie otrzymują tokenu dostępu z Tożsamość Microsoft Entra i nie mogą uzyskać dostępu do serwera sieci VPN. Aby uzyskać więcej informacji na temat korzystania z dostępu warunkowego w aplikacji Microsoft Tunnel, zobacz Używanie dostępu warunkowego w aplikacji Microsoft Tunnel.

Agent zarządzania jest autoryzowany względem Tożsamość Microsoft Entra przy użyciu identyfikatora/klucza tajnego aplikacji platformy Azure.