Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym samouczku pokazano, jak używać zasad ochrony aplikacji Microsoft Intune z dostępem warunkowym Microsoft Entra w celu blokowania dostępu do Exchange Online przez użytkowników korzystających z niezarządzanego urządzenia z systemem iOS lub aplikacji innej niż aplikacja mobilna Outlook w celu uzyskania dostępu do poczty e-mail platformy Microsoft 365. Wyniki tych zasad mają zastosowanie, gdy urządzenia z systemem iOS nie są zarejestrowane w rozwiązaniu do zarządzania urządzeniami, takim jak Intune.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzenie zasad ochrony aplikacji usługi Intune na potrzeby aplikacji Outlook. Ograniczysz możliwości użytkownika dotyczące danych aplikacji, uniemożliwiając zapisywanie jako i ograniczając akcje wycinania, kopiowania i wklejania .

- Utwórz Microsoft Entra zasad dostępu warunkowego, które zezwalają tylko aplikacji Outlook na dostęp do firmowej poczty e-mail w Exchange Online. Będziesz również wymagać uwierzytelniania wieloskładnikowego (MFA) dla klientów nowoczesnego uwierzytelniania, takich jak Outlook dla systemów iOS i Android.

Wymagania wstępne

W tym samouczku zalecamy używanie subskrypcji wersji próbnej nieprodukcyjnej.

Subskrypcje wersji próbnej pomagają uniknąć wpływu na środowisko produkcyjne z nieprawidłowymi konfiguracjami podczas tego samouczka. Wersje próbne umożliwiają nam również używanie tylko konta utworzonego podczas tworzenia subskrypcji wersji próbnej w celu skonfigurowania Intune i zarządzania nimi, ponieważ ma ona uprawnienia do wykonywania każdego zadania dla tego samouczka. Użycie tego konta eliminuje konieczność tworzenia kont administracyjnych i zarządzania nimi w ramach samouczka.

Ten samouczek wymaga dzierżawy testowej z następującymi subskrypcjami:

- Microsoft Intune (plan 1) subskrypcji (utwórz konto bezpłatnej wersji próbnej)

- Tożsamość Microsoft Entra P1 (bezpłatna wersja próbna)

- Subskrypcja aplikacji Microsoft 365 dla firm obejmująca program Exchange (bezpłatna wersja próbna)

Logowanie się do usługi Intune

W tym samouczku po zalogowaniu się do centrum administracyjnego Microsoft Intune zaloguj się przy użyciu konta utworzonego podczas rejestracji w ramach subskrypcji Intune wersji próbnej. Nadal używaj tego konta, aby zalogować się do centrum administracyjnego w tym samouczku.

Tworzenie zasad ochrony aplikacji

W tym samouczku skonfigurujemy zasady ochrony aplikacji Intune dla systemu iOS dla aplikacji Outlook w celu wprowadzenia ochrony na poziomie aplikacji. Do otwarcia aplikacji w kontekście służbowym będziemy wymagać kodu PIN. Ograniczymy również udostępnianie danych między aplikacjami i uniemożliwimy zapisywanie danych firmowych w lokalizacji prywatnej.

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Aplikacje>Zarządzaj aplikacjami>Ochrona>Utwórz, a następnie wybierz pozycję iOS/iPadOS.

Na stronie Podstawy skonfiguruj następujące ustawienia:

- Nazwa: wprowadź wartość Test zasad aplikacji Outlook.

- Opis: wprowadź Test zasad aplikacji Outlook.

Wartość Platforma została ustawiona w poprzednim kroku, wybierając pozycję iOS/iPadOS.

Wybierz przycisk Dalej, aby kontynuować.

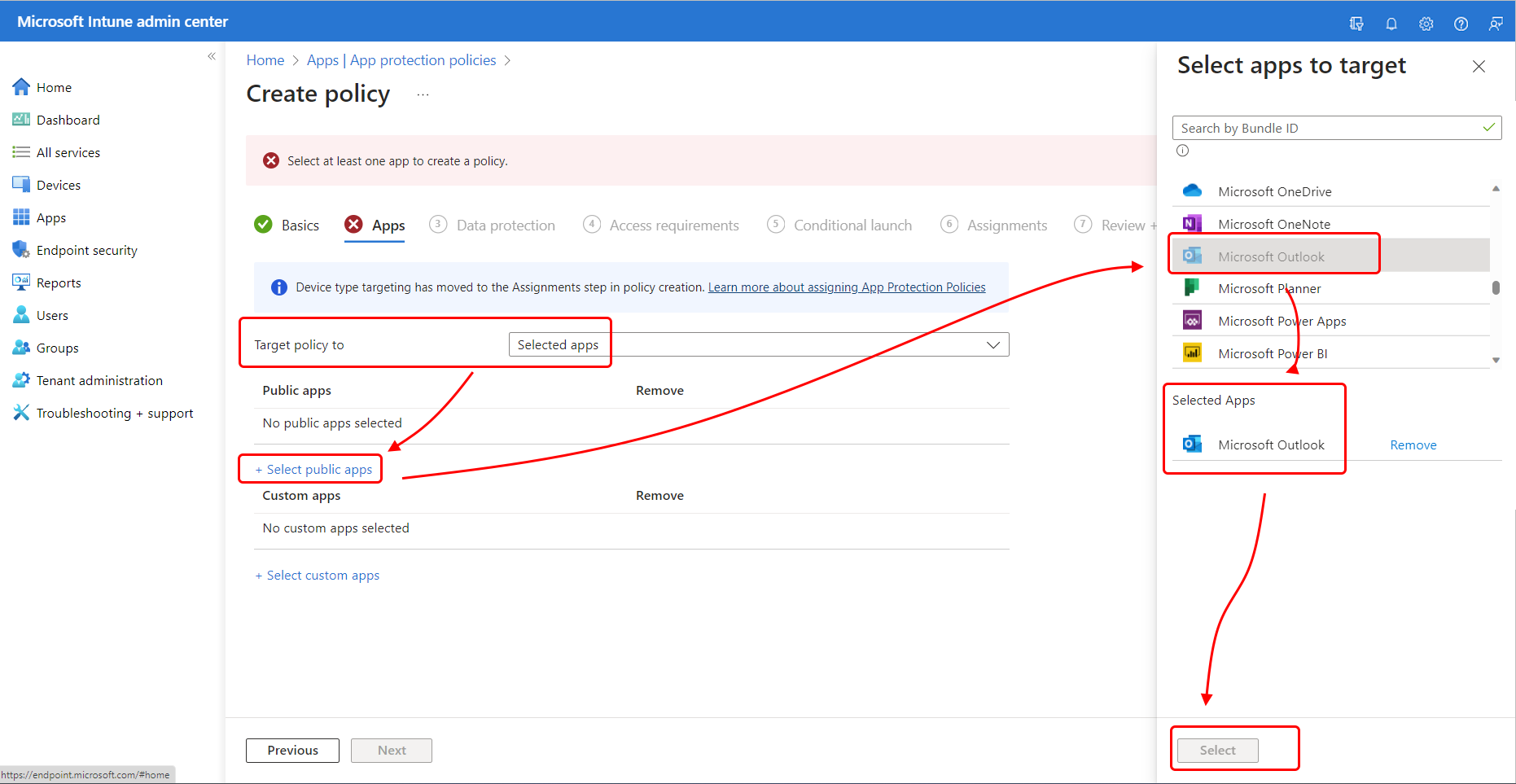

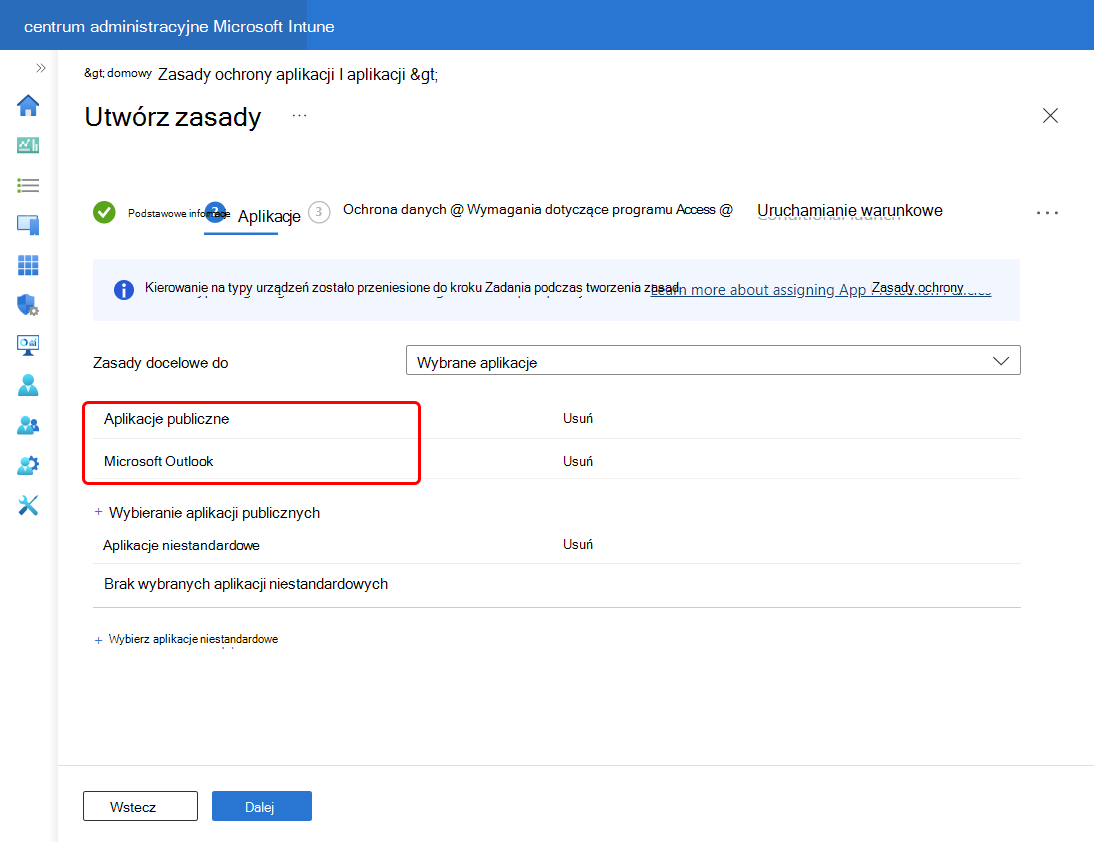

Na stronie Aplikacje wybierasz aplikacje zarządzane przez te zasady. W tym samouczku dodamy tylko program Microsoft Outlook:

Upewnij się , że dla zasad docelowych ustawiono opcję Wybrane aplikacje.

Wybierz pozycję + Wybierz aplikacje publiczne , aby otworzyć okienko Wybierz aplikacje do docelowego . Następnie z listy Aplikacje wybierz pozycję Microsoft Outlook , aby dodać ją do listy Wybrane aplikacje . Możesz wyszukać aplikację według identyfikatora pakietu lub nazwy. Wybierz pozycję Wybierz , aby zapisać wybór aplikacji.

Okienko Wybieranie aplikacji do docelowego zostanie zamknięte, a program Microsoft Outlook pojawi się teraz w obszarze Aplikacje publiczne na stronie Aplikacje.

Wybierz przycisk Dalej, aby kontynuować.

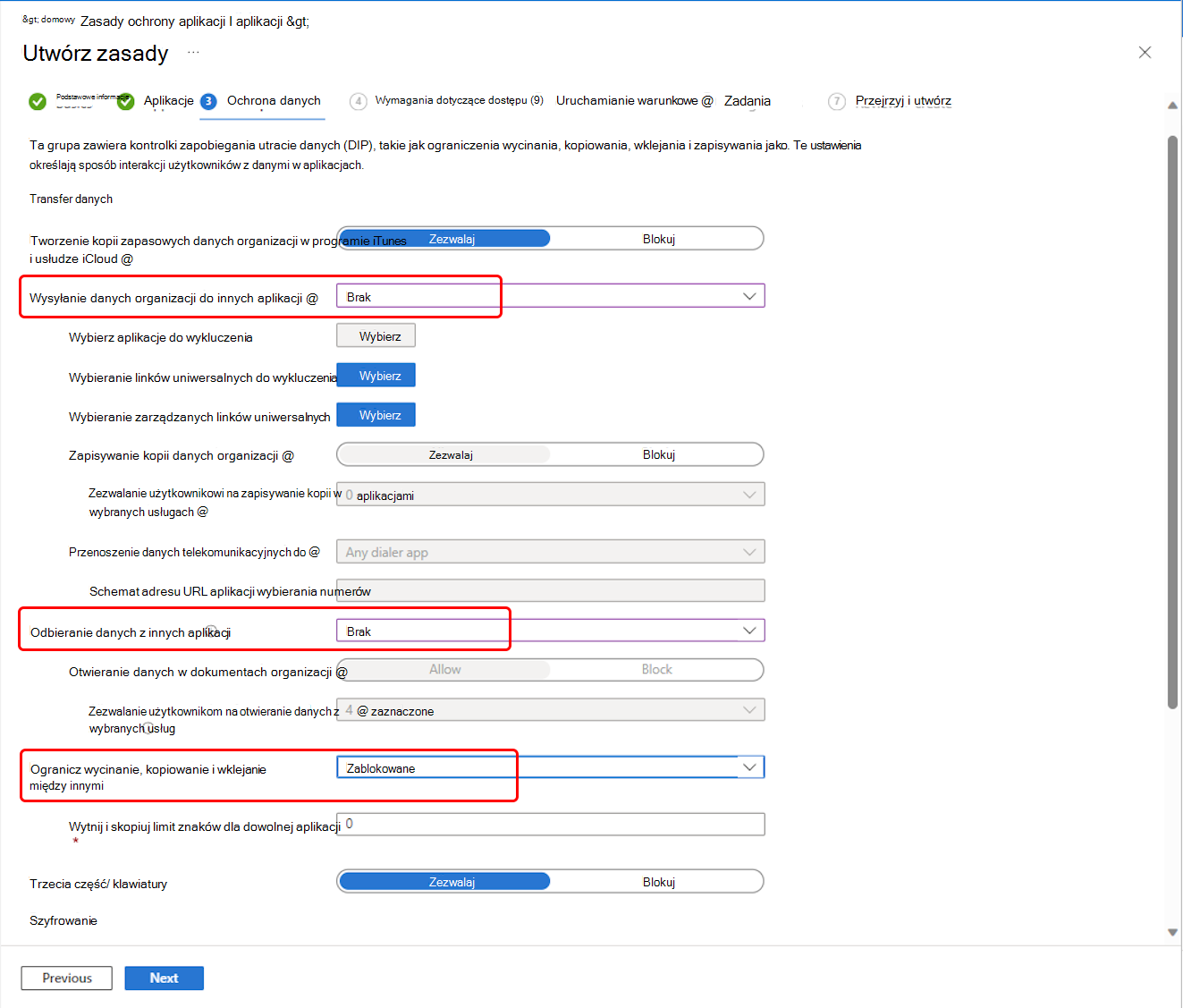

Na stronie Ochrona danych skonfigurujesz ustawienia określające sposób interakcji użytkowników z danymi podczas korzystania z aplikacji chronionych przez te zasady ochrony aplikacji. Skonfiguruj następujące opcje:

W kategorii Transfer danych skonfiguruj następujące ustawienia i pozostaw wszystkie inne ustawienia na wartościach domyślnych:

- Wysyłanie danych organizacji do innych aplikacji — z listy rozwijanej wybierz pozycję Brak.

- Odbieranie danych z innych aplikacji — z listy rozwijanej wybierz pozycję Brak.

- Ogranicz wycinanie, kopiowanie i wklejanie między innymi aplikacjami — z listy rozwijanej wybierz pozycję Zablokowane.

Wybierz przycisk Dalej, aby kontynuować.

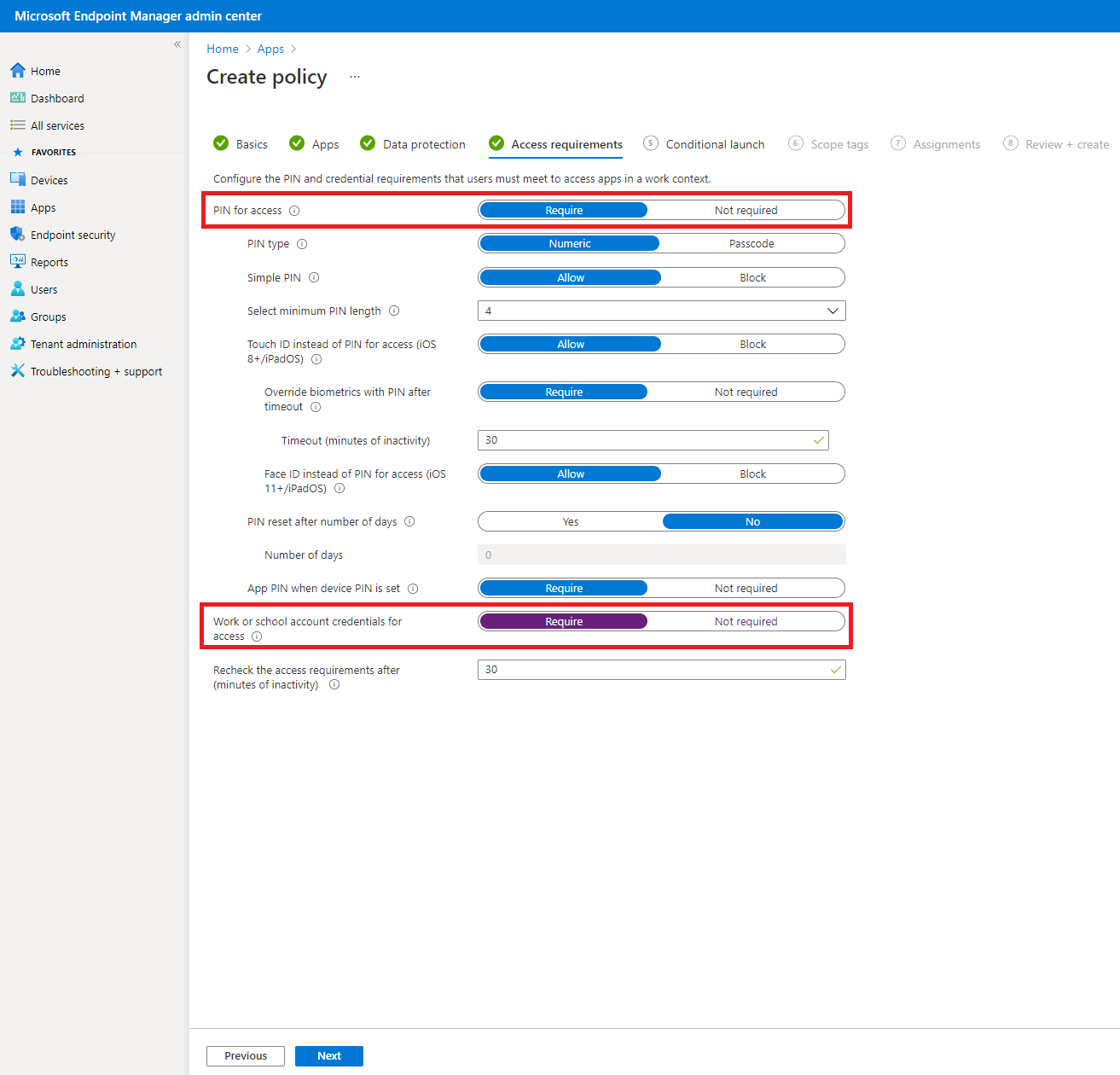

Strona Wymagania dotyczące dostępu zawiera ustawienia umożliwiające konfigurowanie wymagań dotyczących numeru PIN i poświadczeń, które użytkownicy muszą spełnić, zanim będą mogli uzyskać dostęp do chronionych aplikacji w kontekście służbowym. Skonfiguruj następujące ustawienia, pozostawiając dla wszystkich pozostałych ustawień wartości domyślne:

- W obszarze Kod PIN na potrzeby dostępu wybierz pozycję Wymagaj.

- W obszarze Poświadczenia konta służbowego na potrzeby dostępu wybierz pozycję Wymagaj.

Wybierz przycisk Dalej, aby kontynuować.

Na stronie Uruchamianie warunkowe skonfigurujesz wymagania dotyczące zabezpieczeń logowania dla tych zasad ochrony aplikacji. W tym samouczku nie trzeba konfigurować tych ustawień.

Wybierz przycisk Dalej, aby kontynuować.

Na stronie Przypisania są przypisywane zasady ochrony aplikacji do grup użytkowników. W tym samouczku nie przypiszemy tych zasad do grupy.

Wybierz przycisk Dalej, aby kontynuować.

Na stronie Następne: Przejrzyj i utwórz przejrzyj wartości i ustawienia wprowadzone dla tych zasad ochrony aplikacji. Wybierz pozycję Utwórz, aby utworzyć zasady ochrony aplikacji w Intune.

Zostały utworzone zasady ochrony aplikacji dla programu Outlook. Następnie skonfigurujesz dostęp warunkowy, aby urządzenia musiały korzystać z aplikacji Outlook.

Tworzenie zasad dostępu warunkowego

Następnie użyj centrum administracyjnego Microsoft Intune, aby utworzyć dwie zasady dostępu warunkowego w celu objęcia wszystkich platform urządzeń. Dostęp warunkowy można zintegrować z Intune, aby ułatwić kontrolowanie urządzeń i aplikacji, które mogą łączyć się z pocztą e-mail i zasobami organizacji.

Pierwsze zasady wymagają, aby klienci nowoczesnego uwierzytelniania korzystali z zatwierdzonej aplikacji Outlook i uwierzytelniania wieloskładnikowego (MFA). Klienci z nowoczesnym uwierzytelnianiem to m.in. programy Outlook dla systemu iOS i Outlook dla systemu Android.

Drugie zasady wymagają, aby klienci Exchange ActiveSync korzystali z zatwierdzonej aplikacji Outlook. (Obecnie program Exchange Active Sync nie obsługuje warunków innych niż platforma urządzenia). Zasady dostępu warunkowego można skonfigurować w centrum administracyjne Microsoft Entra lub użyć centrum administracyjnego Microsoft Intune, które przedstawia interfejs użytkownika dostępu warunkowego z Microsoft Entra. Ponieważ jesteśmy już w centrum administracyjnym, możemy utworzyć zasady tutaj.

Podczas konfigurowania zasad dostępu warunkowego w centrum administracyjnym Microsoft Intune naprawdę konfigurujesz te zasady w blokach Dostępu warunkowego z Azure Portal. W związku z tym interfejs użytkownika jest nieco inny niż interfejs używany dla innych zasad dla Intune.

Tworzenie zasad uwierzytelniania wieloskładnikowego dla klientów nowoczesnego uwierzytelniania

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Dostęp >warunkowyzabezpieczeń> punktu końcowegoUtwórz nowe zasady.

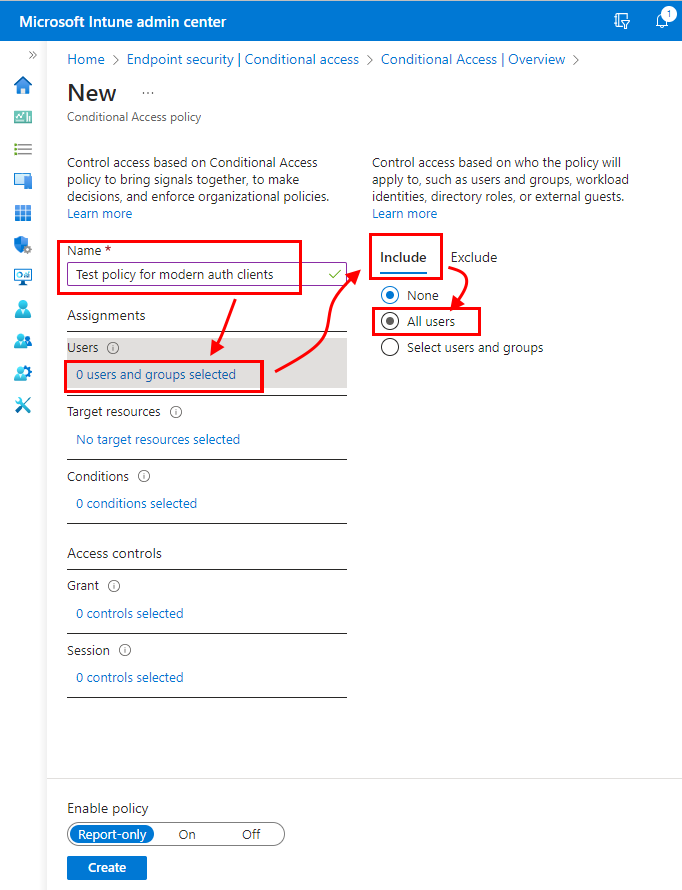

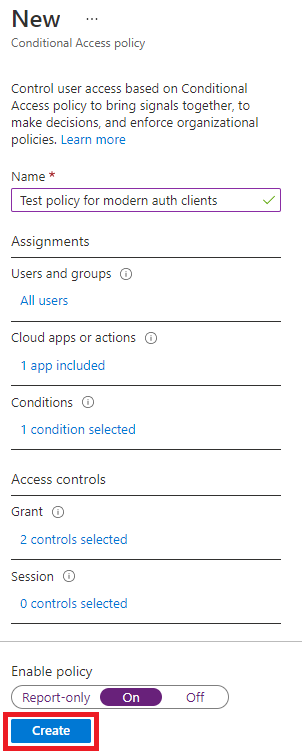

W polu Nazwa wprowadź frazęTestowe zasady dla klientów z nowoczesnym uwierzytelnianiem.

W obszarze Przypisania w polu Użytkownicy wybierz 0 wybranych użytkowników i grup. Na karcie Dołączanie wybierz pozycję Wszyscy użytkownicy. Wartość dla pozycji Użytkownicy jest aktualizowana dla wszystkich użytkowników.

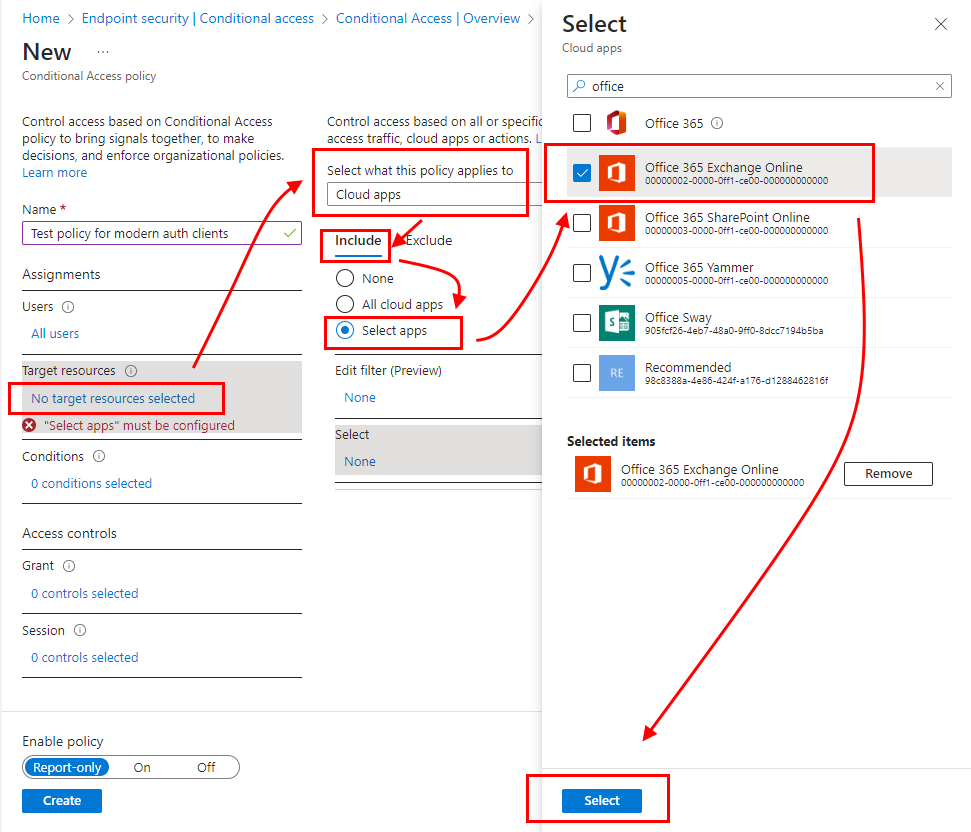

W obszarze Przypisania w obszarze Zasoby docelowe wybierz pozycję Nie wybrano żadnych zasobów docelowych. Upewnij się, że ustawienie Wybierz, do czego mają zastosowanie te zasady , jest ustawione na aplikacje w chmurze. Ponieważ chcemy chronić Exchange Online wiadomości e-mail usługi Microsoft 365, wybierz ją, wykonując następujące kroki:

- Na karcie Dołączanie wybierz pozycję Wybierz aplikacje.

- W obszarze Wybierz kliknij pozycję Brak , aby otworzyć okienko Wybierz aplikacje w chmurze.

- Z listy aplikacji zaznacz pole wyboru Office 365 Exchange Online, a następnie wybierz pozycję Wybierz.

- Wybierz pozycję Gotowe, aby wrócić do okienka nowych zasad.

W obszarze Przypisania w obszarze Warunki wybierz pozycję 0 wybranych warunków, a następnie w obszarze Platformy urządzeń wybierz pozycję Nie skonfigurowano , aby otworzyć okienko Platformy urządzeń:

- Ustaw przełącznik Konfiguruj na wartość Tak.

- Na karcie Dołączanie wybierz pozycję Wybierz platformy urządzeń, a następnie zaznacz pola wyboru dla systemów Android i iOS.

- Wybierz pozycję Gotowe , aby zapisać konfigurację platformy urządzenia.

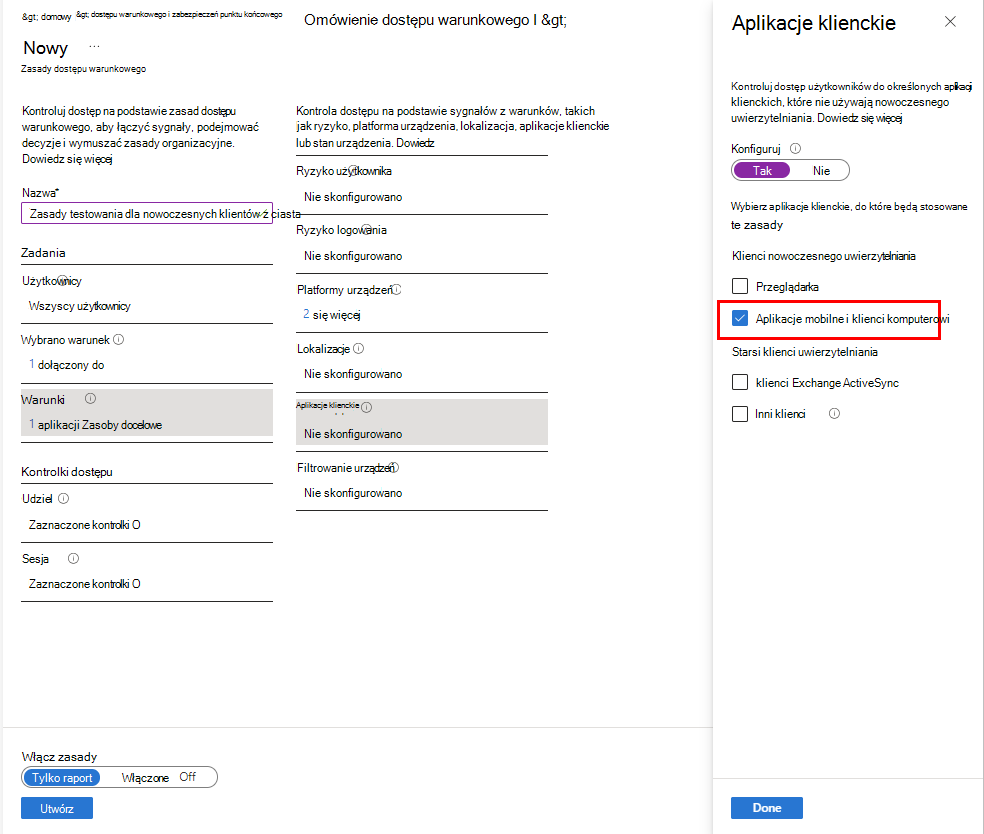

Pozostań w okienku Warunki i wybierz pozycję Nie skonfigurowano dla aplikacji klienckich , aby otworzyć okienko Aplikacje klienckie:

- Ustaw przełącznik Konfiguruj na wartość Tak.

- Zaznacz pola wyboru dla aplikacji mobilnych i klientów klasycznych.

- Usuń zaznaczenia pozostałych pól wyboru.

- Wybierz pozycję Gotowe, aby wrócić do okienka nowych zasad.

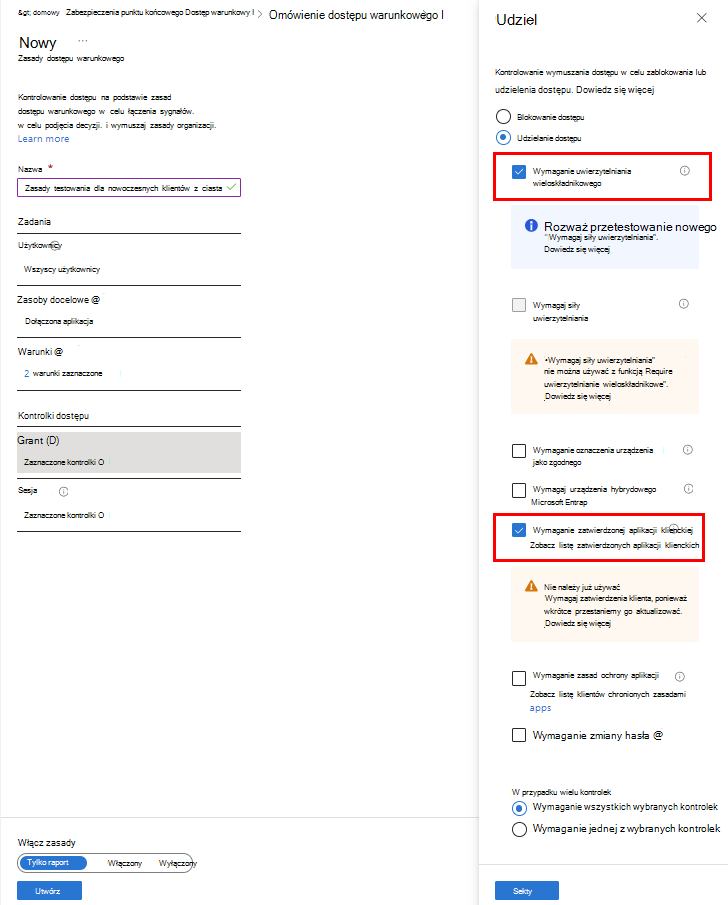

W obszarze Kontrola dostępu w polu Udziel wybierz 0 wybranych warunków, a następnie:

- W okienku Udzielanie wybierz pozycję Udziel dostępu.

- Wybierz pozycję Wymagaj uwierzytelniania wieloskładnikowego.

- Wybierz pozycję Wymagaj zatwierdzonej aplikacji klienckiej.

- Dla wielu kontrolek ustaw opcję Wymagaj wszystkich wybranych kontrolek. To ustawienie zapewnia, że obydwa wybrane wymagania są wymuszane, gdy urządzenie próbuje uzyskać dostęp do poczty e-mail.

- Wybierz pozycję Wybierz , aby zapisać konfigurację udzielania.

W obszarze Włącz zasady wybierz opcjęWłącz, a następnie wybierz pozycję Utwórz.

Zostały utworzone zasady dostępu warunkowego dla klientów z nowoczesnym uwierzytelnianiem. Teraz możesz utworzyć zasady dla klientów programu Exchange Active Sync.

Tworzenie zasad dla klientów programu Exchange Active Sync

Proces konfigurowania tych zasad jest podobny do poprzednich zasad dostępu warunkowego:

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Dostęp >warunkowyzabezpieczeń> punktu końcowegoUtwórz nowe zasady.

W polu Nazwa wprowadź frazę Testowe zasady do obsługi klientów programu EAS.

W obszarze Przypisania w polu Użytkownicy wybierz 0 użytkowników i grupy. Na karcie Dołączanie wybierz pozycję Wszyscy użytkownicy.

W obszarze Przypisania w obszarze Zasoby docelowe wybierz pozycję Nie wybrano żadnych zasobów docelowych. Upewnij się, że opcja Wybierz, do czego mają zastosowanie te zasady, jest ustawiona na aplikacje w chmurze, a następnie skonfiguruj usługę Microsoft 365 Exchange Online poczty e-mail, wykonując następujące kroki:

- Na karcie Dołączanie wybierz pozycję Wybierz aplikacje.

- W obszarze Wybierz wybierz pozycję Brak.

- Z listy Aplikacje w chmurze zaznacz pole wyboru Office 365 Exchange Online, a następnie wybierz pozycję Wybierz.

W obszarze Przypisania otwórz pozycję Warunki>Platformy urządzeń, a następnie:

- Ustaw przełącznik Konfiguruj na wartość Tak.

- Na karcie Dołączanie wybierz pozycję Dowolne urządzenie, a następnie wybierz pozycję Gotowe.

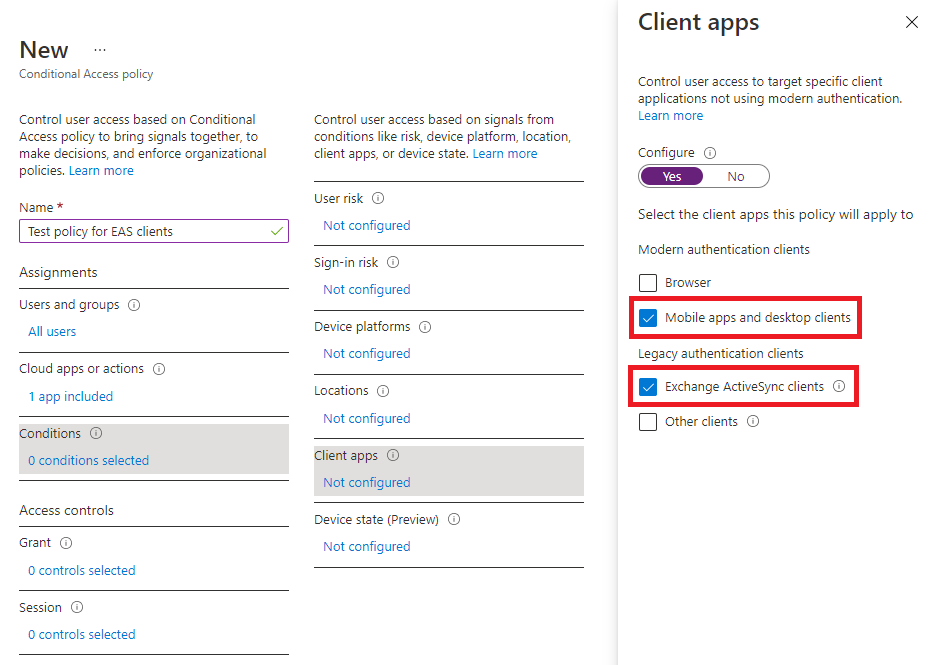

Pozostań w okienku Warunki , rozwiń pozycję Aplikacje klienckie, a następnie:

- Ustaw przełącznik Konfiguruj na wartość Tak.

- Wybierz pozycję Aplikacje mobilne i klienci stacjonarni.

- Wybierz pozycję klienci programu Exchange ActiveSync.

- Usuń zaznaczenia wszystkich pozostałych pól wyboru.

- Wybierz pozycję Gotowe.

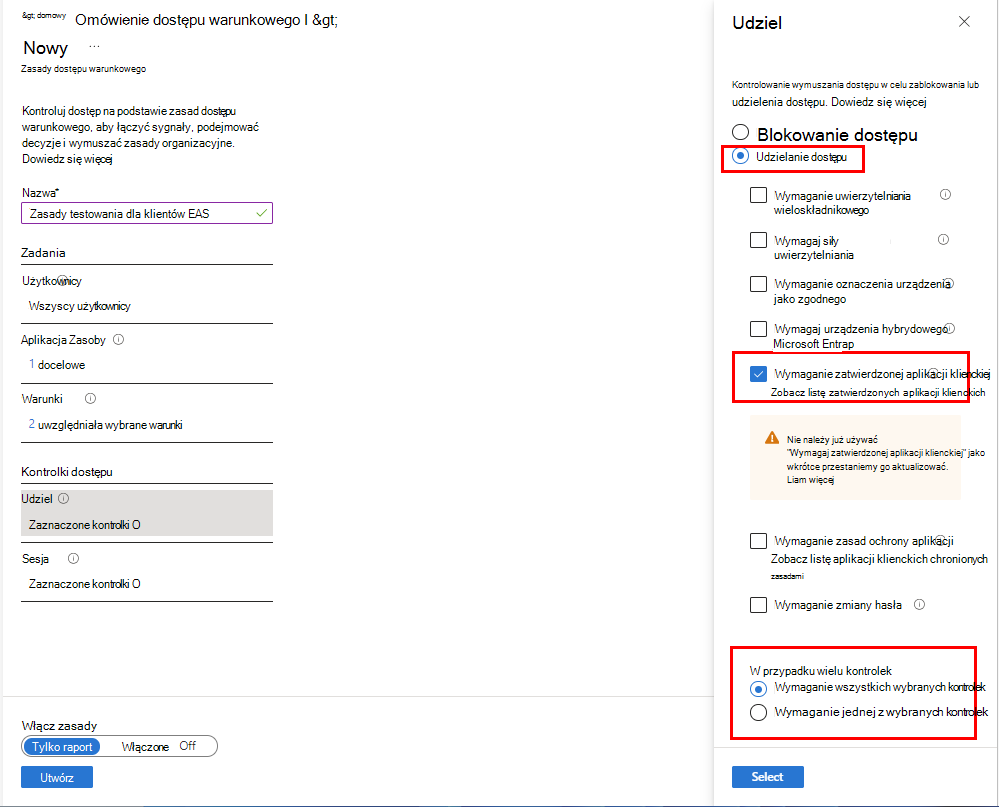

W obszarze Kontrola dostępu rozwiń węzeł Udziel , a następnie:

- W okienku Udzielanie wybierz pozycję Udziel dostępu.

- Wybierz pozycję Wymagaj zatwierdzonej aplikacji klienckiej. Wyczyść wszystkie inne pola wyboru, ale pozostaw konfigurację Dla wielu kontrolek ustawioną na Wymagaj wszystkich wybranych kontrolek.

- Zaznacz pozycję Wybierz.

W obszarze Włącz zasady wybierz opcjęWłącz, a następnie wybierz pozycję Utwórz.

Zasady ochrony aplikacji i dostęp warunkowy zostały teraz utworzone i są gotowe do testowania.

Wypróbuj to

Dzięki zasadom utworzonym w tym samouczku urządzenia muszą zostać zarejestrowane w Intune i korzystać z aplikacji mobilnej Outlook, aby można było użyć urządzenia do uzyskiwania dostępu do poczty e-mail platformy Microsoft 365. Aby przetestować ten scenariusz w urządzeniu z systemem iOS, zaloguj się do usługi Exchange Online przy użyciu poświadczeń dla użytkownika w dzierżawie testowej.

Aby przetestować na telefonie iPhone, przejdź do pozycji Ustawienia>Hasła i konta>Dodaj konto>Exchange.

Wprowadź adres e-mail użytkownika w dzierżawie testowej, a następnie wybierz pozycję Dalej.

Wybierz pozycję Zaloguj się.

Wprowadź hasło użytkownika testowego i wybierz pozycję Zaloguj się.

Zostanie wyświetlony komunikat Wymagane dalsze informacje oznaczający, że należy skonfigurować usługę MFA. Przejdź dalej i skonfiguruj inną metodę weryfikacji.

Następnie zobaczysz komunikat informujący, że próbujesz otworzyć ten zasób przy użyciu aplikacji, która nie została zatwierdzona przez dział IT. Ten komunikat oznacza, że możliwość korzystania z natywnej aplikacji poczty jest blokowana. Anuluj logowanie.

Otwórz aplikację Outlook i wybierz pozycję Ustawienia>Dodaj konto>Dodaj konto e-mail.

Wprowadź adres e-mail użytkownika w dzierżawie testowej, a następnie wybierz pozycję Dalej.

Naciśnij pozycję Zaloguj się przy użyciu usługi Office 365. Zostanie wyświetlony monit o kolejne uwierzytelnianie i rejestrację. Po zalogowaniu możesz przetestować akcje, takie jak wycinanie, kopiowanie, wklejanie i zapisywanie jako.

Czyszczenie zasobów

Gdy zasady testowe nie są już potrzebne, można je usunąć.

Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Zgodność urządzeń>.

Na liście Nazwa zasad wybierz menu kontekstowe (...) dla zasad testowych, a następnie wybierz pozycję Usuń. Wybierz przycisk OK, aby potwierdzić.

Przejdź do obszaru Zasady dostępu >warunkowegozabezpieczeń> punktu końcowego.

Z listy Nazwa zasad wybierz menu kontekstowe (...) dla każdej z zasad testowych, a następnie wybierz pozycję Usuń. Wybierz pozycję Tak, aby potwierdzić.

Następne kroki

W tym samouczku utworzono zasady ochrony aplikacji, aby ograniczyć czynności, które użytkownik może wykonać w aplikacji Outlook. Utworzono również zasady dostępu warunkowego, aby wymagać użycia aplikacji Outlook i usługi MFA w przypadku nowoczesnych klientów uwierzytelniania. Aby dowiedzieć się więcej o ochronie innych aplikacji i usług za pomocą usługi Intune z dostępem warunkowym, zobacz artykuł Dowiedz się więcej o dostępie warunkowym i usłudze Intune.