Przeglądanie akcji korygowania w portalu Microsoft Defender

W porządku, wykryto naruszenie zabezpieczeń, ale co robisz? To zależy od jego natury.

Microsoft 365 Business Premium obejmuje akcje korygowania. Niektóre akcje są wykonywane automatycznie po wykryciu zagrożeń, a inne działania mogą być wykonywane ręcznie przez zespół ds. zabezpieczeń.

Przykłady akcji korygowania obejmują wysyłanie pliku do kwarantanny, zatrzymywanie procesu przed uruchomieniem lub całkowite usunięcie zaplanowanego zadania. Wszystkie akcje korygowania są śledzone w centrum akcji, które znajduje się pod adresem https://security.microsoft.com/action-center.

W tym artykule opisano:

Jak używać centrum akcji

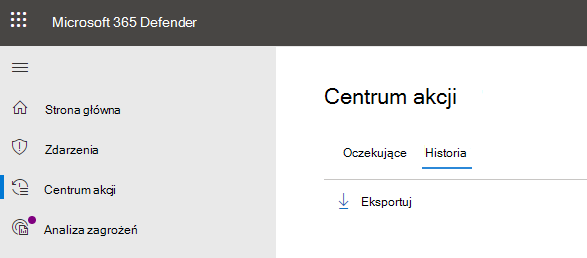

Przejdź do portalu Microsoft Defender (https://security.microsoft.com) i zaloguj się.

W okienku nawigacji wybierz pozycję Centrum akcji.

Wybierz kartę Oczekujące , aby wyświetlić i zatwierdzić (lub odrzucić) wszystkie oczekujące akcje. Takie akcje mogą wynikać z ochrony antywirusowej/ochrony przed złośliwym kodem, zautomatyzowanych badań, działań ręcznego reagowania lub sesji odpowiedzi na żywo.

Wybierz kartę Historia , aby wyświetlić listę ukończonych akcji.

Typy akcji korygowania

Subskrypcja obejmuje kilka różnych typów akcji korygowania wykrytych zagrożeń. Te akcje obejmują ręczne akcje reagowania, akcje po zautomatyzowanym badaniu i akcje odpowiedzi na żywo.

W poniższej tabeli wymieniono dostępne akcje korygowania:

| Źródło | Działania |

|---|---|

| Automatyczne zakłócenie ataku (NOWY!) |

|

| Zautomatyzowane badania |

|

| Ręczne akcje odpowiedzi |

|

| Odpowiedź na żywo |

|

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla