Wdrażanie infrastruktury tożsamości dla platformy Microsoft 365

Zapoznaj się z całą naszą zawartością dotyczącą małych firm na stronie Małe firmy — pomoc i informacje.

W usłudze Microsoft 365 dla przedsiębiorstw dobrze zaplanowana i wykonana infrastruktura tożsamości toruje drogę do zwiększenia bezpieczeństwa, w tym ograniczania dostępu do obciążeń produktywności i ich danych tylko uwierzytelnionym użytkownikom i urządzeniom. Zabezpieczenia tożsamości to kluczowy element wdrożenia Zero Trust, w którym wszystkie próby uzyskania dostępu do zasobów zarówno lokalnych, jak i w chmurze są uwierzytelniane i autoryzowane.

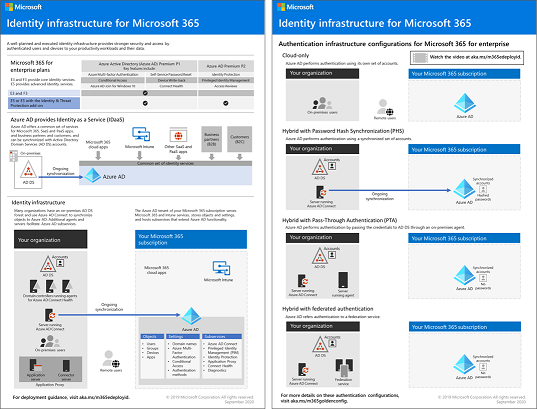

Aby uzyskać informacje na temat funkcji tożsamości każdej platformy Microsoft 365 dla przedsiębiorstw, roli Tożsamość Microsoft Entra, składników lokalnych i chmurowych oraz najbardziej typowych konfiguracji uwierzytelniania, zobacz plakat Infrastruktura tożsamości.

Przejrzyj ten dwustronicowy plakat, aby szybko zapoznać się z koncepcjami i konfiguracjami tożsamości dla platformy Microsoft 365 dla przedsiębiorstw.

Możesz pobrać ten plakat i wydrukować go w formacie literowym, prawnym lub tabloidowym (11 x 17).

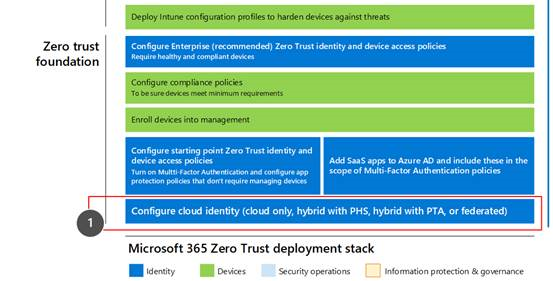

To rozwiązanie jest pierwszym krokiem do utworzenia stosu wdrażania Zero Trust platformy Microsoft 365.

Aby uzyskać więcej informacji, zobacz plan wdrożenia usługi Microsoft 365 Zero Trust.

Co jest w tym rozwiązaniu

To rozwiązanie umożliwia wdrożenie infrastruktury tożsamości dla dzierżawy usługi Microsoft 365 w celu zapewnienia dostępu pracownikom i ochrony przed atakami opartymi na tożsamościach.

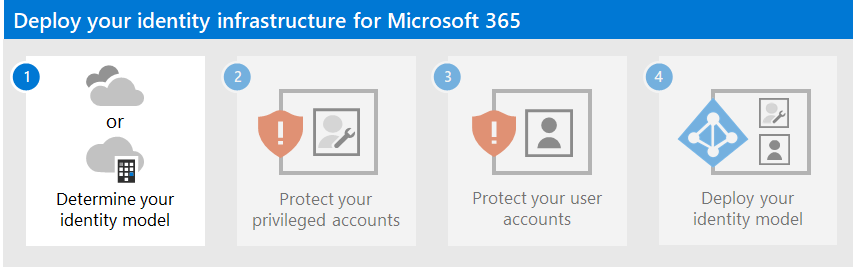

Kroki opisane w tym rozwiązaniu są następujące:

- Określanie modelu tożsamości.

- Ochrona kont uprzywilejowanych platformy Microsoft 365.

- Ochrona kont użytkowników platformy Microsoft 365.

- Wdróż model tożsamości.

To rozwiązanie obsługuje kluczowe zasady Zero Trust:

- Weryfikuj jawnie: Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych.

- Użyj dostępu z najniższymi uprawnieniami: Ogranicz dostęp użytkowników za pomocą funkcji just in time i just-enough-access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych.

- Załóżmy, że naruszenie: Minimalizuj promień wybuchu i dostęp do segmentu. Zweryfikuj kompleksowe szyfrowanie i użyj analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i ulepszyć ochronę.

W przeciwieństwie do konwencjonalnego dostępu do intranetu, który ufa wszystkim, co kryje się za zaporą organizacji, Zero Trust traktuje każde logowanie i dostęp tak, jakby pochodziło z niekontrolowanej sieci, czy to za zaporą organizacji, czy z Internetu. Zero Trust wymaga ochrony sieci, infrastruktury, tożsamości, punktów końcowych, aplikacji i danych.

Możliwości i funkcje platformy Microsoft 365

Tożsamość Microsoft Entra zapewnia pełny zestaw funkcji zarządzania tożsamościami i zabezpieczeń dla dzierżawy platformy Microsoft 365.

| Możliwość lub funkcja | Opis | Licencjonowanie |

|---|---|---|

| Uwierzytelnianie wieloskładnikowe (MFA) | Uwierzytelnianie wieloskładnikowe wymaga od użytkowników podania dwóch form weryfikacji, takich jak hasło użytkownika oraz powiadomienie z aplikacji Microsoft Authenticator lub połączenie telefoniczne. Uwierzytelnianie wieloskładnikowe znacznie zmniejsza ryzyko użycia skradzionych poświadczeń w celu uzyskania dostępu do środowiska. Platforma Microsoft 365 używa usługi uwierzytelniania wieloskładnikowego Microsoft Entra na potrzeby logowania opartego na uwierzytelnianiu wieloskładnikowym. | Microsoft 365 E3 lub E5 |

| Dostęp warunkowy | Tożsamość Microsoft Entra ocenia warunki logowania użytkownika i używa zasad dostępu warunkowego do określenia dozwolonego dostępu. Na przykład w tych wskazówkach pokazano, jak utworzyć zasady dostępu warunkowego w celu wymagania zgodności urządzeń w celu uzyskania dostępu do poufnych danych. Znacznie zmniejsza to ryzyko, że haker z własnym urządzeniem i skradzionymi poświadczeniami będzie mógł uzyskać dostęp do poufnych danych. Chroni również poufne dane na urządzeniach, ponieważ urządzenia muszą spełniać określone wymagania dotyczące kondycji i zabezpieczeń. | Microsoft 365 E3 lub E5 |

| grupy Microsoft Entra | Zasady dostępu warunkowego, zarządzanie urządzeniami z Intune, a nawet uprawnienia do plików i witryn w organizacji zależą od przypisania do kont użytkowników lub grup Microsoft Entra. Zalecamy utworzenie grup Microsoft Entra odpowiadających zaimplementowaniu poziomów ochrony. Na przykład członkowie personelu wykonawczego są prawdopodobnie bardziej wartościowymi celami dla hakerów. Dlatego warto dodać konta użytkowników tych pracowników do grupy Microsoft Entra i przypisać tę grupę do zasad dostępu warunkowego i innych zasad, które wymuszają wyższy poziom ochrony dostępu. | Microsoft 365 E3 lub E5 |

| Ochrona tożsamości Microsoft Entra | Umożliwia wykrywanie potencjalnych luk w zabezpieczeniach wpływających na tożsamości organizacji i konfigurowanie zasad zautomatyzowanego korygowania na potrzeby niskiego, średniego i wysokiego ryzyka logowania oraz ryzyka związanego z użytkownikiem. Te wskazówki opierają się na ocenie ryzyka w celu zastosowania zasad dostępu warunkowego na potrzeby uwierzytelniania wieloskładnikowego. Te wskazówki obejmują również zasady dostępu warunkowego, które wymagają od użytkowników zmiany hasła w przypadku wykrycia działania wysokiego ryzyka dla konta. | Microsoft 365 E5, Microsoft 365 E3 z dodatkiem E5 Security, licencjami EMS E5 lub Tożsamość Microsoft Entra P2 |

| Samodzielne resetowanie hasła (SSPR) | Zezwalaj użytkownikom na bezpieczne resetowanie haseł i bez interwencji pomocy technicznej, zapewniając weryfikację wielu metod uwierzytelniania, które może kontrolować administrator. | Microsoft 365 E3 lub E5 |

| Microsoft Entra ochrony hasłem | Wykrywanie i blokowanie znanych słabych haseł oraz ich wariantów oraz dodatkowych słabych terminów specyficznych dla twojej organizacji. Domyślne globalne listy zakazanych haseł są automatycznie stosowane do wszystkich użytkowników w dzierżawie Microsoft Entra. Dodatkowe wpisy można zdefiniować na niestandardowej liście zakazanych haseł. Gdy użytkownicy zmieniają lub resetują swoje hasła, te listy zakazanych haseł są sprawdzane w celu wymuszenia użycia silnych haseł. | Microsoft 365 E3 lub E5 |

Następne kroki

Wykonaj następujące kroki, aby wdrożyć model tożsamości i infrastrukturę uwierzytelniania dla dzierżawy platformy Microsoft 365:

- Określanie modelu tożsamości w chmurze.

- Ochrona kont uprzywilejowanych platformy Microsoft 365.

- Ochrona kont użytkowników platformy Microsoft 365.

- Wdrażanie modelu tożsamości w chmurze: tylko w chmurze lub hybrydowo.

Dodatkowe zasoby tożsamości w chmurze firmy Microsoft

Zarządzanie

Aby zarządzać wdrożeniem tożsamości w chmurze firmy Microsoft, zobacz:

Jak firma Microsoft robi tożsamość dla platformy Microsoft 365

Dowiedz się, jak eksperci IT w firmie Microsoft zarządzają tożsamościami i bezpiecznym dostępem.

Uwaga

Ten zasób IT Showcase jest dostępny tylko w języku angielskim.

Jak firma Contoso zrobiła tożsamość dla platformy Microsoft 365

Aby zapoznać się z przykładem sposobu, w jaki fikcyjna, ale reprezentatywna międzynarodowa organizacja wdrożyła infrastrukturę tożsamości hybrydowej dla usług w chmurze Platformy Microsoft 365, zobacz Identity for the Contoso Corporation (Tożsamość dla firmy Contoso Corporation).

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla