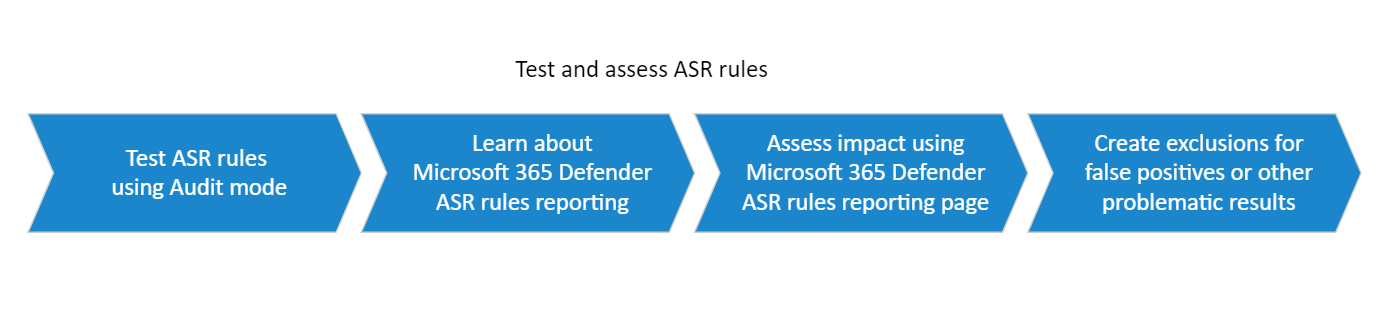

Reguły zmniejszania obszaru ataków testowych

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Testowanie Ochrona punktu końcowego w usłudze Microsoft Defender reguł zmniejszania obszaru podatnego na ataki pomaga określić, czy reguły utrudniają operacje biznesowe przed włączeniem jakiejkolwiek reguły. Zaczynając od małej, kontrolowanej grupy, możesz ograniczyć potencjalne zakłócenia pracy podczas rozszerzania wdrożenia w całej organizacji.

W tej sekcji przewodnika wdrażania reguł zmniejszania obszaru ataków dowiesz się, jak wykonywać następujące czynności:

- konfigurowanie reguł przy użyciu Microsoft Intune

- używanie raportów reguł zmniejszania obszaru ataków Ochrona punktu końcowego w usłudze Microsoft Defender

- konfigurowanie wykluczeń reguł zmniejszania obszaru ataków

- włączanie reguł zmniejszania obszaru ataków przy użyciu programu PowerShell

- używanie Podgląd zdarzeń w przypadku zdarzeń reguł zmniejszania obszaru ataków

Uwaga

Przed rozpoczęciem testowania reguł zmniejszania obszaru podatnego na ataki zaleca się najpierw wyłączenie wszystkich wcześniej ustawionych reguł inspekcji lub włączenia (jeśli ma to zastosowanie). Zobacz Raporty reguł zmniejszania obszaru ataków , aby uzyskać informacje na temat używania raportu reguł zmniejszania obszaru ataków w celu wyłączenia reguł zmniejszania obszaru ataków.

Rozpocznij wdrażanie reguł zmniejszania obszaru ataków od pierścienia 1.

Krok 1. Testowanie reguł zmniejszania obszaru podatnego na ataki przy użyciu funkcji Inspekcja

Rozpocznij fazę testowania, włączając reguły zmniejszania obszaru ataków z regułami ustawionymi na Inspekcja, zaczynając od użytkowników lub urządzeń mistrzowskich w pierścieniu 1. Zazwyczaj zaleca się włączenie wszystkich reguł (w obszarze Inspekcja), aby można było określić, które reguły są wyzwalane w fazie testowania. Reguły, które są ustawione na Inspekcja, zwykle nie mają wpływu na funkcjonalność jednostki lub jednostek, do których jest stosowana reguła, ale generują zarejestrowane zdarzenia dla oceny; nie ma wpływu na użytkowników końcowych.

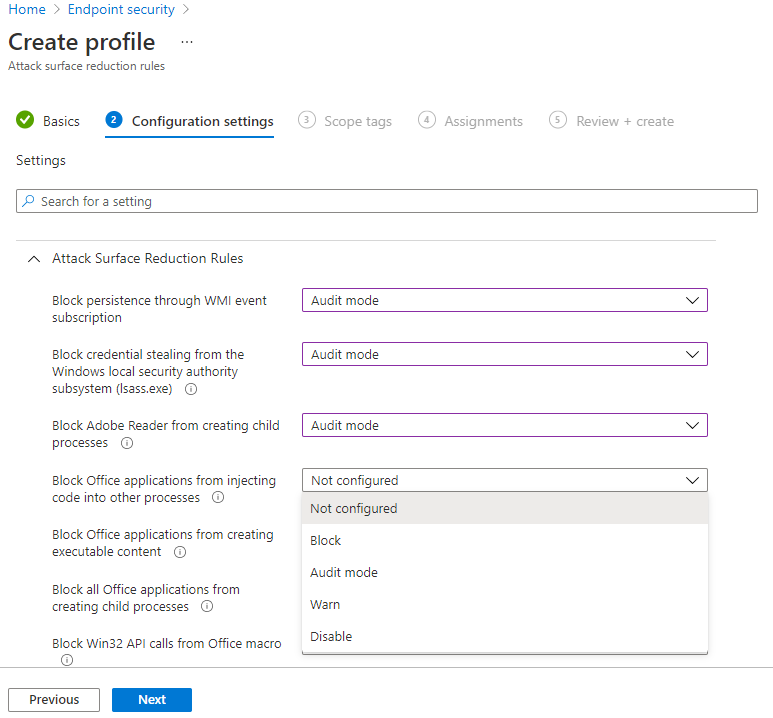

Konfigurowanie reguł zmniejszania obszaru ataków przy użyciu Intune

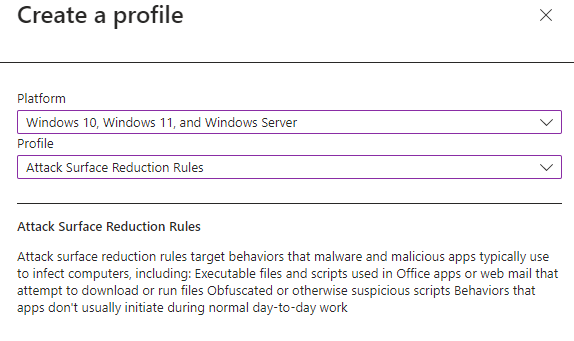

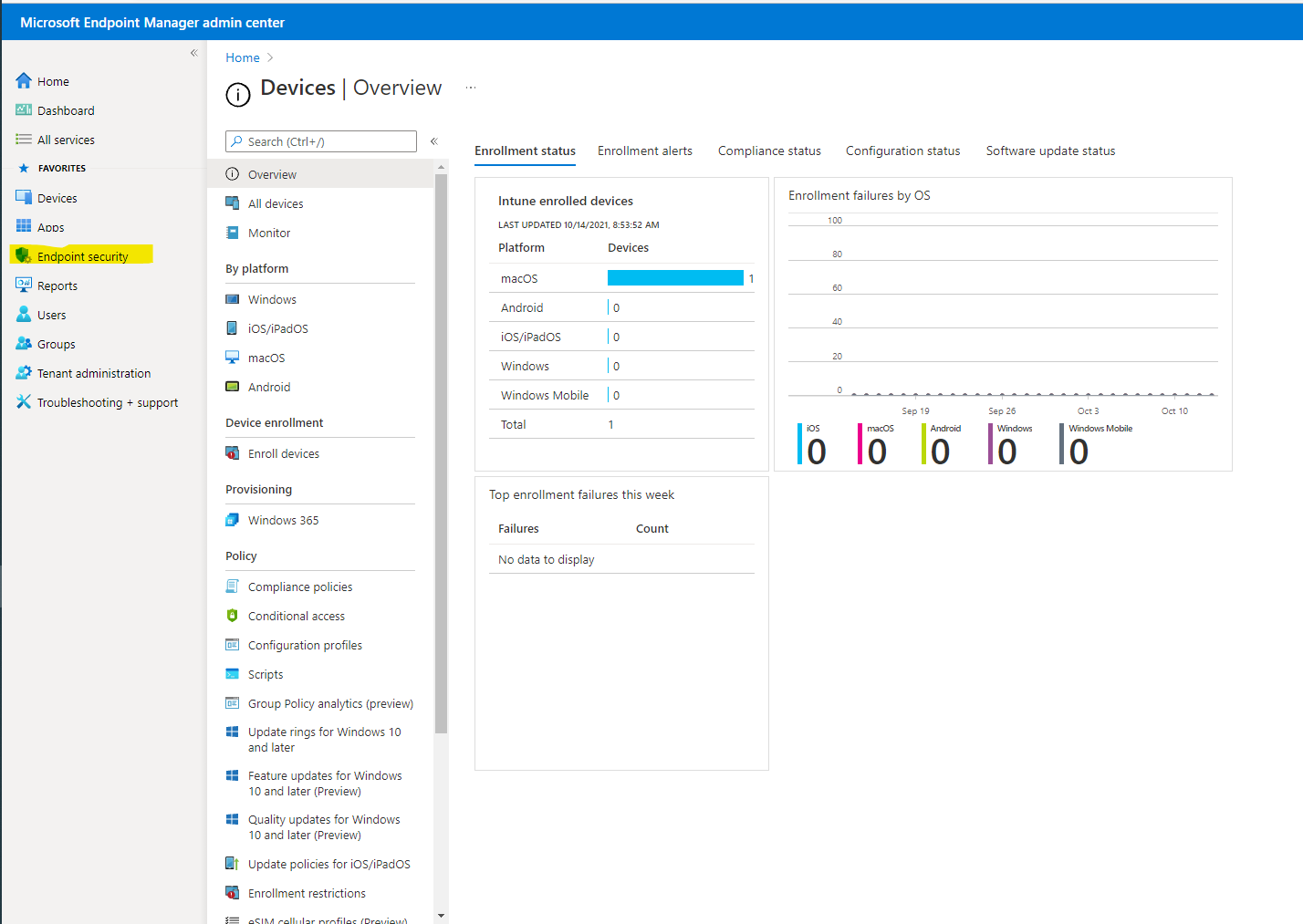

Za pomocą Microsoft Intune Endpoint Security można skonfigurować niestandardowe reguły zmniejszania obszaru podatnego na ataki.

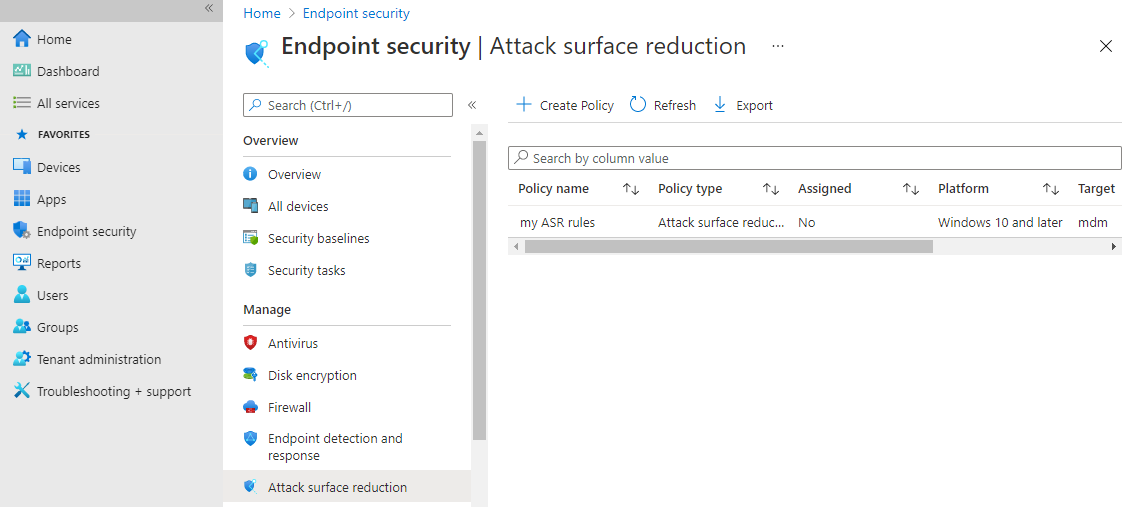

Przejdź do obszaruZmniejszanie obszaru ataków zabezpieczeń >punktu końcowego.

Wybierz pozycję Twórca Zasady.

W obszarze Platforma wybierz pozycje Windows 10, Windows 11 i Windows Server, a następnie w obszarze Profil wybierz pozycję Reguły zmniejszania obszaru ataków.

Wybierz pozycję Utwórz.

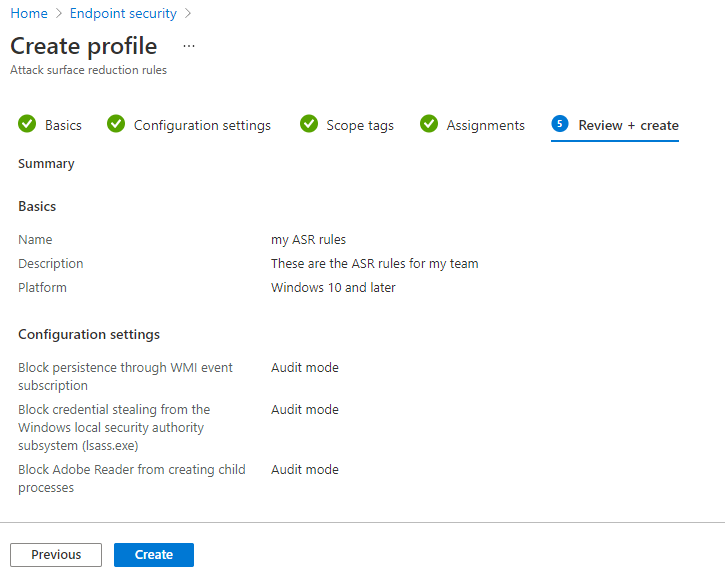

Na karcie Podstawy okienka profilu Twórca w obszarze Nazwa dodaj nazwę zasad. W obszarze Opis dodaj opis zasad reguł zmniejszania obszaru ataków.

Na karcie Ustawienia konfiguracji w obszarze Reguły zmniejszania obszaru podatnego na ataki ustaw wszystkie reguły na tryb inspekcji.

Uwaga

Istnieją różnice w niektórych listach trybu reguł zmniejszania obszaru ataków; Zablokowane i włączone zapewniają te same funkcje.

[Opcjonalnie] W okienku Tagi zakresu możesz dodać informacje o tagach do określonych urządzeń. Możesz również użyć kontroli dostępu opartej na rolach i tagów zakresu, aby upewnić się, że odpowiedni administratorzy mają odpowiedni dostęp i wgląd w odpowiednie obiekty Intune. Dowiedz się więcej: Użyj kontroli dostępu opartej na rolach (RBAC) i tagów zakresu dla rozproszonej infrastruktury IT w Intune.

W okienku Przypisania można wdrożyć lub "przypisać" profil do grup użytkowników lub urządzeń. Dowiedz się więcej: Przypisywanie profilów urządzeń w Microsoft Intune

Uwaga

Tworzenie grupy urządzeń jest obsługiwane w usłudze Defender for Endpoint Plan 1 i Plan 2.

Przejrzyj ustawienia w okienku Przeglądanie i tworzenie . Kliknij Twórca, aby zastosować reguły.

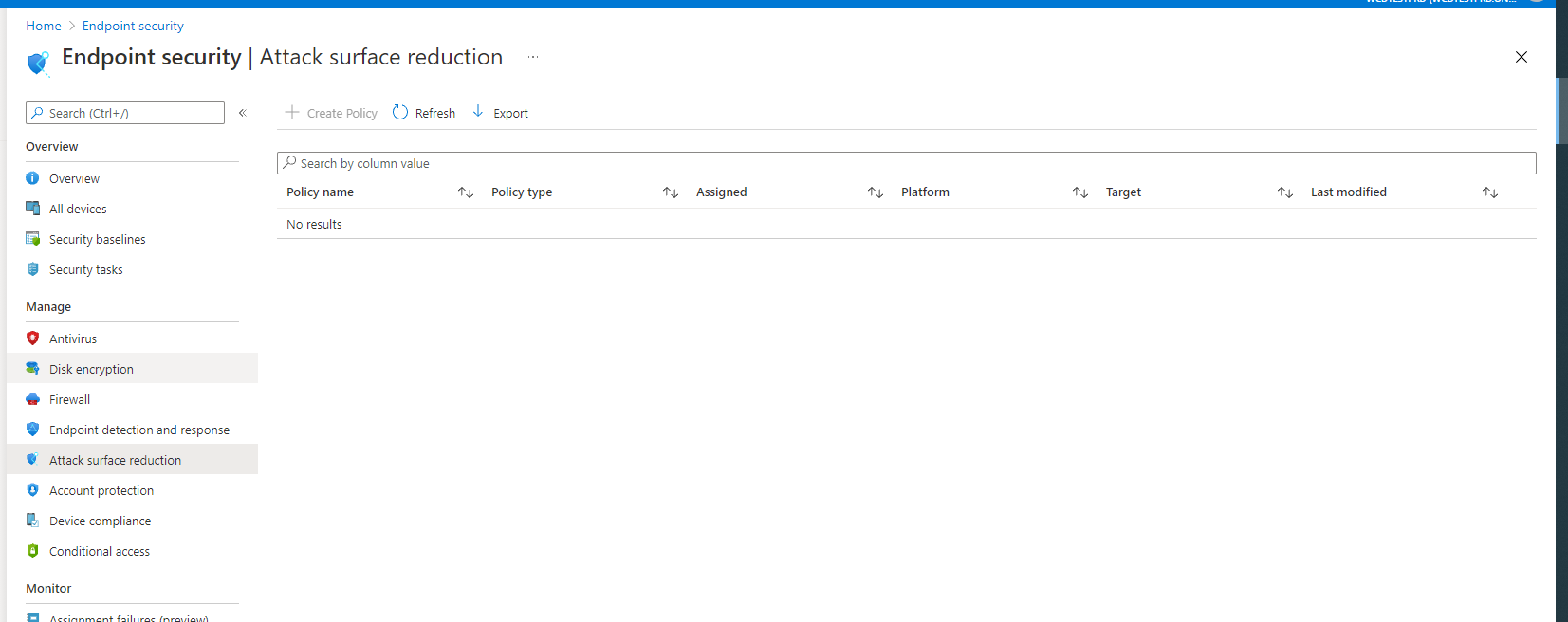

Nowe zasady zmniejszania obszaru ataków dla reguł zmniejszania obszaru ataków są wymienione w temacie Zabezpieczenia punktu końcowego | Zmniejszanie obszaru podatnego na ataki.

Krok 2. Omówienie strony raportowania reguł zmniejszania obszaru ataków w portalu Microsoft Defender

Strona raportowania reguł zmniejszania obszaru ataków znajduje się w Microsoft Defender portaluRaporty>reguły zmniejszania obszaru> podatnego na ataki. Ta strona ma trzy karty:

- Wykrywania

- Konfiguracja

- Dodawanie wykluczeń

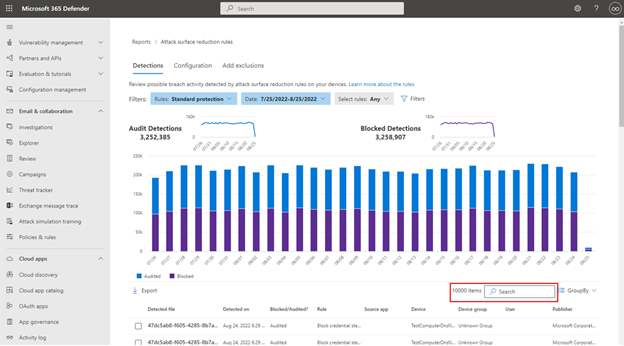

Karta Wykrywanie

Zapewnia 30-dniową oś czasu wykrytego inspekcji i zablokowanych zdarzeń.

Okienko reguł zmniejszania obszaru ataków zawiera omówienie wykrytych zdarzeń na podstawie reguły.

Uwaga

Istnieją pewne różnice w raportach reguł zmniejszania obszaru ataków. Firma Microsoft jest w trakcie aktualizowania zachowania raportów reguł zmniejszania obszaru ataków w celu zapewnienia spójnego środowiska.

Wybierz pozycję Wyświetl wykrywania , aby otworzyć kartę Wykrywanie .

Okienko GroupBy i Filter ( Grupuj według ) i Filter (Filtr ) udostępnia następujące opcje:

Funkcja GroupBy zwraca wyniki ustawione na następujące grupy:

- Brak grupowania

- Wykryty plik

- Inspekcja lub blokowanie

- Reguły

- Aplikacja źródłowa

- Urządzenie

- Użytkownik

- Publisher

Uwaga

Podczas filtrowania według reguły liczba pojedynczych wykrytych elementów wymienionych w dolnej połowie raportu jest obecnie ograniczona do 200 reguł. Aby zapisać pełną listę wykryć w programie Excel, możesz użyć polecenia Eksportuj .

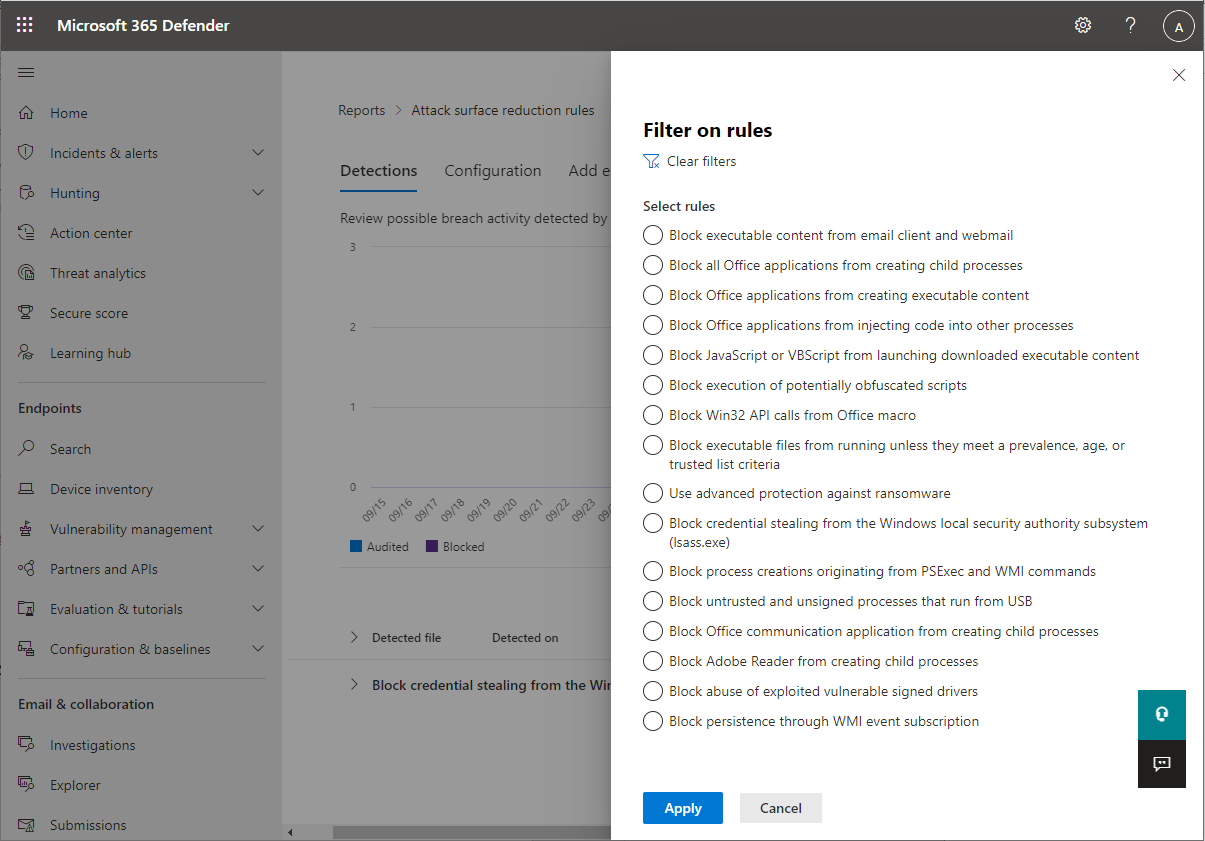

Filtr otwiera stronę Filtruj reguły , która umożliwia określenie zakresu wyników tylko do wybranych reguł zmniejszania obszaru ataków:

Uwaga

Jeśli masz licencję Microsoft Microsoft 365 Security E5 lub A5, Windows E5 lub A5, poniższy link otwiera kartę wykrywania obszaru ataków raportów> Microsoft Defender 365>.

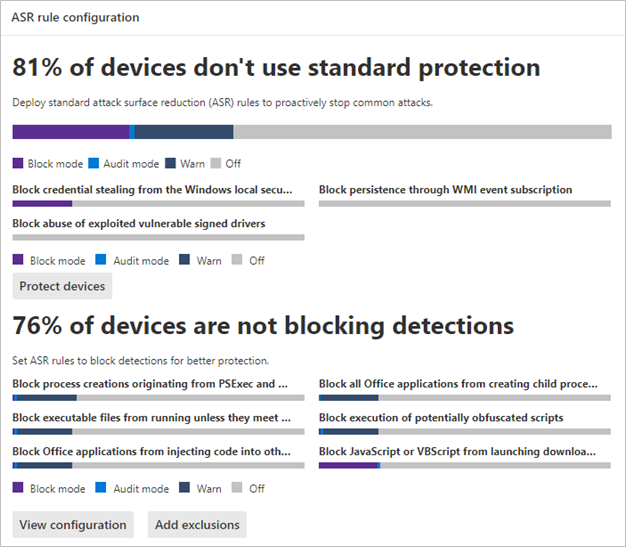

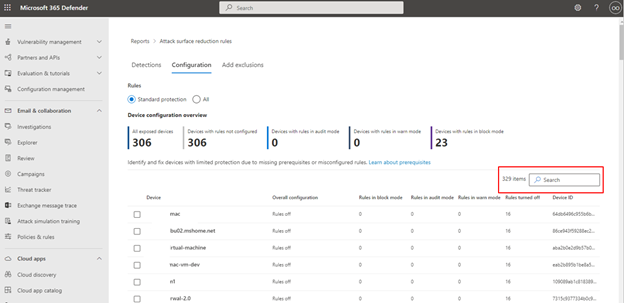

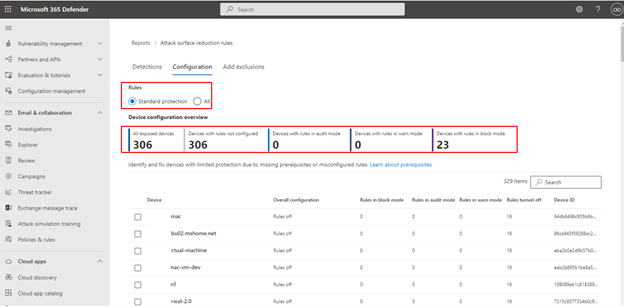

Karta Konfiguracja

Listy — na komputerze — zagregowany stan reguł zmniejszania obszaru ataków: Wyłączone, Inspekcja, Blokuj.

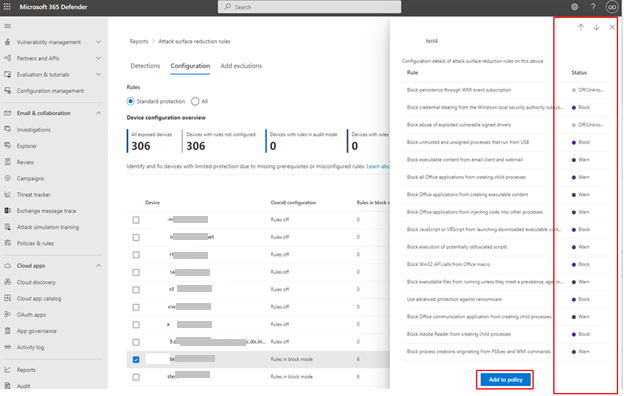

Na karcie Konfiguracje możesz sprawdzić na poszczególnych urządzeniach, które reguły zmniejszania obszaru ataków są włączone i w jakim trybie, wybierając urządzenie, dla którego chcesz przejrzeć reguły zmniejszania obszaru ataków.

Link Wprowadzenie otwiera centrum administracyjne Microsoft Intune, w którym można utworzyć lub zmodyfikować zasady ochrony punktu końcowego w celu zmniejszenia obszaru podatnego na ataki:

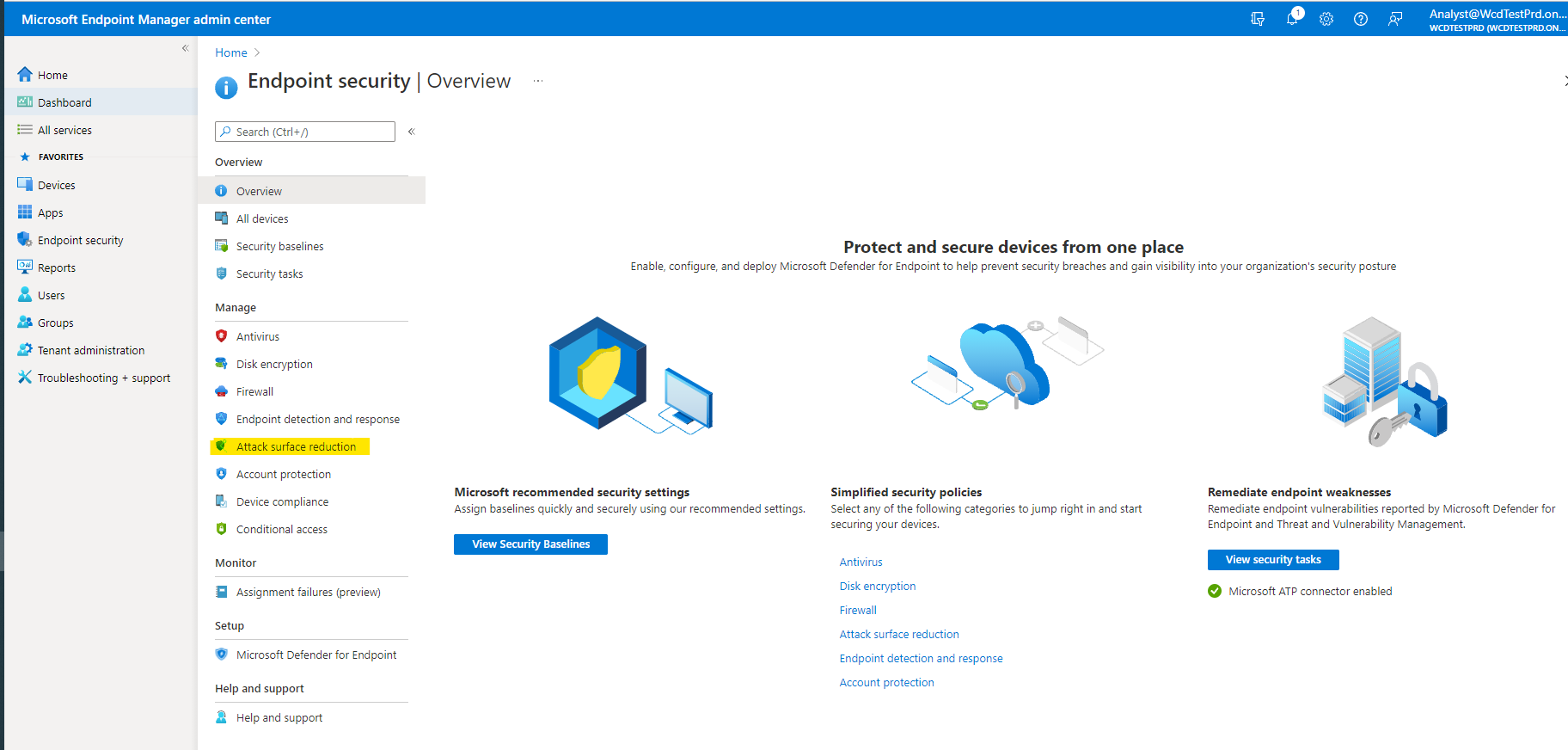

Zabezpieczenia punktu końcowego | Omówienie, wybierz pozycję Zmniejszanie obszaru ataków:

Zabezpieczenia punktu końcowego | Zostanie otwarte okienko zmniejszania obszaru podatnego na ataki:

Uwaga

Jeśli masz licencję Microsoft Defender 365 E5 (lub Windows E5?), ten link otworzy kartę konfiguracji Microsoft Defender 365 Raporty > dotyczące zmniejszania obszaru ataków>.

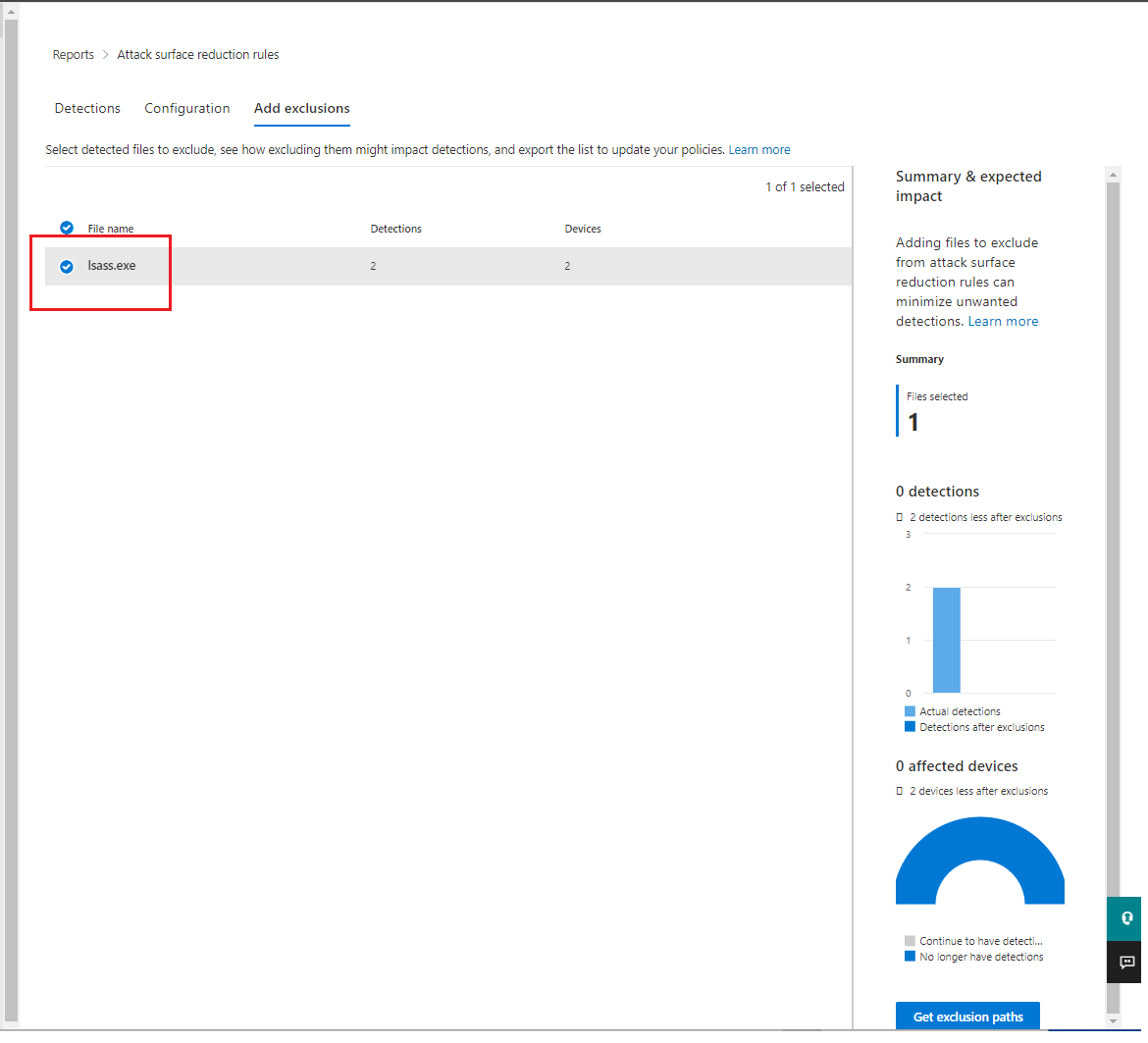

Dodawanie wykluczeń

Ta karta zawiera metodę wybierania wykrytych jednostek (na przykład wyników fałszywie dodatnich) do wykluczenia. Po dodaniu wykluczeń raport zawiera podsumowanie oczekiwanego wpływu.

Uwaga

Microsoft Defender wykluczenia av antywirusowe są honorowane przez reguły zmniejszania obszaru ataków. Zobacz Konfigurowanie i weryfikowanie wykluczeń na podstawie rozszerzenia, nazwy lub lokalizacji.

Uwaga

Jeśli masz licencję Microsoft Defender 365 E5 (lub Windows E5?), ten link otworzy kartę wykluczeń obszaru ataków Microsoft Defender 365 Raporty >>.

Aby uzyskać więcej informacji na temat korzystania z raportu reguł zmniejszania obszaru ataków, zobacz Raporty dotyczące reguł zmniejszania obszaru ataków.

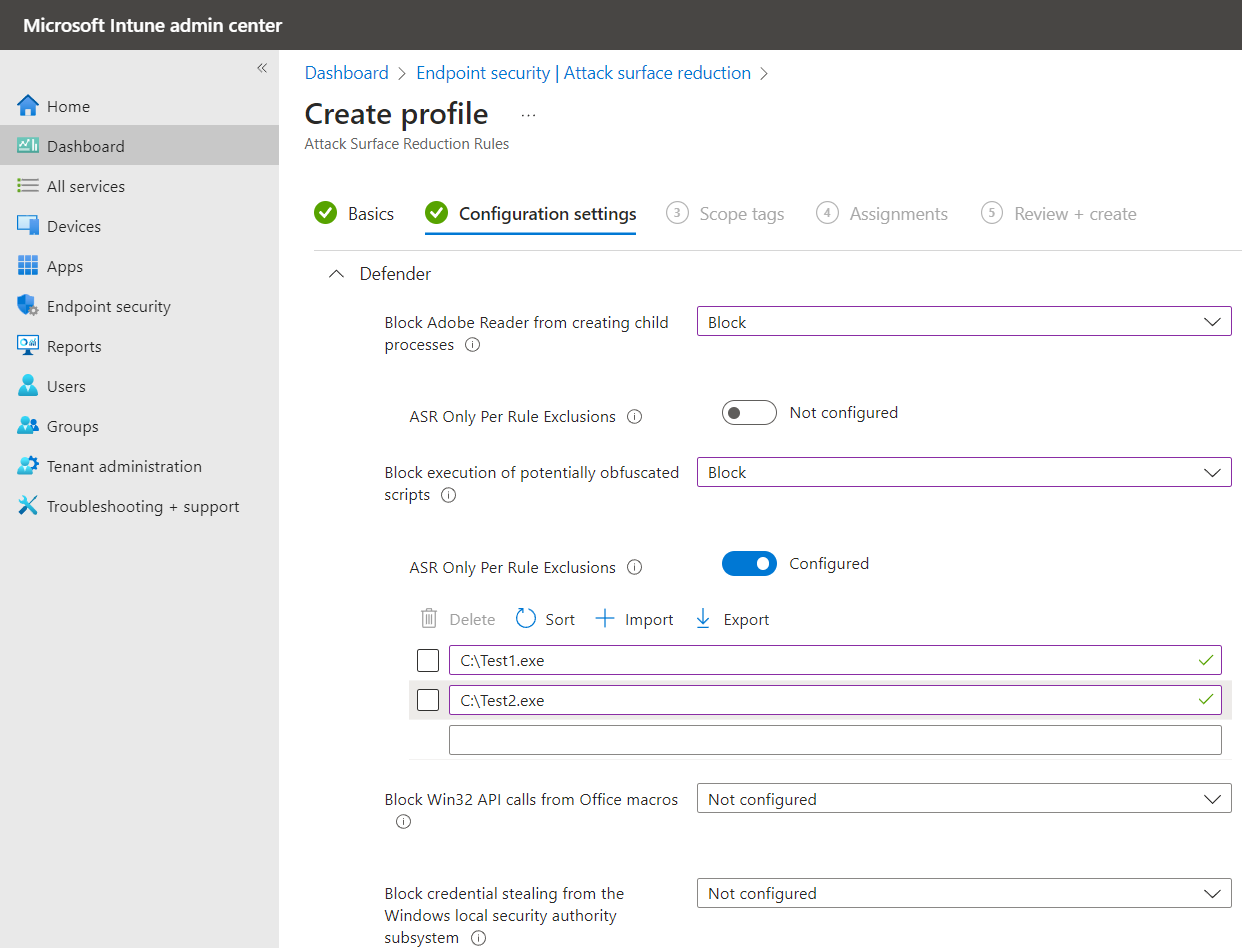

Konfigurowanie wykluczeń dotyczących zmniejszania obszaru ataków dla reguł

Reguły zmniejszania obszaru ataków zapewniają teraz możliwość konfigurowania wykluczeń specyficznych dla reguł, znanych jako "Wykluczenia według reguły".

Uwaga

Obecnie nie można skonfigurować wykluczeń dla reguł przy użyciu programu PowerShell lub zasady grupy.

Aby skonfigurować określone wykluczenia reguł:

Otwórz centrum administracyjne Microsoft Intune i przejdź do obszaru Obszaratakówzabezpieczeń> punktu końcowego domu>.

Jeśli nie została jeszcze skonfigurowana, ustaw regułę, dla której chcesz skonfigurować wykluczenia, na wartość Inspekcja lub Blokuj.

W obszarze Wykluczenie tylko dla reguły usługi ASR kliknij przełącznik, aby zmienić opcję Nie skonfigurowano na Skonfigurowano.

Wprowadź nazwy plików lub aplikacji, które chcesz wykluczyć.

W dolnej części kreatora profilu Twórca wybierz pozycję Dalej i postępuj zgodnie z instrukcjami kreatora.

Porada

Użyj pól wyboru obok listy wpisów wykluczeń, aby wybrać elementy do pozycji Usuń, Sortuj, Importuj lub Eksportuj.

Używanie programu PowerShell jako alternatywnej metody w celu włączenia reguł zmniejszania obszaru ataków

Możesz użyć programu PowerShell — jako alternatywy dla Intune — aby włączyć reguły zmniejszania obszaru ataków w trybie inspekcji, aby wyświetlić rekord aplikacji, które zostałyby zablokowane, gdyby funkcja została w pełni włączona. Możesz również zorientować się, jak często reguły są uruchamiane podczas normalnego użytkowania.

Aby włączyć regułę zmniejszania obszaru ataków w trybie inspekcji, użyj następującego polecenia cmdlet programu PowerShell:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Gdzie <rule ID> jest wartością identyfikatora GUID reguły zmniejszania obszaru ataków.

Aby włączyć wszystkie dodane reguły zmniejszania obszaru ataków w trybie inspekcji, użyj następującego polecenia cmdlet programu PowerShell:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Porada

Jeśli chcesz w pełni przeprowadzić inspekcję sposobu działania reguł zmniejszania obszaru ataków w organizacji, musisz użyć narzędzia do zarządzania, aby wdrożyć to ustawienie na urządzeniach w sieciach.

Możesz również użyć dostawców usług konfiguracji zasady grupy, Intune lub zarządzania urządzeniami przenośnymi (MDM), aby skonfigurować i wdrożyć to ustawienie. Dowiedz się więcej w artykule Main Attack surface reduction rules (Główne reguły zmniejszania obszaru podatnego na ataki ).

Używanie funkcji Windows Podgląd zdarzeń Review jako alternatywy dla strony raportowania reguł zmniejszania obszaru ataków w portalu Microsoft Defender

Aby przejrzeć aplikacje, które zostałyby zablokowane, otwórz Podgląd zdarzeń i odfiltruj identyfikator zdarzenia 1121 w dzienniku Microsoft-Windows-Windows Defender/Operational. W poniższej tabeli wymieniono wszystkie zdarzenia ochrony sieci.

| Identyfikator zdarzenia | Opis |

|---|---|

| 5007 | Zdarzenie po zmianie ustawień |

| 1121 | Zdarzenie, gdy reguła zmniejszania obszaru ataków jest uruchamiana w trybie bloku |

| 1122 | Zdarzenie, gdy reguła zmniejszania obszaru ataków jest uruchamiana w trybie inspekcji |

Inne artykuły w tej kolekcji wdrożeń

Omówienie wdrażania reguł zmniejszania obszaru podatnego na ataki

Planowanie wdrożenia reguł zmniejszania obszaru podatnego na ataki

Włączanie reguł zmniejszania obszaru ataków

Operacjonalizowanie reguł zmniejszania obszaru podatnego na ataki

Dokumentacja reguł zmniejszania obszaru podatnego na ataki

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla