Dołączanie urządzeń przy użyciu usprawnionej łączności dla usługi Microsoft Defender dla punktu końcowego

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Klient usługi Defender for Endpoint może wymagać użycia połączeń proxy z odpowiednimi usługami w chmurze. W tym artykule opisano usprawnioną metodę łączności urządzeń, wymagania wstępne oraz dodatkowe informacje dotyczące weryfikowania łączności przy użyciu nowych lokalizacji docelowych.

Aby uprościć konfigurację sieci i zarządzanie nią, masz teraz możliwość dołączania nowych urządzeń do usługi Defender for Endpoint przy użyciu ograniczonego zestawu adresów URL lub statycznych zakresów adresów IP. Aby uzyskać więcej informacji na temat migracji wcześniej dołączonych urządzeń, zobacz Migrowanie urządzeń do usprawnionej łączności.

Uproszczona domena usługi Defender for Endpoint: *.endpoint.security.microsoft.com konsoliduje łączność z następującymi podstawowymi usługami Defender for Endpoint:

- Ochrona dostarczana przez chmurę

- Magazyn przesyłania przykładowego złośliwego oprogramowania

- Przykładowy magazyn automatycznego środowiska IR

- Kontrolka & polecenia usługi Defender for Endpoint

- Dane cybernetyczne i diagnostyczne usługi Defender for Endpoint

Aby uzyskać więcej informacji na temat przygotowywania środowiska i zaktualizowanej listy miejsc docelowych, zobacz KROK 1: Konfigurowanie środowiska sieciowego w celu zapewnienia łączności z usługą Defender for Endpoint.

Aby obsługiwać urządzenia sieciowe bez obsługi rozpoznawania nazw hostów lub obsługi symboli wieloznacznych, można również skonfigurować łączność przy użyciu dedykowanych zakresów statycznych adresów IP usługi Defender for Endpoint. Aby uzyskać więcej informacji, zobacz Konfigurowanie łączności przy użyciu statycznych zakresów adresów IP.

Uwaga

- Usprawniona metoda łączności nie zmieni sposobu działania usługi Microsoft Defender for Endpoint na urządzeniu ani nie zmieni środowiska użytkownika końcowego. Zmienią się tylko adresy URL lub adresy IP używane przez urządzenie do nawiązywania połączenia z usługą.

- Obecnie nie ma planu wycofania starych, skonsolidowanych adresów URL usługi. Urządzenia dołączone z łącznością "standardową" będą nadal działać. Należy upewnić się, że łączność

*.endpoint.security.microsoft.comz usługą jest i pozostaje możliwa, ponieważ będą tego wymagały przyszłe usługi. Ten nowy adres URL jest uwzględniony we wszystkich wymaganych listach adresów URL. - Połączenia z usługą korzystają z przypinania certyfikatów i protokołu TLS. Nie jest obsługiwane "przerywanie i sprawdzanie" ruchu. Ponadto połączenia są inicjowane z kontekstu urządzenia, a nie kontekstu użytkownika. Wymuszanie uwierzytelniania serwera proxy (użytkownika) uniemożliwi (przerwanie) łączności w większości przypadków.

Przed rozpoczęciem

Urządzenia muszą spełniać określone wymagania wstępne, aby korzystać z uproszczonej metody łączności dla usługi Defender for Endpoint. Upewnij się, że wymagania wstępne zostały spełnione przed kontynuowaniem dołączania.

Wymagania wstępne

Licencja:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender dla Firm

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

Minimalna aktualizacja bazy wiedzy (Windows)

- Wersja SENSE: 10.8040.*/ 8 marca 2022 r. lub nowsza (patrz tabela)

Wersje programu antywirusowego Microsoft Defender (Windows)

-

Klient ochrony przed złośliwym kodem:

4.18.2211.5 -

Silnik:

1.1.19900.2 -

Program antywirusowy (analiza zabezpieczeń):

1.391.345.0

Wersje programu antywirusowego Defender (macOS/Linux)

- Obsługiwane wersje systemu macOS z produktem MDE w wersji 101.24022.*+

- Obsługiwane wersje systemu Linux z produktem MDE w wersji 101.24022.*+

Obsługiwane systemy operacyjne

- Windows 10 w wersji 1809 lub nowszej. System Windows 10 w wersjach 1607, 1703, 1709, 1803 jest obsługiwany w uproszczonym pakiecie dołączania, ale wymaga innej listy adresów URL. Zobacz uproszczony arkusz adresów URL

- Windows 11

- Windows Server 2022

- Windows Server 2019

- Windows Server 2012 R2 lub Windows Server 2016, w pełni zaktualizowany uruchomiony program Defender for Endpoint — nowoczesne ujednolicone rozwiązanie (instalacja za pośrednictwem msi).

- Obsługiwane wersje systemu macOS z produktem MDE w wersji 101.24022.*+

- Obsługiwane wersje systemu Linux z produktem MDE w wersji 101.24022.*+

Ważna

- Urządzenia z agentem MMA nie są obsługiwane w ramach uproszczonej metody łączności i będą musiały nadal korzystać ze standardowego zestawu adresów URL (system Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Serwer 2012 & 2016 nie został uaktualniony do nowoczesnego ujednoliconego agenta).

- W przypadku systemów Windows Server 2012 R2 i Server 2016 konieczne będzie uaktualnienie do ujednoliconego agenta w celu wykorzystania nowej metody.

- System Windows 10 1607, 1703, 1709, 1803 może korzystać z nowej opcji dołączania, ale będzie używać dłuższej listy. Aby uzyskać więcej informacji, zobacz uproszczony arkusz adresów URL.

| System operacyjny Windows | Wymagane minimum KB (8 marca 2022 r.) |

|---|---|

| Windows 11 | KB5011493 (8 marca 2022 r.) |

| Windows 10 1809, Windows Server 2019 | KB5011503 (8 marca 2022 r.) |

| Windows 10 19H2 (1909) | KB5011485 (8 marca 2022 r.) |

| Windows 10 20H2, 21H2 | KB5011487 (8 marca 2022 r.) |

| Windows 10 22H2 | KB5020953 (28 października 2022 r.) |

| Windows 10 1803* | < koniec usługi > |

| Windows 10 1709* | < koniec usługi > |

| Windows Server 2022 | KB5011497 (8 marca 2022 r.) |

| Windows Server 2012 R2, 2016* | Ujednolicony agent |

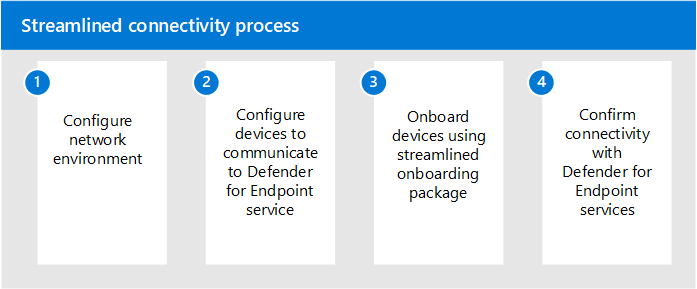

Usprawniony proces łączności

Na poniższej ilustracji przedstawiono usprawniony proces łączności i odpowiednie etapy:

Etap 1. Konfigurowanie środowiska sieciowego pod kątem łączności w chmurze

Po potwierdzeniu spełnienia wymagań wstępnych upewnij się, że środowisko sieciowe jest prawidłowo skonfigurowane do obsługi uproszczonej metody łączności. Wykonaj kroki opisane w artykule Konfigurowanie środowiska sieciowego, aby zapewnić łączność z usługą Defender for Endpoint.

Adresy URL usługi Defender for Endpoint skonsolidowane w domenie uproszczonej nie powinny być już wymagane do łączności. Jednak niektóre adresy URL nie są uwzględniane w konsolidacji.

Usprawniona łączność umożliwia skonfigurowanie łączności w chmurze przy użyciu następującej opcji:

Opcja 1. Konfigurowanie łączności przy użyciu domeny uproszczonej

Skonfiguruj środowisko tak, aby zezwalało na połączenia z uproszczoną domeną usługi Defender for Endpoint: *.endpoint.security.microsoft.com. Aby uzyskać więcej informacji, zobacz Konfigurowanie środowiska sieciowego w celu zapewnienia łączności z usługą Defender for Endpoint.

Należy zachować łączność z pozostałymi wymaganymi usługami wymienionymi na zaktualizowanej liście. Na przykład lista odwołania certyfikatów, windows update, usługi SmartScreen mogą również wymagać dostępności w zależności od bieżącej infrastruktury sieciowej i podejścia do stosowania poprawek.

Opcja 2. Konfigurowanie łączności przy użyciu statycznych zakresów adresów IP

Dzięki usprawnionej łączności rozwiązania oparte na adresach IP mogą być używane jako alternatywa dla adresów URL. Te adresy IP obejmują następujące usługi:

- MAPY

- Przykładowy magazyn przesyłania złośliwego oprogramowania

- Przykładowy magazyn automatycznego środowiska IR

- Defender for Endpoint Command and Control

Ważna

Usługę EDR Cyber Data Service (OneDsCollector) należy skonfigurować oddzielnie, jeśli używasz metody IP (ta usługa jest konsolidowana tylko na poziomie adresu URL). Należy również zachować łączność z innymi wymaganymi usługami, takimi jak SmartScreen, CRL, Windows Update i inne usługi.

Aby być na bieżąco z zakresami adresów IP, zaleca się odwoływanie się do następujących tagów usługi platformy Azure dla usługi Microsoft Defender for Endpoint Services. Najnowsze zakresy adresów IP znajdują się w tagu usługi. Aby uzyskać więcej informacji, zobacz Zakresy adresów IP platformy Azure.

| Nazwa tagu usługi | Uwzględniono usługę Defender for Endpoint |

|---|---|

| MicrosoftDefenderForEndpoint | Ochrona dostarczana w chmurze, przykładowy magazyn przesyłania złośliwego oprogramowania, przykładowy magazyn automatycznego środowiska IR, polecenie i kontrola usługi Defender for Endpoint. |

| OneDsCollector | Dane cybernetyczne i diagnostyczne usługi Defender for Endpoint Uwaga: ruch w ramach tego tagu usługi nie jest ograniczony do usługi Defender for Endpoint i może obejmować ruch danych diagnostycznych dla innych usług firmy Microsoft. |

W poniższej tabeli wymieniono bieżące statyczne zakresy adresów IP objęte tagiem usługi MicrosoftDefenderForEndpoint. Aby uzyskać najnowszą listę, zapoznaj się z dokumentacją tagów usługi platformy Azure .

| Geo | Zakresy adresów IP |

|---|---|

| NAM | 20.15.141.0/24 20.242.181.0/24 20.10.127.0/2413.83.125.0/24 |

| UE | 4.208.13.0/24 20.8.195.0/24 |

| Wielka Brytania | 20.26.63.224/28 20.254.173.48/28 |

| AU | 68.218.120.64/28 20.211.228.80/28 |

Ważna

Zgodnie ze standardami zabezpieczeń i zgodności usługi Defender for Endpoint dane będą przetwarzane i przechowywane zgodnie z lokalizacją fizyczną dzierżawy. Na podstawie lokalizacji klienta ruch może przepływać przez dowolny z tych regionów adresów IP (które odpowiadają regionom centrum danych platformy Azure). Aby uzyskać więcej informacji, zobacz Magazyn danych i prywatność.

Etap 2. Konfigurowanie urządzeń w celu nawiązywania połączenia z usługą Defender for Endpoint

Skonfiguruj urządzenia do komunikacji za pośrednictwem infrastruktury łączności. Upewnij się, że urządzenia spełniają wymagania wstępne i mają zaktualizowane wersje czujników i programu antywirusowego Microsoft Defender. Aby uzyskać więcej informacji, zobacz Konfigurowanie ustawień serwera proxy urządzenia i połączenia z Internetem .

Etap 3. Weryfikowanie wstępnego dołączania łączności klienta

Aby uzyskać więcej informacji, zobacz Weryfikowanie łączności klienta.

W analizatorze klienta rozwiązania MDE systemu Windows i Xplat można uruchomić następujące testy wstępne: Pobierz analizator klienta usługi Microsoft Defender for Endpoint.

Aby przetestować usprawnioną łączność dla urządzeń, które nie zostały jeszcze dołączone do usługi Defender for Endpoint, możesz użyć analizatora klienta dla systemu Windows przy użyciu następujących poleceń:

Uruchom

mdeclientanalyzer.cmd -o <path to cmd file>polecenie z poziomu folderu MDEClientAnalyzer. Polecenie używa parametrów z dołączania pakietu do testowania łączności.Uruchom

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>polecenie , gdzie parametr ma wartość GW_US, GW_EU, GW_UK. Gw odnosi się do uproszczonej opcji. Uruchom polecenie z odpowiednim obszarem geograficznym dzierżawy.

W ramach kontroli uzupełniającej można również użyć analizatora klienta, aby sprawdzić, czy urządzenie spełnia wymagania wstępne: https://aka.ms/BetaMDEAnalyzer

Uwaga

W przypadku urządzeń, które nie zostały jeszcze dołączone do usługi Defender for Endpoint, analizator klienta przetestuje standardowy zestaw adresów URL. Aby przetestować usprawnione podejście, należy uruchomić przełączniki wymienione wcześniej w tym artykule.

Etap 4. Stosowanie nowego pakietu dołączania wymaganego do usprawnienia łączności

Po skonfigurowaniu sieci do komunikowania się z pełną listą usług można rozpocząć dołączanie urządzeń przy użyciu uproszczonej metody.

Przed kontynuowaniem upewnij się, że urządzenia spełniają wymagania wstępne i mają zaktualizowane wersje czujnika i programu antywirusowego Microsoft Defender.

Aby uzyskać nowy pakiet, w usłudze Microsoft Defender XDR wybierz pozycję Ustawienia > Punkty końcowe > Dołączanie do zarządzania urządzeniami>.

Wybierz odpowiedni system operacyjny i wybierz pozycję "Usprawnione" z menu rozwijanego Typ łączności.

W przypadku nowych urządzeń (nie dołączonych do usługi Defender for Endpoint) obsługiwanych w ramach tej metody wykonaj kroki dołączania z poprzednich sekcji przy użyciu zaktualizowanego pakietu dołączonego z preferowaną metodą wdrażania:

- Dołączanie klienta systemu Windows

- Dołączanie systemu Windows Server

- Dołącz urządzenia z system operacyjnym innym niż Windows

- Uruchom test wykrywania na urządzeniu, aby sprawdzić, czy zostało ono prawidłowo dołączone do usługi Microsoft Defender dla punktu końcowego

- Wyklucz urządzenia z istniejących zasad dołączania korzystających ze standardowego pakietu dołączania.

Aby przeprowadzić migrację urządzeń już dołączonych do usługi Defender for Endpoint, zobacz Migrowanie urządzeń do uproszczonej łączności. Należy ponownie uruchomić urządzenie i postępować zgodnie z określonymi wskazówkami w tym miejscu.