Wyłącz ochronę sieci

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

- Program antywirusowy Microsoft Defender

Platformy

- System Windows

- Linux (zobacz Ochrona sieci dla systemu Linux)

- macOS (zobacz Ochrona sieci dla systemu macOS)

Porada

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Ochrona sieci pomaga uniemożliwić pracownikom korzystanie z dowolnej aplikacji w celu uzyskania dostępu do niebezpiecznych domen, które mogą hostować wyłudzanie informacji, luki w zabezpieczeniach i inne złośliwe treści w Internecie. Ochronę sieci można przeprowadzać w środowisku testowym, aby sprawdzić, które aplikacje zostaną zablokowane przed włączeniem ochrony sieci.

Dowiedz się więcej o opcjach konfiguracji filtrowania sieci.

Sprawdzanie, czy ochrona sieci jest włączona

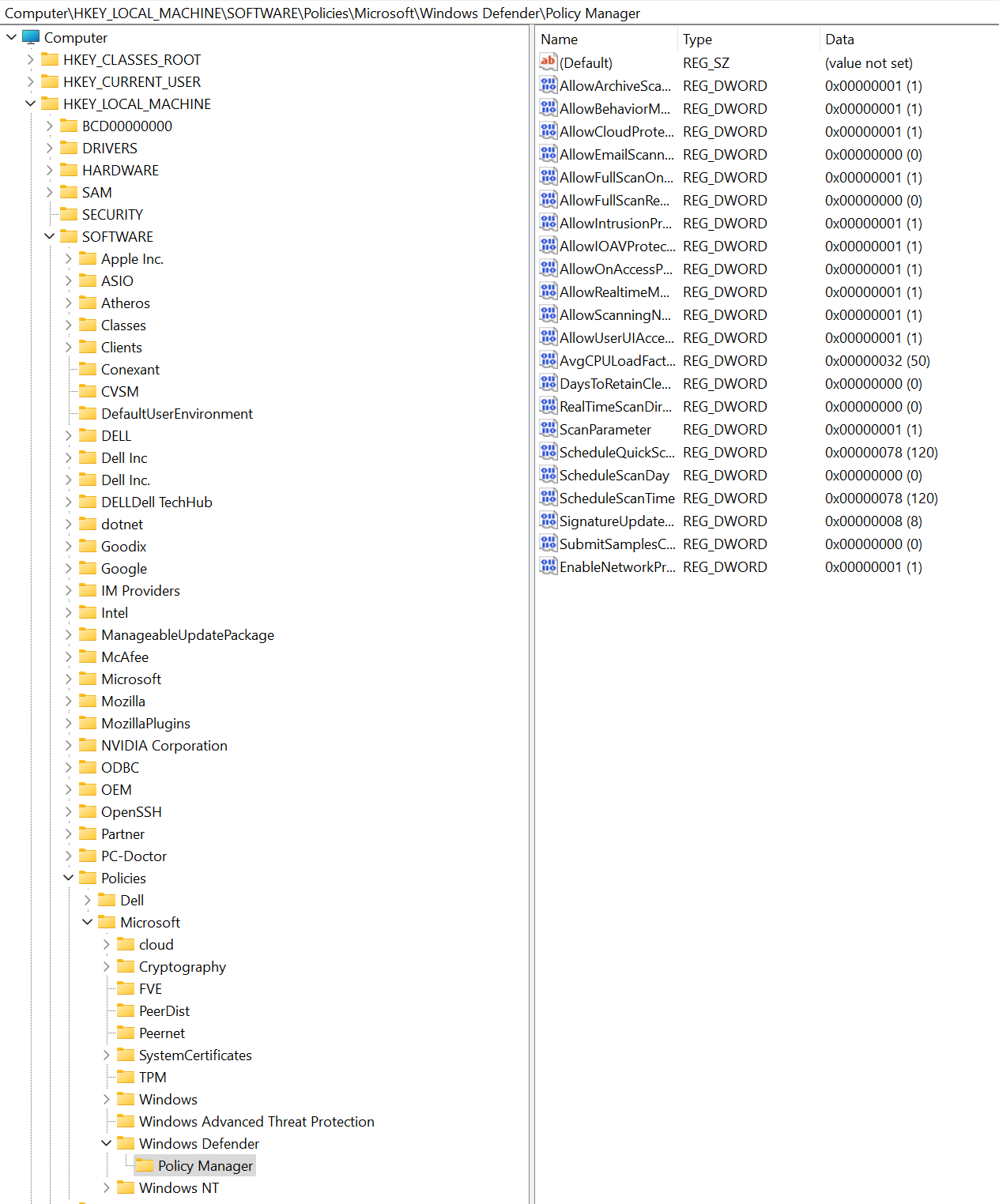

Sprawdź, czy ochrona sieci jest włączona na urządzeniu lokalnym przy użyciu edytora rejestru.

Wybierz przycisk Start na pasku zadań i wpisz regedit , aby otworzyć edytor rejestru.

Wybierz pozycję HKEY_LOCAL_MACHINE z menu bocznego.

Przejdź przez zagnieżdżone menu dopozycji Zasady>oprogramowania>Microsoft>Windows Defender>Policy Manager.

Jeśli brakuje klucza, przejdź do oprogramowania>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Wybierz pozycję EnableNetworkProtection , aby wyświetlić bieżący stan ochrony sieci na urządzeniu:

- 0 lub Wyłączone

- 1 lub Włączone

- 2 lub tryb inspekcji

Włączanie ochrony sieci

Włącz ochronę sieci przy użyciu dowolnej z następujących metod:

- PowerShell

- Zarządzanie urządzeniami przenośnymi (MDM)

- Microsoft Intune

- Zasady grupy

- Microsoft Configuration Manager

PowerShell

Wpisz PowerShell w menu Start, kliknij prawym przyciskiem myszy Windows PowerShell i wybierz polecenie Uruchom jako administrator.

Wprowadź następujące polecenie cmdlet:

Set-MpPreference -EnableNetworkProtection EnabledOpcjonalnie: Włącz funkcję w trybie inspekcji przy użyciu następującego polecenia cmdlet:

Set-MpPreference -EnableNetworkProtection AuditModeAby wyłączyć funkcję, użyj polecenia

DisabledzamiastAuditModelubEnabled.

Zarządzanie urządzeniami przenośnymi (MDM)

Użyj dostawcy ./Vendor/MSFT/Policy/Config/Defender/EnableNetworkProtection configuration service provider (CSP), aby włączyć lub wyłączyć ochronę sieci lub włączyć tryb inspekcji.

Przed włączeniem lub wyłączeniem ochrony sieci lub włączeniem trybu inspekcji zaktualizuj Microsoft Defender platformę ochrony przed złośliwym kodem do najnowszej wersji.

Microsoft Intune

Ochrona punktu końcowego w usłudze Microsoft Defender metoda bazowa

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Przejdź do pozycjiPunkty odniesienia> zabezpieczeń >punktu końcowegoOchrona punktu końcowego w usłudze Microsoft Defender Punkt odniesienia.

Wybierz pozycję Twórca profilu, podaj nazwę profilu, a następnie wybierz pozycję Dalej.

W sekcji Ustawienia konfiguracji przejdź do pozycji Reguły> zmniejszania obszaru podatnego na ataki — blokuj, włącz lub przeprowadź inspekcję , aby włączyć ochronę sieci. Wybierz pozycję Dalej.

Wybierz odpowiednie tagi zakresu i przypisania zgodnie z wymaganiami organizacji.

Przejrzyj wszystkie informacje, a następnie wybierz pozycję Twórca.

Metoda zasad ochrony antywirusowej

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Przejdź do pozycjiProgram antywirusowy zabezpieczeń >punktu końcowego.

Wybierz pozycję Twórca zasad.

W Twórca wysuwanych zasad wybierz pozycje Windows 10, Windows 11 i Windows Server z listy Platforma.

Wybierz pozycję Microsoft Defender Antivirus z listy Profil, a następnie wybierz pozycję Twórca.

Podaj nazwę profilu, a następnie wybierz pozycję Dalej.

W sekcji Ustawienia konfiguracji wybierz pozycję Wyłączone, Włączone (tryb bloku) lub Włączone (tryb inspekcji) w obszarze Włącz ochronę sieci, a następnie wybierz pozycję Dalej.

Wybierz odpowiednie przypisania i tagi zakresu zgodnie z wymaganiami organizacji.

Przejrzyj wszystkie informacje, a następnie wybierz pozycję Twórca.

Metoda profilu konfiguracji

Zaloguj się do centrum administracyjnego Microsoft Intune (https://endpoint.microsoft.com).

Przejdź dopozycji Profile> konfiguracji urządzeń>Twórca profilu.

W Twórca wysuwanego profilu wybierz pozycję Platforma i wybierz typ profilu jako szablony.

W polu Nazwa szablonu wybierz pozycję Ochrona punktu końcowego z listy szablonów, a następnie wybierz pozycję Twórca.

Przejdź do pozycjiPodstawyprogramu Endpoint Protection>, podaj nazwę profilu, a następnie wybierz pozycję Dalej.

W sekcji Ustawienia konfiguracji przejdź do obszaru Microsoft Defender Filtrowanie>siecifunkcji Exploit Guard >Ochrona> sieciwłącz lub przeprowadź inspekcję. Wybierz pozycję Dalej.

Wybierz odpowiednie tagi zakresu, przypisania i reguły stosowania zgodnie z wymaganiami organizacji. Administratorzy mogą ustawić więcej wymagań.

Przejrzyj wszystkie informacje, a następnie wybierz pozycję Twórca.

Zasady grupy

Poniższa procedura umożliwia włączenie ochrony sieci na komputerach przyłączonych do domeny lub na komputerze autonomicznym.

Na komputerze autonomicznym przejdź do pozycji Start , a następnie wpisz i wybierz pozycję Edytuj zasady grupy.

-Lub-

Na komputerze do zarządzania zasady grupy przyłączonym do domeny otwórz konsolę zarządzania zasady grupy, kliknij prawym przyciskiem myszy obiekt zasady grupy, który chcesz skonfigurować, i wybierz pozycję Edytuj.

W Edytorze zarządzania zasadami grupy przejdź do obszaru Konfiguracja komputera i wybierz pozycję Szablony administracyjne.

Rozwiń drzewo do składników> systemu Windows Microsoft Defender Antivirus>Microsoft Defender Exploit Guard>Network protection.

Uwaga

W starszych wersjach systemu Windows ścieżka zasad grupy może zawierać ciąg "Windows Defender Antivirus" zamiast "Microsoft Defender Antivirus".

Kliknij dwukrotnie ustawienie Uniemożliwiaj użytkownikom i aplikacjom uzyskiwanie dostępu do niebezpiecznych witryn internetowych i ustaw opcję Włączone. W sekcji opcje należy określić jedną z następujących opcji:

- Blokuj — użytkownicy nie mogą uzyskiwać dostępu do złośliwych adresów IP i domen.

- Wyłącz (ustawienie domyślne) — funkcja ochrony sieci nie będzie działać. Użytkownicy nie mogą uzyskiwać dostępu do złośliwych domen.

- Tryb inspekcji — jeśli użytkownik odwiedzi złośliwy adres IP lub domenę, zdarzenie zostanie zarejestrowane w dzienniku zdarzeń systemu Windows. Jednak nie będzie można zablokować użytkownikowi możliwości odwiedzenia adresu.

Ważna

Aby w pełni włączyć ochronę sieci, należy ustawić opcję zasady grupy włączone, a także wybrać pozycję Blokuj w menu rozwijanym opcje.

Uwaga

Opcjonalnie: wykonaj kroki opisane w temacie Sprawdzanie, czy włączono ochronę sieci, aby sprawdzić, czy ustawienia zasady grupy są poprawne.

Microsoft Configuration Manager

Otwórz konsolę Configuration Manager.

Przejdź do obszaru Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Wybierz pozycję Twórca Exploit Guard Policy na wstążce, aby utworzyć nowe zasady.

- Aby edytować istniejące zasady, wybierz zasady, a następnie wybierz pozycję Właściwości na wstążce lub w menu kliknij prawym przyciskiem myszy. Edytuj opcję Konfiguruj ochronę sieci na karcie Ochrona sieci.

Na stronie Ogólne określ nazwę nowych zasad i sprawdź, czy opcja Ochrona sieci jest włączona.

Na stronie Ochrona sieci wybierz jedno z następujących ustawień opcji Konfiguruj ochronę sieci :

- Blokuj

- Inspekcji

- Wyłączona

Wykonaj pozostałe kroki i zapisz zasady.

Na wstążce wybierz pozycję Wdróż , aby wdrożyć zasady w kolekcji.

Ważna

Po wdrożeniu zasad funkcji Exploit Guard z Configuration Manager ustawienia funkcji Exploit Guard nie zostaną usunięte z klientów po usunięciu wdrożenia. Delete not supportedjest rejestrowana w ExploitGuardHandler.log klienta Configuration Manager, jeśli usuniesz wdrożenie funkcji Exploit Guard klienta. Następujący skrypt programu PowerShell można uruchomić w kontekście SYSTEMU, aby usunąć te ustawienia:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla