Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender zasad systemu macOS w narzędziu Jamf Pro

Dotyczy:

- Usługa Defender dla punktu końcowego na komputerach Mac

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Ta strona przeprowadzi Cię przez kroki, które należy wykonać, aby skonfigurować zasady systemu macOS w narzędziu Jamf Pro.

Musisz wykonać następujące kroki:

- Pobieranie pakietu dołączania Ochrona punktu końcowego w usłudze Microsoft Defender

- Twórca profilu konfiguracji w narzędziu Jamf Pro przy użyciu pakietu dołączania

- Konfigurowanie ustawień Ochrona punktu końcowego w usłudze Microsoft Defender

- Konfigurowanie ustawień powiadomień Ochrona punktu końcowego w usłudze Microsoft Defender

- Konfigurowanie usługi Microsoft AutoUpdate (MAU)

- Udzielanie pełnego dostępu do dysku Ochrona punktu końcowego w usłudze Microsoft Defender

- Zatwierdzanie rozszerzeń systemu dla Ochrona punktu końcowego w usłudze Microsoft Defender

- Konfigurowanie rozszerzenia sieci

- Konfigurowanie usług w tle

- Udzielanie uprawnień bluetooth

- Planowanie skanowania za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

- Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

Krok 1. Pobieranie pakietu dołączania Ochrona punktu końcowego w usłudze Microsoft Defender

W Microsoft Defender XDR przejdź do pozycji Ustawienia > Dołączanie punktów końcowych>.

Wybierz system macOS jako system operacyjny, a jako metodę wdrażania wybierz pozycję Mobile Zarządzanie urządzeniami/Microsoft Intune.

Wybierz pozycję Pobierz pakiet dołączania (WindowsDefenderATPOnboardingPackage.zip).

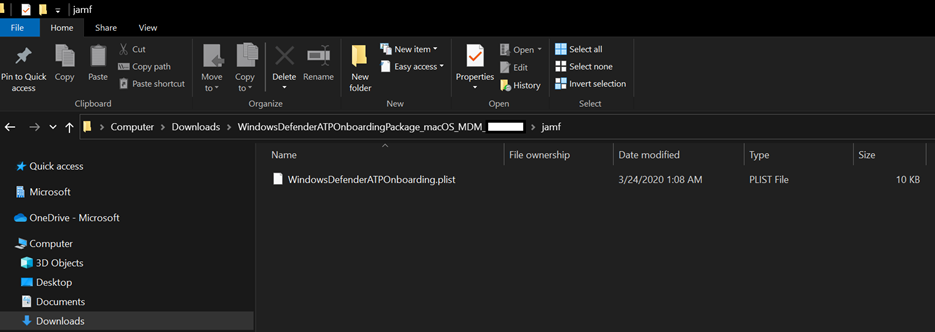

Wyodrębnij

WindowsDefenderATPOnboardingPackage.zip.Skopiuj plik do preferowanej lokalizacji. Na przykład

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\jamf\WindowsDefenderATPOnboarding.plist.

Krok 2. Twórca profilu konfiguracji w narzędziu Jamf Pro przy użyciu pakietu dołączania

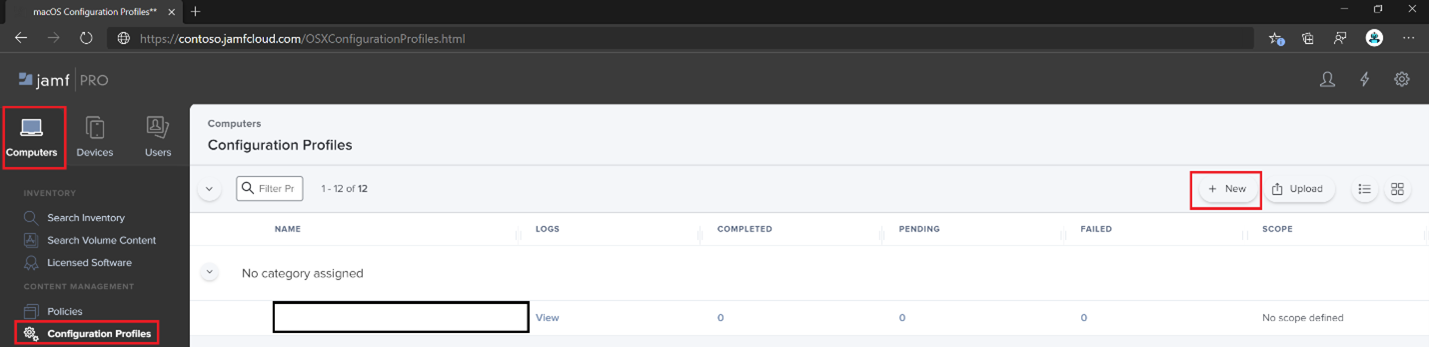

Znajdź plik

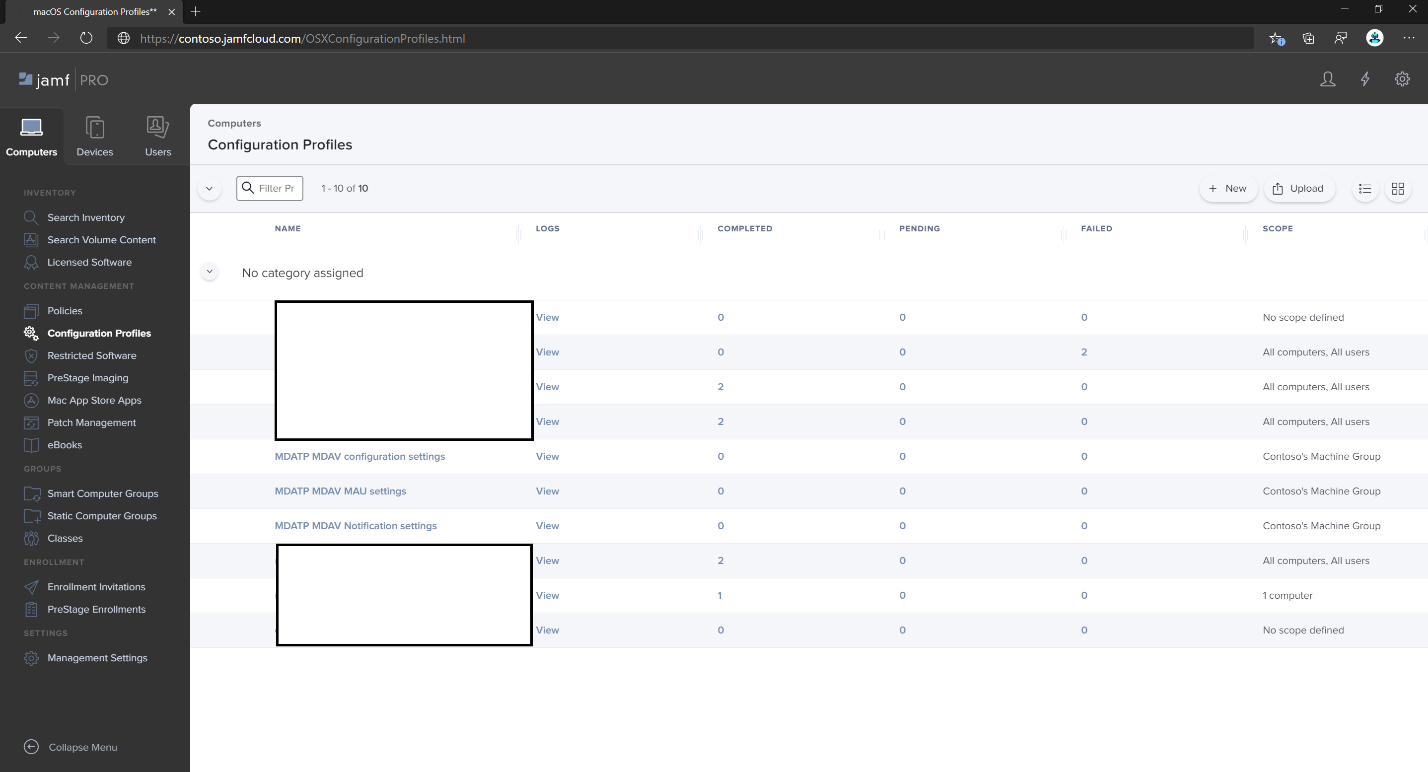

WindowsDefenderATPOnboarding.plistz poprzedniej sekcji.Zaloguj się do narzędzia Jamf Pro, przejdź do pozycjiProfile konfiguracjikomputerów> i wybierz pozycję Nowy.

Wprowadź następujące szczegóły na karcie Ogólne :

- Nazwa: dołączanie MDE dla systemu macOS

- Opis: dołączanie MDE EDR dla systemu macOS

- Kategoria: Brak

- Metoda dystrybucji: Instalowanie automatycznie

- Poziom: poziom komputera

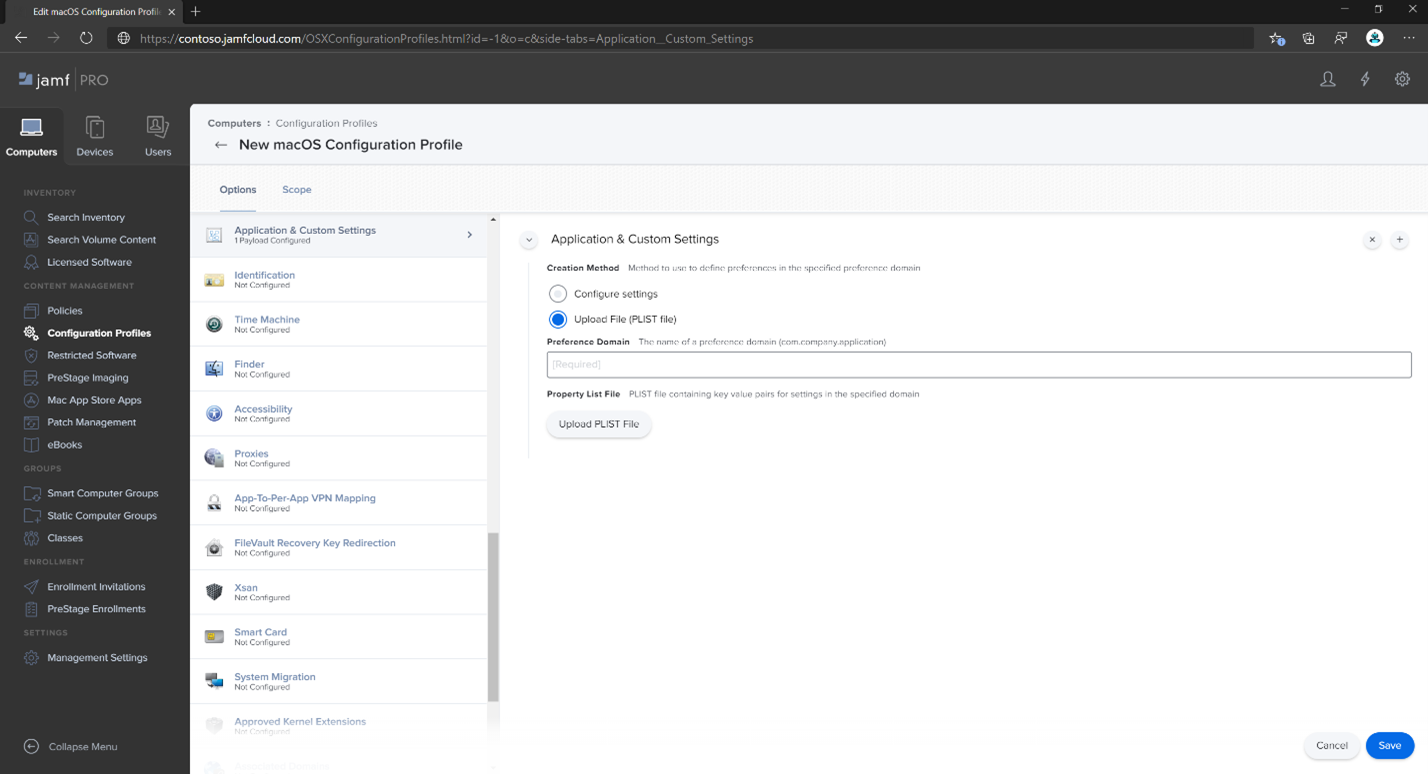

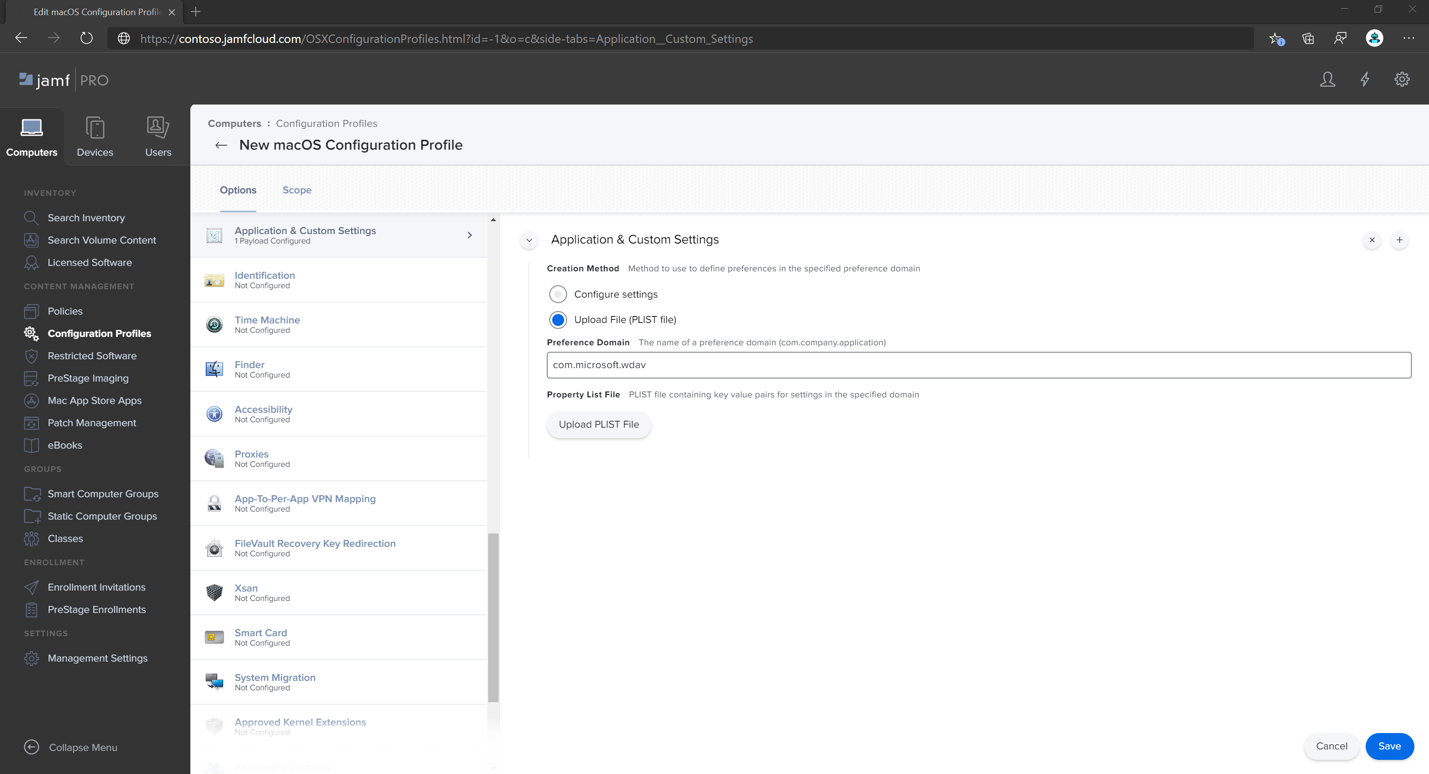

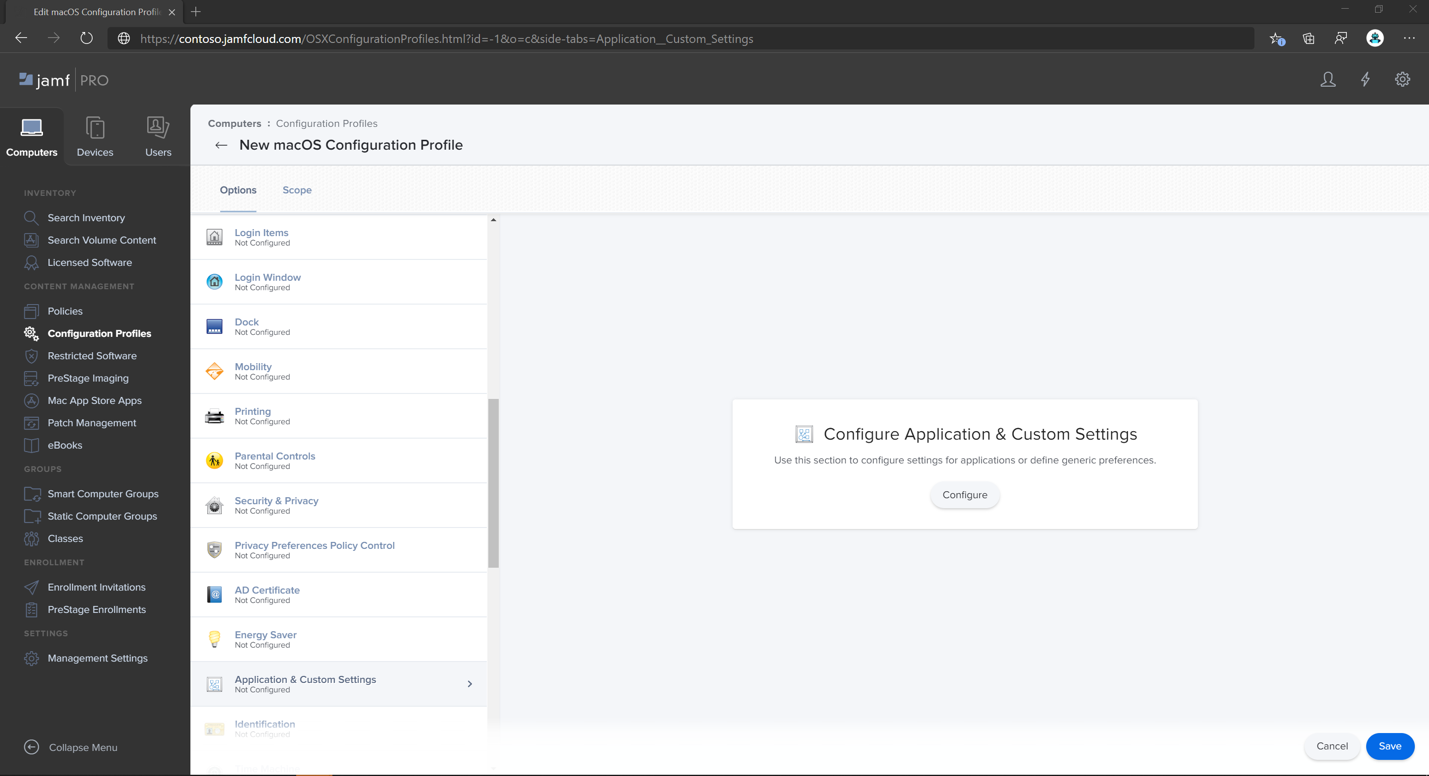

Przejdź do strony Ustawienia niestandardowe & aplikacji i wybierz pozycję Przekaż>dodaj.

Wybierz pozycję Przekaż plik (plik PLIST), a następnie w polu Domena preferencji wprowadź:

com.microsoft.wdav.atp.Wybierz pozycję Otwórz i wybierz plik dołączania.

Wybierz pozycję Przekaż.

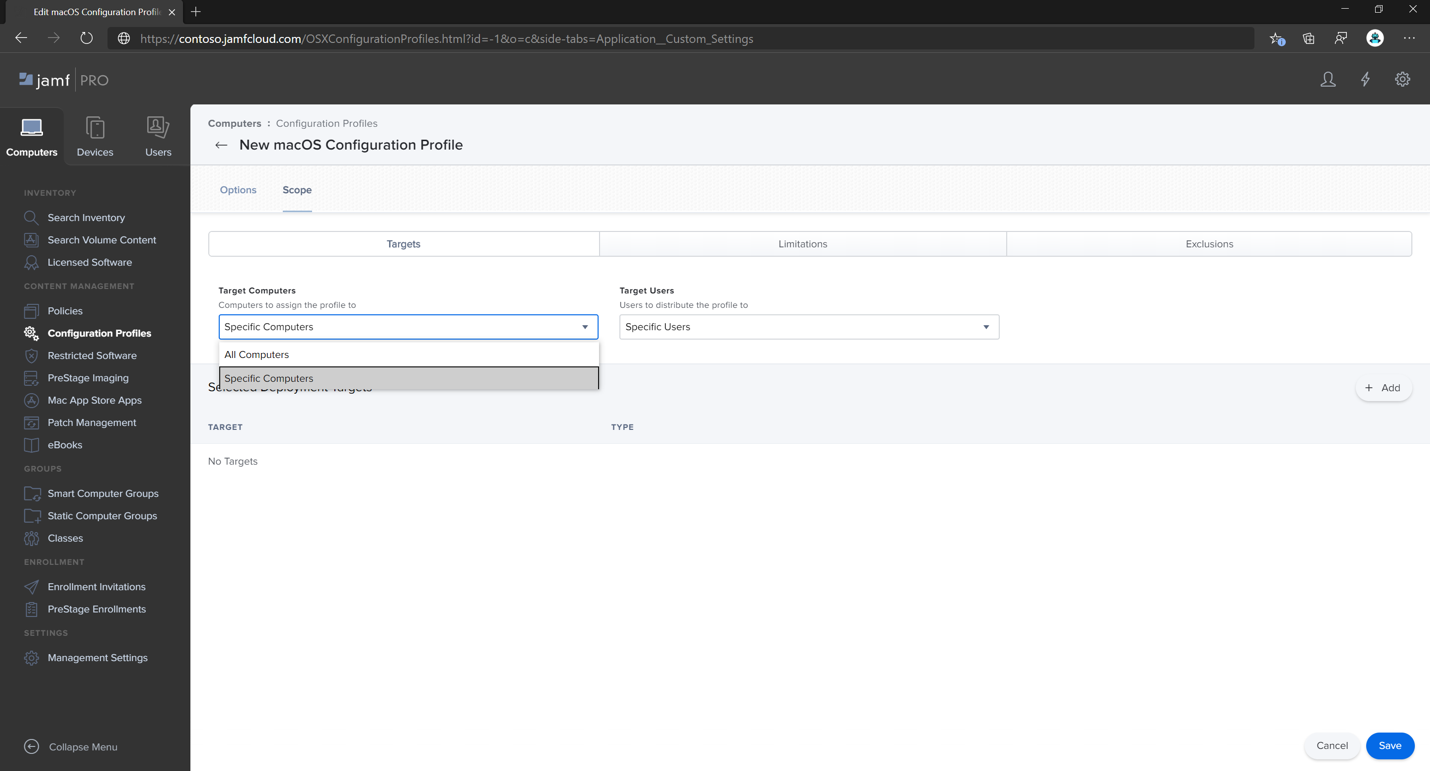

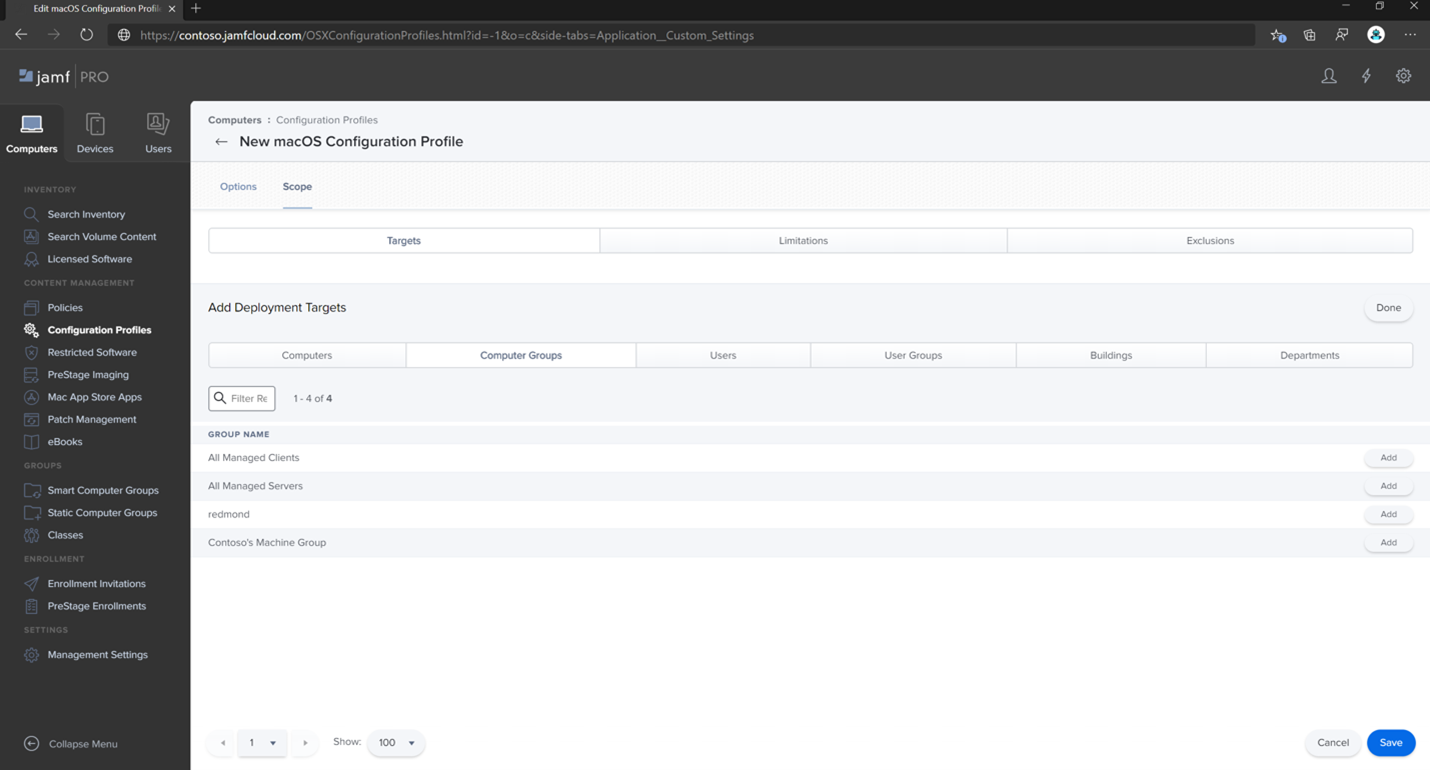

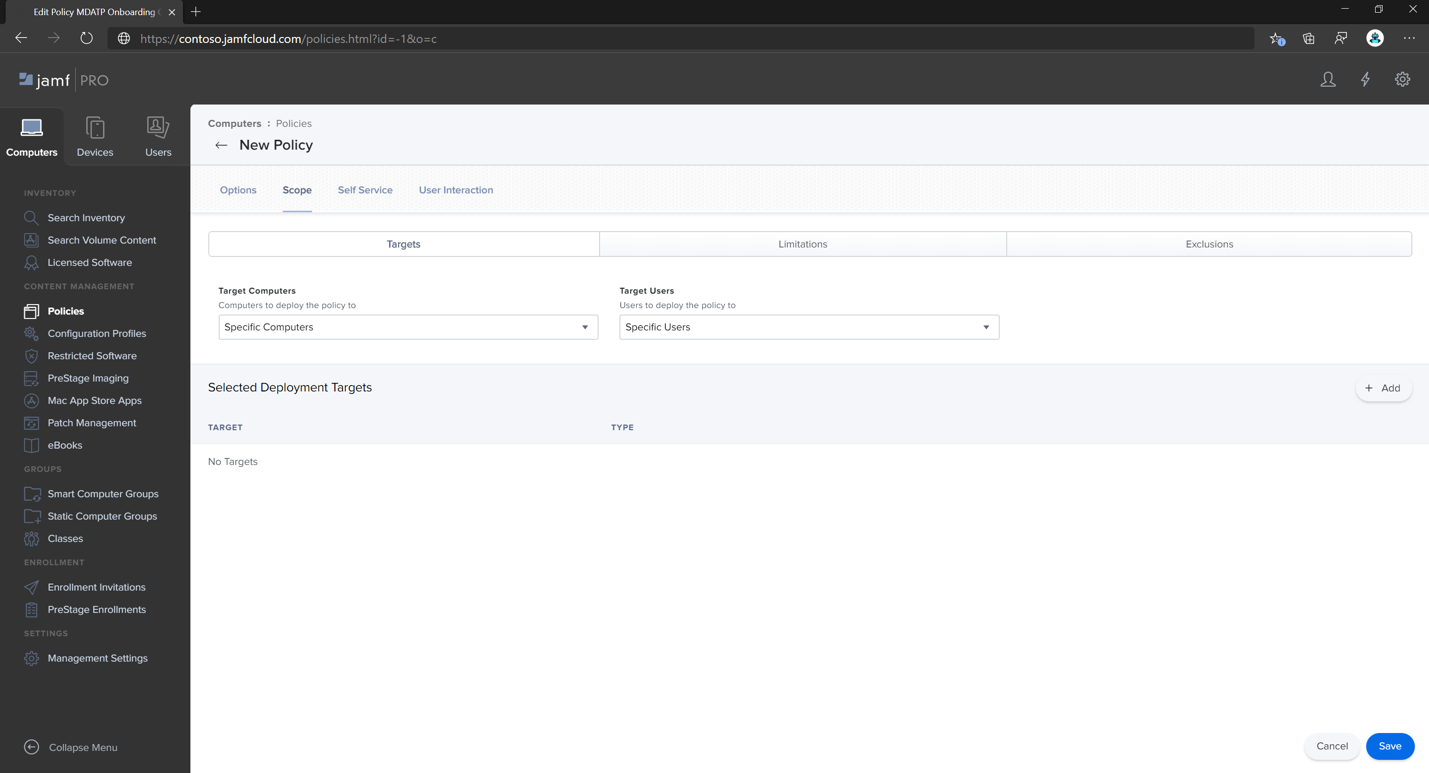

Wybierz kartę Zakres .

Wybierz komputery docelowe.

Wybierz Zapisz.

Wybierz pozycję Gotowe.

Krok 3. Konfigurowanie ustawień Ochrona punktu końcowego w usłudze Microsoft Defender

Możesz użyć graficznego interfejsu użytkownika narzędzia JAMF Pro do edytowania poszczególnych ustawień konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender lub użyć starszej metody, tworząc konfigurację Plist w edytorze tekstów i przekazując ją do narzędzia JAMF Pro.

Należy pamiętać, że należy użyć dokładnie com.microsoft.wdav jako domeny preferencji, Ochrona punktu końcowego w usłudze Microsoft Defender używa tylko tej nazwy i com.microsoft.wdav.ext załadować jej ustawienia zarządzane!

(Wersja może być używana com.microsoft.wdav.ext w rzadkich przypadkach, gdy wolisz używać metody GUI, ale musisz również skonfigurować ustawienie, które nie zostało jeszcze dodane do schematu).

Gui, metoda

Pobierz plik schema.json z repozytorium GitHub usługi Defender i zapisz go w pliku lokalnym:

curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.jsonTwórca nowy profil konfiguracji w obszarze Komputery —> Profile konfiguracji wprowadź następujące szczegóły na karcie Ogólne:

- Nazwa: Ustawienia konfiguracji MDATP MDAV

- Opis:<puste>

- Kategoria: Brak (wartość domyślna)

- Poziom: Poziom komputera (domyślny)

- Metoda dystrybucji: Instalowanie automatycznie (ustawienie domyślne)

Przewiń w dół do karty Ustawienia niestandardowe & aplikacji , wybierz pozycję Aplikacje zewnętrzne, kliknij przycisk Dodaj i użyj schematu niestandardowego jako źródła do użycia dla domeny preferencji.

Wprowadź

com.microsoft.wdavjako domenę preferencji, wybierz pozycję Dodaj schemat i przekaż plik schema.json pobrany w kroku 1. Kliknij Zapisz.Wszystkie obsługiwane ustawienia konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender można wyświetlić poniżej w obszarze Właściwości domeny preferencji. Kliknij pozycję Dodaj/Usuń właściwości , aby wybrać ustawienia, które mają być zarządzane, i kliknij przycisk OK , aby zapisać zmiany. (Ustawienia, które nie zostały wybrane, nie zostaną uwzględnione w konfiguracji zarządzanej, użytkownik końcowy będzie mógł skonfigurować te ustawienia na swoich maszynach).

Zmień wartości ustawień na żądane wartości. Możesz kliknąć pozycję Więcej informacji, aby uzyskać dokumentację dla określonego ustawienia. (Możesz kliknąć pozycję Plist preview , aby sprawdzić, jak będzie wyglądać plist konfiguracji. Kliknij pozycję Edytor formularzy , aby powrócić do edytora wizualizacji).

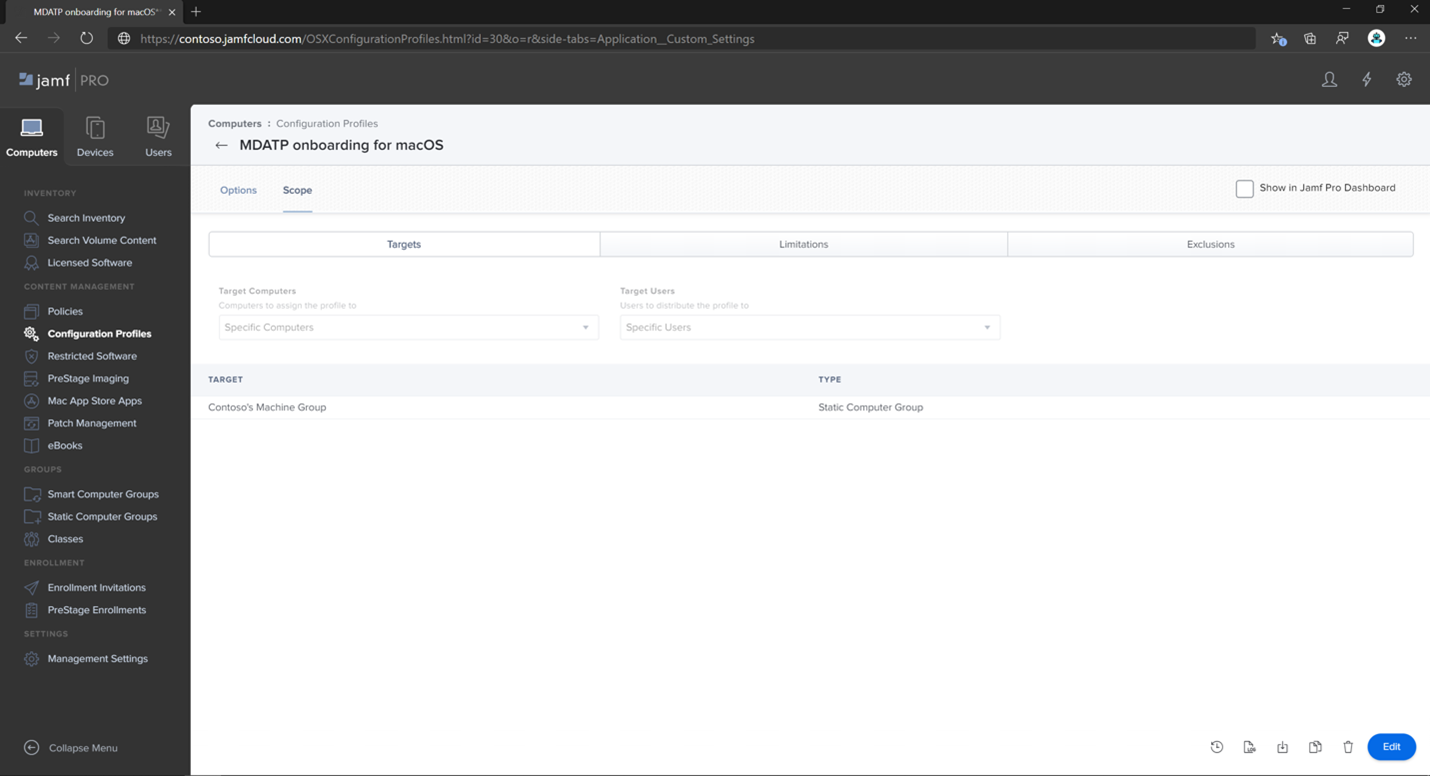

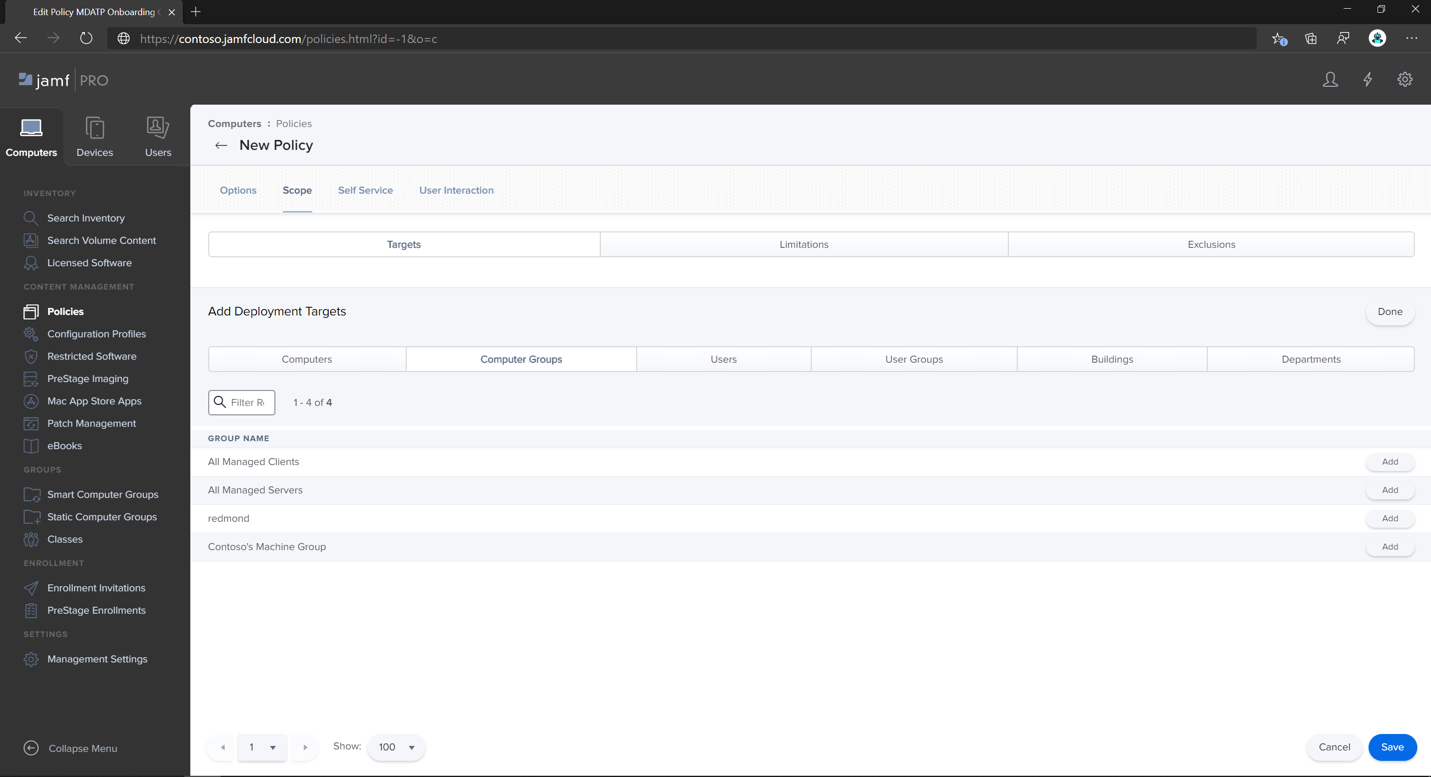

Wybierz kartę Zakres .

Wybierz pozycję Grupa maszyn firmy Contoso.

Wybierz pozycję Dodaj, a następnie wybierz pozycję Zapisz.

Wybierz pozycję Gotowe. Zostanie wyświetlony nowy profil konfiguracji.

Ochrona punktu końcowego w usłudze Microsoft Defender dodaje nowe ustawienia w czasie. Te nowe ustawienia zostaną dodane do schematu, a nowa wersja zostanie opublikowana w usłudze GitHub. Aby mieć aktualizacje, wystarczy pobrać zaktualizowany schemat, edytować istniejący profil konfiguracji i edytować schemat na karcie Ustawienia niestandardowe & aplikacji .

Starsza metoda

Użyj następujących ustawień konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender:

- enableRealTimeProtection

- passiveMode

Uwaga

Nie włączono domyślnie, jeśli planujesz uruchomić usługę av innej firmy dla systemu macOS, ustaw ją na

truewartość .- Wykluczenia

- excludedPath

- excludedFileExtension

- excludedFileName

- exclusionsMergePolicy

- allowedThreats

Uwaga

EICAR jest na przykładzie, jeśli przechodzisz weryfikację koncepcji, usuń ją, zwłaszcza jeśli testujesz EICAR.

- disallowedThreatActions

- potentially_unwanted_application

- archive_bomb

- cloudService

- automaticSampleSubmission

- Tagi

- hideStatusMenuIcon

Aby uzyskać informacje, zobacz Lista właściwości dla pełnego profilu konfiguracji JAMF.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>Zapisz plik jako

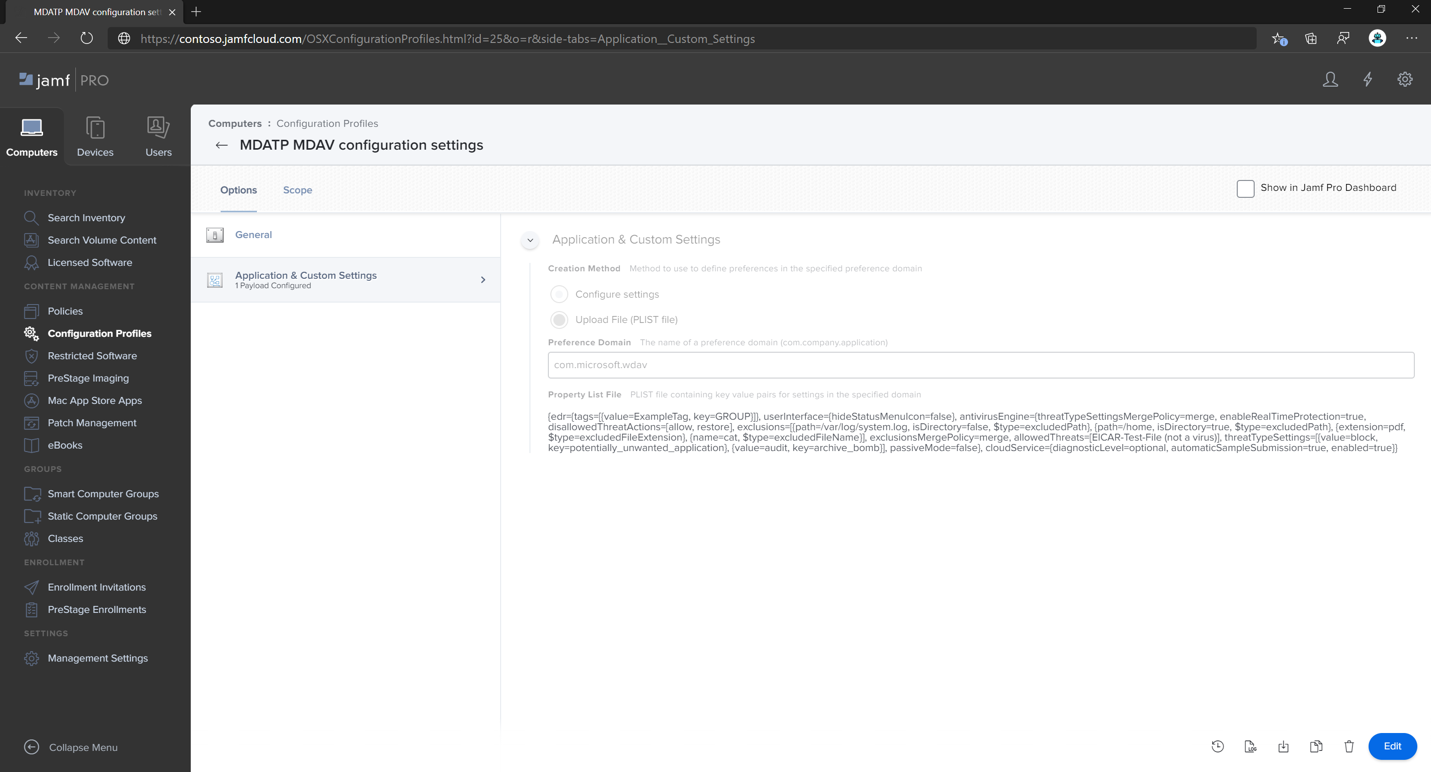

MDATP_MDAV_configuration_settings.plist.Na pulpicie nawigacyjnym narzędzia Jamf Pro otwórz pozycję Komputery i ich profile konfiguracji. Kliknij pozycję Nowy i przejdź do karty Ogólne .

Wprowadź następujące szczegóły na karcie Ogólne :

- Nazwa: Ustawienia konfiguracji MDATP MDAV

- Opis:<puste>

- Kategoria: Brak (wartość domyślna)

- Metoda dystrybucji: Instalowanie automatycznie (ustawienie domyślne)

- Poziom: Poziom komputera (domyślny)

W obszarze Ustawienia niestandardowe & aplikacji wybierz pozycję Konfiguruj.

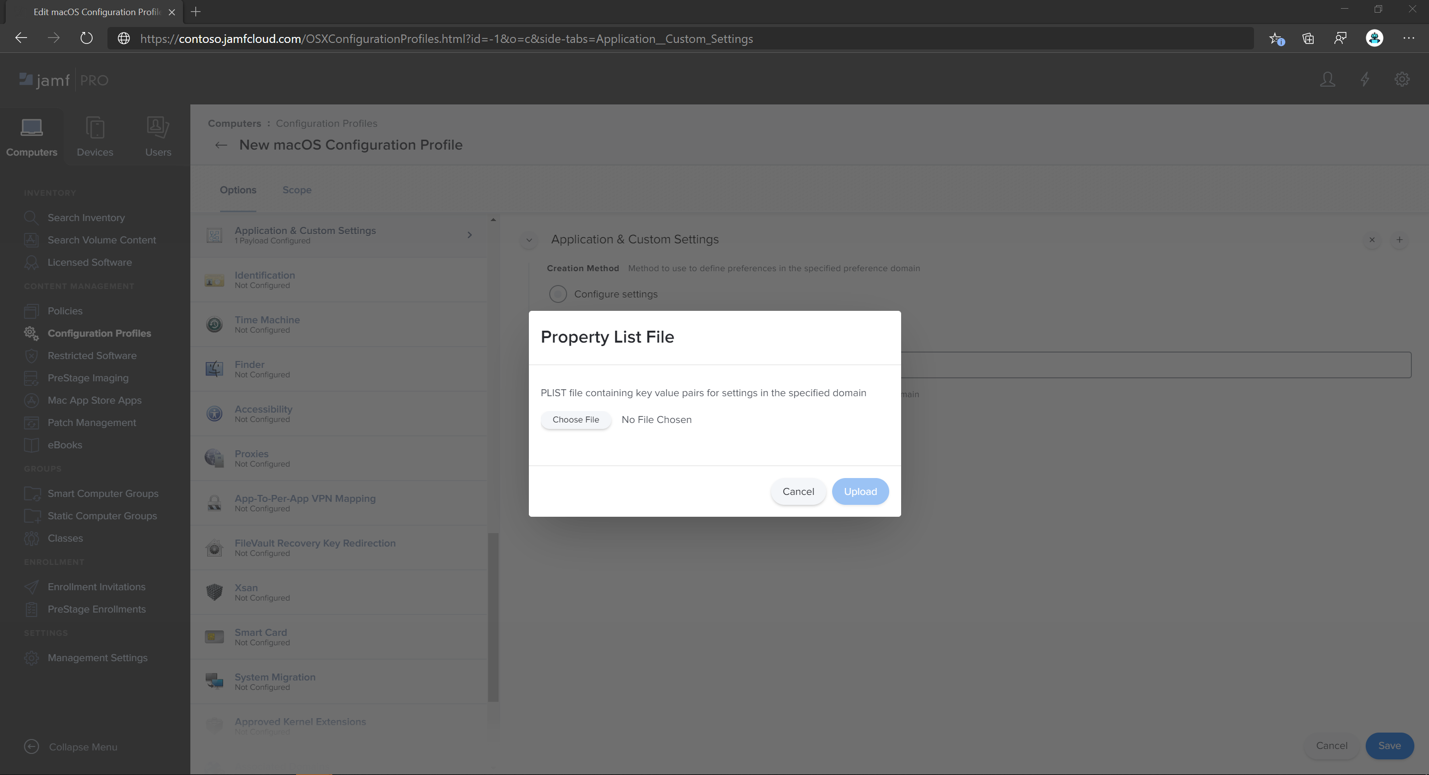

Wybierz pozycję Przekaż plik (plik PLIST).

W obszarze Domena preferencji wprowadź

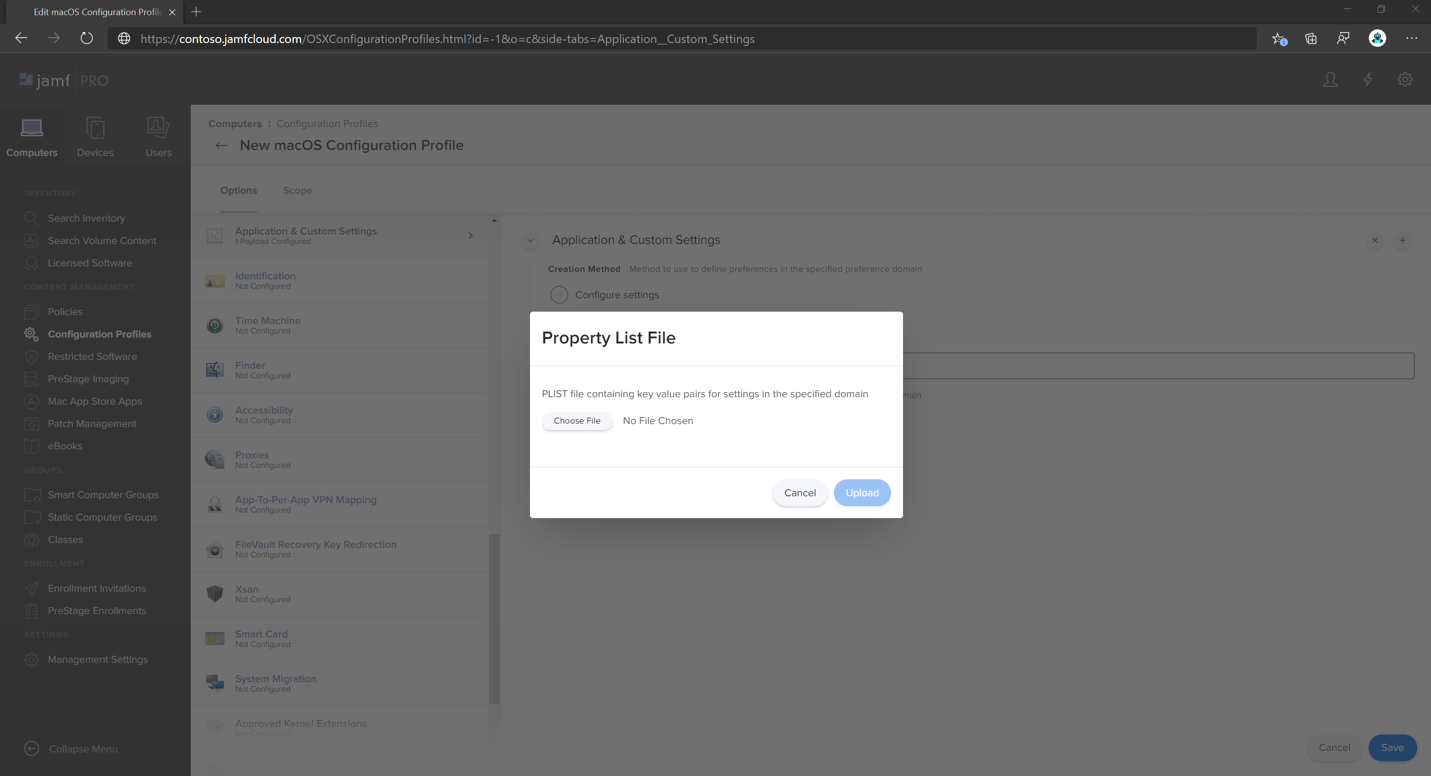

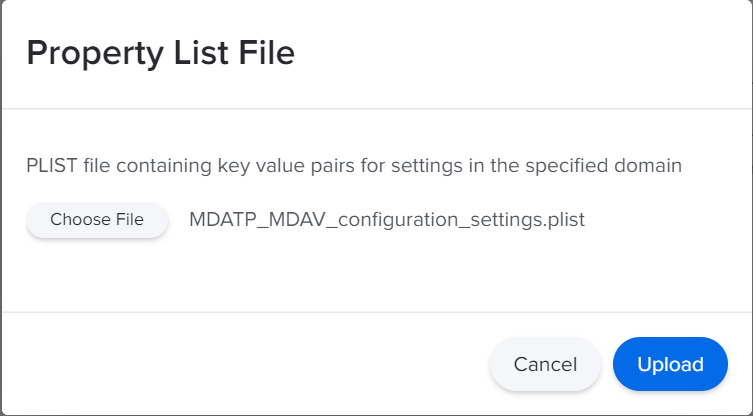

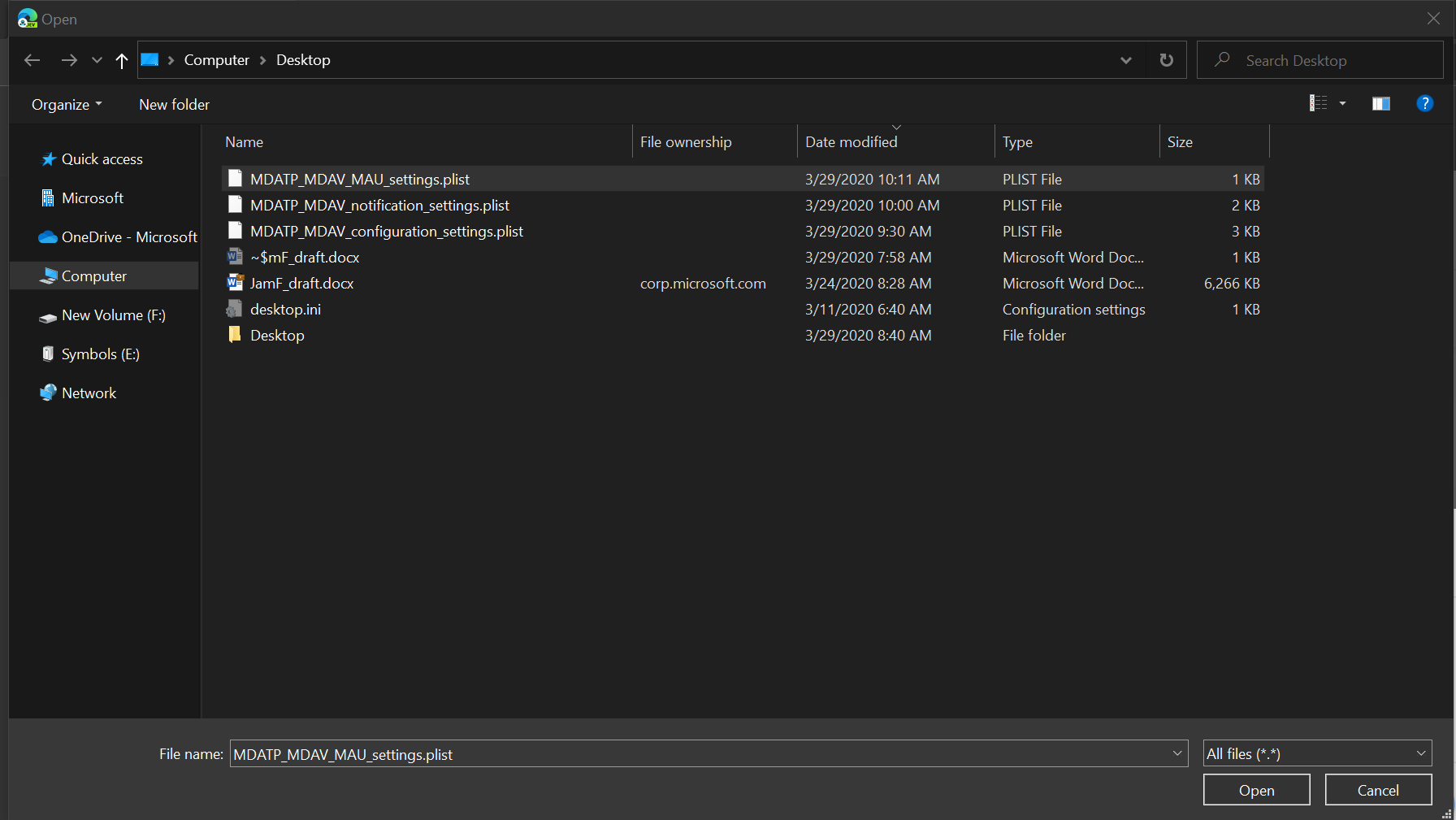

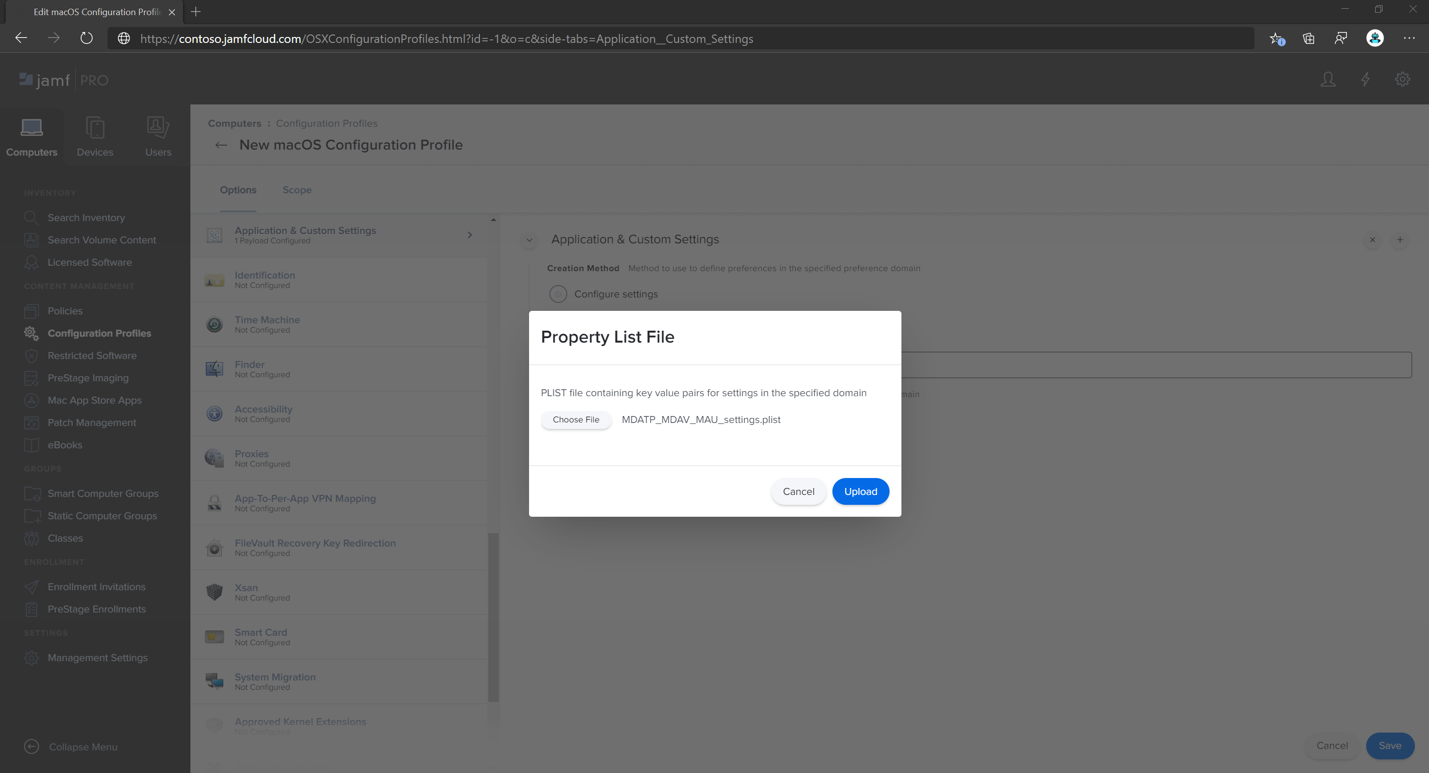

com.microsoft.wdav, a następnie wybierz pozycję Przekaż plik PLIST.Wybierz pozycję Wybierz plik.

Wybierz plik MDATP_MDAV_configuration_settings.plist, a następnie wybierz pozycję Otwórz.

Wybierz pozycję Przekaż.

Wybierz Zapisz.

Plik jest przekazywany.

Wybierz kartę Zakres .

Wybierz pozycję Grupa maszyn firmy Contoso.

Wybierz pozycję Dodaj, a następnie wybierz pozycję Zapisz.

Wybierz pozycję Gotowe. Zostanie wyświetlony nowy profil konfiguracji.

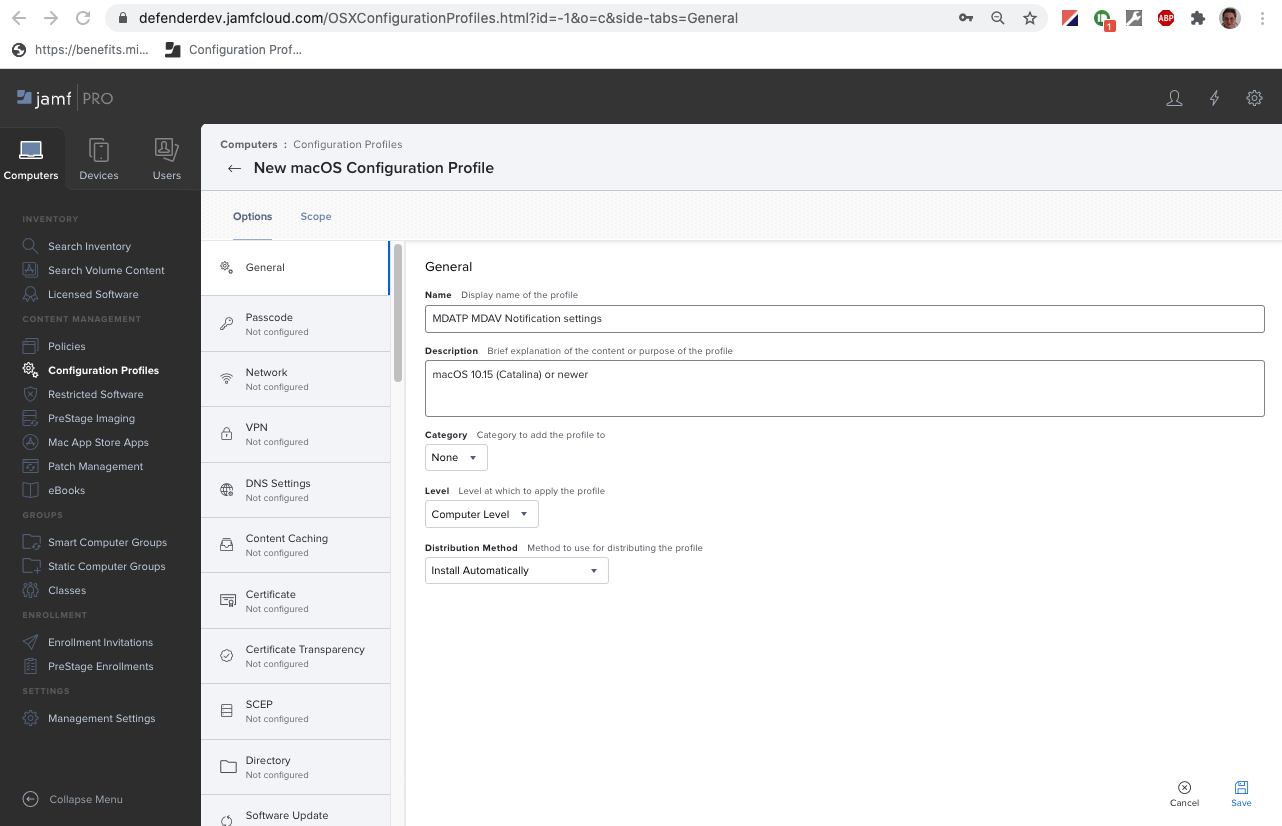

Krok 4. Konfigurowanie ustawień powiadomień

Te kroki mają zastosowanie w systemie macOS 11 (Big Sur) lub nowszym.

Na pulpicie nawigacyjnym narzędzia Jamf Pro wybierz pozycję Komputery, a następnie pozycję Profile konfiguracji.

Kliknij pozycję Nowy i wprowadź następujące szczegóły na karcie Ogólne dla pozycji Opcje:

- Nazwa: Ustawienia powiadomień MDAV protokołu MDATP

- Opis: macOS 11 (Big Sur) lub nowszy

- Kategoria: Brak (wartość domyślna)

- Metoda dystrybucji: Instalowanie automatycznie (ustawienie domyślne)

- Poziom: Poziom komputera (domyślny)

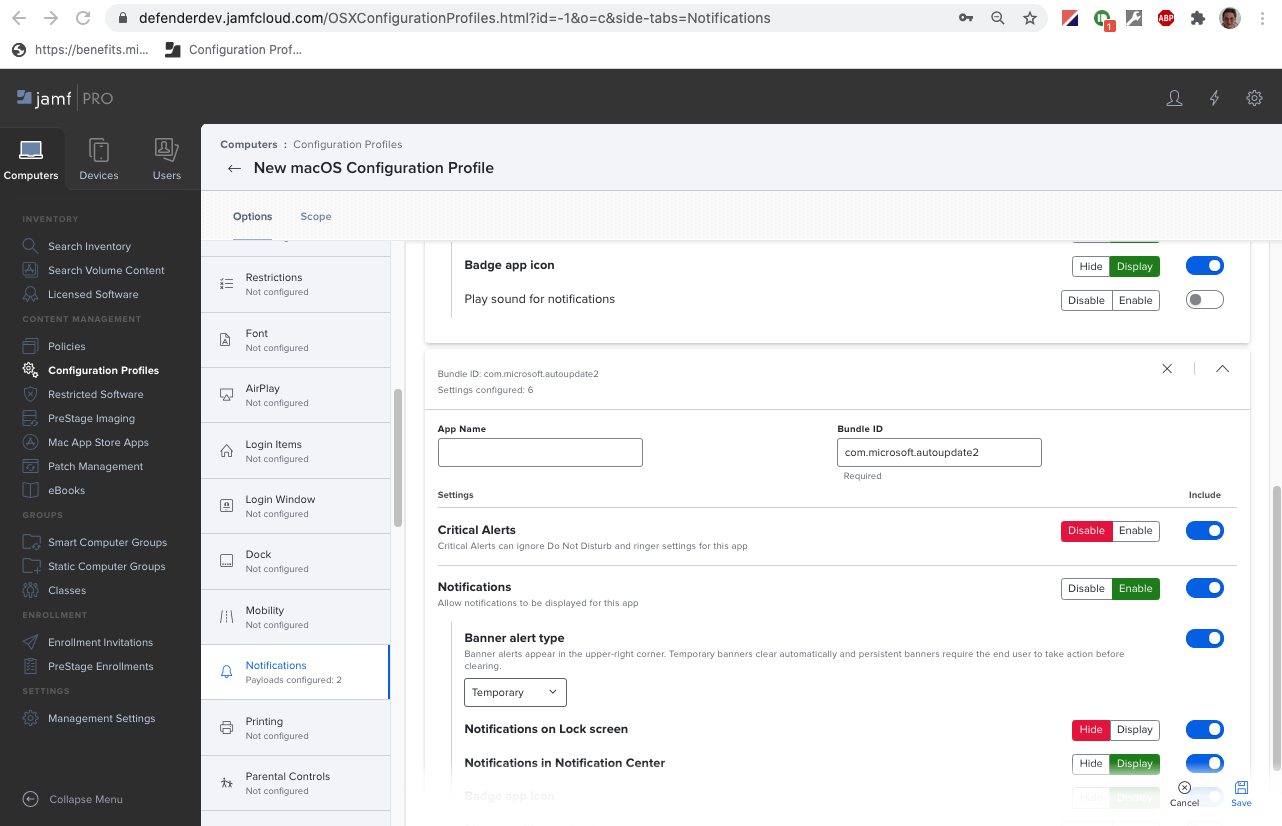

Powiadomienia na karcie, kliknij przycisk Dodaj i wprowadź następujące wartości:

- Identyfikator pakietu:

com.microsoft.wdav.tray - Alerty krytyczne: kliknij pozycję Wyłącz

- Powiadomienia: kliknij przycisk Włącz

- Typ alertu baneru: wybierz pozycję Dołącz i tymczasowe(wartość domyślna)

- Powiadomienia na ekranie blokady: kliknij pozycję Ukryj

- Powiadomienia w Centrum powiadomień: kliknij pozycję Wyświetl

- Ikona aplikacji znaczek: kliknij pozycję Wyświetl

- Identyfikator pakietu:

Powiadomienia na karcie, kliknij przycisk Dodaj jeszcze raz, przewiń w dół do pozycji Nowe ustawienia powiadomień

- Identyfikator pakietu:

com.microsoft.autoupdate.fba - Skonfiguruj pozostałe ustawienia na takie same wartości jak powyżej

Pamiętaj, że teraz masz dwie "tabele" z konfiguracjami powiadomień: jedną dla identyfikatora pakietu: com.microsoft.wdav.tray, a drugą dla identyfikatora pakietu: com.microsoft.autoupdate.fba. Chociaż można skonfigurować ustawienia alertów zgodnie z wymaganiami, identyfikatory pakietów muszą być dokładnie takie same, jak opisano wcześniej, a przełącznik Dołączanie musi być włączony dla powiadomień.

- Identyfikator pakietu:

Wybierz kartę Zakres , a następnie wybierz pozycję Dodaj.

Wybierz pozycję Grupa maszyn firmy Contoso.

Wybierz pozycję Dodaj, a następnie wybierz pozycję Zapisz.

Wybierz pozycję Gotowe. Zostanie wyświetlony nowy profil konfiguracji.

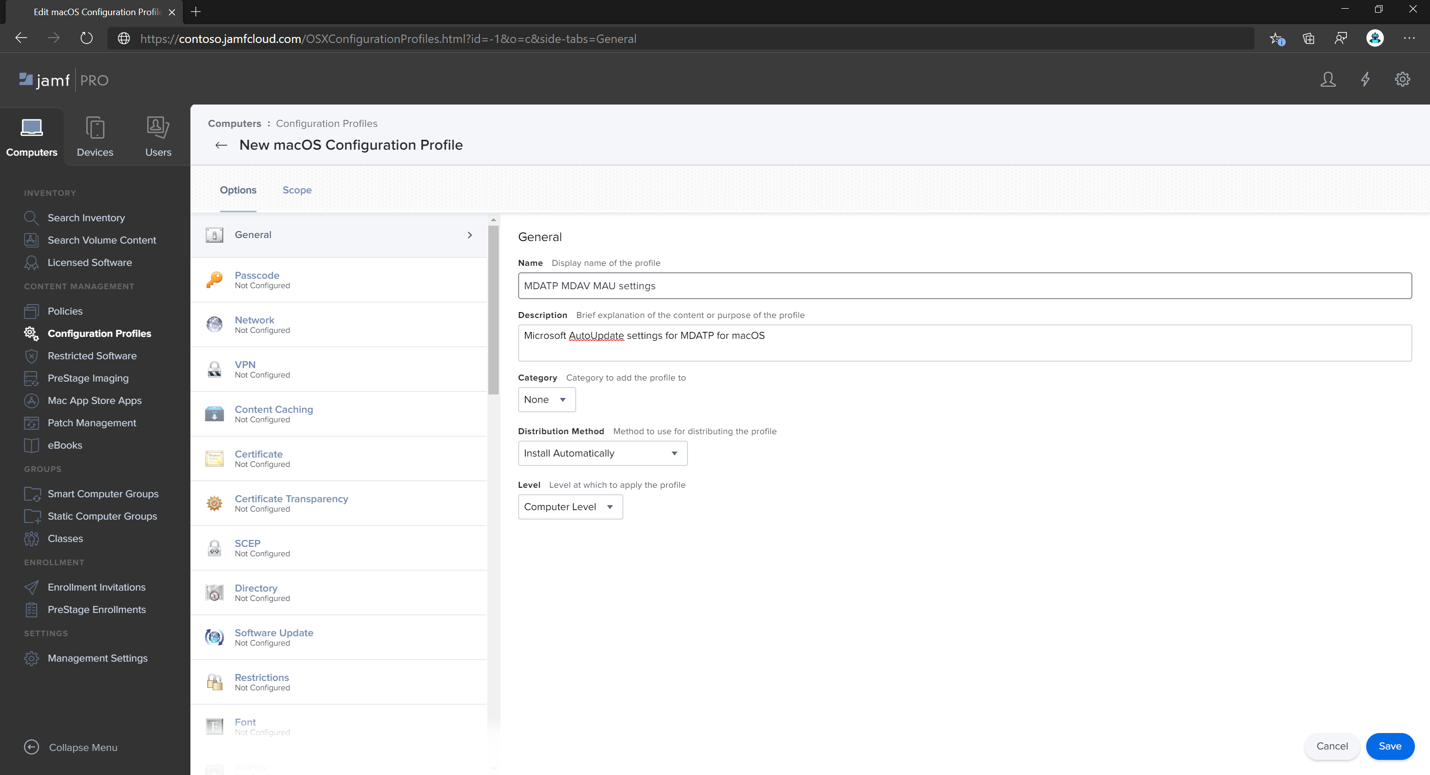

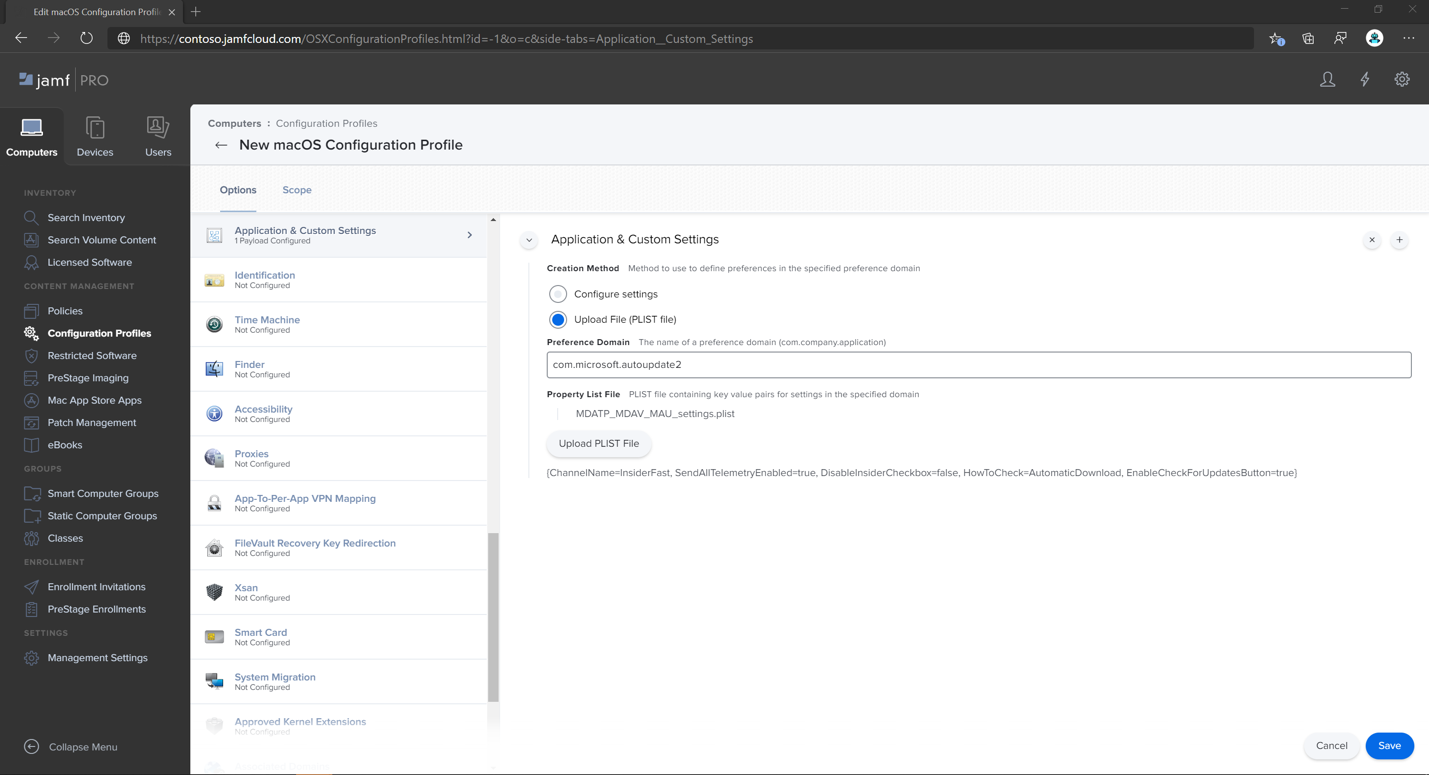

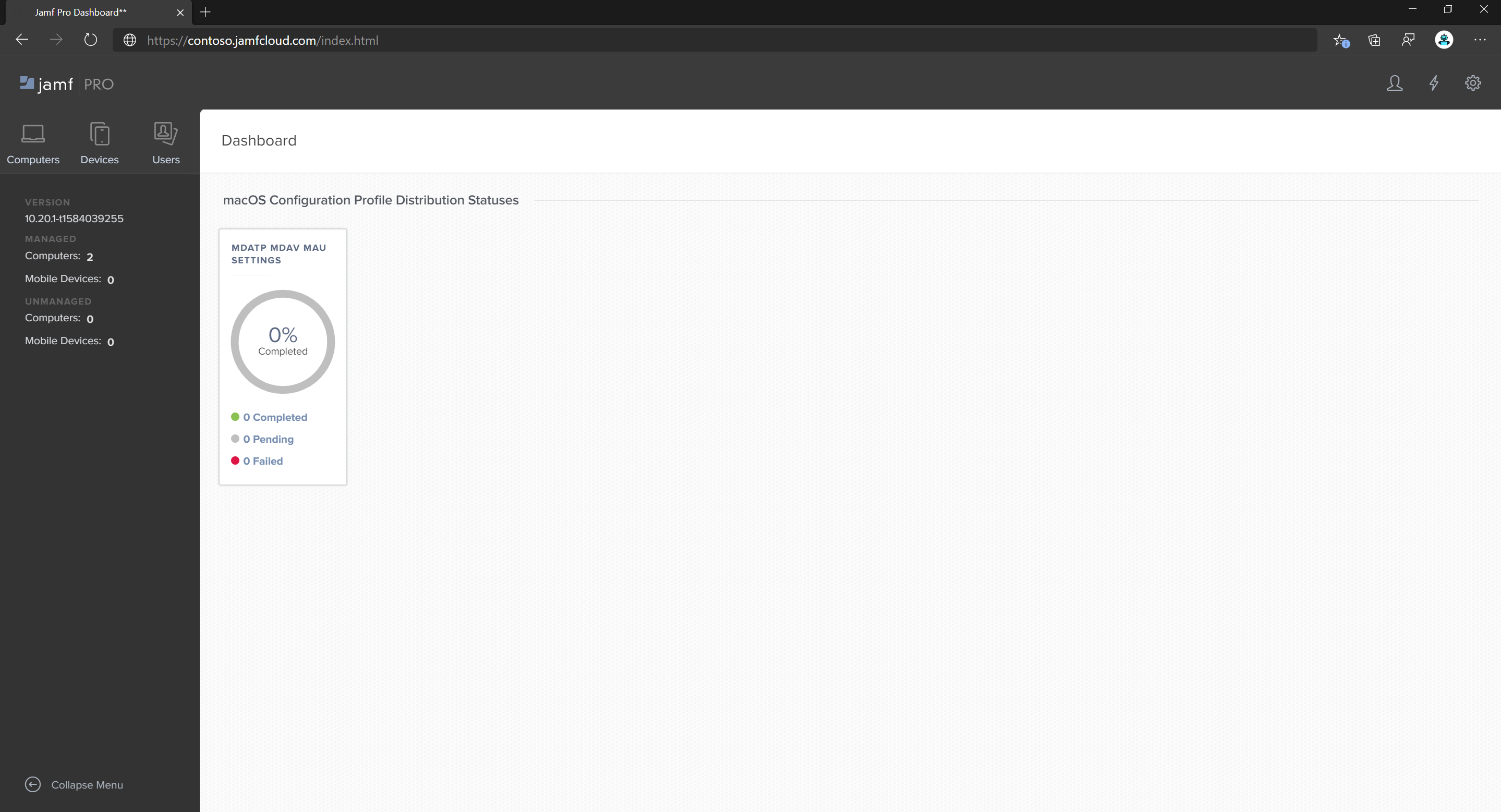

Krok 5. Konfigurowanie usługi Microsoft AutoUpdate (MAU)

Użyj następujących ustawień konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>Zapisz go jako

MDATP_MDAV_MAU_settings.plist.Na pulpicie nawigacyjnym narzędzia Jamf Pro wybierz pozycję Ogólne.

Wprowadź następujące szczegóły na karcie Ogólne :

- Nazwa: Ustawienia MDAV MAU MDATP

- Opis: Ustawienia autoupdate firmy Microsoft dla protokołu MDATP dla systemu macOS

- Kategoria: Brak (wartość domyślna)

- Metoda dystrybucji: Zainstaluj automatycznie (wartość domyślna)

- Poziom: Poziom komputera (wartość domyślna)

W obszarze Ustawienia niestandardowe & aplikacji wybierz pozycję Konfiguruj.

Wybierz pozycję Przekaż plik (plik PLIST).

W polu Domena preferencji wprowadź:

com.microsoft.autoupdate2, a następnie wybierz pozycję Przekaż plik PLIST.Wybierz pozycję Wybierz plik.

Wybierz pozycję MDATP_MDAV_MAU_settings.plist.

Wybierz Zapisz.

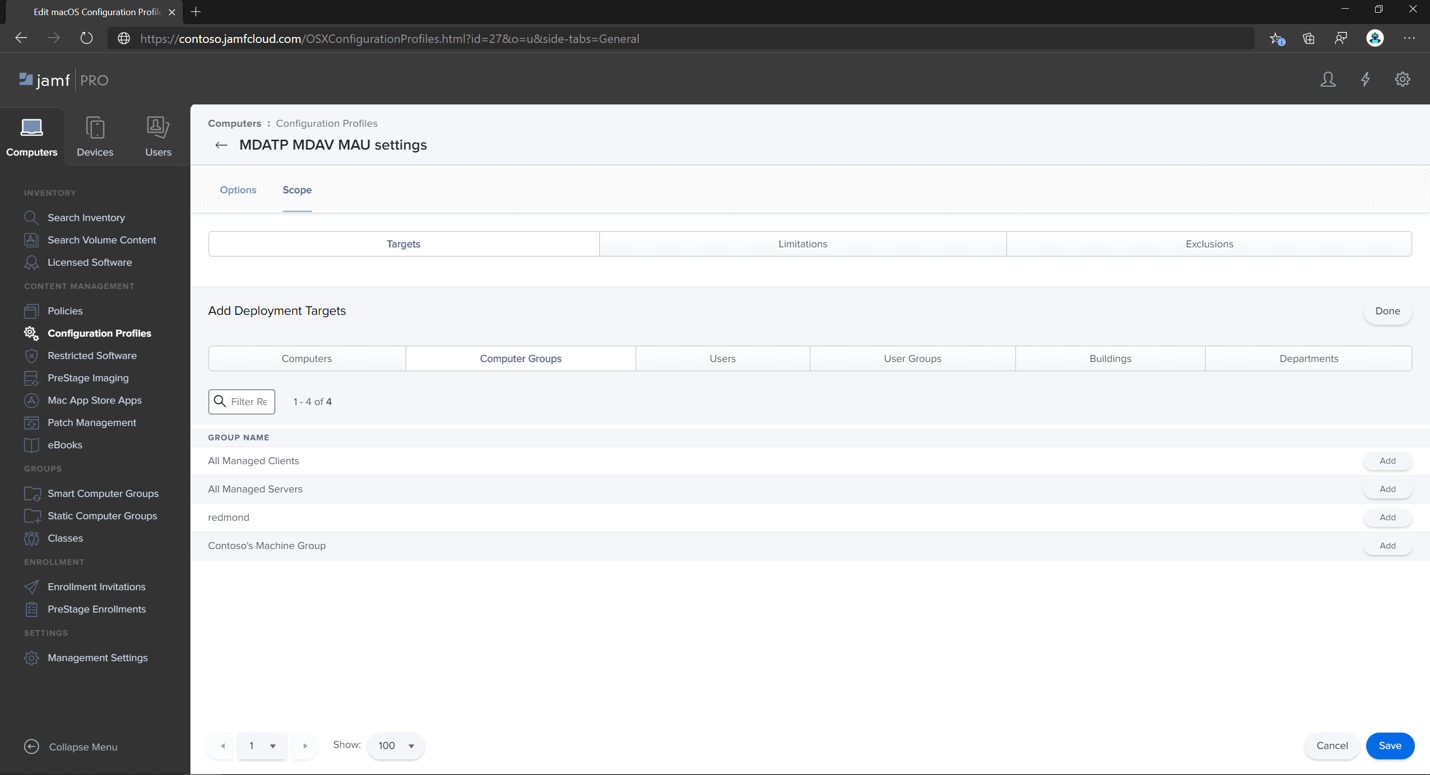

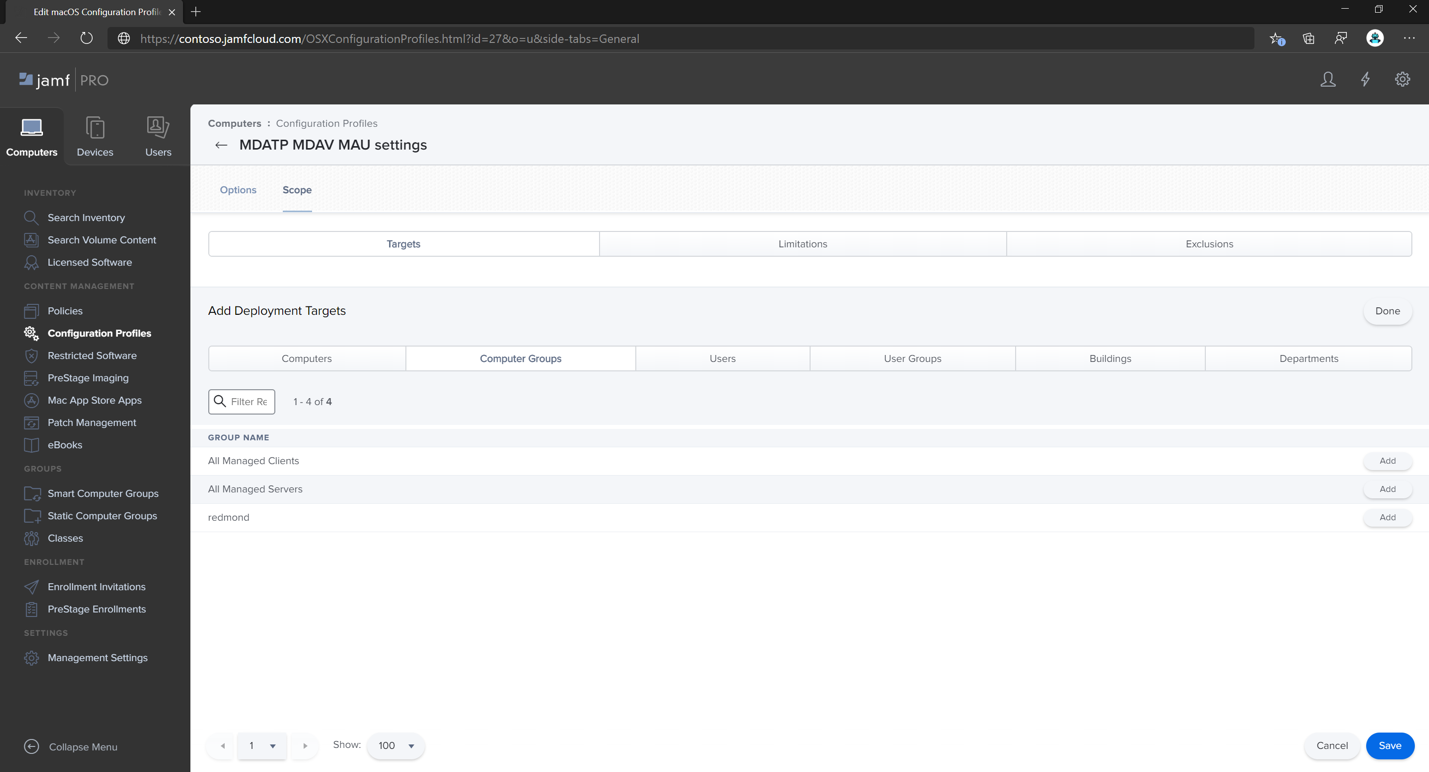

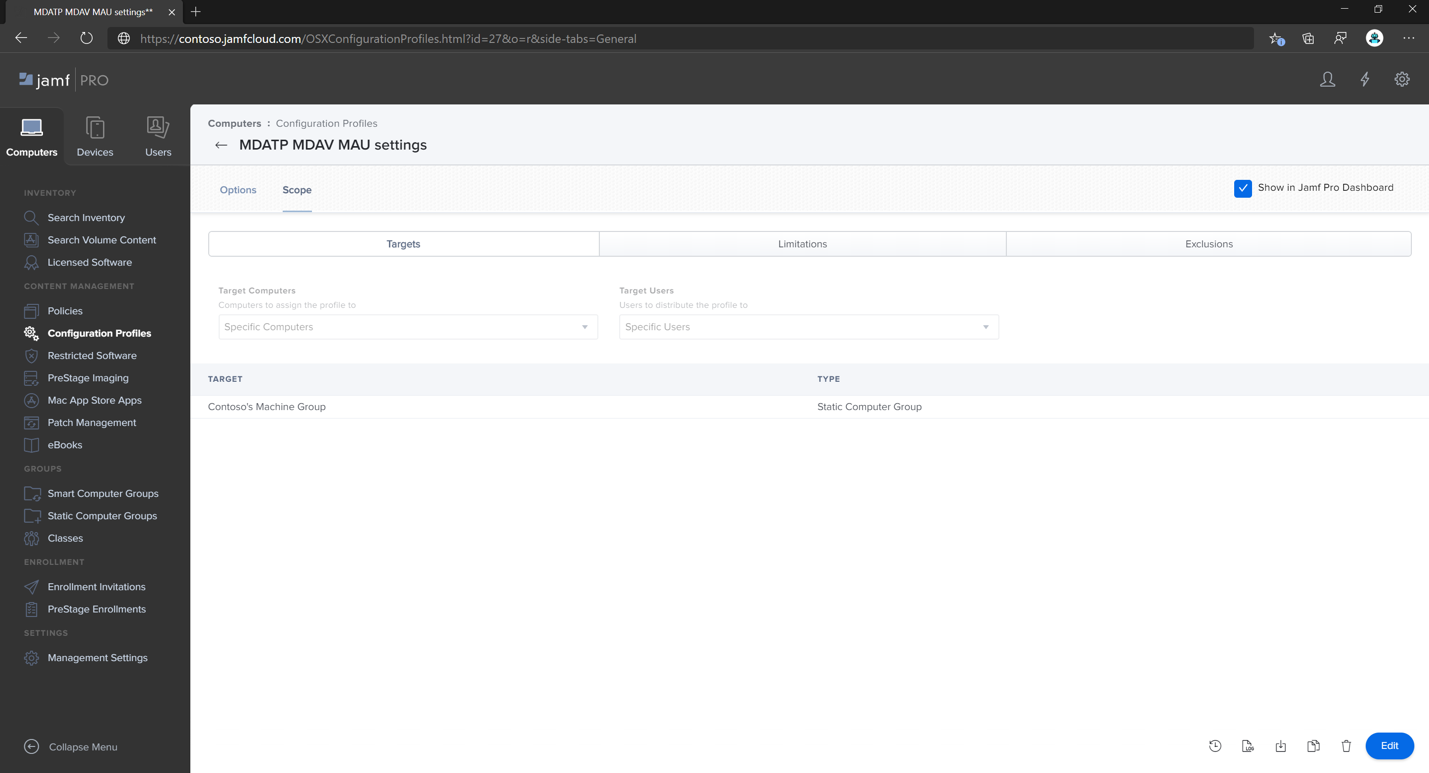

Wybierz kartę Zakres .

Wybierz opcję Dodaj.

Wybierz pozycję Gotowe.

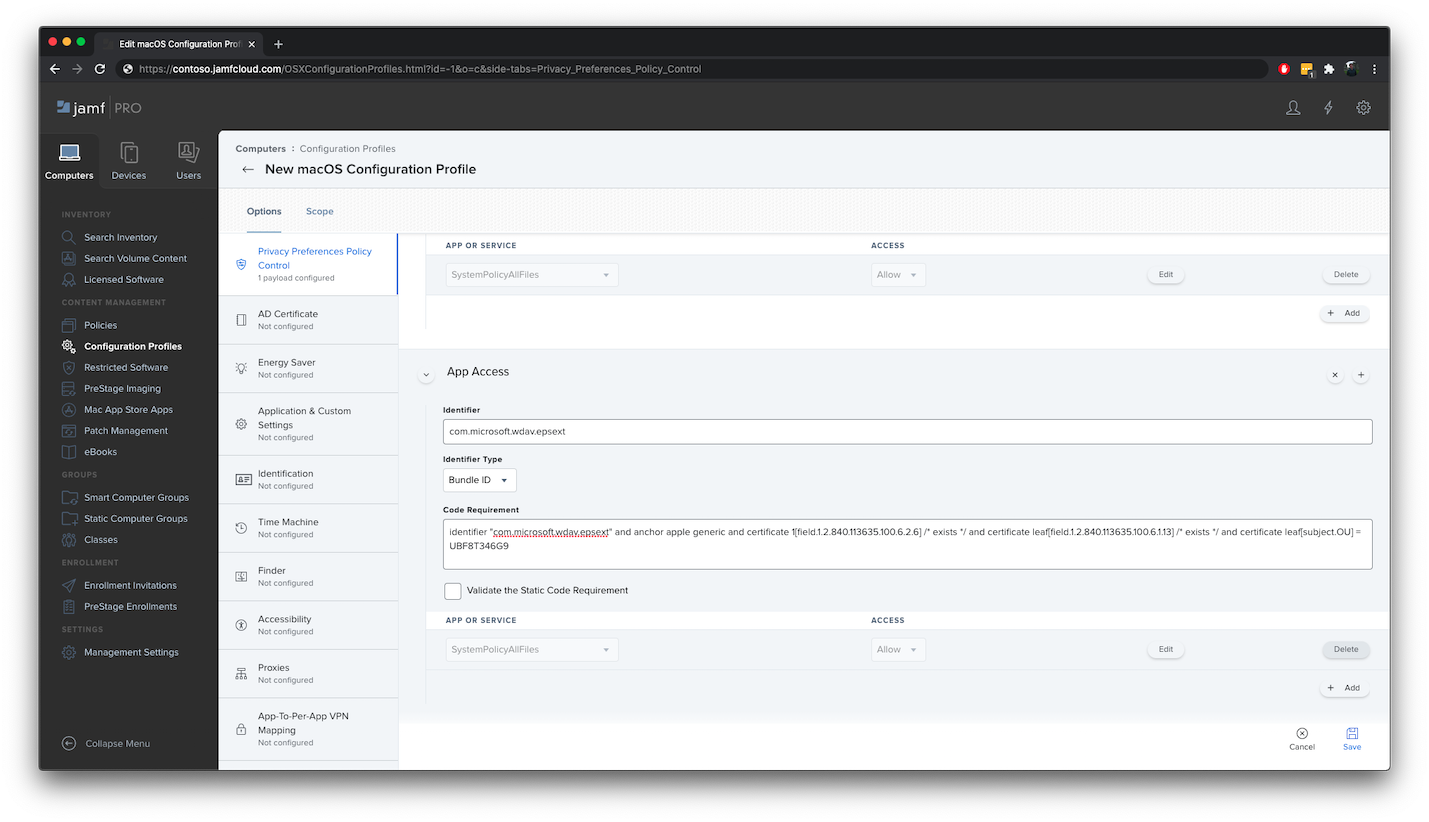

Krok 6. Udzielanie pełnego dostępu do Ochrona punktu końcowego w usłudze Microsoft Defender

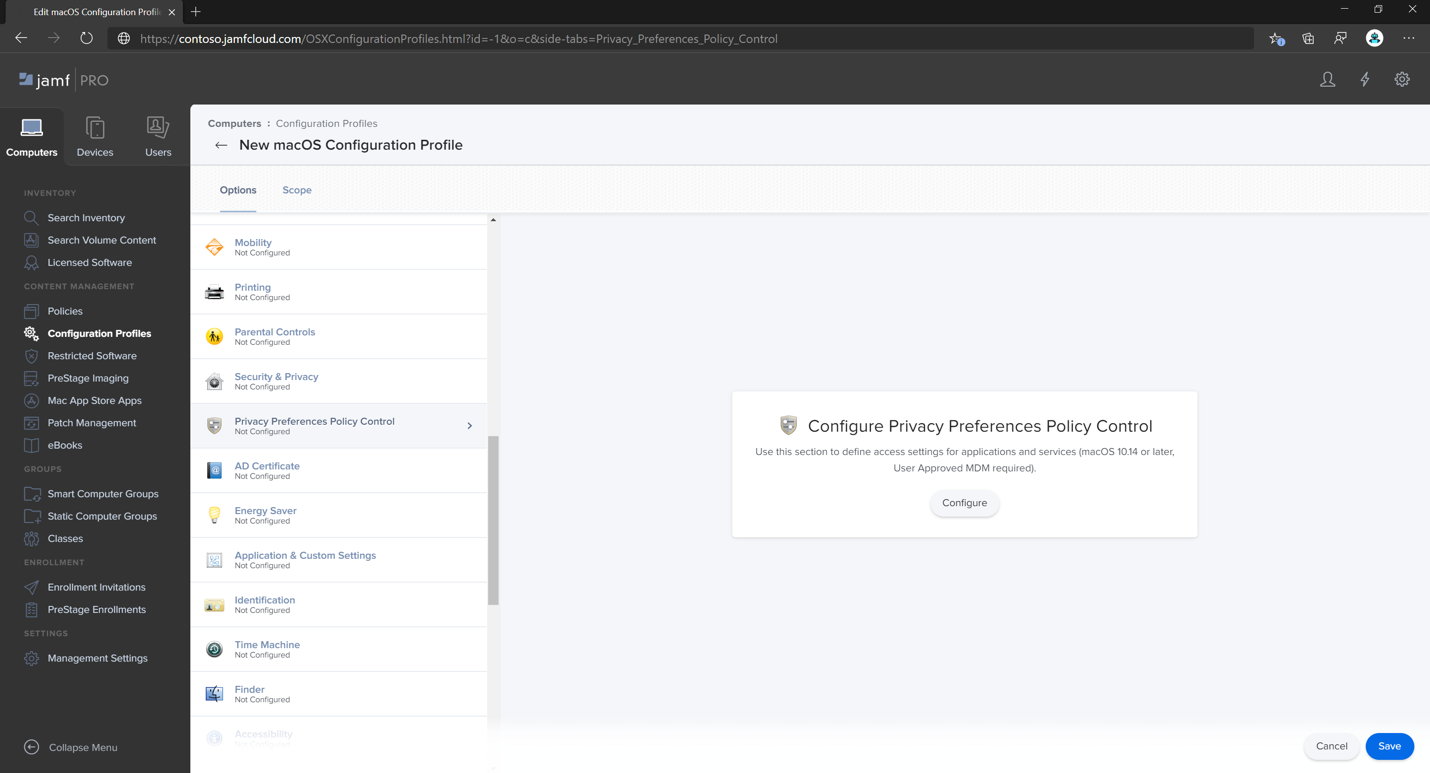

Na pulpicie nawigacyjnym narzędzia Jamf Pro wybierz pozycję Profile konfiguracji.

Wybierz pozycję + Nowy.

Wprowadź następujące szczegóły na karcie Ogólne :

- Nazwa: MDATP MDAV — udzielanie pełnego dostępu do dysku EDR i AV

- Opis: w systemie macOS 11 (Big Sur) lub nowszym nowa kontrolka zasad preferencji prywatności

- Kategoria: Brak

- Metoda dystrybucji: Instalowanie automatycznie

- Poziom: poziom komputera

W obszarze Konfigurowanie kontroli zasad preferencji prywatności wybierz pozycję Konfiguruj.

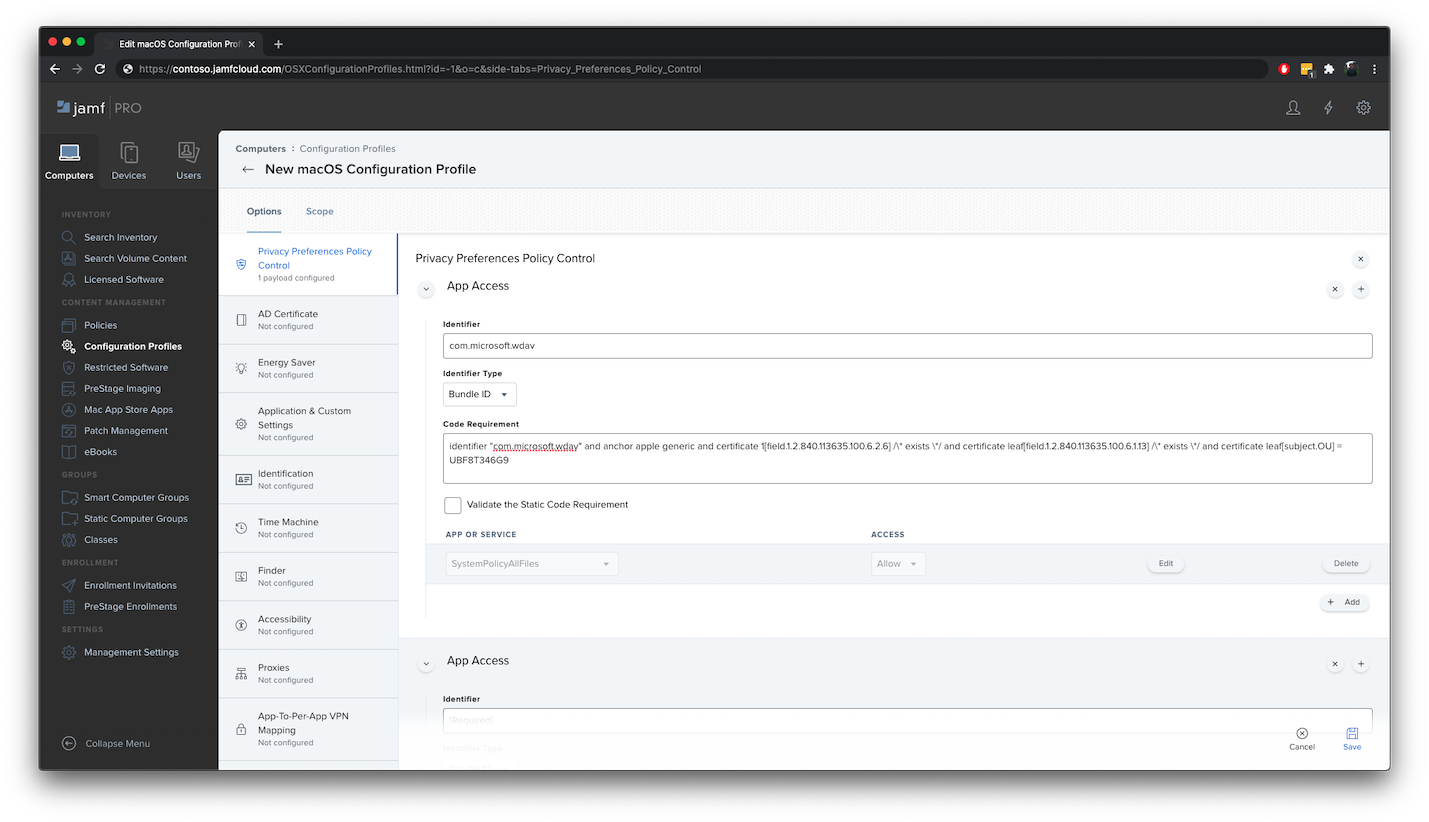

W obszarze Kontrola zasad preferencji prywatności wprowadź następujące szczegóły:

- Identyfikator:

com.microsoft.wdav - Typ identyfikatora: identyfikator pakietu

- Wymaganie dotyczące kodu:

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

- Identyfikator:

Wybierz pozycję + Dodaj.

W obszarze Aplikacja lub usługa: ustaw wartość SystemPolicyAllFiles

W obszarze "access": ustaw wartość Zezwalaj

Wybierz pozycję Zapisz (nie tę w prawym dolnym rogu).

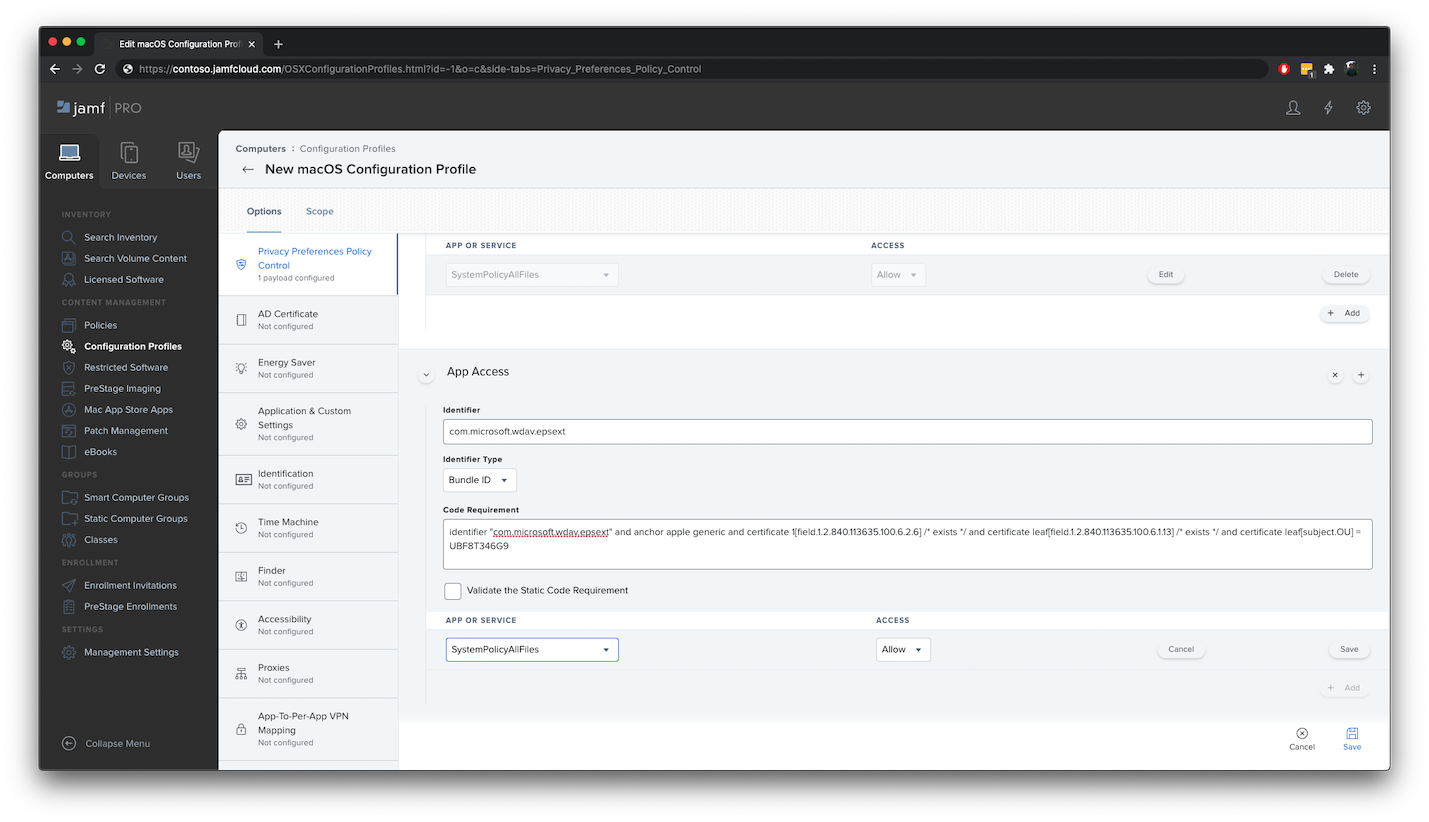

+Kliknij znak obok pozycji Dostęp do aplikacji, aby dodać nowy wpis.Wprowadź następujące szczegóły:

- Identyfikator:

com.microsoft.wdav.epsext - Typ identyfikatora: identyfikator pakietu

- Wymaganie dotyczące kodu:

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

- Identyfikator:

Wybierz pozycję + Dodaj.

W obszarze Aplikacja lub usługa: ustaw wartość SystemPolicyAllFiles

W obszarze "access": ustaw wartość Zezwalaj

Wybierz pozycję Zapisz (nie tę w prawym dolnym rogu).

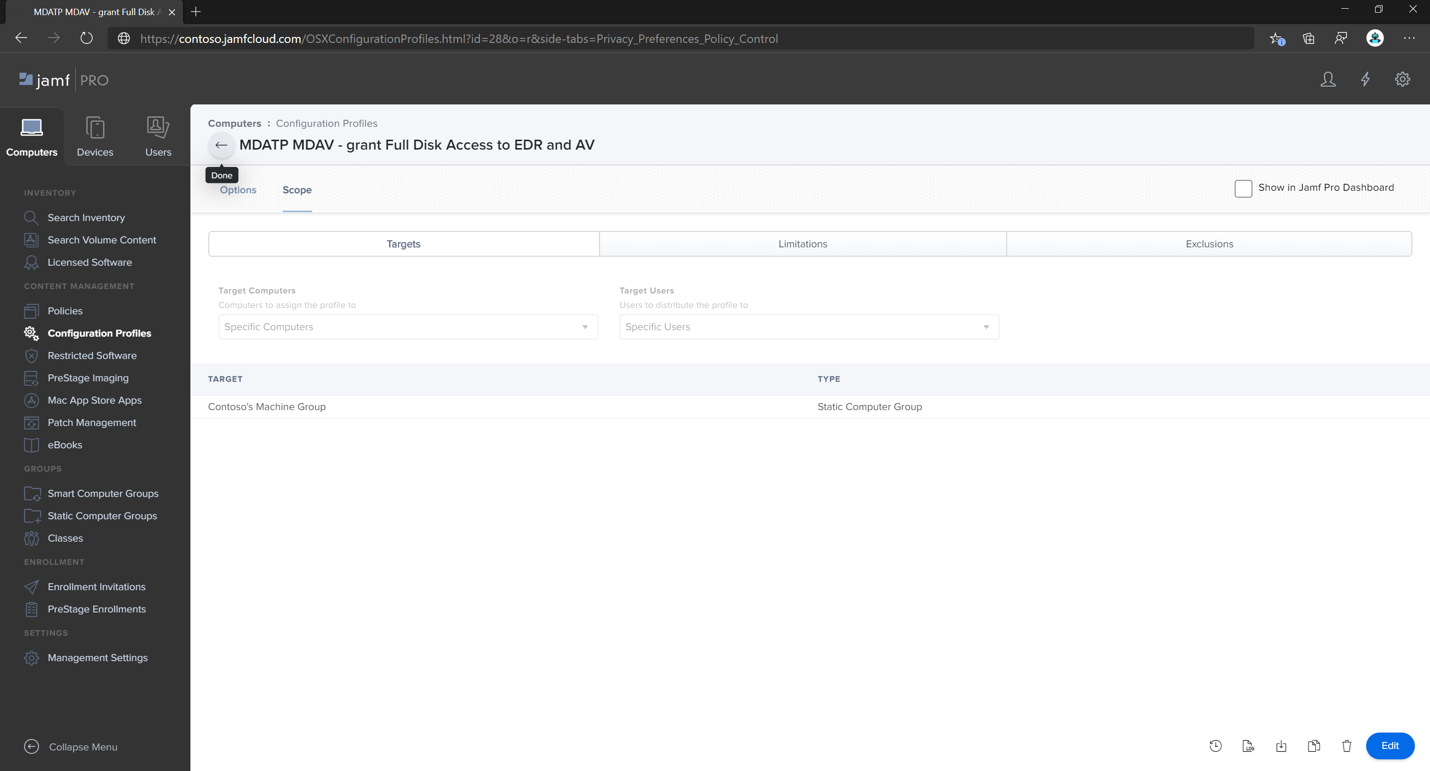

Wybierz kartę Zakres .

Wybierz pozycję + Dodaj.

Wybierz pozycję Grupy> komputerów w obszarze Nazwa> grupy wybierz pozycję Grupa maszyn firmy Contoso.

Wybierz opcję Dodaj.

Wybierz Zapisz.

Wybierz pozycję Gotowe.

Alternatywnie możesz pobrać plik fulldisk.mobileconfig i przekazać go do profilów konfiguracji JAMF zgodnie z opisem w temacie Wdrażanie niestandardowych profilów konfiguracji przy użyciu narzędzia Jamf Pro|Metoda 2. Przekazywanie profilu konfiguracji do narzędzia Jamf Pro.

Uwaga

Pełny dostęp do dysku udzielany za pośrednictwem profilu konfiguracji mdm firmy Apple nie jest odzwierciedlony w obszarze Ustawienia systemu => Prywatność & Zabezpieczenia => Pełny dostęp do dysku.

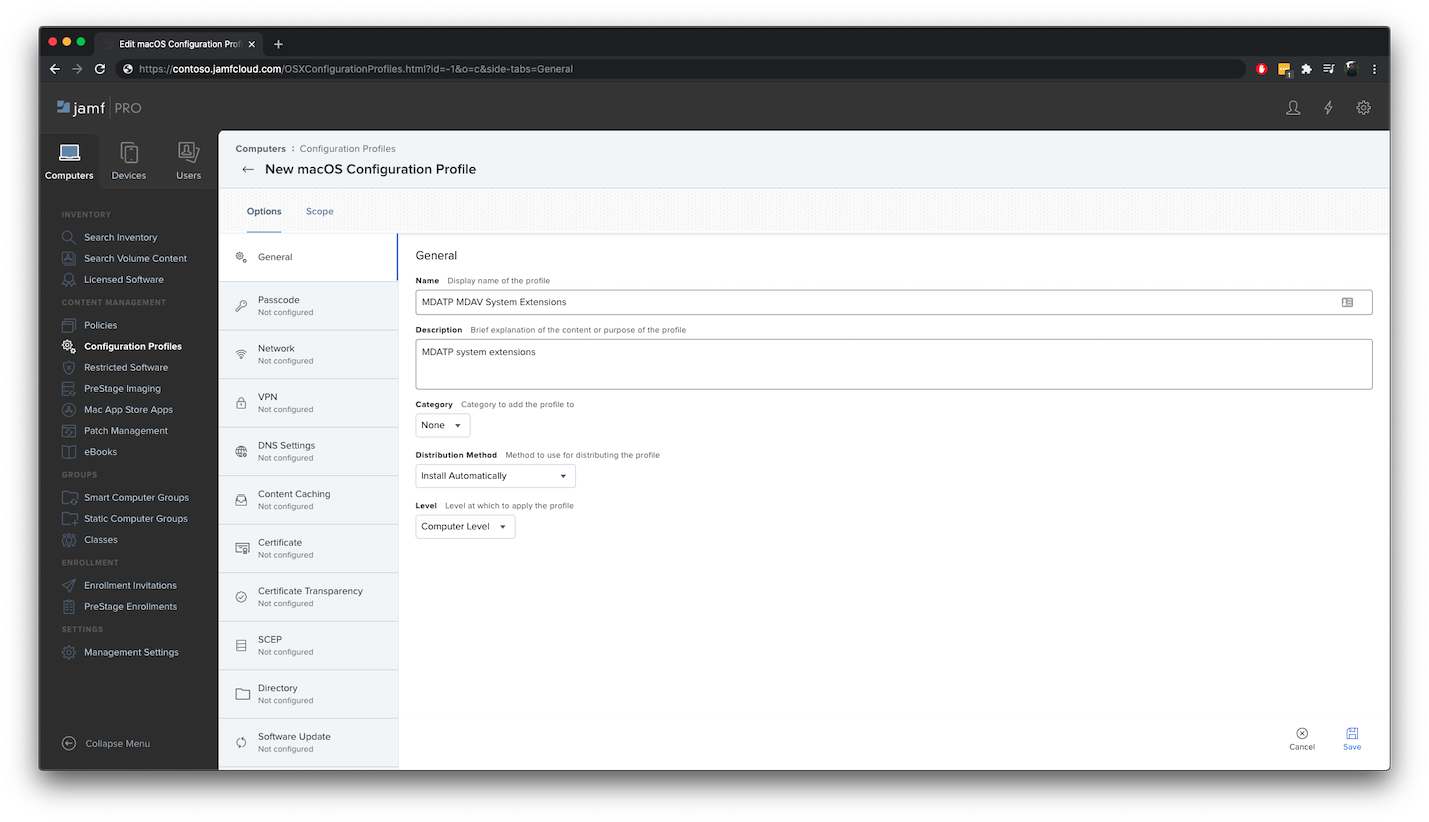

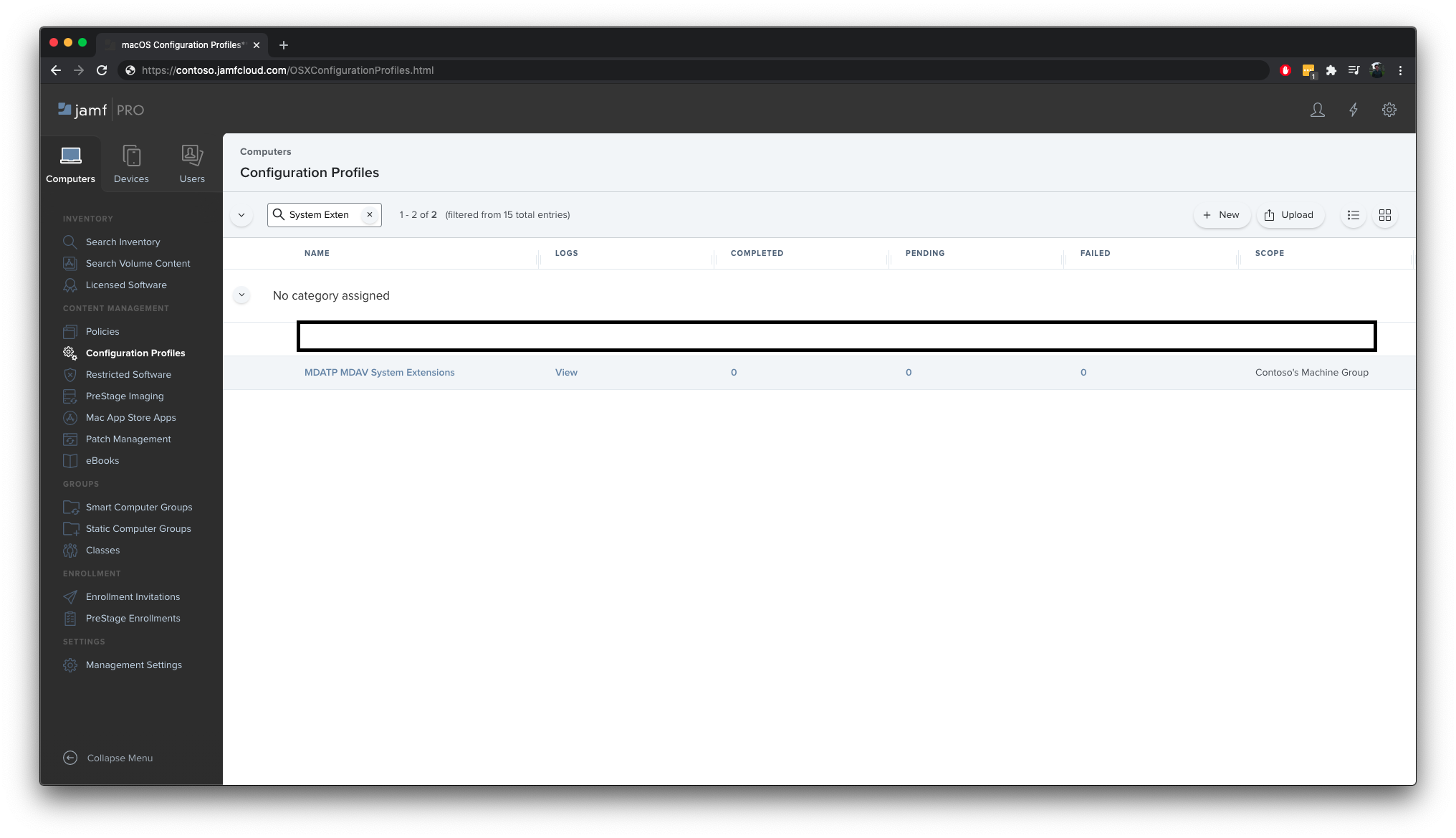

Krok 7. Zatwierdzanie rozszerzeń systemu dla Ochrona punktu końcowego w usłudze Microsoft Defender

W obszarze Profile konfiguracji wybierz pozycję + Nowy.

Wprowadź następujące szczegóły na karcie Ogólne :

- Nazwa: Rozszerzenia systemu MDAV MDATP

- Opis: Rozszerzenia systemu MDATP

- Kategoria: Brak

- Metoda dystrybucji: Instalowanie automatycznie

- Poziom: poziom komputera

W obszarze Rozszerzenia systemu wybierz pozycję Konfiguruj.

W obszarze Rozszerzenia systemu wprowadź następujące szczegóły:

- Nazwa wyświetlana: Rozszerzenia systemu Microsoft Corp.

- Typy rozszerzeń systemu: dozwolone rozszerzenia systemowe

- Identyfikator zespołu: UBF8T346G9

- Dozwolone rozszerzenia systemu:

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

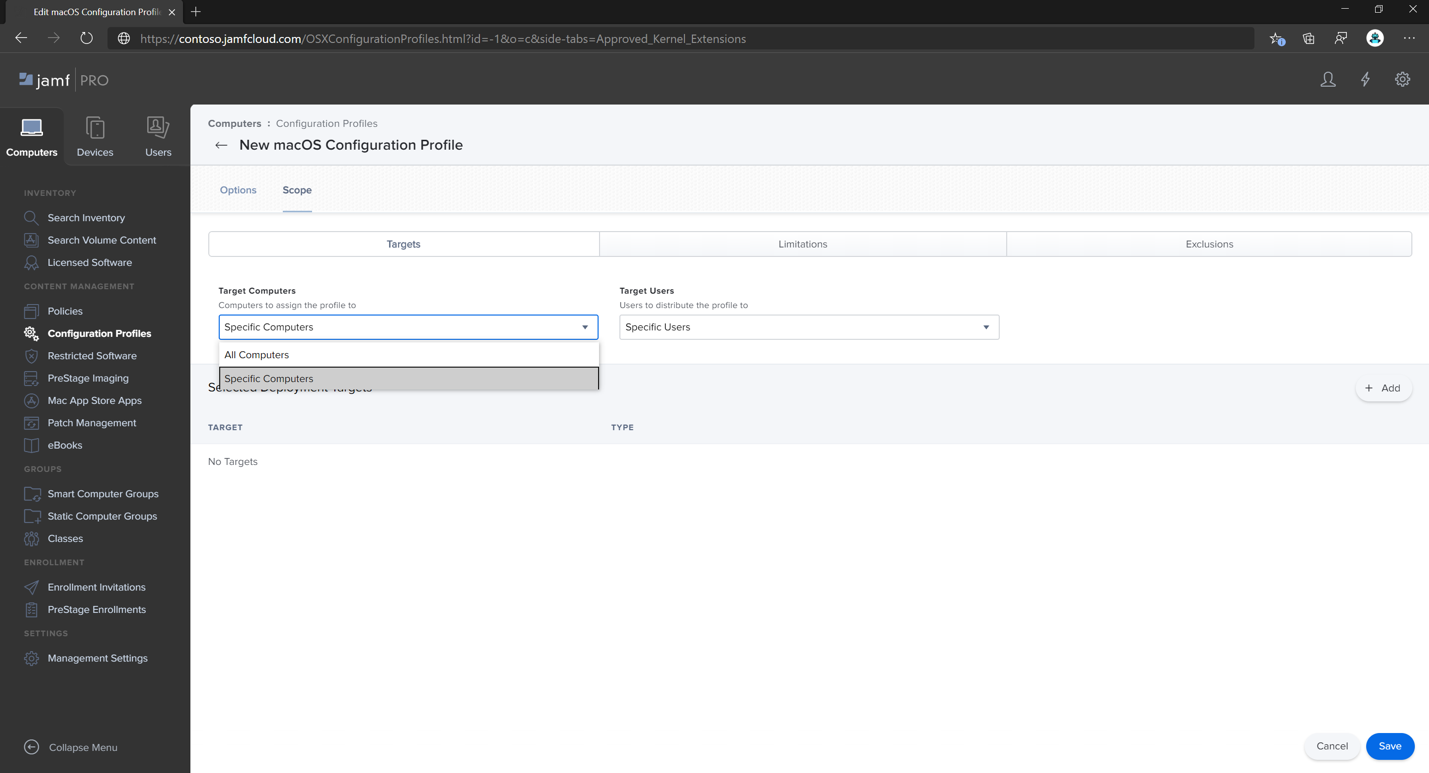

Wybierz kartę Zakres .

Wybierz pozycję + Dodaj.

Wybierz pozycję Grupy> komputerów w obszarze Nazwa> grupy wybierz pozycję Grupa maszyn firmy Contoso.

Wybierz pozycję + Dodaj.

Wybierz Zapisz.

Wybierz pozycję Gotowe.

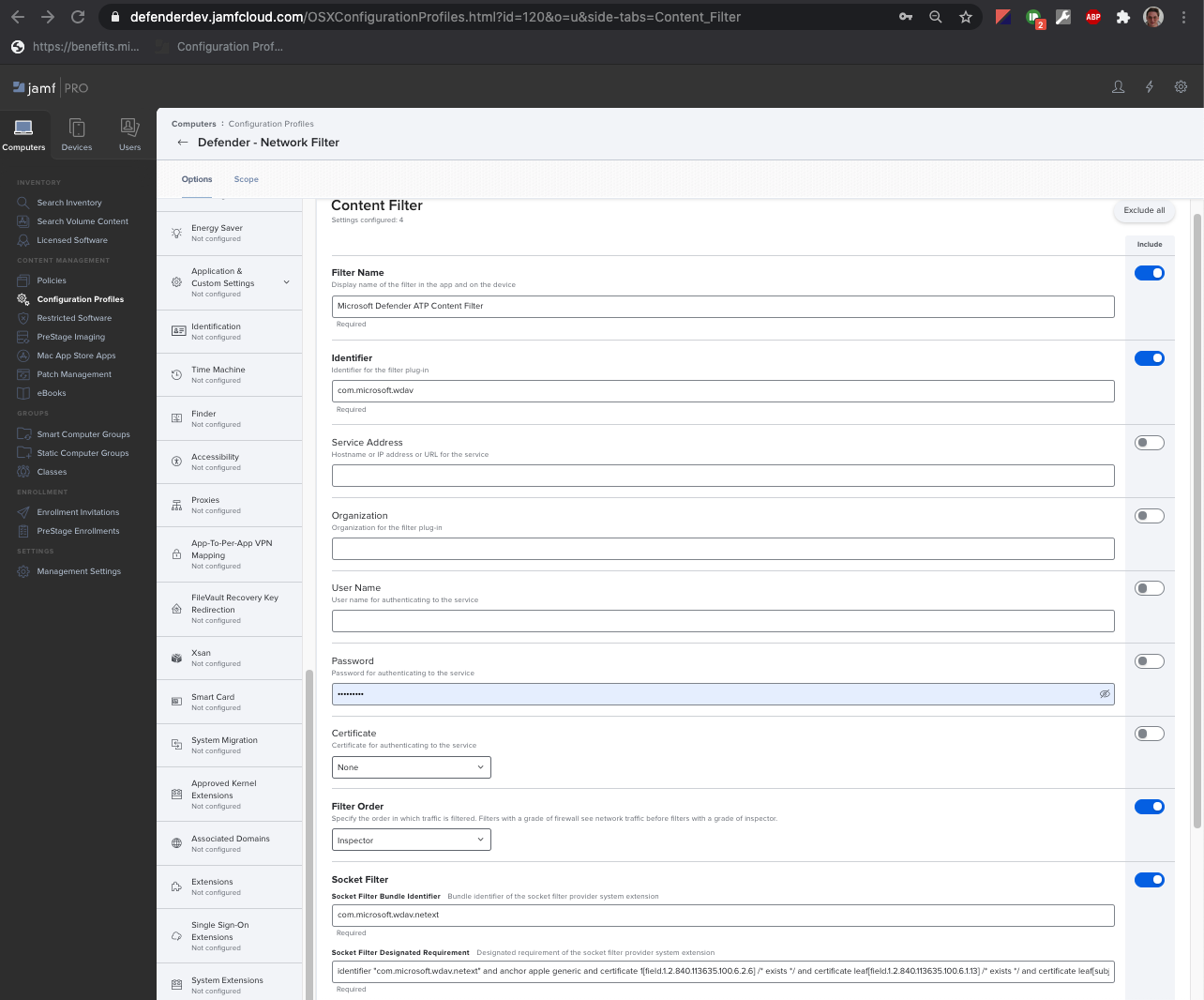

Krok 8. Konfigurowanie rozszerzenia sieci

W ramach funkcji wykrywania punktów końcowych i reagowania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS sprawdza ruch gniazd i zgłasza te informacje do portalu Microsoft Defender. Poniższe zasady umożliwiają rozszerzeniu sieci wykonywanie tej funkcji.

Te kroki mają zastosowanie w systemie macOS 11 (Big Sur) lub nowszym.

Na pulpicie nawigacyjnym narzędzia Jamf Pro wybierz pozycję Komputery, a następnie pozycję Profile konfiguracji.

Kliknij pozycję Nowy i wprowadź następujące szczegóły opcji:

Karta Ogólne:

- Nazwa: rozszerzenie sieci Microsoft Defender

- Opis: macOS 11 (Big Sur) lub nowszy

- Kategoria: Brak (wartość domyślna)

- Metoda dystrybucji: Instalowanie automatycznie (ustawienie domyślne)

- Poziom: Poziom komputera (domyślny)

Filtr zawartości karty:

- Nazwa filtru: Microsoft Defender filtr zawartości

- Identyfikator:

com.microsoft.wdav - Pozostaw pusty adres usługi, organizację, nazwę użytkownika, hasło, certyfikat (nie zaznaczono opcji Dołącz)

- Kolejność filtrów: Inspektor

- Filtr gniazd:

com.microsoft.wdav.netext - Wymagane ustawienie filtru gniazda:

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - Pozostaw puste pola filtru sieciowego (nie zaznaczono opcji Dołącz)

Należy pamiętać, że dokładne wartości identyfikatora, filtru gniazda i filtru gniazda wyznaczone wymagania , jak określono powyżej.

Wybierz kartę Zakres .

Wybierz pozycję + Dodaj.

Wybierz pozycję Grupy> komputerów w obszarze Nazwa> grupy wybierz pozycję Grupa maszyn firmy Contoso.

Wybierz pozycję + Dodaj.

Wybierz Zapisz.

Wybierz pozycję Gotowe.

Alternatywnie możesz pobrać plik netfilter.mobileconfig i przekazać go do profilów konfiguracji JAMF zgodnie z opisem w temacie Wdrażanie niestandardowych profilów konfiguracji przy użyciu narzędzia Jamf Pro|Metoda 2. Przekazywanie profilu konfiguracji do narzędzia Jamf Pro.

Krok 9. Konfigurowanie usług w tle

Uwaga

System macOS 13 (Ventura) zawiera nowe ulepszenia prywatności. Począwszy od tej wersji, domyślnie aplikacje nie mogą działać w tle bez wyraźnej zgody. Ochrona punktu końcowego w usłudze Microsoft Defender musi uruchomić swój proces demona w tle.

Ten profil konfiguracji udziela uprawnień usługi w tle do Ochrona punktu końcowego w usłudze Microsoft Defender. Jeśli wcześniej skonfigurowano Ochrona punktu końcowego w usłudze Microsoft Defender za pośrednictwem narzędzia JAMF, zalecamy zaktualizowanie wdrożenia przy użyciu tego profilu konfiguracji.

Pobierz plik background_services.mobileconfig z repozytorium GitHub.

Przekaż pobraną aplikację mobileconfig do profilów konfiguracji jamf zgodnie z opisem w temacie Wdrażanie niestandardowych profilów konfiguracji przy użyciu narzędzia Jamf Pro|Metoda 2. Przekazywanie profilu konfiguracji do narzędzia Jamf Pro.

Krok 10. Udzielanie uprawnień bluetooth

Uwaga

System macOS 14 (Sonoma) zawiera nowe ulepszenia prywatności. Począwszy od tej wersji, domyślnie aplikacje nie mogą uzyskać dostępu do połączenia Bluetooth bez wyraźnej zgody. Ochrona punktu końcowego w usłudze Microsoft Defender używa go w przypadku konfigurowania zasad bluetooth dla funkcji Device Control.

Pobierz plik bluetooth.mobileconfig z repozytorium GitHub.

Ostrzeżenie

Bieżąca wersja narzędzia JAMF Pro nie obsługuje jeszcze tego rodzaju ładunku. Jeśli przekażesz ten plik mobileconfig w takim stanie, w jakim jest, narzędzie JAMF Pro usunie nieobsługiwany ładunek i nie będzie miało zastosowania do maszyn klienckich. Najpierw musisz podpisać pobrany plik mobileconfig, po tym jak narzędzie JAMF Pro uzna je za "zapieczętowane" i nie będzie go modyfikować. Zobacz poniższe instrukcje:

- Musisz mieć co najmniej jeden certyfikat podpisywania zainstalowany w pęku kluczy, nawet certyfikat z podpisem własnym będzie działać. Możesz sprawdzić, co masz z:

> /usr/bin/security find-identity -p codesigning -v

1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert"

2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)"

3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)"

4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)"

4 valid identities found

- Wybierz dowolny z nich i podaj tekst w cudzysłówce jako parametr -N:

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig

- Teraz możesz przekazać wygenerowany plik bluetooth-signed.mobileconfig do narzędzia JAMF Pro zgodnie z opisem w temacie Wdrażanie niestandardowych profilów konfiguracji przy użyciu narzędzia Jamf Pro|Metoda 2. Przekazywanie profilu konfiguracji do narzędzia Jamf Pro.

Uwaga

Połączenie Bluetooth udzielane za pośrednictwem profilu konfiguracji mdm firmy Apple nie jest odzwierciedlone w obszarze Ustawienia systemu => Prywatność & Zabezpieczenia => Bluetooth.

Krok 11. Planowanie skanowania przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

Postępuj zgodnie z instrukcjami dotyczącymi planowania skanowania za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS.

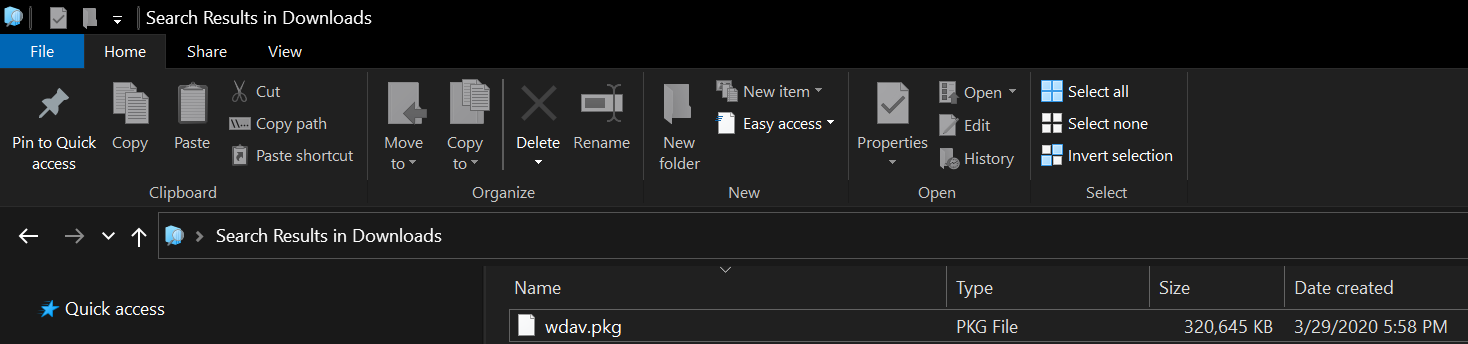

Krok 12. Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS

Uwaga

W poniższych krokach przykładami są nazwa .pkg pliku i wartości Nazwa wyświetlana . W tych przykładach reprezentuje datę utworzenia 200329 pakietu i zasad (w yymmdd formacie) i v100.86.92 reprezentuje wersję wdrożonej aplikacji Microsoft Defender.

Te wartości powinny zostać zaktualizowane, aby były zgodne z konwencją nazewnictwa używaną w środowisku dla pakietów i zasad.

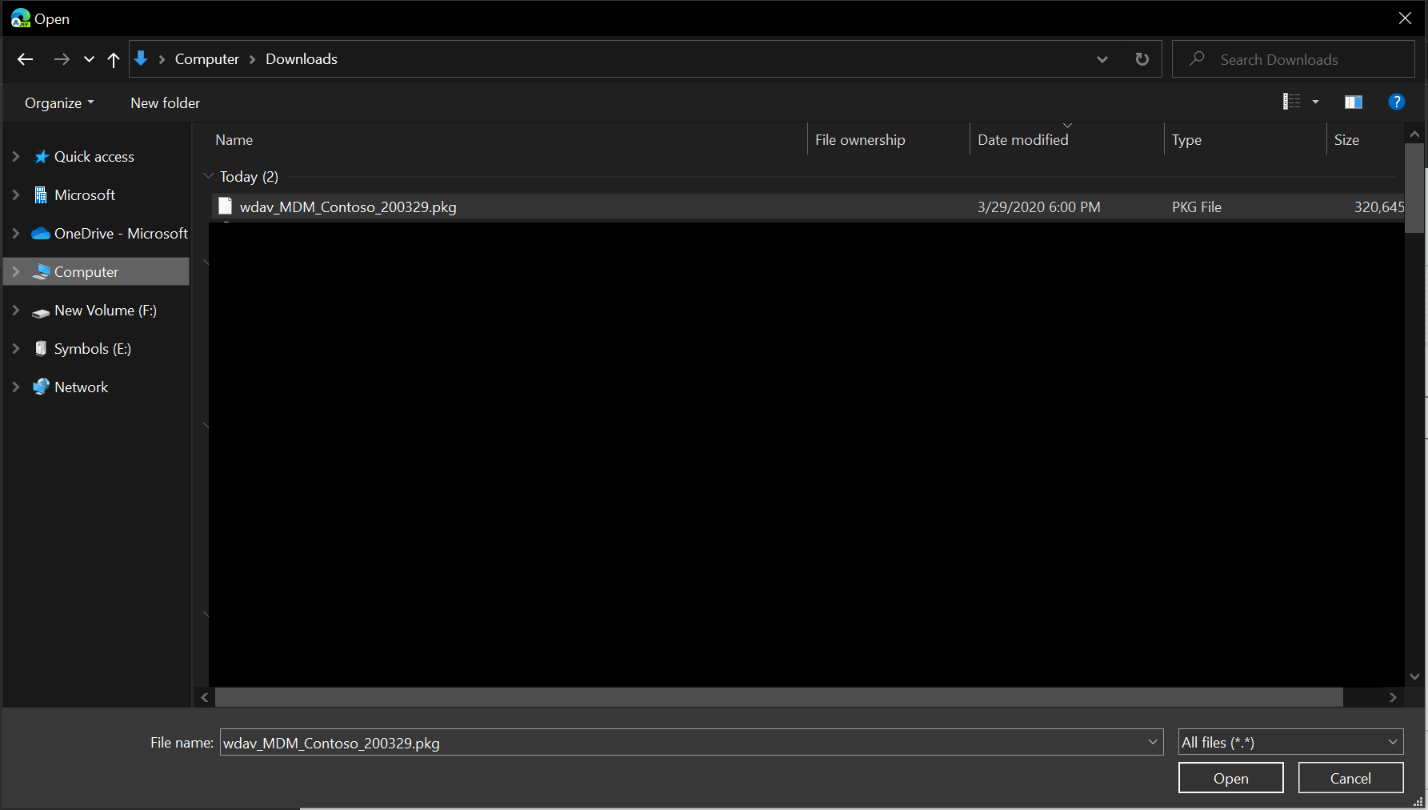

Przejdź do miejsca, w którym zapisano plik

wdav.pkg.Zmień jego nazwę na

wdav_MDM_Contoso_200329.pkg.Otwórz pulpit nawigacyjny narzędzia Jamf Pro.

Wybierz komputer i kliknij ikonę koła zębatego u góry, a następnie wybierz pozycję Zarządzanie komputerem.

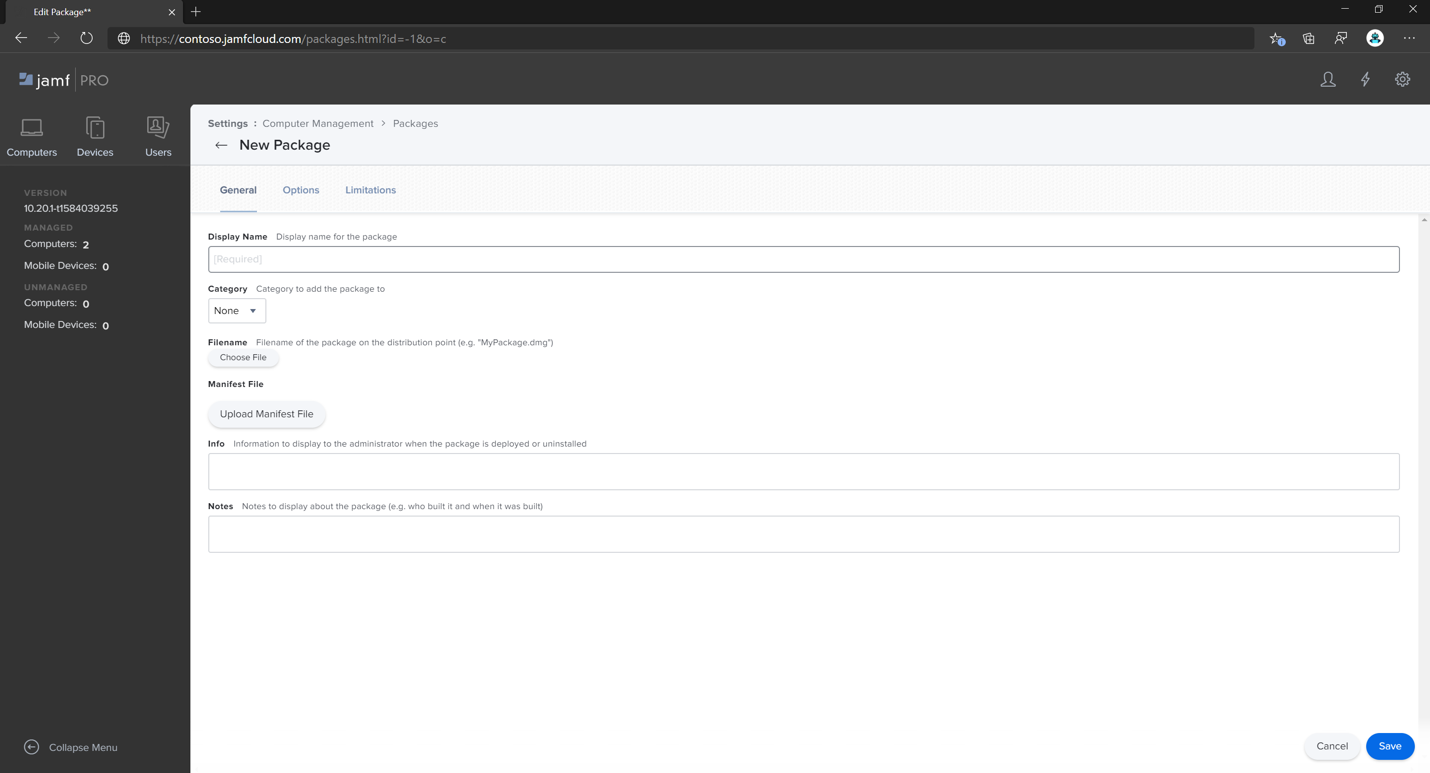

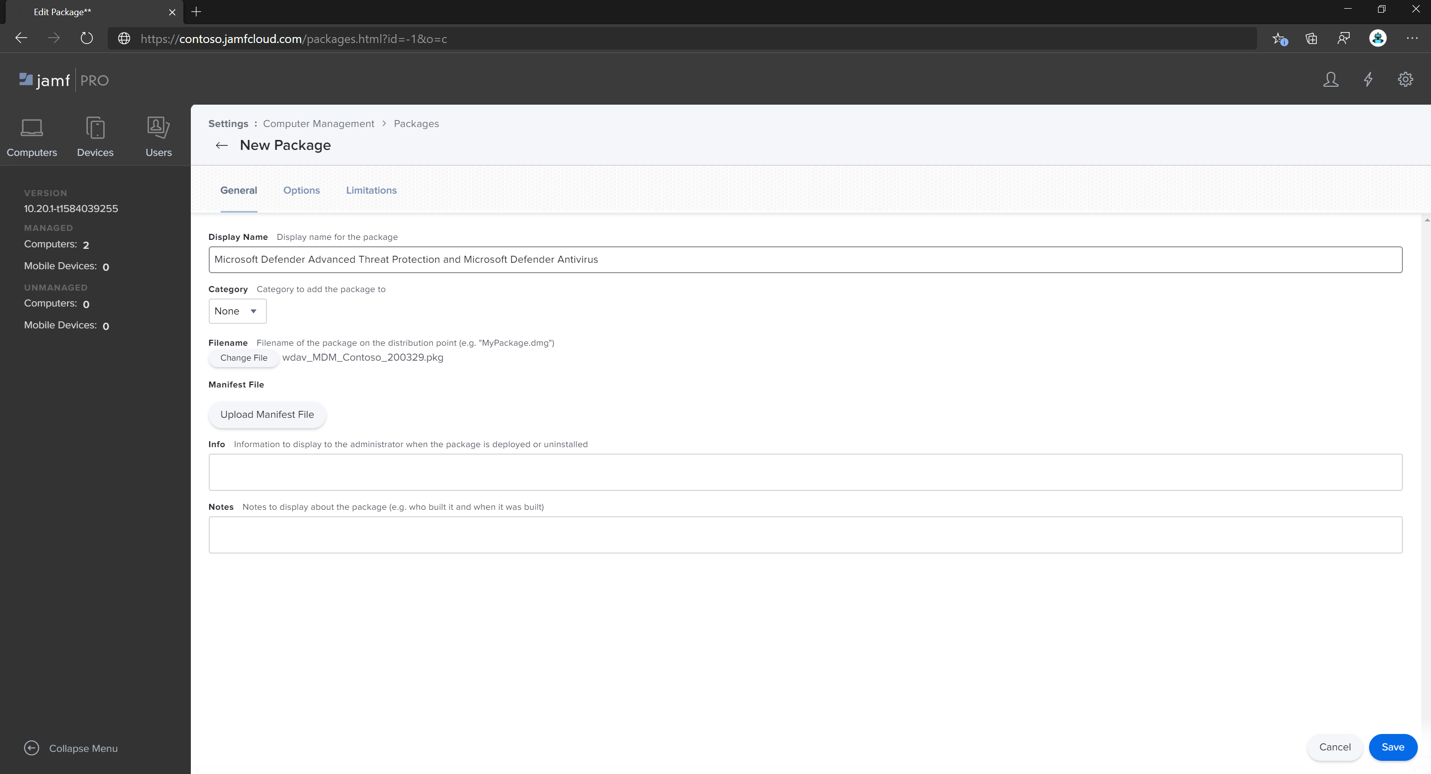

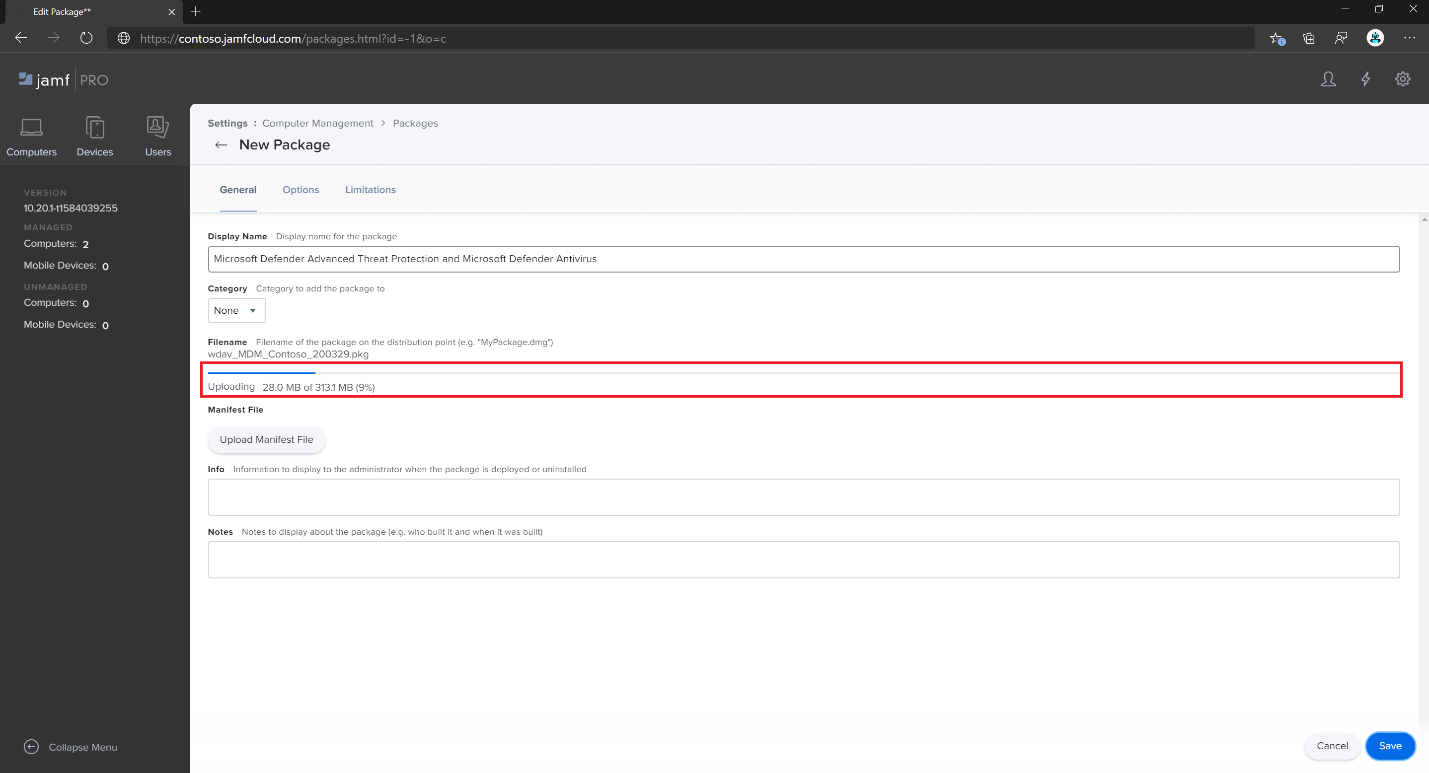

Na karcie Ogólne wprowadź następujące szczegóły w obszarze Nowy pakiet:

- Nazwa wyświetlana: pozostaw ją na razie pustą. Ponieważ zostanie on zresetowany po wybraniu pkg.

- Kategoria: Brak (wartość domyślna)

- Nazwa pliku: wybierz plik

Otwórz plik i wskaż go do

wdav.pkglubwdav_MDM_Contoso_200329.pkg.Wybierz opcję Otwórz. Ustaw nazwę wyświetlaną na Microsoft Defender zaawansowaną ochronę przed zagrożeniami i program antywirusowy Microsoft Defender.

Plik manifestu nie jest wymagany. Ochrona punktu końcowego w usłudze Microsoft Defender działa bez pliku manifestu.

Karta Opcje: Zachowaj wartości domyślne.

Karta Ograniczenia: Zachowaj wartości domyślne.

Wybierz Zapisz. Pakiet jest przekazywany do narzędzia Jamf Pro.

Udostępnienie pakietu do wdrożenia może potrwać kilka minut.

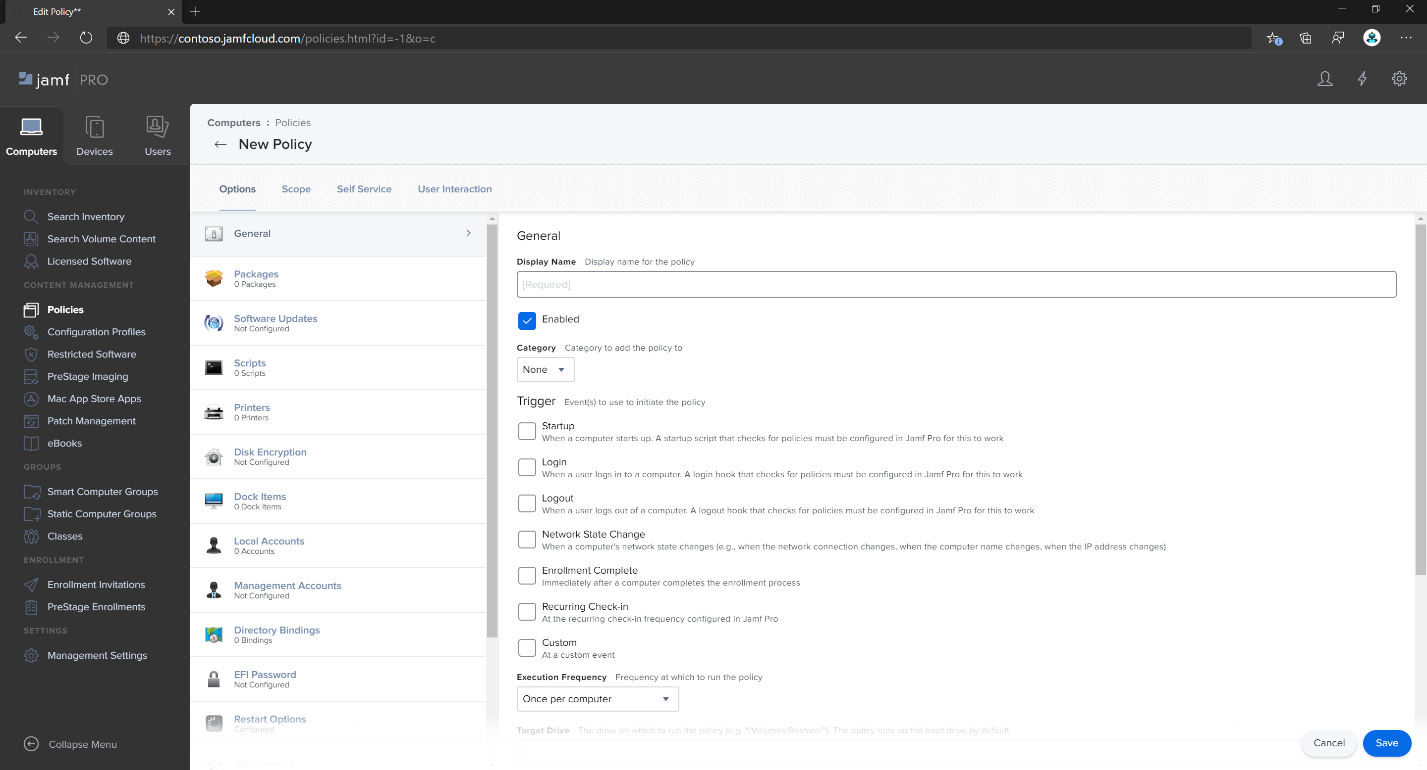

Przejdź do strony Zasady .

Wybierz pozycję + Nowy, aby utworzyć nowe zasady.

W polu Ogólne wprowadź nazwę wyświetlaną MDATP Onboarding Contoso 200329 v100.86.92 lub nowszą.

Wybierz pozycję Cykliczne zaewidencjonowanie.

Wybierz Zapisz.

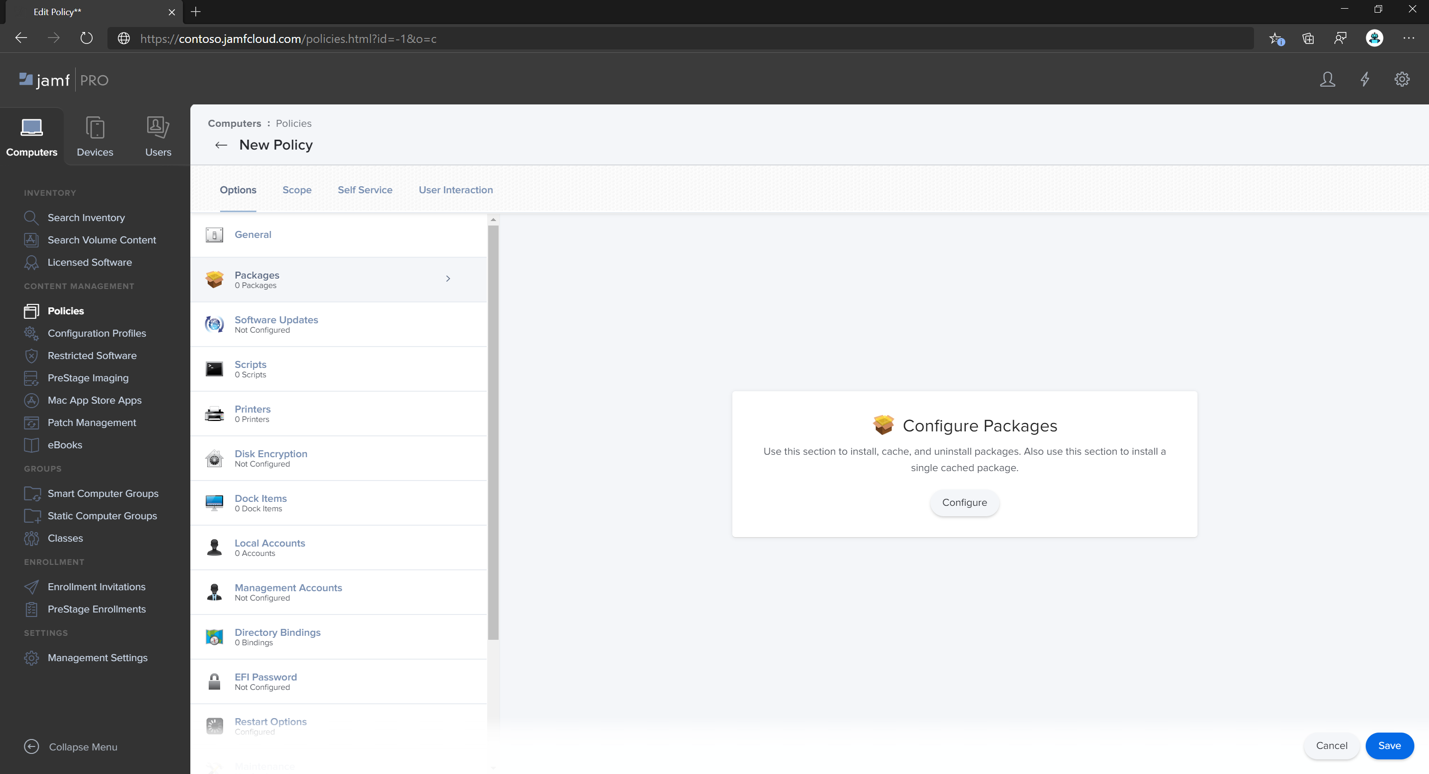

Wybierz pozycję Skonfiguruj pakiety>.

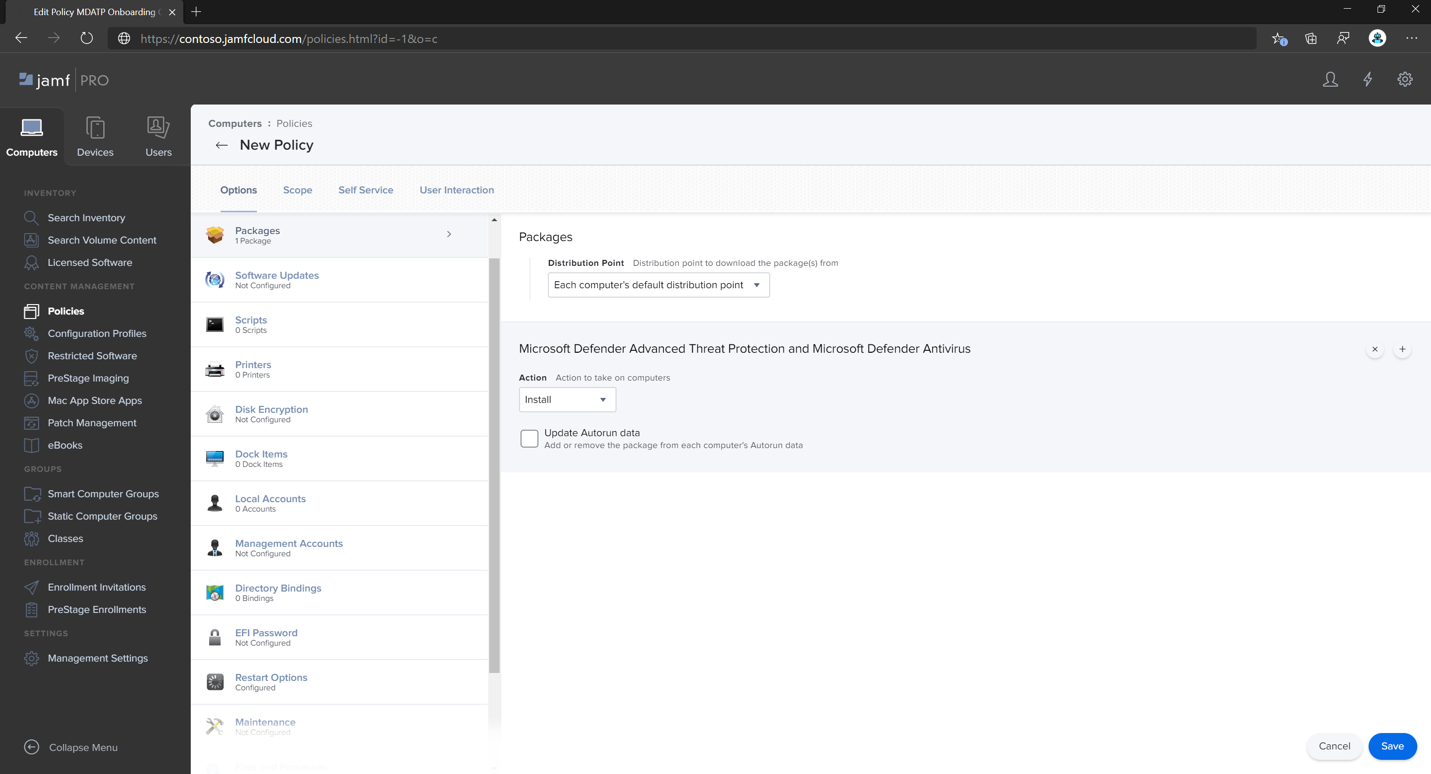

Wybierz przycisk Dodaj obok pozycji Microsoft Defender Advanced Threat Protection i Microsoft Defender Antivirus.

Wybierz Zapisz.

Twórca grupę inteligentną dla maszyn z profilami Microsoft Defender.

Aby uzyskać lepsze środowisko użytkownika, profile konfiguracji na zarejestrowanych maszynach muszą być zainstalowane przed Microsoft Defender pakietu. W większości przypadków narzędzie JAMF Prof natychmiast wypycha profile konfiguracji, które zasady są wykonywane po pewnym czasie (tj. podczas ewidencjonowania).

Jednak w niektórych przypadkach wdrażanie profilów konfiguracji można wdrożyć ze znacznym opóźnieniem (tj. jeśli maszyna użytkownika jest zablokowana).

Narzędzie JAMF Pro zapewnia prawidłową kolejność. Możesz utworzyć grupę inteligentną dla maszyn, które już otrzymały profil konfiguracji Microsoft Defender, i zainstalować pakiet Microsoft Defender tylko na tych maszynach (i zaraz po otrzymaniu tego profilu!)

Aby to zrobić, najpierw utwórz grupę inteligentną. W nowym oknie przeglądarki otwórz pozycję Grupy komputerów inteligentnych z menu po lewej stronie, a następnie kliknij pozycję Nowe. Przypisz jakąś nazwę, przejdź do karty Kryteria , kliknij pozycję Dodaj i pokaż kryteria zaawansowane.

Wybierz pozycję Nazwa profilu jako kryterium i użyj nazwy wcześniej utworzonego profilu konfiguracji jako wartości:

Kliknij Zapisz. Wróć do okna, w którym konfigurujesz zasady pakietu.

Wybierz kartę Zakres .

Wybierz komputery docelowe.

W obszarze Zakres wybierz pozycję Dodaj.

Przejdź do karty Grupy komputerów . Znajdź utworzoną grupę inteligentną i dodaj ją.

Wybierz pozycję Samoobsługowe, jeśli chcesz, aby użytkownicy dobrowolnie instalowali Microsoft Defender na żądanie.

Wybierz pozycję Gotowe.

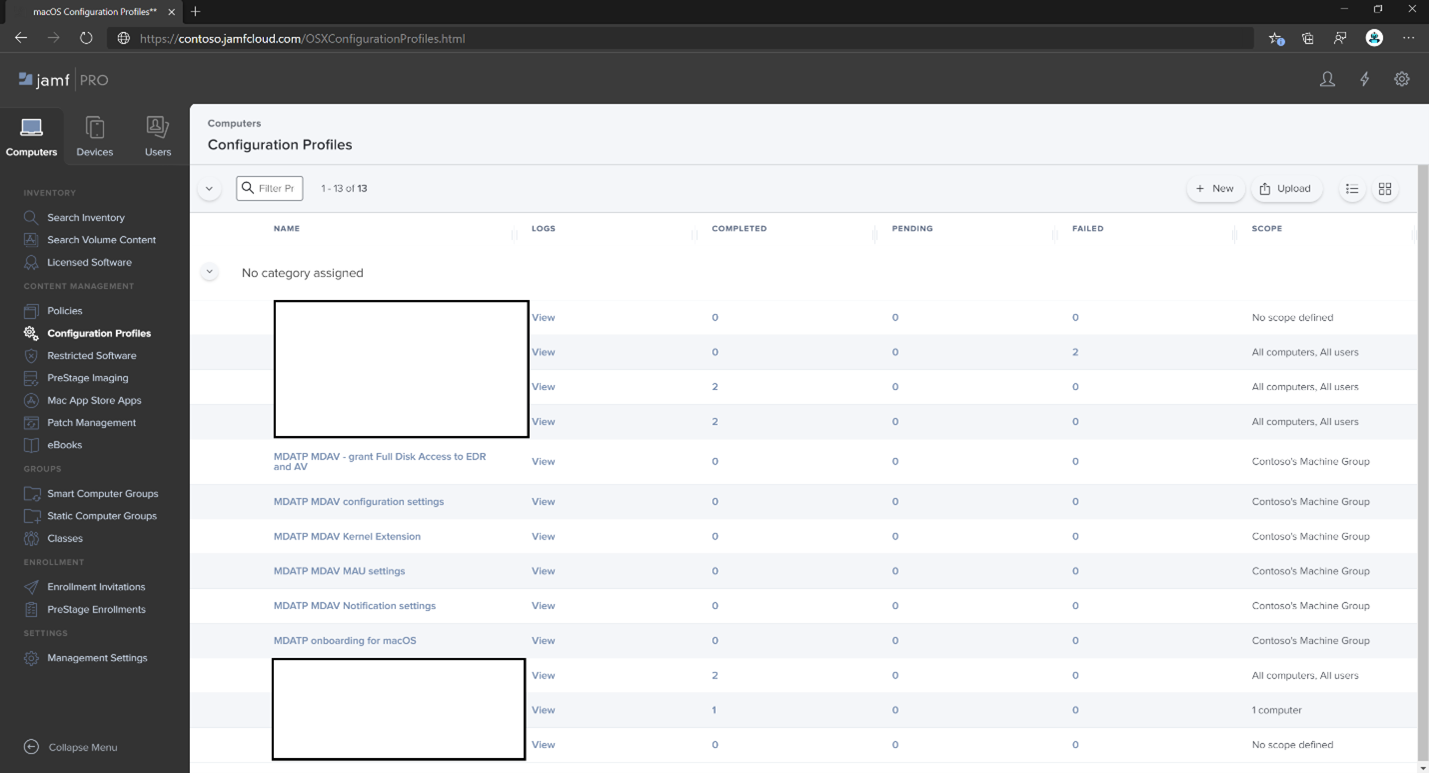

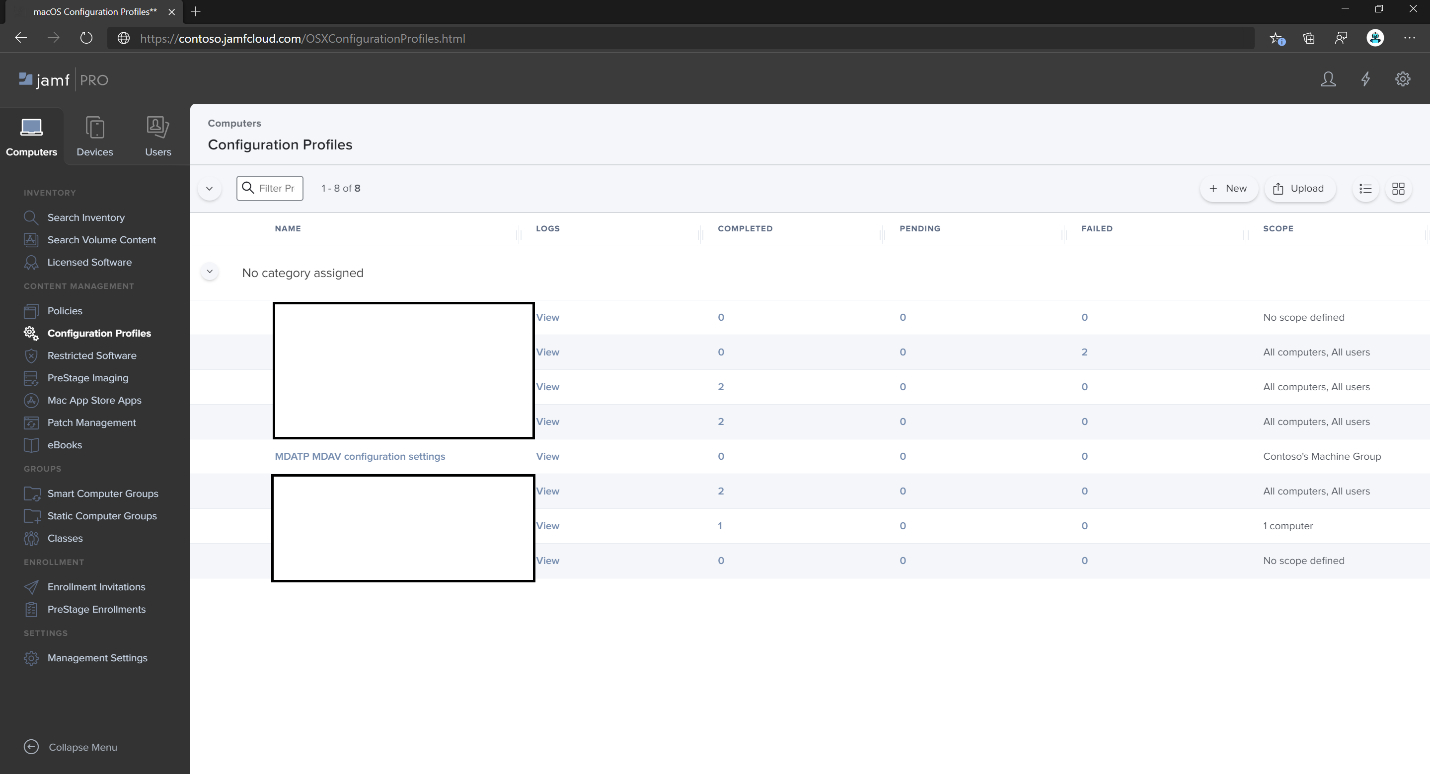

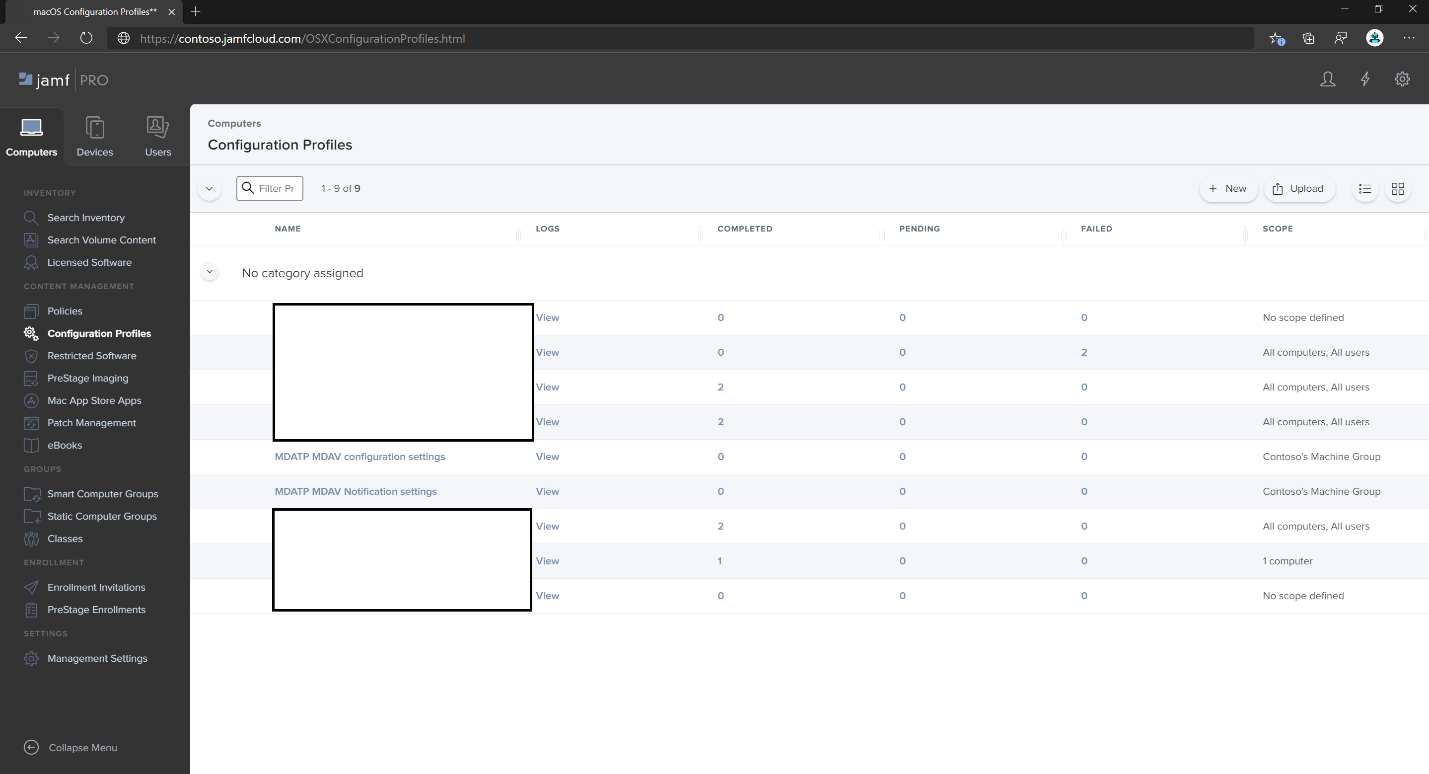

Zakres profilu konfiguracji

Narzędzie JAMF wymaga zdefiniowania zestawu maszyn dla profilu konfiguracji. Musisz upewnić się, że wszystkie maszyny otrzymujące pakiet usługi Defender otrzymują również wszystkie profile konfiguracji wymienione powyżej.

Ostrzeżenie

Narzędzie JAMF obsługuje grupy komputerów inteligentnych, które umożliwiają wdrażanie, takie jak profile konfiguracji lub zasady na wszystkich maszynach spełniających określone kryteria oceniane dynamicznie. Jest to zaawansowana koncepcja, która jest szeroko używana do dystrybucji profilów konfiguracji.

Należy jednak pamiętać, że kryteria te nie powinny obejmować obecności usługi Defender na maszynie. Użycie tego kryterium może wydawać się logiczne, ale powoduje problemy trudne do zdiagnozowania.

Usługa Defender korzysta ze wszystkich tych profilów w momencie instalacji. Tworzenie profilów konfiguracji w zależności od obecności usługi Defender skutecznie opóźnia wdrażanie profilów konfiguracji i powoduje początkową złą kondycję produktu i/lub monity o ręczne zatwierdzenie niektórych uprawnień aplikacji, które w przeciwnym razie są automatycznie zatwierdzane przez profile.

Wdrożenie zasad z pakietem Microsoft Defender po wdrożeniu profilów konfiguracji zapewnia najlepsze środowisko użytkownika końcowego, ponieważ wszystkie wymagane konfiguracje zostaną zastosowane przed zainstalowaniem pakietu.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla