Odnajdywanie urządzeń sieciowych i zarządzanie lukami w zabezpieczeniach

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Uwaga

Blog Dotyczący odnajdywania urządzeń sieciowych i ocen luk w zabezpieczeniach (opublikowanego w wersji 04-13-2021) zawiera szczegółowe informacje na temat nowych możliwości odnajdywania urządzeń sieciowych w usłudze Defender for Endpoint. Ten artykuł zawiera omówienie wyzwania, z jakim jest przeznaczone do rozwiązania odnajdywanie urządzeń sieciowych , oraz szczegółowe informacje o tym, jak rozpocząć korzystanie z tych nowych możliwości.

Możliwości odnajdywania sieci są dostępne w sekcji Spis urządzeńw portalu Microsoft Defender i konsolach Microsoft Defender XDR.

Wyznaczone urządzenie Ochrona punktu końcowego w usłudze Microsoft Defender jest używane w każdym segmencie sieci do przeprowadzania okresowych uwierzytelnionych skanów wstępnie skonfigurowanych urządzeń sieciowych. Po wykryciu możliwości zarządzania lukami w zabezpieczeniach w usłudze Defender for Endpoint zapewniają zintegrowane przepływy pracy w celu zabezpieczenia odnalezionych przełączników, routerów, kontrolerów sieci WLAN, zapór i bram sieci VPN.

Po odnalezieniu i sklasyfikowaniu urządzeń sieciowych administratorzy zabezpieczeń mogą otrzymywać najnowsze zalecenia dotyczące zabezpieczeń i przeglądać niedawno wykryte luki w zabezpieczeniach na urządzeniach sieciowych wdrożonych w organizacjach.

Podejście

Urządzenia sieciowe nie są zarządzane jako standardowe punkty końcowe, ponieważ usługa Defender dla punktu końcowego nie ma czujnika wbudowanego w same urządzenia sieciowe. Tego typu urządzenia wymagają podejścia bez agenta, w którym skanowanie zdalne uzyskuje niezbędne informacje z urządzeń. W zależności od topologii sieci i właściwości pojedyncze urządzenie lub kilka urządzeń dołączonych do Ochrona punktu końcowego w usłudze Microsoft Defender wykonuje uwierzytelnione skanowanie urządzeń sieciowych przy użyciu protokołu SNMP (tylko do odczytu).

Istnieją dwa typy urządzeń, o których należy pamiętać:

- Skanowanie urządzenia: urządzenie, które jest już dołączone do skanowania urządzeń sieciowych.

- Urządzenia sieciowe: urządzenia sieciowe, które mają zostać zeskanowane i dołączone.

Zarządzanie lukami w zabezpieczeniach dla urządzeń sieciowych

Po odnalezieniu i sklasyfikowaniu urządzeń sieciowych administratorzy zabezpieczeń mogą otrzymywać najnowsze zalecenia dotyczące zabezpieczeń i przeglądać niedawno wykryte luki w zabezpieczeniach na urządzeniach sieciowych wdrożonych w organizacjach.

Obsługiwane systemy operacyjne

Obecnie obsługiwane są następujące systemy operacyjne:

- Cisco IOS, IOS-XE, NX-OS

- Fortinet FortiOS

- Juniper JUNOS

- HPE Aruba Networking ArubaOS, AOS-CX

- HPE ArubaOS, oprogramowanie przełącznika nabytego

- Palo Alto Networks PAN-OS

Więcej dostawców sieci i systemu operacyjnego zostanie dodanych w miarę upływu czasu na podstawie danych zebranych z użycia klienta. Dlatego zachęcamy do skonfigurowania wszystkich urządzeń sieciowych, nawet jeśli nie zostaną one określone na tej liście.

Jak rozpocząć pracę

Pierwszym krokiem jest wybranie urządzenia, które wykonuje uwierzytelnione skanowanie sieci.

Zdecyduj o urządzeniu dołączonym do usługi Defender for Endpoint (kliencie lub serwerze), które ma połączenie sieciowe z portem zarządzania dla urządzeń sieciowych, które planujesz skanować.

Ruch SNMP między urządzeniem do skanowania punktów końcowych usługi Defender i docelowymi urządzeniami sieciowymi musi być dozwolony (na przykład przez zaporę).

Zdecyduj, które urządzenia sieciowe są oceniane pod kątem luk w zabezpieczeniach (na przykład przełącznik Cisco lub zapora Palo Alto Networks).

Upewnij się, że na wszystkich skonfigurowanych urządzeniach sieciowych włączono tylko do odczytu protokołu SNMP, aby umożliwić urządzeniu skanującym punkt końcowy usługi Defender wykonywanie zapytań względem skonfigurowanych urządzeń sieciowych. "Zapis SNMP" nie jest potrzebny do prawidłowego działania tej funkcji.

Uzyskaj adresy IP urządzeń sieciowych do skanowania (lub podsieci, w których te urządzenia są wdrażane).

Uzyskaj poświadczenia SNMP urządzeń sieciowych (na przykład: Ciąg społeczności, noAuthNoPriv, authNoPriv, authPriv). Podczas konfigurowania nowego zadania skanowania wymagane jest podanie poświadczeń.

Konfiguracja klienta serwera proxy: nie jest wymagana żadna dodatkowa konfiguracja poza wymaganiami serwera proxy urządzenia usługi Defender for Endpoint.

Aby umożliwić poprawne uwierzytelnianie skanera i jego poprawne działanie, należy dodać następujące domeny/adresy URL:

- login.windows.net

- *.security.microsoft.com

- login.microsoftonline.com

- *.blob.core.windows.net/networkscannerstable/*

Uwaga

Nie wszystkie adresy URL są określone na liście dozwolonych zbierania danych w usłudze Defender for Endpoint.

Uprawnienia

Aby skonfigurować zadania skanowania, wymagana jest następująca opcja uprawnień użytkownika: Zarządzanie ustawieniami zabezpieczeń w usłudze Defender. Uprawnienie można znaleźć, przechodząc do pozycji Role ustawień>. Aby uzyskać więcej informacji, zobacz Twórca i zarządzanie rolami na potrzeby kontroli dostępu opartej na rolach.

Wymagania wstępne dotyczące wersji systemu Windows dla skanera

Skaner jest obsługiwany w systemach Windows 10, 1903 i Windows Server w wersji 1903 i nowszej. Aby uzyskać więcej informacji, zobacz Windows 10, wersja 1903 i Windows Server w wersji 1903.

Uwaga

Istnieje limit 40 instalacji skanera na dzierżawę.

Instalowanie skanera

Przejdź do pozycjiUstawienia>zabezpieczeń platformy> Microsoft 365Odnajdywanie urządzeń>Uwierzytelnione skany.

Pobierz skaner i zainstaluj go na wyznaczonym urządzeniu do skanowania punktów końcowych usługi Defender.

Rejestracja & instalacji skanera

Proces logowania można ukończyć na wyznaczonym urządzeniu skanowym lub innym urządzeniu (na przykład osobistym urządzeniu klienckim).

Uwaga

Zarówno konto, za pomocą którego loguje się użytkownik, jak i urządzenie używane do ukończenia procesu logowania, musi znajdować się w tej samej dzierżawie, w której urządzenie jest dołączone do Ochrona punktu końcowego w usłudze Microsoft Defender.

Aby ukończyć proces rejestracji skanera:

Skopiuj adres URL wyświetlany w wierszu polecenia i użyj dostarczonego kodu instalacyjnego, aby ukończyć proces rejestracji.

Uwaga

Aby móc skopiować adres URL, może być konieczna zmiana ustawień wiersza polecenia.

Wprowadź kod i zaloguj się przy użyciu konta Microsoft z uprawnieniem Defender for Endpoint o nazwie "Zarządzanie ustawieniami zabezpieczeń w usłudze Defender".

Po zakończeniu powinien zostać wyświetlony komunikat potwierdzający zalogowanie.

Aktualizacje skanera

Skaner ma zaplanowane zadanie, które domyślnie jest skonfigurowane do regularnego wyszukiwania aktualizacji. Po uruchomieniu zadania porównuje wersję skanera na urządzeniu klienckim z wersją agenta w lokalizacji aktualizacji. Lokalizacja aktualizacji to miejsce, w którym system Windows szuka aktualizacji, takich jak udział sieciowy lub z Internetu.

Jeśli istnieją różnice między dwiema wersjami, proces aktualizacji określa, które pliki są różne i muszą być aktualizowane na komputerze lokalnym. Po określeniu wymaganych aktualizacji rozpocznie się pobieranie aktualizacji.

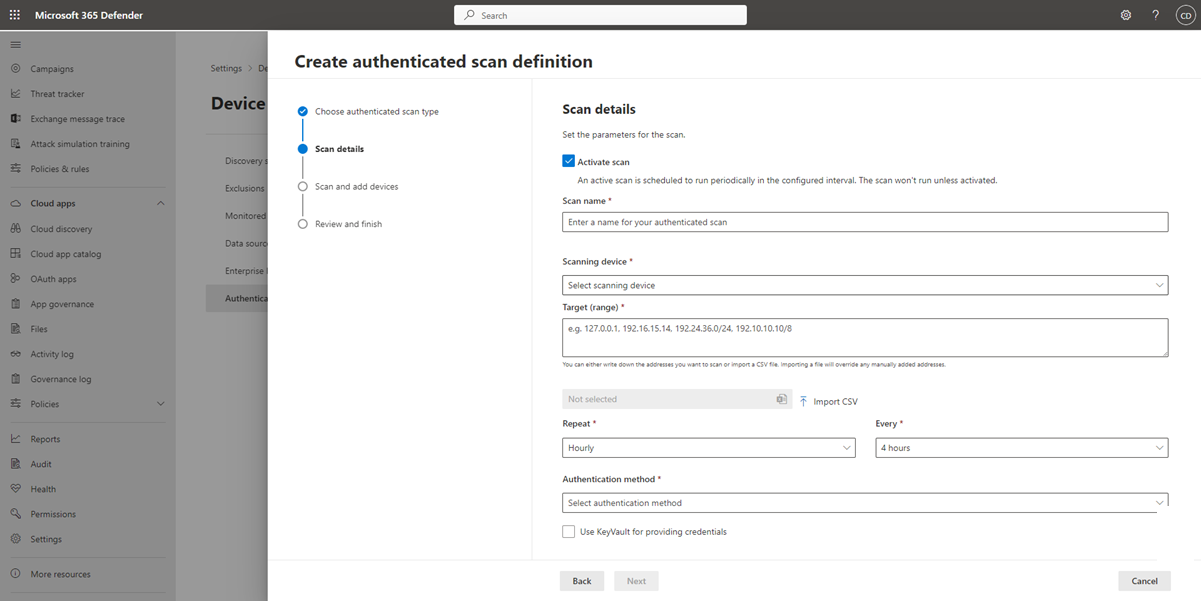

Konfigurowanie nowego skanowania uwierzytelnionego urządzenia sieciowego

Przejdź do pozycji Ustawienia>Odnajdywanie urządzeń>Uwierzytelnione skanowania w portalu Microsoft Defender.

Wybierz pozycję Dodaj nowe skanowanie i wybierz pozycję Skanowanie uwierzytelnione urządzenia sieciowe i wybierz pozycję Dalej.

Określ, czy chcesz aktywować skanowanie.

Wprowadź nazwę skanowania.

Wybierz urządzenie skanujące: dołączone urządzenie używane do skanowania urządzeń sieciowych.

Wprowadź wartość Target (zakres): zakresy adresów IP lub nazwy hostów, które chcesz zeskanować. Możesz wprowadzić adresy lub zaimportować plik CSV. Importowanie pliku zastępuje wszystkie ręcznie dodane adresy.

Wybierz interwał skanowania: domyślnie skanowanie jest uruchamiane co cztery godziny, możesz zmienić interwał skanowania lub uruchomić go tylko raz, wybierając pozycję Nie powtarzaj.

Wybierz metodę uwierzytelniania.

Możesz wybrać opcję Użyj usługi Azure KeyVault do podawania poświadczeń: Jeśli zarządzasz poświadczeniami w usłudze Azure KeyVault, możesz wprowadzić adres URL usługi Azure KeyVault i nazwę wpisu tajnego usługi Azure KeyVault, do których będzie uzyskiwany dostęp przez urządzenie skanujące w celu podania poświadczeń. Wartość wpisu tajnego zależy od wybranej metody uwierzytelnionej, zgodnie z opisem w poniższej tabeli:

Metoda uwierzytelniania Wartość wpisu tajnego usługi Azure KeyVault AuthPriv Nazwę użytkownika; AuthPassword; PrivPassword AuthNoPriv Nazwę użytkownika; AuthPassword Ciąg społeczności Ciąg społeczności Wybierz pozycję Dalej , aby uruchomić lub pominąć skanowanie testowe.

Wybierz pozycję Dalej , aby przejrzeć ustawienia, a następnie wybierz pozycję Prześlij , aby utworzyć nowe skanowanie uwierzytelnione urządzenia sieciowego.

Uwaga

Aby zapobiec duplikowaniu urządzeń w spisie urządzeń sieciowych, upewnij się, że każdy adres IP jest skonfigurowany tylko raz na wielu urządzeniach skanujących.

Skanowanie i dodawanie urządzeń sieciowych

Podczas procesu konfiguracji można wykonać jednorazowe skanowanie testowe, aby sprawdzić, czy:

- Istnieje łączność między urządzeniem do skanowania punktów końcowych usługi Defender i skonfigurowanymi docelowymi urządzeniami sieciowymi.

- Skonfigurowane poświadczenia SNMP są poprawne.

Każde urządzenie skanujące może obsługiwać do 1500 pomyślnego skanowania adresów IP. Jeśli na przykład przeskanujesz 10 różnych podsieci, w których tylko 100 adresów IP zwróci pomyślne wyniki, będzie można przeskanować 1400 dodatkowych adresów IP z innych podsieci na tym samym urządzeniu skanującym.

Jeśli do skanowania jest wiele zakresów adresów IP/podsieci, wyświetlenie wyników skanowania testowego zajmuje kilka minut. Skanowanie testowe jest dostępne dla maksymalnie 1024 adresów.

Po wyświetleniu wyników możesz wybrać urządzenia, które zostaną uwzględnione w okresowym skanowaniu. Jeśli pominiesz wyświetlanie wyników skanowania, wszystkie skonfigurowane adresy IP zostaną dodane do skanowania uwierzytelnionego urządzenia sieciowego (niezależnie od odpowiedzi urządzenia). Wyniki skanowania można również wyeksportować.

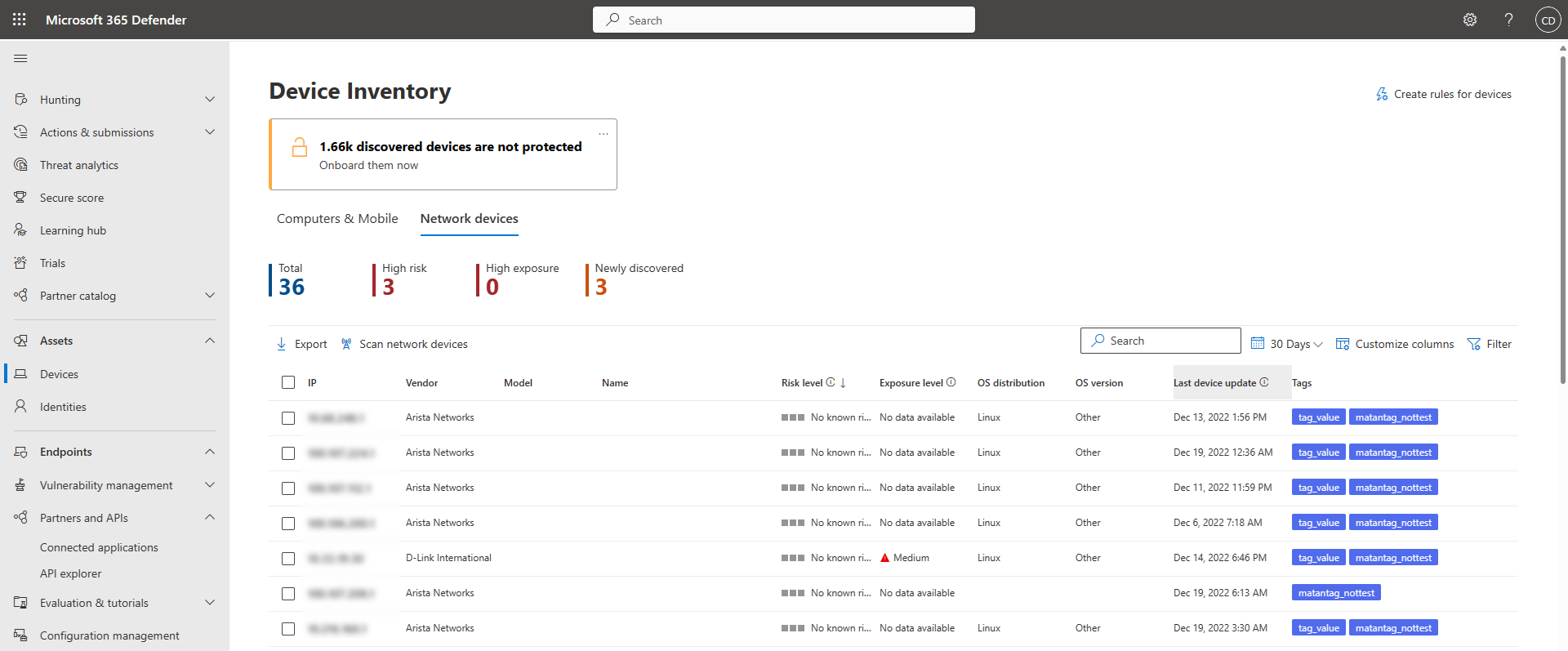

Spisz urządzeń

Nowo odnalezione urządzenia są wyświetlane na nowej karcie Urządzenia sieciowe na stronie Spis urządzeń . Po dodaniu zadania skanowania może upłynąć do dwóch godzin, dopóki urządzenia nie zostaną zaktualizowane.

Rozwiązywanie problemów

Instalacja skanera nie powiodła się

Sprawdź, czy wymagane adresy URL są dodawane do dozwolonych domen w ustawieniach zapory. Upewnij się również, że ustawienia serwera proxy są skonfigurowane zgodnie z opisem w temacie Konfigurowanie ustawień serwera proxy urządzenia i łączności z Internetem.

Strona sieci Web Microsoft.com/devicelogin nie została wyświetlona

Sprawdź, czy wymagane adresy URL są dodawane do dozwolonych domen w zaporze. Upewnij się również, że ustawienia serwera proxy są skonfigurowane zgodnie z opisem w temacie Konfigurowanie ustawień serwera proxy urządzenia i łączności z Internetem.

Urządzenia sieciowe nie są wyświetlane w spisie urządzeń po kilku godzinach

Wyniki skanowania powinny zostać zaktualizowane kilka godzin po początkowym skanowaniu, które miało miejsce po zakończeniu konfiguracji skanowania uwierzytelnionego urządzenia sieciowego.

Jeśli urządzenia nadal nie są wyświetlane, sprawdź, czy usługa "MdatpNetworkScanService" jest uruchomiona na skanowanych urządzeniach, na których zainstalowano skaner, i wykonaj polecenie "Uruchom skanowanie" w odpowiedniej konfiguracji skanowania uwierzytelnionego urządzenia sieciowego.

Jeśli nadal nie uzyskasz wyników po 5 minutach, uruchom ponownie usługę.

Czas ostatniego wyświetleń urządzeń trwa dłużej niż 24 godziny

Sprawdź, czy skaner działa prawidłowo. Następnie przejdź do definicji skanowania i wybierz pozycję "Uruchom test". Sprawdź, jakie komunikaty o błędach są zwracane z odpowiednich adresów IP.

Mój skaner jest skonfigurowany, ale skanowanie nie jest uruchomione

Ponieważ uwierzytelniony skaner obecnie używa algorytmu szyfrowania, który nie jest zgodny z federalnymi standardami przetwarzania informacji (FIPS), skaner nie może działać, gdy organizacja wymusza korzystanie ze zgodnych algorytmów FIPS.

Aby zezwolić na algorytmy niezgodne z usługą FIPS, ustaw następującą wartość w rejestrze dla urządzeń, na których będzie uruchamiany skaner:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy z wartością DWORD o nazwie Włączone i wartością 0x0

Algorytmy zgodne ze standardem FIPS są używane tylko w odniesieniu do departamentów i agencji Stany Zjednoczone rządu federalnego.

Wymagane uprawnienie użytkownika usługi Defender Vulnerability Management

Rejestracja zakończyła się błędem: "Wygląda na to, że nie masz wystarczających uprawnień do dodawania nowego agenta. Wymagane uprawnienie to "Zarządzanie ustawieniami zabezpieczeń w usłudze Defender".

Naciśnij dowolny klucz, aby zakończyć pracę.

Poproś administratora systemu o przypisanie ci wymaganych uprawnień. Alternatywnie poproś innego odpowiedniego członka o pomoc w procesie logowania, podając mu kod logowania i link.

Proces rejestracji kończy się niepowodzeniem przy użyciu podanej linku w wierszu polecenia w procesie rejestracji

Wypróbuj inną przeglądarkę lub skopiuj link logowania i kod na inne urządzenie.

Zbyt mały tekst lub nie można skopiować tekstu z wiersza polecenia

Zmień ustawienia wiersza polecenia na urządzeniu, aby umożliwić kopiowanie i zmienianie rozmiaru tekstu.

Artykuły pokrewne

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla