pulpit nawigacyjny Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

Dotyczy:

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

- Microsoft Defender dla serwerów plan 1 & 2

Zarządzanie lukami w zabezpieczeniach usługi Defender zapewnia zarówno administratorom zabezpieczeń, jak i zespołom ds. operacji zabezpieczeń unikatową wartość, w tym:

- Szczegółowe informacje dotyczące wykrywania i reagowania na punkty końcowe w czasie rzeczywistym (EDR) skorelowane z lukami w zabezpieczeniach punktów końcowych

- Nieoceniony kontekst luki w zabezpieczeniach urządzenia podczas badania zdarzeń

- Wbudowane procesy korygowania za pośrednictwem Microsoft Intune i programu Microsoft Endpoint Configuration Manager

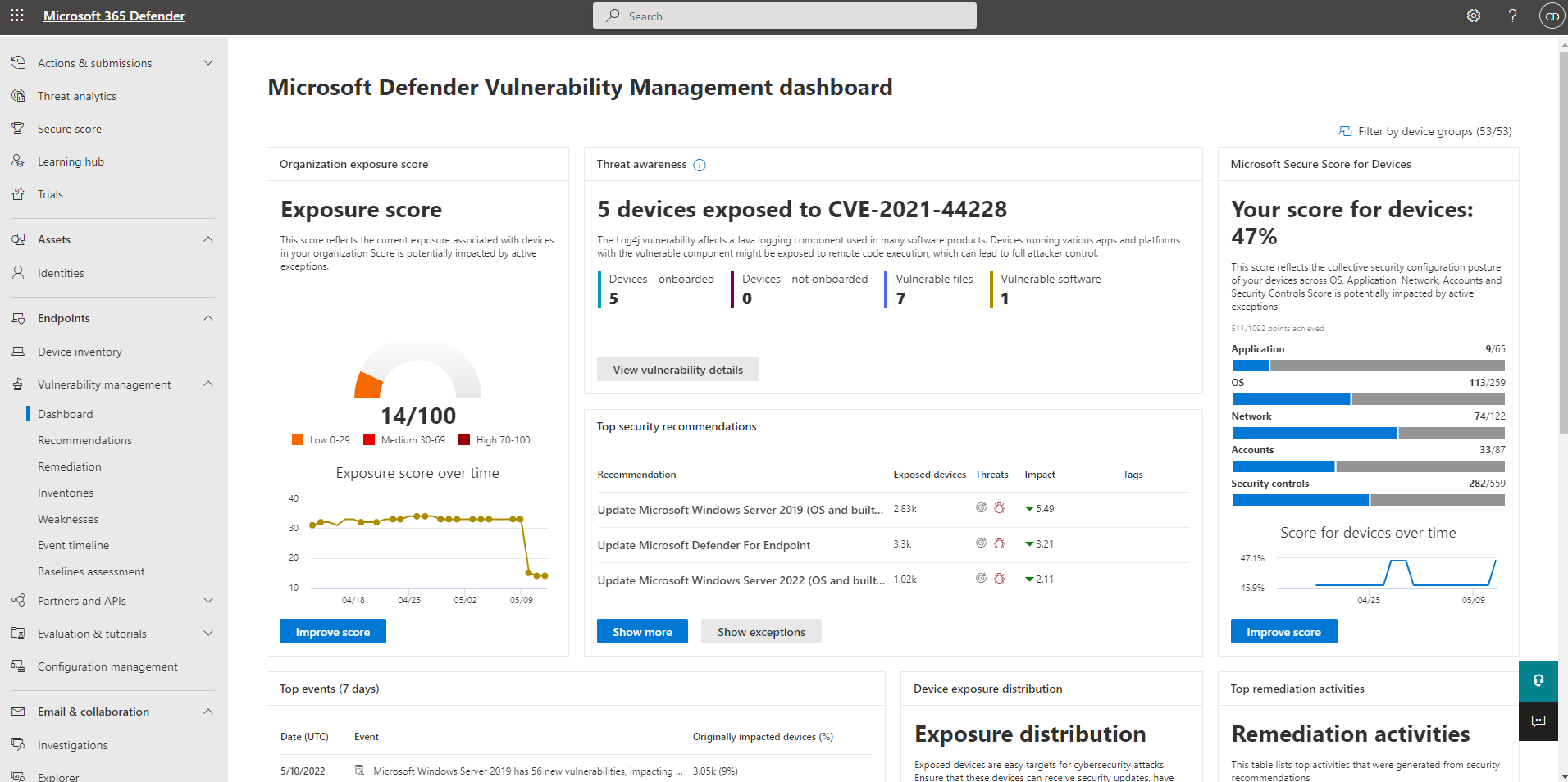

Pulpit nawigacyjny zarządzania lukami w zabezpieczeniach usługi Defender można użyć w portalu Microsoft Defender, aby:

- Wyświetlanie wskaźnika narażenia i wskaźnika bezpieczeństwa firmy Microsoft dla urządzeń, a także najważniejsze zalecenia dotyczące zabezpieczeń, luka w zabezpieczeniach oprogramowania, działania korygujące i uwidocznione urządzenia

- Korelowanie szczegółowych informacji EDR z lukami w zabezpieczeniach punktów końcowych i ich przetwarzanie

- Wybierz opcje korygowania, aby sklasyfikować i śledzić zadania korygowania

- Wybieranie opcji wyjątków i śledzenie aktywnych wyjątków

Uwaga

Urządzenia, które nie są aktywne w ciągu ostatnich 30 dni, nie są uwzględniane w danych, które odzwierciedlają wskaźnik narażenia organizacji na luki w zabezpieczeniach i wskaźnik bezpieczeństwa urządzeń firmy Microsoft.

Obejrzyj to wideo, aby zapoznać się z krótkim omówieniem tego, co znajduje się na pulpicie nawigacyjnym zarządzania lukami w zabezpieczeniach usługi Defender.

Porada

Czy wiesz, że możesz bezpłatnie wypróbować wszystkie funkcje w Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender? Dowiedz się, jak utworzyć konto bezpłatnej wersji próbnej.

Pulpit nawigacyjny usługi Defender Vulnerability Management

| Obszar | Opis |

|---|---|

| Wybrane grupy urządzeń (#/#) | Filtruj dane zarządzania lukami w zabezpieczeniach, które chcesz wyświetlić na pulpicie nawigacyjnym i kartach, według grup urządzeń. To, co wybierzesz w filtrze, ma zastosowanie na stronach zarządzania lukami w zabezpieczeniach. |

| Stopień zagrożenia | Zobacz bieżący stan narażenia urządzenia organizacji na zagrożenia i luki w zabezpieczeniach. Na wynik ekspozycji organizacji wpływa kilka czynników: wykryte słabości urządzeń, prawdopodobieństwo naruszenia urządzeń, wartość urządzeń w organizacji i odpowiednie alerty wykryte na urządzeniach. Celem jest obniżenie wskaźnika ekspozycji organizacji w celu zwiększenia bezpieczeństwa. Aby zmniejszyć wynik, należy rozwiązać powiązane problemy z konfiguracją zabezpieczeń wymienione w zaleceniach dotyczących zabezpieczeń. |

| Wskaźnik bezpieczeństwa Microsoft dla urządzeń | Zobacz stan zabezpieczeń systemu operacyjnego, aplikacji, sieci, kont i mechanizmów kontroli zabezpieczeń organizacji. Celem jest skorygowanie powiązanych problemów z konfiguracją zabezpieczeń w celu zwiększenia oceny urządzeń. Wybranie pasków spowoduje wybranie strony rekomendacji dotyczącej zabezpieczeń . |

| Rozkład narażenia urządzenia | Sprawdź, ile urządzeń jest narażonych na podstawie poziomu ekspozycji. Wybierz sekcję na wykresie pierścieniowym, aby przejść do strony listy Urządzenia i wyświetlić nazwy urządzeń, poziom narażenia, poziom ryzyka i inne szczegóły, takie jak domena, platforma systemu operacyjnego, jej stan kondycji, czas ostatniego wyświetlenia i tagi. |

| Wygasające certyfikaty | Zobacz, ile certyfikatów wygasło lub ma wygasnąć w ciągu następnych 30, 60 lub 90 dni. |

| Najważniejsze zalecenia dotyczące zabezpieczeń | Zapoznaj się ze posortowanymi zaleceniami dotyczącymi zabezpieczeń, które są sortowane i ustalane priorytetowo na podstawie narażenia organizacji na ryzyko i pilności, jakiej wymaga. Wybierz pozycję Pokaż więcej , aby wyświetlić pozostałe zalecenia dotyczące zabezpieczeń na liście. Wybierz pozycję Pokaż wyjątki dla listy zaleceń, które mają wyjątek. |

| Oprogramowaniee oprogramowanie | Uzyskaj wgląd w spis oprogramowania organizacji w czasie rzeczywistym, korzystając ze stosowej listy oprogramowania podatnego na zagrożenia zainstalowanego na urządzeniach sieci oraz ich wpływu na wynik ekspozycji organizacji. Wybierz element, aby uzyskać szczegółowe informacje, lub pokaż więcej , aby wyświetlić pozostałą część listy oprogramowania podatnego na zagrożenia na stronie Spis oprogramowania . |

| Najważniejsze działania korygujące | Śledzenie działań korygowania wygenerowanych na podstawie zaleceń dotyczących zabezpieczeń. Możesz wybrać każdy element na liście, aby wyświetlić szczegóły na stronie Korygowanie , lub wybrać pozycję Pokaż więcej , aby wyświetlić pozostałe działania korygowania i aktywne wyjątki. |

| Urządzenia uwidocznione na górze | Wyświetl uwidocznione nazwy urządzeń i ich poziom ekspozycji. Wybierz nazwę urządzenia z listy, aby przejść do strony urządzenia, na której można wyświetlać alerty, zagrożenia, zdarzenia, zalecenia dotyczące zabezpieczeń, zainstalowane oprogramowanie i wykryte luki w zabezpieczeniach skojarzone z uwidocznionymi urządzeniami. Wybierz pozycję Pokaż więcej , aby wyświetlić pozostałą część listy uwidocznionych urządzeń. Na liście urządzeń można zarządzać tagami, inicjować zautomatyzowane badania, inicjować sesję odpowiedzi na żywo, zbierać pakiet badania, uruchamiać skanowanie antywirusowe, ograniczać wykonywanie aplikacji i izolować urządzenie. |

Tematy pokrewne

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla