Konfigurowanie możliwości oszustwa w Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

Uwaga

Wbudowana funkcja oszustwa w Microsoft Defender XDR obejmuje wszystkich klientów systemu Windows dołączonych do Ochrona punktu końcowego w usłudze Microsoft Defender. Dowiedz się, jak dołączać klientów do usługi Defender for Endpoint w obszarze Dołączanie do Ochrona punktu końcowego w usłudze Microsoft Defender.

Microsoft Defender XDR ma wbudowaną technologię oszustwa, aby chronić środowisko przed atakami o dużym wpływie, które korzystają z ruchów bocznych obsługiwanych przez człowieka. W tym artykule opisano sposób konfigurowania możliwości oszustwa w Microsoft Defender XDR.

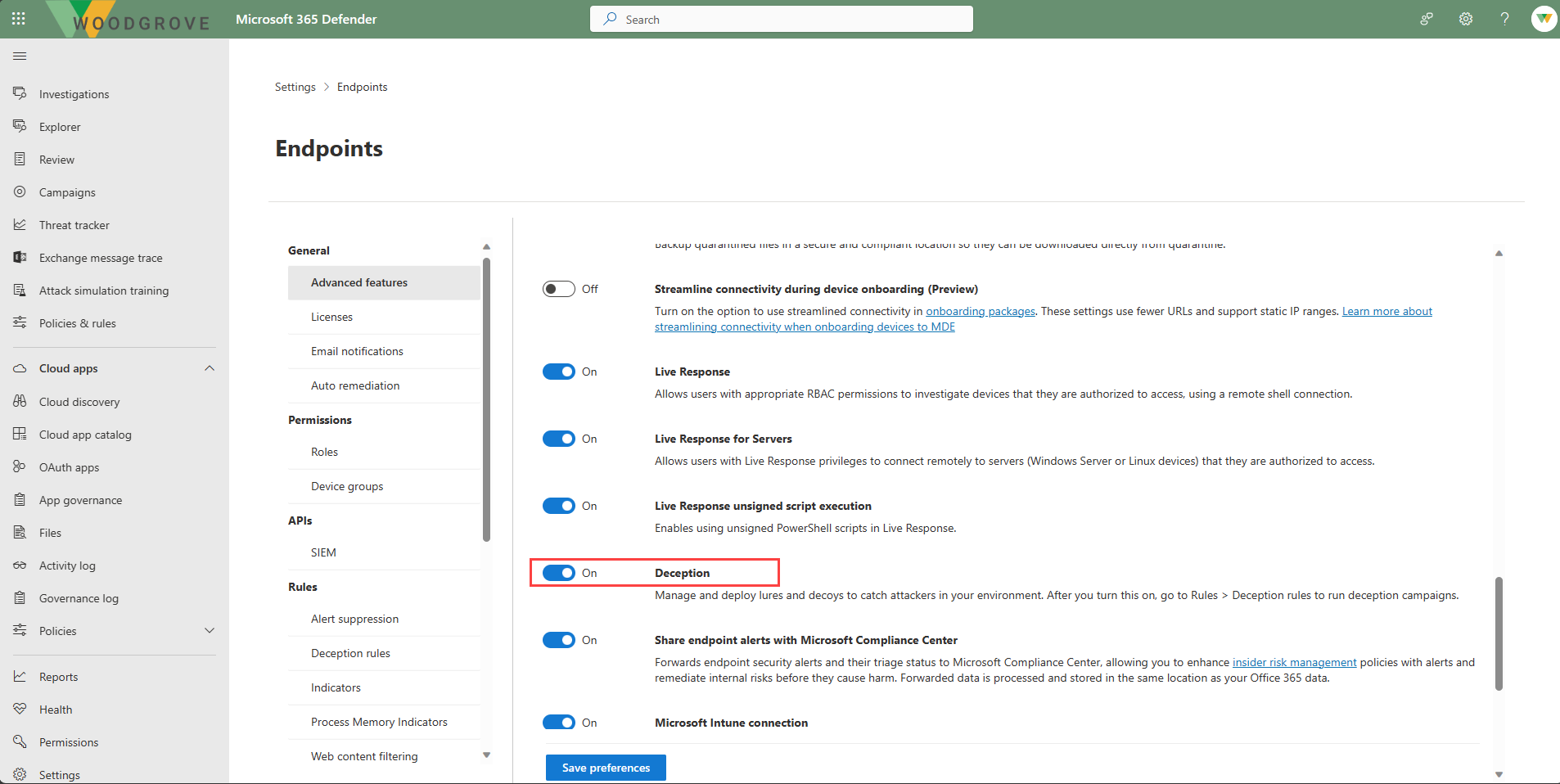

Włączanie możliwości oszustwa

Możliwość oszustwa jest domyślnie wyłączona. Aby ją włączyć, wykonaj następujące czynności:

- Wybierz pozycję Ustawienia>Punkty końcowe.

- W obszarze Ogólne wybierz pozycję Funkcje zaawansowane.

- Poszukaj możliwości oszustwa i przełącz przełącznik na Wł.

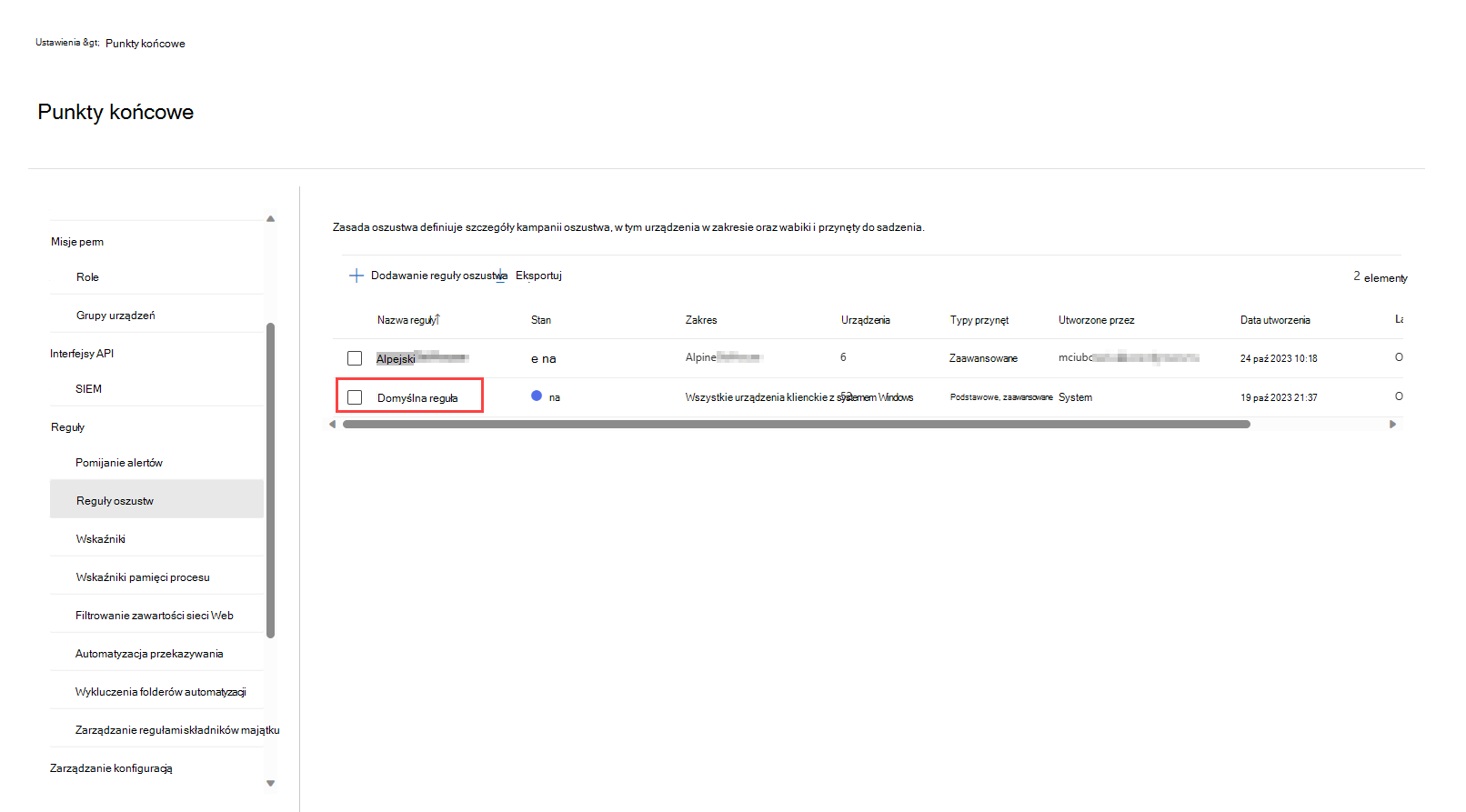

Reguła domyślna jest automatycznie tworzona i włączana po włączeniu możliwości oszustwa. Domyślna reguła, którą można odpowiednio edytować, automatycznie generuje konta i hosty wabika zintegrowane z przynętami i sadzi je na wszystkich urządzeniach docelowych w organizacji. Chociaż zakres funkcji oszustwa jest ustawiony na wszystkie urządzenia w organizacji, przynęty są sadzone tylko na urządzeniach klienckich z systemem Windows.

Twórca i modyfikowanie reguł oszustw

Uwaga

Microsoft Defender XDR obecnie obsługuje tworzenie do dziesięciu (10) reguł oszustw.

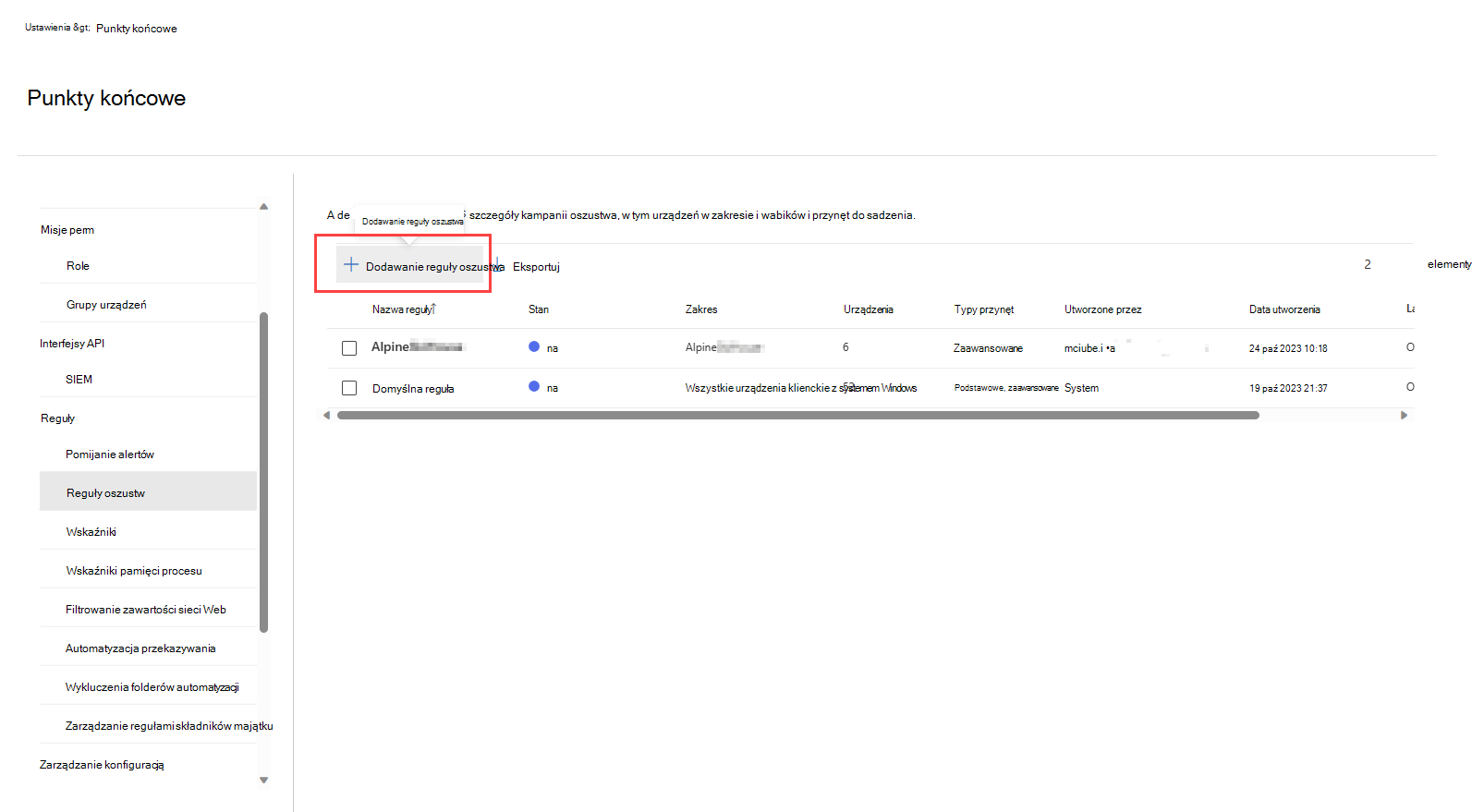

Aby utworzyć regułę oszustwa, wykonaj następujące kroki:

- Przejdź do pozycji Ustawienia>punkty końcowe. W obszarze Reguły wybierz pozycję Reguły oszustwa.

- Wybierz pozycję Dodaj regułę oszustwa.

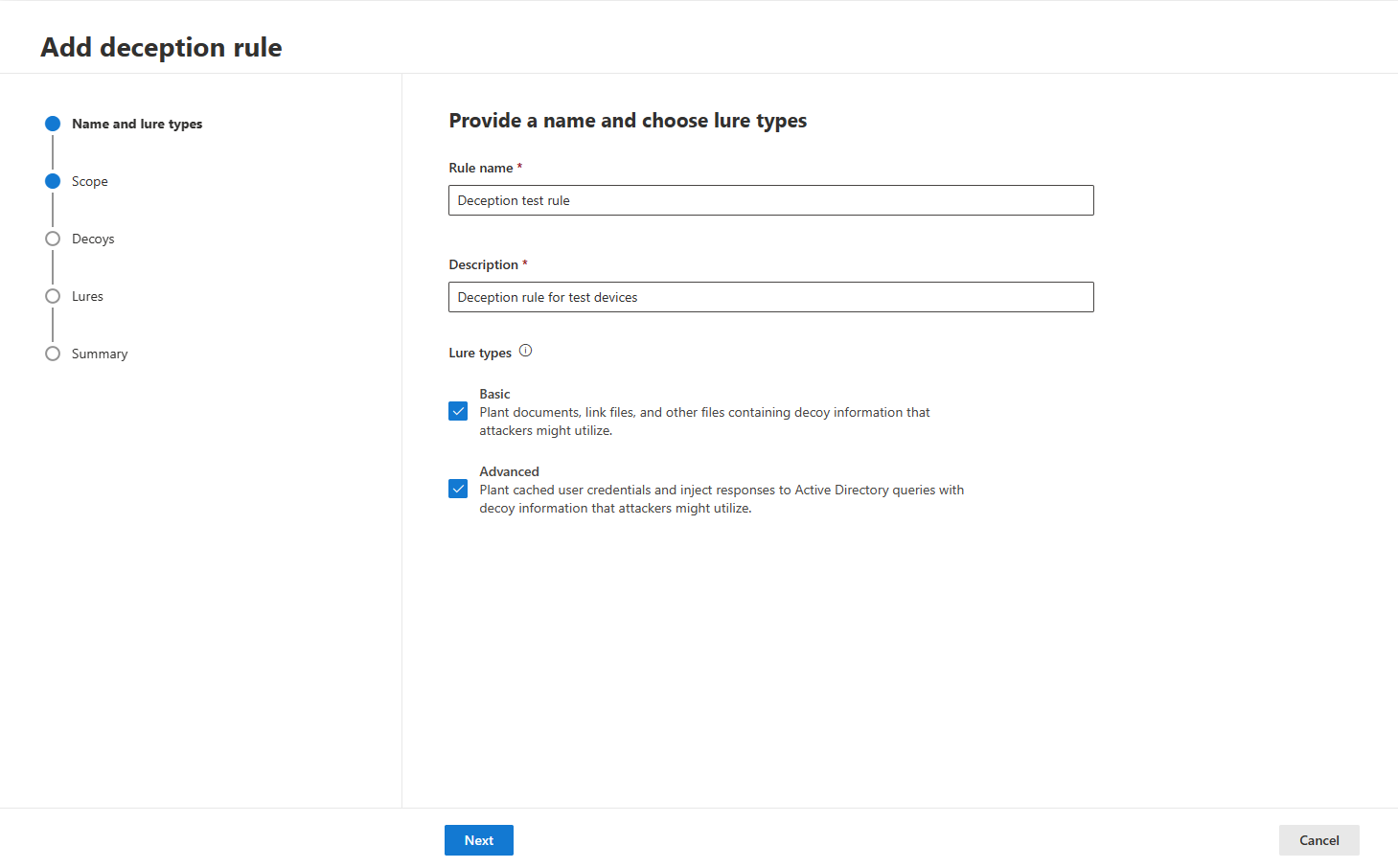

- W okienku tworzenia reguły dodaj nazwę reguły, opis i wybierz typy przynęt do utworzenia. Możesz wybrać zarówno podstawowe, jak i zaawansowane typy przynęt.

- Zidentyfikuj urządzenia, na których zamierzasz posadzić przynęty w sekcji zakresu. Możesz wybrać opcję sadzenia przynęt na wszystkich urządzeniach klienckich z systemem Windows lub w klientach z określonymi tagami. Funkcja oszustwa obejmuje obecnie klientów systemu Windows.

- Możliwość oszustwa może następnie potrwać kilka minut, aby automatycznie wygenerować konta i hosty wabika. Należy pamiętać, że funkcja oszustwa generuje konta wabika, które naśladują główną nazwę użytkownika (UPN) w usłudze Active Directory.

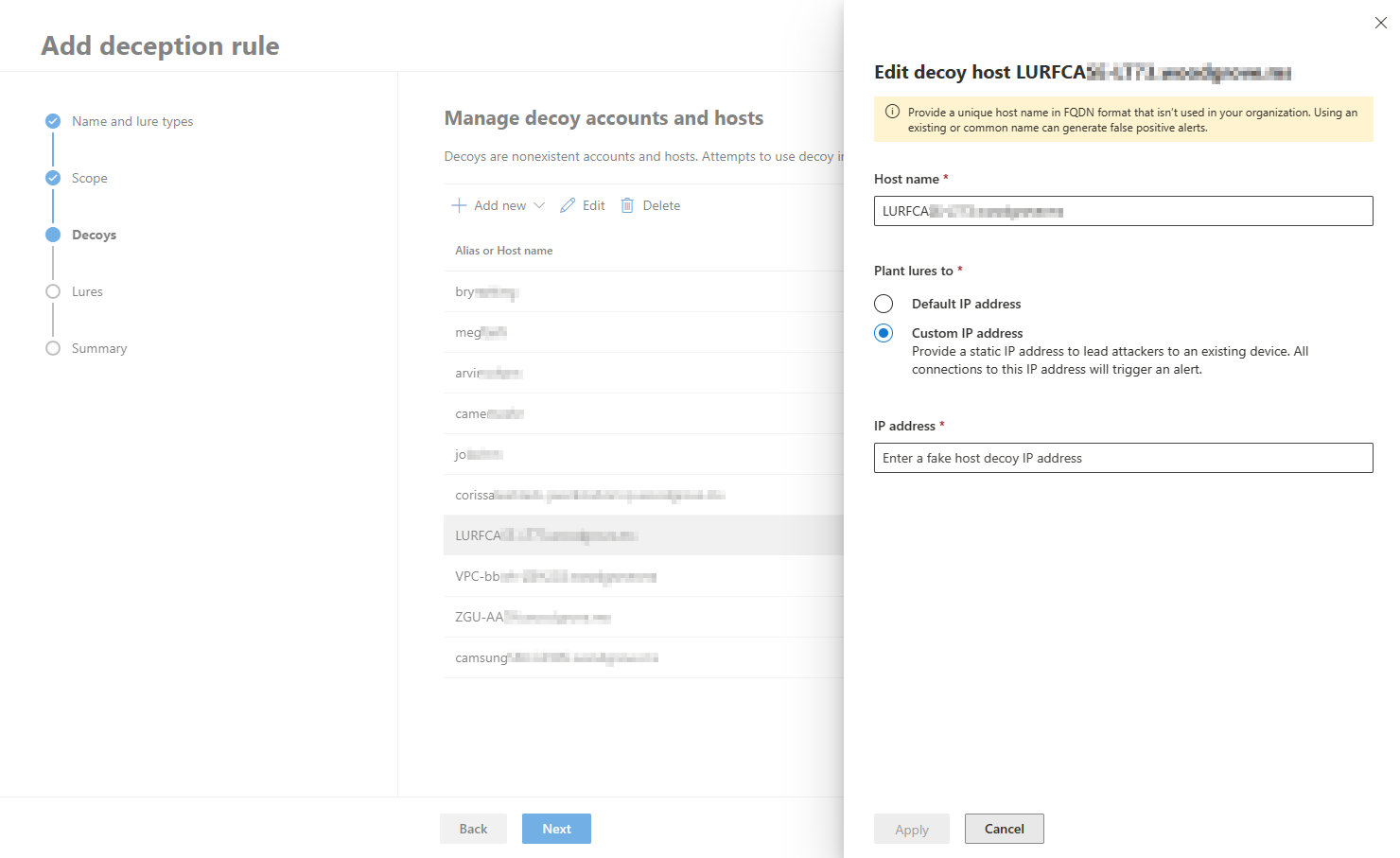

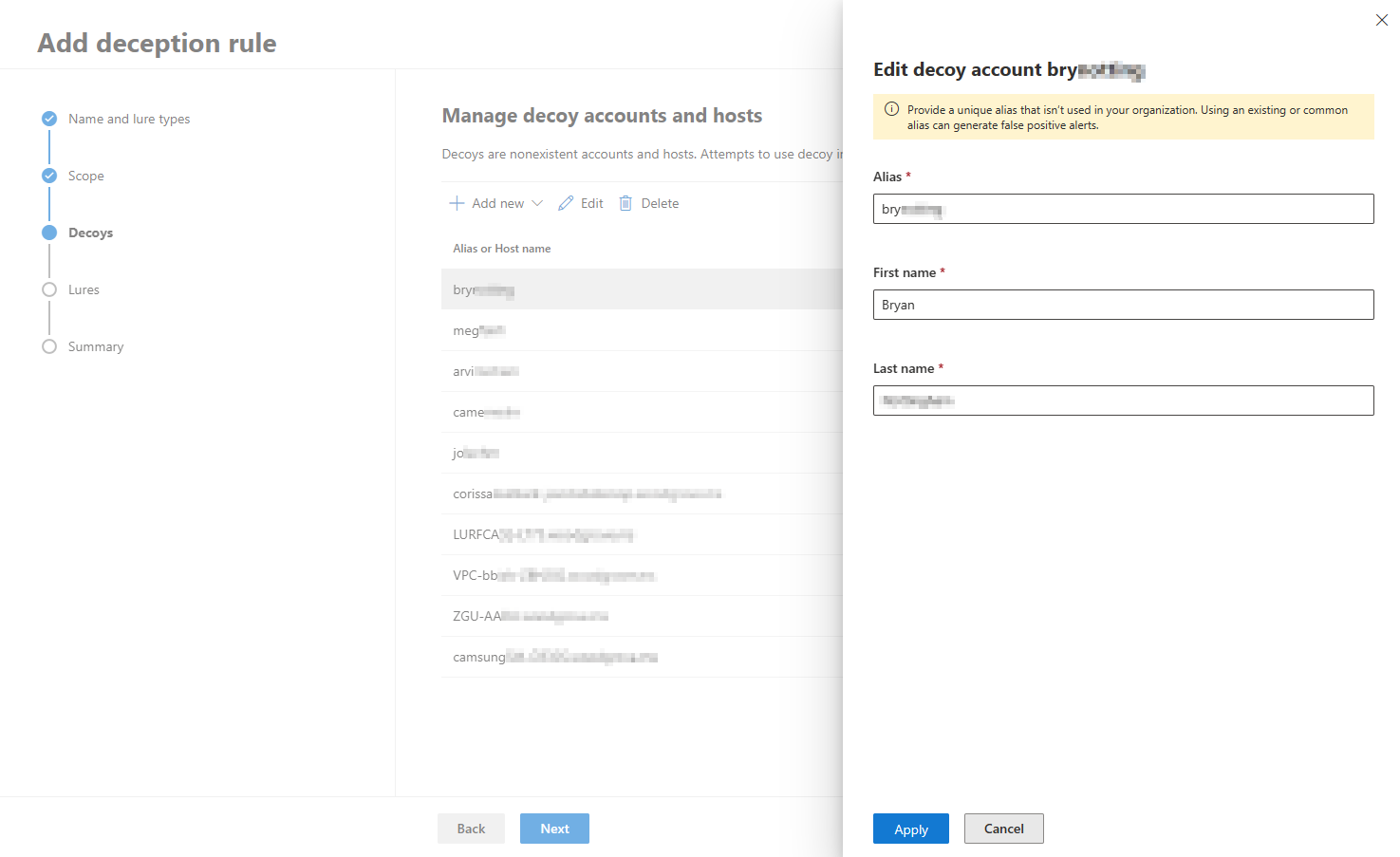

- Możesz przeglądać, edytować lub usuwać automatycznie wygenerowane wabiki. W tej sekcji możesz również dodać własne konta i hosty wabika. Aby zapobiec wykrywaniu fałszywie dodatnim, upewnij się, że dodane hosty/adresy IP nie są używane przez organizację.

- Możesz edytować nazwę konta wabika, nazwę hosta i adres IP, pod którym przynęty są sadzone w sekcji decoys. Podczas dodawania adresów IP zalecamy użycie adresu IP piaskownicy, jeśli istnieje w organizacji. Unikaj używania często używanych adresów, na przykład 127.0.0.1, 10.0.0.1 i tym podobnych.

Uwaga

Aby uniknąć fałszywie dodatnich alertów, zdecydowanie zalecamy tworzenie unikatowych kont użytkowników i nazw hostów podczas tworzenia i edytowania kont i hostów wabika. Upewnij się, że utworzone konta użytkowników i hosty są unikatowe dla każdej reguły oszustwa i że te konta i hosty nie istnieją w katalogu organizacji.

- Zidentyfikuj, czy używasz przynęt automatycznych lub niestandardowych w sekcji przynęty. Wybierz pozycję Dodaj nową przynętę w obszarze Użyj niestandardowych przynęt tylko w celu przekazania własnej przynęty. Niestandardowe przynęty mogą być dowolnym typem pliku (z wyjątkiem plików .DLL i .EXE) i są ograniczone do 10 MB każdy. Podczas tworzenia i przekazywania niestandardowych przynęt zalecamy, aby przynęty zawierały lub wymieniały fałszywe hosty lub fałszywe konta użytkowników wygenerowane w poprzednich krokach, aby upewnić się, że przynęty są atrakcyjne dla osób atakujących.

- Podaj nazwę przynęty i ścieżkę do sadzenia przynęty. Następnie możesz wybrać, aby posadzić przynętę na wszystkich urządzeniach objętych sekcją zakresu, a jeśli chcesz, aby przynęta została obsadzona jako ukryty plik. Jeśli te pola nie zostaną zaznaczone, funkcja oszustwa automatycznie sadzi przynęty w przypadkowe urządzenia w zakresie.

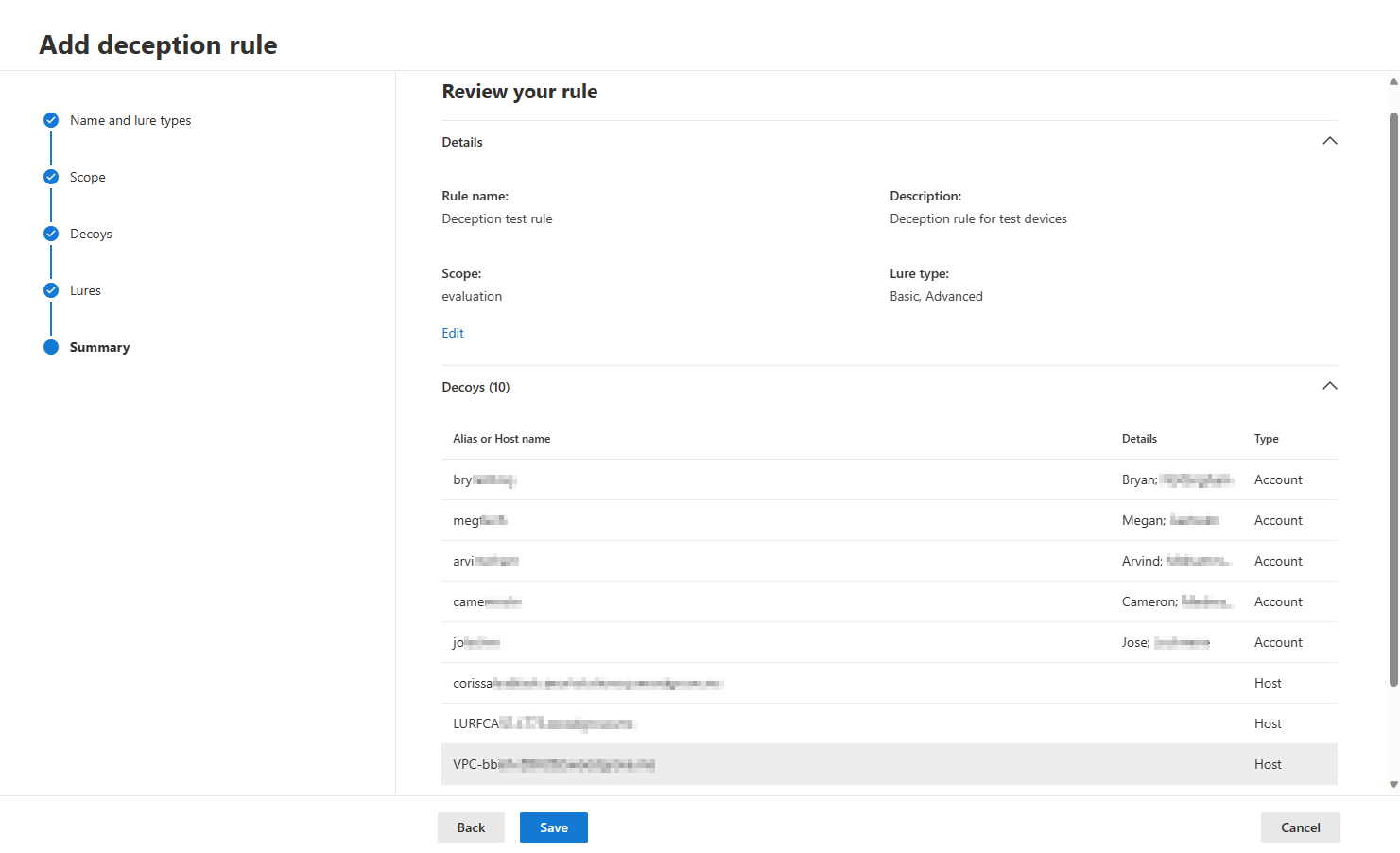

- Przejrzyj szczegóły utworzonej reguły w sekcji podsumowania. Szczegóły reguły można edytować, wybierając pozycję Edytuj w sekcji, którą chcesz zmodyfikować. Wybierz pozycję Zapisz po przejrzeniu.

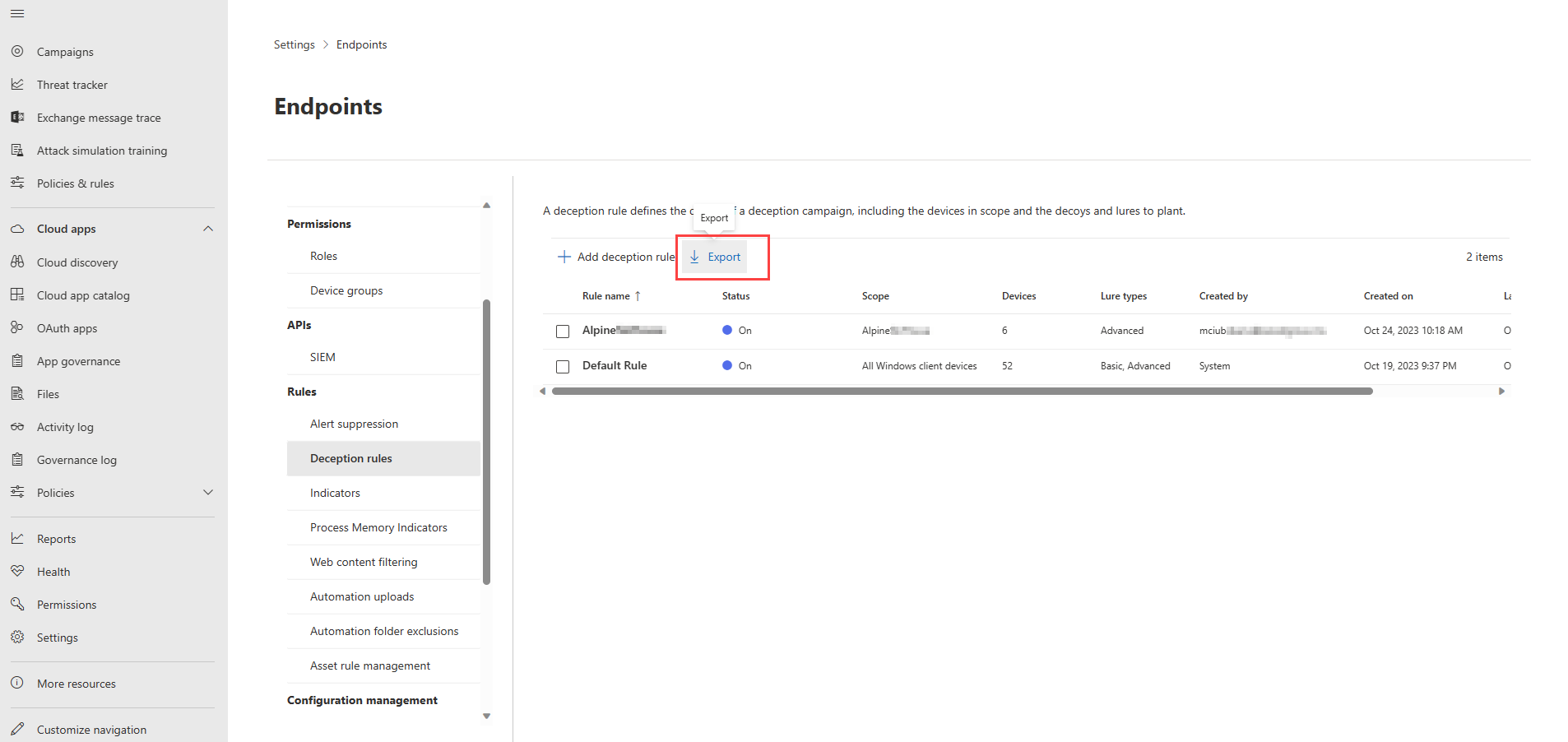

- Nowa reguła pojawi się w okienku Reguły oszustwa po pomyślnym utworzeniu. Ukończenie tworzenia reguły trwa około 12–24 godziny. Sprawdź stan , aby monitorować postęp tworzenia reguły.

- Aby sprawdzić szczegóły aktywnych reguł, w tym szczegóły urządzeń objętych i posadzonych wabiki i przynęty, wybierz pozycję Eksportuj w okienku reguł.

Aby zmodyfikować regułę oszustwa, wykonaj następujące kroki:

- Wybierz regułę do zmodyfikowania w okienku Reguły oszustwa.

- Wybierz pozycję Edytuj w okienku szczegółów reguły.

- Aby wyłączyć regułę, wybierz pozycję Wyłącz w okienku edycji.

- Aby usunąć regułę oszustwa, wybierz pozycję Usuń w okienku edycji.

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla