Centrum akcji

Dotyczy:

- Microsoft Defender XDR

Centrum akcji udostępnia środowisko "pojedynczego okienka szkła" dla zadań zdarzeń i alertów, takich jak:

- Zatwierdzanie oczekujących akcji korygowania.

- Wyświetlanie dziennika inspekcji już zatwierdzonych akcji korygowania.

- Przejrzyj ukończone akcje korygowania.

Centrum akcji zapewnia kompleksowy widok Microsoft Defender XDR w pracy, dlatego zespół ds. operacji zabezpieczeń może działać wydajniej i wydajniej.

Ujednolicone Centrum akcji

Ujednolicone centrum akcji (https://security.microsoft.com/action-center) wyświetla listę oczekujących i zakończonych akcji korygowania dla urządzeń, wiadomości e-mail & zawartości współpracy i tożsamości w jednej lokalizacji.

Przykład:

- Jeśli używasz centrum akcji w Centrum zabezpieczeń usługi Microsoft Defender (https://securitycenter.windows.com/action-center), wypróbuj ujednolicone centrum akcji w portalu Microsoft Defender.

- Jeśli już korzystasz z portalu Microsoft Defender, zobaczysz kilka ulepszeń w centrum akcji (https://security.microsoft.com/action-center).

Ujednolicone centrum akcji łączy akcje korygowania w usłudze Defender for Endpoint i Ochrona usługi Office 365 w usłudze Defender. Definiuje język wspólny dla wszystkich akcji korygowania i zapewnia ujednolicone środowisko badania. Twój zespół ds. operacji zabezpieczeń ma "pojedyncze okienko szkła" do wyświetlania akcji korygowania i zarządzania nimi.

Możesz użyć ujednoliconego Centrum akcji, jeśli masz odpowiednie uprawnienia i co najmniej jedną z następujących subskrypcji:

- Ochrona punktu końcowego w usłudze Microsoft Defender

- [Ochrona usługi Office 365 w usłudze Defender]/defender-office-365/mdo-about

- Microsoft Defender XDR

Porada

Aby dowiedzieć się więcej, zobacz Wymagania.

Możesz przejść do listy akcji oczekujących na zatwierdzenie na dwa różne sposoby:

- Przejdź do https://security.microsoft.com/action-center; lub

- W portalu Microsoft Defender (https://security.microsoft.com) na karcie Automatyczna analiza & odpowiedzi wybierz pozycję Zatwierdź w Centrum akcji.

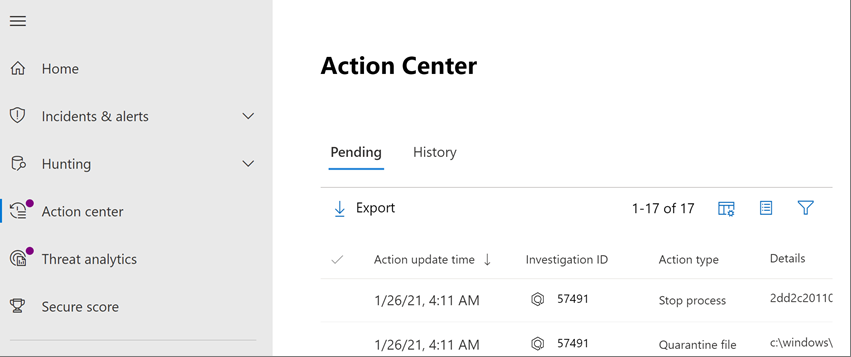

Korzystanie z centrum akcji

Przejdź do portalu Microsoft Defender i zaloguj się.

W okienku nawigacji w obszarze Akcje i przesyłanie wybierz pozycję Centrum akcji. Lub na karcie Automatyczna analiza & odpowiedzi wybierz pozycję Zatwierdź w Centrum akcji.

Użyj kart Oczekujące akcje i Historia . Poniższa tabela zawiera podsumowanie tego, co zobaczysz na każdej karcie:

Tab Opis Oczekujące Wyświetla listę akcji, które wymagają uwagi. Możesz zatwierdzać lub odrzucać akcje pojedynczo lub wybrać wiele akcji, jeśli mają one ten sam typ akcji (na przykład plik kwarantanny).

Pamiętaj, aby jak najszybciej przejrzeć i zatwierdzić (lub odrzucić) oczekujące akcje, aby zautomatyzowane badania mogły zakończyć się w odpowiednim czasie.Historia Służy jako dziennik inspekcji dla wykonanych akcji, takich jak:

- Działania korygujące, które zostały podjęte w wyniku zautomatyzowanych dochodzeń

- Akcje korygujące, które zostały podjęte w przypadku podejrzanych lub złośliwych wiadomości e-mail, plików lub adresów URL

— Akcje korygowania zatwierdzone przez zespół ds. operacji zabezpieczeń

— Polecenia, które zostały uruchomione i akcje korygowania, które zostały zastosowane podczas sesji odpowiedzi na żywo

- Akcje korygujące, które zostały podjęte przez ochronę antywirusową

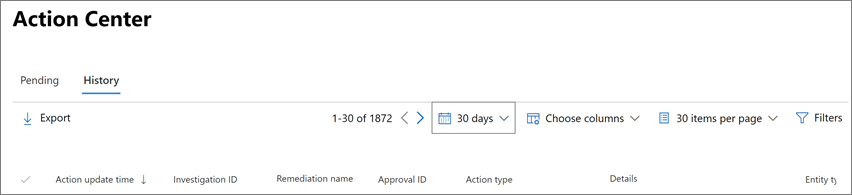

Umożliwia cofnięcie niektórych akcji (zobacz Cofnij ukończone akcje).Dane można dostosowywać, sortować, filtrować i eksportować w centrum akcji.

- Wybierz nagłówek kolumny, aby sortować elementy w kolejności rosnącej lub malejącej.

- Użyj filtru okresu, aby wyświetlić dane z ostatniego dnia, tygodnia, 30 dni lub 6 miesięcy.

- Wybierz kolumny, które chcesz wyświetlić.

- Określ liczbę elementów do uwzględnienia na każdej stronie danych.

- Użyj filtrów, aby wyświetlić tylko elementy, które chcesz zobaczyć.

- Wybierz pozycję Eksportuj , aby wyeksportować wyniki do pliku .csv.

Akcje śledzone w Centrum akcji

Wszystkie akcje, niezależnie od tego, czy oczekują na zatwierdzenie, czy zostały już podjęte, są śledzone w Centrum akcji. Dostępne akcje obejmują następujące elementy:

- Zbieraj pakiet badań

- Izolowanie urządzenia (tę akcję można cofnąć)

- Odłącz komputer

- Wykonywanie kodu wydania

- Zwolnienie z kwarantanny

- Przykład żądania

- Ograniczanie wykonywania kodu (tę akcję można cofnąć)

- Uruchomiono skanowanie antywirusowe

- Zatrzymywanie i kwarantanna

- Zawiera urządzenia z sieci

Oprócz akcji korygowania, które są wykonywane automatycznie w wyniku zautomatyzowanych badań, centrum akcji śledzi również akcje podjęte przez zespół ds. zabezpieczeń w celu rozwiązania wykrytych zagrożeń oraz akcje, które zostały podjęte w wyniku funkcji ochrony przed zagrożeniami w Microsoft Defender XDR. Aby uzyskać więcej informacji na temat automatycznych i ręcznych akcji korygowania, zobacz Akcje korygowania.

Wyświetlanie szczegółów źródła akcji

(NOWY!) Ulepszone centrum akcji zawiera teraz kolumnę źródła akcji , która informuje, skąd pochodzi każda akcja. W poniższej tabeli opisano możliwe wartości źródła akcji :

| Wartość źródła akcji | Opis |

|---|---|

| Ręczna akcja urządzenia | Ręczna akcja wykonywana na urządzeniu. Przykłady obejmują izolację urządzenia lub kwarantannę plików. |

| Ręczna akcja poczty e-mail | Ręczna akcja wykonywana w wiadomości e-mail. Przykład obejmuje usuwanie nietrwałe wiadomości e-mail lub korygowanie wiadomości e-mail. |

| Zautomatyzowana akcja urządzenia | Zautomatyzowana akcja wykonywana na jednostce, taka jak plik lub proces. Przykłady zautomatyzowanych akcji obejmują wysyłanie pliku do kwarantanny, zatrzymywanie procesu i usuwanie klucza rejestru. (Zobacz Akcje korygowania w Ochrona punktu końcowego w usłudze Microsoft Defender). |

| Zautomatyzowana akcja poczty e-mail | Zautomatyzowana akcja wykonywana w przypadku zawartości wiadomości e-mail, na przykład wiadomości e-mail, załącznika lub adresu URL. Przykłady zautomatyzowanych akcji obejmują usuwanie nietrwałe wiadomości e-mail, blokowanie adresów URL i wyłączanie przekazywania wiadomości zewnętrznych. (Zobacz Akcje korygowania w Ochrona usługi Office 365 w usłudze Microsoft Defender). |

| Zaawansowana akcja wyszukiwania zagrożeń | Akcje podejmowane na urządzeniach lub w wiadomościach e-mail z zaawansowanym wyszukiwaniem zagrożeń. |

| Akcja Eksploratora | Akcje podejmowane w przypadku zawartości wiadomości e-mail w Eksploratorze. |

| Ręczna akcja odpowiedzi na żywo | Akcje wykonane na urządzeniu z odpowiedzią na żywo. Przykłady obejmują usunięcie pliku, zatrzymanie procesu i usunięcie zaplanowanego zadania. |

| Akcja odpowiedzi na żywo | Akcje podejmowane na urządzeniu za pomocą interfejsów API Ochrona punktu końcowego w usłudze Microsoft Defender. Przykłady akcji obejmują izolowanie urządzenia, uruchamianie skanowania antywirusowego i uzyskiwanie informacji o pliku. |

Wymagane uprawnienia do zadań centrum akcji

Aby wykonywać zadania, takie jak zatwierdzanie lub odrzucanie oczekujących akcji w centrum akcji, musisz mieć przypisane uprawnienia wymienione w poniższej tabeli:

| Akcja korygowania | Wymagane role i uprawnienia |

|---|---|

| Ochrona punktu końcowego w usłudze Microsoft Defender korygowanie (urządzenia) | Rola administratora zabezpieczeń przypisana do Tożsamość Microsoft Entra (https://portal.azure.com) lub Centrum administracyjne platformy Microsoft 365 (https://admin.microsoft.com) ---Lub--- Rola aktywnych akcji korygowania przypisana w Ochrona punktu końcowego w usłudze Microsoft Defender Aby dowiedzieć się więcej, zobacz następujące zasoby: - Microsoft Entra role wbudowane - Twórca i zarządzaj rolami na potrzeby kontroli dostępu opartej na rolach (Ochrona punktu końcowego w usłudze Microsoft Defender) |

| Ochrona usługi Office 365 w usłudze Microsoft Defender korygowanie (zawartość pakietu Office i adres e-mail) | Rola administratora zabezpieczeń przypisana do Tożsamość Microsoft Entra (https://portal.azure.com) lub Centrum administracyjne platformy Microsoft 365 (https://admin.microsoft.com) ---I--- rola Search i przeczyszczania przypisana w rolach współpracy Microsoft Defender XDR Email &> WAŻNE: Jeśli masz rolę administratora zabezpieczeń przypisaną tylko w rolach Microsoft Defender XDR> Email & współpracy, nie będziesz mieć dostępu do centrum akcji ani Microsoft Defender XDR możliwości. Musisz mieć przypisaną rolę administratora zabezpieczeń w Tożsamość Microsoft Entra lub Centrum administracyjne platformy Microsoft 365. Aby dowiedzieć się więcej, zobacz następujące zasoby: - Microsoft Entra role wbudowane - Uprawnienia w Centrum zgodności & zabezpieczeń |

Porada

Użytkownicy z przypisaną rolą administratora globalnego Tożsamość Microsoft Entra mogą zatwierdzać lub odrzucać wszelkie oczekujące akcje w Centrum akcji. Jednak najlepszym rozwiązaniem jest ograniczenie liczby osób mających przypisaną rolę administratora globalnego w organizacji. Zalecamy używanie ról administratora zabezpieczeń, aktywnych akcji korygowania oraz ról Search i przeczyszczania wymienionych w poprzedniej tabeli, aby uzyskać uprawnienia centrum akcji.

Następny krok

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla