Analiza skryptów za pomocą funkcji Microsoft Copilot w usłudze Microsoft Defender

Dotyczy:

- Microsoft Defender XDR

- Microsoft Defender ujednoliconej platformy centrum operacji zabezpieczeń (SOC)

Dzięki możliwościom badawczym opartym na sztucznej inteligencji z funkcji Copilot dla rozwiązań zabezpieczających firmy Microsoft w portalu usługi Microsoft Defender zespoły ds. zabezpieczeń mogą przyspieszyć analizę złośliwych lub podejrzanych skryptów i wierszy poleceń.

Najbardziej złożone i zaawansowane ataki, takie jak oprogramowanie ransomware, używają wielu różnych sposobów, w tym skryptów i programu PowerShell, aby uniknąć wykrycia. Ponadto te skrypty są często zaciemniane, co zwiększa złożoność wykrywania i analizy. Zespoły ds. operacji zabezpieczeń muszą szybko analizować skrypty, aby ocenić ich możliwości i zastosować odpowiednie środki zaradcze, natychmiast powstrzymując ataki przed dalszymi postępami w sieci.

Funkcja analizy skryptów zapewnia zespołom ds. zabezpieczeń dodatkowe możliwości inspekcji skryptów bez używania narzędzi zewnętrznych. Ta funkcja zmniejsza również złożoność analizy, minimalizuje wyzwania i umożliwia zespołom ds. zabezpieczeń szybkie ocenianie i identyfikowanie skryptu jako złośliwego lub nieszkodliwego. Ta funkcja jest również dostępna w autonomicznym środowisku Copilot dla rozwiązań zabezpieczających za pośrednictwem wtyczki usługi Microsoft Defender XDR. Dowiedz się więcej o wstępnie zainstalowanych wtyczkach w funkcji Copilot dla rozwiązań zabezpieczających.

W tym przewodniku opisano możliwości analizy skryptów i sposób jej działania, w tym sposób przekazywania opinii na temat wygenerowanych wyników.

Analizowanie skryptu

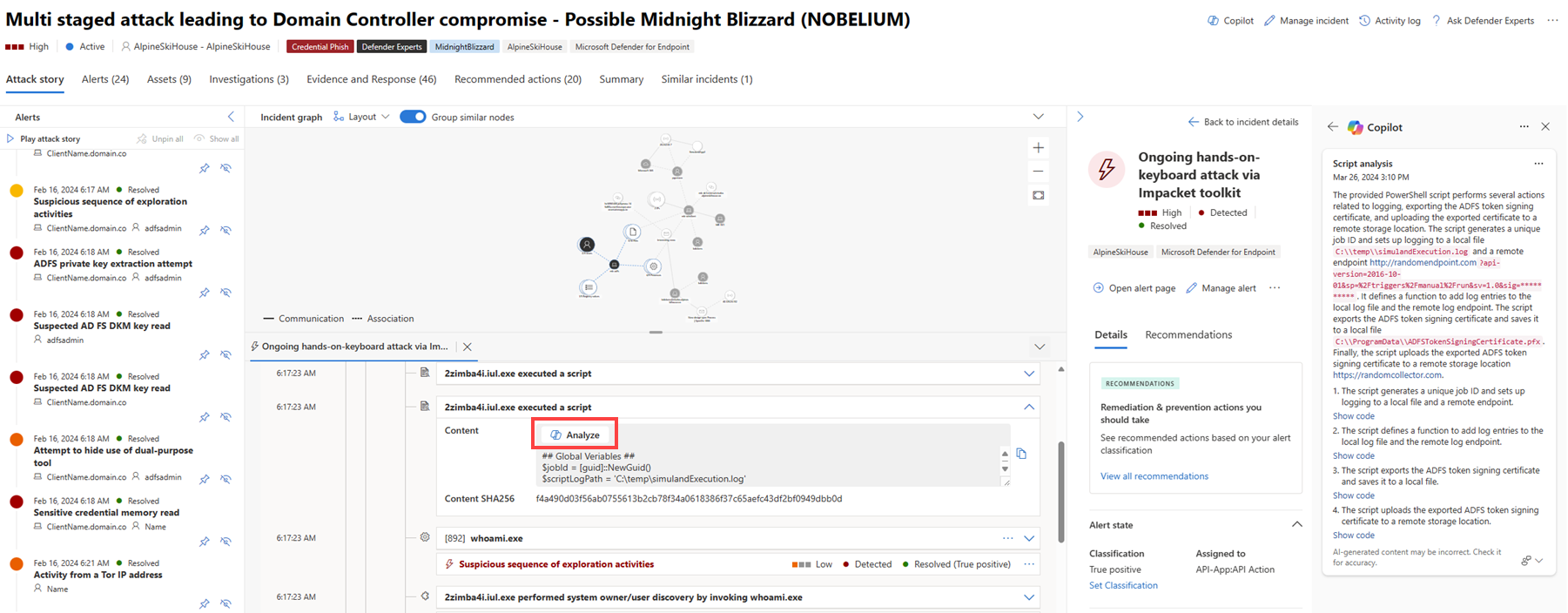

Możesz uzyskać dostęp do funkcji analizy skryptów w scenariuszu ataku poniżej wykresu zdarzenia na stronie zdarzenia i na osi czasu urządzenia.

Aby rozpocząć analizę, wykonaj następujące kroki:

Otwórz stronę zdarzenia, a następnie wybierz element w okienku po lewej stronie, aby otworzyć historię ataku poniżej wykresu zdarzenia. W historii ataku wybierz zdarzenie ze skryptem lub wierszem polecenia, które chcesz przeanalizować. Kliknij przycisk Analizuj, aby rozpocząć analizę.

Alternatywnie możesz wybrać zdarzenie do sprawdzenia w widoku osi czasu urządzenia. W okienku szczegółów pliku wybierz pozycję Analizuj, aby uruchomić funkcję analizy skryptu.

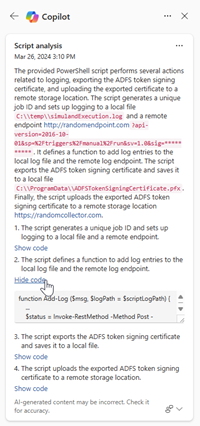

Funkcja Copilot uruchamia analizę skryptów i wyświetla wyniki w okienku Copilot. Wybierz pozycję Pokaż kod, aby rozwinąć skrypt, lub ukryj kod, aby zamknąć rozszerzenie.

Wybierz Więcej akcji wielokropek (...) w prawym górnym rogu karty analizy skryptu, aby skopiować lub ponownie wygenerować wyniki, lub wyświetl wyniki w autonomicznym środowisku Copilot dla rozwiązań zabezpieczających. Wybranie opcji Otwórz w programie Copilot dla rozwiązań zabezpieczających powoduje otwarcie nowej karty autonomicznego portalu Copilot dla rozwiązań zabezpieczających, w której można wprowadzać monity i uzyskiwać dostęp do innych wtyczek.

Przejrzyj wyniki. Możesz przekazać opinię na temat wyników, wybierając ikonę opinii

znaleziono na końcu karty analizy skryptów.

znaleziono na końcu karty analizy skryptów.

Zobacz też

- Analizowanie plików

- Generowanie podsumowania urządzenia

- Reagowanie na zdarzenia przy użyciu odpowiedzi z przewodnikiem

- Generowanie zapytań w języku KQL

- Tworzenie raportu o zdarzeniu

- Rozpoczynanie pracy z funkcją Microsoft Copilot dla rozwiązań zabezpieczających

- Dowiedz się więcej o innych środowiskach osadzonych funkcji Copilot dla rozwiązań zabezpieczających

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla