Analiza zagrożeń w usłudze Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

Ważna

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Analiza zagrożeń to nasze rozwiązanie do analizy zagrożeń w produkcie od ekspertów badaczy zabezpieczeń firmy Microsoft. Jest ona zaprojektowana tak, aby pomóc zespołom ds. zabezpieczeń, aby były jak najbardziej wydajne w obliczu pojawiających się zagrożeń, takich jak:

- Aktywni aktorzy zagrożeń i ich kampanie

- Popularne i nowe techniki ataków

- Krytyczne luki w zabezpieczeniach

- Typowe powierzchnie ataków

- Powszechnie stosowane złośliwe oprogramowanie

Dostęp do analizy zagrożeń można uzyskać z lewej górnej strony paska nawigacyjnego portalu Usługi Microsoft Defender lub z dedykowanej karty pulpitu nawigacyjnego, która pokazuje najważniejsze zagrożenia dla organizacji, zarówno pod względem znanego wpływu, jak i pod względem ekspozycji.

Uzyskanie wglądu w aktywne lub trwające kampanie i wiedza o tym, co robić za pośrednictwem analizy zagrożeń, może pomóc w wyposażeniu zespołu ds. operacji zabezpieczeń w świadome decyzje.

Z bardziej zaawansowanych przeciwników i nowych zagrożeń pojawiających się często i powszechnie, ważne jest, aby móc szybko:

- Identyfikowanie pojawiających się zagrożeń i reagowanie na nie

- Dowiedz się, czy jesteś obecnie atakowany

- Ocena wpływu zagrożenia na zasoby

- Przejrzyj odporność na zagrożenia lub narażenie na nie

- Identyfikowanie działań zaradczych, odzyskiwania lub zapobiegania, które można podjąć w celu zatrzymania lub ograniczenia zagrożeń

Każdy raport zawiera analizę śledzonych zagrożeń i obszerne wskazówki dotyczące sposobu obrony przed tym zagrożeniem. Obejmuje ona również dane z sieci, wskazujące, czy zagrożenie jest aktywne i czy masz odpowiednie zabezpieczenia.

Wymagane role i uprawnienia

W poniższej tabeli przedstawiono role i uprawnienia wymagane do uzyskania dostępu do usługi Threat Analytics. Role zdefiniowane w tabeli odwołują się do ról niestandardowych w poszczególnych portalach i nie są połączone z rolami globalnymi w identyfikatorze Microsoft Entra, nawet jeśli mają podobną nazwę.

| Jedna z następujących ról jest wymagana dla usługi Microsoft Defender XDR | Jedna z następujących ról jest wymagana dla usługi Microsoft Defender dla punktu końcowego | Jedna z następujących ról jest wymagana dla usługi Microsoft Defender dla usługi Office 365 | Jedna z następujących ról jest wymagana dla usług Microsoft Defender for Cloud Apps i Microsoft Defender for Identity | Jedna z następujących ról jest wymagana dla usługi Microsoft Defender for Cloud |

|---|---|---|---|---|

| Analiza zagrożeń | Dane alertów i zdarzeń:

|

Dane alertów i zdarzeń:

|

|

|

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Będziesz mieć wgląd we wszystkie raporty analizy zagrożeń, nawet jeśli masz tylko jeden z produktów i odpowiadające mu role opisane w poprzedniej tabeli. Musisz jednak mieć każdy produkt i role, aby zobaczyć konkretne zdarzenia, zasoby, ekspozycję i zalecane akcje tego produktu skojarzone z zagrożeniem.

Dowiedz się więcej:

- Role niestandardowe w kontroli dostępu opartej na rolach dla usługi Microsoft Defender XDR

- Ujednolicona kontrola dostępu oparta na rolach (RBAC) w usłudze Microsoft Defender XDR

Wyświetlanie pulpitu nawigacyjnego analizy zagrożeń

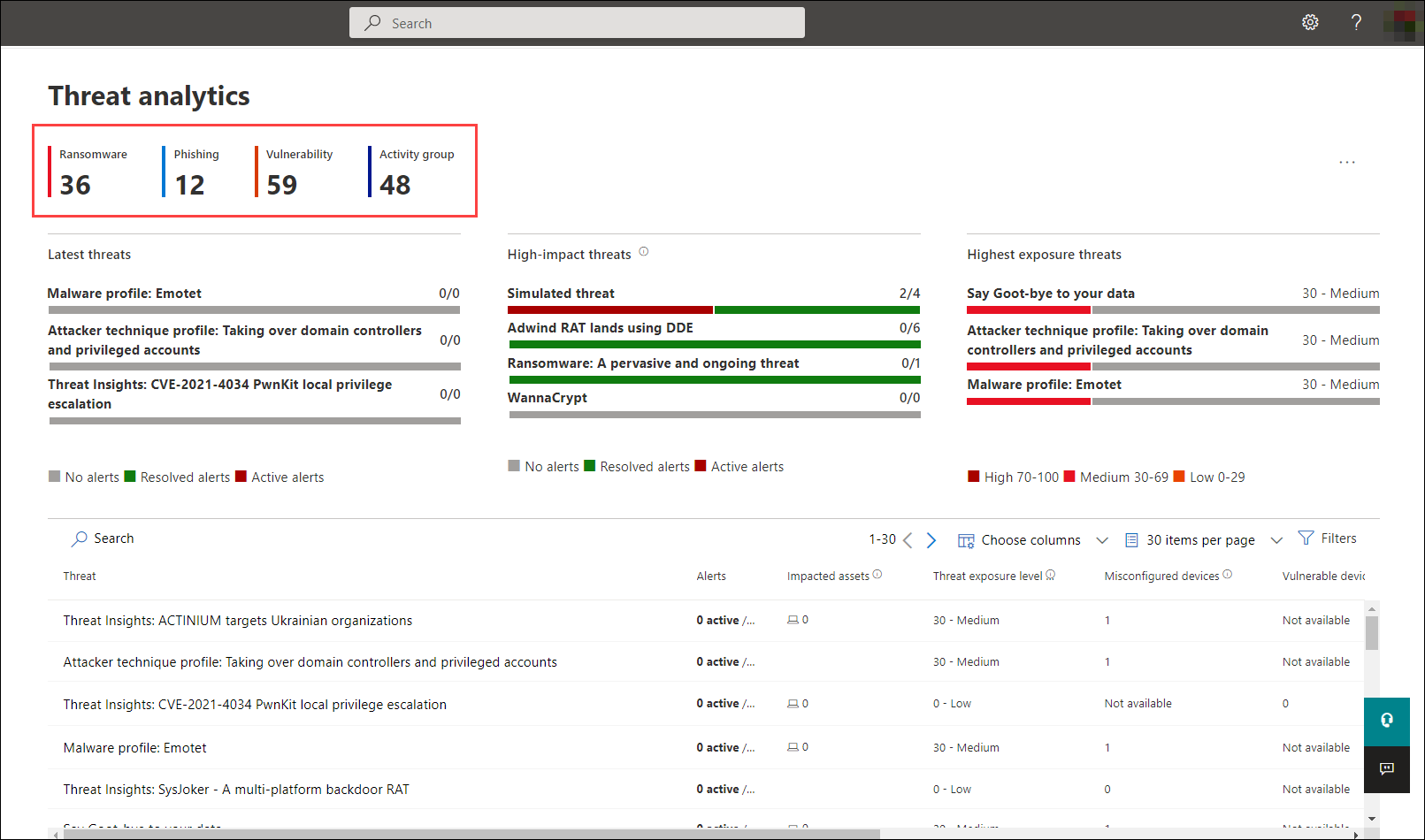

Pulpit nawigacyjny analizy zagrożeń (security.microsoft.com/threatanalytics3) wyróżnia raporty, które są najbardziej istotne dla Twojej organizacji. Zawiera podsumowanie zagrożeń w następujących sekcjach:

- Najnowsze zagrożenia — zawiera listę ostatnio opublikowanych lub zaktualizowanych raportów o zagrożeniach wraz z liczbą aktywnych i rozwiązanych alertów.

- Zagrożenia o dużym wpływie — zawiera listę zagrożeń, które mają największy wpływ na organizację. W tej sekcji wymieniono zagrożenia z największą liczbą aktywnych i rozwiązanych alertów.

- Największe zagrożenia związane z narażeniem — zawiera listę zagrożeń, na które twoja organizacja ma największe narażenie. Poziom narażenia na zagrożenie jest obliczany przy użyciu dwóch informacji: tego, jak poważne są luki w zabezpieczeniach związane z zagrożeniem i ile urządzeń w organizacji może zostać wykorzystanych przez te luki w zabezpieczeniach.

Wybierz zagrożenie na pulpicie nawigacyjnym, aby wyświetlić raport dla tego zagrożenia. Możesz również wybrać pole Wyszukiwania do klucza w słowie kluczowym powiązanym z raportem analizy zagrożeń, który chcesz przeczytać.

Wyświetlanie raportów według kategorii

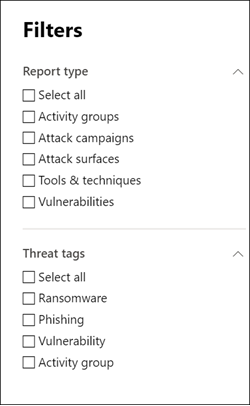

Możesz filtrować listę raportów zagrożeń i wyświetlać najbardziej odpowiednie raporty według określonego typu zagrożenia lub według typu raportu.

- Tagi zagrożeń — ułatwiają wyświetlanie najbardziej odpowiednich raportów według określonej kategorii zagrożeń. Na przykład tag Ransomware zawiera wszystkie raporty związane z oprogramowaniem wymuszającym okup.

- Typy raportów — ułatwiają wyświetlanie najbardziej odpowiednich raportów zgodnie z określonym typem raportu. Na przykład tag Tools & techniques zawiera wszystkie raporty, które obejmują narzędzia i techniki.

Różne tagi mają równoważne filtry, które ułatwiają wydajne przeglądanie listy raportów o zagrożeniach i filtrowanie widoku na podstawie określonego tagu zagrożenia lub typu raportu. Na przykład aby wyświetlić wszystkie raporty o zagrożeniach związane z kategorią oprogramowania wymuszającego okup lub raporty o zagrożeniach, które obejmują luki w zabezpieczeniach.

Zespół analizy zagrożeń firmy Microsoft dodaje tagi zagrożeń do każdego raportu o zagrożeniach. Obecnie dostępne są następujące tagi zagrożeń:

- Oprogramowanie wymuszające okup

- Wymuszenie

- Wyłudzanie informacji

- Klawiatura praktyczna

- Grupa działań

- Luka w zabezpieczeniach

- Kampania ataku

- Narzędzie lub technika

Tagi zagrożeń są wyświetlane w górnej części strony analizy zagrożeń. Istnieją liczniki dla liczby dostępnych raportów w ramach każdego tagu.

Aby ustawić typy raportów, które mają być wyświetlane na liście, wybierz pozycję Filtry, wybierz z listy i wybierz pozycję Zastosuj.

Jeśli ustawisz więcej niż jeden filtr, listę raportów analizy zagrożeń można również posortować według tagu zagrożenia, wybierając kolumnę tagów zagrożeń:

Wyświetlanie raportu analizy zagrożeń

Każdy raport analizy zagrożeń zawiera informacje w kilku sekcjach:

- Omówienie

- Raport analityka

- Powiązane zdarzenia

- Zasoby, których dotyczy problem

- Narażenie punktów końcowych

- Zalecane akcje

Omówienie: szybkie zrozumienie zagrożenia, ocena jego wpływu i przegląd zabezpieczeń

Sekcja Przegląd zawiera podgląd szczegółowego raportu analityka. Zawiera również wykresy, które wyróżniają wpływ zagrożenia dla organizacji oraz narażenie na nieskonfigurowane i nieprzypisane urządzenia.

Ocena wpływu na organizację

Każdy raport zawiera wykresy przeznaczone do dostarczania informacji o organizacyjnym wpływie zagrożenia:

-

Powiązane zdarzenia — zawiera omówienie wpływu śledzonego zagrożenia na organizację przy użyciu następujących danych:

- Liczba aktywnych alertów i liczba aktywnych zdarzeń, z którymi są skojarzone

- Ważność aktywnych zdarzeń

- Alerty w czasie — pokazuje liczbę powiązanych aktywnych i rozwiązanych alertów w czasie. Liczba rozwiązanych alertów wskazuje, jak szybko organizacja reaguje na alerty związane z zagrożeniem. Najlepiej, aby na wykresie były wyświetlane alerty rozwiązane w ciągu kilku dni.

- Zasoby, których dotyczy problem — pokazuje liczbę odrębnych zasobów, które mają obecnie co najmniej jeden aktywny alert skojarzony ze śledzonym zagrożeniem. Alerty są wyzwalane dla skrzynek pocztowych, które otrzymały wiadomości e-mail z zagrożeniem. Przejrzyj zasady na poziomie organizacji i użytkownika, aby uzyskać przesłonięcia, które powodują dostarczanie wiadomości e-mail z zagrożeniami.

Przegląd odporności i stanu zabezpieczeń

Każdy raport zawiera wykresy, które zawierają omówienie odporności organizacji na dane zagrożenie:

- Zalecane akcje — pokazuje procent stanu akcji lub liczbę punktów osiągniętych w celu poprawy stanu zabezpieczeń. Wykonaj zalecane akcje, aby rozwiązać problem zagrożenia. Możesz wyświetlić podział punktów według kategorii lub stanu.

- Narażenie punktów końcowych — pokazuje liczbę urządzeń narażonych na zagrożenia. Stosowanie aktualizacji lub poprawek zabezpieczeń w celu rozwiązania problemów z lukami w zabezpieczeniach wykorzystywanymi przez zagrożenie.

Raport analityków: uzyskiwanie szczegółowych informacji ekspertów od badaczy zabezpieczeń firmy Microsoft

W sekcji Raport analityka zapoznaj się ze szczegółowym zapisem ekspertów. Większość raportów zawiera szczegółowe opisy łańcuchów ataków, w tym taktyki i techniki mapowane na strukturę mitre att&CK, wyczerpujące listy zaleceń i zaawansowane wskazówki dotyczące wyszukiwania zagrożeń .

Dowiedz się więcej o raporcie analityka

Powiązane zdarzenia: wyświetlanie powiązanych zdarzeń i zarządzanie nimi

Karta Powiązane zdarzenia zawiera listę wszystkich zdarzeń związanych ze śledzonym zagrożeniem. Możesz przypisywać zdarzenia lub zarządzać alertami powiązanymi z każdym zdarzeniem.

Uwaga

Zdarzenia i alerty związane z zagrożeniem pochodzą z usług Defender for Endpoint, Defender for Identity, Defender for Office 365, Defender for Cloud Apps i Defender for Cloud.

Zasoby, których dotyczy problem: uzyskiwanie listy urządzeń, użytkowników, skrzynek pocztowych, aplikacji i zasobów w chmurze

Karta Zasoby, których dotyczy problem, pokazuje zasoby, których dotyczy zagrożenie w czasie. Wyświetla on:

- Zasoby, których dotyczą aktywne alerty

- Zasoby, których dotyczą rozwiązane alerty

- Wszystkie zasoby lub łączna liczba zasobów, których dotyczą aktywne i rozwiązane alerty

Zasoby są podzielone na następujące kategorie:

- Urządzeń

- Użytkownicy

- Skrzynek pocztowych

- Aplikacje

- Zasoby w chmurze

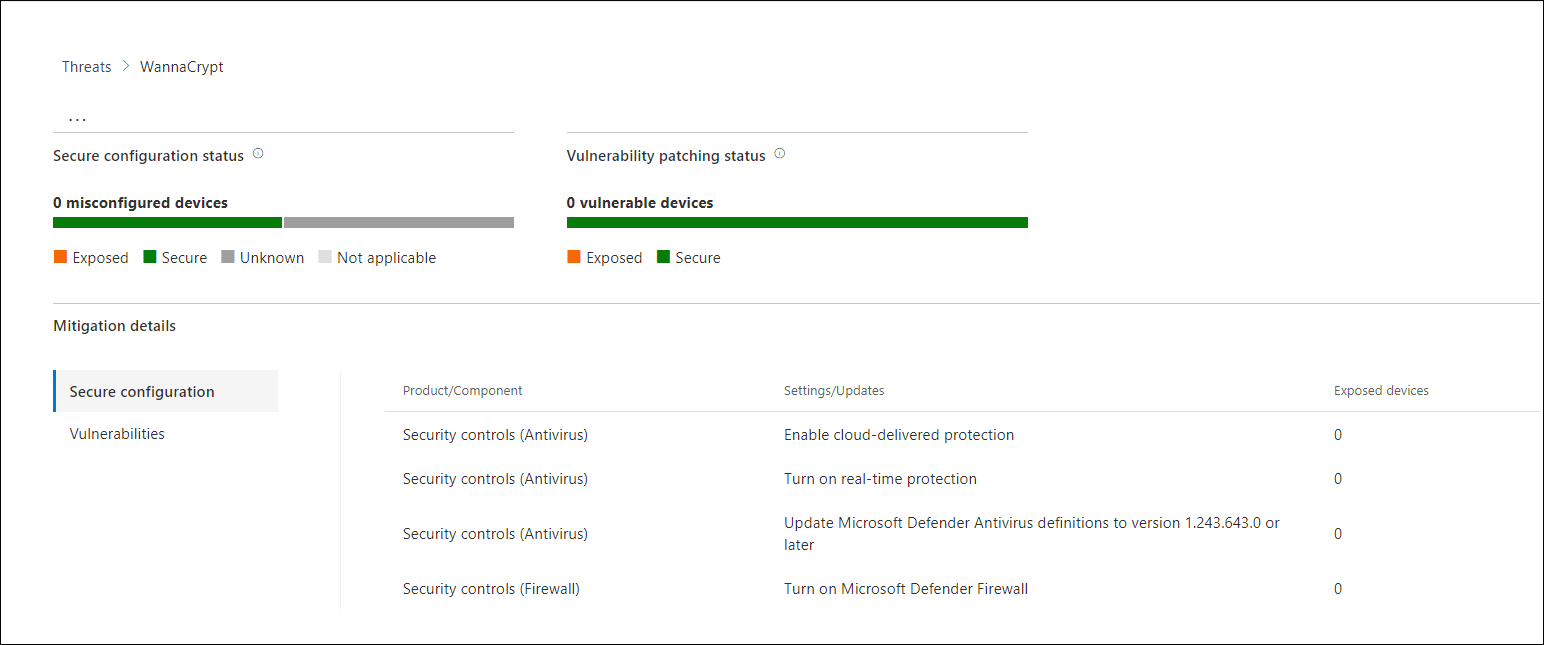

Narażenie punktów końcowych: informacje o stanie wdrożenia aktualizacji zabezpieczeń

Sekcja Narażenie punktów końcowych zawiera poziom narażenia organizacji na zagrożenie, który jest obliczany na podstawie ważności luk w zabezpieczeniach i błędnej konfiguracji wykorzystywanych przez to zagrożenie oraz liczby urządzeń z tymi słabościami.

Ta sekcja zawiera również stan wdrożenia obsługiwanych aktualizacji zabezpieczeń oprogramowania dla luk w zabezpieczeniach znalezionych na dołączonych urządzeniach. Zawiera ona dane z usługi Microsoft Defender Vulnerability Management, która udostępnia również szczegółowe informacje szczegółowe z różnych linków w raporcie.

Zalecane akcje: przejrzyj listę środków zaradczych i stan urządzeń

Na karcie Zalecane akcje przejrzyj listę konkretnych zaleceń z możliwością działania, które mogą pomóc zwiększyć odporność organizacji na zagrożenie. Lista śledzonych środków zaradczych obejmuje obsługiwane konfiguracje zabezpieczeń, takie jak:

- Ochrona dostarczana przez chmurę

- Ochrona potencjalnie niechcianej aplikacji (PUA)

- Ochrona w czasie rzeczywistym

Konfigurowanie powiadomień e-mail dotyczących aktualizacji raportów

Możesz skonfigurować powiadomienia e-mail, które będą wysyłać aktualizacje raportów analizy zagrożeń. Aby utworzyć powiadomienia e-mail, wykonaj kroki opisane w temacie Pobieranie powiadomień e-mail dotyczących aktualizacji analizy zagrożeń w usłudze Microsoft Defender XDR.

Inne szczegóły i ograniczenia raportu

Podczas przeglądania danych analizy zagrożeń należy pamiętać o następujących czynnikach:

- Lista kontrolna na karcie Zalecane akcje wyświetla tylko zalecenia śledzone w usłudze Microsoft Secure Score. Sprawdź kartę Raport analityka , aby uzyskać więcej zalecanych akcji, które nie są śledzone w obszarze Wskaźnik bezpieczeństwa.

- Zalecane akcje nie gwarantują pełnej odporności i odzwierciedlają tylko najlepsze możliwe akcje potrzebne do jej poprawy.

- Statystyki związane z programem antywirusowym są oparte na ustawieniach programu antywirusowego Microsoft Defender.

Zobacz też

- Proaktywne znajdowanie zagrożeń przy użyciu zaawansowanego wyszukiwania zagrożeń

- Omówienie sekcji raportu analityka

- Ocena i rozwiązywanie problemów ze słabościami i ekspozycjami w zakresie zabezpieczeń

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.