Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Instalacja programu Microsoft Identity Manager Certificate Manager 2016 (MIM CM) obejmuje kilka kroków. Aby uprościć proces, dzielimy go na części. Istnieją wstępne kroki, które należy podjąć przed wszelkimi rzeczywistymi krokami programu MIM CM. Bez wstępnej pracy instalacja może zakończyć się niepowodzeniem.

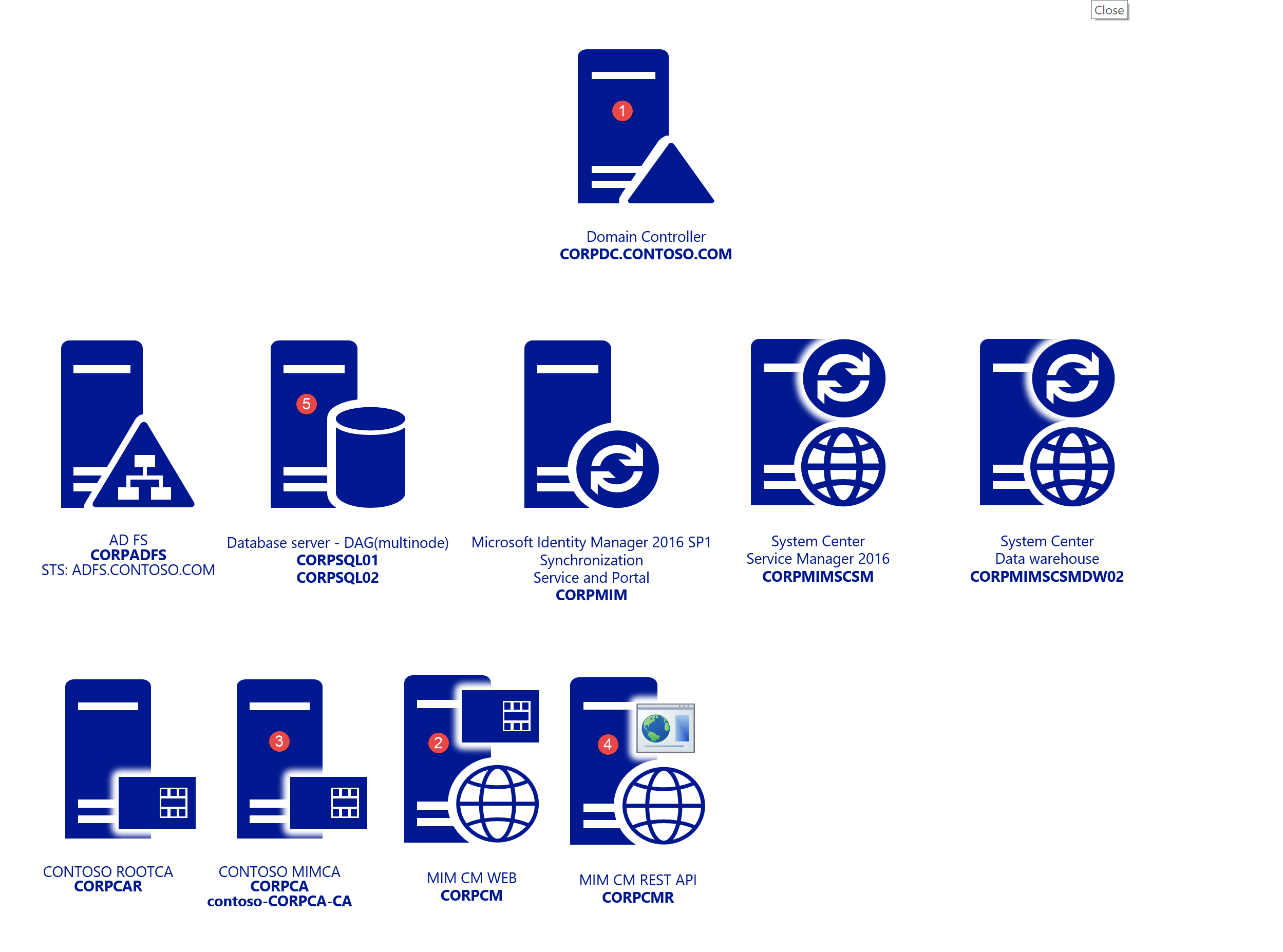

Na poniższym diagramie przedstawiono przykład typu środowiska, którego można użyć. Systemy z liczbami znajdują się na liście poniżej diagramu i są wymagane do pomyślnego wykonania kroków opisanych w tym artykule. Na koniec używane są serwery datacenter systemu Windows 2016:

- CORPDC — kontroler domeny

- CORPCM - serwer CM programu MIM

- CORPCA — urząd certyfikacji

- CORPCMR — MIM CM Rest API Web — Portal CM dla Rest API — do późniejszego użycia

- CORPSQL1 — SQL 2016 SP1

- CORPWK1 — przyłączony do domeny systemu Windows 10

Omówienie wdrażania

Instalacja podstawowego systemu operacyjnego

Laboratorium składa się z serwerów z systemem Windows 2016 Datacenter.

Uwaga

Aby uzyskać więcej informacji na temat obsługiwanych platform programu MIM 2016, zapoznaj się z artykułem " Obsługiwane platformy dla programu MIM 2016".

Kroki przed wdrożeniem

Tworzenie kont usług

USŁUGI IIS

Konfigurowanie protokołu Kerberos

Kroki związane z bazą danych

Wymagania dotyczące konfiguracji SQL

Uprawnienia bazy danych

Wdrożenie

Kroki przed wdrożeniem

Kreator konfiguracji programu MIM CM wymaga stopniowego podawania informacji w celu pomyślnego ukończenia.

Rozszerzanie schematu

Proces rozszerzania schematu jest prosty, ale należy zachować ostrożność ze względu na jego nieodwracalny charakter.

Uwaga

Ten krok wymaga, aby używane konto ma uprawnienia administratora schematu.

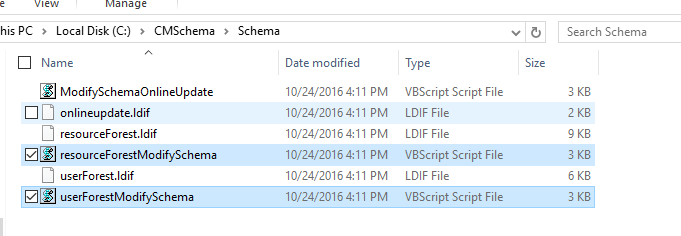

Przejdź do lokalizacji nośnika programu MIM i przejdź do folderu \Certificate Management\x64.

Skopiuj folder Schema do CORPDC, a następnie przejdź do tego folderu.

Uruchom zasób skryptuForestModifySchema.vbs pojedynczy scenariusz lasu. W scenariuszu "las zasobów" uruchom skrypty:

DomainA — użytkownicy zlokalizowani (userForestModifySchema.vbs)

ResourceForestB — lokalizacja instalacji CM (resourceForestModifySchema.vbs).

Uwaga

Zmiany schematu są operacją jednokierunkową i aby je cofnąć, wymagane jest odzyskiwanie lasu, więc upewnij się, że masz niezbędne kopie zapasowe. Aby uzyskać szczegółowe informacje na temat zmian wprowadzonych w schemacie przez wykonanie tej operacji, zapoznaj się z artykułem Forefront Identity Manager 2010 Certificate Management Schema Changes (Zmiany schematu zarządzania certyfikatami programu Forefront Identity Manager 2010)

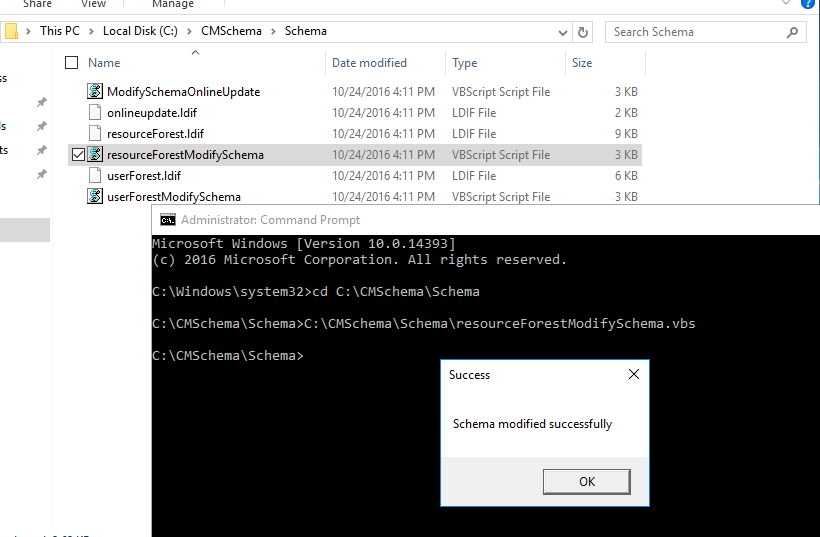

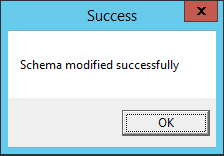

Uruchom skrypt i po zakończeniu działania skryptu powinien zostać wyświetlony komunikat o powodzeniu.

Schemat w usłudze AD jest teraz rozszerzony na obsługę programu MIM CM.

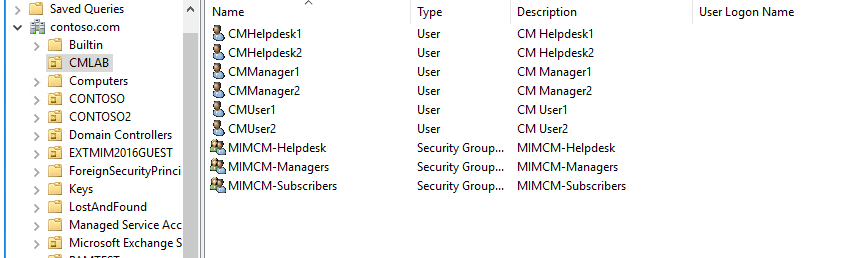

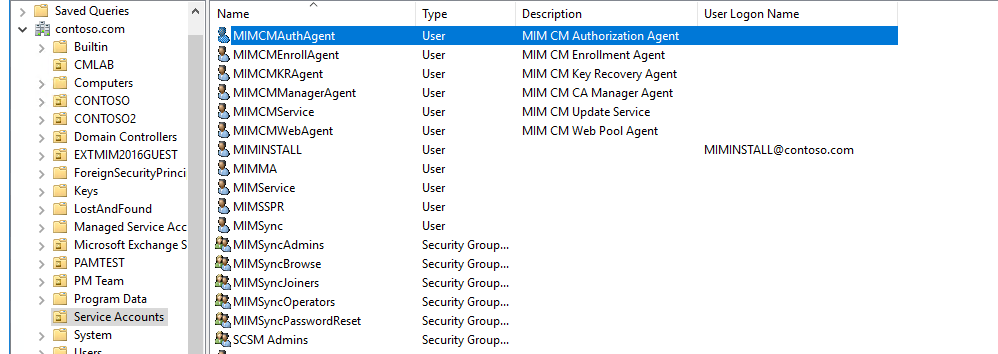

Tworzenie kont usług i grup

Poniższa tabela zawiera podsumowanie kont i uprawnień wymaganych przez program MIM CM. Możesz zezwolić, aby MIM CM automatycznie utworzył następujące konta lub możesz je utworzyć przed instalacją. Można zmienić rzeczywiste nazwy kont. Jeśli samodzielnie utworzysz konta, rozważ nadanie nazwy kont użytkowników w taki sposób, że łatwo jest dopasować nazwę konta użytkownika do jego funkcji.

Użytkownicy:

| Rola | Nazwa logowania użytkownika |

|---|---|

| Agent MIM CM (Zarządzanie Certyfikatami MIM) | MIMCMAgent |

| Agent odzyskiwania kluczy MIM CM | MIMCMKRAgent |

| Agent autoryzacji programu MIM CM | MIMCMAuthAgent |

| Agent Menedżera Urzędu Certyfikacji MIM CM | MIMCMManagerAgent |

| Agent puli sieci Web MIM | MIMCMWebAgent |

| Agent rejestracji programu MIM CM | MIMCMEnrollAgent |

| Usługa aktualizacji programu MIM CM | MIMCMService |

| Konto instalacji programu MIM | MIMINSTALL |

| Agent pomocy technicznej | CMHelpdesk1-2 |

| CM Manager | CMManager1-2 |

| Użytkownik subskrypcji | CMUser1-2 |

Grupy:

| Rola | Grupa |

|---|---|

| Członkowie pomocy technicznej programu CM | MIMCM -Pomoc techniczna |

| Członkowie menedżera zarządzania certyfikatami | Menedżerowie programu MIMCM |

| Członkowie subskrybenci CM | Subskrybenci programu MIMCM |

Powershell: Konta agentów:

import-module activedirectory

## Agent accounts used during setup

$cmagents = @{

"MIMCMKRAgent" = "MIM CM Key Recovery Agent";

"MIMCMAuthAgent" = "MIM CM Authorization Agent"

"MIMCMManagerAgent" = "MIM CM CA Manager Agent";

"MIMCMWebAgent" = "MIM CM Web Pool Agent";

"MIMCMEnrollAgent" = "MIM CM Enrollment Agent";

"MIMCMService" = "MIM CM Update Service";

"MIMCMAgent" = "MIM CM Agent";

}

##Groups Used for CM Management

$cmgroups = @{

"MIMCM-Managers" = "MIMCM-Managers"

"MIMCM-Helpdesk" = "MIMCM-Helpdesk"

"MIMCM-Subscribers" = "MIMCM-Subscribers"

}

##Users Used during testlab

$cmusers = @{

"CMManager1" = "CM Manager1"

"CMManager2" = "CM Manager2"

"CMUser1" = "CM User1"

"CMUser2" = "CM User2"

"CMHelpdesk1" = "CM Helpdesk1"

"CMHelpdesk2" = "CM Helpdesk2"

}

## OU Paths

$aoupath = "OU=Service Accounts,DC=contoso,DC=com" ## Location of Agent accounts

$oupath = "OU=CMLAB,DC=contoso,DC=com" ## Location of Users and Groups for CM Lab

#Create Agents – Update UserprincipalName

$cmagents.GetEnumerator() | Foreach-Object {

New-ADUser -Name $_.Name -Description $_.Value -UserPrincipalName ($_.Name + "@contoso.com") -Path $aoupath

$cmpwd = ConvertTo-SecureString "Pass@word1" –asplaintext –force

Set-ADAccountPassword –identity $_.Name –NewPassword $cmpwd

Set-ADUser -Identity $_.Name -Enabled $true

}

#Create Users

$cmusers.GetEnumerator() | Foreach-Object {

New-ADUser -Name $_.Name -Description $_.Value -Path $oupath

$cmpwd = ConvertTo-SecureString "Pass@word1" –asplaintext –force

Set-ADAccountPassword –identity $_.Name –NewPassword $cmpwd

Set-ADUser -Identity $_.Name -Enabled $true

}

Aktualizowanie zasad lokalnych serwera CORPCM dla kont agentów

| Nazwa logowania użytkownika | Opis i uprawnienia |

|---|---|

| MIMCMAgent | Udostępnia następujące usługi: — pobiera zaszyfrowane klucze prywatne z urzędu certyfikacji. - Chroni informacje o numerze PIN karty inteligentnej w bazie danych programu FIM CM. - Chroni komunikację między programem FIM CM i urzędem certyfikacji. To konto użytkownika wymaga następujących ustawień kontroli dostępu: - Prawo logowania się lokalnie. - Prawo do wydawania i zarządzania certyfikatami. - Uprawnienia do odczytu i zapisu w folderze temp systemu w następującej lokalizacji: %WINDIR%\Temp. - Certyfikat podpisu cyfrowego i szyfrowania wystawiony i zainstalowany w magazynie użytkowników. |

| MIMCMKRAgent | Odzyskuje zarchiwizowane klucze prywatne z Centrum Certyfikacji. pl-PL: To konto użytkownika wymaga następujących ustawień kontroli dostępu: - Zezwalaj na lokalne logowanie prawa użytkownika. - Członkostwo w lokalnej grupie Administratorzy. - Zarejestruj uprawnienia dla szablonu certyfikatu KeyRecoveryAgent. — Certyfikat agenta odzyskiwania kluczy jest wystawiany i instalowany w magazynie użytkownika. Certyfikat należy dodać do listy agentów odzyskiwania kluczy w CA. - Uprawnienia do odczytu i uprawnienia do zapisu w folderze Temp systemu w następującej lokalizacji: %WINDIR%\\Temp. |

| MIMCMAuthAgent | Określa prawa użytkownika i uprawnienia dla użytkowników i grup. To konto użytkownika wymaga następujących ustawień kontroli dostępu: — członkostwo w grupie domeny Dostęp zgodny z systemami przed Windows 2000. — Udzielono prawa użytkownika do Generowanie raportów z audytów bezpieczeństwa. |

| MIMCMManagerAgent | Pełni funkcje związane z zarządzaniem urzędem certyfikacji.

Ten użytkownik musi mieć przypisane uprawnienie Zarządzanie urzędem certyfikacji (CA). |

| MIMCMWebAgent | Określa tożsamość puli aplikacji IIS. Program FIM CM działa w ramach procesu programowania aplikacji Microsoft Win32®, który używa poświadczeń tego użytkownika.

To konto użytkownika wymaga następujących ustawień kontroli dostępu: — członkostwo w lokalnej IIS_WPG, windows 2016 = grupa IIS_IUSRS . - Członkostwo w lokalnej grupie Administratorzy. - Udzielono prawa użytkownika do generowania inspekcji zabezpieczeń. - Przyznano uprawnienie użytkownika systemu operacyjnego do działania. — Udzielono prawa użytkownika Zamiana tokenu na poziomie procesu. — Ustawiono jako tożsamość puli aplikacji usług IIS, CLMAppPool. - Udzielono uprawnień do odczytu w kluczu rejestru HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\CLM\v1.0\Server\WebUser . — To konto musi być również zaufane dla delegowania. |

| MIMCMEnrollAgent | Wykonuje rejestrację w imieniu użytkownika. To konto użytkownika wymaga następujących ustawień kontroli dostępu: — certyfikat agenta rejestracji wystawiony i zainstalowany w magazynie użytkownika. - Zezwalaj na lokalne logowanie prawa użytkownika. — Zarejestruj uprawnienie do szablonu certyfikatu agenta rejestracji (lub szablonu niestandardowego, jeśli jest używany). |

Tworzenie szablonów certyfikatów dla kont usług cm programu MIM

Trzy konta usług używane przez program MIM CM wymagają certyfikatu, a kreator konfiguracji wymaga podania nazwy szablonów certyfikatów, które powinny być używane do żądania certyfikatów dla nich.

Konta usług, które wymagają certyfikatów, to:

MIMCMAgent: to konto wymaga certyfikatu użytkownika

MIMCMEnrollAgent: to konto wymaga certyfikatu agenta rejestracji

MIMCMKRAgent: to konto wymaga certyfikatu agenta odzyskiwania kluczy

W usłudze AD istnieją już szablony, ale musimy utworzyć własne wersje, aby pracować z programem MIM CM. Ponieważ musimy wprowadzić modyfikacje z oryginalnych szablonów bazowych.

Wszystkie trzy z powyższych kont będą miały podwyższony poziom uprawnień w organizacji i powinny być starannie obsługiwane.

Tworzenie szablonu certyfikatu podpisywania CM programu MIM

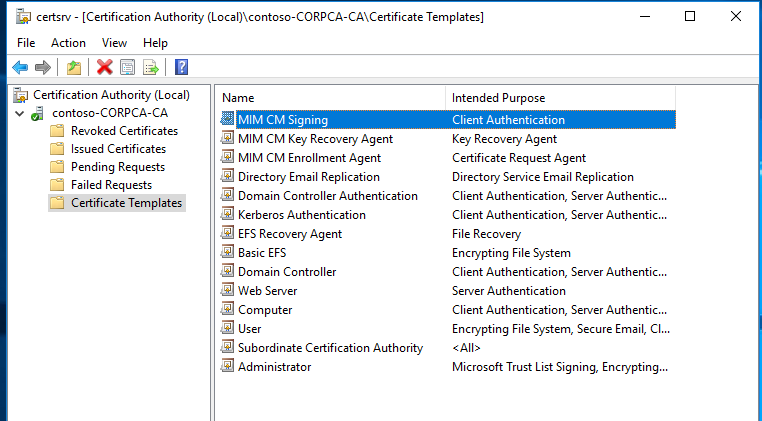

Z Narzędzi administracyjnych otwórz urząd certyfikacji.

W konsoli Urząd Certyfikacji, w drzewie konsoli rozwiń Contoso-CorpCA, a następnie kliknij Szablony certyfikatów.

Kliknij prawym przyciskiem myszy pozycję Szablony certyfikatów, a następnie kliknij polecenie Zarządzaj.

W Konsoli Szablonów Certyfikatów, w okienku szczegółów, wybierz i kliknij prawym przyciskiem myszy Użytkownik, a następnie kliknij Duplikuj Szablon.

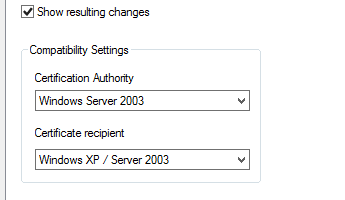

W oknie dialogowym Duplikuj szablon wybierz pozycję Windows Server 2003 Enterprise, a następnie kliknij przycisk OK.

Uwaga

Program MIM CM nie działa z certyfikatami opartymi na szablonach certyfikatów w wersji 3. Należy utworzyć szablon certyfikatu systemu Windows Server® 2003 Enterprise (wersja 2). Aby uzyskać więcej informacji, zobacz szczegóły V3.

W oknie dialogowym Właściwości nowego szablonu na karcie Ogólne, w polu Nazwa wyświetlana szablonu, wpisz MIM CM Signing. Zmień okres ważności na 2 lata, a następnie wyczyść pole wyboru Publikuj certyfikat w usłudze Active Directory.

Na karcie Obsługa żądań upewnij się, że pole wyboru Zezwalaj na eksportowanie klucza prywatnego jest zaznaczone, a następnie kliknij kartę Kryptografia.

W oknie dialogowym Wybór kryptografii wyłącz rozszerzony dostawca kryptograficzny firmy Microsoft w wersji 1.0, włącz rozszerzony dostawca kryptograficzny RSA i AES firmy Microsoft, a następnie kliknij OK.

Na karcie Nazwa podmiotu odznacz pola wyboru Uwzględnij nazwę e-mail w nazwie podmiotu i Nazwa e-mail.

Na karcie Rozszerzenia na liście Rozszerzenia uwzględnione na tej liście szablonów upewnij się, że wybrano pozycję Zasady aplikacji, a następnie kliknij przycisk Edytuj.

W oknie dialogowym Edytowanie rozszerzenia zasad aplikacji wybierz zasady szyfrowania plików i zasady aplikacji Secure Email. Kliknij przycisk Usuń, a następnie kliknij przycisk OK.

Na karcie Zabezpieczenia wykonaj następujące czynności:

Usuń administratora.

Usuń administratorów domeny.

Usuń użytkowników domeny.

Przypisz uprawnienia tylko do odczytu i zapisu do administratorów przedsiębiorstwa.

Dodaj program MIMCMAgent.

Przypisz uprawnienia do odczytu i rejestracji do programu MIMCMAgent.

W oknie dialogowym Właściwości nowego szablonu kliknij przycisk OK.

Pozostaw otwartą konsolę szablonów certyfikatów.

Tworzenie szablonu certyfikatu agenta rejestracji programu MIM CM

W konsoli Szablony certyfikatów, w okienku szczegółów, wybierz i kliknij prawym przyciskiem myszy pozycję Enrollment Agent, a następnie kliknij polecenie Duplikuj szablon.

W oknie dialogowym Duplikuj szablon wybierz pozycję Windows Server 2003 Enterprise, a następnie kliknij przycisk OK.

W oknie dialogowym Właściwości nowego szablonu, na karcie Ogólne, w polu Nazwa wyświetlana szablonu wpisz MIM CM Enrollment Agent. Upewnij się, że okres ważności wynosi 2 lata.

Na karcie Obsługa żądań włącz opcję Zezwalaj na eksportowanie klucza prywatnego, a następnie kliknij pozycję CSP lub kartę Kryptografia.

W oknie dialogowym Wybór dostawcy usług kryptograficznych CSP, wyłącz Microsoft Base Cryptographic Provider v1.0, wyłącz Microsoft Enhanced Cryptographic Provider v1.0, włącz Microsoft Enhanced RSA and AES Cryptographic Provider, a następnie kliknij OK.

Na karcie Zabezpieczenia wykonaj następujące czynności:

Usuń administratora.

Usuń administratorów domeny.

Przypisz uprawnienia tylko do odczytu i zapisu do administratorów przedsiębiorstwa.

Dodaj program MIMCMEnrollAgent.

Przypisz uprawnienia do odczytu i rejestracji do programu MIMCMEnrollAgent.

W oknie dialogowym Właściwości nowego szablonu kliknij przycisk OK.

Pozostaw otwartą konsolę szablonów certyfikatów.

Tworzenie szablonu certyfikatu agenta odzyskiwania kluczy programu MIM

W konsoli Szablony certyfikatów, w okienku szczegółów wybierz i kliknij prawym przyciskiem myszy Agent odzyskiwania kluczy, a następnie kliknij Duplikuj szablon.

W oknie dialogowym Duplikuj szablon wybierz pozycję Windows Server 2003 Enterprise, a następnie kliknij przycisk OK.

W oknie dialogowym Właściwości nowego szablonu, na karcie Ogólne, w polu Nazwa wyświetlana szablonu wpisz MIM CM Key Recovery Agent. Upewnij się, że Okres ważności wynosi 2 lata na karcie Kryptografii.

W oknie dialogowym Wybór dostawców, wyłącz rozszerzonego dostawcę kryptograficznego firmy Microsoft w wersji 1.0, włącz rozszerzonego dostawcę kryptograficznego RSA i AES firmy Microsoft, a następnie kliknij OK.

Na karcie Wymagania wystawiania upewnij się, że zatwierdzanie przez menedżera certyfikatów CA jest wyłączone.

Na karcie Zabezpieczenia wykonaj następujące czynności:

Usuń administratora.

Usuń administratorów domeny.

Przypisz uprawnienia tylko do odczytu i zapisu do administratorów przedsiębiorstwa.

Dodaj agenta MIMCMKRAgent.

Przypisz uprawnienia do odczytu i rejestracji do agenta KRAgent.

W oknie dialogowym Właściwości nowego szablonu kliknij przycisk OK.

Zamknij konsolę szablonów certyfikatów.

Publikowanie wymaganych szablonów certyfikatów w urzędzie certyfikacji

Przywróć konsolę Urzędu Certyfikacji.

W konsoli Urządów certyfikacji w drzewie konsoli kliknij prawym przyciskiem myszy pozycję Szablony certyfikatów, wskaż Nowy, a następnie kliknij pozycję Szablon certyfikatu do wystawienia.

W oknie dialogowym Włączanie szablonów certyfikatów wybierz agent rejestracji MIM CM, agent odzyskiwania kluczy MIM CM i podpisywanie MIM CM. Kliknij przycisk OK.

W drzewie konsoli kliknij pozycję Szablony certyfikatów.

Sprawdź, czy w okienku szczegółów są wyświetlane trzy nowe szablony, a następnie zamknij urząd certyfikacji.

Zamknij wszystkie otwarte okna i wyloguj się.

Konfiguracja usług IIS

Aby hostować witrynę internetową dla programu CM, zainstaluj i skonfiguruj usługi IIS.

Instalowanie i konfigurowanie usług IIS

Zaloguj się na konto CORLog jako MIMINSTALL

Ważne

Konto instalacyjne MIM powinno być administratorem lokalnym

Otwórz program PowerShell i uruchom następujące polecenie

Install-WindowsFeature –ConfigurationFilePath

Uwaga

Witryna o nazwie Domyślna witryna sieci Web jest instalowana domyślnie z usługami IIS 7. Jeśli ta witryna została zmieniona lub usunięta witryna o nazwie Domyślna witryna sieci Web musi być dostępna przed zainstalowaniem programu MIM CM.

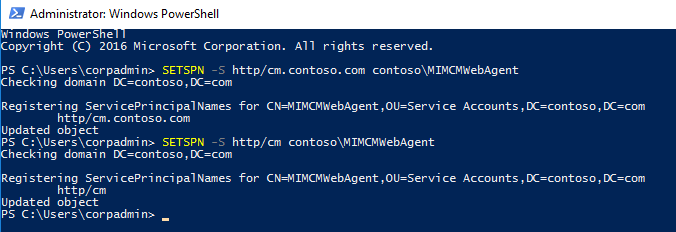

Konfigurowanie protokołu Kerberos

Konto MIMCMWebAgent będzie uruchamiać portal programu MIM CM. Domyślnie w usługach IIS i w trybie jądra uwierzytelnianie jest używane w usługach IIS domyślnie. Zamiast tego wyłączysz uwierzytelnianie w trybie jądra Kerberos i skonfigurujesz nazwy SPN na koncie MIMCMWebAgent. Niektóre polecenia będą wymagały podwyższonych uprawnień w usłudze Active Directory i na serwerze CORPCM.

#Kerberos settings

#SPN

SETSPN -S http/cm.contoso.com contoso\MIMCMWebAgent

#Delegation for certificate authority

Get-ADUser CONTOSO\MIMCMWebAgent | Set-ADObject -Add @{"msDS-AllowedToDelegateTo"="rpcss/CORPCA","rpcss/CORPCA.contoso.com"}

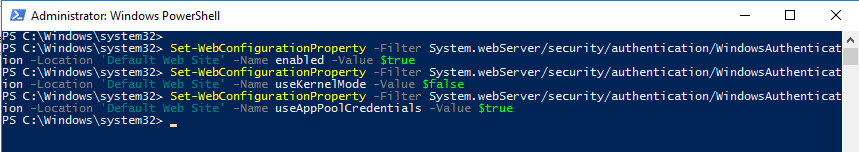

Aktualizowanie usług IIS na CORPCM

add-pssnapin WebAdministration

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name enabled -Value $true

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name useKernelMode -Value $false

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name useAppPoolCredentials -Value $true

Uwaga

Musisz dodać rekord A DNS dla "cm.contoso.com" i wskazać adres IP CORPCM

Wymaganie protokołu SSL w portalu programu MIM CM

Zdecydowanie zaleca się wymaganie protokołu SSL w portalu programu MIM CM. Jeśli tego nie zrobisz, kreator nawet Cię o tym ostrzeże.

Zarejestruj się w certyfikacie sieci Web dla cm.contoso.com i przypisz do witryny domyślnej.

Otwórz Menedżera usług IIS i przejdź do obszaru Zarządzanie certyfikatami

W widoku funkcji kliknij dwukrotnie pozycję Ustawienia protokołu SSL.

Na stronie Ustawienia protokołu SSL wybierz pozycję Wymagaj protokołu SSL.

W okienku Akcje kliknij przycisk Zastosuj.

Konfiguracja bazy danych CORPSQL dla programu MIM CM

Upewnij się, że masz połączenie z serwerem CORPSQL01.

Upewnij się, że jesteś zalogowany jako administrator SQL DBA.

Uruchom następujący skrypt T-SQL, aby umożliwić utworzenie bazy danych przez konto CONTOSO\MIMINSTALL, gdy przejdziemy do kroku konfiguracji.

Uwaga

Gdy będziemy gotowi na moduł zakończenia i polityki, musimy wrócić do SQL.

create login [CONTOSO\\MIMINSTALL] from windows; exec sp_addsrvrolemember 'CONTOSO\\MIMINSTALL', 'dbcreator'; exec sp_addsrvrolemember 'CONTOSO\\MIMINSTALL', 'securityadmin';

Wdrażanie zarządzania certyfikatami programu Microsoft Identity Manager 2016

Upewnij się, że masz połączenie z serwerem CORPCM i że konto MIMINSTALL jest członkiem lokalnej grupy administratorów .

Upewnij się, że jesteś zalogowany jako Contoso\MIMINSTALL.

Zainstaluj iso dodatku Service Pack programu Microsoft Identity Manager 2016 SP1 lub nowszego.

Otwórz katalog Zarządzanie certyfikatami\x64.

W oknie x64 kliknij prawym przyciskiem myszy Setup, a następnie kliknij Uruchom jako administrator.

Zapraszamy na stronę kreatora instalacji zarządzania certyfikatami programu Microsoft Identity Manager, i kliknij przycisk Dalej.

Na stronie Umowa licencyjna użytkownika końcowego przeczytaj umowę, włącz pole wyboru Akceptuję postanowienia w umowie licencyjnej, a następnie kliknij przycisk Dalej.

Na stronie Konfiguracja niestandardowa upewnij się, że program MIM CM Portal i składniki usługi aktualizacji programu MIM CM zostały ustawione do instalacji, a następnie kliknij przycisk Dalej.

Na stronie Wirtualny folder sieci Web upewnij się, że nazwa folderu wirtualnego to CertificateManagement, a następnie kliknij przycisk Dalej.

Na stronie Instalowanie zarządzania certyfikatami programu Microsoft Identity Manager kliknij przycisk Zainstaluj.

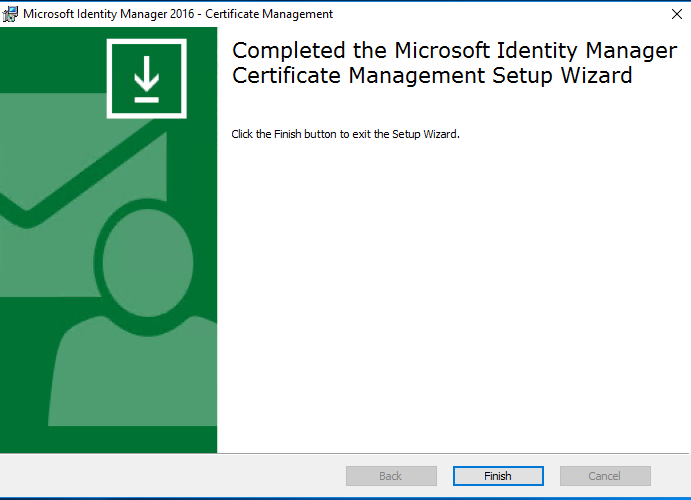

Na stronie Ukończono Kreatora instalacji zarządzania certyfikatami programu Microsoft Identity Manager, kliknij przycisk Zakończ.

Kreator konfiguracji zarządzania certyfikatami programu Microsoft Identity Manager 2016

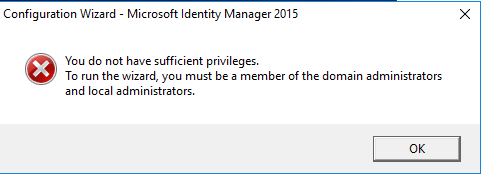

Przed zalogowaniem się do programu CORPCM dodaj program MIMINSTALL do administratorów domeny, administratorów schematu i lokalnej grupy administratorów na potrzeby kreatora konfiguracji. Można to usunąć później po zakończeniu konfiguracji.

W menu Start kliknij pozycję Kreator konfiguracji zarządzania certyfikatami. Uruchom jako administrator

Na stronie Zapraszamy do Kreatora konfiguracji, kliknij Dalej.

Na stronie Konfiguracja urzędu certyfikacji upewnij się, że wybrany urząd certyfikacji to Contoso-CORPCA-CA, upewnij się, że wybrany serwer jest CORPCA.CONTOSO.COM, a następnie kliknij przycisk Dalej.

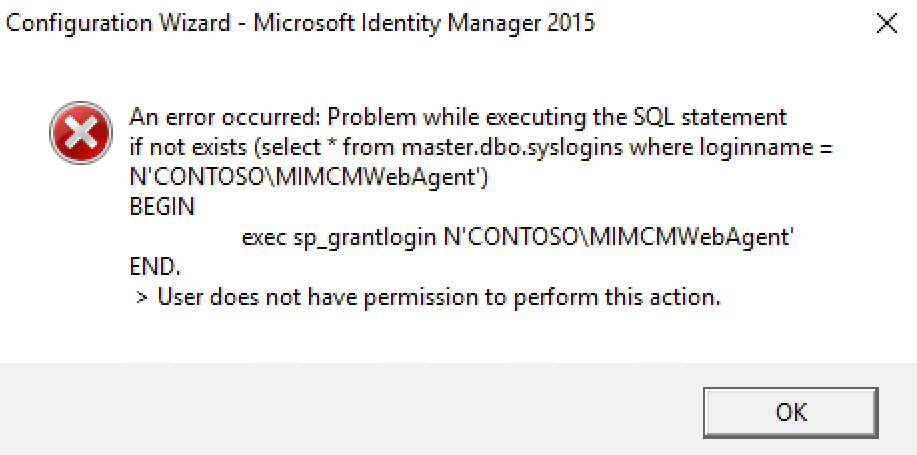

Na stronie Konfigurowanie bazy danych programu Microsoft® SQL Server w polu Nazwa programu SQL Server® wpisz CORPSQL1 , włącz pole wyboru Użyj moich poświadczeń, aby utworzyć bazę danych, a następnie kliknij przycisk Dalej.

Na stronie Ustawienia bazy danych zaakceptuj domyślną nazwę bazy danych FIMCertificateManagement, upewnij się, że jest zaznaczone zintegrowane uwierzytelnianie SQL, a następnie kliknij przycisk Dalej.

Na stronie Konfigurowanie usługi Active Directory zaakceptuj nazwę domyślną podaną dla punktu połączenia z usługą, a następnie kliknij przycisk Dalej.

Na stronie Metoda uwierzytelniania potwierdź, że jest zaznaczone zintegrowane uwierzytelnianie systemu Windows, a następnie kliknij przycisk Dalej.

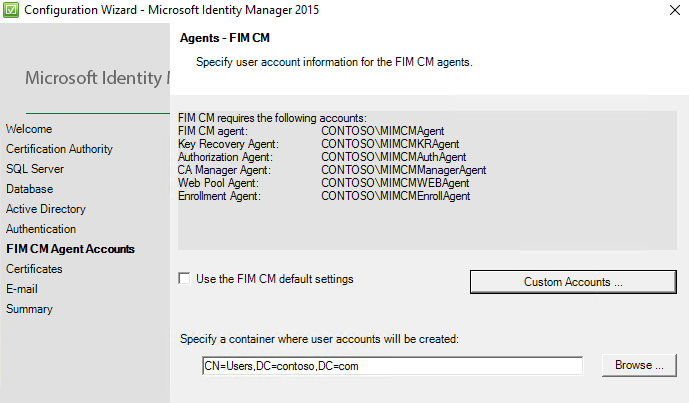

Na stronie Agenci — program FIM CM wyczyść pole wyboru Użyj domyślnych ustawień FIM CM, a następnie kliknij przycisk Konta niestandardowe.

W oknie dialogowym Agenci — program FIM CM z wieloma kartami na każdej karcie wpisz następujące informacje:

Nazwa użytkownika: Aktualizacja

Hasło: Pass@word1

Potwierdź hasło: Pass@word1

Użyj istniejącego użytkownika: włączone

Uwaga

Utworzyliśmy te konta wcześniej. Upewnij się, że procedury opisane w kroku 8 są powtarzane dla wszystkich sześciu zakładek kont agenta.

Po zakończeniu wszystkich informacji o koncie agenta kliknij przycisk OK.

Na stronie Agents – MIM CM kliknij przycisk Dalej.

Na stronie Konfigurowanie certyfikatów serwera włącz następujące szablony certyfikatów:

Szablon certyfikatu przeznaczonego do certyfikatu Agenta Odzyskiwania Klucza: MIMCMKeyRecoveryAgent.

Szablon certyfikatu używany dla certyfikatu agenta programu FIM CM: MIMCMSigning.

Szablon certyfikatu do użycia dla certyfikatu agenta rejestracji: FIMCMEnrollmentAgent.

Na stronie Konfigurowanie certyfikatów serwera kliknij przycisk Dalej.

Na stronie Konfigurowanie serwera poczty e-mail drukowanie dokumentów w polu Określ nazwę serwera SMTP, którego chcesz użyć do powiadomień dotyczących rejestracji poczty e-mail, a następnie kliknij przycisk Dalej.

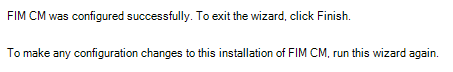

Na stronie Wszystko gotowe do skonfigurowania kliknij pozycję Konfiguruj.

W kreatorze konfiguracji — okno dialogowe Microsoft Forefront Identity Manager 2010 R2, kliknij OK, aby potwierdzić, że protokół SSL nie jest włączony w katalogu wirtualnym usług IIS.

Uwaga

Nie klikaj przycisku Zakończ, dopóki kreator konfiguracji nie zakończy działania. Rejestrowanie kreatora można znaleźć tutaj: %programfiles%\Microsoft Forefront Identity Management\2010\Certificate Management\config.log

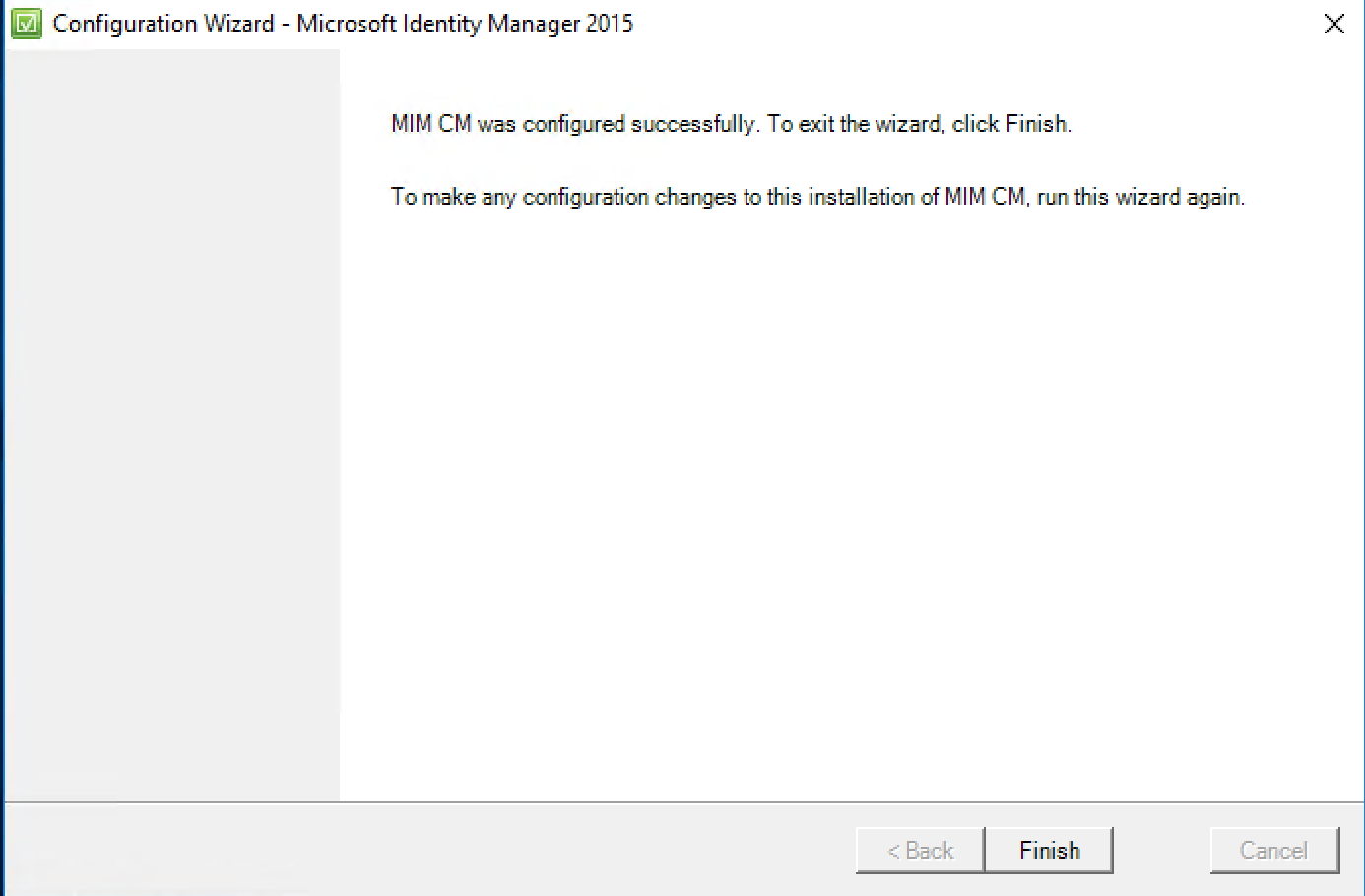

Kliknij przycisk Zakończ.

Zamknij wszystkie otwarte okna.

Dodaj

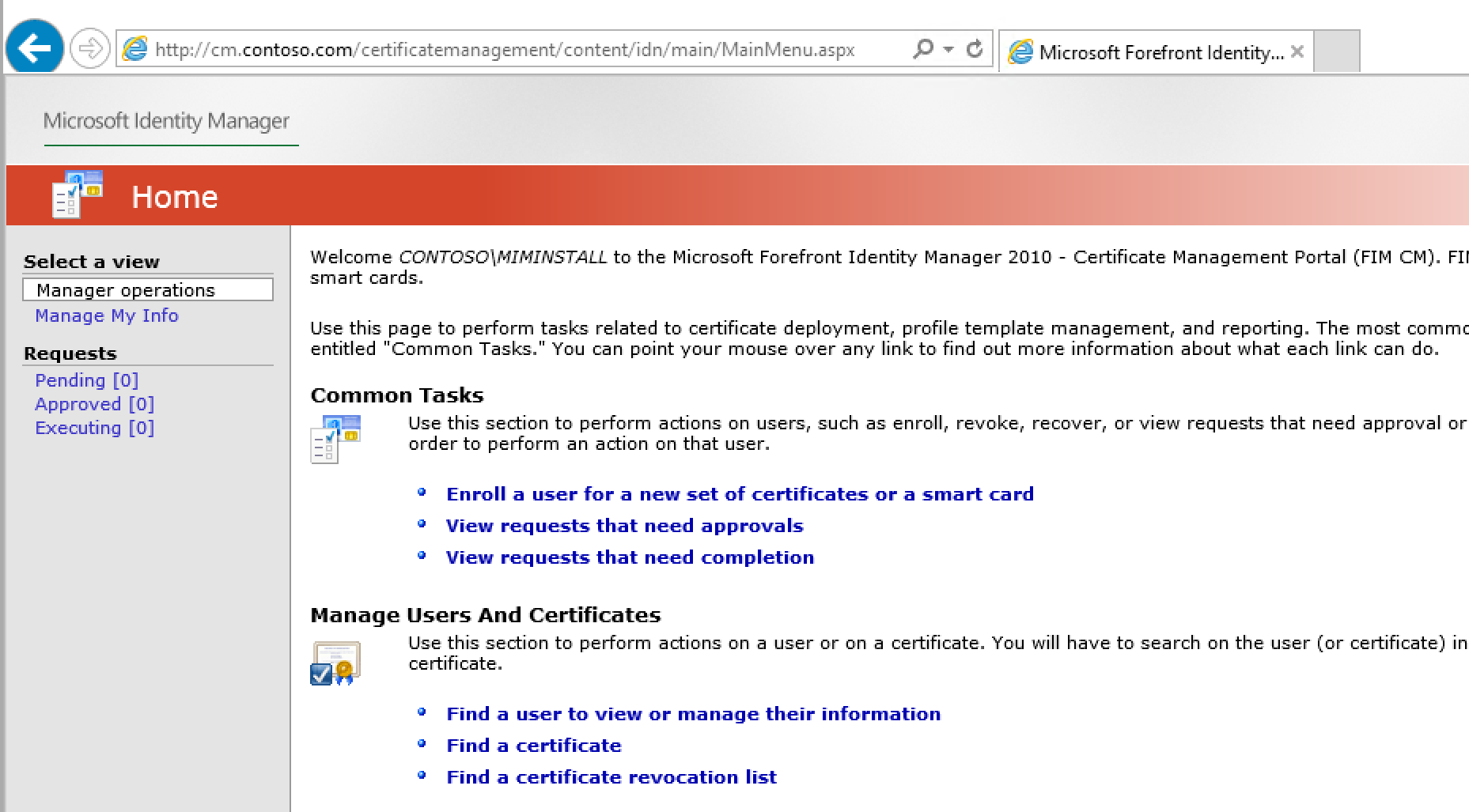

https://cm.contoso.com/certificatemanagementdo lokalnej strefy intranetowej w przeglądarce.Odwiedź witrynę z serwera CORPCM

https://cm.contoso.com/certificatemanagement

Zweryfikuj usługę izolacji kluczy CNG

W obszarze Narzędzia administracyjne otwórz pozycję Usługi.

W okienku szczegółów kliknij dwukrotnie pozycję Izolacja klucza CNG.

Na karcie Ogólne zmień typ uruchamiania na Automatyczny.

Na karcie Ogólne uruchom usługę, jeśli nie jest uruchomiona.

Na karcie Ogólne kliknij przycisk OK.

Instalacja i konfiguracja modułów CA

W tym kroku zainstalujemy i skonfigurujemy moduły FIM CM CA w urzędzie certyfikacji.

Skonfiguruj FIM CM, aby tylko sprawdzał uprawnienia użytkowników związane z operacjami zarządzania.

W oknie C:\Program Files\Microsoft Forefront Identity Manager\2010\Certificate Management\web utwórz kopię pliku web.config nazywając kopię web.1.config.

W oknie Sieci Web kliknij prawym przyciskiem myszy pozycję Web.config, a następnie kliknij przycisk Otwórz.

Uwaga

Plik Web.config jest otwierany w Notatniku

Po otwarciu pliku naciśnij CTRL+F.

W oknie dialogowym Znajdź i zamień w polu Znajdź co wpisz UseUser, a następnie kliknij przycisk Znajdź dalej trzy razy.

Zamknij okno dialogowe Znajdź i Zamień.

Powinieneś być na linii <add key="Clm.RequestSecurity.Flags" value="UseUser,UseGroups" />. Zmień wiersz na <add key="Clm.RequestSecurity.Flags" value="UseUser" />.

Zamknij plik, zapisując wszystkie zmiany.

Tworzenie konta dla komputera urzędu certyfikacji na serwerze <SQL server bez skryptu>

Upewnij się, że masz połączenie z serwerem CORPSQL01 .

Upewnij się, że zalogowano się jako administrator bazy danych

Z menu Start uruchom program SQL Server Management Studio.

W oknie dialogowym Łączenie z serwerem w polu Nazwa serwera wpisz CORPSQL01, a następnie kliknij przycisk Połącz.

W drzewie konsoli rozwiń węzeł Zabezpieczenia, a następnie kliknij pozycję Logowania.

Kliknij prawym przyciskiem myszy pozycję Logowania, a następnie kliknij pozycję Nowy identyfikator logowania.

Na stronie Ogólne w polu Nazwa logowania wpisz contoso\CORPCA$. Wybierz pozycję Uwierzytelnianie systemu Windows. Domyślna baza danych to FIMCertificateManagement.

W okienku po lewej stronie wybierz pozycję Mapowanie użytkownika. W okienku po prawej stronie kliknij pole wyboru w kolumnie Mapa obok pozycji FIMCertificateManagement. Na liście członkostwa ról bazy danych dla: FIMCertificateManagement włącz rolę clmApp.

Kliknij przycisk OK.

Zamknij program Microsoft SQL Server Management Studio.

Zainstaluj moduły FIM CM CA w urzędzie certyfikacji

Upewnij się, że masz połączenie z serwerem CORPCA .

W oknach X64 kliknij prawym przyciskiem myszy Setup.exe, a następnie kliknij polecenie Uruchom jako administrator.

Na stronie Witamy w kreatorze instalacji zarządzania certyfikatami programu Microsoft Identity Manager kliknij Dalej.

Na stronie Umowa licencyjna użytkownika końcowego przeczytaj umowę. Zaznacz pole wyboru Akceptuję warunki umowy licencyjnej, a następnie kliknij przycisk Dalej.

Na stronie Konfiguracja niestandardowa wybierz pozycję Portal programu MIM CM, a następnie kliknij pozycję Ta funkcja nie będzie dostępna.

Na stronie Konfiguracja niestandardowa wybierz pozycję Usługa aktualizacji programu MIM CM, a następnie kliknij pozycję Ta funkcja nie będzie dostępna.

Uwaga

Spowoduje to, że MIM CM CA Files będą jedyną włączoną funkcją dla instalacji.

Na stronie Konfiguracja niestandardowa kliknij przycisk Dalej.

Na stronie Instalowanie zarządzania certyfikatami programu Microsoft Identity Manager kliknij przycisk Zainstaluj.

Na stronie Ukończono konfigurację zarządzania certyfikatami programu Microsoft Identity Manager kliknij Zakończ.

Zamknij wszystkie otwarte okna.

Konfigurowanie modułu zakończenia programu MIM CM

Z Narzędzi administracyjnych otwórz urząd certyfikacji.

W drzewie konsoli kliknij prawym przyciskiem myszy contoso-CORPCA-CA, a następnie kliknij polecenie Właściwości.

Na karcie Moduł zakończenia, wybierz Moduł zakończenia FIM CM, a następnie kliknij Właściwości.

W polu Określ parametry połączenia do bazy danych CM wpisz Connect Timeout=15;Persist Security Info=True;Integrated Security=sspi;Initial Catalog=FIMCertificateManagement;Data Source=CORPSQL01. Pozostaw włączone pole wyboru Szyfruj parametry połączenia, a następnie kliknij przycisk OK.

W oknie komunikatu Zarządzanie certyfikatami programu Microsoft FIM kliknij przycisk OK.

W oknie dialogowym właściwości contoso-CORPCA-CA kliknij OK.

Kliknij prawym przyciskiem myszy contoso-CORPCA-CA, wskaż Wszystkie zadania, a następnie kliknij Zatrzymaj usługę. Poczekaj na zatrzymanie usług certyfikatów Active Directory.

Kliknij prawym przyciskiem myszy contoso-CORPCA-CA, wskaż pozycję Wszystkie zadania, a następnie kliknij Uruchom usługę.

Zminimalizuj konsolę urzędu certyfikacji.

W obszarze Narzędzia administracyjne otwórz Podgląd zdarzeń.

W drzewie konsoli rozwiń Dzienniki aplikacji i usług, a następnie kliknij Zarządzanie certyfikatami FIM.

Na liście zdarzeń sprawdź, czy najnowsze zdarzenia nie zawierają żadnych zdarzeń ostrzegawczych ani błędów od czasu ostatniego ponownego uruchomienia usług certyfikatów.

Uwaga

Ostatnie zdarzenie powinno oznaczać, że Exit Module został załadowany z użyciem ustawień z:

SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\ContosoRootCA\ExitModules\Clm.ExitZminimalizuj Podgląd Zdarzeń.

Skopiuj odcisk certyfikatu MIMCMAgent do schowka systemu Windows®

Przywróć konsolę Urzędu Certyfikacji.

W drzewie konsoli rozwiń węzeł contoso-CORPCA-CA, a następnie kliknij pozycję Wystawione certyfikaty.

W okienku szczegółów kliknij dwukrotnie certyfikat z CONTOSO\MIMCMAgent w kolumnie Nazwa osoby żądającej i z FIM CM Signing w kolumnie Szablon certyfikatu.

Na karcie Szczegóły wybierz pole Odcisk palca.

Wybierz odcisk palca, a następnie naciśnij CTRL+C.

Uwaga

Nie umieszczaj początkowej spacji na liście znaków odcisku palca.

W oknie dialogowym Certyfikat kliknij przycisk OK.

W menu Start w polu Wyszukaj programy i pliki wpisz Notatnik, a następnie naciśnij ENTER.

W Notatniku w menu Edycja kliknij pozycję Wklej.

W menu Edycja kliknij pozycję Zamień.

W polu Znajdź co wpisz znak spacji, a następnie kliknij pozycję Zamień wszystko.

Uwaga

Spowoduje to usunięcie wszystkich spacji między znakami w odcisku palca.

W oknie dialogowym Zamienianie kliknij Anuluj.

Wybierz przekonwertowany ciąg znaków odcisku, a następnie naciśnij CTRL+C.

Zamknij Notatnik bez zapisywania zmian.

Konfigurowanie modułu zasad programu FIM CM

Przywróć konsolę Urzędu Certyfikacji.

Kliknij prawym przyciskiem myszy contoso-CORPCA-CA, a następnie kliknij polecenie Właściwości.

W oknie dialogowym Właściwości contoso-CORPCA-CA na karcie Moduł Zasad kliknij Właściwości.

Na karcie Ogólne upewnij się, że wybrano opcję Przekazywanie żądań innych niż FIM CM do domyślnego modułu zasad przetwarzania.

Na karcie Certyfikaty podpisywania kliknij przycisk Dodaj.

W oknie dialogowym Certyfikat kliknij prawym przyciskiem myszy pole Określ szesnastkowo zakodowany skrót certyfikatu, a następnie kliknij Wklej.

W oknie dialogowym Certyfikat kliknij przycisk OK.

Uwaga

Jeśli przycisk OK nie jest włączony, przypadkowo dołączyłeś ukryty znak do łańcucha odcisku palca podczas kopiowania odcisku palca z certyfikatu clmAgent. Powtórz wszystkie kroki rozpoczynające się od Zadanie 4: Skopiuj odcisk palca certyfikatu MIMCMAgent do Schowka Windows w tym ćwiczeniu.

W oknie dialogowym Właściwości konfiguracji upewnij się, że odcisk palca jest wyświetlany na liście Prawidłowe certyfikaty podpisywania, a następnie kliknij przycisk OK.

W oknie komunikatu Zarządzanie certyfikatami programu FIM kliknij przycisk OK.

W oknie dialogowym właściwości contoso-CORPCA-CA kliknij OK.

Kliknij prawym przyciskiem myszy contoso-CORPCA-CA, wskaż Wszystkie zadania, a następnie kliknij Zatrzymaj usługę.

Poczekaj na zatrzymanie usług certyfikatów Active Directory.

Kliknij prawym przyciskiem myszy contoso-CORPCA-CA, wskaż pozycję Wszystkie zadania, a następnie kliknij Uruchom usługę.

Zamknij konsolę urzędu certyfikacji.

Zamknij wszystkie otwarte okna, a następnie wyloguj się.

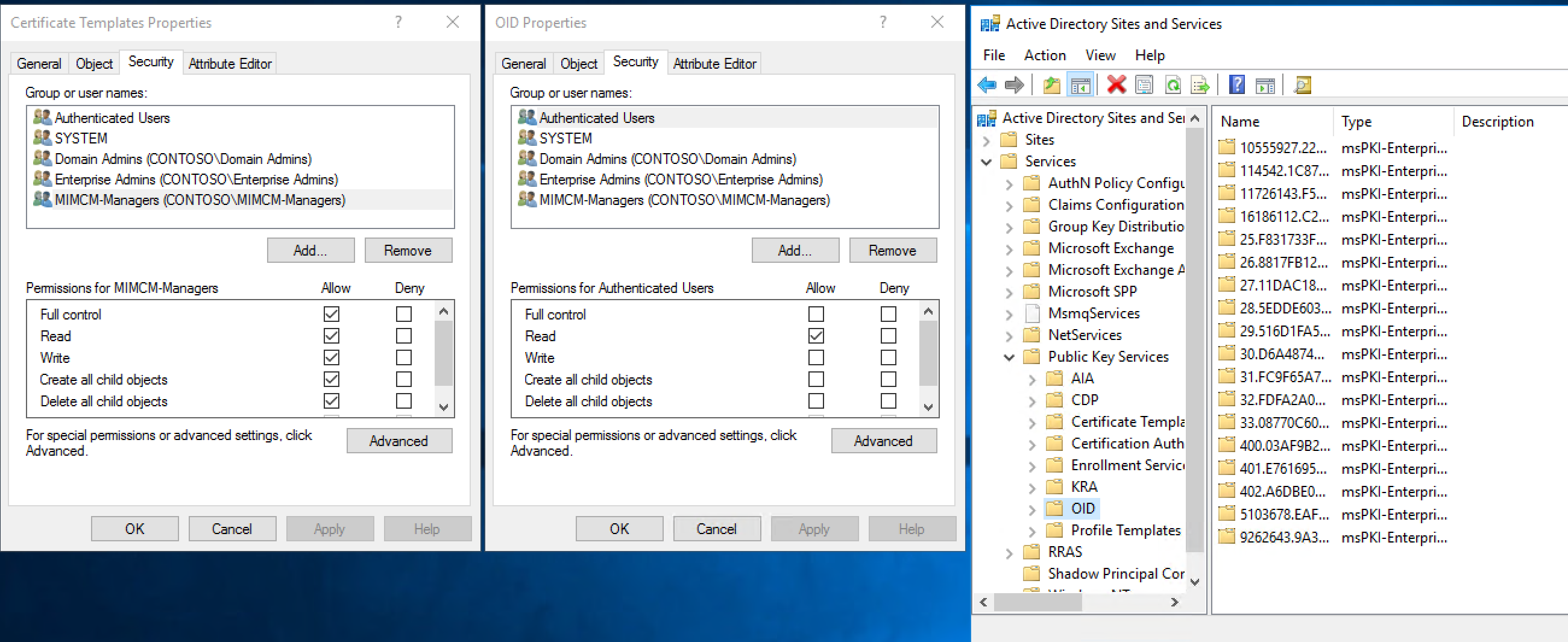

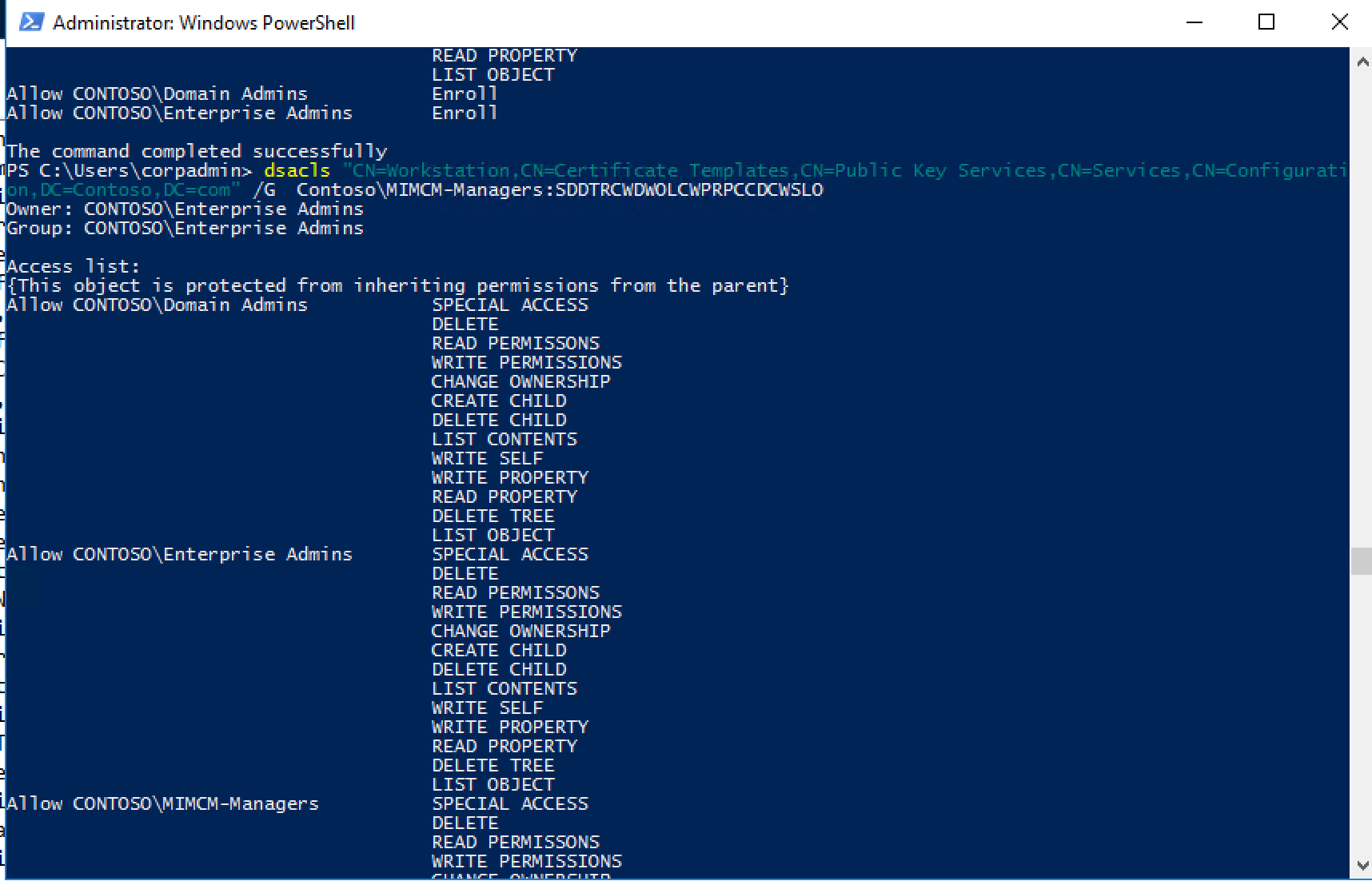

Ostatnim krokiem wdrożenia jest upewnienie się, że menedżerowie CONTOSO\MIMCM-Manager mogą wdrażać i tworzyć szablony oraz konfigurować system bez bycia administratorami schematu i domeny. Następny skrypt ustawi listy kontroli dostępu (ACL) dla uprawnień do szablonów certyfikatów, używając dsacls. Uruchom z konta, które ma pełne uprawnienia do zmiany zabezpieczeń - uprawnień odczytu i zapisu każdego istniejącego szablonu certyfikatu w lesie.

Pierwsze kroki: konfigurowanie punktu połączenia usługi i uprawnień grupy docelowej i delegowanie zarządzania szablonami profilu

Konfigurowanie uprawnień w punkcie połączenia z usługą (SCP).

Konfigurowanie zarządzania szablonami profilów delegowanych.

Konfigurowanie uprawnień w punkcie połączenia z usługą (SCP). <brak skryptu>

Upewnij się, że masz połączenie z serwerem wirtualnym CORPDC .

Zaloguj się jako contoso\corpadmin

W obszarze Narzędzia administracyjne otwórz Użytkownicy i komputery usługi Active Directory.

Upewnij się, że w menu Widok w Użytkownicy i komputery usługi Active Directory są włączone Zaawansowane funkcje.

W drzewie konsoli rozwiń węzeł Contoso.com | System | Microsoft | Certificate Lifecycle Manager, a następnie kliknij CORPCM.

Kliknij prawym przyciskiem myszy pozycję CORPCM, a następnie kliknij polecenie Właściwości.

W oknie dialogowym Właściwości narzędzia CORPCM na karcie Zabezpieczenia dodaj następujące grupy z odpowiednimi uprawnieniami:

Grupa Uprawnienia mimcm-Menedżerowie Przeczytaj

FIM CM Audit

FIM CM Enrollment Agent

FIM CM Request Enroll

FIM CM Request Recover

FIM CM Request Renew

FIM CM Request Revoke

FIM CM Request Unblock Smart Cardmimcm-Pomoc Techniczna Przeczytaj

agenta rejestracji programu FIM CM

żądanie odwołania programu FIM CM

żądanie odblokowania karty inteligentnej programu FIM CMW oknie dialogowym Właściwości CORPDC kliknij OK.

Pozostaw Użytkownicy i komputery usługi Active Directory otwarte.

Konfigurowanie uprawnień do obiektów użytkownika podrzędnego

Upewnij się, że nadal jesteś w konsoli Użytkownicy i komputery usługi Active Directory.

W drzewie konsoli kliknij prawym przyciskiem myszy Contoso.com, a następnie kliknij polecenie Właściwości.

Na karcie Zabezpieczenia kliknij Zaawansowane.

W oknie dialogowym Ustawienia zabezpieczeń zaawansowanych dla firmy Contoso kliknij przycisk Dodaj.

W oknie dialogowym Wybieranie użytkownika, komputera, konta usługi lub grupy w polu Wprowadź nazwę obiektu do wybrania wpisz mimcm-Managers, a następnie kliknij przycisk OK.

W oknie dialogowym Wpis uprawnień dla Contoso, na liście Zastosuj do wybierz obiekty użytkowników potomnych, a następnie włącz pole wyboru 'Zezwalaj' dla następujących uprawnień:

Odczytywanie wszystkich właściwości

Uprawnienia do odczytu

Inspekcja programu FIM CM

Agent rejestracji programu FIM CM

Rejestracja zgłoszeń w programie FIM CM

Odzyskiwanie żądania CM w FIM

Odnowienie żądania FIM CM

Odwołanie żądania CM w FIM

Żądanie odblokowania karty inteligentnej FIM

W oknie dialogowym Wpis uprawnień dla firmy Contoso kliknij OK.

W oknie dialogowym Ustawienia zabezpieczeń zaawansowanych dla firmy Contoso kliknij przycisk Dodaj.

W oknie dialogowym Wybieranie użytkownika, komputera, konta usługi lub grupy w polu Wprowadź nazwę obiektu do wybrania wpisz mimcm-HelpDesk, a następnie kliknij przycisk OK.

W oknie dialogowym Wpis Uprawnień dla firmy Contoso, na liście Zastosowanie do wybierz pozycję obiekty użytkowników potomnych, a następnie zaznacz pole wyboru 'Zezwalaj' dla następujących Uprawnień:

Odczytywanie wszystkich właściwości

Uprawnienia do odczytu

Agent rejestracji programu FIM CM

Odwołanie żądania CM w FIM

Żądanie odblokowania karty inteligentnej FIM

W oknie dialogowym Wpis uprawnień dla firmy Contoso kliknij OK.

W oknie dialogowym Ustawienia zabezpieczeń zaawansowanych dla firmy Contoso kliknij przycisk OK.

W oknie dialogowym właściwości contoso.com kliknij przycisk OK.

Pozostaw Użytkownicy i komputery usługi Active Directory otwarte.

Konfigurowanie uprawnień do obiektów <użytkownika podrzędnego bez skryptu>

Upewnij się, że nadal jesteś w konsoli Użytkownicy i komputery usługi Active Directory.

W drzewie konsoli kliknij prawym przyciskiem myszy Contoso.com, a następnie kliknij polecenie Właściwości.

Na karcie Zabezpieczenia kliknij Zaawansowane.

W oknie dialogowym Ustawienia zabezpieczeń zaawansowanych dla firmy Contoso kliknij przycisk Dodaj.

W oknie dialogowym Wybieranie użytkownika, komputera, konta usługi lub grupy w polu Wprowadź nazwę obiektu do wybrania wpisz mimcm-Managers, a następnie kliknij przycisk OK.

W oknie dialogowym Wpis uprawnień dla firmy CONTOSO, na liście Zastosuj do wybierz pozycję obiekty użytkowników potomnych, a następnie włącz pole wyboru Zezwalaj dla następujących uprawnień:

Odczytywanie wszystkich właściwości

Uprawnienia do odczytu

Inspekcja programu FIM CM

Agent rejestracji programu FIM CM

Procedura zapisania wniosku FIM CM

Odzyskiwanie żądania CM w FIM

Odnowienie żądania FIM CM

Odwołanie żądania CM w FIM

Żądanie odblokowania karty inteligentnej FIM

W oknie dialogowym Wpisu uprawnień dla firmy CONTOSO kliknij OK.

W oknie dialogowym Ustawienia zabezpieczeń zaawansowanych dla firmy CONTOSO kliknij przycisk Dodaj.

W oknie dialogowym Wybieranie użytkownika, komputera, konta usługi lub grupy w polu Wprowadź nazwę obiektu do wybrania wpisz mimcm-HelpDesk, a następnie kliknij przycisk OK.

W oknie dialogowym "Wpis uprawnień dla CONTOSO", na liście Zastosuj do, wybierz pozycję Obiekty potomne użytkownika, a następnie zaznacz pole wyboru Zezwalaj dla następujących Uprawnień:

Odczytywanie wszystkich właściwości

Uprawnienia do odczytu

Agent rejestracji programu FIM CM

Odwołanie żądania CM w FIM

Żądanie odblokowania karty inteligentnej FIM

W oknie dialogowym Wpis uprawnień dla contoso, kliknij OK.

W oknie dialogowym Ustawienia zabezpieczeń zaawansowanych dla firmy Contoso kliknij przycisk OK.

W oknie dialogowym właściwości contoso.com kliknij przycisk OK.

Pozostaw Użytkownicy i komputery usługi Active Directory otwarte.

Drugie kroki: Delegowanie skryptu uprawnień <do zarządzania szablonami certyfikatów>

Delegowanie uprawnień do kontenera Szablony certyfikatów.

Delegowanie uprawnień w kontenerze OID

Delegowanie uprawnień do istniejących szablonów certyfikatów.

Zdefiniuj uprawnienia w kontenerze Szablony certyfikatów:

Przywróć konsolę Witryny i Usługi Active Directory.

W drzewie konsoli rozwiń węzeł Usługi, następnie rozwiń Usługi kluczy publicznych, a potem kliknij Szablony certyfikatów.

W drzewie konsoli kliknij prawym przyciskiem myszy pozycję Szablony certyfikatów, a następnie kliknij polecenie Deleguj kontrolę.

W Kreatorze Delegowania Kontroli kliknij Dalej.

Na stronie Użytkownicy lub grupy kliknij przycisk Dodaj.

W oknie dialogowym Wybieranie użytkowników, komputerów lub grup w polu Wprowadź nazwy obiektów do wybrania wpisz mimcm-Managers, a następnie kliknij przycisk OK.

Na stronie Użytkownicy lub grupy kliknij przycisk Dalej.

Na stronie Zadania do delegowania kliknij pozycję Utwórz zadanie niestandardowe do delegowania, a następnie kliknij przycisk Dalej.

Na stronie Typ obiektu usługi Active Directory upewnij się, że ten folder, istniejące obiekty w tym folderze i utworzenie nowych obiektów w tym folderze jest zaznaczone, a następnie kliknij przycisk Dalej.

Na stronie Uprawnienia na liście Uprawnienia zaznacz pole wyboru Pełna kontrola, a następnie kliknij przycisk Dalej.

Na stronie Kończenie kreatora delegowania kontroli kliknij przycisk Zakończ.

Zdefiniuj uprawnienia w kontenerze OID:

W drzewie konsoli kliknij prawym przyciskiem myszy pozycję OID, a następnie kliknij polecenie Właściwości.

W oknie dialogowym Właściwości OID, na karcie Zabezpieczenia, kliknij Zaawansowane.

W oknie dialogowym Zaawansowane ustawienia zabezpieczeń dla identyfikatora OID kliknij przycisk Dodaj.

W oknie dialogowym Wybieranie użytkownika, komputera, konta usługi lub grupy w polu Wprowadź nazwę obiektu do wybrania wpisz mimcm-Managers, a następnie kliknij przycisk OK.

W oknie dialogowym Wpis uprawnień dla identyfikatora OID upewnij się, że uprawnienia mają zastosowanie do tego obiektu i wszystkich obiektów potomnych, kliknij przycisk Pełna kontrola, a następnie kliknij OK.

W oknie dialogowym Ustawienia zabezpieczeń zaawansowanych dla identyfikatora OID kliknij przycisk OK.

W oknie dialogowym Właściwości identyfikatora OID kliknij przycisk OK.

Zamknij Witryny i usługi Active Directory.

Skrypty: uprawnienia do kontenera OID, szablonu profilu i szablonów certyfikatów

import-module activedirectory

$adace = @{

"OID" = "AD:\\CN=OID,CN=Public Key Services,CN=Services,CN=Configuration,DC=contoso,DC=com";

"CT" = "AD:\\CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=contoso,DC=com";

"PT" = "AD:\\CN=Profile Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=contoso,DC=com"

}

$adace.GetEnumerator() | **Foreach-Object** {

$acl = **Get-Acl** *-Path* $_.Value

$sid=(**Get-ADGroup** "MIMCM-Managers").SID

$p = **New-Object** System.Security.Principal.SecurityIdentifier($sid)

##https://msdn.microsoft.com/library/system.directoryservices.activedirectorysecurityinheritance(v=vs.110).aspx

$ace = **New-Object** System.DirectoryServices.ActiveDirectoryAccessRule

($p,[System.DirectoryServices.ActiveDirectoryRights]"GenericAll",[System.Security.AccessControl.AccessControlType]::Allow,

[DirectoryServices.ActiveDirectorySecurityInheritance]::All)

$acl.AddAccessRule($ace)

**Set-Acl** *-Path* $_.Value *-AclObject* $acl

}

Skrypty: delegowanie uprawnień do istniejących szablonów certyfikatów.

dsacls "CN=Administrator,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CAExchange,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CEPEncryption,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ClientAuth,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CodeSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CrossCA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CTLSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DirectoryEmailReplication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DomainController,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DomainControllerAuthentication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EFS,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EFSRecovery,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EnrollmentAgentOffline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ExchangeUser,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ExchangeUserSignature,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMEnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMKeyRecoveryAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=IPSecIntermediateOffline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=IPSecIntermediateOnline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=KerberosAuthentication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=KeyRecoveryAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=Machine,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=MachineEnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=OCSPResponseSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=OfflineRouter,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=RASAndIASServer,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SmartCardLogon,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SmartCardUser,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SubCA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=User,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=UserSignature,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=WebServer,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=Workstation,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO