Usługa Privileged Access Management dla usług domenowych Active Directory

Zarządzanie dostępem uprzywilejowanym programu MIM (PAM) to rozwiązanie, które pomaga organizacjom ograniczyć uprzywilejowany dostęp w istniejącym i izolowanym środowisku usługi Active Directory.

Usługa Privileged Access Management umożliwia zrealizowanie dwóch celów:

- Odzyskanie kontroli nad środowiskiem usługi Active Directory z naruszonymi zabezpieczeniami dzięki utrzymywaniu oddzielnego środowiska bastionu, o którym wiadomo, że jest poza zasięgiem złośliwych ataków.

- Odizolowanie uprzywilejowanych kont w celu ograniczenia ryzyka kradzieży poświadczeń.

Uwaga

Podejście PAM udostępniane przez usługę PAM programu MIM nie jest zalecane w przypadku nowych wdrożeń w środowiskach połączonych z Internetem. Usługa PAM programu MIM ma być używana w niestandardowej architekturze dla izolowanych środowisk usługi AD, w których dostęp do Internetu jest niedostępny, gdzie ta konfiguracja jest wymagana przez regulację lub w środowiskach odizolowanych w trybie offline, takich jak laboratoria badawcze offline, odłączona technologia operacyjna lub kontrola nadzoru i środowiska pozyskiwania danych. Usługa PAM programu MIM różni się od Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM to usługa, która umożliwia zarządzanie, kontrolowanie i monitorowanie dostępu do zasobów w usługach Tożsamość Microsoft Entra, Azure i innych usługach Microsoft Online Services, takich jak Microsoft 365 lub Microsoft Intune. Aby uzyskać wskazówki dotyczące lokalnych środowisk połączonych z Internetem i środowisk hybrydowych, zobacz zabezpieczanie uprzywilejowanego dostępu , aby uzyskać więcej informacji.

Jakie problemy pomaga rozwiązać usługa PAM programu MIM?

Obecnie osoby atakujące mogą uzyskać poświadczenia konta administratorzy domeny i jest zbyt trudne do odnalezienia tych ataków po tym fakcie. Celem usługi PAM jest zmniejszenie możliwości uzyskania dostępu przez złośliwych użytkowników przy jednoczesnym zapewnieniu administratorom lepszego rozeznania i większej kontroli nad środowiskiem.

Usługa PAM utrudnia osobom atakującym spenetrowanie sieci i uzyskanie dostępu do uprzywilejowanych kont. Zapewnia ona ochronę uprzywilejowanym grupom, które kontrolują dostęp do komputerów dołączonych do domeny i aplikacji zainstalowanych na tych komputerach. Dodaje również więcej kontrolek monitorowania, większą widoczność i bardziej szczegółowe kontrolki. Dzięki temu organizacje mogą zobaczyć, kim są ich uprzywilejowani administratorzy i co robią. Usługa PAM pozwala organizacjom uzyskać lepszy wgląd w używanie kont administracyjnych w środowisku.

Podejście PAM zapewniane przez program MIM ma być stosowane w niestandardowej architekturze dla izolowanych środowisk, w których dostęp do Internetu jest niedostępny, gdzie ta konfiguracja jest wymagana przez regulację lub w środowiskach izolowanych o dużym wpływie, takich jak laboratoria badawcze offline i odłączone technologie operacyjne lub kontrola nadzoru i środowiska pozyskiwania danych. Jeśli usługa Active Directory jest częścią środowiska połączonego z Internetem, zobacz zabezpieczanie uprzywilejowanego dostępu , aby uzyskać więcej informacji na temat tego, gdzie zacząć.

Konfigurowanie usługi PAM programu MIM

Usługa PAM korzysta z zasady administrowania w miarę potrzeb, która jest powiązana z zasadą wystarczających uprawnień administracyjnych (Just Enough Administration, JEA). JEA to zestaw narzędzi Windows PowerShell, który definiuje zestaw poleceń do wykonywania działań uprzywilejowanych. Jest to punkt końcowy, w którym administratorzy mogą uzyskać autoryzację do uruchamiania poleceń. W ramach zasad JEA to administrator decyduje, jakie uprawnienia są wymagane do wykonywania danego zadania. Za każdym razem, gdy zachodzi potrzeba wykonania tego zadania przez kwalifikującego się użytkownika, jest włączane odpowiednie uprawnienie. Uprawnienia wygasają po upływie określonego czasu. Uniemożliwia to złośliwym użytkownikom przechwycenie uprawnień dostępu.

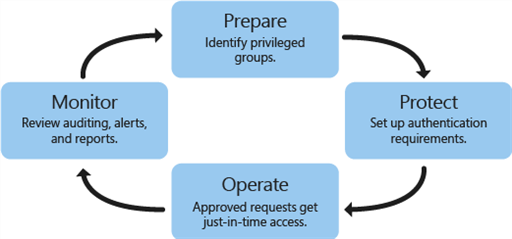

Konfiguracja i działanie usługi PAM obejmuje cztery kroki.

- Przygotowywanie: określenie, które grupy w istniejącym lesie mają znaczące uprawnienia. Grupy te są ponownie tworzone w lesie bastionu, ale bez członków.

- Ochrona: skonfiguruj ochronę cyklu życia i uwierzytelniania, gdy użytkownicy żądają administrowania just in time.

- Działanie: gdy wymagania dotyczące uwierzytelniania zostaną spełnione, a żądanie zatwierdzone, konto użytkownika zostanie tymczasowo dodane do uprzywilejowanej grupy w lesie bastionu. Administrator może wtedy korzystać ze wszystkich uprawnień przypisanych do tej grupy, które są ważne przez wstępnie określony czas. Po upływie tego czasu konto zostanie usunięte z grupy.

- Monitorowanie: usługa PAM udostępnia inspekcje, alerty i raporty dotyczące żądań uprzywilejowanego dostępu. Można wyświetlić historię uprzywilejowanego dostępu i sprawdzić, kto wykonał dane działanie, co pozwala określić, czy jest ono prawidłowe. Można też łatwo zidentyfikować nieautoryzowane działania, na przykład próbę bezpośredniego dodania użytkownika do uprzywilejowanej grupy w oryginalnym lesie. Ten krok umożliwia nie tylko identyfikację złośliwego oprogramowania, ale także śledzenie ataków „od wewnątrz”.

Jak działa usługa PAM programu MIM?

Usługa PAM korzysta z nowych funkcji usług AD DS, szczególnie tych dotyczących uwierzytelniania i autoryzacji kont domen, oraz nowych możliwości oferowanych przez program Microsoft Identity Manager. Uprzywilejowane konta są oddzielane od istniejącego środowiska usługi Active Directory. W razie potrzeby użycia uprzywilejowanego należy wysłać żądanie, które musi zostać zatwierdzone. Po zatwierdzeniu żądania uprzywilejowane konto uzyskuje za pośrednictwem grupy obcego podmiotu zabezpieczeń uprawnienia w nowym lesie bastionu, a nie w bieżącym lesie użytkownika lub aplikacji. Użycie lasu bastionu zapewnia organizacji lepszą kontrolę i pozwala na przykład określić metodę uwierzytelniania użytkownika czy warunki jego przynależności do uprzywilejowanej grupy.

Poszczególne elementy tego rozwiązania — takie jak usługa Active Directory czy MIM — można również wdrożyć w konfiguracji o wysokiej dostępności.

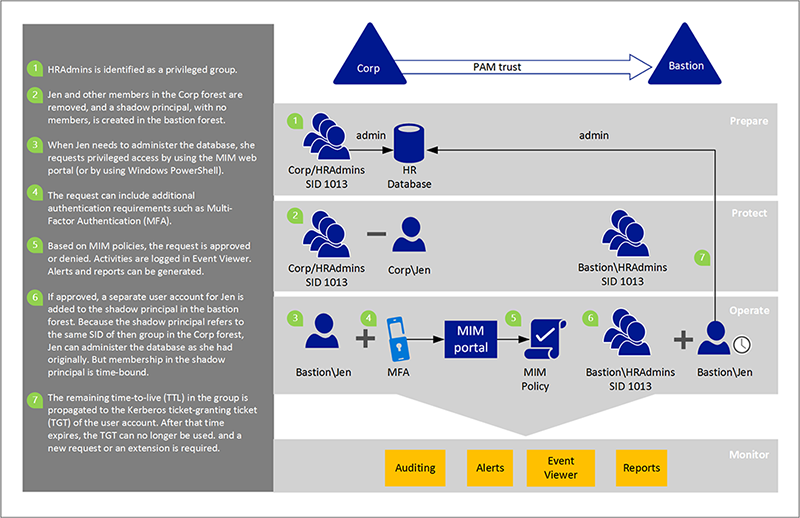

W poniższym przykładzie bardziej szczegółowo pokazano działanie usługi PIM.

W lesie bastionu są tworzone ograniczone czasowo członkostwa grup, które z kolei umożliwiają utworzenie ograniczonych czasowo biletów uprawniających do przyznania biletów (ticket-granting tickets, TGT). Aplikacje i usługi korzystające z protokołu Kerberos i należące do lasów, które ufają lasowi bastionu, mogą uznawać te bilety TGT i wymuszać ich stosowanie.

Typowych kont użytkowników nie trzeba przenosić do nowego lasu. To samo dotyczy komputerów, aplikacji i ich grup. Pozostają one w lasach, do których aktualnie należą. Rozważmy przykładową organizację, której dotyczą obecne zagrożenia bezpieczeństwa cyfrowego, ale nie planuje ona w najbliższej przyszłości uaktualnienia infrastruktury do następnej wersji systemu Windows Server. Ta organizacja może użyć programu MIM i nowego lasu bastionu w ramach korzystania z połączonego rozwiązania. Pozwoli to lepiej kontrolować dostęp do istniejących zasobów.

Użycie usługi PAM zapewnia następujące korzyści:

Izolacja/określanie zakresu uprawnień: uprawnienia nie są przechowywane na kontach, które są używane również do wykonywania zadań niewymagających uprzywilejowanego dostępu, takich jak sprawdzanie poczty e-mail czy przeglądanie Internetu. Użytkownicy muszą zażądać uprawnień. Żądania są zatwierdzane lub odrzucane na podstawie zasad programu MIM zdefiniowanych przez administratora usługi PAM. Dopóki żądanie nie zostanie zatwierdzone, uprzywilejowany dostęp nie jest możliwy.

Podniesienie i weryfikacja uprawnień: nowe funkcje uwierzytelniania i autoryzacji ułatwiają zarządzanie cyklem życia oddzielnych kont administracyjnych. Żądanie użytkownika, który chce podnieść uprawnienia dla konta administracyjnego, przechodzi przez przepływy pracy programu MIM.

Dodatkowe rejestrowanie: oprócz wbudowanych przepływów pracy programu MIM usługa PAM udostępnia dodatkowe opcje rejestrowania obejmujące identyfikowanie i autoryzację żądań oraz obsługę zdarzeń, które wystąpiły po zatwierdzeniu żądania.

Możliwość dostosowania przepływu pracy: można używać wielu przepływów pracy programu MIM i konfigurować je pod kątem różnych scenariuszy na podstawie parametrów użytkowników wysyłających żądania albo żądanych ról.

Sposoby wysyłania żądań uprzywilejowanego dostępu

Poniżej podano kilka sposobów umożliwiających wysłanie takiego żądania przez użytkownika:

- Interfejs API usług sieci Web dla usług programu MIM

- Punkt końcowy REST

- Program Windows PowerShell (

New-PAMRequest)

Dowiedz się więcej na temat poleceń cmdlet funkcji Privileged Access Management.

Jakie przepływy pracy i opcje monitorowania są dostępne?

Załóżmy na przykład, że użytkownik był członkiem grupy administracyjnej przed skonfigurowaniem usługi PAM. W ramach konfiguracji usługi PAM użytkownik jest usuwany z grupy administracyjnej, a zasady są tworzone w programie MIM. Zasady określają, że jeśli użytkownik żąda uprawnień administracyjnych, żądanie zostanie zatwierdzone, a oddzielne konto użytkownika zostanie dodane do grupy uprzywilejowanej w lesie bastionu.

Po zatwierdzeniu żądania przepływ pracy akcji komunikuje się bezpośrednio z usługą Active Directory w lesie bastionu w celu dodania użytkownika do grupy. Na przykład gdy użytkownik Jen wyśle żądanie dotyczące administrowania bazy danych działu HR, w ciągu kilku sekund zostanie dodane konto administracyjne dla tego użytkownika do uprzywilejowanej grupy w lesie bastionu. Członkostwo jej konta administracyjnego w tej grupie wygaśnie po upływie limitu czasu. W przypadku Windows Server 2016 lub nowszego członkostwo jest skojarzone z usługą Active Directory z limitem czasu.

Uwaga

Po dodaniu nowego członka do grupy zmiana musi zostać zreplikowana na innych kontrolerach domen (DC) w lesie bastionu. Opóźnienie replikacji może wpływać na dostęp użytkowników do zasobów. Więcej informacji o opóźnieniu replikacji można znaleźć w artykule How Active Directory Replication Topology Works (Jak działa topologia replikacji usługi Active Directory).

Z kolei wygasłe łącza są oceniane w czasie rzeczywistym przez Menedżera kont zabezpieczeń (Security Accounts Manager, SAM). Mimo że dodanie członka do grupy musi zostać zreplikowane na kontrolerze domeny, który odebrał żądanie dostępu, usunięcie członka z grupy jest oceniane natychmiast na dowolnym kontrolerze domeny.

Taki przepływ pracy jest przeznaczony specjalnie dla kont administracyjnych. Administratorzy, którzy rzadko potrzebują dostępu do uprzywilejowanych grup, mogą wysyłać precyzyjne żądania dostępu. To samo dotyczy skryptów. Program MIM rejestruje żądanie i zmiany w usłudze Active Directory. Można je wyświetlić w Podglądzie zdarzeń lub wysłać dane do rozwiązań służących do monitorowania infrastruktury przedsiębiorstwa, na przykład usług Audit Collection Services (ACS) programu System Center 2012 — Operations Manager lub narzędzi innych firm.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla