Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

1. Wprowadzenie

Ta strona ma za zadanie służyć jako przewodnik krok po kroku dla licencjobiorców PlayReady poszukujących zgodności SL3000 dla produktów pośrednich lub końcowych PlayReady. W dokumencie przedstawiono całościowy proces dla produktów pośrednich i końcowych oraz szczegółowo wymagania dotyczące zgodnych z SL3000 produktów pośrednich.

Ta strona zawiera dwie główne sekcje:

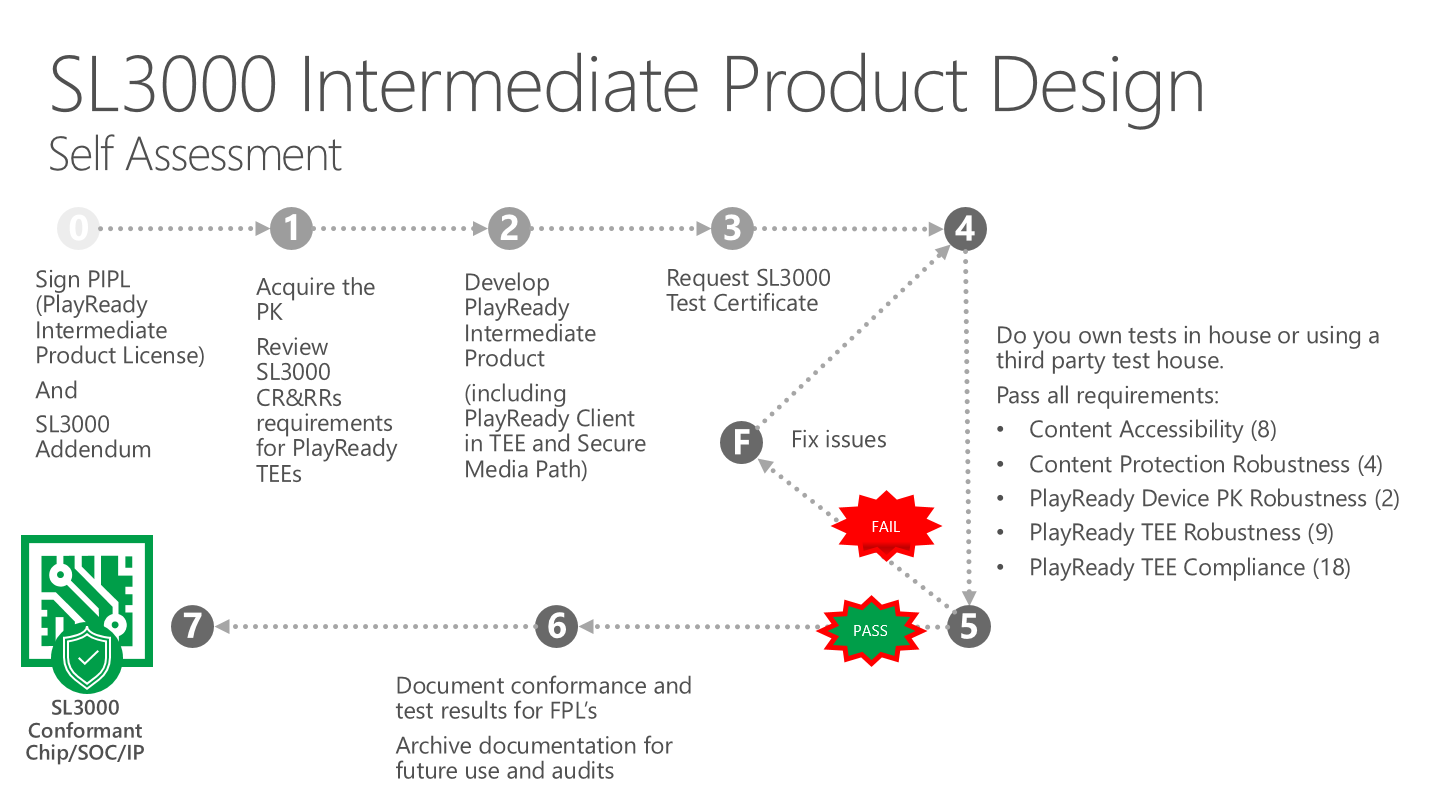

W sekcji SL3000 Design Process (Proces projektowania SL3000) jest opisany kompleksowy proces, który licencjobiorca PlayReady musi przejść, aby osiągnąć zgodność SL3000 dla produktu pośredniego lub produktu końcowego PlayReady.

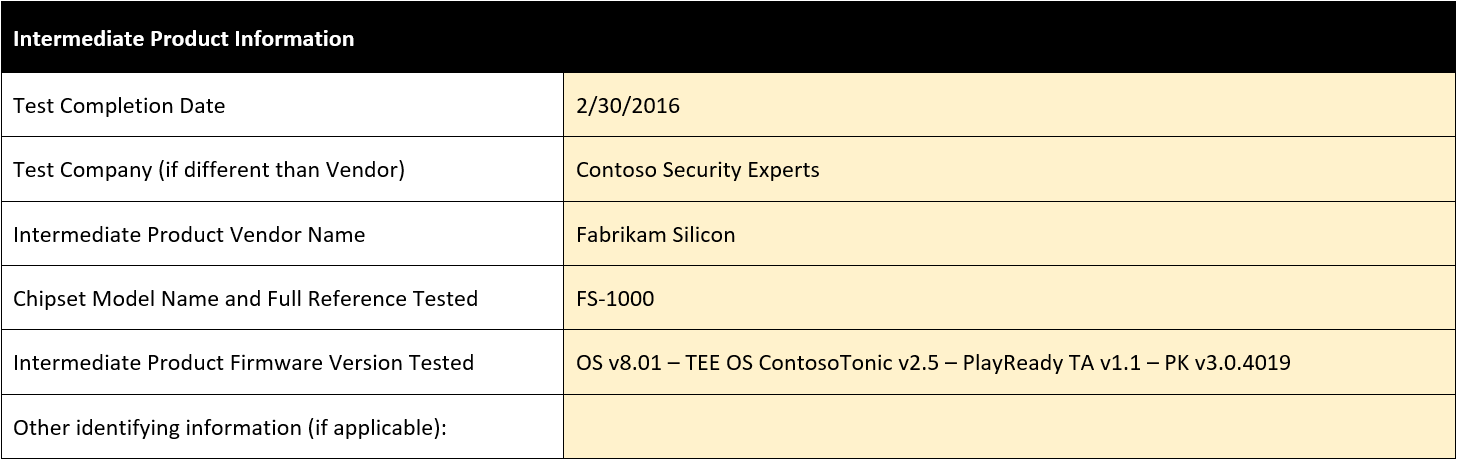

Sekcja Wymagania SL3000 zawiera szczegółowe informacje o wymaganiach dotyczących produktów pośrednich zgodnych ze specyfikacją SL3000. Ważne i wymagane jest, aby IPL weryfikowały te wymagania i udokumentowały tę weryfikację dla FPL w formie "listy kontrolnej", ze względu na charakter wymagań: są one głęboko w sprzęcie i TEE, a FPL mogą nie zawsze być w stanie zweryfikować te wymagania. Podany raport testowy lub lista kontrolna jest narzędziem używanym przez IPLs, dzięki czemu FPLs wiedzą, jakie testy zostały już przeprowadzone i zakończone pomyślnie, i mogą z pełnym zaufaniem przeprowadzić testy uzupełniające, które weryfikują pełną zgodność produktu końcowego.

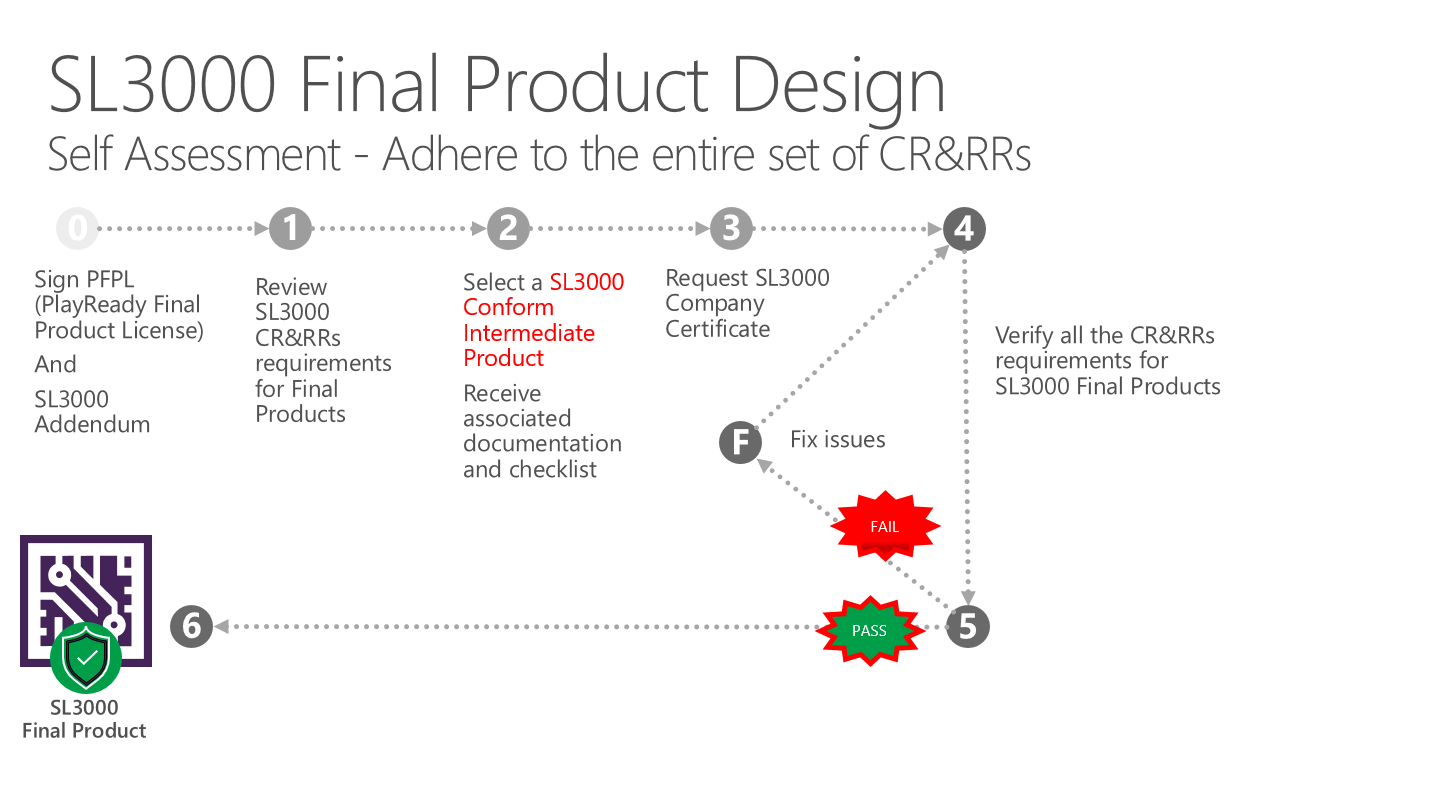

Nie istnieje sekcja zawierająca szczegółowe informacje na temat wymagań dotyczących produktów końcowych, ponieważ FPL dokonują ostatecznej samodzielnej oceny produktu końcowego, który dystrybuują do użytkowników końcowych, i nie są zobowiązane do przekazywania wyników swoich testów nikomu.

2. Omówienie procesu projektowania SL3000

Poziom zabezpieczeń PlayReady jest publicznie dostępną i powszechnie zrozumiałą definicją niezawodności produktów PlayReady. Chociaż produkty mogą przekraczać wymagania dotyczące wytrzymałości dla określonego poziomu zabezpieczeń PlayReady, ustala minimalny poziom, który musi zostać spełniony przez produkt w celu korzystania z zawartości wymagającej określonego poziomu zabezpieczenia. Zasady zgodności i niezawodności PlayReady zostały zaktualizowane w kwietniu 2015 r. wprowadzają poziom zabezpieczeń PlayReady 3000 (SL3000) oraz wymagania dotyczące implementacji PlayReady TEE w celu spełnienia wymagań dotyczących zabezpieczeń sprzętowych dla rozszerzonej ochrony zawartości PlayReady. PlayReady SL3000 został zaprojektowany tak, aby był wystarczający do spełnienia standardów zabezpieczeń dla szerokiej gamy producentów zawartości, w tym zawartości Premium Hollywood.

PlayReady SL3000 Self-Assessment ma pomóc licencjobiorcom PlayReady w uzyskiwaniu praw dystrybucji dla UHD (4K), innych typów zawartości rozszerzonej (na przykład HDR, 3D itd.) i nowych rozszerzonych modeli dostarczania zawartości (na przykład wczesne okno).

Bezpieczeństwo produktu PlayReady zależy krytycznie od niezawodności implementacji PlayReady. Przegląd zabezpieczeń, w tym sprzęt i oprogramowanie układowe, jest wymagany, aby produkty pośrednie kwalifikowały się do SL3000. Przegląd zabezpieczeń jest oparty na wymaganiach SL3000 opisanych w sekcji 3 tego dokumentu. Ten przegląd zabezpieczeń musi być udokumentowany, a dokumentacja przekazana firmom tworzącym produkty końcowe na podstawie tego produktu pośredniego. Ten przegląd zabezpieczeń może być przeprowadzony przez dom testowy innej firmy lub przez sam implementer (IPL).

Produkty PlayReady Final nie muszą być sprawdzane przez dom testowy innej firmy w celu zakwalifikowania się do zgodności SL3000. Jednak produkty końcowe, które chcą być dostarczane z certyfikatem SL3000, mogą to zrobić tylko wtedy, gdy spełniają wymagania dotyczące zgodnych produktów końcowych SL3000. Wymaga to, aby produkt końcowy używał produktu pośredniego zgodnego ze specyfikacją SL3000 i jest zgodny z regułami zgodności i niezawodności SL3000.

3. Wymagania SL3000 dla produktów pośrednich

Bezpieczeństwo produktu PlayReady zależy krytycznie od niezawodności implementacji PlayReady. W związku z tym firma Microsoft określiła wymagania w regułach zgodności i niezawodności PlayReady, które muszą spełniać lub przekraczać wszystkie produkty PlayReady Intermediate, zanim będą mogły być dystrybuowane do licencji końcowych produktów. Poniższa lista kontrolna jest narzędziem dla IPL do dokumentowania przeglądu zabezpieczeń przeprowadzanego na ich produkcie przed jego dystrybucją. Ta dokumentacja dotycząca przeglądu zabezpieczeń musi być przekazywana firmom tworzącym produkt końcowy na podstawie tego produktu pośredniego.

Wymagania są podzielone na 5 kategorii:

- Dostępność treści

- CPR: Odporność ochrony zawartości

- PKR: Niezawodność zestawu playReady Device Porting Kit

- TEER: Niezawodność zaufanego środowiska wykonawczego PlayReady (TEE)

- TEEC: Zgodność ze Zaufanym Środowiskiem Wykonywania PlayReady (TEE)

SL3000 Wymagania dotyczące raportu testowego produktów pośrednich — lista kontrolna

| Wymaganie | Podstawowa reguła | Nazwa | Wymaganie | Procedury testowania — omówienie i użycie zasobów | Wynik |

|---|---|---|---|---|---|

| CA-1.1 | RR 2.2.1 | Projektowanie produktów — TEE | Produkt PlayReady jest wyraźnie zaprojektowany tak, aby używał zaufanego środowiska wykonawczego PlayReady (TEE). | Przegląd architektury i przegląd kodu | - |

| CA-1.2 | RR 2.2.1 | Projektowanie produktów — TEE | Produkt PlayReady używa tylko funkcji ochrony zawartości implementowanych przez element PlayReady TEE. | Przegląd architektury i przegląd kodu | - |

| CA-2.1 | RR 2.2.2.1 | Odszyfrowana zawartość | Odszyfrowana zawartość A/V nie może być czytelna ani być umieszczana poza zaufanym środowiskiem wykonywania PlayReady. Odszyfrowana zawartość A/V nie może być dostępna dla kodu uruchomionego poza programem PlayReady TEE. | Przegląd architektury i przegląd kodu. Testy penetracyjne za pomocą narzędzi XYZ | - |

| CA-2.2 | RR 2.2.2.2 | Tajne informacje aplikacji | Tajne dane aplikacji nie mogą być dostępne w ciągłej pamięci czystego tekstu, z wyjątkiem sytuacji, gdy są używane do odszyfrowania zawartości i/lub materiałów kluczy. Sekrety aplikacji nie powinny być dostępne dla kodu poza zaufanym środowiskiem wykonywania PlayReady. | Przegląd architektury i przegląd kodu | - |

| CA-3 | RR 2.2.3 | Transmisja wideo | Produkty PlayReady muszą być wyraźnie zaprojektowane w taki sposób, że gdy część wideo skompresowanej lub nieskompresowanej odszyfrowanej zawartości A/V jest przesyłana, takie dane są zabezpieczone przed nieautoryzowanym przechwyceniem przy użyciu powszechnie dostępnych narzędzi, narzędzi wyspecjalizowanych lub profesjonalnych narzędzi programowych i mogą być przechwytywane tylko z trudnościami przy użyciu profesjonalnych narzędzi sprzętowych. Poziom trudności mających zastosowanie do profesjonalnych narzędzi sprzętowych jest taki, że typowy konsument nie powinien być w stanie używać profesjonalnych narzędzi sprzętowych, z instrukcjami lub bez instrukcji, aby przechwycić takie dane bez ryzyka poważnego uszkodzenia produktu lub szkody osobistej. | Przegląd architektury i przegląd kodu | - |

| CPR-1.1 | RR 3.1.2 | Tajemnice urządzenia, tajemnice protokołu i tajemnice aplikacji | Zaimplementowano funkcje i cechy ochrony zawartości określone w sekcji 1.2.1 (Odnajdywanie, ujawnianie i/lub używanie bez uprawnień sekretów urządzeń, sekretów protokołu i/lub sekretów aplikacji) reguł PlayReady dotyczących niezawodności: nie można ich pokonać ani obejść przy użyciu powszechnie dostępnych narzędzi, wyspecjalizowanych narzędzi, narzędzi oprogramowania profesjonalnego lub oprogramowania działającego poza zaufanym środowiskiem wykonawczym PlayReady. | Przegląd architektury i przegląd kodu. Testy penetracyjne w ramach narzędzi XYZ | - |

| CPR-1.2 | RR 3.1.2 | Tajemnice urządzenia, tajemnice protokołu i tajemnice aplikacji | Zaimplementowano funkcje i cechy ochrony zawartości określone w sekcji 1.2.1 (Odnajdywanie, ujawnianie i/lub używanie bez uprawnień Tajnych Informacji Urządzenia, Tajnych Informacji Protokołu i/lub Tajnych Informacji Aplikacji) reguł niezawodności PlayReady: można jedynie z trudnością pokonać lub obejść przy użyciu profesjonalnych narzędzi sprzętowych. | Przegląd architektury i przegląd kodu | - |

| CPR-2.1 | RR 3.2 | Klucze zawartości, klucze integralności licencji i klucze pośrednie | Zaimplementowano funkcje i cechy ochrony zawartości określone w sekcji 1.2.2 (Odnajdywanie, ujawnianie i/lub używanie bez uprawnień kluczy zawartości, kluczy integralności licencji i/lub kluczy pośrednich) reguł niezawodności PlayReady: nie można złamać ani obejść przy użyciu powszechnie dostępnych narzędzi, narzędzi wyspecjalizowanych, profesjonalnych narzędzi oprogramowania lub oprogramowania działającego poza Zaufanym Środowiskiem Wykonawczym PlayReady. | Przegląd architektury i przegląd kodu | - |

| CPR-2.2 | RR 3.2 | Klucze zawartości, klucze integralności licencji i klucze pośrednie | Zaimplementowano funkcje ochrony treści oraz cechy określone w sekcji 1.2.2 (Odnajdywanie, ujawnianie i/lub używanie bez uprawnień kluczy zawartości, kluczy integralności licencji i/lub kluczy pośrednich) zasad niezawodności PlayReady: można je pokonać lub obejść tylko z trudnością, używając profesjonalnych narzędzi sprzętowych. | Przegląd architektury i przegląd kodu. Testy penetracyjne w ramach narzędzi XYZ | - |

| CPR-3.1 | RR 3.3.2 | Główne klucze publiczne | Zaimplementowano funkcje i cechy ochrony treści określone w sekcji 1.3.1 (Zamiana kluczy publicznych głównych bez uprawnień) reguł niezawodności PlayReady: nie mogą być pokonane ani obejść przy użyciu powszechnie dostępnych narzędzi, narzędzi wyspecjalizowanych, profesjonalnych narzędzi oprogramowania ani oprogramowania działającego poza zaufanym środowiskiem wykonawczym PlayReady. | Przegląd architektury i przegląd kodu | - |

| CPR-3.2 | RR 3.3.2 | Główne klucze publiczne | Zaimplementowano funkcje i cechy ochrony zawartości określone w sekcji 1.3.1 (Zastąp bez zgody lub autoryzacji główne klucze publiczne) reguł niezawodności PlayReady: można je pokonać lub obejść tylko przy użyciu profesjonalnych narzędzi sprzętowych. | Itp. | - |

| CPR-4.1 | RR 3.4.1 | Informacje poufne | Zaimplementowano funkcje i cechy ochrony zawartości określone w sekcji 1.4 (Przechowywanie poufnych) reguł niezawodności PlayReady, gdziekolwiek ma to zastosowanie: nie można ich pokonać ani obejść przy użyciu powszechnie dostępnych narzędzi. | Itp. | - |

| CPR-4.2 | RR 3.4.1 | Informacje poufne | Wdrożono funkcje i cechy ochrony zawartości określone w sekcji 1.4 (Zachowaj poufność) zasad niezawodności PlayReady, gdzie ma to zastosowanie: można trudno pokonać lub obejść tylko za pomocą specjalistycznych narzędzi, profesjonalnych narzędzi programowych lub profesjonalnych narzędzi sprzętowych. | Itp. | - |

| PKR-1.1 | RR 5.2.2.1 | Zegar zapobiegający cofnięciu — ostatnio znany dobry czas | Wartości zaufania i cechy określone w sekcji 5.1.2.8 (Ostatnia znana dobra data i godzina, dla produktów końcowych PlayReady implementujących zegar zapobiegający cofnięciu) w ramach reguł niezawodności PlayReady nie mogą być modyfikowane bez uprawnień przy użyciu powszechnie dostępnych ani wyspecjalizowanych narzędzi. | Itp. | - |

| PKR-1.2 | RR 5.2.2.1 | Zegar zapobiegający wycofaniu — ostatni znany dobry stan czasu | Zaimplementowano wartości zaufania i właściwości określone w sekcji 5.1.2.8 (Ostatnia znana dobra data i czas, dla produktów PlayReady Final, które implementują zegar przeciw wycofywaniu) z reguł niezawodności PlayReady: można je modyfikować tylko z dużym trudem, bez właściwych uprawnień, przy użyciu profesjonalnych narzędzi programowych lub sprzętowych. | Itp. | - |

| PKR-2.1 | RR 5.2.4 | Stan weryfikacji i stan czasomierza | Zaimplementowane wartości zaufania i właściwości określone w sekcji 5.1.2.5 (stan weryfikacji) i sekcja 5.1.2.6 (stan czasomierza) reguł niezawodności PlayReady: nie można modyfikować bez uprawnień przy użyciu powszechnie dostępnych narzędzi. | Itp. | - |

| PKR-2.2 | RR 5.2.4 | Stan weryfikacji i stan czasomierza | Zaimplementowane wartości zaufania i cechy określone w sekcji 5.1.2.5 (Stan Walidacji) i sekcji 5.1.2.6 (Stan Czasomierza) reguł niezawodności PlayReady: mogą być zmodyfikowane jedynie z trudnościami bez autoryzacji, przy użyciu narzędzi wyspecjalizowanych, profesjonalnego oprogramowania lub profesjonalnego sprzętu. | Itp. | - |

| TEER-1.1 | RR 7.2.1 | Bezpieczny zegar — stan bezpiecznego zegara | Zaimplementowano funkcje i cechy ochrony zawartości określone w sekcji 7.1.2.3 (stan bezpiecznego zegara dla produktów PlayReady Final implementujących bezpieczny zegar) reguł niezawodności PlayReady: nie można modyfikować bez uprawnień przy użyciu powszechnie dostępnych narzędzi, narzędzi wyspecjalizowanych, profesjonalnych narzędzi oprogramowania lub oprogramowania działającego poza zaufanym środowiskiem wykonywania. | Itp. | - |

| TEER-1.2 | RR 7.2.1 | Zegar zabezpieczony — stan zegara zabezpieczonego | Zaimplementowano funkcje i cechy ochrony zawartości określone w sekcji 7.1.2.3 (Bezpieczny Stan Zegara dla produktów Final PlayReady implementujących bezpieczny zegar) zgodnie z regułami niezawodności PlayReady: można je tylko z trudem modyfikować bez uprawnień, wykorzystując profesjonalne narzędzia sprzętowe. Poziom trudności mających zastosowanie do profesjonalnych narzędzi sprzętowych jest taki, że typowy konsument nie powinien być w stanie używać profesjonalnych narzędzi sprzętowych, z instrukcjami lub bez instrukcji, aby modyfikować bez uprawnień funkcji ochrony zawartości i właściwości określonych w sekcji 7.1.2.3 (Stan bezpiecznego zegara, dla implementacji zaufanego środowiska wykonawczego PlayReady implementujących bezpieczny zegar) bez ryzyka poważnego uszkodzenia produktu lub szkody osobistej. | Itp. | - |

| TEER-2.1 | RR 7.2.2 | Sekrety urządzenia, dane unieważnienia, stan czasomierza, sekrety protokołu, zestaw roboczy i stan ochrony danych wyjściowych | Zaimplementowane wartości zaufania i cechy określone w sekcji 7.1.2.1 (Tajne urządzenia), sekcji 7.1.2.4 (Dane odwołania), sekcji 7.1.2.5 (Stan czasomierza, dla produktów PlayReady implementujących bezpieczny zegar), sekcji 7.1.2.6 (Tajne protokołu), sekcji 7.1.2.8 (Zestaw roboczy) i sekcji 7.1.2.9 (Stan ochrony danych wyjściowych) reguł odporności PlayReady nie mogą być modyfikowane bez uprawnień przy użyciu powszechnie dostępnych narzędzi, wyspecjalizowanych narzędzi, profesjonalnych narzędzi programowych ani dowolnego oprogramowania działającego poza zaufanym środowiskiem wykonywania. | Itp. | - |

| TEER-2.2 | RR 7.2.2 | Tajne dane urządzenia, dane odwołania, stan czasomierza, tajne dane protokołu, zestaw roboczy i stan ochrony wyjścia | Zaimplementowane wartości zaufania i cechy określone w sekcji 7.1.2.1 (Sekrety urządzeń), Sekcja 7.1.2.4 (Dane odwołania), Sekcja 7.1.2.5 (Stan zegara, dla produktów PlayReady implementujących Bezpieczny Zegar), Sekcja 7.1.2.6 (Sekrety protokołu), Sekcja 7.1.2.8 (Zestaw roboczy) i Sekcja 7.1.2.9 (Stan ochrony danych wyjściowych) zasad niezawodności PlayReady: można modyfikować tylko z dużymi trudnościami bez autoryzacji przy użyciu profesjonalnych narzędzi sprzętowych. Poziom trudności mających zastosowanie do profesjonalnych narzędzi sprzętowych jest taki, że typowy konsument nie powinien być w stanie używać profesjonalnych narzędzi sprzętowych, z instrukcjami lub bez instrukcji, aby modyfikować bez uprawnień wartości zaufania i charakterystyk określonych w sekcji 7.1.2.1 (Wpisy tajne urządzeń), sekcja 7.1.2.4 (Dane odwołania), sekcja 7.1.2.5 (Stan czasomierza dla produktów PlayReady implementujących bezpieczny zegar), Sekcja 7.1.2.6 (Wpisy tajne protokołu), sekcja 7.1.2.8 (zestaw roboczy) i sekcja 7.1.2.9 (stan ochrony danych wyjściowych) bez ryzyka poważnego uszkodzenia produktu lub szkody osobistej. | Itp. | - |

| TEER-3.1 | RR 7.2.3 | Numery seryjne | Zaimplementowane wartości zaufania i cechy określone w sekcji 7.1.2.2 (numer seryjny) zasad niezawodności PlayReady: nie mogą być specyficznie ustawiane za pomocą powszechnie dostępnych narzędzi, narzędzi specjalistycznych, profesjonalnych narzędzi programowych ani żadnego oprogramowania działającego poza zaufanym środowiskiem wykonawczym. | Itp. | - |

| TEER-3.2 | RR 7.2.3 | Numery seryjne | Zaimplementowane wartości zaufania i charakterystyki określone w sekcji 7.1.2.2 (numer seryjny) reguł niezawodności PlayReady: można ustawić tylko z dużym trudem za pomocą profesjonalnych narzędzi sprzętowych. Poziom trudności mających zastosowanie do profesjonalnych narzędzi sprzętowych jest taki, że typowy konsument nie powinien być w stanie używać profesjonalnych narzędzi sprzętowych, z instrukcjami lub bez instrukcji, aby w szczególności ustawić wartości zaufania i właściwości określone w sekcji 7.1.2.2 (numer seryjny) bez ryzyka poważnego uszkodzenia produktu lub szkody osobistej. | Itp. | - |

| TEER-4.1 | RR 7.2.4 | Bezpieczny kod | Zaimplementowane wartości zaufania i cechy określone w sekcji 7.1.2.7 (bezpieczny kod) reguł niezawodności PlayReady: nie można modyfikować bez uprawnień przy użyciu powszechnie dostępnych narzędzi, narzędzi wyspecjalizowanych, profesjonalnych narzędzi oprogramowania ani oprogramowania działającego poza zaufanym środowiskiem wykonywania. | Itp. | - |

| TEER-4.2 | RR 7.2.4 | Bezpieczny kod | Zaimplementowane wartości zaufania i cechy określone w sekcji 7.1.2.7 (bezpieczny kod) reguł niezawodności PlayReady nie mogą być zmieniane bez uprawnień w wyniku zmiany stanu zasilania, niezależnie od tego, czy jest to autoryzowane, czy nieautoryzowane. | Itp. | - |

| TEER-4.3 | RR 7.2.4 | Bezpieczny kod | Wprowadzone wartości zaufania i cechy określone w sekcji 7.1.2.7 (Bezpieczny Kod) zasad odporności PlayReady: nie można modyfikować bez autoryzacji z powodu braku wymaganego procesu, w tym między innymi bezpiecznych procesów rozruchu. | Itp. | - |

| TEER-4.4 | RR 7.2.4 | Bezpieczny kod | Zaimplementowane wartości zaufania oraz charakterystyki określone w sekcji 7.1.2.7 (bezpieczny kod) reguł niezawodności PlayReady: trudne do modyfikacji bez odpowiednich uprawnień, przy użyciu narzędzi profesjonalistów. Poziom trudności mających zastosowanie do profesjonalnych narzędzi sprzętowych jest taki, że typowy konsument nie powinien mieć możliwości korzystania z profesjonalnych narzędzi sprzętowych, z instrukcjami lub bez instrukcji, do modyfikacji bez uprawnień wartości zaufania i właściwości określonych w sekcji 7.1.2.7 (Bezpieczny kod) bez ryzyka poważnego uszkodzenia produktu lub szkody osobistej. | Itp. | - |

| TEER-5.1 | RR 7.3.1 | Bezpieczny proces rozruchu | Zaimplementowano procesy wymagane określone w sekcji 7.1.3.1 (Procesy bezpiecznego rozruchu) reguł niezawodności PlayReady, w tym bez wyjątku, korzystanie z danych, sekretów i przepływu procesów: nie mogą być modyfikowane bez uprawnień przy użyciu powszechnie dostępnych narzędzi, wyspecjalizowanych narzędzi, profesjonalnych narzędzi programowych lub oprogramowania działającego poza zaufanym środowiskiem wykonywania. | Itp. | - |

| TEER-5.2 | RR 7.3.1 | Bezpieczny proces rozruchu | Zaimplementowano wymagane procesy określone w sekcji 7.1.3.1 (Procesy bezpiecznego rozruchu) reguł niezawodności PlayReady, włączając bez wyjątku ich dane, tajne wpisy i przepływ procesów: można modyfikować tylko z trudnościami bez użycia uprawnień, za pomocą profesjonalnych narzędzi sprzętowych. Poziom trudności mających zastosowanie do profesjonalnych narzędzi sprzętowych jest taki, że typowy konsument nie powinien być w stanie używać profesjonalnych narzędzi sprzętowych, z instrukcjami lub bez instrukcji, aby modyfikować bez uprawnień Wartości zaufania i właściwości określone w sekcji 7.1.3.1 (Bezpieczny proces rozruchu) bez ryzyka poważnych uszkodzeń produktu lub szkody osobistej | Itp. | - |

| TEER-6.1 | RR 7.3.2 | Bezpieczny proces aktualizacji | Zaimplementowano wymagane procesy określone w sekcji 7.1.3.2 (Procesy bezpiecznej aktualizacji) reguł niezawodności PlayReady: nie można modyfikować bez uprawnień przy użyciu powszechnie dostępnych narzędzi, narzędzi wyspecjalizowanych, profesjonalnych narzędzi oprogramowania ani oprogramowania działającego poza zaufanym środowiskiem wykonywania. | Itp. | - |

| TEER-6.2 | RR 7.3.2 | Bezpieczny proces aktualizacji | Zaimplementowane wymagane procesy określone w sekcji 7.1.3.2 (Procesy bezpiecznej aktualizacji) reguł niezawodności PlayReady: nie można przywrócić poprzedniego stanu, aby zmniejszyć poziom niezawodności procesu lub powiązanych wartości zaufania. | Itp. | - |

| TEER-6.3 | RR 7.3.2 | Bezpieczny proces aktualizacji | Zaimplementowano wymagane procesy określone w sekcji 7.1.3.2 (Bezpieczne procesy aktualizacji) reguł niezawodności PlayReady: można modyfikować tylko z trudnościami bez uprawnień przy użyciu profesjonalnych narzędzi sprzętowych. Poziom trudności mających zastosowanie do profesjonalnych narzędzi sprzętowych jest taki, że typowy konsument nie powinien być w stanie używać profesjonalnych narzędzi sprzętowych, z instrukcjami lub bez instrukcji, aby zmodyfikować bez uprawnień Wartości zaufania i właściwości określone w sekcji 7.1.3.2 (Bezpieczny proces aktualizacji) bez ryzyka poważnych uszkodzeń produktu lub szkody osobistej | Itp. | - |

| TEER-7.1 | RR 7.4.1 | Zdalne wdrażanie | Zaimplementowano opcjonalne procesy określone w sekcji 7.1.4.1 (zdalne przydzielanie zasobów) Zasad Solidności: nie można modyfikować bez autoryzacji, używając powszechnie dostępnych narzędzi, narzędzi wyspecjalizowanych, profesjonalnych narzędzi ani oprogramowania działającego poza zaufanym środowiskiem wykonawczym. | Itp. | - |

| TEER-7.2 | RR 7.4.1 | Zdalna konfiguracja | Zaimplementowano opcjonalne procesy określone w sekcji 7.1.4.1 (zdalne udostępnianie) reguł niezawodności: można je modyfikować tylko z trudnościami bez uprawnień, używając profesjonalnych narzędzi sprzętowych. Poziom trudności związany z profesjonalnymi narzędziami sprzętowymi jest taki, że typowy konsument nie powinien być w stanie używać profesjonalnych narzędzi sprzętowych, z instrukcjami lub bez instrukcji, aby modyfikować bez zezwolenia wartości zaufania i właściwości określone w sekcji 7.1.4.1 (Zdalne aprowizowanie) bez ryzyka poważnego uszkodzenia produktu lub obrażeń osobistych. | Itp. | - |

| TEER-7.3 | RR 7.4.1 | Zdalne zarządzanie urządzeniami | Zaimplementowano opcjonalne procesy określone w sekcji 7.1.4.1 (zdalne inicjowanie obsługi administracyjnej) reguł niezawodności: nie można używać wpisów tajnych urządzeń, aby udowodnić autentyczność, chyba że takie wpisy tajne są unikatowe dla urządzenia i spełniają wymagania w sekcji 7.2.2. | Itp. | - |

| TEEC-1.1 | CR 19.2.1 | Identyfikacja sprzętu | Usługa PlayReady Trusted Execution Environment (TEE) dostarcza unikatowy identyfikator sprzętu. | Itp. | - |

| TEEC-1.2 | CR 19.2.2 | Identyfikacja sprzętu | Identyfikator sprzętu TEE playReady jest trwały w przypadku ponownych rozruchów urządzeń. | Itp. | - |

| TEEC-1.3 | CR 19.2.2 | Identyfikacja sprzętu | Sprzętowy identyfikator PlayReady TEE pozostaje trwały w trakcie aktualizacji oprogramowania układowego urządzenia. | Itp. | - |

| TEEC-2.1 | CR 19.3.1 | Definicja interfejsu | Wszystkie funkcje interfejsu PlayReady dla zaufanych środowisk wykonywania (PRiTEE) zostały zaimplementowane w środowisku PlayReady TEE. | Itp. | - |

| TEEC-2.2 | CR 19.3.1 | Definicja interfejsu | Udostępniono bezpieczną implementację zastępczą dla każdej funkcji, która jest udokumentowana jako wymaganie zastąpienia w implementacji firmy Microsoft. | Itp. | - |

| TEEC-2.3 | CR 19.3.3 | Definicja interfejsu | Element PLAYReady TEE nie zmienił struktury ani zawartości parametrów metody zdefiniowanych przez element PRiTEE. | Itp. | - |

| TEEC-3.1 | CR 19.3.2 | Materiał kluczowy | TeE produktu PlayReady udostępnia klucz symetryczny unikatowy dla każdego klienta. | Itp. | - |

| TEEC-3.2 | CR 19.3.2 | Materiał klucza. | Klucz symetryczny produktu PlayReady jest dostępny tylko dla kodu uruchomionego w środowisku TEE PlayReady. | Itp. | - |

| TEEC-4 | CR 19.4.1 | Wymagane zasady ochrony | Program PlayReady TEE zaimplementował kontrolki danych wyjściowych zgodnie z definicją w sekcji 3.6 (kontrolki wyjściowe) reguł zgodności PlayReady. | Itp. | - |

| TEEC-5.1 | CR 19.5.1 | Wymagania dotyczące ochrony danych wyjściowych | Program PlayReady TEE obsługuje wszystkie wymagania dotyczące kontroli danych wyjściowych znalezione w sekcji 3.6 (kontrolki wyjściowe) reguł zgodności PlayReady. | Itp. | - |

| TEEC-5.2 | CR 19.5.1 | Wymagania dotyczące ochrony danych wyjściowych | Wszystkie wymagania dotyczące ochrony danych wyjściowych są wymuszane w programie PlayReady TEE niezależnie od minimalnego poziomu zabezpieczeń licencji dowolnej licencji interpretowanej. | Itp. | - |

| TEEC-6.1 | CR 19.6.2 | Bezpieczny zegar | Funkcja Secure Clock zaimplementowana w programie PlayReady TEE nie zapewnia prawidłowego czasu podczas resetowania. | Itp. | - |

| TEEC-6.2 | CR 19.6.2 | Bezpieczny zegar | Bezpieczny zegar można ustawić tylko z poziomu elementu PlayReady TEE. | Itp. | - |

| TEEC-6.3 | CR 19.6.2 | Bezpieczny zegar | Zegar bezpieczny można ustawić regularnie. | Itp. | - |

| TEEC-6.4 | CR 19.6.3 | Bezpieczny zegar | Usługa PlayReady TEE raportowania, która obsługuje funkcję Secure Clock, używa takiego bezpiecznego zegara, aby wymusić wygaśnięcie licencji. | Itp. | - |

| TEEC-7 | CR 19.8.1 | Kluczowe wydarzenia historyczne | Po zaktualizowaniu lub zmianie klucza program PlayReady TEE może odzyskać wszystkie poprzednie klucze w celu odszyfrowania przechowywanej zawartości. | Itp. | - |