Używanie tagów usługi z usługą Power BI

Tagi usługi platformy Azure można używać z usługą Power BI, aby umożliwić usłudze Azure SQL Managed Instance (MI) zezwalanie na połączenia przychodzące z usługa Power BI. Na platformie Azure tag usługi to zdefiniowana grupa adresów IP, którą można skonfigurować do automatycznego zarządzania, jako grupy, aby zminimalizować złożoność aktualizacji lub zmian reguł zabezpieczeń sieci. Używając tagów usługi z usługą Power BI, możesz zezwolić usłudze SQL Managed Instance na połączenia przychodzące z usługi Power BI.

Następujące konfiguracje są niezbędne do pomyślnego włączenia punktów końcowych do użycia w usługa Power BI:

- Włącz publiczny punkt końcowy w usłudze SQL Managed Instance.

- Utwórz regułę sieciowej grupy zabezpieczeń, aby zezwolić na ruch przychodzący.

- Wprowadź poświadczenia w usłudze Power BI.

W poniższych sekcjach opisano poszczególne z tych kroków po kolei.

Włączanie publicznego punktu końcowego

Pierwszą częścią procesu jest włączenie publicznego punktu końcowego w usłudze SQL Managed Instance. Wykonaj następujące czynności:

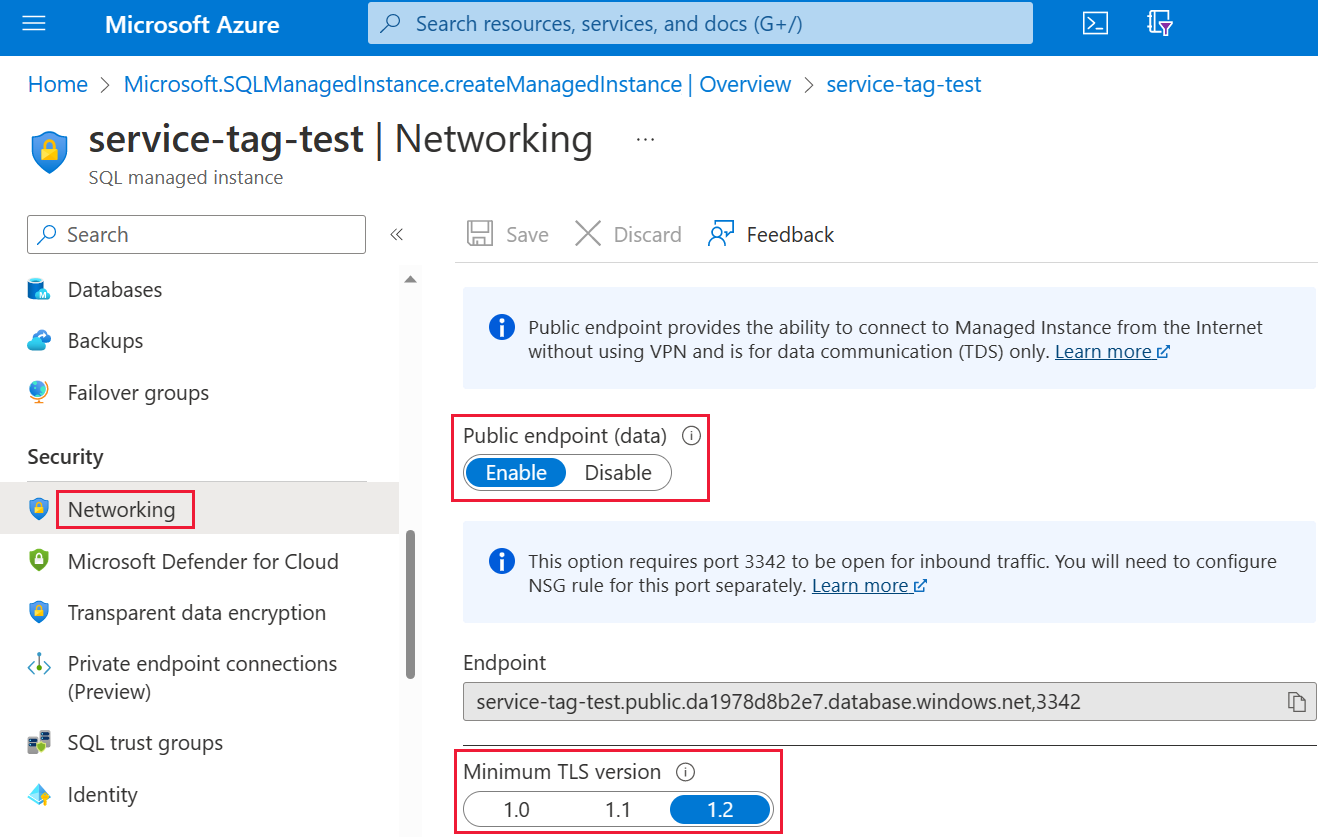

Zaloguj się do witryny Azure Portal i przejdź do wystąpienia zarządzanego SQL.

Po lewej stronie wybierz pozycję Sieć.

Przesuń publiczny punkt końcowy (dane) na wartość Włącz, a następnie ustaw minimalną wersję protokołu TLS na 1.2. Na poniższej ilustracji przedstawiono ekran w witrynie Azure Portal.

Wybierz pozycję Zapisz, aby zapisać swoje ustawienia.

Tworzenie reguły sieciowej grupy zabezpieczeń

Kolejna kolekcja kroków wymaga utworzenia reguły sieciowej grupy zabezpieczeń w celu zezwolenia na ruch przychodzący dla usługa Power BI. Tę akcję można wykonać w witrynie Azure Portal, korzystając z tagu usługi Źródłowej usługi Power BI lub przy użyciu interfejsu wiersza polecenia lub programu PowerShell.

Uwaga

Priorytet ustawionej reguły musi być wyższy niż reguła 4096 deny_all_inbound , co oznacza, że wartość priorytetu musi być niższa niż 4096. W poniższym przykładzie jest używana wartość priorytetu 400.

Poniższy skrypt interfejsu wiersza polecenia jest dostarczany jako przykład referencyjny. Aby uzyskać więcej informacji, zobacz az network nsg rule. Może być konieczne zmianę wielu wartości, aby przykład działał prawidłowo w danej sytuacji. Następnie zostanie udostępniony skrypt programu PowerShell.

#login to azure

az login

#set subscription that contains SQL MI instance

$subname = "mysubscriptionname"

az account set --subscription $subname

#set NSG rule for inbound PowerBI traffic

#update $RG to your resource group name

$rg = 'myresourcegroup'

#update $nsg to your Network Security Group name

$nsg = 'nsgresourcename'

# Name the NSG rule

$rule = 'allow_inbound_PowerBI'

#set the priority - this must be higher priority (lower number) than the deny_all_inbound rule

$priority = 400

#specifiy the service tag to use

$servicetag = 'PowerBI'

#specify the public endpoint port defined in step 1

$port = 3342

#set the rule to inbound direction

$direction = 'Inbound'

#set the access type to "Allow"

$access = 'Allow'

#Set the protocol as TCP

$protocol = 'tcp'

#Provide a description for the rule

$desc = 'Allow PowerBI Access to SQL MI for Direct Query or Data Refresh.'

#create the NSG rule

az network nsg rule create -g $rg \

--nsg-name $nsg -n $rule --priority $priority \

--source-address-prefixes $servicetag --destination-address-prefixes '*' \

--destination-port-ranges $port --direction $direction --access $access \

--protocol $protocol --description $desc

Poniższy skrypt programu PowerShell jest udostępniany jako inne odwołanie do tworzenia reguły sieciowej grupy zabezpieczeń. Aby uzyskać więcej informacji, zobacz Dodawanie reguły sieciowej grupy zabezpieczeń w programie PowerShell. Może być konieczne zmianę wielu wartości, aby przykład działał prawidłowo w danej sytuacji.

#login to azure

Login-AzAccount

#get your subscription ID

Get-AzSubscription

####

#Script to create Network Security Group Rule

###

#enter your subscription ID

Set-AzContext -SubscriptionId "yoursubscriptionID"

#Provide the resource group for your Network Security Group

$RGname="yourRG"

#Enter the port for the SQL Managed Instance Public Endpoint

$port=3342

#name the NSG rule

$rulename="allow_inbound_PowerBI"

#provide the name of the Network Security Group to add the rule to

$nsgname="yourNSG"

#set direction to inbound to allow PowerBI to access SQL MI

$direction ="Inbound"

#set the priority of the rule. Priority must be higher (ie. lower number) than the deny_all_inbound (4096)

$priority=400

#set the service tags for the source to \u201cPowerBI\u201d

$serviceTag = "PowerBI"

# Get the NSG resource

$nsg = Get-AzNetworkSecurityGroup -Name $nsgname -ResourceGroupName $RGname

# Add the inbound security rule.

$nsg | Add-AzNetworkSecurityRuleConfig -Name $rulename -Description "Allow app port" -Access Allow `

-Protocol * -Direction $direction -Priority $priority -SourceAddressPrefix $serviceTag -SourcePortRange * `

-DestinationAddressPrefix * -DestinationPortRange $port

# Update the NSG.

$nsg | Set-AzNetworkSecurityGroup

Wprowadź poświadczenia w usłudze Power BI

Ostatnia część procesu wprowadza poświadczenia w usługa Power BI.

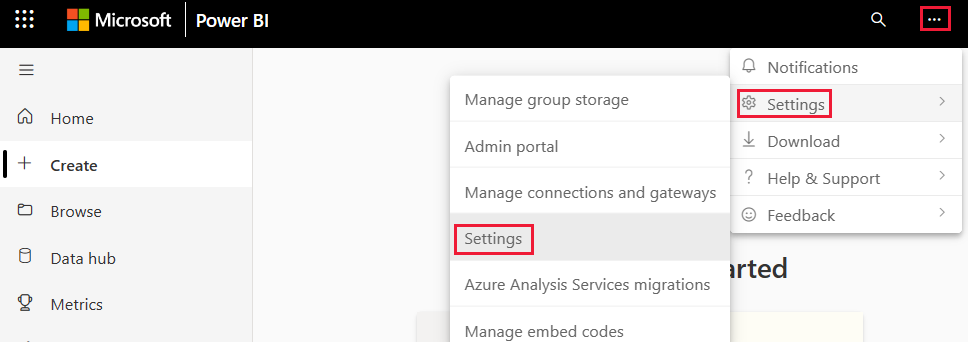

Zaloguj się do usługa Power BI i przejdź do obszaru roboczego zawierającego zestawy danych korzystające z usługi SQL Managed Instance. W poniższym przykładzie obszar roboczy nosi nazwę ASAdataset, a zestaw danych nosi nazwę Contoso SQL MI Demo (Pokaz wystąpienia zarządzanego SQL Firmy Contoso).

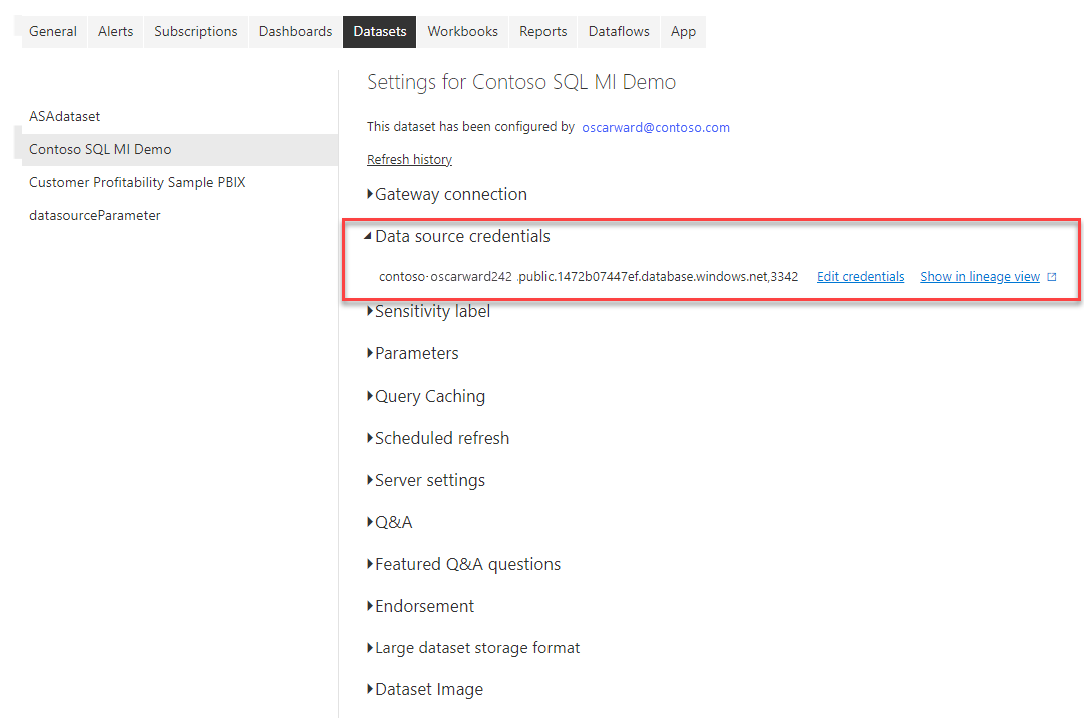

Wybierz Ustawienia w prawym górnym rogu, a następnie wybierz pozycję Ustawienia z menu rozwijanego.

W obszarze Zestawy danych rozwiń sekcję Poświadczenia źródła danych.

Wybierz link Edytuj poświadczenia. W wyświetlonym oknie dialogowym wprowadź prawidłowe poświadczenia.

Zapisz ustawienia i zakończ pracę. Wystąpienie zarządzane SQL jest teraz skonfigurowane tak, aby zezwalało na połączenia przychodzące z usługa Power BI.