Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Notatka

Nowe i ulepszone Power Platform centrum administracyjne jest teraz dostępne w publicznej wersji zapoznawczej! Zaprojektowaliśmy nowe centrum administracyjne tak, aby było łatwiejsze w użyciu i wyposażone w nawigację zorientowaną na zadania, która pomaga szybciej osiągać określone wyniki. Będziemy publikować nową i zaktualizowaną dokumentację, gdy nowe Power Platform centrum administracyjne stanie się ogólnie dostępne.

Power Platform daje możliwość szybkiego i łatwego tworzenia kompleksowych rozwiązań w rękach zarówno nieprofesjonalnych, jak i profesjonalnych programistów. Bezpieczeństwo tych rozwiązań ma krytyczne znaczenie. Power Platform jest zbudowany tak, aby zapewnić wiodącą w branży ochronę.

Organizacje przyspieszają swoje przejście do chmury, włączając zaawansowane technologie do operacji i podejmowania decyzji biznesowych. Coraz więcej pracowników pracuje zdalnie. Zapotrzebowanie klientów na usługi online gwałtownie rośnie. Tradycyjne zabezpieczenia aplikacji lokalnych już nie wystarczają. Organizacje poszukujące natywnego w chmurze, wielowarstwowego i dogłębnego rozwiązania bezpieczeństwa dla swoich danych analityki biznesowej zwracają się do Power Platform. Agencje bezpieczeństwa narodowego, instytucje finansowe i służby zdrowia powierzają Power Platform swoje najbardziej wrażliwe informacje.

Microsoft poczynił ogromne inwestycje w bezpieczeństwo od połowy lat 2000. Ponad 3500 inżynierów Microsoftu pracuje nad tym, by proaktywnie reagować na stale zmieniające się zagrożenia. Bezpieczeństwo Microsoftu zaczyna się od jądra systemu BIOS i rozciąga się aż do środowiska użytkownika. Obecnie nasz stos bezpieczeństwa jest najbardziej zaawansowany w branży. Microsoft jest powszechnie postrzegany jako światowy lider w walce ze złośliwymi podmiotami. Miliardy komputerów, tryliony loginów i zettabajty danych są powierzone ochronie Microsoftu.

Power Platform opiera się na tym bardzo mocnym fundamencie. Używa tego samego stosu zabezpieczeń, który zapewnia platformie Azure prawo do obsługi i ochrony najbardziej poufnych danych na świecie. Integruje się z najbardziej zaawansowanymi narzędziami do ochrony informacji i zgodności z usługą Microsoft 365. Power Platform zapewnia kompleksową ochronę zaprojektowaną z myślą o najtrudniejszych problemach naszych klientów w erze chmury:

- Jak kontrolować, z kim mogą się łączyć, skąd się łączą i jak się łączą? Jak można kontrolować połączenia?

- Jak przechowywane są dane? Jak to jest zaszyfrowane? Jaką kontrolę mamy nad naszymi danymi?

- Jak możemy kontrolować i chronić nasze wrażliwe dane? Jak możemy mieć pewność, że nasze dane nie wyciekną poza organizację?

- Jak możemy kontrolować, kto co może robić? Jak można szybko zareagować, jeśli wykryjemy podejrzane działanie?

Nadzór

Usługa Power Platform podlega warunkom świadczenia usług online przez firmę Microsoft i oświadczeniu o ochronie prywatności przez firmę Microsoft dla przedsiębiorstw. Informacje na temat miejsca przetwarzania danych znajdują się w Warunkach świadczenia usług online przez Microsoft oraz w Uzupełniającej informacji o ochronie danych.

Microsoft Trust Center jest głównym źródłem informacji na temat zgodności Power Platform. Dowiedz się więcej na stronie Oferta Microsoft w zakresie zgodności.

Usługa Power Platform jest zgodna z cyklem rozwoju bezpieczeństwa (Security Development Lifecycle – SDL). SDL to zestaw ścisłych praktyk, które wspierają zapewnienie bezpieczeństwa i wymogi zgodności. Więcej informacji o tych rozwiązaniach można uzyskać w witrynie Microsoft Security Development Lifecycle Practices.

Wspólne koncepcje bezpieczeństwa Power Platform

Power Platform zawiera kilka usług. Niektóre z koncepcji bezpieczeństwa, które omówimy w tej serii, odnoszą się do wszystkich z nich. Inne pojęcia są specyficzne dla poszczególnych służb. Tam, gdzie koncepcje bezpieczeństwa są inne, będziemy je wymieniać.

Koncepcje bezpieczeństwa, które są wspólne dla wszystkich usług Power Platform, obejmują:

- Architektura usług Power Platform, czyli jak informacje przepływają przez system

- Uwierzytelnianie do usług Power Platform, czyli jak użytkownicy uzyskują dostęp do usług

- Podłączanie i uwierzytelnianie do źródeł danych, czyli jak usługi łączą się ze źródłami danych, a użytkownicy uzyskują dostęp do danych

- Przechowywanie danych w Power Platform, czyli w jaki sposób dane są chronione zarówno w stanie spoczynku, jak i w trakcie przesyłania między systemami i usługami

Power Platform architektura usługi

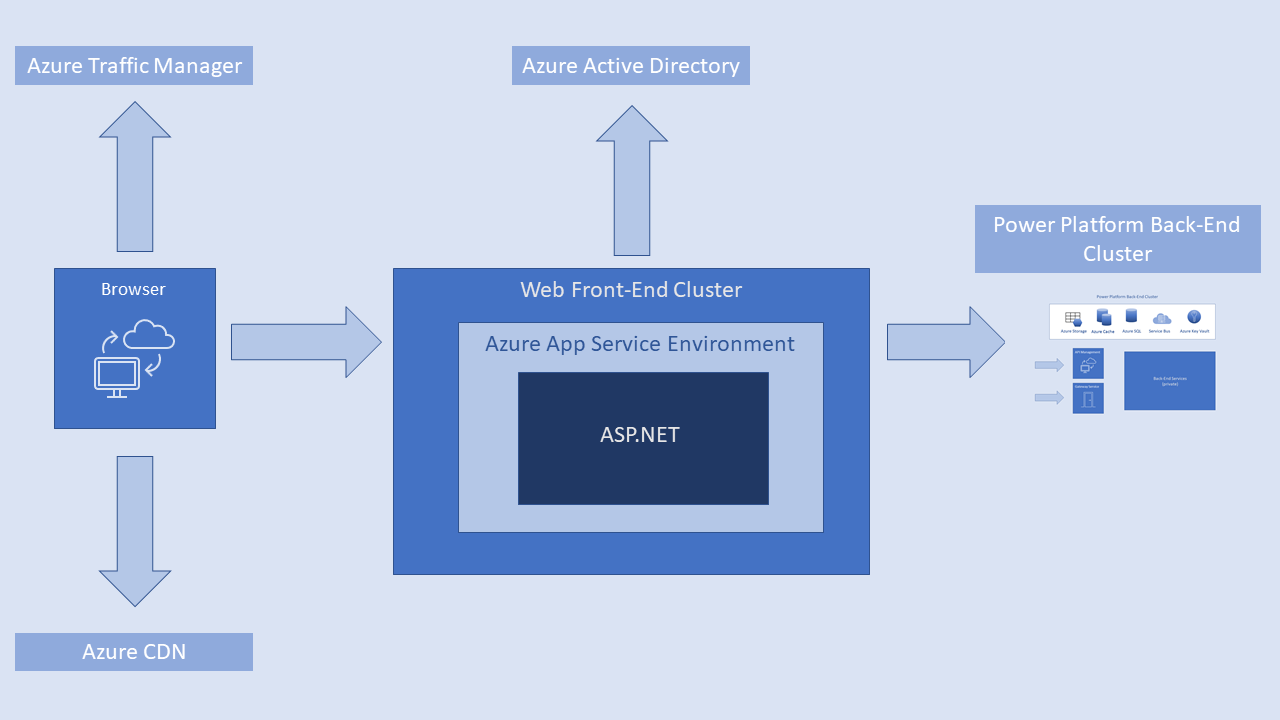

Usługi Power Platform są oparte na platformie Azure, czyli platformie do przetwarzania w chmurze firmy Microsoft. Architektura usług Power Platform składa się z czterech komponentów:

- Klaster front front frontu sieci Web

- Klaster back-end

- Infrastruktura premium

- Platformy mobilne

Klaster front front frontu sieci Web

Dotyczy usług Power Platform, w których jest wyświetlany interfejs użytkownika sieci web. Klaster web front-end serwuje przeglądarce użytkownika stronę główną aplikacji lub serwisu. Wykorzystuje Microsoft Entra do wstępnego uwierzytelnienia klientów i zapewnienia tokenów dla kolejnych połączeń klientów z usługą back-end Power Platform.

Klaster sieci web składa się z witryny sieci ASP.NET uruchomionej w środowisku Azure App Service. Gdy użytkownik odwiedza usługę Power Platform lub aplikację, usługa DNS klienta może uzyskać najbardziej odpowiednie (zwykle najbliższe) dane z Azure Traffic Manager. Aby uzyskać więcej informacji na temat tego procesu, zobacz Wydajna metoda routingu ruchu w usłudze Azure Traffic Manager.

Klaster web front-end zarządza sekwencją logowania i uwierzytelniania. Uzyskuje token dostępu Microsoft Entra po uwierzytelnieniu użytkownika. Komponent ASP.NET przetwarza token, aby określić, do jakiej organizacji należy użytkownik. Następnie komponent konsultuje się z globalnym serwisem back-endow Power Platform, aby wskazać przeglądarce, w którym klastrze back-endow znajduje się dzierżawy organizacji. Kolejne interakcje klienta zachodzą bezpośrednio z klastrem back-end, bez potrzeby korzystania z pośrednictwa front-endu sieciowego.

Przeglądarka pobiera zasoby statyczne, takie jak pliki .js, .css i obrazy, głównie z sieci dostarczania treści (CDN) Azure. Wyjątek stanowią wdrożenia klastrów dla instytucji rządowych. Ze względu na zgodność z przepisami te wdrożenia pomijają Azure CDN. Zamiast tego używają klastra web front-end ze zgodnego regionu do hostowania statycznych treści.

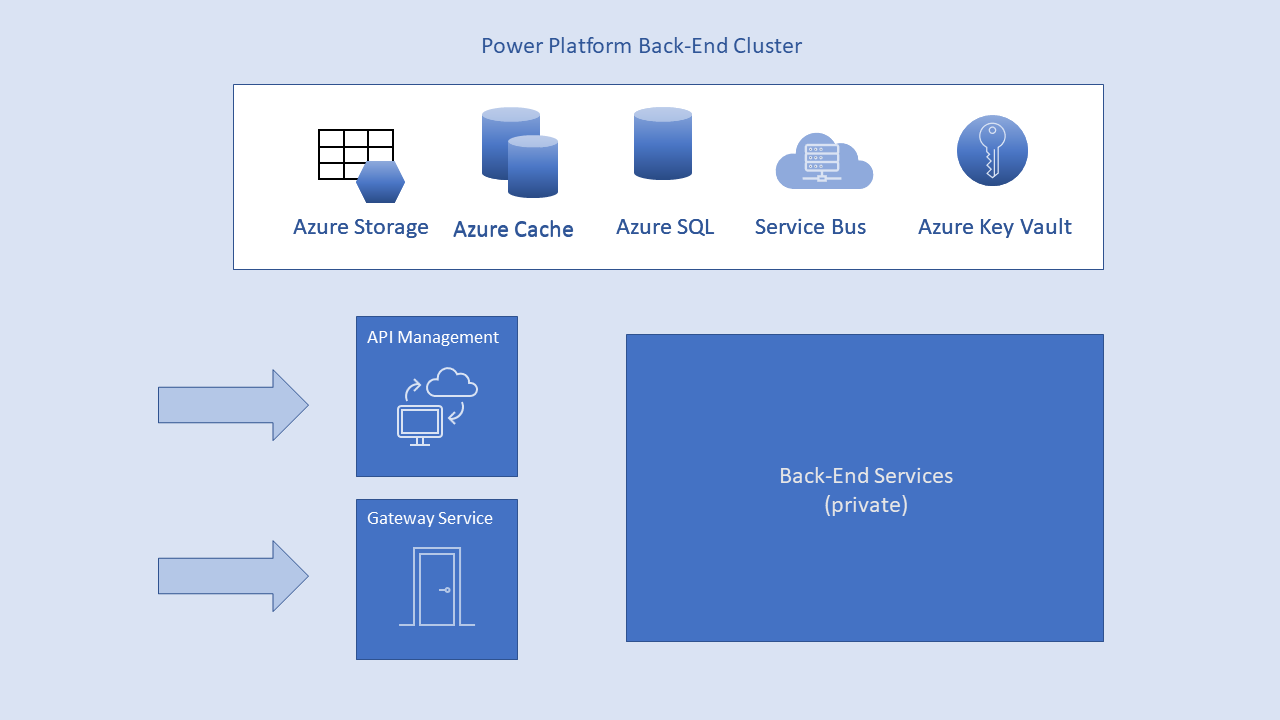

Klaster back-end Power Platform

Klaster back-end jest podstawą wszystkich funkcjonalności dostępnych w usłudze Power Platform. Składa się on z punktów końcowych usług, usług działających w tle, baz danych, pamięci podręcznych i innych komponentów.

Koniec jest dostępny w większości regionów platformy Azure i jest wdrażany w nowych regionach w ich przypadku. W jednym regionie może znajdować się wiele klastrów. Ta konfiguracja umożliwia usługom Power Platform nieograniczone skalowanie poziome po osiągnięciu limitów skalowania pionowego i poziomego pojedynczego klastra.

Klastry back-end są klastrami typu stanowego (stateful). Klaster back-end przechowuje wszystkie dane wszystkich przypisanych do niego lokatorów. Klaster zawierający dane określonego dzierżawcy jest nazywany klastrem macierzyscy dzierżawcy. Informacje o macierzystym klastrze uwierzytelnionego użytkownika są dostarczane przez globalną usługę Power Platform do klastra web front-end. Front-end używa tych informacji, by kierować żądania do macierzystego klastra back-end lokatora.

Metadane i dane lokatorów są przechowywane w granicach klastra. Wyjątkiem jest replikacja danych do drugiego klastra back-end, który znajduje się w sparowanym regionie w tej samej geografii Azure. Drugi klaster służy jako awaryjne rozwiązanie w przypadku awarii w regionie i jest pasywny w każdym innym momencie. Mikroserwisy działające na różnych maszynach w sieci wirtualnej klastra obsługują także funkcje back-end. Tylko dwa z tych mikroserwisów są dostępne z publicznego internetu:

- Usługa bramy

- Azure API Management

Infrastruktura premium Power Platform

Power Platform Premium zapewnia dostęp do rozszerzonego zestawu łączników w ramach płatnej usługi. Twórcy Power Platform nie są ograniczeni w używaniu złączy premium, ale użytkownicy aplikacji są. Oznacza to, że użytkownicy aplikacji, która zawiera łączniki premium, muszą mieć odpowiednią licencję, aby mieć do nich dostęp. Usługa Power Platform back-end określa, czy użytkownik ma dostęp do łączników typu premium, czy nie.

Platformy mobilne

Power Platform obsługuje aplikacje na Android, iOS i Windows (UWP). Zagadnienia dotyczące bezpieczeństwa aplikacji mobilnych dzielą się na dwie kategorie:

- Komunikacja z urządzeniem

- Aplikacja i dane na urządzeniu

Komunikacja z urządzeniem

Aplikacje mobilne Power Platform korzystają z tego samego połączenia i sekwencji uwierzytelniania, które są używane w przeglądarkach. Aplikacje na Android i iOS otwierają sesję przeglądarki w aplikacji. Aplikacje Windows używają brokera do ustanowienia kanału komunikacyjnego z usługami Power Platform w procesie logowania.

Poniższa tabela przedstawia obsługę uwierzytelniania opartego na certyfikatach (CBA) w aplikacjach mobilnych:

| Pomoc techniczna CBA | iOS | Android | Okna |

|---|---|---|---|

| Zaloguj się w usłudze | Obsługiwane | Obsługiwane | Nieobsługiwane |

| Wstępne połączenie usługi AD Z USŁUGAMI SSRS (połączenie z serwerem SSRS) | Nieobsługiwane | Obsługiwane | Nieobsługiwane |

| Serwer proxy aplikacji SSRS | Obsługiwane | Obsługiwane | Nieobsługiwane |

Aplikacje mobilne aktywnie komunikują się z usługami Power Platform. Statystyki użytkowania aplikacji i podobne dane są przekazywane do serwisów monitorujących użytkowanie i aktywność. Nie zawiera danych klientów.

Aplikacja i dane na urządzeniu

Aplikacja mobilna i wymagane przez nią dane są bezpiecznie przechowywane na urządzeniu. Microsoft Entra i tokeny odświeżania są przechowywane przy użyciu standardowych środków bezpieczeństwa.

Dane buforowane na urządzeniu obejmują dane aplikacji, ustawienia użytkownika oraz pulpity i raporty, do których dostęp uzyskano podczas poprzednich sesji. Pamięć podręczna jest przechowywana w piaskownicy w wewnętrznej pamięci masowej. Pamięć podręczna jest dostępna tylko dla danej aplikacji i może być zaszyfrowana przez system operacyjny.

- iOS: Szyfrowanie jest automatyczne po ustawieniu kodu dostępu przez użytkownika.

- Android: Szyfrowanie można skonfigurować w ustawieniach.

- Windows: szyfrowanie jest obsługiwane przez BitLocker.

Microsoft Intune można użyć szyfrowania na poziomie plików, aby wzmocnić szyfrowanie danych. Intune to usługa programowa, która umożliwia zarządzanie urządzeniami mobilnymi i aplikacjami. Wszystkie trzy platformy mobilne obsługują Intune. Gdy usługa Intune jest włączona i skonfigurowana, dane na urządzeniu przenośnym są szyfrowane oraz nie można zainstalować aplikacji usługi Power Platform na karcie SD.

Aplikacja systemu Windows obsługuje także ochronę informacji systemu Windows (WIP).

Dane z pamięci podręcznej są usuwane, gdy użytkownik:

- odinstalowuje aplikację

- wypisuje się z usługi Power Platform

- nie udaje się zalogować po zmianie hasła lub wygaśnięciu tokena

Lokalizacja jest włączona lub wyłączona jawnie przez użytkownika. Jeśli została włączona, dane geograficznych nie są zapisywane na urządzeniu i nie są udostępniane firmie Microsoft.

Powiadomienia są włączane lub wyłączane jawnie przez użytkownika. Jeśli powiadomienia są włączone, systemy Android i iOS nie obsługują wymagań dotyczących rezydencji danych geograficznych.

Usługi Power Platform mobilne nie mają dostępu do innych folderów aplikacji ani plików na urządzeniu.

Niektóre dane uwierzytelniające oparte na tokenach są dostępne dla innych aplikacji Microsoftu, takich jak Authenticator, aby umożliwić jednokrotne logowanie. Dane te są zarządzane przez Microsoft Entra Authentication Library SDK.

Powiązane artykuły

Uwierzytelnianie w usługach platformy Power Platform

Nawiązywanie połączeń ze źródłami danych i uwierzytelnianie się w nich

Magazyn danych na platformie Power Platform

Zabezpieczenia Power Platform — często zadawane pytania

Zobacz też

- Zabezpieczenia w usłudze Microsoft Dataverse

- Warunki Microsoft Online Services

- Oświadczenie o ochronie prywatności w przedsiębiorstwie Microsoft

- Uzupełnienie dotyczące ochrony danych

- Praktyki cyklu rozwoju bezpieczeństwa firmy Microsoft

- Wydajna metoda routingu ruchu w usłudze Azure Traffic Manager

- Microsoft Intune

- Ochrona informacji w systemie Windows (WIP)