Włączanie szyfrowania dla platformy SAP HANA

Zalecamy szyfrowanie połączeń z serwerem SAP HANA z poziomu programu Power Query Desktop i dodatku Power Query Online. Szyfrowanie HANA można włączyć przy użyciu zastrzeżonej biblioteki CommonCryptoLib (wcześniej znanej jako sapcrypto). Firma SAP zaleca korzystanie z biblioteki CommonCryptoLib.

Uwaga

Firma SAP nie obsługuje już biblioteki OpenSSL, a w związku z tym firma Microsoft również wycofała swoją pomoc techniczną. Zamiast tego użyj biblioteki CommonCryptoLib.

Ten artykuł zawiera omówienie włączania szyfrowania przy użyciu biblioteki CommonCryptoLib i odwołuje się do niektórych określonych obszarów dokumentacji systemu SAP. Okresowo aktualizujemy zawartość i linki, ale aby uzyskać kompleksowe instrukcje i pomoc techniczną, zawsze zapoznaj się z oficjalną dokumentacją systemu SAP. Użyj biblioteki CommonCryptoLib, aby skonfigurować szyfrowanie zamiast biblioteki OpenSSL; Aby uzyskać instrukcje, zobacz Jak skonfigurować protokół TLS/SSL w oprogramowaniu SAP HANA 2.0. Aby uzyskać instrukcje dotyczące migrowania z biblioteki OpenSSL do biblioteki CommonCryptoLib, przejdź do witryny SAP Note 2093286 (wymagany jest użytkownik s-user).

Uwaga

Kroki konfiguracji szyfrowania opisane w tym artykule nakładają się na kroki konfiguracji i konfiguracji logowania jednokrotnego SAML. Użyj biblioteki CommonCryptoLib jako dostawcy szyfrowania serwera HANA i upewnij się, że wybór biblioteki CommonCryptoLib jest spójny w konfiguracjach protokołu SAML i szyfrowania.

Istnieją cztery fazy włączania szyfrowania dla platformy SAP HANA. Następnie omówimy te fazy. Więcej informacji: Zabezpieczanie komunikacji między programem SAP HANA Studio i serwerem SAP HANA za pośrednictwem protokołu SSL

Korzystanie z biblioteki CommonCryptoLib

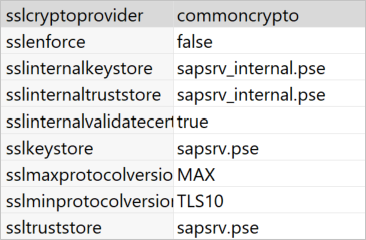

Upewnij się, że serwer HANA jest skonfigurowany do używania biblioteki CommonCryptoLib jako dostawcy usług kryptograficznych.

Tworzenie żądania podpisania certyfikatu

Utwórz żądanie podpisania certyfikatu X509 dla serwera HANA.

Za pomocą protokołu SSH nawiąż połączenie z maszyną z systemem Linux uruchomioną na serwerze HANA jako <adm sid>.

Przejdź do katalogu głównego /usr/sap/sid>/<home/.ssl. Ukryty plik SSL już istnieje, jeśli główny urząd certyfikacji został już utworzony.

Jeśli nie masz jeszcze urzędu certyfikacji, którego możesz użyć, możesz utworzyć główny urząd certyfikacji samodzielnie, wykonując kroki opisane w temacie Zabezpieczanie komunikacji między programem SAP HANA Studio i serwerem SAP HANA za pośrednictwem protokołu SSL.

Uruchom następujące polecenie:

sapgenpse gen_pse -p cert.pse -r csr.txt -k GN-dNSName:<HOSTNAME z nazwą FQDN> "CN=<HOSTNAME with FQDN>"

To polecenie tworzy żądanie podpisania certyfikatu i klucz prywatny. <Wypełnij pole HOSTNAME nazwą FQDN> przy użyciu nazwy hosta i w pełni kwalifikowanej nazwy domeny (FQDN).

Pobieranie podpisanego certyfikatu

Uzyskaj certyfikat podpisany przez urząd certyfikacji (CA), który jest zaufany przez klientów, których użyjesz do nawiązania połączenia z serwerem HANA.

Jeśli masz już zaufany urząd certyfikacji firmy (reprezentowany przez CA_Cert.pem i CA_Key.pem w poniższym przykładzie), podpisz żądanie certyfikatu, uruchamiając następujące polecenie:

openssl x509 -req -days 365 -in csr.txt -CA CA_Cert.pem -CAkey CA_Key.pem -CAcreateserial -out cert.pem

Skopiuj nowy plik cert.pem na serwer.

Utwórz łańcuch certyfikatów serwera HANA:

sapgenpse import_own_cert -p cert.pse -c cert.pem

Uruchom ponownie serwer HANA.

Sprawdź relację zaufania między klientem a urzędem certyfikacji użytym do podpisania certyfikatu serwera SAP HANA.

Klient musi ufać urzędowi certyfikacji użytemu do podpisania certyfikatu X509 serwera HANA, zanim będzie można nawiązać zaszyfrowane połączenie z serwerem HANA z komputera klienta.

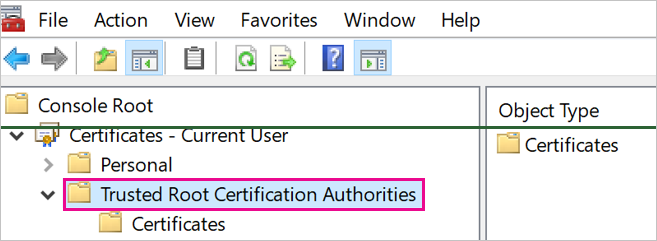

Istnieją różne sposoby zapewnienia, że ta relacja zaufania istnieje przy użyciu programu Microsoft Management Console (mmc) lub wiersza polecenia. Można zaimportować certyfikat X509 urzędu certyfikacji (cert.pem) do folderu Zaufane główne urzędy certyfikacji dla użytkownika, który nawiąże połączenie lub do tego samego folderu dla samej maszyny klienckiej, jeśli jest to pożądane.

Należy najpierw przekonwertować plik cert.pem na plik crt, zanim będzie można zaimportować certyfikat do folderu Zaufane główne urzędy certyfikacji.

Testowanie połączenia

Uwaga

Przed rozpoczęciem korzystania z procedur opisanych w tej sekcji musisz zalogować się do usługi Power BI przy użyciu poświadczeń konta administratora.

Aby można było zweryfikować certyfikat serwera w usługa Power BI online, musisz mieć już skonfigurowane źródło danych dla lokalnej bramy danych. Jeśli nie masz jeszcze skonfigurowanego źródła danych w celu przetestowania połączenia, musisz go utworzyć. Aby skonfigurować źródło danych w bramie:

W usługa Power BI wybierz ikonę

konfiguracji.

konfiguracji.Z listy rozwijanej wybierz pozycję Zarządzaj bramami.

Wybierz wielokropek (...) obok nazwy bramy, której chcesz użyć z tym łącznikiem.

Z listy rozwijanej wybierz pozycję Dodaj źródło danych.

W obszarze Źródło danych Ustawienia wprowadź nazwę źródła danych, które chcesz wywołać w polu tekstowym Nazwa źródła danych.

W polu Typ źródła danych wybierz pozycję SAP HANA.

Wprowadź nazwę serwera na serwerze i wybierz metodę uwierzytelniania.

Kontynuuj wykonywanie instrukcji w następnej procedurze.

Przetestuj połączenie w programie Power BI Desktop lub usługa Power BI.

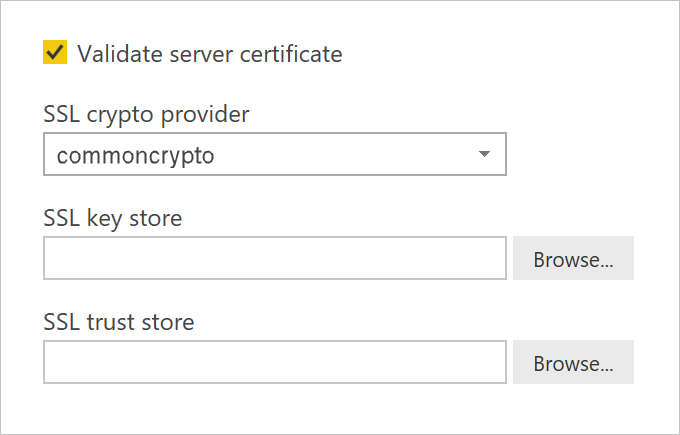

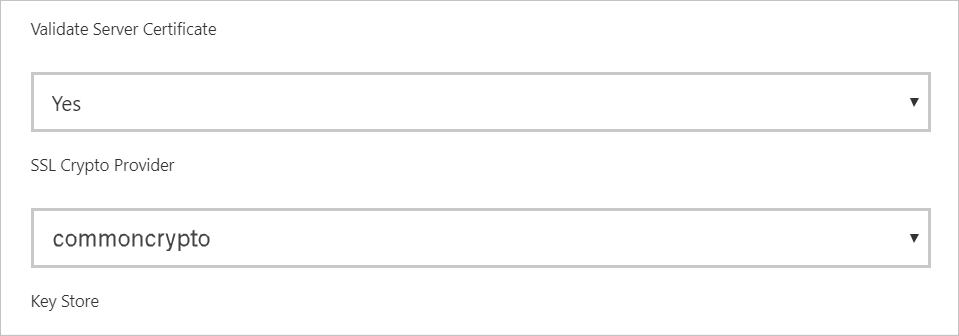

W programie Power BI Desktop lub na stronie źródła danych Ustawienia usługa Power BI upewnij się, że przed podjęciem próby nawiązania połączenia z serwerem SAP HANA upewnij się, że certyfikat serwera Weryfikuj jest włączony. W polu Dostawca kryptografii SSL wybierz pozycję commoncrypto. Pozostaw pola Magazyn kluczy SSL i Magazyn zaufania SSL puste.

Power BI Desktop

Usługa Power BI

Sprawdź, czy można pomyślnie nawiązać zaszyfrowane połączenie z serwerem z włączoną opcją Weryfikuj certyfikat serwera, ładując dane w programie Power BI Desktop lub odświeżając opublikowany raport w usługa Power BI.

Należy pamiętać, że wymagane są tylko informacje o dostawcy szyfrowania SSL. Jednak implementacja może wymagać również użycia magazynu kluczy i magazynu zaufania. Aby uzyskać więcej informacji na temat tych magazynów i sposobu ich tworzenia, przejdź do pozycji Właściwości protokołu TLS/SSL Połączenie ion po stronie klienta (ODBC).