Szyfrowanie danych dla usługi Azure Database for MySQL przy użyciu witryny Azure Portal

DOTYCZY:  Azure Database for MySQL — pojedynczy serwer

Azure Database for MySQL — pojedynczy serwer

Ważne

Pojedynczy serwer usługi Azure Database for MySQL znajduje się na ścieżce wycofania. Zdecydowanie zalecamy uaktualnienie do serwera elastycznego usługi Azure Database for MySQL. Aby uzyskać więcej informacji na temat migracji do serwera elastycznego usługi Azure Database for MySQL, zobacz Co się dzieje z usługą Azure Database for MySQL — pojedynczy serwer?

Dowiedz się, jak za pomocą witryny Azure Portal skonfigurować szyfrowanie danych dla usługi Azure Database for MySQL i zarządzać nim.

Wymagania wstępne dotyczące interfejsu wiersza polecenia platformy Azure

Musisz mieć subskrypcję platformy Azure i być administratorem tej subskrypcji.

W usłudze Azure Key Vault utwórz magazyn kluczy i klucz do użycia dla klucza zarządzanego przez klienta.

Magazyn kluczy musi mieć następujące właściwości do użycia jako klucz zarządzany przez klienta:

-

az resource update --id $(az keyvault show --name \ <key_vault_name> -o tsv | awk '{print $1}') --set \ properties.enableSoftDelete=true -

az keyvault update --name <key_vault_name> --resource-group <resource_group_name> --enable-purge-protection true Dni przechowywania ustawione na 90 dni

az keyvault update --name <key_vault_name> --resource-group <resource_group_name> --retention-days 90

-

Klucz musi mieć następujące atrybuty do użycia jako klucz zarządzany przez klienta:

- Brak daty wygaśnięcia

- Niewyłączone

- Wykonywanie operacji pobierania, zawijania, odpakowywanie

- atrybut recoverylevel ustawiony na wartość Możliwe do odzyskania (wymaga to usunięcia nietrwałego z okresem przechowywania ustawionym na 90 dni)

- Włączono ochronę przed przeczyszczeniem

Powyższe atrybuty klucza można zweryfikować przy użyciu następującego polecenia:

az keyvault key show --vault-name <key_vault_name> -n <key_name>Usługa Azure Database for MySQL — pojedynczy serwer powinna znajdować się w warstwie cenowej Ogólnego przeznaczenia lub Zoptymalizowane pod kątem pamięci oraz w magazynie ogólnego przeznaczenia w wersji 2. Przed kontynuowaniem zapoznaj się z ograniczeniami szyfrowania danych przy użyciu kluczy zarządzanych przez klienta.

Ustawianie odpowiednich uprawnień dla operacji kluczy

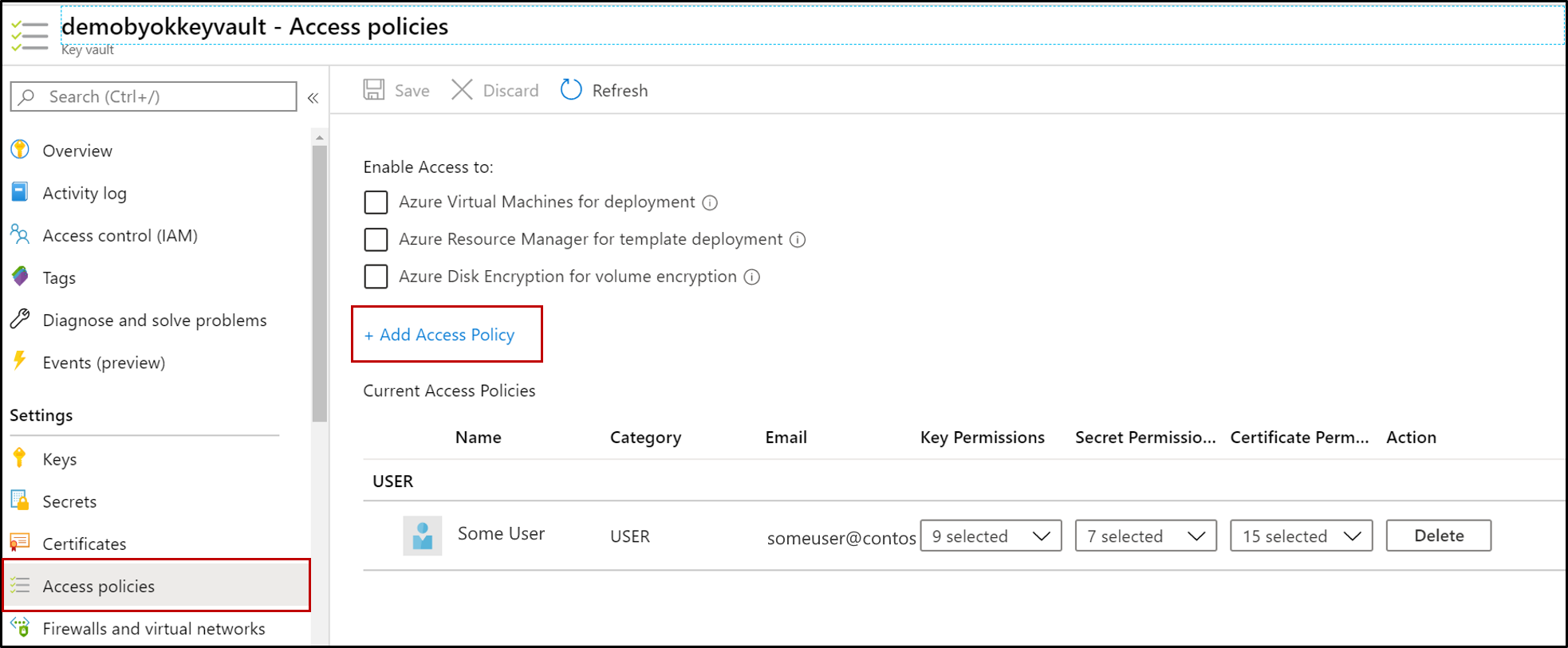

W usłudze Key Vault wybierz pozycję Zasady>dostępu Dodaj zasady dostępu.

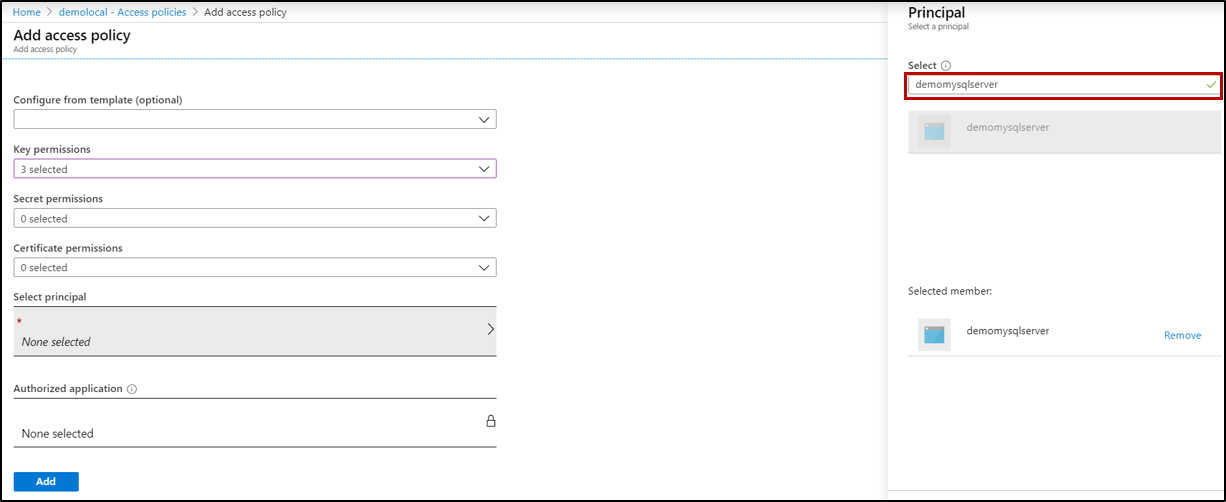

Wybierz pozycję Uprawnienia klucza, a następnie wybierz pozycję Pobierz, Zawijaj, Odpakuj i Podmiot zabezpieczeń, który jest nazwą serwera MySQL. Jeśli nie można odnaleźć podmiotu zabezpieczeń serwera na liście istniejących podmiotów zabezpieczeń, musisz go zarejestrować. Podczas próby skonfigurowania szyfrowania danych po raz pierwszy zostanie wyświetlony monit o zarejestrowanie jednostki serwera i niepowodzenie.

Wybierz pozycję Zapisz.

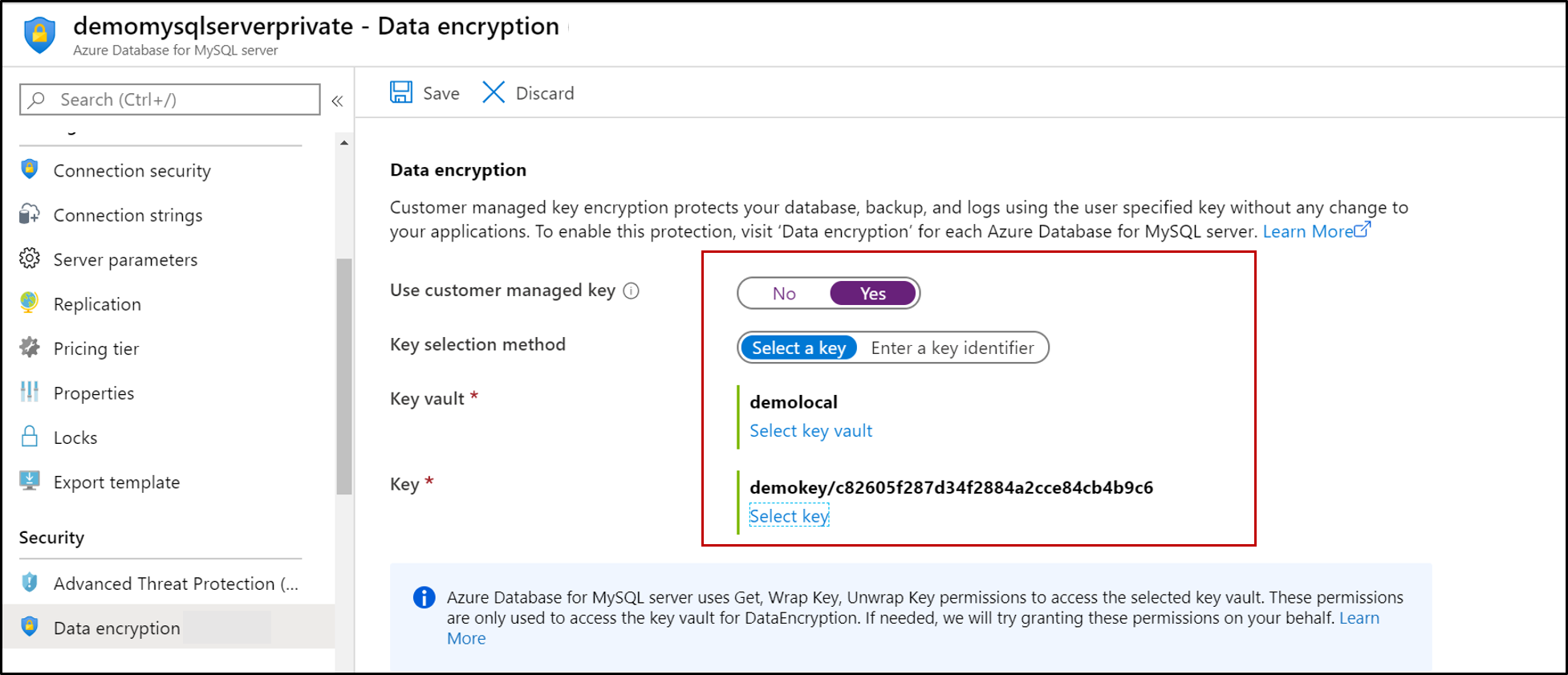

Ustawianie szyfrowania danych dla usługi Azure Database for MySQL

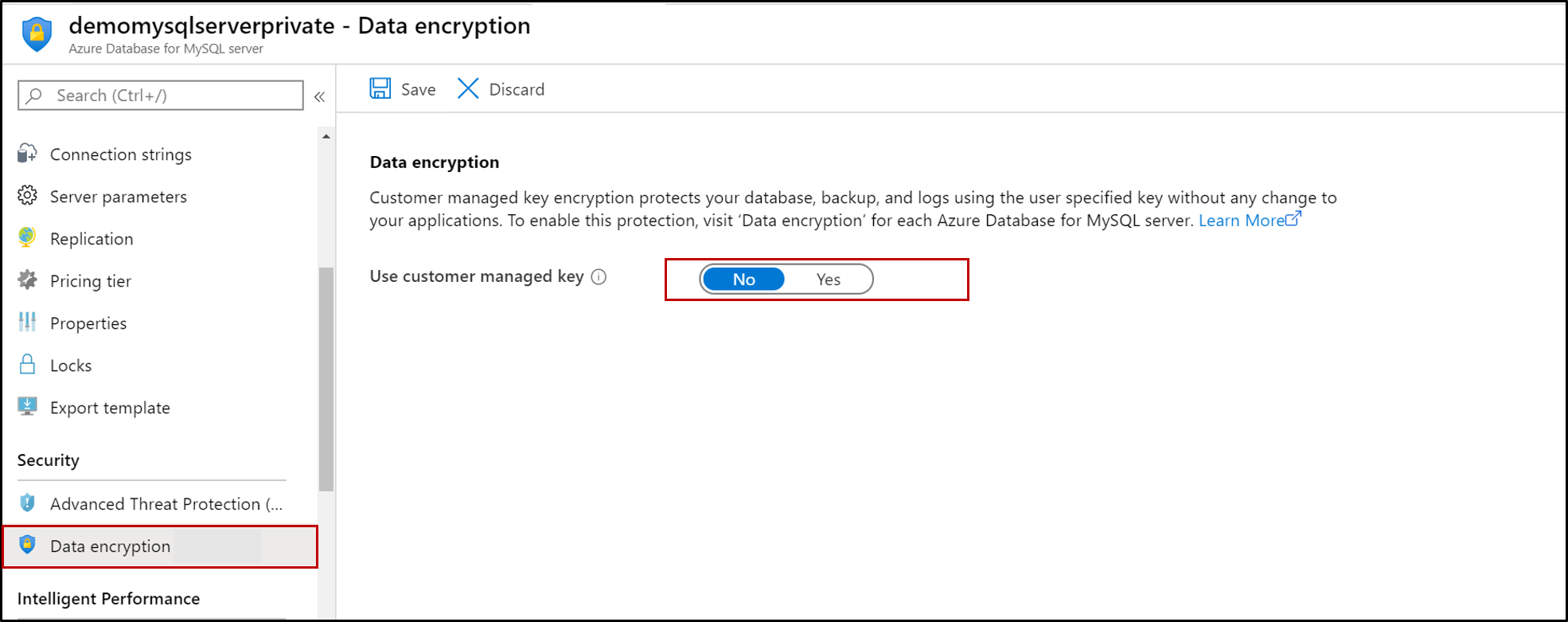

W usłudze Azure Database for MySQL wybierz pozycję Szyfrowanie danych, aby skonfigurować klucz zarządzany przez klienta.

Możesz wybrać magazyn kluczy i parę kluczy lub wprowadzić identyfikator klucza.

Wybierz pozycję Zapisz.

Aby upewnić się, że wszystkie pliki (w tym pliki tymczasowe) są w pełni zaszyfrowane, uruchom ponownie serwer.

Używanie szyfrowania danych dla serwerów przywracania lub repliki

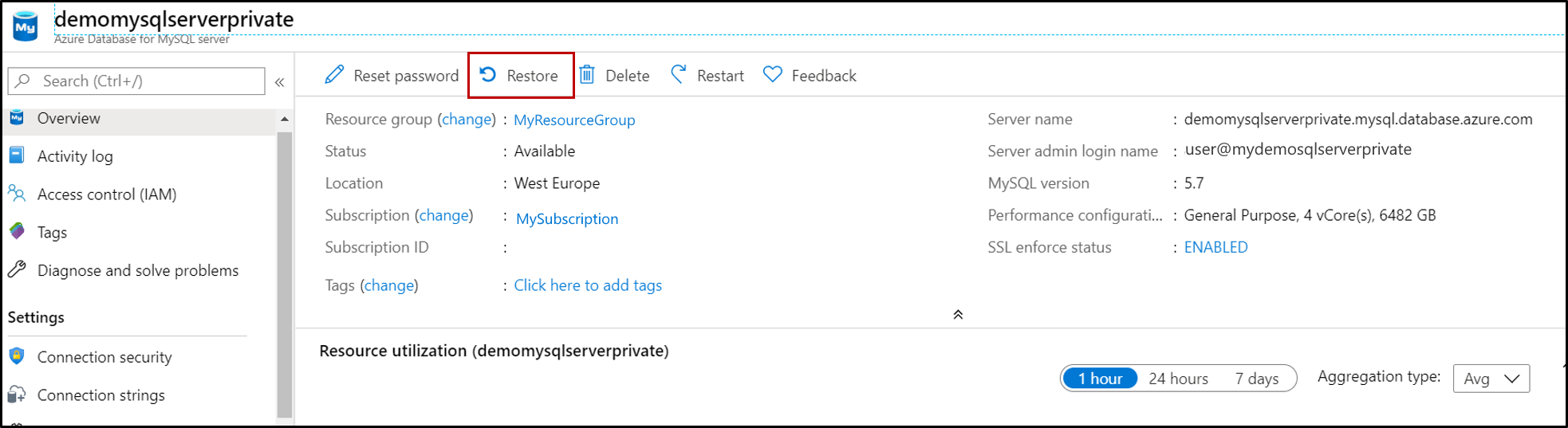

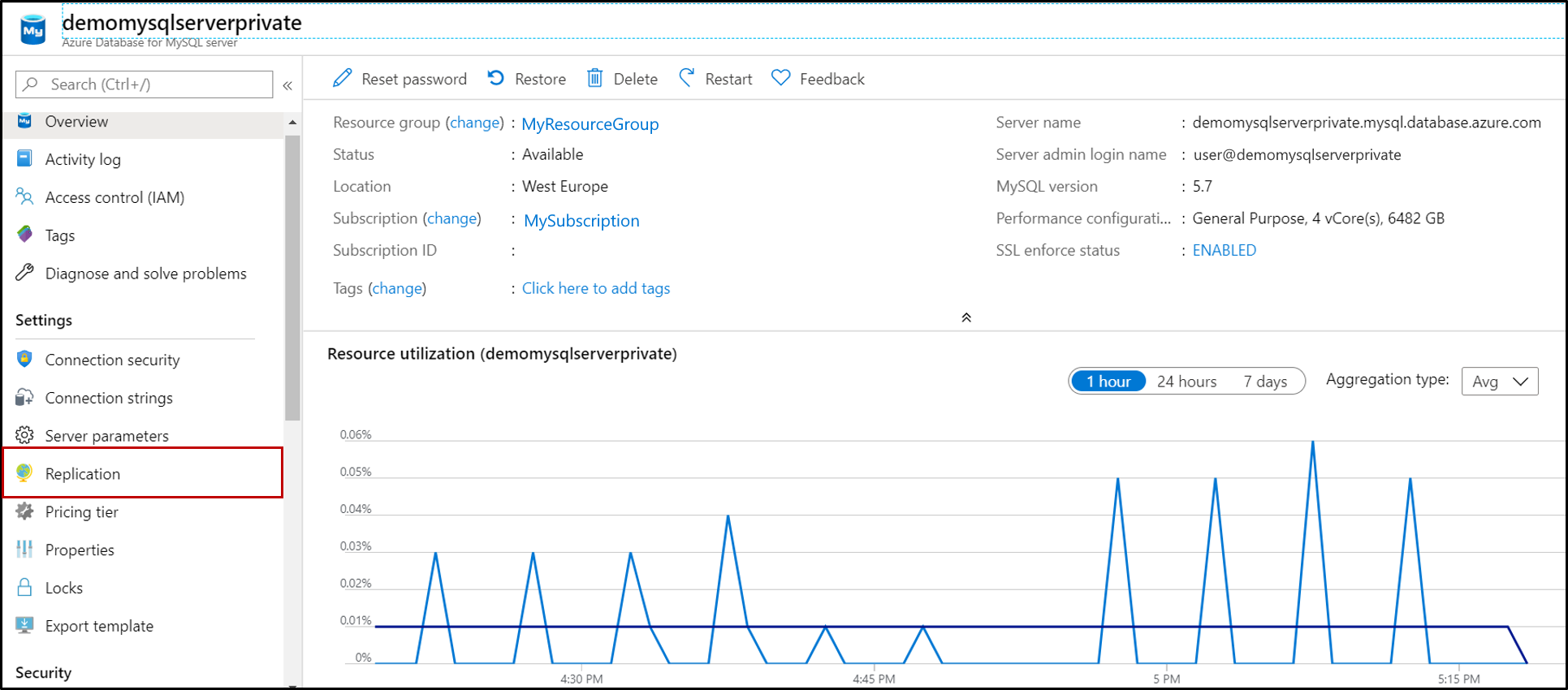

Po zaszyfrowaniu usługi Azure Database for MySQL za pomocą klucza zarządzanego klienta przechowywanego w usłudze Key Vault każda nowo utworzona kopia serwera jest również szyfrowana. Możesz utworzyć tę nową kopię za pomocą operacji przywracania lokalnego lub geograficznego albo za pomocą operacji repliki (lokalnie/między regionami). Dlatego w przypadku zaszyfrowanego serwera MySQL można wykonać następujące kroki, aby utworzyć zaszyfrowany przywrócony serwer.

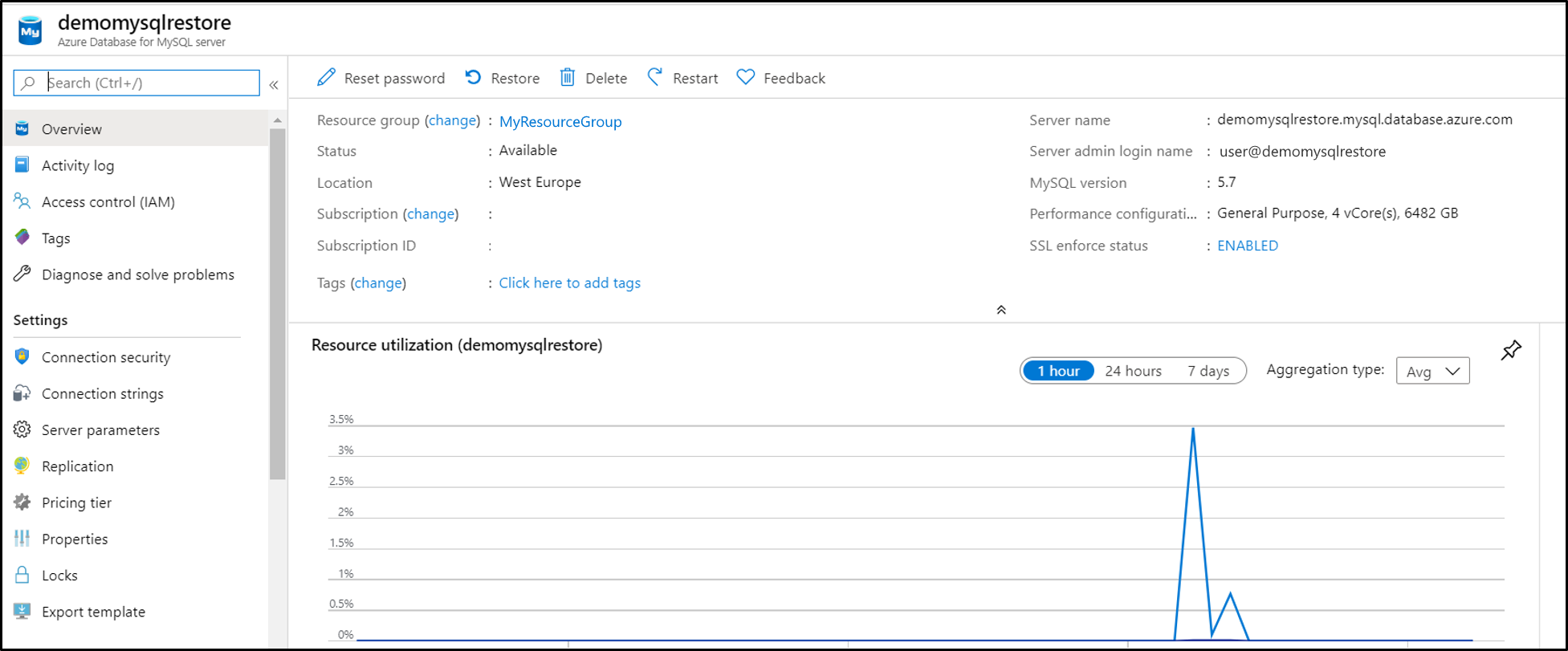

Na serwerze wybierz pozycję Przywracanie omówienia>.

Lub w przypadku serwera z włączoną replikacją w obszarze Ustawienia wybierz pozycję Replikacja.

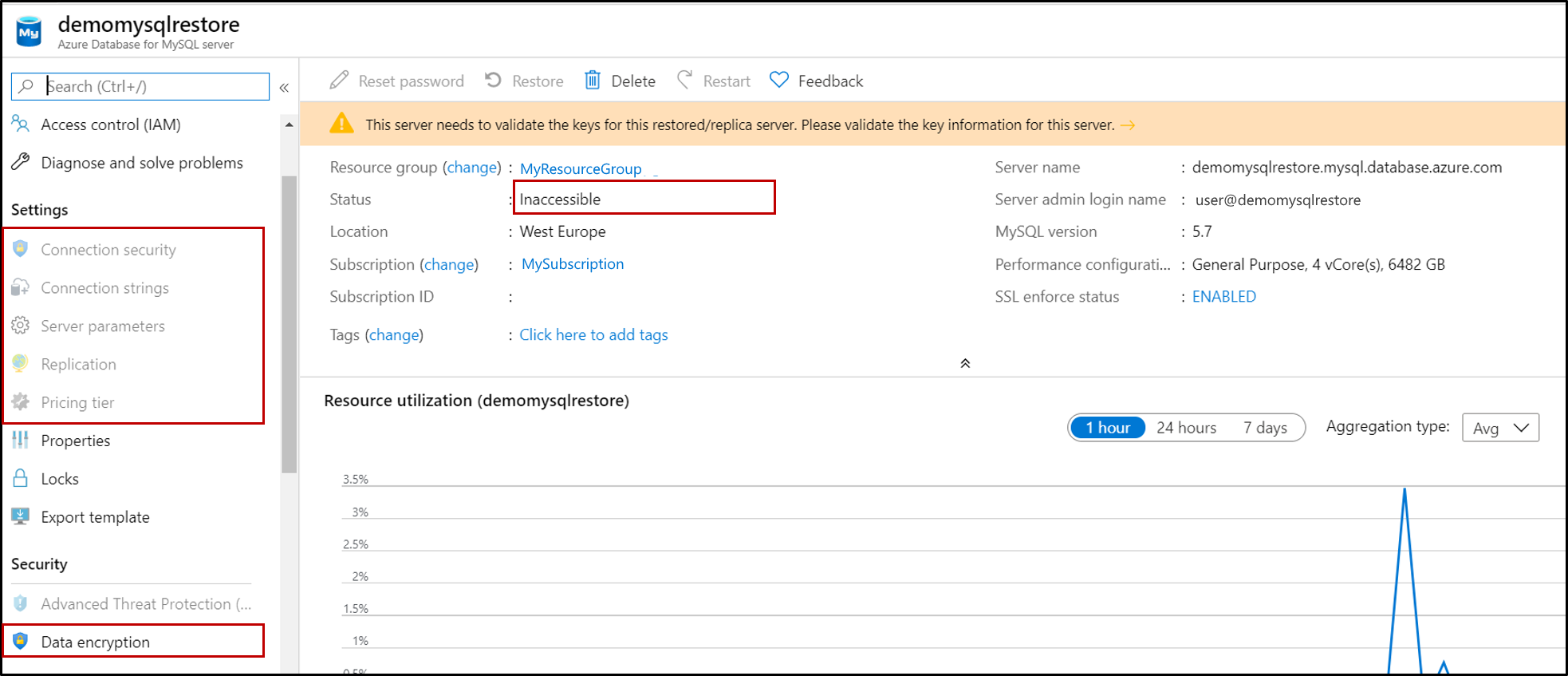

Po zakończeniu operacji przywracania utworzony nowy serwer jest szyfrowany przy użyciu klucza serwera podstawowego. Jednak funkcje i opcje na serwerze są wyłączone, a serwer jest niedostępny. Zapobiega to manipulacji danymi, ponieważ tożsamość nowego serwera nie otrzymała jeszcze uprawnień dostępu do magazynu kluczy.

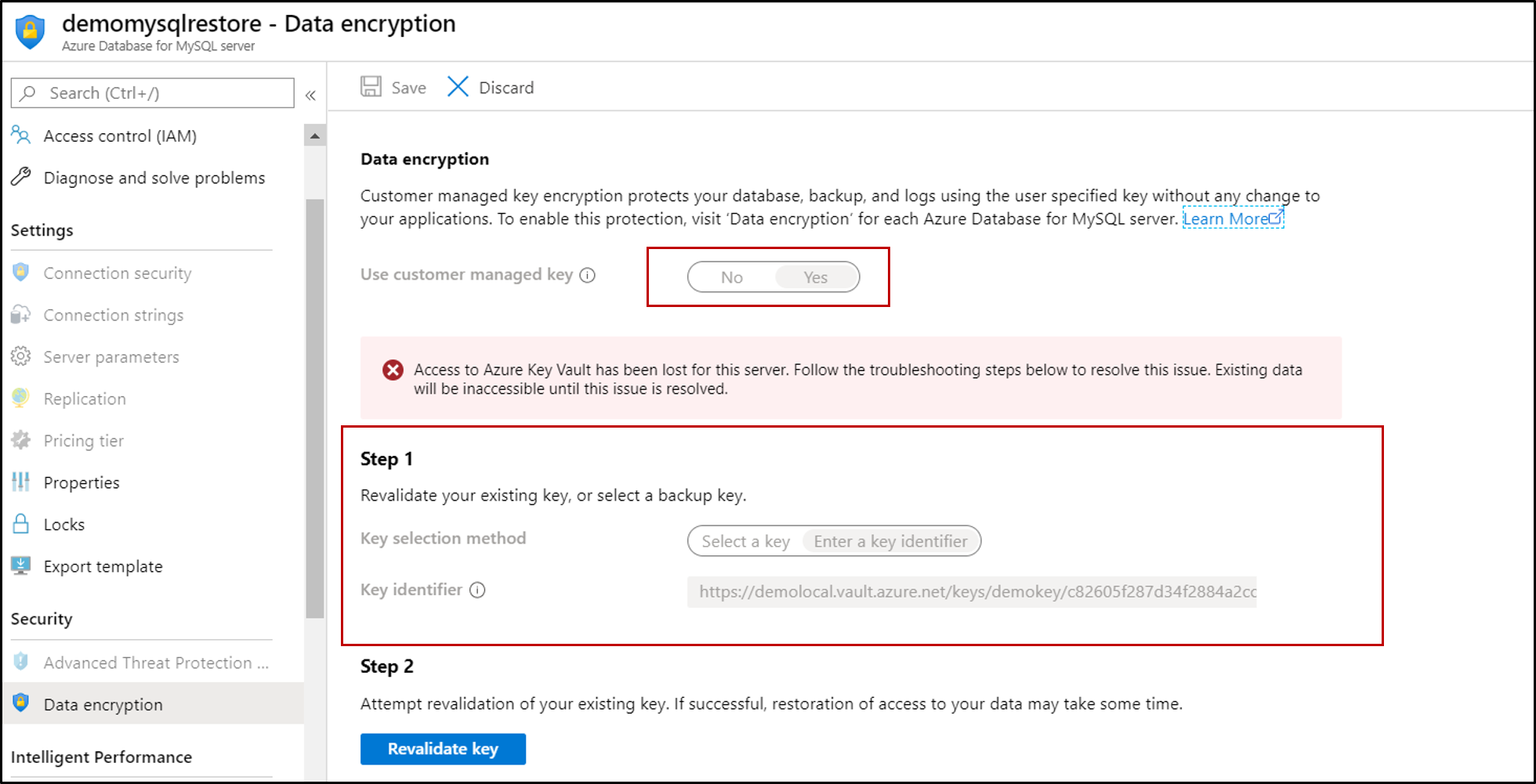

Aby serwer był dostępny, należy ponownie uruchomić klucz na przywróconym serwerze. Wybierz pozycję Szyfrowanie>danych Zrewiduj klucz.

Uwaga

Pierwsza próba ponownego zmiany zakończy się niepowodzeniem, ponieważ jednostka usługi nowego serwera musi mieć dostęp do magazynu kluczy. Aby wygenerować jednostkę usługi, wybierz pozycję Odwołuj klucz, co spowoduje wyświetlenie błędu, ale generuje jednostkę usługi. Następnie zapoznaj się z tymi krokami we wcześniejszej części tego artykułu.

Musisz przyznać magazynowi kluczy dostęp do nowego serwera. Aby uzyskać więcej informacji, zobacz Przypisywanie zasad dostępu do usługi Key Vault.

Po zarejestrowaniu jednostki usługi ponownie zrewiduj klucz, a serwer wznowi normalne działanie.