Samouczek: monitorowanie maszyn wirtualnych przy użyciu Azure Security Center

Usługa Azure Security Center ułatwia wgląd w rozwiązania z zakresu zabezpieczeń zasobów platformy Azure. Usługa Security Center oferuje zintegrowane monitorowanie zabezpieczeń. Potrafi wykrywać zagrożenia, które inaczej mogłyby ujść uwadze. W tym samouczku poznasz usługę Azure Security Center oraz następujące zagadnienia:

- Konfigurowanie zbierania danych

- Konfigurowanie zasad zabezpieczeń

- Wyświetlanie problemów z kondycją konfiguracji i ich rozwiązywanie

- Przeglądanie wykrytych zagrożeń

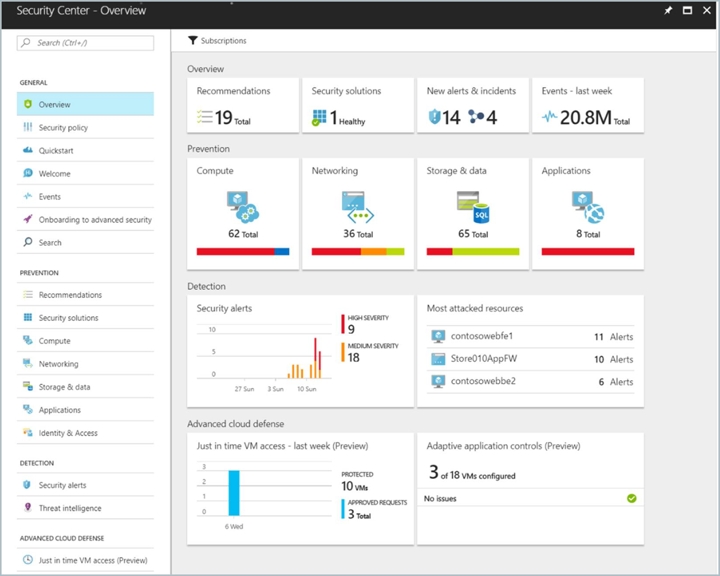

Security Center — Przegląd

Usługa Security Center identyfikuje potencjalne problemy z konfiguracją maszyny wirtualnej i ukierunkowane zagrożenia bezpieczeństwa. Mogą one obejmować maszyny wirtualne bez sieciowych grup zabezpieczeń, niezaszyfrowane dyski i ataki siłowe przez protokół RDP (Remote Desktop Protocol). Informacje są wyświetlane na pulpicie nawigacyjnym usługi Security Center w postaci czytelnych wykresów.

Aby uzyskać dostęp do pulpitu nawigacyjnego usługi Security Center, w Azure Portal w menu wybierz pozycję Security Center. Na pulpicie nawigacyjnym można sprawdzić kondycję zabezpieczeń środowiska platformy Azure, liczbę zalecanych rozwiązań i bieżący stan alertów dotyczących zagrożeń. Każdy wykres wysokiego poziomu można rozwinąć, aby wyświetlić bardziej szczegółowe informacje.

Usługa Security Center wykracza poza odnajdywanie danych i udostępnia zalecenia dla wykrytych problemów. Na przykład jeśli maszyna wirtualna została wdrożona bez dołączonej sieciowej grupy zabezpieczeń, usługa Security Center wyświetla zalecenie z krokami korygowania do wykonania. Automatyczne kroki korygowania uzyskuje się bez opuszczania kontekstu usługi Security Center.

Konfigurowanie zbierania danych

Zanim będzie możliwe uzyskanie wglądu w konfiguracje zabezpieczeń maszyn wirtualnych, trzeba skonfigurować zbieranie danych przez usługę Security Center. Obejmuje to włączenie zbierania danych, co powoduje automatyczne zainstalowanie programu Microsoft Monitoring Agent na wszystkich maszynach wirtualnych w subskrypcji.

- Na pulpicie nawigacyjnym usługi Security Center kliknij pozycję Zasady zabezpieczeń, a następnie wybierz swoją subskrypcję.

- W polu Zbieranie danych w obszarze Automatyczna aprowizacja wybierz pozycję Włączone.

- W polu Domyślna konfiguracja obszaru roboczego pozostaw wartość Używaj obszarów roboczych utworzonych przez usługę Security Center (domyślne).

- W obszarze Zdarzenia zabezpieczeń zachowaj domyślną opcję Typowe.

- Kliknij przycisk Zapisz w górnej części strony.

Następnie na wszystkich maszynach wirtualnych jest instalowany agent zbierania danych usługi Security Center i rozpoczyna się zbieranie danych.

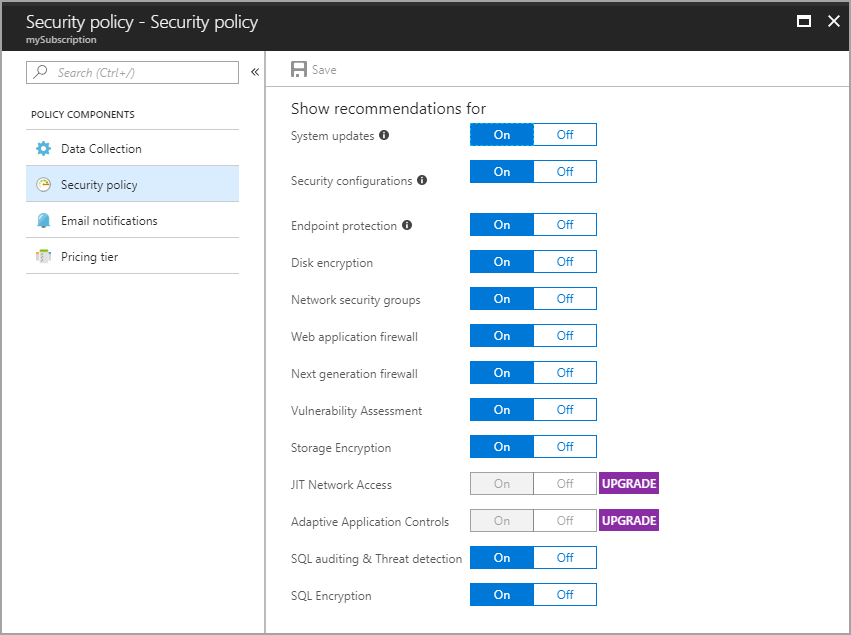

Konfigurowanie zasad zabezpieczeń

Zasady zabezpieczeń służą do definiowania elementów, dla których usługa Security Center zbiera dane i przygotowuje zalecenia. Różne zasady zabezpieczeń można stosować do różnych zestawów zasobów platformy Azure. Mimo że domyślnie zasoby platformy Azure są sprawdzane pod kątem wszystkich elementów zasad, można wyłączyć pojedyncze elementy zasad dla wszystkich zasobów platformy Azure lub dla grupy zasobów. Aby uzyskać szczegółowe informacje na temat zasad zabezpieczeń usługi Security Center, zobacz Ustawianie zasad zabezpieczeń w usłudze Azure Security Center.

Aby skonfigurować zasady zabezpieczeń dla całej subskrypcji:

- Na pulpicie nawigacyjnym usługi Security Center wybierz pozycję Zasady zabezpieczeń, a następnie wybierz swoją subskrypcję.

- W bloku Zasady zabezpieczeń wybierz pozycję Zasady zabezpieczeń.

- W bloku Zasady zabezpieczeń — Zasady zabezpieczeń włącz lub wyłącz elementy zasad, które chcesz zastosować do subskrypcji.

- Po zakończeniu wybierania ustawień wybierz przycisk Zapisz w górnej części bloku.

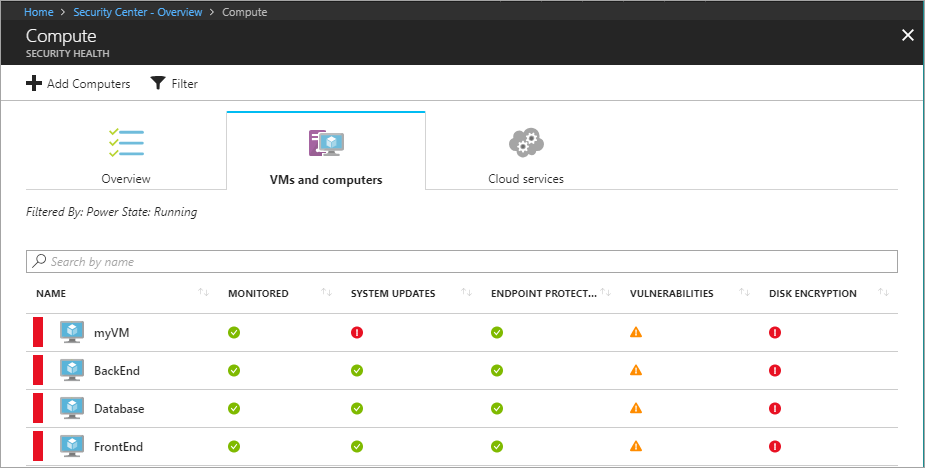

Wyświetlanie kondycji konfiguracji maszyny wirtualnej

Po włączeniu zbierania danych i ustawieniu zasad zabezpieczeń usługa Security Center zacznie udostępniać alerty i zalecenia. Gdy maszyny wirtualne są wdrażane, instalowany jest agent zbierania danych. Usługa Security Center jest następnie wypełniana danymi dotyczącymi nowych maszyn wirtualnych. Aby uzyskać szczegółowe informacje o kondycji konfiguracji maszyny wirtualnej, zobacz Ochrona maszyn wirtualnych w usłudze Security Center.

W miarę gromadzenia danych agregowana jest kondycja zasobu dla każdej maszyny wirtualnej i powiązanego zasobu platformy Azure. Informacje są pokazywane na czytelnym wykresie.

Aby wyświetlić kondycję zasobu:

- Na pulpicie nawigacyjnym usługi Security Center w obszarze Zapobieganie wybierz pozycję Obliczanie.

- W bloku Obliczanie wybierz pozycję Maszyny wirtualne i komputery. Ten widok zawiera podsumowanie stanu konfiguracji dla wszystkich maszyn wirtualnych.

Aby wyświetlić wszystkie zalecenia dotyczące maszyny wirtualnej, wybierz maszynę wirtualną.

Rozwiązywanie problemów z konfiguracją

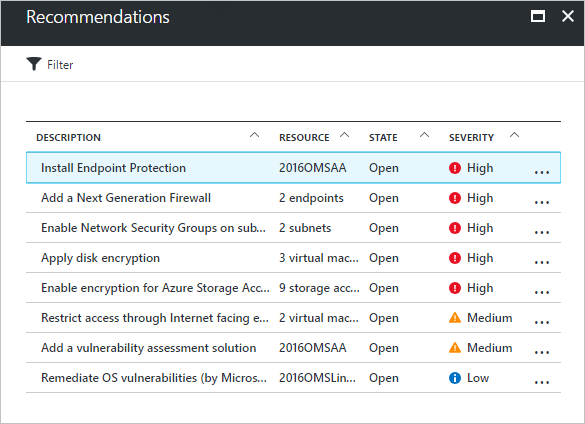

Gdy już dane konfiguracji zaczną spływać do usługi Security Center, rozpocznie się przygotowywanie zaleceń na podstawie skonfigurowanych zasad zabezpieczeń. Na przykład jeśli maszyna wirtualna zostanie skonfigurowana bez skojarzonej sieciowej grupy zabezpieczeń, pojawi się zalecenie, aby ją utworzyć.

Aby zobaczyć listę wszystkich zaleceń:

- Na pulpicie nawigacyjnym usługi Security Center wybierz pozycję Zalecenia.

- Wybierz konkretne zalecenie. Zostanie wyświetlona lista wszystkich zasobów, dla których zalecenie ma zastosowanie.

- Aby zastosować zalecenie, wybierz zasób.

- Postępuj zgodnie z instrukcjami, aby wykonać kroki korygowania.

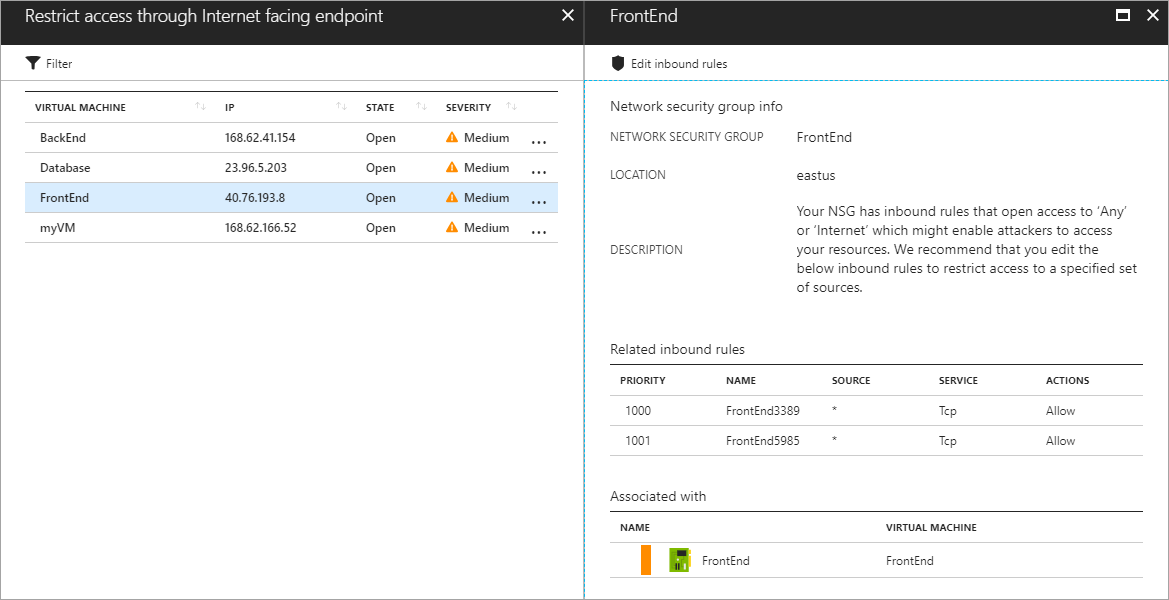

W wielu przypadkach usługa Security Center przedstawia kroki z możliwością działania, które można wykonać w celu zastosowania zalecenia bez opuszczania usługi Security Center. W poniższym przykładzie usługa Security Center wykrywa sieciową grupę zabezpieczeń, która ma nieograniczoną regułę ruchu przychodzącego. Na stronie z zaleceniem możesz wybrać przycisk Edytuj reguły dla ruchu przychodzącego. Zostanie wyświetlony interfejs użytkownika, który jest potrzebny do zmodyfikowania reguły.

W miarę stosowania się do zaleceń są one oznaczane jako rozwiązane.

Wyświetlanie wykrytych zagrożeń

Oprócz zaleceń dotyczących konfiguracji zasobów usługa Security Center wyświetla alerty dotyczące wykrywania zagrożeń. Funkcja alertów zabezpieczeń agreguje dane zbierane z każdej maszyny wirtualnej, dzienników sieci platformy Azure i połączonych rozwiązań partnerów w celu wykrywania zagrożeń bezpieczeństwa dotyczących zasobów platformy Azure. Aby uzyskać szczegółowe informacje na temat możliwości wykrywania zagrożeń w usłudze Security Center, zobacz Jak usługa Security Center wykrywa zagrożenia?.

Funkcja alertów zabezpieczeń wymaga podniesienia warstwy cenowej usługi Security Center z Bezpłatna do Standardowa. Przy przechodzeniu na tę wyższą warstwę cenową jest dostępna bezpłatna wersja próbna.

Aby zmienić warstwę cenową:

- Na pulpicie nawigacyjnym usługi Security Center kliknij pozycję Zasady zabezpieczeń, a następnie wybierz swoją subskrypcję.

- Wybierz warstwę cenową.

- Wybierz pozycję Standardowa, a następnie kliknij przycisk Zapisz w górnej części bloku.

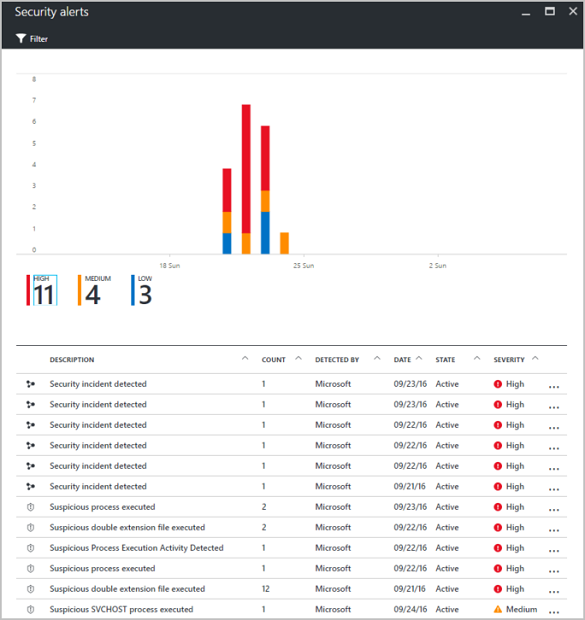

Po zmianie warstwy cenowej wykres alertów zabezpieczeń zacznie być wypełniany w miarę wykrywania zagrożeń.

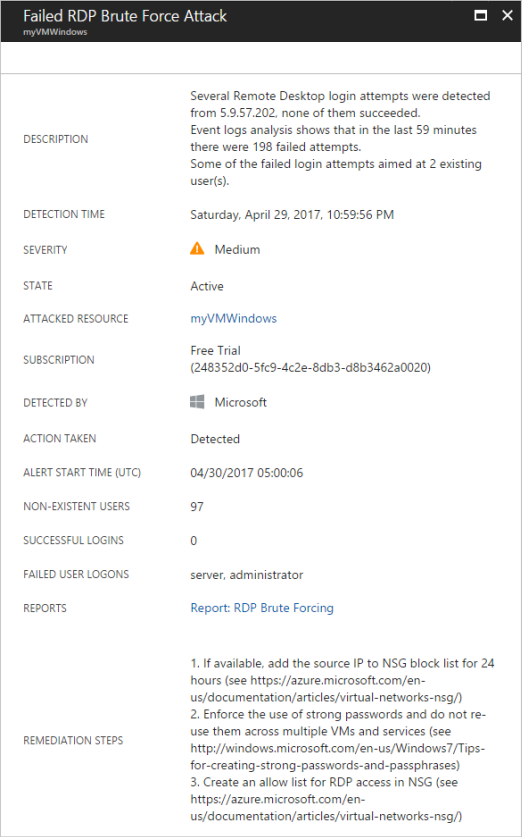

Wybierz alert, aby wyświetlić informacje. Można na przykład zobaczyć opis zagrożenia, czas wykrycia, wszystkie wystąpienia zagrożenia i zalecane kroki korygowania. W poniższym przykładzie wykryto atak siłowy przez protokół RDP. Zarejestrowano 294 nieudane próby ataku. Udostępniono też zalecane rozwiązanie.

Następne kroki

W tym samouczku skonfigurowano usługę Azure Security Center, a następnie sprawdzono maszyny wirtualne w usłudze Security Center. W tym samouczku omówiono:

- Konfigurowanie zbierania danych

- Konfigurowanie zasad zabezpieczeń

- Wyświetlanie problemów z kondycją konfiguracji i ich rozwiązywanie

- Przeglądanie wykrytych zagrożeń

Przejdź do następnego samouczka, aby dowiedzieć się więcej o tworzeniu potoku ciągłej integracji/ciągłego dostarczania za pomocą platform Jenkins, GitHub i Docker.