Przeglądanie ścieżek ataku

Ścieżki ataków w usłudze Microsoft Security Exposure Management ułatwiają proaktywne identyfikowanie i wizualizowanie potencjalnych tras, które osoby atakujące mogą wykorzystać przy użyciu luk w zabezpieczeniach, luk i błędnych konfiguracji. Symulowane ścieżki ataku umożliwiają proaktywne badanie i korygowanie potencjalnych zagrożeń.

Usługa Security Exposure Management jest obecnie dostępna w publicznej wersji zapoznawczej.

Ważna

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Wymagania wstępne

- Przed rozpoczęciem przeczytaj o ścieżkach ataku. -- Przejrzyj wymagane uprawnienia do pracy ze ścieżkami ataku.

- Wartość ścieżek ataku zwiększa się na podstawie danych używanych jako źródło. Jeśli żadne dane nie są dostępne lub dane nie odzwierciedlają środowiska organizacji, ścieżki ataku mogą nie być wyświetlane. Ścieżki ataku mogą nie być w pełni reprezentatywne:

- Jeśli nie masz licencji zdefiniowanych dla obciążeń zintegrowanych i reprezentowanych w ścieżce ataku.

- Jeśli nie zdefiniujesz w pełni krytycznych zasobów.

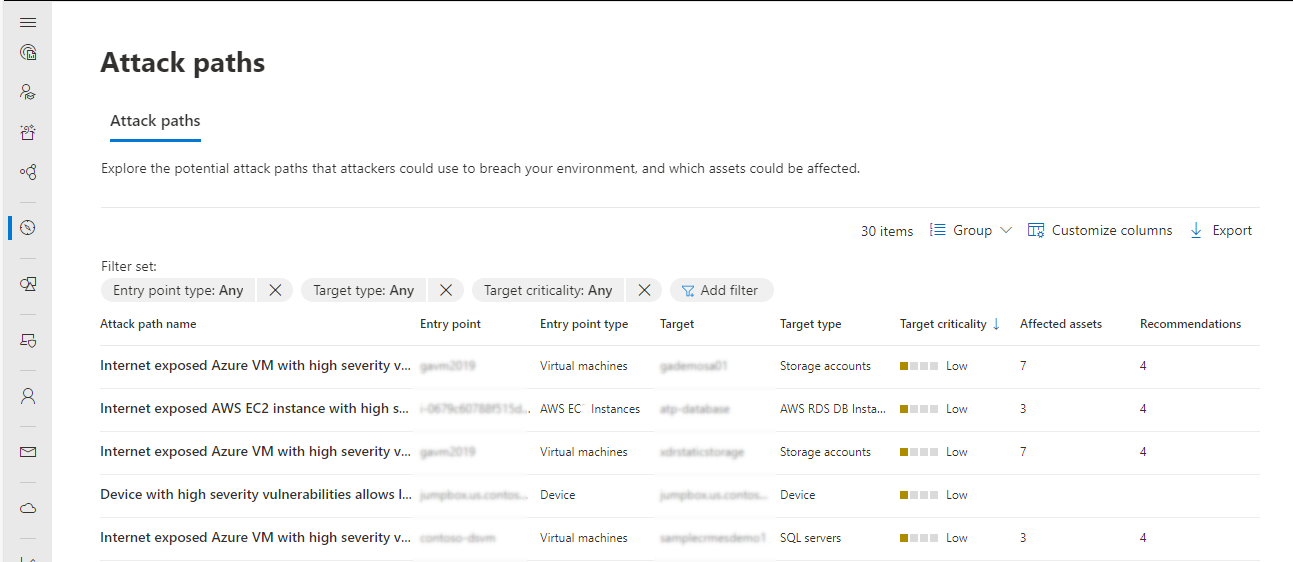

Wyświetlanie ścieżek ataku

Aby uzyskać dostęp do ścieżek ataku, wybierz pozycję Obszar ataków —> ścieżka ataku.

Aby zmienić sposób wyświetlania ścieżek ataku, możesz wybrać nazwę nagłówka do sortowania według określonego nagłówka kolumny.

Grupuj według punktów zadławienia

Aby pogrupować według punktu zadławienia:

Wybierz pozycję Obszar ataków —> ścieżka ataku.

Wybierz pozycję Grupuj , aby grupować według nazwy, typu punktu wejścia, typu docelowego, krytyczności obiektu docelowego, stanu lub punktu zadławienia.

Badanie ścieżki ataku

Wybierz określoną ścieżkę ataku, aby dokładniej ją zbadać pod kątem potencjalnych luk w zabezpieczeniach, które można wykorzystać.

Na wykresie Ścieżka ataku umieść kursor nad ikoną węzła lub krawędzi (łącznika), aby wyświetlić dodatkowe informacje o sposobie tworzenia ścieżki ataku.

Przeglądanie zaleceń

Wybierz kartę Zalecenia , aby wyświetlić listę zaleceń z możliwością działania w celu ograniczenia zidentyfikowanych ścieżek ataku.

Posortuj rekomendacje według nagłówka lub wybierz określone zalecenie, aby otworzyć ekran rekomendacji.

Przejrzyj szczegóły zalecenia, a następnie wybierz pozycję Zarządzaj , aby skorygować zalecenie w prawidłowym interfejsie obciążenia.

Wyświetlanie zasobu ścieżki ataku na mapie ekspozycji

Aby wyświetlić szerszy obraz zasobu ścieżki ataku na mapie ekspozycji:

Wybierz pozycję Obszar ataków —> Ścieżka ataku —> Graf —> widok na mapie.

Możesz również wyszukać i wybrać zasób w ścieżce ataku w obszarze Mapa i wybrać go. Możesz też wybrać pozycję Widok na mapie z zasobu ze spisu urządzeń.

Eksploruj połączenia w razie potrzeby.

Następne kroki

Dowiedz się więcej o krytycznym zarządzaniu zasobami.