Widoczność, automatyzacja i aranżacja za pomocą rozwiązania Zero Trust

![]()

Jedną z znaczących zmian w perspektywach, które są znakiem rozpoznawczym platform zabezpieczeń Zero Trust, jest odejście od relacji zaufania domyślnie w kierunku zaufania po wyjątku. Potrzebujesz jednak pewnego niezawodnego sposobu ustanowienia zaufania po potrzebie zaufania. Ponieważ nie zakładasz już, że żądania są wiarygodne, ustanowienie środków potwierdzania wiarygodności żądania ma kluczowe znaczenie dla udowodnienia wiarygodności żądania. To zaświadczanie wymaga możliwości uzyskania wglądu w działania związane z żądaniem i wokół niego.

W naszych innych przewodnikach zero trust zdefiniowaliśmy podejście do implementowania kompleksowego podejścia zero trust między tożsamościami, punktami końcowymi i urządzeniami, danymi, aplikacjami, infrastrukturą i siecią. Wszystkie te inwestycje zwiększają widoczność, co zapewnia lepsze dane do podejmowania decyzji o zaufaniu. Jednak przyjmując podejście Zero Trust w tych sześciu obszarach, należy koniecznie zwiększyć liczbę analityków centrów operacji zabezpieczeń (SOC, Security Operation Centers), aby wyeliminować ten problem. Twoi analitycy stają się bardziej ruchliwi niż kiedykolwiek, w czasie, gdy już brakuje talentów. Może to prowadzić do przewlekłego zmęczenia alertów, a analitycy nie mają alertów krytycznych.

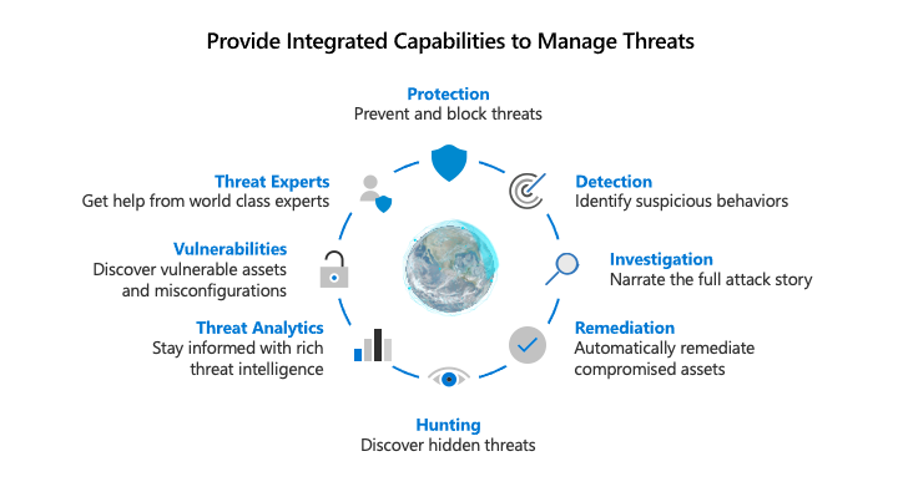

W przypadku każdego z tych poszczególnych obszarów generujących własne odpowiednie alerty, potrzebujemy zintegrowanej możliwości zarządzania napływem danych, aby lepiej chronić się przed zagrożeniami i weryfikować zaufanie do transakcji.

Chcesz mieć możliwość:

- Wykrywanie zagrożeń i luk w zabezpieczeniach.

- Zbadania.

- Odpowiadać.

- Polowanie.

- Podaj dodatkowy kontekst za pośrednictwem analizy zagrożeń.

- Ocena luk w zabezpieczeniach.

- Uzyskiwanie pomocy od ekspertów światowej klasy

- Zapobiegaj lub blokuj występowanie zdarzeń w obrębie filarów.

Zarządzanie zagrożeniami obejmuje reaktywne, a także proaktywne wykrywanie i wymaga narzędzi, które obsługują oba te rozwiązania.

Wykrywanie reaktywne jest wtedy, gdy zdarzenia są wyzwalane z jednego z sześciu filarów, które można zbadać. Ponadto produkt zarządzania, taki jak SIEM, prawdopodobnie będzie obsługiwał inną warstwę analizy, która będzie wzbogacać i korelować dane, co powoduje flagowanie zdarzenia jako nieprawidłowe. Następnym krokiem będzie zbadanie, aby uzyskać pełną narrację ataku.

Proaktywne wykrywanie polega na zastosowaniu wyszukiwania zagrożeń do danych w celu udowodnienia naruszonej hipotezy. Wyszukiwanie zagrożeń zaczyna się od założenia, że zostało naruszone — polujesz na dowód, że rzeczywiście istnieje naruszenie.

Wyszukiwanie zagrożeń zaczyna się od hipotezy opartej na bieżących zagrożeniach, takich jak ataki wyłudzające informacje na temat covid-19. Analitycy zaczynają od tego hipotetycznego zagrożenia, identyfikują kluczowe wskaźniki naruszenia i przeszukuje dane, aby sprawdzić, czy środowisko zostało naruszone. Jeśli istnieją wskaźniki, scenariusze wyszukiwania zagrożeń mogą spowodować analizę, która powiadomi organizacje, jeśli niektóre wskaźniki wystąpią ponownie.

Tak czy inaczej, po wykryciu zdarzenia należy zbadać go, aby utworzyć pełną historię ataku. Co jeszcze zrobił użytkownik? Jakie inne systemy były zaangażowane? Jakie pliki wykonywalne zostały uruchomione?

Jeśli badanie zakończy się nauką z możliwością działania, możesz wykonać kroki korygowania. Na przykład jeśli badanie odkryje luki we wdrożeniu zerowym zaufania, zasady można zmodyfikować, aby rozwiązać te luki i zapobiec przyszłym niepożądanym zdarzeniom. Jeśli jest to możliwe, pożądane jest zautomatyzowanie kroków korygowania, ponieważ skraca czas potrzebny analitykowi SOC na rozwiązanie zagrożenia i przejście na następne zdarzenie.

Innym kluczowym składnikiem oceny zagrożeń jest włączenie znanej analizy zagrożeń do pozyskanych danych. Jeśli adres IP, skrót, adres URL, plik, plik wykonywalny itp. są znane jako nieprawidłowe, można je zidentyfikować, zbadać i skorygować.

W filarze infrastruktury poświęcano czas na eliminowanie luk w zabezpieczeniach. Jeśli system jest znany jako narażony i zagrożenie skorzystało z tej luki w zabezpieczeniach, jest to coś, co można wykryć, zbadać i skorygować.

Aby zastosować te taktyki do zarządzania zagrożeniami, należy mieć centralną konsolę umożliwiającą administratorom SOC wykrywanie, badanie, korygowanie, wyszukiwanie, korzystanie z analizy zagrożeń, zrozumienie znanych luk w zabezpieczeniach, oparcie się na ekspertów ds. zagrożeń i blokowanie zagrożeń w jednym z sześciu filarów. Narzędzia potrzebne do obsługi tych faz działają najlepiej, jeśli są zbieżne z jednym przepływem pracy, zapewniając bezproblemowe środowisko, które zwiększa skuteczność analityka SOC.

Centra operacji zabezpieczeń często wdrażają kombinację technologii SIEM i SOAR w celu zbierania, wykrywania, badania i reagowania na zagrożenia. Firma Microsoft oferuje usługę Microsoft Sentinel jako ofertę SIEM jako usługę. Usługa Microsoft Sentinel pozyska wszystkie dane usługi Microsoft Defender for Identity i innych firm.

Usługa Microsoft 365 Defender, źródło kluczy do usługi Azure Sentinel, udostępnia ujednolicony pakiet obrony przedsiębiorstwa, który zapewnia ochronę kontekstową, wykrywanie i reagowanie na wszystkie składniki platformy Microsoft 365. Dzięki świadomości kontekstowej i skoordynowanej klienci korzystający z platformy Microsoft 365 mogą uzyskać wgląd i ochronę między punktami końcowymi, narzędziami do współpracy, tożsamościami i aplikacjami.

Dzięki tej hierarchii możemy umożliwić naszym klientom zmaksymalizowanie ich zainteresowania. Chociaż rozpoznawanie kontekstu i zautomatyzowane korygowanie, usługa Microsoft 365 Defender może wykrywać i zatrzymywać wiele zagrożeń bez dodawania dodatkowego zmęczenia alertów do już przeciążonego personelu SOC. Zaawansowane wyszukiwanie zagrożeń wewnątrz usługi Microsoft 365 Defender przenosi ten kontekst do polowania, aby skupić się na wielu kluczowych punktach ataku. Wyszukiwanie zagrożeń i orkiestracja w całym ekosystemie za pośrednictwem usługi Azure Sentinel zapewnia możliwość uzyskania właściwego wglądu we wszystkie aspekty środowiska heterogenicznego, jednocześnie minimalizując przeciążenie poznawcze operatora.

Widoczność, automatyzacja i cele wdrożenia Zero Trust

|

Podczas implementowania kompleksowej platformy Zero Trust na potrzeby widoczności, automatyzacji i aranżacji zalecamy skupienie się najpierw na tych początkowych celach wdrażania: |

|

|

|

I.Ustal widoczność. |

|

Po wykonaniu tych czynności skoncentruj się na następujących dodatkowych celach wdrażania: |

|

|

|

III.Włącz dodatkową ochronę i mechanizmy kontroli wykrywania. |

Przewodnik wdrażania Visibility, automation i orchestration Zero Trust

Ten przewodnik przeprowadzi Cię przez kroki wymagane do zarządzania widocznością, automatyzacją i orkiestracją zgodnie z zasadami platformy zabezpieczeń Zero Trust.

|

|

Początkowe cele wdrożenia |

I. Ustanawianie widoczności

Pierwszym krokiem jest ustalenie widoczności przez włączenie usługi Microsoft Threat Protection (MTP).

Wykonaj te kroki:

- Utwórz konto w celu uzyskania jednego z obciążeń usługi Microsoft 365 Defender.

- Włącz obciążenia i ustanów łączność.

- Skonfiguruj wykrywanie na urządzeniach i infrastrukturze, aby zapewnić natychmiastowy wgląd w działania wykonywane w środowisku. Zapewnia to wszystkie ważne "ton wybierania", aby rozpocząć przepływ krytycznych danych.

- Włącz usługę Microsoft 365 Defender, aby uzyskać widoczność i wykrywanie zdarzeń między obciążeniami.

II. Włączanie automatyzacji

Następnym kluczowym krokiem po ustanowieniu widoczności jest włączenie automatyzacji.

Zautomatyzowane badania i korygowanie

Dzięki usłudze Microsoft 365 Defender zautomatyzowaliśmy zarówno badania, jak i korygowanie, co zasadniczo zapewnia dodatkową analizę SOC warstwy 1.

Automatyczne badanie i korygowanie (AIR) można włączać stopniowo, dzięki czemu można rozwijać poziom komfortu przy użyciu podejmowanych akcji.

Wykonaj te kroki:

- Włącz funkcję AIR dla grupy testowej.

- Przeanalizuj kroki badania i akcje odpowiedzi.

- Stopniowe przechodzenie do automatycznego zatwierdzania dla wszystkich urządzeń w celu skrócenia czasu wykrywania i reagowania.

Łączenie Połączenie danych usługi Microsoft Purview i odpowiednich produktów innych firm z usługą Microsoft Sentinel

Aby uzyskać wgląd w zdarzenia wynikające z wdrożenia modelu Zero Trust, ważne jest, aby połączyć usługę Microsoft 365 Defender, microsoft Purview Data Połączenie ors i odpowiednie produkty innych firm z usługą Azure Sentinel w celu zapewnienia scentralizowanej platformy do badania i reagowania na zdarzenia.

W ramach procesu połączenia danych można włączyć odpowiednią analizę w celu wyzwolenia zdarzeń, a skoroszyty można utworzyć na potrzeby graficznej reprezentacji danych w czasie.

Łączenie danych analizy zagrożeń z usługą Microsoft Sentinel

Mimo że uczenie maszynowe i analiza fuzji są udostępniane poza tym rozwiązaniem, korzystne jest również pozyskiwanie danych analizy zagrożeń w usłudze Microsoft Sentinel w celu ułatwienia identyfikowania zdarzeń związanych ze znanymi złymi jednostkami.

|

|

Dodatkowe cele wdrożenia |

III. Włączanie dodatkowych mechanizmów ochrony i wykrywania

Włączenie dodatkowych kontrolek poprawia sygnał przychodzący do usług Microsoft 365 Defender i Sentinel w celu poprawy widoczności i możliwości organizowania odpowiedzi.

Mechanizmy zmniejszania obszaru podatnego na ataki stanowią jedną z takich szans. Te mechanizmy kontroli ochronnej nie tylko blokują niektóre działania, które są najbardziej związane ze złośliwym oprogramowaniem, ale także dają próby użycia określonych podejść, które mogą pomóc wykrywać przeciwników korzystających z tych technik wcześniej w procesie.

Produkty omówione w tym przewodniku

Microsoft Azure

Microsoft Defender for Identity

Microsoft 365

Seria przewodników wdrażania zero trust

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla