Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

![]()

Tożsamość to kluczowa płaszczyzna sterowania do zarządzania dostępem w nowoczesnym miejscu pracy i jest niezbędna do zaimplementowania modelu Zero Trust. Wsparcie rozwiązań tożsamościowych

- Zero Trust za pośrednictwem silnych zasad uwierzytelniania i dostępu.

- Dostęp z minimalnymi uprawnieniami z dokładnym określeniem uprawnień i dostępu.

- Kontrole i zasady, które zarządzają dostępem do bezpiecznych zasobów i minimalizują skalę ataków.

W tym przewodniku integracji wyjaśniono, jak niezależni dostawcy oprogramowania (ISV) i partnerzy technologiczni mogą zintegrować się z identyfikatorem Entra firmy Microsoft w celu utworzenia bezpiecznych rozwiązań Zero Trust dla klientów.

Przewodnik integracji z usługą Zero Trust for Identity

W tym przewodniku integracji opisano identyfikator Microsoft Entra ID i identyfikator zewnętrzny firmy Microsoft.

Microsoft Entra ID to oparta na chmurze usługa zarządzania tożsamościami i dostępem firmy Microsoft. Udostępnia ona następujące funkcje:

- Uwierzytelnianie przy logowaniu jednokrotnym

- Dostęp warunkowy

- Uwierzytelnianie bez hasła i uwierzytelnianie wieloskładnikowe

- Automatyczna aprowizacja użytkowników

- Wiele innych funkcji, które umożliwiają przedsiębiorstwom ochronę i automatyzowanie procesów tożsamości na dużą skalę

Microsoft Entra External ID to rozwiązanie do zarządzania tożsamością i dostępem dla relacji biznesowo-klientowych (CIAM). Klienci używają Microsoft Entra External ID do implementowania bezpiecznych rozwiązań white-label do uwierzytelniania, które można łatwo skalować i integrować z markowymi doświadczeniami w aplikacjach internetowych i mobilnych. Dowiedz się o wskazówkach dotyczących integracji w sekcji Microsoft Entra External ID.

Microsoft Entra ID

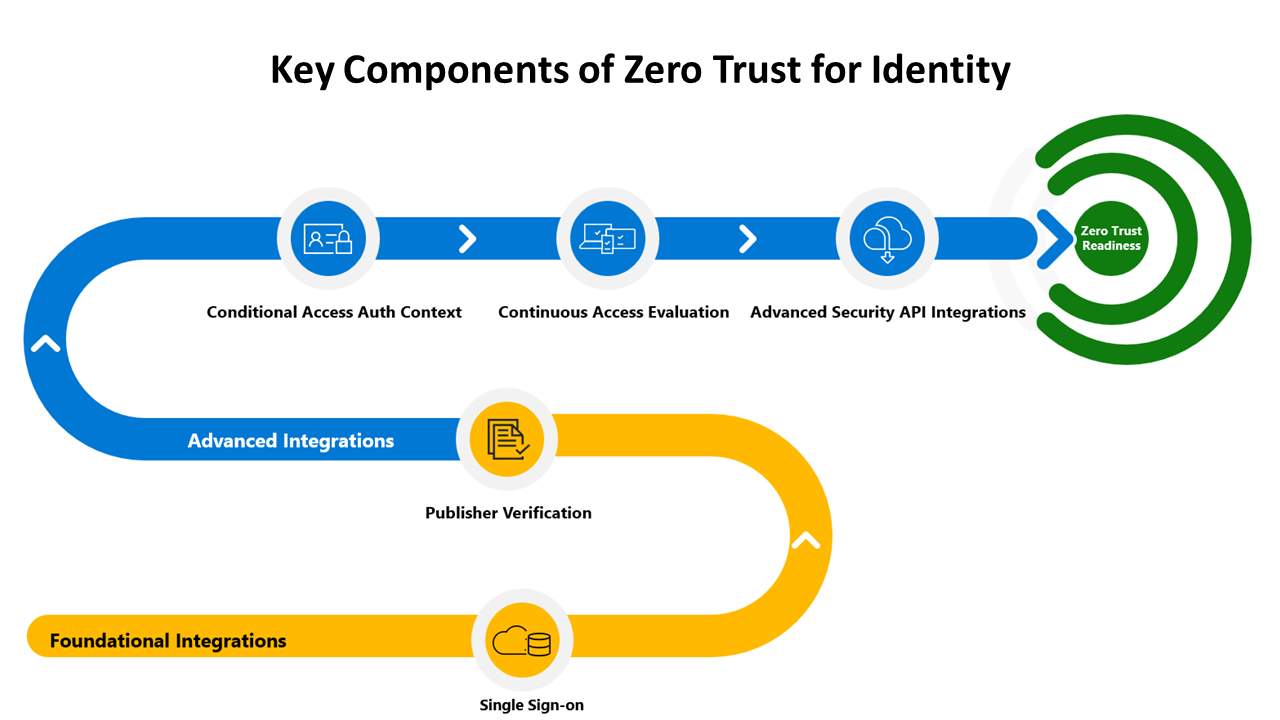

Istnieje wiele sposobów integrowania rozwiązania z identyfikatorem Entra firmy Microsoft. Podstawowe integracje dotyczą ochrony klientów przy użyciu wbudowanych funkcji zabezpieczeń identyfikatora Entra firmy Microsoft. Zaawansowane integracje podnoszą poziom rozwiązania dzięki rozszerzonym możliwościom zabezpieczeń.

Podstawowe integracje

Podstawowe integracje chronią klientów za pomocą wbudowanych funkcji zabezpieczeń identyfikatora Entra firmy Microsoft.

Włączanie logowania jednokrotnego i weryfikacji wydawcy

Aby umożliwić jednokrotne logowanie się, zalecamy opublikowanie aplikacji w galerii aplikacji. Takie podejście zwiększa zaufanie klientów, ponieważ wiedzą, że aplikacja jest weryfikowana jako zgodna z identyfikatorem Entra firmy Microsoft. Możesz stać się zweryfikowanym wydawcą, aby klienci byli pewni, że jesteś wydawcą aplikacji dodawanej do dzierżawy.

Publikowanie w galerii aplikacji ułatwia administratorom IT integrowanie rozwiązania z dzierżawą z automatyczną rejestracją aplikacji. Rejestracje ręczne są częstą przyczyną problemów z obsługą aplikacji. Dodanie aplikacji do galerii pozwala uniknąć tych problemów z aplikacją.

W przypadku aplikacji mobilnych zalecamy użycie biblioteki Microsoft Authentication Library i przeglądarki systemowej, aby zaimplementować logowanie jednokrotne.

Integracja tworzenia kont użytkowników

Zarządzanie tożsamościami i dostępem dla organizacji z tysiącami użytkowników jest trudne. Jeśli duże organizacje korzystają z rozwiązania, rozważ zsynchronizowanie informacji o użytkownikach i dostępie między aplikacją a identyfikatorem Entra firmy Microsoft. Pomaga to zapewnić spójny dostęp użytkowników w przypadku wystąpienia zmian.

SCIM (system zarządzania tożsamościami między domenami) to otwarty standard wymiany informacji o tożsamości użytkownika. Za pomocą interfejsu API zarządzania użytkownikami SCIM możesz automatycznie aprowizować użytkowników i grupy między aplikacją a identyfikatorem Entra firmy Microsoft.

Tworzenie punktu końcowego SCIM do aprowizacji użytkowników w aplikacjach z Microsoft Entra ID opisuje sposób tworzenia punktu końcowego SCIM i integracji z usługą aprowizacji Microsoft Entra.

Zaawansowane integracje

Zaawansowane integracje jeszcze bardziej zwiększają bezpieczeństwo aplikacji.

Kontekst uwierzytelniania dostępu warunkowego

kontekst uwierzytelniania dostępu warunkowego umożliwia aplikacjom wyzwalanie wymuszania zasad, gdy użytkownik uzyskuje dostęp do poufnych danych lub akcji, zapewniając użytkownikom większą produktywność i bezpieczeństwo poufnych zasobów.

Ciągła ocena dostępu

Ciągła Ocena Dostępu (CAE) umożliwia odwoływanie tokenów dostępu na podstawie zdarzeń krytycznych i oceny strategii, a nie polegania na wygaśnięciu tokenu na podstawie okresu istnienia. W przypadku niektórych interfejsów API zasobów, ponieważ ryzyko i zasady są oceniane w czasie rzeczywistym, może to zwiększyć okres istnienia tokenu do 28 godzin, co sprawia, że aplikacja jest bardziej odporna i wydajna.

Interfejsy API zabezpieczeń

W naszym doświadczeniu wielu niezależnych dostawców oprogramowania uważa, że te interfejsy API są przydatne.

API dla użytkowników i grup

Jeśli Twoja aplikacja musi wprowadzać aktualizacje dla użytkowników i grup w dzierżawcy, możesz użyć interfejsów API użytkowników i grup za pośrednictwem Microsoft Graph, aby zapisywać do dzierżawcy Microsoft Entra. Więcej informacji na temat korzystania z interfejsu API znajdziesz w dokumentacji interfejsu API REST programu Microsoft Graph w wersji 1.0 oraz w dokumentacji referencyjnej typu zasobu użytkownika

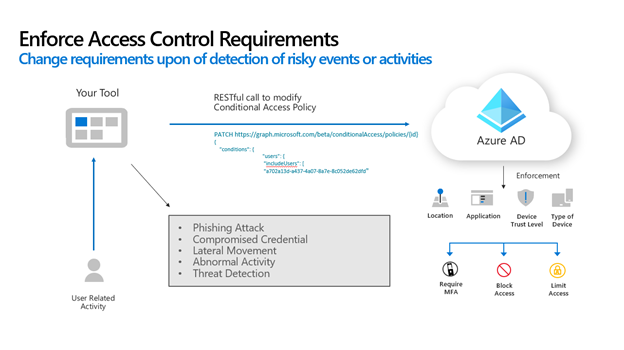

Interfejs API dostępu warunkowego

dostęp warunkowy jest kluczową częścią usługi Zero Trust, ponieważ pomaga to zagwarantować, że właściwy użytkownik ma odpowiedni dostęp do odpowiednich zasobów. Włączenie dostępu warunkowego umożliwia usłudze Microsoft Entra ID podejmowanie decyzji o dostępie na podstawie obliczonego ryzyka i wstępnie skonfigurowanych zasad.

Niezależni dostawcy oprogramowania mogą korzystać z dostępu warunkowego, wyświetlając opcję stosowania zasad dostępu warunkowego w razie potrzeby. Jeśli na przykład użytkownik jest szczególnie ryzykowny, możesz zasugerować klientowi włączenie dostępu warunkowego dla tego użytkownika za pośrednictwem interfejsu użytkownika i programowo włączyć go w identyfikatorze Entra firmy Microsoft.

Aby uzyskać więcej informacji, zapoznaj się z konfigurowanie zasad dostępu warunkowego przy użyciu przykładu interfejsu API programu Microsoft Graph w witrynie GitHub.

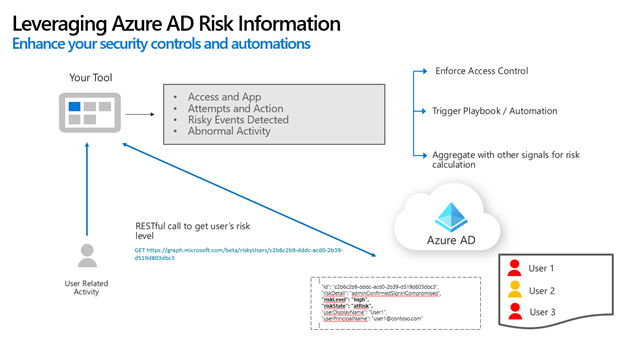

Potwierdzanie naruszenia zabezpieczeń i ryzykownych interfejsów API użytkowników

Czasami niezależni dostawcy oprogramowania mogą wiedzieć o naruszeniu zabezpieczeń, które wykraczają poza zakres identyfikatora Entra firmy Microsoft. W przypadku wszelkich zdarzeń zabezpieczeń, zwłaszcza takich jak naruszenie zabezpieczeń konta, firma Microsoft i niezależny dostawca oprogramowania, mogą współpracować, udostępniając informacje obu stron. interfejs API do potwierdzania kompromisu umożliwia ustawienie poziomu ryzyka wybranego użytkownika na wysoki. Ten interfejs API umożliwia firmie Microsoft entra ID odpowiednie reagowanie, na przykład przez wymaganie od użytkownika ponownego uwierzytelnienia lub ograniczenie dostępu do poufnych danych.

W innym kierunku identyfikator Entra firmy Microsoft stale ocenia ryzyko użytkowników na podstawie różnych sygnałów i uczenia maszynowego. Interfejs API zagrożonych użytkowników zapewnia programowy dostęp do wszystkich użytkowników zagrożonych w dzierżawie aplikacji Microsoft Entra. Niezależni dostawcy oprogramowania mogą korzystać z tego interfejsu API, aby zapewnić odpowiednią obsługę użytkowników na ich bieżącym poziomie ryzyka. typ zasobu ryzykowny użytkownik.

Unikatowe scenariusze produktów

Poniższe wskazówki dotyczą niezależnych dostawców oprogramowania, którzy oferują określone rodzaje rozwiązań.

Bezpieczne integracje dostępu hybrydowego Wiele aplikacji biznesowych zostało utworzonych do pracy w chronionej sieci firmowej, a niektóre z tych aplikacji korzystają ze starszych metod uwierzytelniania. Ponieważ firmy chcą utworzyć strategię Zero Trust i obsługiwać środowiska pracy hybrydowe i oparte na chmurze, potrzebują rozwiązań łączących aplikacje z identyfikatorem Entra firmy Microsoft i dostarczających nowoczesne rozwiązania uwierzytelniania dla starszych aplikacji. Skorzystaj z tego przewodnika, aby utworzyć rozwiązania zapewniające nowoczesne uwierzytelnianie w chmurze dla starszych aplikacji lokalnych.

Stać się dostawcą kluczy zabezpieczeń FIDO2 zgodnym z firmą Microsoft Klucze zabezpieczeń FIDO2 mogą zastąpić słabe poświadczenia silnymi poświadczeniami klucza publicznego/prywatnego, które nie mogą być ponownie używane, przechwytywane lub współużytkowane przez usługi. Możesz zostać dostawcą kluczy zabezpieczeń FIDO2 zgodnym z firmą Microsoft, postępując zgodnie z procesem w tym dokumencie.

Microsoft Entra External ID

Microsoft Entra External ID łączy zaawansowane rozwiązania do pracy z osobami spoza organizacji. Dzięki możliwościom identyfikatora zewnętrznego można zezwolić zewnętrznym tożsamościom na bezpieczny dostęp do aplikacji i zasobów. Niezależnie od tego, czy pracujesz z partnerami zewnętrznymi, konsumentami, czy klientami biznesowymi, użytkownicy mogą korzystać z własnych tożsamości. Te tożsamości mogą obejmować konta firmowe lub rządowe oraz dostawców tożsamości społecznościowych, takich jak Google czy Facebook. Aby uzyskać więcej informacji na temat zabezpieczania aplikacji dla partnerów zewnętrznych, klientów lub klientów biznesowych, zobacz Wprowadzenie do zewnętrznego identyfikatora firmy Microsoft.

Integracja z punktami końcowymi RESTful

Niezależni dostawcy oprogramowania mogą zintegrować swoje rozwiązania za pośrednictwem punktów końcowych RESTful, aby umożliwić uwierzytelnianie wieloskładnikowe (MFA) i kontrolę dostępu opartą na rolach (RBAC), włączyć weryfikację tożsamości i potwierdzanie tożsamości, poprawić bezpieczeństwo dzięki wykrywaniu botów i ochronie przed oszustwami oraz spełnić wymagania dyrektywy w sprawie usług płatniczych 2 (Secure Customer Authentication, SCA).

Mamy wskazówki dotyczące korzystania z naszych punktów końcowych RESTful oraz szczegółowe przykłady prezentacji integracji partnerów z interfejsami API RESTful.

- Weryfikacja tożsamości i sprawdzanie, co umożliwia klientom weryfikowanie tożsamości użytkowników końcowych

- kontrola dostępu oparta na rolach, która umożliwia szczegółową kontrolę dostępu użytkownikom końcowym

- Zabezpieczanie dostępu hybrydowego do aplikacji lokalnej, co umożliwia użytkownikom końcowym dostęp do lokalnych i starszych aplikacji przy użyciu nowoczesnych protokołów uwierzytelniania

- Ochrona przed oszustwami, która umożliwia klientom ochronę swoich aplikacji i użytkowników końcowych przed fałszywymi próbami logowania i atakami bota

Zapora aplikacji internetowej

Zapora aplikacji internetowej (WAF) zapewnia scentralizowaną ochronę aplikacji internetowych przed typowymi programami wykorzystującymi luki w zabezpieczeniach i lukami w zabezpieczeniach. Microsoft Entra External ID umożliwia niezależnym dostawcom oprogramowania integrację swojej usługi WAF (zapory aplikacji internetowej). Cały ruch do domen niestandardowych (na przykład login.contoso.com) przechodzi przez usługę firewalla aplikacji internetowych, aby zapewnić dodatkową warstwę ochrony.

Aby zaimplementować rozwiązanie WAF, skonfiguruj domeny niestandardowe Microsoft Entra External ID. Omówienie niestandardowych domen URL dla Microsoft Entra External ID opisuje, jak konfigurować Microsoft Entra External ID w niestandardowych domenach URL w dzierżawach zewnętrznych.