Jak działa program DPM?

Metoda programu System Center Data Protection Manager (DPM) używa do ochrony danych różni się w zależności od typu chronionych danych oraz wybranej metody ochrony. Ten artykuł służy jako podstawy sposobu działania programu DPM. Ma to na celu edukować te nowe osoby do programu DPM lub tych, którzy mogą mieć podstawowe pytania dotyczące sposobu działania programu DPM. W tym artykule opisano procesy ochrony oparte na dyskach, procesy ochrony na taśmach, proces odzyskiwania i zasady ochrony.

Proces ochrony opartej na dyskach

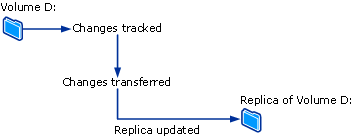

Aby zapewnić ochronę danych opartą na dyskach, serwer programu DPM tworzy i utrzymuje replikę lub kopię danych, które znajdują się na serwerach chronionych. Repliki są przechowywane w puli magazynów, która składa się z co najmniej jednego woluminu sformatowanego przez system plików ReFs na serwerze programu DPM. Na poniższej ilustracji przedstawiono podstawową relację między woluminem chronionym a repliką.

Niezależnie od tego, czy chronisz dane plików, czy dane aplikacji, ochrona rozpoczyna się od utworzenia repliki źródła danych.

Replika jest synchronizowana lub aktualizowana w regularnych odstępach czasu zgodnie z skonfigurowanymi ustawieniami. Metoda używana przez program DPM do synchronizacji repliki zależy od typu chronionych danych. Aby uzyskać więcej informacji, zobacz Proces synchronizacji danych plików i Proces synchronizacji danych aplikacji. Jeśli replika jest identyfikowana jako niespójna, program DPM przeprowadza sprawdzanie spójności, co jest weryfikacją bloku po bloku repliki względem źródła danych.

Prosty przykład konfiguracji ochrony składa się z serwera PROGRAMU DPM i komputera chronionego. Komputer jest chroniony podczas instalowania agenta ochrony programu DPM na komputerze i dodawania jego danych do grupy ochrony.

Agenci ochrony śledzą zmiany w chronionych danych i przesyłają zmiany na serwer programu DPM. Agent ochrony identyfikuje również dane na komputerze, który może być chroniony i jest zaangażowany w proces odzyskiwania. Należy zainstalować agenta ochrony na każdym komputerze, który ma być chroniony przy użyciu programu DPM. Agentów ochrony można zainstalować za pomocą programu DPM lub zainstalować agentów ochrony ręcznie przy użyciu aplikacji, takich jak System Management Server (SMS).

Grupy ochrony służą do zarządzania ochroną źródeł danych na komputerach. Grupa ochrony to kolekcja źródeł danych, które mają tę samą konfigurację ochrony. Konfiguracja ochrony to kolekcja ustawień wspólnych dla grupy ochrony, takich jak nazwa grupy ochrony, zasady ochrony, alokacje dysków i metoda tworzenia repliki.

Program DPM przechowuje oddzielną replikę dla każdego członka grupy ochrony w puli magazynów. Element członkowski grupy ochrony może być dowolnym z następujących źródeł danych:

- Wolumin, udział lub folder na komputerze stacjonarnym, serwerze plików lub klastrze serwerów.

- Grupa magazynów na serwerze exchange lub klastrze serwerów

- Baza danych wystąpienia programu SQL Server lub klastra serwerów

Uwaga

Program DPM nie chroni danych przechowywanych na dyskach USB.

Proces synchronizacji danych plików

W programie DPM w przypadku woluminu plików lub udziału na serwerze agent ochrony używa filtru woluminu i dziennika zmian w celu określenia, które pliki uległy zmianie, a następnie wykonuje procedurę sumy kontrolnej dla tych plików w celu zsynchronizowania tylko zmienionych bloków. Podczas synchronizacji te zmiany są przenoszone na serwer programu DPM, a następnie stosowane do repliki w celu zsynchronizowania repliki ze źródłem danych. Na poniższej ilustracji przedstawiono proces synchronizacji plików.

Jeśli replika stanie się niespójna ze źródłem danych, program DPM generuje alert określający, którego komputera i których źródeł danych dotyczy problem. Aby rozwiązać ten problem, administrator naprawia replikę, inicjując synchronizację z sprawdzaniem spójności, znanym również jako zwykłe sprawdzanie spójności, w replice. Podczas sprawdzania spójności program DPM przeprowadza weryfikację bloków po bloku i naprawia replikę, aby była spójna ze źródłem danych.

Możesz zaplanować codzienne sprawdzanie spójności dla grup ochrony lub ręcznie zainicjować sprawdzanie spójności.

Program DPM tworzy punkt odzyskiwania dla członka grupy ochrony w regularnych odstępach czasu, które można skonfigurować. Punkt odzyskiwania to wersja danych, z których można odzyskać dane.

Proces synchronizacji danych aplikacji

W przypadku danych aplikacji po utworzeniu repliki przez program DPM zmiany bloków woluminów należących do plików aplikacji są śledzone przez filtr woluminu.

Sposób przesyłania zmian na serwer programu DPM zależy od aplikacji i typu synchronizacji. Operacja oznaczona etykietą synchronizacji w konsoli administratora programu DPM jest analogiczna do przyrostowej kopii zapasowej i tworzy dokładne odbicie danych aplikacji w połączeniu z repliką.

Podczas typu synchronizacji oznaczonej jako ekspresowa pełna kopia zapasowa w konsoli administratora programu DPM tworzona jest pełna migawka usługi kopiowania woluminów w tle (VSS), ale tylko zmienione bloki są przenoszone na serwer programu DPM.

Każda ekspresowa pełna kopia zapasowa tworzy punkt odzyskiwania dla danych aplikacji. Jeśli aplikacja obsługuje przyrostowe kopie zapasowe, każda synchronizacja tworzy również punkt odzyskiwania. Typ synchronizacji obsługiwany przez poszczególne typy danych aplikacji jest podsumowywany w następujący sposób:

W przypadku chronionych danych programu Exchange synchronizacja przesyła przyrostową migawkę usługi VSS przy użyciu składnika zapisywania usługi VSS programu Exchange. Punkty odzyskiwania są tworzone dla każdej synchronizacji i ekspresowej pełnej kopii zapasowej.

Bazy danych programu SQL Server dostarczane w trybie tylko do odczytu lub korzystające z prostego modelu odzyskiwania nie obsługują przyrostowej kopii zapasowej. Punkty odzyskiwania są tworzone tylko dla każdej ekspresowej pełnej kopii zapasowej. W przypadku wszystkich innych baz danych programu SQL Server synchronizacja przesyła kopię zapasową dziennika transakcji, a punkty odzyskiwania są tworzone dla każdej synchronizacji przyrostowej i ekspresowej pełnej kopii zapasowej. Dziennik transakcji jest rekordem seryjnym wszystkich transakcji, które zostały wykonane względem bazy danych od czasu utworzenia ostatniej kopii zapasowej dziennika transakcji.

Usługi Windows SharePoint Services i Microsoft Virtual Server nie obsługują przyrostowej kopii zapasowej. Punkty odzyskiwania są tworzone tylko dla każdej ekspresowej pełnej kopii zapasowej.

Synchronizacje przyrostowe wymagają mniej czasu niż wykonywanie ekspresowej pełnej kopii zapasowej. Jednak czas wymagany do odzyskania danych wzrasta wraz ze wzrostem liczby synchronizacji. Dzieje się tak, ponieważ program DPM musi przywrócić ostatnią pełną kopię zapasową, a następnie przywrócić i zastosować wszystkie synchronizacje przyrostowe do punktu w czasie wybranego na potrzeby odzyskiwania.

Aby umożliwić krótszy czas odzyskiwania, program DPM regularnie wykonuje ekspresową pełną kopię zapasową, typ synchronizacji, która aktualizuje replikę w celu uwzględnienia zmienionych bloków.

Podczas ekspresowej pełnej kopii zapasowej program DPM tworzy migawkę repliki przed zaktualizowaniem repliki zmienionymi blokami. Aby umożliwić częstsze cele punktu odzyskiwania i zmniejszyć okno utraty danych, program DPM wykonuje również synchronizacje przyrostowe w czasie między dwoma ekspresowymi pełnymi kopiami zapasowymi.

Podobnie jak w przypadku ochrony danych plików, jeśli replika stanie się niespójna ze źródłem danych, program DPM generuje alert określający serwer i źródła danych, których dotyczy problem. Aby rozwiązać ten problem, administrator naprawia replikę, inicjując synchronizację z sprawdzaniem spójności repliki. Podczas sprawdzania spójności program DPM przeprowadza weryfikację bloków po bloku i naprawia replikę, aby była spójna ze źródłem danych.

Możesz zaplanować codzienne sprawdzanie spójności dla grup ochrony lub ręcznie zainicjować sprawdzanie spójności.

Różnica między danymi plików i danymi aplikacji

Dane, które istnieją na serwerze plików i które muszą być chronione jako plik prosty, kwalifikują się jako dane pliku, takie jak pliki pakietu Microsoft Office, pliki tekstowe, pliki wsadowe itd.

Dane, które istnieją na serwerze aplikacji i które wymagają, aby program DPM był świadomy, że aplikacja kwalifikuje się jako dane aplikacji, takie jak grupy magazynów programu Exchange, bazy danych programu SQL Server, farmy usług Programu Windows SharePoint i serwery wirtualne.

Każde źródło danych jest prezentowane w konsoli administratora programu DPM zgodnie z typem ochrony, którą można wybrać dla tego źródła danych. Na przykład w Kreatorze tworzenia nowej grupy ochrony po rozwinięciu serwera zawierającego pliki, a także na serwerze wirtualnym i wystąpieniu programu SQL Server źródła danych są traktowane w następujący sposób:

Po rozwinięciu pozycji Wszystkie udziały lub Wszystkie woluminy program DPM wyświetli udziały i woluminy na tym serwerze i będzie chronić dowolne źródło danych wybrane w jednym z tych węzłów jako dane pliku.

Po rozwinięciu pozycji Wszystkie serwery SQL program DPM wyświetli wystąpienia programu SQL Server na tym serwerze i będzie chronić wszystkie źródła danych wybrane w tym węźle jako dane aplikacji.

Jeśli rozszerzysz serwer microsoft Virtual Server, program DPM wyświetli bazę danych hosta i maszyny wirtualne na tym serwerze i będzie chronić dowolne źródło danych wybrane w tym węźle jako dane aplikacji.

Proces ochrony na taśmach

W przypadku korzystania z krótkoterminowej ochrony opartej na dyskach i długoterminowej ochrony taśm program DPM może utworzyć kopię zapasową danych z woluminu repliki na taśmę, aby nie mieć wpływu na chroniony komputer. W przypadku korzystania tylko z ochrony opartej na taśmach program DPM wykonuje kopię zapasową danych bezpośrednio z komputera chronionego na taśmę.

Program DPM chroni dane na taśmie za pomocą kombinacji pełnych i przyrostowych kopii zapasowych z chronionego źródła danych (w celu ochrony krótkoterminowej na taśmie lub długoterminowej ochrony na taśmie, gdy program DPM nie chroni danych na dysku) lub z repliki programu DPM (w celu zapewnienia długoterminowej ochrony na taśmie, gdy ochrona krótkoterminowa jest na dysku).

Uwaga

Jeśli plik został otwarty po ostatniej synchronizacji repliki, kopia zapasowa tego pliku z repliki będzie w stanie spójnym na poziomie awarii. Stan spójny na poziomie awarii pliku będzie zawierać wszystkie dane pliku utrwalonego na dysku w czasie ostatniej synchronizacji. Dotyczy to tylko kopii zapasowych systemu plików. Kopie zapasowe aplikacji zawsze będą zgodne ze stanem aplikacji.

Aby uzyskać informacje o określonych typach kopii zapasowych i harmonogramach, zobacz Planowanie grup ochrony

Proces odzyskiwania

Metoda ochrony danych, oparta na dyskach lub taśmach, nie ma różnicy w zadaniu odzyskiwania. Wybierasz punkt odzyskiwania danych, które chcesz odzyskać, a program DPM odzyskuje dane na chronionym komputerze.

Program DPM może przechowywać maksymalnie 448 punktów odzyskiwania dla każdego członka grupy ochrony. W przypadku źródeł danych aplikacji program DPM może przechowywać maksymalnie 448 ekspresowych pełnych kopii zapasowych i maksymalnie 96 przyrostowych kopii zapasowych dla każdej ekspresowej pełnej kopii zapasowej. Po osiągnięciu limitów obszaru magazynowania i osiągnięciu zakresu przechowywania dla istniejących punktów odzyskiwania zadania ochrony nie zostaną jeszcze spełnione.

Jak wyjaśniono w artykule Proces synchronizacji danych plików i Proces synchronizacji danych aplikacji, proces tworzenia punktów odzyskiwania różni się między danymi pliku a danymi aplikacji. Program DPM tworzy punkty odzyskiwania dla danych plików przez pobranie kopii w tle repliki zgodnie z harmonogramem skonfigurowanym. W przypadku danych aplikacji każda synchronizacja i ekspresowa pełna kopia zapasowa tworzy punkt odzyskiwania.

Administratorzy odzyskują dane z dostępnych punktów odzyskiwania przy użyciu Kreatora odzyskiwania w konsoli administratora programu DPM. Po wybraniu źródła danych i punktu w czasie do odzyskania program DPM powiadamia o tym, czy dane znajdują się na taśmie, czy taśma jest w trybie online, czy offline, i które taśmy są potrzebne do ukończenia odzyskiwania.

Zasady ochrony

Program DPM konfiguruje zasady ochrony lub harmonogram zadań dla każdej grupy ochrony w oparciu o cele odzyskiwania określone dla tej grupy ochrony. Przykłady celów odzyskiwania są następujące:

Utrata danych produkcyjnych nie przekracza 1 godziny

Podaj mi zakres przechowywania 30 dni

Udostępnianie danych na potrzeby odzyskiwania przez 7 lat

Cele odzyskiwania określają wymagania dotyczące ochrony danych organizacji. W programie DPM cele odzyskiwania są definiowane przez zakres przechowywania, tolerancję utraty danych, harmonogram punktów odzyskiwania i — w przypadku aplikacji bazy danych — harmonogram ekspresowej pełnej kopii zapasowej.

Zakres przechowywania określa, jak długo potrzebne są dostępne dane kopii zapasowej. Czy na przykład potrzebujesz danych z dzisiaj, aby być dostępne tydzień od teraz? Dwa tygodnie od teraz? Rok od teraz?

Tolerancja utraty danych to maksymalna ilość utraty danych mierzona w czasie, która jest akceptowalna dla wymagań biznesowych. Określa, jak często program DPM powinien synchronizować się z chronionym serwerem, zbierając zmiany danych z chronionego serwera. Częstotliwość synchronizacji można zmienić na dowolny interwał z zakresu od 15 minut do 24 godzin. Możesz również wybrać synchronizację tuż przed utworzeniem punktu odzyskiwania, a nie zgodnie z określonym harmonogramem czasu.

Harmonogram punktu odzyskiwania określa, ile punktów odzyskiwania tej grupy ochrony należy utworzyć. W przypadku ochrony plików należy wybrać dni i godziny, dla których mają zostać utworzone punkty odzyskiwania. W przypadku ochrony danych aplikacji, które obsługują przyrostowe kopie zapasowe, częstotliwość synchronizacji określa harmonogram punktu odzyskiwania. W przypadku ochrony danych aplikacji, które nie obsługują przyrostowych kopii zapasowych, harmonogram ekspresowej pełnej kopii zapasowej określa harmonogram punktu odzyskiwania.

Uwaga

Podczas tworzenia grupy ochrony program DPM identyfikuje typ chronionych danych i oferuje tylko opcje ochrony dostępne dla danych.

Proces automatycznego odnajdywania

Automatyczne odnajdywanie to codzienny proces, za pomocą którego program DPM automatycznie wykrywa nowe lub usunięte komputery w sieci. Raz dziennie, w czasie, w którym można zaplanować, program DPM wysyła mały pakiet (mniej niż 10 kilobajtów) do najbliższego kontrolera domeny. Kontroler domeny odpowiada na żądanie PROTOKOŁU LDAP (Lightweight Directory Access Protocol) z komputerami w tej domenie, a program DPM identyfikuje nowe i usunięte komputery. Ruch sieciowy utworzony przez proces automatycznego odnajdywania jest minimalny.

Automatyczne odnajdywanie nie odnajduje nowych i usuniętych komputerów w innych domenach. Aby zainstalować agenta ochrony na komputerze w innej domenie, należy zidentyfikować komputer przy użyciu w pełni kwalifikowanej nazwy domeny.

Telemetria programu DPM

Program DPM nie zbiera żadnych danych telemetrycznych. Jeśli wysyłasz dane na platformę Azure, informacje wymagane przez usługę Azure Backup są wysyłane do firmy Microsoft. Nie zawiera żadnych danych pii.

Telemetria programu DPM

Uwaga

Dotyczy programu DPM 2019 UR2.

Domyślnie program DPM wysyła dane diagnostyczne i dane łączności do firmy Microsoft. Firma Microsoft korzysta z tych danych w celu zapewnienia i poprawy jakości, bezpieczeństwa i integralności produktów i usług firmy Microsoft.

Administratorzy mogą wyłączyć tę funkcję w dowolnym momencie. Aby uzyskać szczegółowe informacje na temat zebranych danych, zobacz zarządzanie danymi telemetrycznym w programie DPM.