Konfigurowanie i używanie integracji usługi Active Directory na potrzeby przypisywania agenta

Program System Center Operations Manager umożliwia wykorzystanie inwestycji w usługi domena usługi Active Directory Services (AD DS), umożliwiając jej używanie do przypisywania komputerów zarządzanych przez agentów do grup zarządzania. Ten artykuł pomoże Ci utworzyć i zarządzać konfiguracją kontenera w usłudze Active Directory, a przypisanie agenta agentów serwerów zarządzania powinno zgłaszać raport.

Tworzenie kontenera usług domena usługi Active Directory dla grupy zarządzania

Aby utworzyć kontener usługi domena usługi Active Directory Service (AD DS) dla grupy zarządzania programu System Center — Operations Manager, można użyć następującej składni wiersza polecenia i procedury. MOMADAdmin.exe jest dostarczany w tym celu i jest instalowany z serwerem zarządzania programu Operations Manager. MOMADAdmin.exe muszą być uruchamiane przez administratora określonej domeny.

Składnia wiersza polecenia:

<path>\MOMADAdmin.exe <ManagementGroupName> <MOMAdminSecurityGroup> <RunAsAccount> <Domain>

Ważne

Jeśli wartość zawiera spację, należy umieścić wartość w cudzysłowie.

ManagementGroupName to nazwa grupy zarządzania, dla której jest tworzony kontener usługi AD.

MOMAdminSecurityGroup to grupa zabezpieczeń domeny, domena\security_group format, który jest członkiem roli zabezpieczeń Administratorzy menedżerów operacji dla grupy zarządzania.

RunAsAccount: jest to konto domeny, które będzie używane przez serwer zarządzania do odczytu, zapisu i usuwania obiektów w usłudze AD. Użyj formatu domain\username.

Domena to nazwa domeny, w której zostanie utworzony kontener grupy zarządzania. MOMADAdmin.exe można uruchamiać między domenami tylko wtedy, gdy między nimi istnieje dwukierunkowa relacja zaufania.

Aby integracja usługi Active Directory działała, grupa zabezpieczeń musi być globalną grupą zabezpieczeń (jeśli integracja usługi Active Directory musi działać w wielu domenach z dwukierunkowymi relacjami zaufania) lub lokalną grupą domeny (jeśli integracja usługi Active Directory jest używana tylko w jednej domenie)

Aby dodać grupę zabezpieczeń do grupy Administratorzy programu Operations Manager, wykonaj poniższą procedurę.

W konsoli Operacje wybierz pozycję Administracja.

W obszarze roboczym Administracja wybierz pozycję Role użytkowników w obszarze Zabezpieczenia.

W obszarze Role użytkowników wybierz pozycję Administratorzy programu Operations Manager i wybierz akcję Właściwości lub kliknij prawym przyciskiem myszy pozycję Administratorzy programu Operations Manager i wybierz pozycję Właściwości.

Wybierz pozycję Dodaj , aby otworzyć okno dialogowe Wybieranie grupy .

Wybierz odpowiednią grupę zabezpieczeń, a następnie wybierz przycisk OK , aby zamknąć okno dialogowe.

Wybierz przycisk OK , aby zamknąć właściwości roli użytkownika.

Uwaga

Zalecamy użycie jednej grupy zabezpieczeń, która może zawierać kilka grup, do roli Administratorzy programu Operations Manager. Dzięki temu grupy i członkowie grup można dodawać i usuwać z grup bez konieczności ręcznego przypisywania im uprawnień Odczyt i Usuń podrzędne do kontenera grupy zarządzania.

Aby utworzyć kontener usług AD DS, wykonaj poniższą procedurę.

Otwórz wiersz polecenia jako administrator.

Na przykład w wierszu polecenia wprowadź następujące polecenie:

"C:\Program Files\Microsoft System Center 2016\Operations Manager\Server\MOMADAdmin.exe" "Message Ops" MessageDom\MessageOMAdmins MessageDom\MessageADIntAcct MessageDom**

Uwaga

Ścieżka domyślna to C:\Program Files\Microsoft System Center 2016\Operations Manager.

Uwaga

Ścieżka domyślna to C:\Program Files\Microsoft System Center\Operations Manager.

Powyższy przykład wiersza polecenia:

Uruchom narzędzie MOMADAdmin.exe z wiersza polecenia.

Utwórz kontener usługi AD DS grupy zarządzania "Message Ops" w katalogu głównym schematu usług AD DS domeny MessageDom. Aby utworzyć ten sam kontener usługi AD DS grupy zarządzania w dodatkowych domenach, uruchom MOMADAdmin.exe dla każdej domeny.

Dodaj konto użytkownika domeny MessageDom\MessageADIntAcct do grupy zabezpieczeń MessageDom\MessageOMAdmins usług AD DS i przypisz grupie zabezpieczeń usług AD DS prawa niezbędne do zarządzania kontenerem usług AD DS.

Przypisywanie komputerów do serwerów zarządzania przy użyciu usług domena usługi Active Directory

Kreator przypisywania agenta programu Operations Manager i trybu failover tworzy regułę przypisania agenta, która używa usług domena usługi Active Directory (AD DS) do przypisywania komputerów do grupy zarządzania i przypisywania podstawowego serwera zarządzania komputerów i pomocniczych serwerów zarządzania. Użyj poniższych procedur, aby uruchomić kreatora i użyć go.

Ważne

Przed uruchomieniem Kreatora przypisania agenta i trybu failover należy utworzyć kontener usług domena usługi Active Directory dla grupy zarządzania.

Kreator przypisania agenta i trybu failover nie wdraża agenta. Należy ręcznie wdrożyć agenta na komputerach przy użyciu MOMAgent.msi.

Zmiana reguły przypisania agenta może spowodować, że komputery nie są już przypisane do grupy zarządzania, a tym samym monitorowane przez grupę zarządzania. Stan tych komputerów zmieni się na krytyczny, ponieważ komputery nie wysyłają już pulsów do grupy zarządzania. Te komputery można usunąć z grupy zarządzania i, jeśli komputer nie jest przypisany do innych grup zarządzania, można odinstalować agenta programu Operations Manager.

Uruchamianie kreatora przypisywania agenta programu Operations Manager i trybu failover

Zaloguj się na komputerze przy użyciu konta, które jest członkiem roli Administratorzy programu Operations Manager.

W konsoli Operacje wybierz pozycję Administracja.

W obszarze roboczym Administracja wybierz pozycję Serwery zarządzania.

W okienku Serwery zarządzania kliknij prawym przyciskiem myszy serwer zarządzania lub serwer bramy, aby był podstawowym serwerem zarządzania dla komputerów zwróconych przez reguły utworzone w poniższej procedurze, a następnie wybierz polecenie Właściwości.

Uwaga

Serwery bramy działają jak serwery zarządzania w tym kontekście.

W oknie dialogowym Właściwości serwera zarządzania wybierz kartę Automatyczne przypisanie agenta, a następnie wybierz pozycję Dodaj, aby uruchomić Kreatora przypisania agenta i trybu failover.

W Kreatorze przypisania agenta i trybu failover na stronie Wprowadzenie wybierz pozycję Dalej.

Uwaga

Strona Wprowadzenie nie jest wyświetlana, jeśli kreator został uruchomiony i nie pokazuj ponownie tej strony.

Na stronie Domena wykonaj następujące czynności:

Uwaga

Aby przypisać komputery z wielu domen do grupy zarządzania, uruchom Kreatora przypisania agenta i trybu failover dla każdej domeny.

Wybierz domenę komputerów z listy rozwijanej Nazwa domeny. Serwer zarządzania i wszystkie komputery w puli zasobów przypisania agenta usługi AD muszą być w stanie rozpoznać nazwę domeny.

Ważne

Serwer zarządzania i komputery, którymi chcesz zarządzać, muszą znajdować się w dwukierunkowych domenach zaufanych.

Ustaw pozycję Wybierz profil Uruchom jako na profil Uruchom jako skojarzony z kontem Uruchom jako podanym podczas uruchamiania MOMADAdmin.exe dla domeny. Domyślne konto używane do wykonywania przypisania agenta to domyślne konto działania określone podczas instalacji, nazywane również kontem przypisania agenta opartego na usłudze Active Directory. To konto reprezentuje poświadczenia używane podczas nawiązywania połączenia z usługą Active Directory określonej domeny i modyfikowania obiektów usługi Active Directory i powinny być zgodne z kontem określonym podczas uruchamiania MOMAdmin.exe. Jeśli nie było to konto używane do uruchamiania MOMADAdmin.exe, wybierz pozycję Użyj innego konta do wykonania przypisania agenta w określonej domenie, a następnie wybierz lub utwórz konto z listy rozwijanej Wybierz profil Uruchom jako. Profil konta przypisania agenta opartego na usłudze Active Directory musi być skonfigurowany do używania konta administratora programu Operations Manager, które jest dystrybuowane do wszystkich serwerów w puli zasobów przypisania agenta usługi AD.

Uwaga

Aby uzyskać więcej informacji na temat profilów Uruchom jako i kont Uruchom jako, zobacz Zarządzanie kontami i profilami Uruchom jako.

Na stronie Kryteria dołączania wpisz zapytanie LDAP dotyczące przypisywania komputerów do tego serwera zarządzania w polu tekstowym, a następnie wybierz przycisk Dalej lub wybierz pozycję Konfiguruj. W przypadku wybrania pozycji Konfiguruj wykonaj następujące czynności:

W oknie dialogowym Znajdowanie komputerów wprowadź żądane kryteria przypisywania komputerów do tego serwera zarządzania lub wprowadź określone zapytanie LDAP.

Następujące zapytanie LDAP zwraca tylko komputery z systemem operacyjnym Windows Server i wyklucza kontrolery domeny.

(&(objectCategory=computer)(operatingsystem=*server*))To przykładowe zapytanie LDAP zwraca tylko komputery z systemem operacyjnym Windows Server. Nie obejmuje kontrolerów domeny i serwerów hostowania roli serwera zarządzania programu Operations Manager lub programu Service Manager.

(&(objectCategory=computer)(operatingsystem=*server*)(!(userAccountControl:1.2.840.113556.1.4.803:=8192)(!(servicePrincipalName=*MSOMHSvc*))))Aby uzyskać więcej informacji na temat zapytań LDAP, zobacz Tworzenie filtru zapytań i usługi Active Directory: filtry składni LDAP.

Wybierz OK, a następnie wybierz Dalej.

Na stronie Kryteria wykluczenia wpisz nazwę FQDN komputerów, których jawnie chcesz uniemożliwić zarządzanie przez ten serwer zarządzania, a następnie wybierz przycisk Dalej.

Ważne

Należy oddzielić nazwy FQDN komputera wpisywane średnikami, dwukropkiem lub nowym wierszem (CTRL+ENTER).

Na stronie Tryb failover agenta wybierz pozycję Automatycznie zarządzaj trybem failover i wybierz pozycję Utwórz lub wybierz pozycję Ręcznie skonfiguruj tryb failover. Jeśli wybierzesz pozycję Ręcznie skonfiguruj tryb failover, wykonaj następujące czynności:

Wyczyść pola wyboru serwerów zarządzania, do których nie chcesz, aby agenci przełączyć się w tryb failover.

Wybierz pozycję Utwórz.

Uwaga

Przy użyciu opcji Ręczne konfigurowanie trybu failover należy ponownie uruchomić kreatora, jeśli następnie dodasz serwer zarządzania do grupy zarządzania i chcesz, aby agenci przełączyć się w tryb failover na nowy serwer zarządzania.

W oknie dialogowym Właściwości serwera zarządzania wybierz przycisk OK.

Uwaga

Propagacja ustawienia przypisania agenta w usługach AD DS może potrwać do jednej godziny.

Po zakończeniu następująca reguła jest tworzona w grupie zarządzania i jest przeznaczona dla klasy Pula zasobów przypisania usługi AD.

Ta reguła zawiera informacje o konfiguracji przypisania agenta określone w Kreatorze przypisania agenta i pracy awaryjnej, takie jak zapytanie LDAP.

Aby sprawdzić, czy grupa zarządzania pomyślnie opublikowała informacje w usłudze Active Directory, wyszukaj identyfikator zdarzenia 11470 ze źródła modułów Usługa kondycji w dzienniku zdarzeń programu Operations Manager na serwerze zarządzania, na których zdefiniowano regułę przypisania agenta. W opisie należy stwierdzić, że pomyślnie dodano wszystkie komputery, które zostały dodane do reguły przypisania agenta.

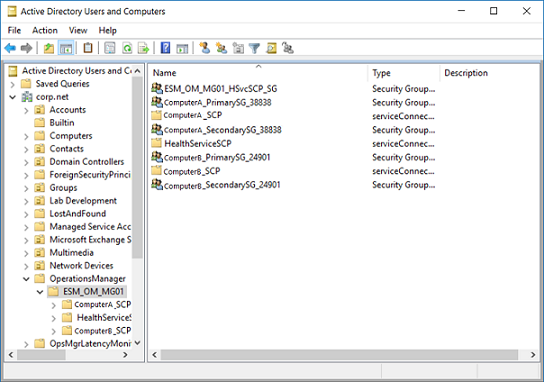

W usłudze Active Directory w kontenerze OperationsManager<ManagementGroupName> powinny zostać wyświetlone obiekty punktu połączenia usługi (SCP) utworzone podobnie jak w poniższym przykładzie.

Reguła tworzy również dwie grupy zabezpieczeń o nazwie NetBIOS serwera zarządzania: pierwszy z sufiksem "_PrimarySG<losowa liczba>", a drugi "_SecondarySG<liczba> losowa". W tym przykładzie istnieją dwa serwery zarządzania wdrożone w grupie zarządzania, a podstawowa grupa zabezpieczeń ComputerB_Primary_SG_24901 członkostwa obejmuje komputery, które są zgodne z regułą dołączania zdefiniowaną w regule przypisania agenta, a grupa zabezpieczeń ComputerA_Secondary_SG_38838 członkostwo obejmuje grupę podstawową ComputerB_Primary_SG-29401 grupa zabezpieczeń zawierająca konto komputera agentów, które mogłyby przejść w tryb failover do tego pomocniczego serwera zarządzania w przypadku, gdy podstawowy serwer zarządzania nie odpowiada. Nazwa punktu połączenia usługi to nazwa NetBIOS serwera zarządzania z sufiksem "_SCP".

Uwaga

W tym przykładzie są wyświetlane tylko obiekty z jednej grupy zarządzania, a nie inne grupy zarządzania, które mogą istnieć, a także skonfigurowane przy użyciu integracji z usługą AD.

Ręczne wdrażanie agenta za pomocą ustawienia integracji usługi Active Directory

Poniżej przedstawiono przykład wiersza polecenia, aby ręcznie zainstalować agenta systemu Windows z włączoną integracją z usługą Active Directory.

%WinDir%\System32\msiexec.exe /i path\Directory\MOMAgent.msi /qn USE_SETTINGS_FROM_AD=1 USE_MANUALLY_SPECIFIED_SETTINGS=0 ACTIONS_USE_COMPUTER_ACCOUNT=1 AcceptEndUserLicenseAgreement=1

Zmienianie ustawienia integracji usługi Active Directory dla agenta

Poniższa procedura umożliwia zmianę ustawienia integracji usługi Active Directory dla agenta.

Na komputerze zarządzanym przez agenta, w Panelu sterowania, kliknij dwukrotnie program Microsoft Monitoring Agent.

Na karcie Operations Manager wyczyść lub wybierz pozycję Automatycznie aktualizuj przypisania grup zarządzania z usług AD DS. Jeśli wybierzesz tę opcję, podczas uruchamiania agenta będzie on wysyłać zapytanie do usługi Active Directory o listę grup zarządzania, do których został przypisany. Te grupy zarządzania, jeśli istnieją, zostaną dodane do listy. Jeśli ta opcja zostanie wyczyszczona, wszystkie grupy zarządzania przypisane do agenta w usłudze Active Directory zostaną usunięte z listy.

Wybierz przycisk OK.

Integrowanie usługi Active Directory z niezaufaną domeną

- Utwórz użytkownika w niezaufanej domenie z uprawnieniami do odczytu, zapisu i usuwania obiektów w usłudze AD.

- Utwórz grupę zabezpieczeń (domenę lokalną lub globalną). Dodaj użytkownika (utworzonego w kroku 1) do tej grupy.

- Uruchom MOMAdAdmin.exe w niezaufanej domenie z następującymi parametrami: <path>\MOMADAdmin.exe <ManagementGroupName<>MOMAdminSecurityGroup><RunAsAccount><Domain>

- Utwórz nowe konto Uruchom jako w programie Operations Manager; użyj konta utworzonego w kroku 1. Upewnij się, że nazwa domeny jest dostarczana z nazwą FQDN, a nie nazwą NetBIOS (na przykład: CONTOSO.COM\ADUser).

- Dystrybuuj konto do puli zasobów przypisania usługi AD.

- Utwórz nowy profil Uruchom jako w domyślnym pakiecie administracyjnym. Jeśli ten profil zostanie utworzony w innym pakiecie administracyjnym, upewnij się, że należy go przypieczętować, aby można było odwoływać się do innego pakietu administracyjnego.

- Dodaj nowo utworzone konto Uruchom jako do tego profilu i wybierz je do puli zasobów przypisania usługi AD

- Utwórz reguły integracji usługi Active Directory w programie Operations Manager.

Uwaga

Po integracji z niezaufaną domeną każdy serwer zarządzania wyświetla komunikat ostrzegawczy Baza danych zabezpieczeń na serwerze nie ma konta komputera dla tej relacji zaufania stacji roboczej wskazująca, że weryfikacja konta Uruchom jako używanego przez przypisanie usługi AD nie powiodła się. Zdarzenie o identyfikatorze 7000 lub 1105 jest generowane w dzienniku zdarzeń programu Operations Manager. Jednak ten alert nie ma żadnego wpływu na przypisanie usługi AD w niezaufanej domenie.

Następne kroki

Aby dowiedzieć się, jak zainstalować agenta systemu Windows z poziomu konsoli Operacje, zobacz Instalowanie agenta w systemie Windows przy użyciu Kreatora odnajdywania lub instalowanie agenta z wiersza polecenia, zobacz Instalowanie agenta systemu Windows ręcznie przy użyciu MOMAgent.msi.