Implementowanie i ocenianie zasad zabezpieczeń

Zespół inżynierów firmy Contoso decyduje się wykonać próbę usługi Security Center. W ramach wersji próbnej mają one szereg zasobów maszyn wirtualnych, które chcą chronić. W bloku Przegląd usługi Security Center członkowie zespołu przejrzyj ogólny obraz zabezpieczeń. Zespół zauważa, że ogólny wynik zabezpieczeń wynosi zaledwie 38 procent. Zauważają również, że w obszarze Higiena zabezpieczeń zasobów istnieje znaczna liczba zaleceń. Decydują się na próbę zaostrzenia bezpieczeństwa swoich zasobów.

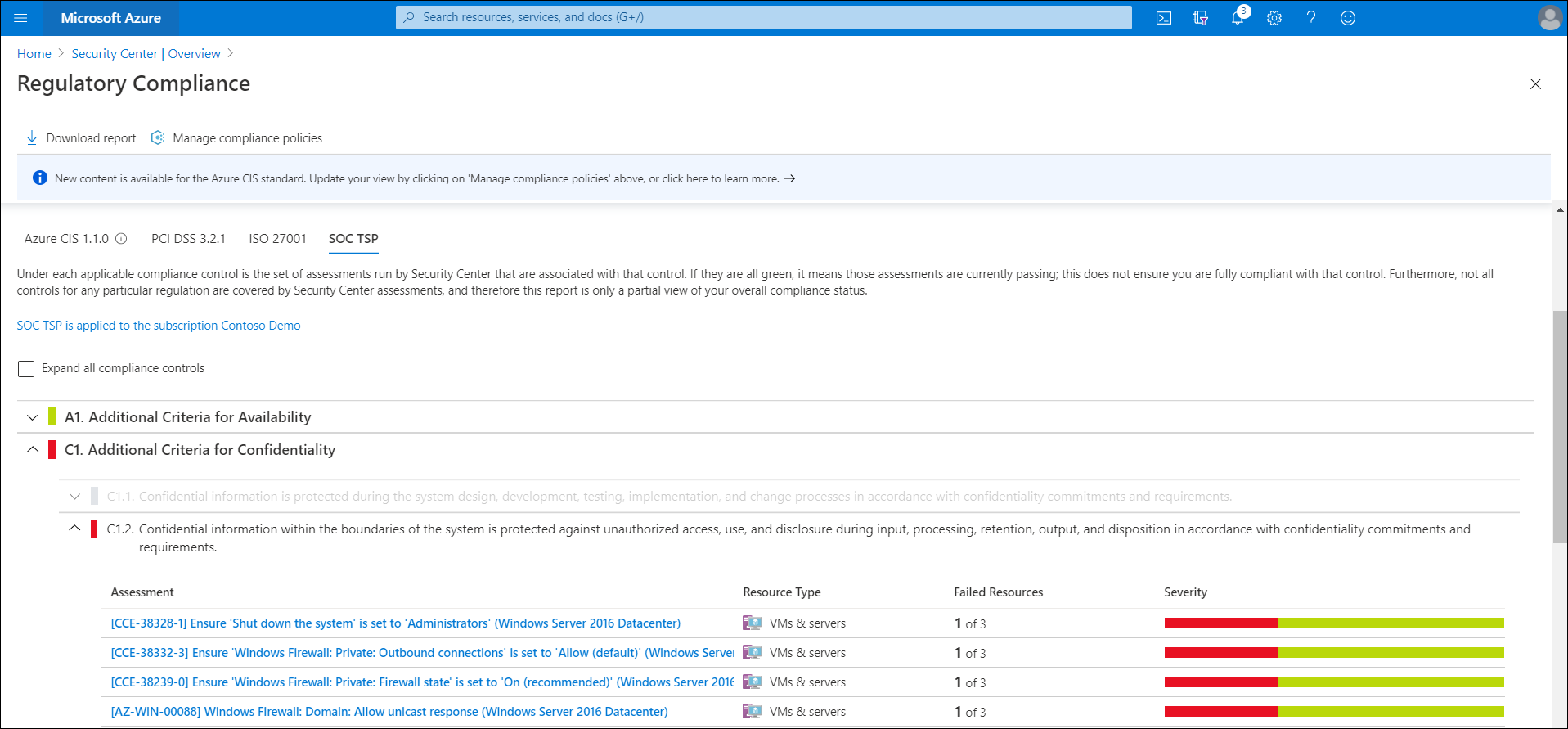

Inspekcja zgodności z przepisami maszyny wirtualnej

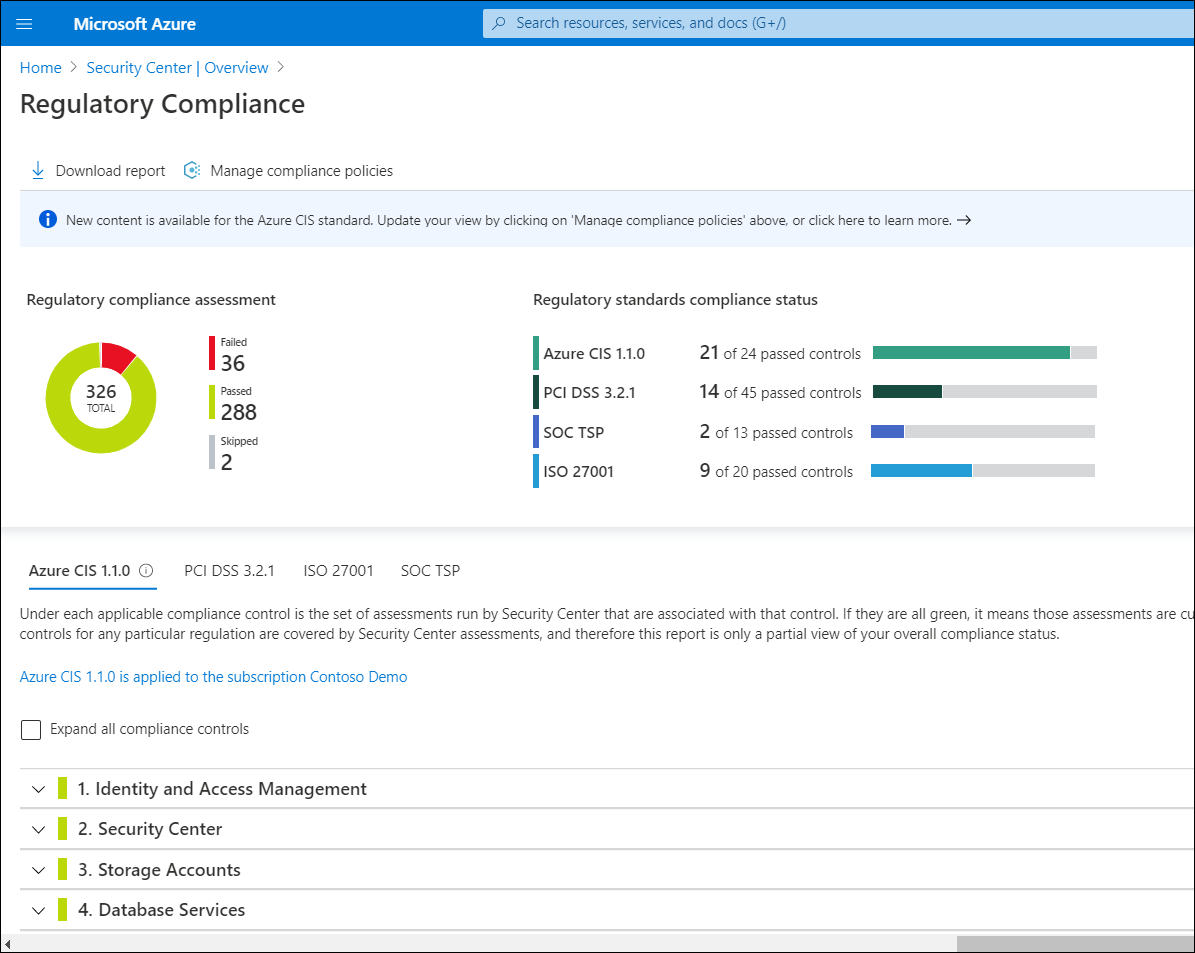

Zespół rozpoczyna się od przeglądu zgodności z przepisami. W obszarze Zgodność z przepisami zapoznają się z następującymi pomiarami: PCI DSS 3.2.1, ISO 27001 i Azure CIS 1.1.0. Członek zespołu wybiera kafelek Zgodność z przepisami , a dodatkowe informacje są wyświetlane.

W poniższej tabeli opisano standardy zgodności, względem których można mierzyć zabezpieczenia.

| Standard zgodności | opis |

|---|---|

| PCI DSS 3.2.1 | Payment Card Industry Data Security Standard (PCI DSS) rozwiązuje problemy z zabezpieczeniami organizacji, które zarządzają płatnościami kart kredytowych, i ma na celu zmniejszenie oszustw związanych z kartami. |

| ISO 27001 | Część rodziny standardów Międzynarodowej Organizacji Standardów (ISO) 27000, 27001 definiuje system, który może zapewnić zarządzanie systemami IT. Aby spełnić kryteria tego standardu, organizacje muszą przesłać je do inspekcji. |

| Azure CIS 1.1.0 | Centrum zabezpieczeń internetowych (CIS) to organizacja zajmująca się opracowywaniem najlepszych rozwiązań w zakresie zabezpieczania systemu It. Standard CIS 1.1.0 platformy Azure został opracowany w celu zapewnienia, że organizacje mogą zabezpieczyć swoje zasoby w chmurze platformy Azure. |

| SOC TSP | Struktura Kontroli organizacji usług (SOC) to standard kontroli, który koncentruje się na ochronie poufności i prywatności informacji przechowywanych i przetwarzanych w chmurze. |

Aby przejrzeć stan zgodności względem tych standardów, wykonaj następującą procedurę:

W witrynie Azure Portal w usłudze Security Center w bloku Zgodność z przepisami wybierz pozycję Pobierz teraz >.

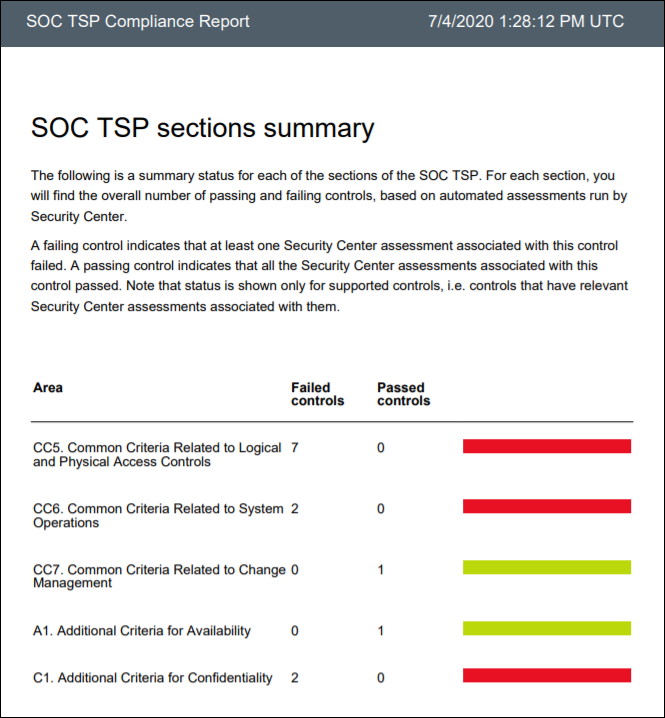

W bloku Pobierz raport na liście Raport standardowy wybierz standard zgodności. Na przykład wybierz pozycję SOC TSP , a następnie wybierz pozycję Pobierz.

Otwórz pobrany plik PDF i przejrzyj jego zawartość.

Aby przejrzeć szczegóły korygowania zgodności, w bloku Zgodność z przepisami użyj następującej procedury:

Wybierz odpowiednią kartę dla odpowiedniego standardu. Na przykład wybierz pozycję SOC TSP.

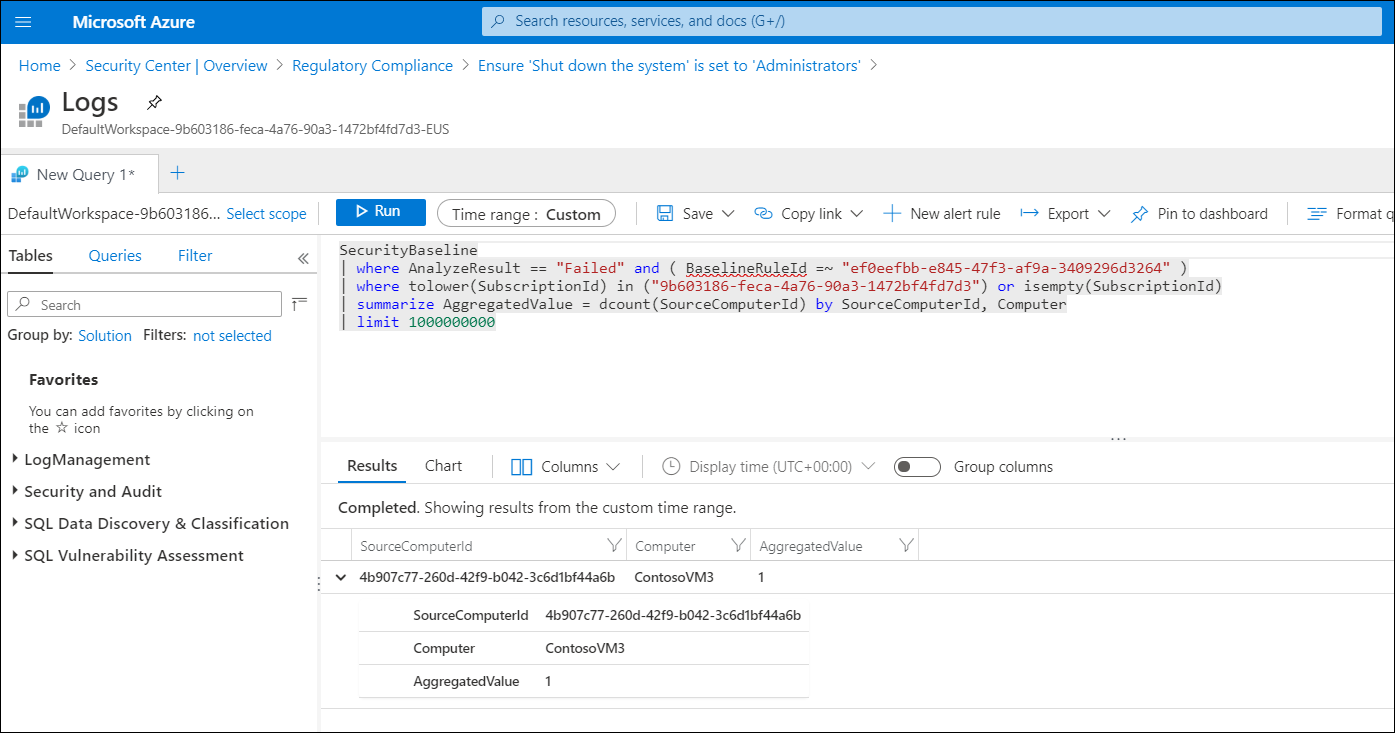

Aby przejrzeć dodatkowe szczegóły dotyczące zalecenia, wybierz je z listy Ocena , a następnie wybierz pozycję Wyświetl maszyny, których dotyczy problem.

Implementowanie rekomendacji dotyczących zabezpieczeń

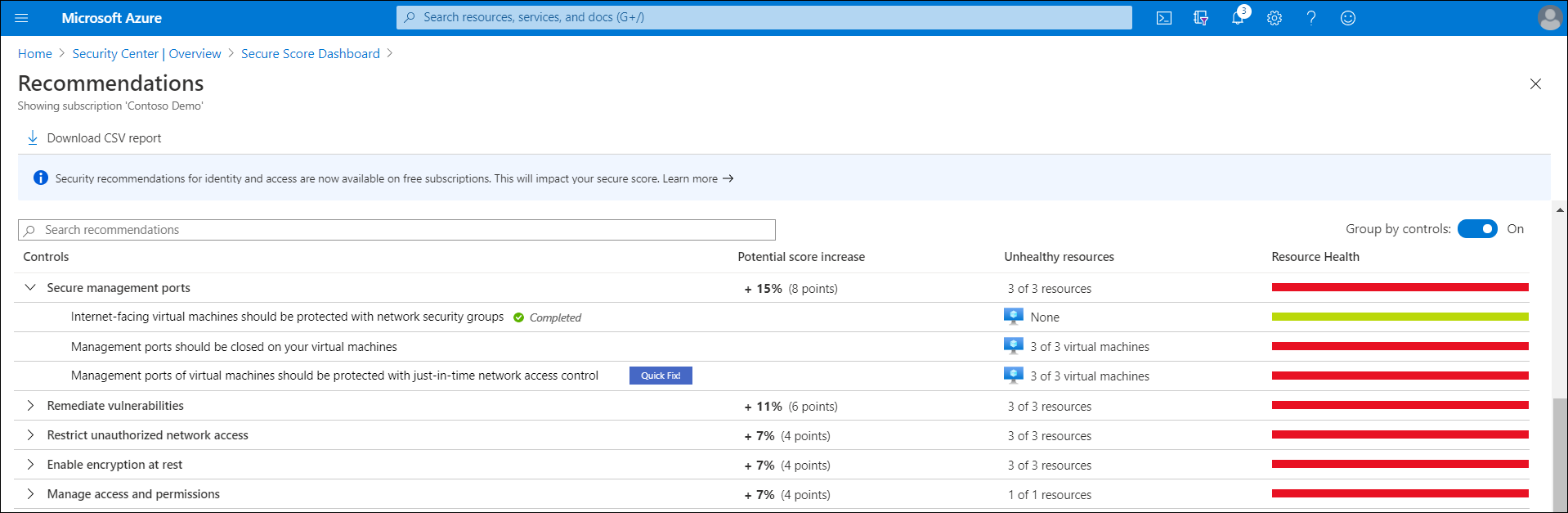

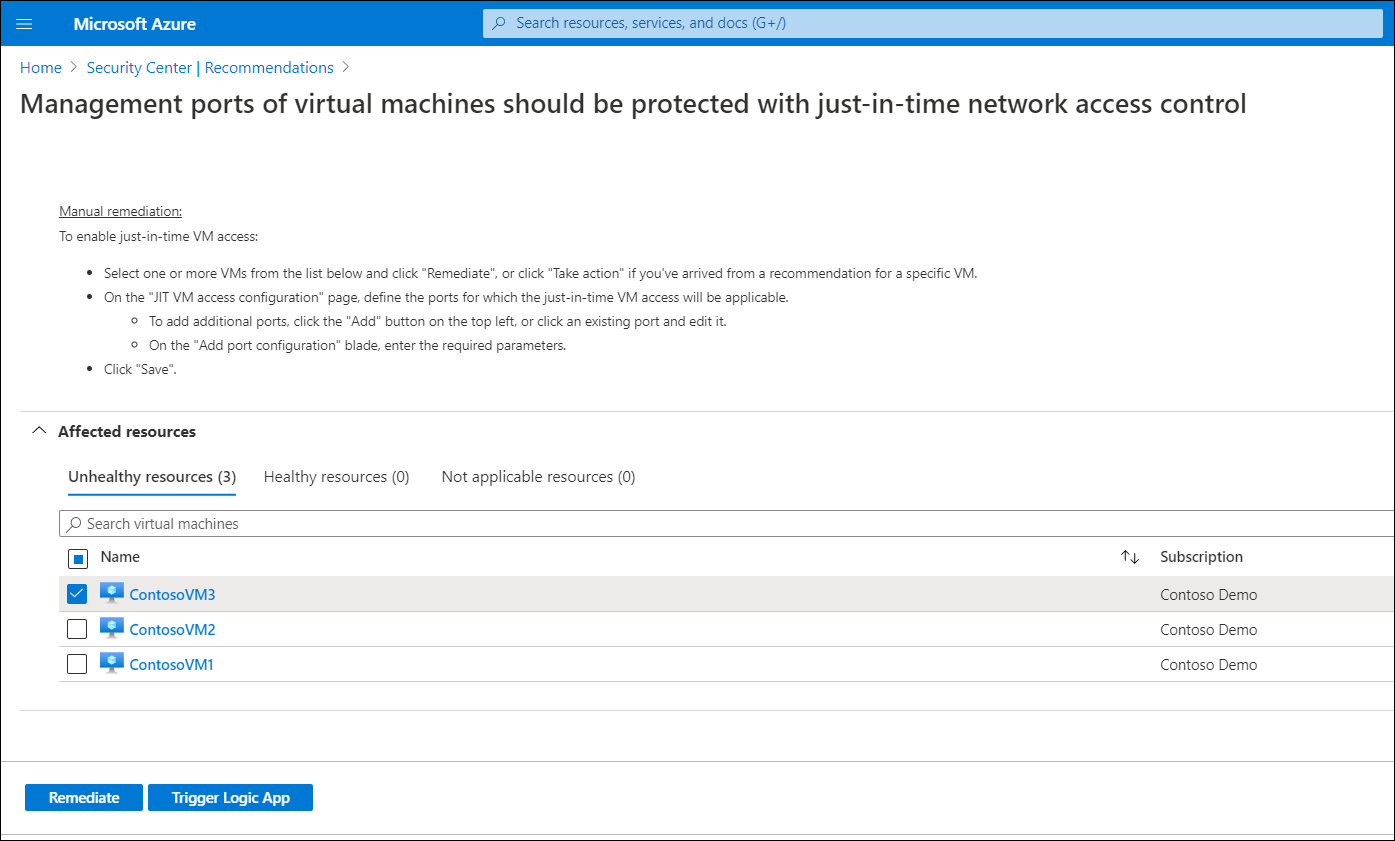

Ważne jest, aby zrobić więcej niż tylko przejrzeć, jak organizacja porównuje się ze standardami zabezpieczeń i zgodności. Należy również dążyć do zaostrzenia bezpieczeństwa, aby spróbować spełnić te standardy. Aby uzyskać dostęp do zaleceń dotyczących zabezpieczeń i zastosować je, w witrynie Azure Portal w usłudze Security Center wybierz kafelek Ogólny wskaźnik bezpieczeństwa. Użyj poniższej procedury, aby zastosować zalecenia dotyczące subskrypcji:

Na pulpicie nawigacyjnym wskaźnika bezpieczeństwa wybierz odpowiednią subskrypcję, a następnie wybierz pozycję Wyświetl zalecenia.

W bloku Rekomendacje możesz pobrać raport CSV. Możesz również rozwinąć szczegóły dotyczące wymienionych zaleceń.

Wybierz konkretne zalecenie, a następnie w bloku rekomendacji (nazwa, która różni się w zależności od tytułu zalecenia), możesz rozwinąć kroki korygowania i przejrzeć ręczne kroki wymagane do rozwiązania problemu z zabezpieczeniami. Następnie możesz przełączyć się do tych zasobów i zastosować kroki korygowania.

Napiwek

W niektórych okolicznościach możesz zastosować szybką poprawkę, wybierając pozycję Koryguj dla określonego zalecenia. Spowoduje to automatyczne zastosowanie korygowania po wybraniu.

Możesz również zastosować aplikację logiki, aby naprawić wymienione zasoby. W tym celu wybierz zasoby, których dotyczy problem, a następnie wybierz pozycję Wyzwól aplikację logiki.

W bloku Wyzwalacz aplikacji logiki po załadowaniu aplikacji logiki wybierz odpowiednią aplikację logiki, a następnie wybierz pozycję Wyzwól.

Uruchamianie oceny luk w zabezpieczeniach na maszynie wirtualnej IaaS z systemem Windows Server

Usługa Security Center umożliwia przeprowadzenie oceny luk w zabezpieczeniach na maszynach wirtualnych. Najpierw należy jednak zainstalować rozwiązanie do oceny luk w zabezpieczeniach na wymaganych zasobach.

Instalowanie rozwiązania do oceny luk w zabezpieczeniach

Platforma Azure udostępnia wbudowane rozwiązanie do oceny luk w zabezpieczeniach. Aby włączyć tę funkcję na maszynach wirtualnych, wykonaj następującą procedurę:

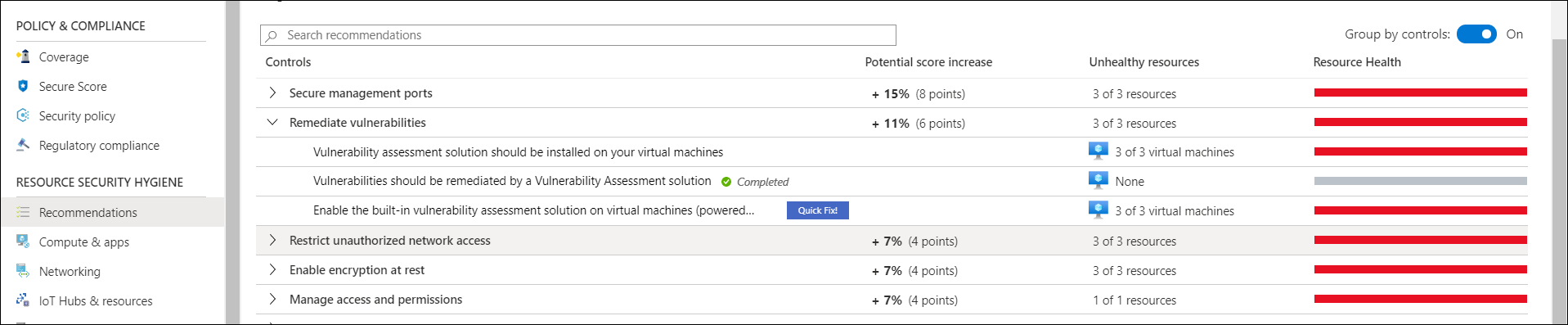

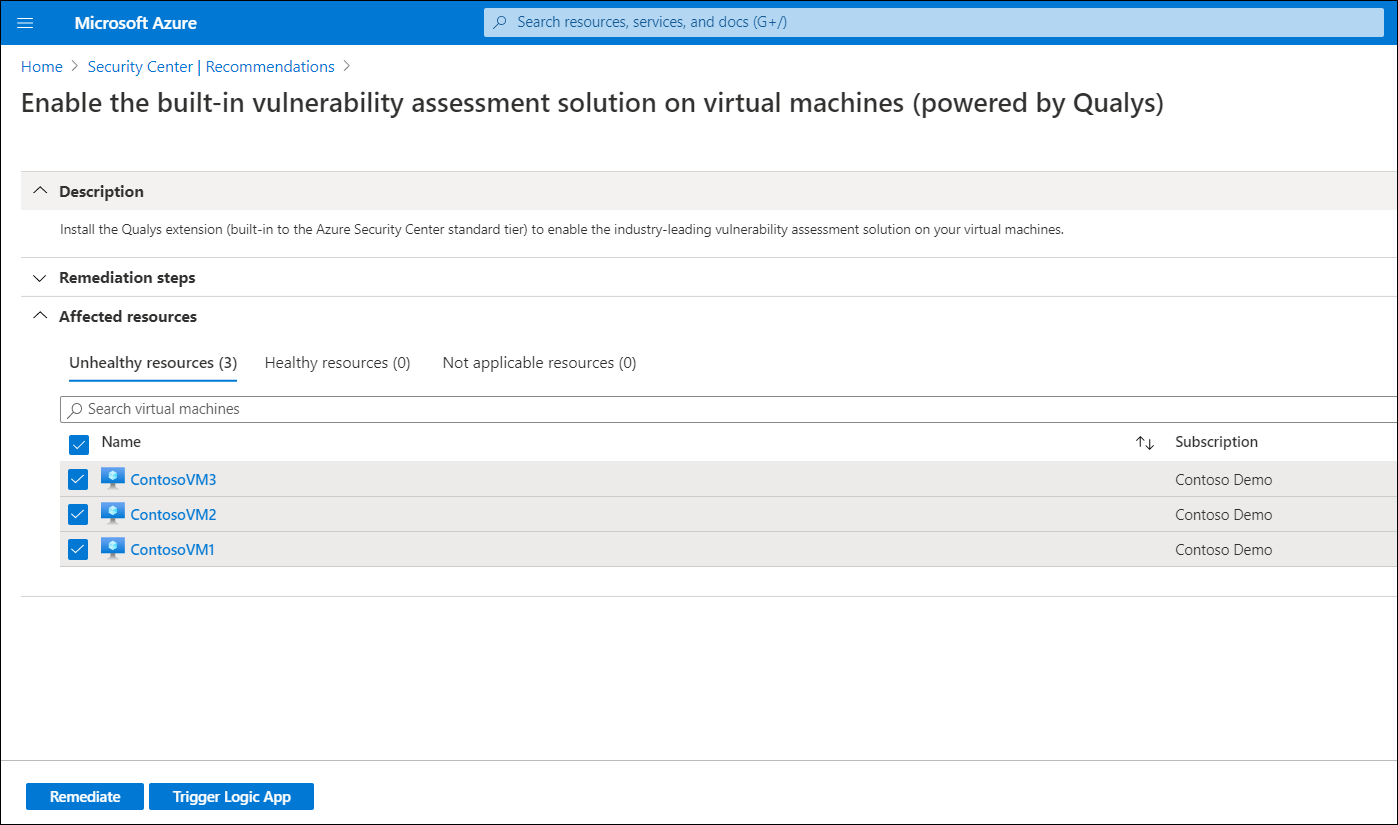

Otwórz usługę Security Center, a następnie wybierz pozycję Rekomendacje.

W bloku Rekomendacje w razie potrzeby wybierz odpowiednią subskrypcję.

Na liście Kontrolki rozwiń węzeł Korygowanie luk w zabezpieczeniach, a następnie wybierz zalecenie Włącz wbudowane rozwiązanie do oceny luk w zabezpieczeniach na maszynach wirtualnych (obsługiwane przez firmę Qualys).

Wybierz wszystkie maszyny wirtualne, do których chcesz zastosować ocenę, a następnie wybierz pozycję Koryguj.

W bloku Korygowanie zasobów wybierz pozycję Koryguj n zasobów. Proces może potrwać kilka minut lub dłużej w zależności od liczby skorygowanych zasobów.

Napiwek

Oprócz wbudowanego skanera luk w zabezpieczeniach można również zainstalować skanery innych firm.

Przeprowadzanie oceny luk w zabezpieczeniach

Po zainstalowaniu oceny luk w zabezpieczeniach można przeprowadzić ocenę. Aby rozpocząć ocenę:

- W bloku Włącz wbudowane rozwiązanie do oceny luk w zabezpieczeniach na maszynach wirtualnych (obsługiwane przez firmę Qualys) odśwież ekran i poczekaj, aż wszystkie zasoby będą wyświetlane na karcie Zasoby w dobrej kondycji. (Może to potrwać kilka minut lub dłużej).

- Po wyświetleniu zasobów na karcie Zasoby w dobrej kondycji sprawdź, czy skanowanie rozpoczyna się automatycznie.

Uwaga

Skanowania są uruchamiane w czterech godzinach. Nie można zmienić tego ustawienia.

Gdy usługa Security Center zidentyfikuje luki w zabezpieczeniach, zostaną one przedstawione jako zalecenia. Aby przejrzeć wyniki i skorygować zidentyfikowaną lukę w zabezpieczeniach, użyj następującej procedury:

- Otwórz usługę Azure Security Center i przejdź do strony Rekomendacje.

- Wybierz pozycję Koryguj luki w zabezpieczeniach, a następnie wybierz pozycję Luki w zabezpieczeniach na maszynach wirtualnych powinny zostać skorygowane (obsługiwane przez firmę Qualys).

Usługa Security Center wyświetla wszystkie wyniki dla wszystkich maszyn wirtualnych w aktualnie wybranych subskrypcjach. Wyniki te są wymienione w kolejności ważności. Aby dowiedzieć się więcej na temat określonej luki w zabezpieczeniach, wybierz ją.

Napiwek

Aby przefiltrować wyniki według określonej maszyny wirtualnej, otwórz sekcję Zasoby , których dotyczy problem, a następnie wybierz maszynę wirtualną. Alternatywnie możesz wybrać maszynę wirtualną z poziomu kondycji zasobów i przejrzeć wszystkie odpowiednie zalecenia dotyczące tego zasobu.

Materiały uzupełniające

Aby uzyskać więcej informacji, zapoznaj się z następującymi dokumentami: