Implementowanie usługi Azure Sentinel

Oprócz oceny i rozwiązywania problemów z konfiguracją zabezpieczeń środowiska hybrydowego firma Contoso musi również monitorować nowe problemy i zagrożenia oraz odpowiednio reagować. Usługa Azure Sentinel to rozwiązanie SIEM i SOAR przeznaczone dla środowisk hybrydowych.

Uwaga

Rozwiązania SIEM zapewniają magazyn i analizę dzienników, zdarzeń i alertów generowanych przez inne systemy. Te rozwiązania można skonfigurować tak, aby zgłaszały własne alerty. Rozwiązania SOAR umożliwiają korygowanie luk w zabezpieczeniach i ogólną automatyzację procesów zabezpieczeń.

Co to jest usługa Sentinel?

Usługa Sentinel spełnia potrzeby rozwiązań SIEM i SOAR za pomocą następujących rozwiązań:

- Zbieranie danych między użytkownikami w chmurze i lokalnymi użytkownikami, urządzeniami, aplikacjami i infrastrukturą.

- Identyfikowanie podejrzanych działań przy użyciu sztucznej inteligencji.

- Wykrywanie zagrożeń z mniejszą liczbą wyników fałszywie dodatnich.

- Reagowanie na zdarzenia szybko i automatycznie.

Wymagania wstępne dotyczące usługi Sentinel

Aby włączyć usługę Sentinel, potrzebne są następujące elementy:

Obszar roboczy usługi Log Analytics.

Napiwek

Usługa Sentinel nie może używać tego samego obszaru roboczego usługi Log Analytics co usługa Security Center.

Uprawnienia współautora lub większe w subskrypcji i grupie roboczej dla obszaru roboczego usługi Sentinel.

Odpowiednie uprawnienia do wszystkich zasobów, które łączą się z usługą Sentinel.

Połączenia danych

Usługa Sentinel może łączyć się natywnie z usługą Security Center, zapewniając pokrycie serwerów w chmurze i lokalnych. Ponadto obsługa połączenia danych usługi Sentinel obejmuje:

- Natywne połączenia typu service-to-service. Usługa Sentinel integruje się natywnie z tymi usługami platformy Azure i usługami spoza platformy Azure:

- Dzienniki aktywności platformy Azure

- Dzienniki inspekcji usługi Microsoft Entra

- Ochrona tożsamości Microsoft Entra

- Azure Advanced Threat Protection (Azure ATP)

- Usługa CloudTrail na platformie AWS

- Microsoft Cloud App Security

- Serwery DNS

- Microsoft 365

- Defender ATP

- Zapora aplikacji internetowej firmy Microsoft

- Zapora Windows Defender

- Zdarzenia zabezpieczeń systemu Windows

- Połączenia rozwiązań zewnętrznych za pośrednictwem interfejsów API. Usługa Sentinel może łączyć się ze źródłami danych za pośrednictwem interfejsów API w celu uzyskania następujących rozwiązań:

- Barracuda

- Barracuda CloudGen Firewall

- Citrix Analytics for Security

- F5 BIG-IP

- Forcepoint DLP

- technologie squadra secRMM

- Symantec ICDX

- Zimperium

- Połączenia rozwiązań zewnętrznych za pośrednictwem agenta. Usługa Sentinel może łączyć się za pośrednictwem agenta ze źródłami danych obsługującymi protokół Syslog. Agent usługi Sentinel może być instalowany bezpośrednio na urządzeniach lub na serwerze z systemem Linux, który może odbierać zdarzenia z innych urządzeń. Obsługa nawiązywania połączenia za pośrednictwem agenta obejmuje następujące urządzenia i rozwiązania:

- Zapory, internetowe serwery proxy i punkty końcowe

- Rozwiązania do ochrony przed utratą danych (DLP)

- Maszyny DNS

- Serwery z systemem Linux

- Inni dostawcy usług w chmurze

Uprawnienia

Dostęp w usłudze Sentinel jest zarządzany za pomocą ról kontroli dostępu opartej na rolach (RBAC). Te role umożliwiają zarządzanie tym, co użytkownicy mogą obserwować i wykonywać w usłudze Sentinel:

- Role globalne. Wbudowane role globalne platformy Azure — właściciel, współautor i czytelnik — udzielają dostępu do wszystkich zasobów platformy Azure, w tym usług Sentinel i Log Analytics.

- Role specyficzne dla usługi Sentinel. Wbudowane role specyficzne dla usługi Sentinel to:

- Czytelnik usługi Azure Sentinel. Ta rola może pobierać dane, zdarzenia, pulpity nawigacyjne i informacje o zasobach usługi Sentinel.

- Osoba odpowiadająca w usłudze Azure Sentinel. Ta rola ma wszystkie możliwości roli czytelnika usługi Azure Sentinel i może również zarządzać zdarzeniami.

- Współautor usługi Azure Sentinel. Oprócz możliwości roli osoby odpowiadającej usłudze Azure Sentinel ta rola może tworzyć i edytować pulpity nawigacyjne, reguły analizy i inne zasoby usługi Sentinel.

- Inne role. Współautor usługi Log Analytics i Czytelnik usługi Log Analytics to wbudowane role specyficzne dla usługi Log Analytics. Te role przyznają uprawnienia tylko do obszaru roboczego usługi Log Analytics . Jeśli nie masz ról współautora globalnego lub właściciela, musisz mieć rolę Współautor aplikacji logiki, aby tworzyć i uruchamiać podręczniki w odpowiedzi na alerty.

Implementowanie usługi Azure Sentinel

Aby zaimplementować usługę Sentinel:

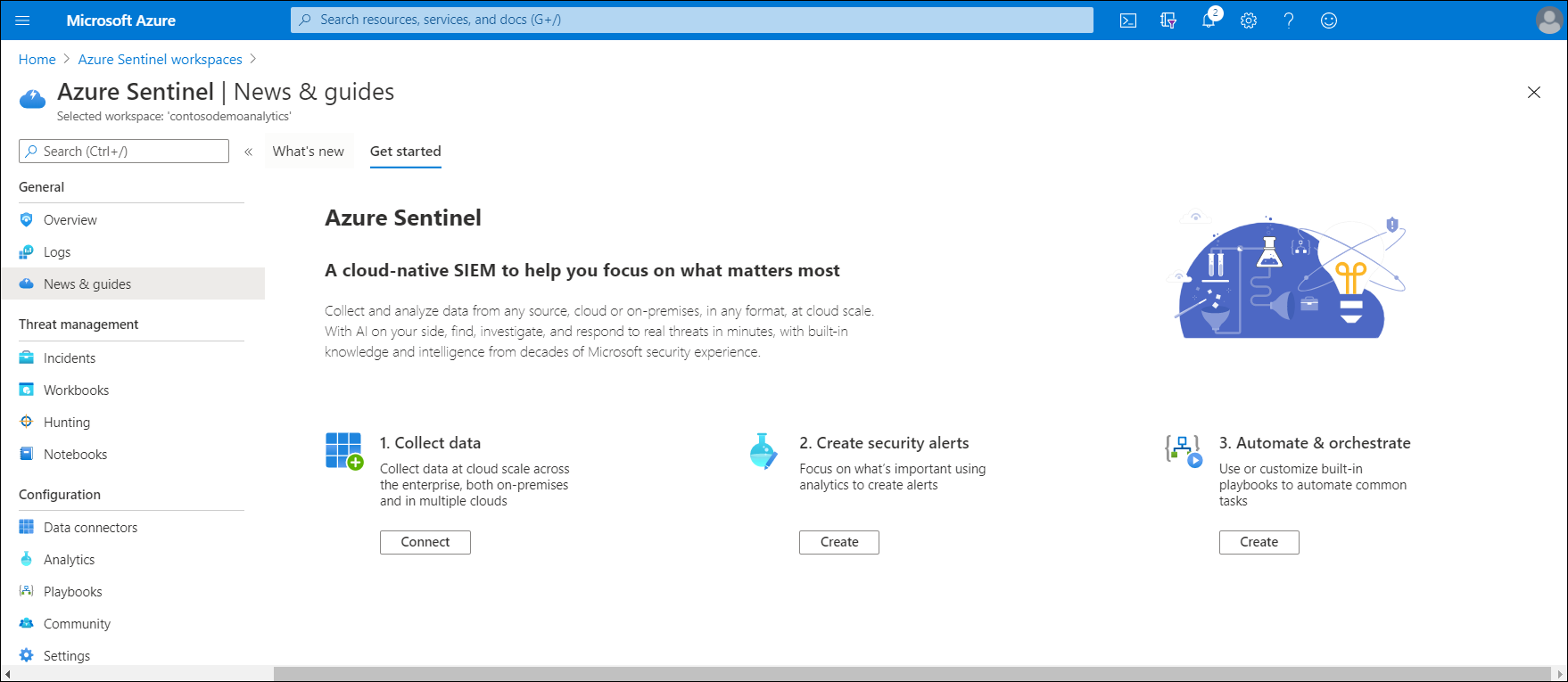

W witrynie Azure Portal wyszukaj i wybierz pozycję Azure Sentinel.

W bloku Obszary robocze usługi Azure Sentinel wybierz pozycję Połączenie obszarze roboczym, a następnie wybierz odpowiedni obszar roboczy.

Wybierz pozycję Dodaj usługę Azure Sentinel. Obszar roboczy jest modyfikowany w celu uwzględnienia usługi Sentinel.

W bloku Azure Sentinel w obszarze Wiadomości i przewodniki wybierz kartę Wprowadzenie.

Wybierz Połączenie, aby rozpocząć zbieranie danych.

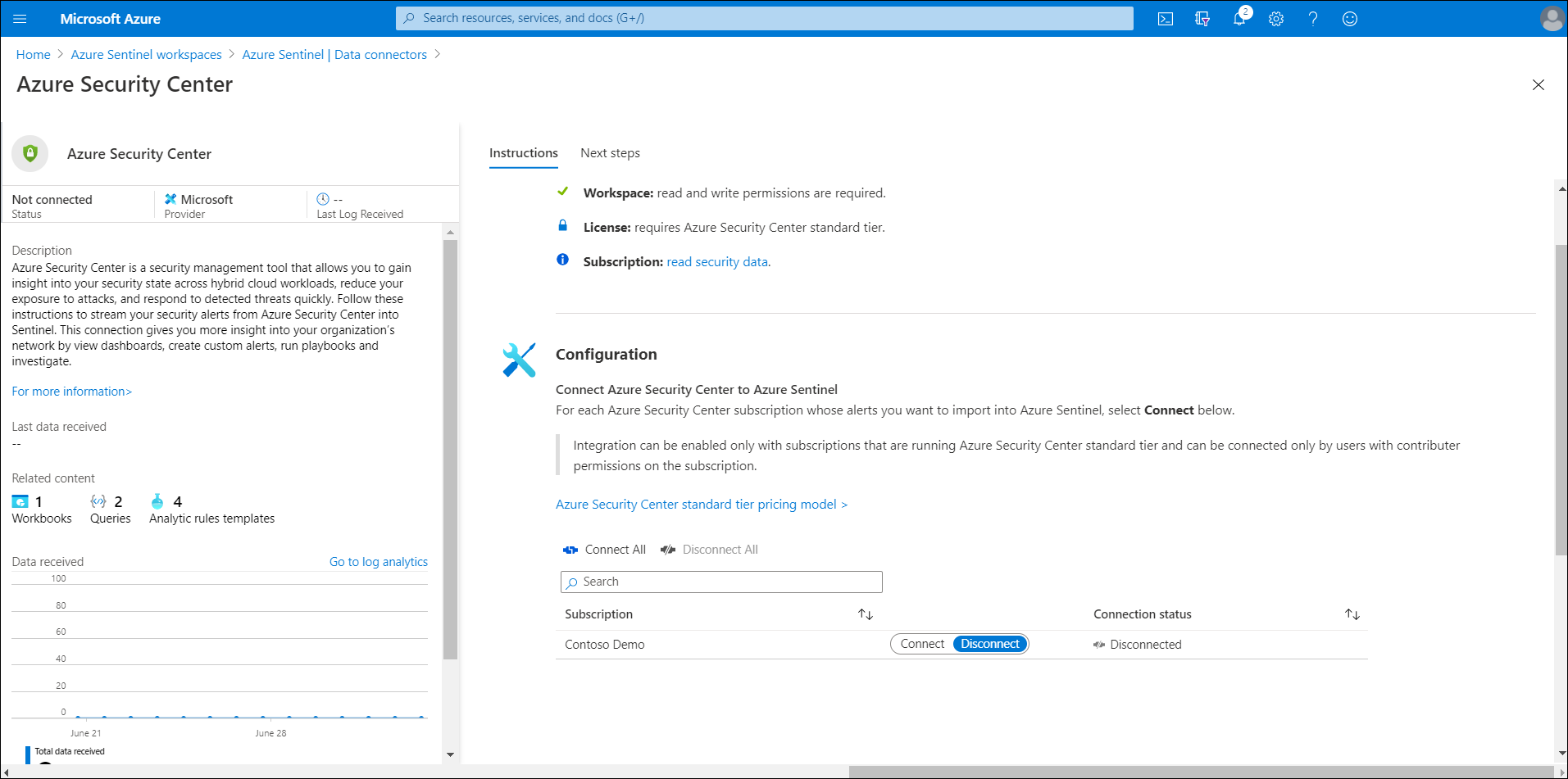

Wybierz odpowiedni łącznik. Na przykład wybierz pozycję Azure Security Center.

Wybierz pozycję Otwórz stronę łącznika.

Przejrzyj informacje o wymaganiach wstępnych, a następnie wybierz pozycję Połączenie.

Co to jest SIEM?

Rozwiązania SIEM przechowują i analizują dane dziennika pochodzące ze źródeł zewnętrznych. Źródła danych można połączyć z platformy Azure i źródłami zewnętrznymi w organizacji, w tym z zasobami lokalnymi. Usługa Azure Sentinel udostępnia domyślny pulpit nawigacyjny, który ułatwia analizowanie i wizualizowanie tych zdarzeń. Na pulpicie nawigacyjnym są wyświetlane dane dotyczące liczby odebranych zdarzeń, liczby alertów wygenerowanych na podstawie tych danych oraz stanu wszystkich zdarzeń utworzonych na podstawie tych alertów.

Usługa Sentinel używa wbudowanych i niestandardowych wykryć, aby otrzymywać alerty o potencjalnych zagrożeniach bezpieczeństwa — na przykład próbuje uzyskać dostęp do organizacji firmy Contoso spoza infrastruktury lub gdy dane z firmy Contoso wydają się być wysyłane do znanego złośliwego adresu IP. Umożliwia również tworzenie zdarzeń na podstawie tych alertów.

Usługa Sentinel udostępnia wbudowane i niestandardowe skoroszyty ułatwiające analizowanie danych przychodzących. Skoroszyty to interaktywne raporty, które obejmują zapytania dziennika, tekst, metryki i inne dane. Reguły tworzenia zdarzeń firmy Microsoft umożliwiają tworzenie zdarzeń na podstawie alertów generowanych przez inne usługi, takie jak Azure Security Center.

Aby zaimplementować funkcję SIEM w usłudze Sentinel:

- Włączanie usługi Azure Sentinel.

- Utwórz połączenie danych.

- Utwórz regułę niestandardową, która generuje alert.

Co to jest SOAR?

Rozwiązania SOAR umożliwiają zarządzanie lub organizowanie analiz danych zebranych na temat zagrożeń bezpieczeństwa, koordynowanie reakcji na te zagrożenia i tworzenie automatycznych odpowiedzi. Możliwości SOAR usługi Azure Sentinel są ściśle powiązane z jej funkcjonalnością SIEM.

Aby zaimplementować usługę SOAR w usłudze Sentinel, skorzystaj z następujących najlepszych rozwiązań:

- Podczas tworzenia reguł analizy, które zgłaszają alerty, skonfiguruj je również do tworzenia zdarzeń.

- Użyj zdarzeń, aby zarządzać procesem badania i reagowania.

- Grupuj powiązane alerty w zdarzeniu.

Badanie zdarzeń

W usłudze Sentinel możesz sprawdzić liczbę otwartych zdarzeń, liczbę prac i liczbę zamkniętych zdarzeń. Można nawet ponownie otworzyć zamknięte zdarzenia. Możesz uzyskać szczegółowe informacje o zdarzeniu, takie jak kiedy wystąpił i jego stan. Możesz również dodać notatki do zdarzenia i zmienić jego stan, aby ułatwić zrozumienie postępu. Zdarzenia można przypisać do określonych użytkowników.

Reagowanie na alerty za pomocą podręczników zabezpieczeń

Usługa Sentinel umożliwia reagowanie na alerty przy użyciu podręczników zabezpieczeń. Podręczniki zabezpieczeń to kolekcje procedur opartych na usłudze Azure Logic Apps, które są uruchamiane w odpowiedzi na alert. Te podręczniki zabezpieczeń można uruchamiać ręcznie w odpowiedzi na badanie zdarzenia lub skonfigurować alert w celu automatycznego uruchamiania podręcznika.

Materiały uzupełniające

Aby uzyskać więcej informacji, zapoznaj się z następującymi dokumentami: