Zabezpieczenia

Placówki opieki zdrowotnej przechowują osobiste i potencjalnie poufne dane klientów. Instytucje finansowe przechowują numery kont, salda i historie transakcji. Sprzedawcy detaliczni przechowują historię zakupów, informacje o kontach i dane demograficzne klientów. Zdarzenie naruszenia zabezpieczeń może spowodować ujawnienie tych poufnych danych, a w konsekwencji narazić klientów na kłopotliwe sytuacje osobiste i szkody finansowe. Jak zapewnić integralność danych klienta i zapewnić bezpieczeństwo systemów?

W tej lekcji poznasz ważne elementy filaru zabezpieczeń.

Co to są zabezpieczenia?

Zabezpieczenia zapewniają ochronę danych używanych, przechowywanych i przesyłanych przez organizację. Dane przechowywane i obsługiwane w Twojej organizacji to serce zabezpieczanych zasobów. Mogą to być poufne dane o klientach, informacje finansowe o Twojej organizacji lub kluczowe dane biznesowe, z których korzysta Twoja organizacja. Zabezpieczanie infrastruktury, na której istnieją dane, wraz z tożsamościami używanymi do uzyskiwania do nich dostępu, jest również niezwykle ważne.

Twoje dane mogą podlegać bardziej rygorystycznym wymaganiom prawnym i prawnym. Te dodatkowe wymagania zależą od lokalizacji, typu danych, które przechowujesz, lub branży, w której działa aplikacja.

Na przykład w służbie zdrowia w Stanach Zjednoczonych obowiązuje ustawa o przenoszeniu i odpowiedzialności w ubezpieczeniach zdrowotnych (Health Insurance Portability and Accountability Act, HIPAA). W branży finansowej norma bezpieczeństwa Payment Card Industry Data Security Standard dotyczy obsługi danych karty kredytowej. Organizacje, które przechowują dane, do których stosuje się te przepisy i standardy, muszą zapewnić, że pewne zabezpieczenia są stosowane w celu ochrony tych danych. W Europie ogólne rozporządzenie o ochronie danych (RODO) określa zasady ochrony danych osobowych i definiuje prawa osób związane z przechowywanymi danymi. Niektóre kraje/regiony wymagają, aby niektóre typy danych nie opuszczały swoich granic.

W przypadku naruszenia zabezpieczeń może to mieć znaczący wpływ na finanse i reputację zarówno organizacji, jak i klientów. Naruszenie zabezpieczeń dzieli zaufanie klientów, którzy chcą inststill w organizacji i może mieć wpływ na długoterminową kondycję organizacji.

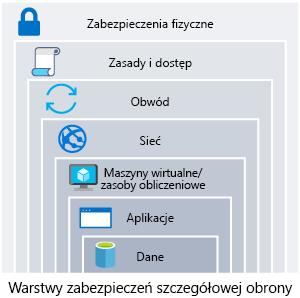

Ochrona w głębi systemu

Wielowarstwowe podejście do zabezpieczania środowiska zwiększa stan zabezpieczeń. To podejście jest powszechnie znane jako ochrona w głębi systemu. Warstwy możemy podzielić następująco:

- Dane

- Aplikacje

- Maszyny wirtualne/obliczenia

- Sieć

- Obwód

- Zasady i dostęp

- Zabezpieczenia fizyczne

Każda warstwa koncentruje się na innym obszarze, w którym mogą wystąpić ataki, i tworzy głębokość ochrony w przypadku awarii jednej warstwy lub obejścia jej przez osobę atakującą. Jeśli chcesz skupić się tylko na jednej warstwie, osoba atakująca będzie miała nieskrępowany dostęp do środowiska, jeśli przejdzie przez tę warstwę.

Wprowadzenie zabezpieczeń w warstwach zwiększa ilość pracy, którą osoba atakująca musi wykonać w celu uzyskania dostępu do danych i systemów. Każda warstwa ma różne mechanizmy kontroli zabezpieczeń, technologie i możliwości, które mają zastosowanie. Podczas identyfikowania zabezpieczeń do wdrożenia koszt często jest problemem. Musisz równoważyć koszty z wymaganiami biznesowymi i ogólnym ryzykiem dla firmy.

Żaden pojedynczy system zabezpieczeń, kontrola ani technologia w pełni nie chroni architektury. Bezpieczeństwo to nie tylko technologia, lecz także ludzie i procesy. Tworzenie środowiska, które całościowo analizuje zabezpieczenia i sprawia, że wymaganie domyślnie pomaga zapewnić, że organizacja jest tak bezpieczna, jak to możliwe.

Ochrona przed typowymi atakami

W każdej warstwie istnieją pewne typowe ataki, przed którymi chcesz chronić. Poniższa lista nie obejmuje wszystkich zagrożeń, ale może dać pojęcie o tym, w jaki sposób poszczególne warstwy mogą być atakowane i jakie rodzaje ochrony mogą być potrzebne.

Warstwa danych: uwidacznianie klucza szyfrowania lub używanie słabego szyfrowania może pozostawić dane podatne na zagrożenia, jeśli wystąpi nieautoryzowany dostęp.

Warstwa aplikacji: cechy charakterystyczne ataków w warstwie aplikacji to wstrzyknięcie i wykonanie złośliwego kodu. Typowe ataki obejmują wstrzyknięcie kodu SQL i działanie skryptów między witrynami.

Warstwa maszyn wirtualnych/obliczeń: typową metodą ataku na środowisko jest złośliwe oprogramowanie, które wykonuje złośliwy kod w celu naruszenia bezpieczeństwa systemu. Po wystąpieniu złośliwego oprogramowania w systemie mogą wystąpić dalsze ataki, które prowadzą do ujawnienia poświadczeń i penetracji sieci w całym środowisku.

Warstwa sieci: Korzystanie z niepotrzebnych otwartych portów w Internecie jest powszechną metodą ataku. Otwarte porty mogą również obejmować pozostawienie protokołów SSH lub RDP otwartych dla maszyn wirtualnych. Gdy te protokoły są otwarte, mogą umożliwić ataki siłowe na systemy, kiedy osoby atakujące usiłują uzyskać dostęp.

Warstwa obwodowa: ataki typu "odmowa usługi" (DoS) często występują w tej warstwie. Te ataki polegają na próbie przeciążenia zasobów sieciowych, co zmusza je do przejścia w tryb offline lub sprawia, że nie są w stanie odpowiadać na rzeczywiste żądania.

Zasady i warstwa dostępu: ta warstwa polega na tym, że uwierzytelnianie odbywa się dla aplikacji. Ta warstwa może zawierać nowoczesne protokoły uwierzytelniania, takie jak OpenID Connect i OAuth, lub uwierzytelnianie oparte na protokole Kerberos, na przykład w usłudze Active Directory. W tej warstwie zagrożeniem jest ujawnienie poświadczeń, dlatego ważne jest ograniczenie uprawnień tożsamości. Chcesz również mieć monitorowanie, aby wyszukać możliwe naruszone konta, takie jak logowania pochodzące z nietypowych miejsc.

Warstwa fizyczna: Nieautoryzowany dostęp do obiektów za pośrednictwem metod, takich jak projektowanie drzwi i kradzież znaczków bezpieczeństwa, może wystąpić w tej warstwie.

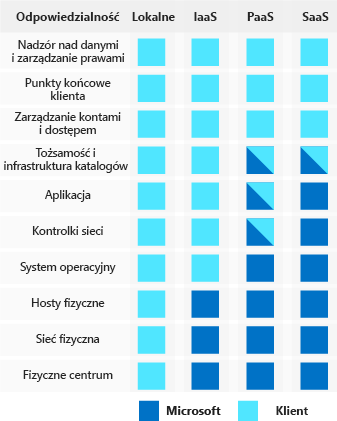

Wspólna odpowiedzialność za bezpieczeństwo

Ponownie przeglądając model wspólnej odpowiedzialności, możemy przeprojektować ten model w kontekście zabezpieczeń. W zależności od wybranego typu usługi niektóre zabezpieczenia są wbudowane w usługę, a inne pozostają Twoimi odpowiedzialnościami. Staranna ocena wybranych usług i technologii jest niezbędna, aby upewnić się, że zapewniasz odpowiednie mechanizmy kontroli zabezpieczeń dla architektury.