Określanie obowiązujących reguł sieciowej grupy zabezpieczeń

Każda sieciowa grupa zabezpieczeń i jego zdefiniowane reguły zabezpieczeń są oceniane niezależnie. Platforma Azure przetwarza warunki w każdej regule zdefiniowanej dla każdej maszyny wirtualnej w konfiguracji.

- W przypadku ruchu przychodzącego platforma Azure najpierw przetwarza reguły zabezpieczeń sieciowej grupy zabezpieczeń dla wszystkich skojarzonych podsieci, a następnie wszystkich skojarzonych interfejsów sieciowych.

- W przypadku ruchu wychodzącego proces jest odwracany. Platforma Azure najpierw ocenia reguły zabezpieczeń sieciowej grupy zabezpieczeń dla wszystkich skojarzonych interfejsów sieciowych, a następnie wszystkich skojarzonych podsieci.

- W przypadku procesu oceny ruchu przychodzącego i wychodzącego platforma Azure sprawdza również, jak zastosować reguły dla ruchu wewnątrz podsieci.

W jaki sposób platforma Azure stosuje zdefiniowane reguły zabezpieczeń dla maszyny wirtualnej, określa ogólną skuteczność reguł.

Informacje o obowiązujących regułach zabezpieczeń

Przyjrzyjmy się, w jaki sposób reguły sieciowej grupy zabezpieczeń są definiowane i przetwarzane w sieci wirtualnej w celu uzyskania obowiązujących reguł.

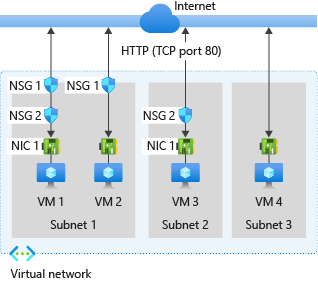

Rozważ następującą konfigurację sieci wirtualnej, która pokazuje sieciowe grupy zabezpieczeń kontrolujące ruch do maszyn wirtualnych. Konfiguracja wymaga reguł zabezpieczeń do zarządzania ruchem sieciowym do i z Internetu przez port TCP 80 za pośrednictwem interfejsu sieciowego.

W tej konfiguracji sieci wirtualnej istnieją trzy podsieci. Podsieć 1 zawiera dwie maszyny wirtualne: VM 1 i VM 2. Podsieć 2 i Podsieć 3 zawierają jedną maszynę wirtualną: odpowiednio maszynę wirtualną 3 i maszynę wirtualną 4. Każda maszyna wirtualna ma kartę interfejsu sieciowego.

Platforma Azure ocenia każdą konfigurację sieciowej grupy zabezpieczeń w celu określenia obowiązujących reguł zabezpieczeń:

| Ocena | Sieciowa grupa zabezpieczeń podsieci | Sieciowa grupa zabezpieczeń kart sieciowych | Reguły ruchu przychodzącego | Reguły ruchu wychodzącego |

|---|---|---|---|---|

| Maszyna wirtualna 1 | Podsieć 1 Sieciowa grupa zabezpieczeń 1 |

Karta sieciowa Sieciowa grupa zabezpieczeń 2 |

Reguły podsieci sieciowej grupy zabezpieczeń 1 mają pierwszeństwo przed regułami kart interfejsu sieciowego sieciowej grupy zabezpieczeń 2 | Reguły karty sieciowej sieciowej grupy zabezpieczeń 2 mają pierwszeństwo przed regułami podsieci sieciowej grupy zabezpieczeń 1 |

| Maszyna wirtualna 2 | Podsieć 1 Sieciowa grupa zabezpieczeń 1 |

Karta sieciowa none |

Reguły podsieci sieciowej grupy zabezpieczeń 1 dotyczą zarówno podsieci, jak i karty sieciowej | Domyślne reguły platformy Azure dotyczą karty sieciowej i reguły podsieci sieciowej grupy zabezpieczeń 1 mają zastosowanie tylko do podsieci |

| Maszyna wirtualna 3 | Podsieć 2 none |

Karta sieciowa Sieciowa grupa zabezpieczeń 2 |

Domyślne reguły platformy Azure dotyczą podsieci reguły sieciowej grupy zabezpieczeń 2 mają zastosowanie do karty sieciowej |

Reguły karty sieciowej sieciowej grupy zabezpieczeń 2 mają zastosowanie do karty sieciowej i podsieci |

| Maszyna wirtualna 4 | Podsieć 3 none |

Karta sieciowa none |

Domyślne reguły platformy Azure dotyczą zarówno podsieci, jak i karty sieciowej i cały ruch przychodzący jest dozwolony |

Domyślne reguły platformy Azure dotyczą zarówno podsieci, jak i karty sieciowej i cały ruch wychodzący jest dozwolony |

Obowiązujące reguły ruchu przychodzącego

Platforma Azure przetwarza reguły ruchu przychodzącego dla wszystkich maszyn wirtualnych w konfiguracji. Platforma Azure określa, czy maszyny wirtualne są członkami sieciowej grupy zabezpieczeń i czy mają skojarzona podsieć lub kartę sieciową.

Po utworzeniu sieciowej grupy zabezpieczeń platforma Azure tworzy domyślną regułę

DenyAllInboundzabezpieczeń dla grupy. Domyślne zachowanie polega na odmowie całego ruchu przychodzącego z Internetu. Jeśli sieciowa grupa zabezpieczeń ma podsieć lub kartę sieciową, reguły dla podsieci lub karty sieciowej mogą zastąpić domyślne reguły zabezpieczeń platformy Azure.Reguły ruchu przychodzącego sieciowej grupy zabezpieczeń dla podsieci na maszynie wirtualnej mają pierwszeństwo przed regułami ruchu przychodzącego sieciowej grupy zabezpieczeń dla karty sieciowej na tej samej maszynie wirtualnej.

Obowiązujące reguły ruchu wychodzącego

Reguły dotyczące ruchu wychodzącego platformy Azure najpierw badają skojarzenia sieciowej grupy zabezpieczeń dla kart sieciowych we wszystkich maszynach wirtualnych.

Po utworzeniu sieciowej grupy zabezpieczeń platforma Azure tworzy domyślną regułę

AllowInternetOutboundzabezpieczeń dla grupy. Domyślne zachowanie polega na zezwalaniu na cały ruch wychodzący do Internetu. Jeśli sieciowa grupa zabezpieczeń ma podsieć lub kartę sieciową, reguły dla podsieci lub karty sieciowej mogą zastąpić domyślne reguły zabezpieczeń platformy Azure.Reguły ruchu wychodzącego sieciowej grupy zabezpieczeń dla karty sieciowej na maszynie wirtualnej mają pierwszeństwo przed regułami ruchu wychodzącego sieciowej grupy zabezpieczeń dla podsieci na tej samej maszynie wirtualnej.

Kwestie, które należy wziąć pod uwagę podczas tworzenia obowiązujących reguł

Zapoznaj się z poniższymi zagadnieniami dotyczącymi tworzenia obowiązujących reguł zabezpieczeń dla maszyn w sieci wirtualnej.

Rozważ zezwolenie na cały ruch. Jeśli umieszczasz maszynę wirtualną w podsieci lub korzystasz z interfejsu sieciowego, nie musisz kojarzyć podsieci ani karty sieciowej z sieciową grupą zabezpieczeń. Takie podejście zezwala na cały ruch sieciowy przez podsieć lub kartę sieciową zgodnie z domyślnymi regułami zabezpieczeń platformy Azure. Jeśli nie martwisz się o kontrolowanie ruchu do zasobu na określonym poziomie, nie należy kojarzyć zasobu na tym poziomie z sieciową grupą zabezpieczeń.

Rozważ znaczenie reguł zezwalania. Podczas tworzenia sieciowej grupy zabezpieczeń należy zdefiniować regułę zezwalania zarówno dla podsieci, jak i interfejsu sieciowego w grupie, aby zapewnić, że ruch będzie mógł przechodzić. Jeśli masz podsieć lub kartę sieciową w sieciowej grupie zabezpieczeń, musisz zdefiniować regułę zezwalania na każdym poziomie. W przeciwnym razie ruch jest blokowany dla dowolnego poziomu, który nie udostępnia definicji reguły zezwalania.

Rozważ ruch wewnątrz podsieci. Reguły zabezpieczeń sieciowej grupy zabezpieczeń skojarzonej z podsiecią mogą mieć wpływ na ruch między wszystkimi maszynami wirtualnymi w podsieci. Domyślnie platforma Azure umożliwia maszynom wirtualnym w tej samej podsieci wysyłanie ruchu do siebie (nazywanego ruchem wewnątrz podsieci). Możesz zablokować ruch wewnątrz podsieci, definiując regułę w sieciowej grupie zabezpieczeń, aby odmówić całego ruchu przychodzącego i wychodzącego. Ta reguła uniemożliwia komunikację między wszystkimi maszynami wirtualnymi w podsieci.

Rozważ priorytet reguły. Reguły zabezpieczeń sieciowej grupy zabezpieczeń są przetwarzane w kolejności priorytetów. Aby zapewnić, że określona reguła zabezpieczeń jest zawsze przetwarzana, przypisz do reguły najniższą możliwą wartość priorytetu. Dobrym rozwiązaniem jest pozostawienie luk w numerowaniu priorytetu, takich jak 100, 200, 300 itd. Luki w numerowaniu umożliwiają dodawanie nowych reguł bez konieczności edytowania istniejących reguł.

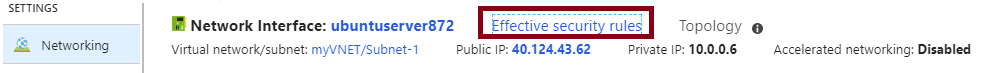

Wyświetlanie obowiązujących reguł zabezpieczeń

Jeśli masz kilka sieciowych grup zabezpieczeń i nie masz pewności, które reguły zabezpieczeń są stosowane, możesz użyć linku Obowiązujące reguły zabezpieczeń w witrynie Azure Portal. Możesz użyć linku, aby sprawdzić, które reguły zabezpieczeń są stosowane do maszyn, podsieci i interfejsów sieciowych.