Tworzenie reguł sieciowej grupy zabezpieczeń

Dodawanie reguł zabezpieczeń w celu kontrolowania ruchu przychodzącego i wychodzącego w witrynie Azure Portal jest łatwe. Możesz skonfigurować ustawienia reguł grupy zabezpieczeń sieci wirtualnej i wybrać spośród wielu różnych usług komunikacyjnych, w tym HTTPS, RDP, FTP i DNS.

Informacje o konfigurowaniu reguł zabezpieczeń

Przyjrzyjmy się niektórym właściwościom, które należy określić, aby utworzyć reguły zabezpieczeń. Podczas przeglądania tych ustawień zastanów się nad regułami ruchu, które należy utworzyć i jakie usługi mogą spełniać wymagania sieciowe.

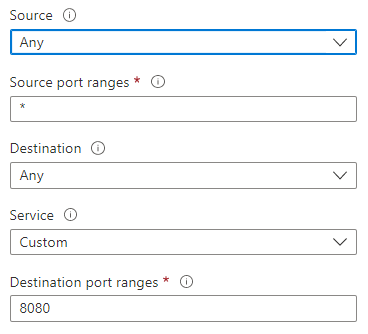

Źródło: określa sposób, w jaki reguła zabezpieczeń kontroluje ruch przychodzący . Wartość określa określony zakres źródłowych adresów IP w celu zezwolenia lub odmowy. Filtr źródłowy może być dowolnym zasobem, zakresem adresów IP, grupą zabezpieczeń aplikacji lub tagiem domyślnym.

Miejsce docelowe: określa sposób, w jaki reguła zabezpieczeń kontroluje ruch wychodzący . Wartość określa określony docelowy zakres adresów IP w celu zezwolenia lub odmowy. Wartość filtru docelowego jest podobna do filtru źródłowego. Wartość może być dowolnym zasobem, zakresem adresów IP, grupą zabezpieczeń aplikacji lub tagiem domyślnym.

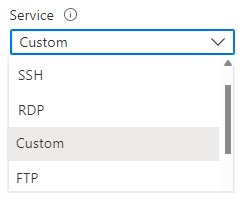

Usługa: określa docelowy protokół i zakres portów dla reguły zabezpieczeń. Możesz wybrać wstępnie zdefiniowaną usługę, np. RDP lub SSH, lub podać niestandardowy zakres portów. Istnieje duża liczba usług do wyboru.

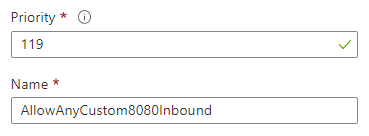

Priorytet: przypisuje wartość kolejności priorytetów dla reguły zabezpieczeń. Reguły są przetwarzane zgodnie z kolejnością priorytetu wszystkich reguł dla sieciowej grupy zabezpieczeń, w tym podsieci i interfejsu sieciowego. Im niższa wartość priorytetu, wyższy priorytet reguły.

Wskazówka

Rozwiń swoją wiedzę, korzystając z modułu szkoleniowego Zabezpieczanie i izolowanie dostępu do zasobów platformy Azure przy użyciu sieciowych grup zabezpieczeń i punktów końcowych usługi . Ten moduł zawiera piaskownicę, w której można ćwiczyć.