Tworzenie punktu odniesienia Microsoft Defender dla Chmury

Microsoft Defender dla Chmury zapewnia ujednolicone zarządzanie zabezpieczeniami i zaawansowaną ochronę przed zagrożeniami dla obciążeń działających na platformie Azure, lokalnie i w innych chmurach. Poniższe Defender dla Chmury rekomendacje, jeśli zostaną podane, ustawią różne zasady zabezpieczeń w subskrypcji platformy Azure. Te zasady definiują zestaw kontrolek, które są zalecane dla zasobów w subskrypcji platformy Azure.

zalecenia dotyczące zabezpieczeń Microsoft Defender dla Chmury

W poniższych sekcjach opisano zalecenia dotyczące Microsoft Defender dla Chmury, które znajdują się w ciS Microsoft Azure Foundations Security Benchmark v. 1.3.0. W przypadku każdej rekomendacji przedstawiono podstawowe kroki, które należy wykonać w witrynie Azure Portal. Należy wykonać te kroki dla własnej subskrypcji i przy użyciu własnych zasobów, aby zweryfikować każde zalecenie dotyczące zabezpieczeń. Pamiętaj, że opcje na poziomie 2 mogą ograniczać niektóre funkcje lub działania, dlatego dokładnie zastanów się, które opcje zabezpieczeń mają być wymuszane.

Włączanie rozszerzonych funkcji zabezpieczeń — poziom 2

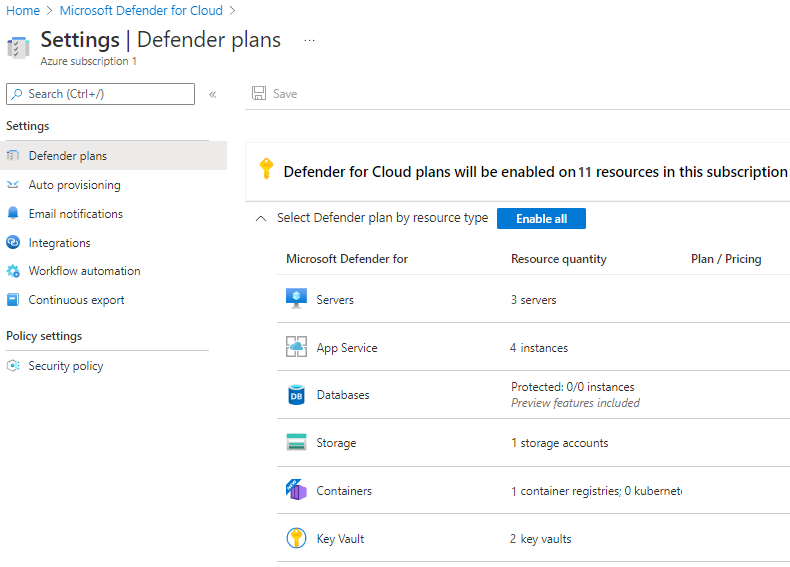

Microsoft Defender dla Chmury jest oferowany w dwóch trybach, Bez rozszerzonych funkcji zabezpieczeń (wersja bezpłatna) i z rozszerzonymi funkcjami zabezpieczeń. Włączenie zwiększonych zabezpieczeń rozszerza możliwości trybu bezpłatnego na obciążenia działające w chmurach prywatnych i innych chmurach publicznych. Zwiększone zabezpieczenia zapewniają również ujednolicone zarządzanie zabezpieczeniami i ochronę przed zagrożeniami w ramach obciążeń chmury hybrydowej. Ten tryb dodaje również zaawansowane funkcje wykrywania zagrożeń, takie jak:

- Wbudowana analiza behawioralna i uczenie maszynowe w celu identyfikowania ataków i luk w zabezpieczeniach zero-dniowych.

- Kontrola dostępu i aplikacji w celu zmniejszenia narażenia na ataki sieciowe i złośliwe oprogramowanie.

Microsoft Defender dla Chmury ze wszystkimi rozszerzonymi funkcjami zabezpieczeń oferuje wykrywanie zagrożeń dostępne w Centrum zabezpieczeń firmy Microsoft i obsługuje zasoby wdrożone w:

- Maszyny wirtualne platformy Azure

- Zestawy skalowania maszyn wirtualnych

- Azure App Service

- Azure SQL Server

- Azure Storage

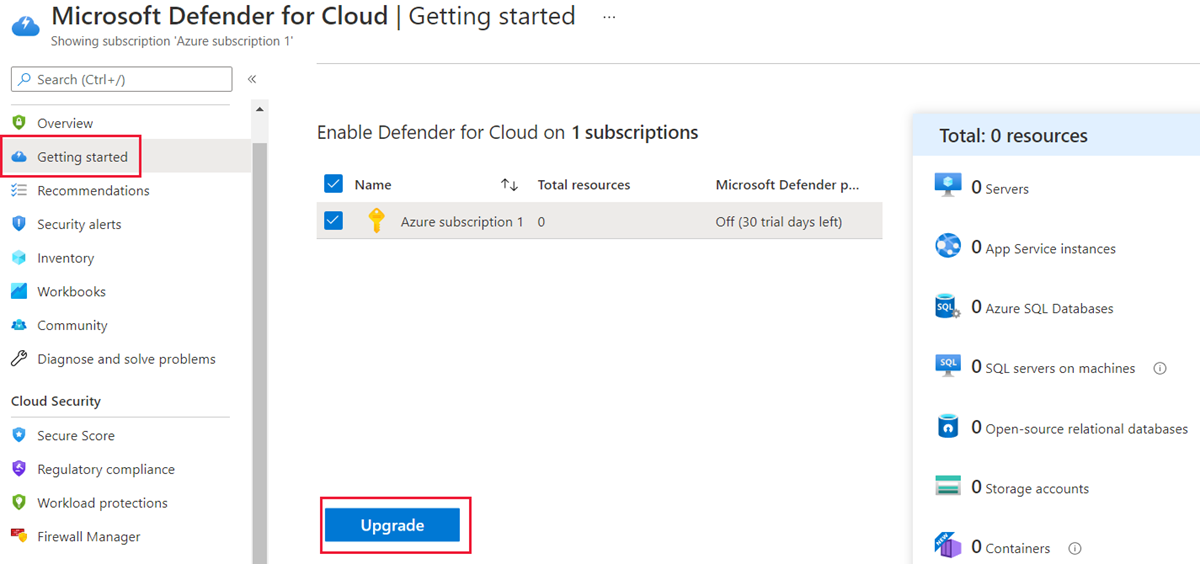

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu po lewej stronie w obszarze Ogólne wybierz pozycję Wprowadzenie.

Wybierz kartę Uaktualnianie , a następnie wybierz subskrypcję do uaktualnienia. W okienku Zasoby są wyświetlane zasoby, które będą chronione, oraz koszt rozliczeniowy zasobu.

Wybierz przycisk Uaktualnij.

Wyświetlanie wbudowanych zasad zabezpieczeń Microsoft Defender dla Chmury

Aby wyświetlić zasady zabezpieczeń Microsoft Defender dla Chmury dla subskrypcji platformy Azure:

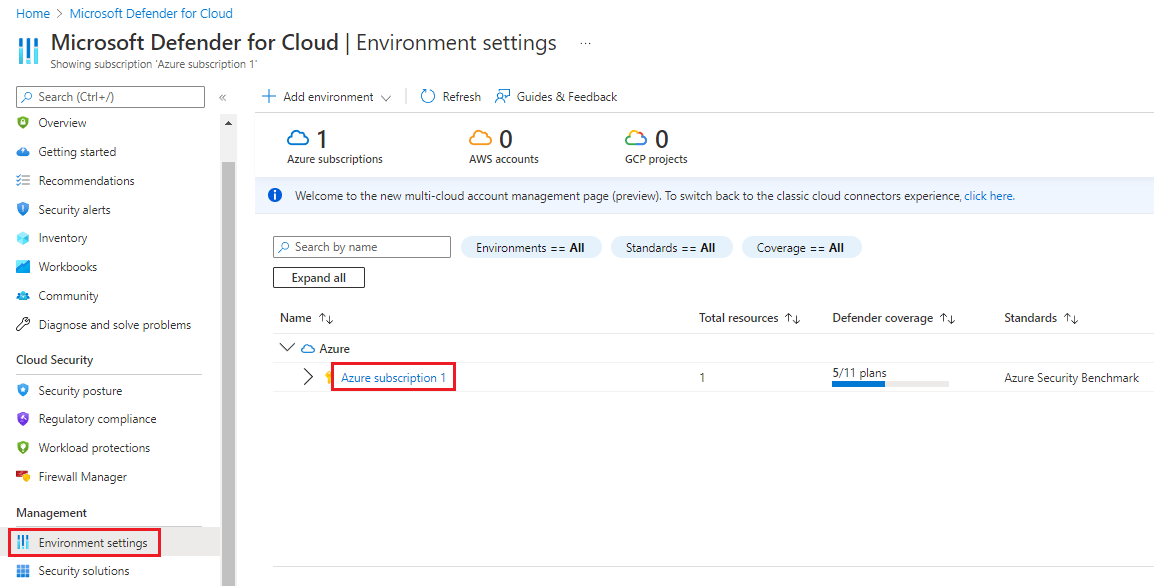

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Ustawienia środowiska.

Wybierz subskrypcję, aby otworzyć okienko Ustawienia zasad.

Włączone zasady definiują zalecenia dotyczące Microsoft Defender dla Chmury, jak pokazano w poniższym przykładzie:

Włączanie automatycznej aprowizacji agenta usługi Log Analytics — poziom 1

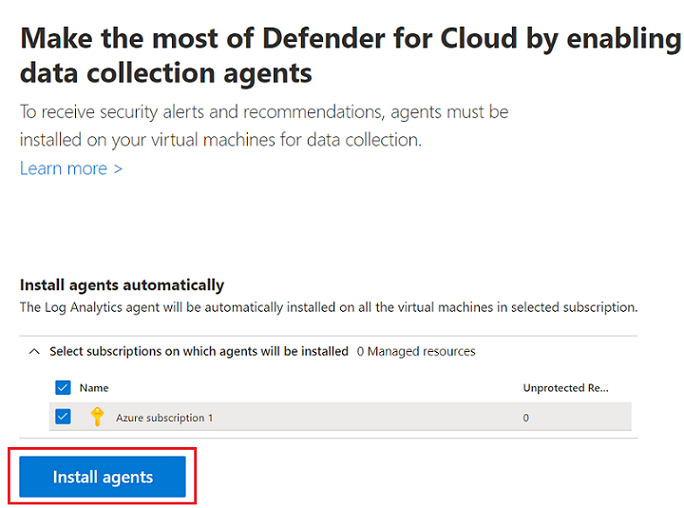

Po włączeniu automatycznej aprowizacji Defender dla Chmury instaluje agenta usługi Azure Log Analytics na wszystkich obsługiwanych maszynach wirtualnych platformy Azure i na wszystkich nowo utworzonych maszynach wirtualnych. Używanie automatycznej aprowizacji jest zdecydowanie zalecane.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu po lewej stronie w obszarze Ogólne wybierz pozycję Wprowadzenie.

Wybierz kartę Zainstaluj agentów , a następnie wybierz subskrypcję do zainstalowania agentów.

Wybierz przycisk Zainstaluj agentów.

Włączanie aktualizacji systemu — poziom 1

Microsoft Defender dla Chmury codziennie monitoruje maszyny wirtualne z systemem Windows i Linux oraz komputery pod kątem brakujących aktualizacji systemu operacyjnego. Defender dla Chmury pobiera listę dostępnych aktualizacji zabezpieczeń i aktualizacji krytycznych z usługi Windows Update lub Windows Server Update Services (WSUS). Aktualizacje na liście zależą od usługi skonfigurowanej na komputerze z systemem Windows. Defender dla Chmury również sprawdza dostępność najnowszych aktualizacji w systemach Linux. Jeśli na maszynie wirtualnej lub komputerze brakuje aktualizacji systemu, Defender dla Chmury zaleca zastosowanie aktualizacji systemu.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Ustawienia środowiska.

Wybierz subskrypcję.

W menu po lewej stronie wybierz pozycję Zasady zabezpieczeń.

W obszarze Inicjatywa domyślna wybierz subskrypcję lub grupę zarządzania.

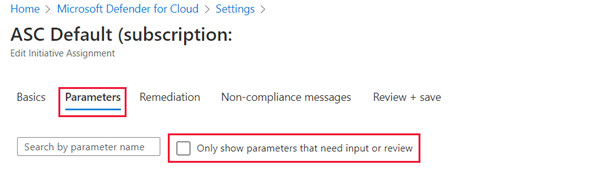

Wybierz kartę Parametry .

Upewnij się, że pole Tylko wyświetla parametry, które wymagają wprowadzenia lub przeglądu , zostało wyczyszczone.

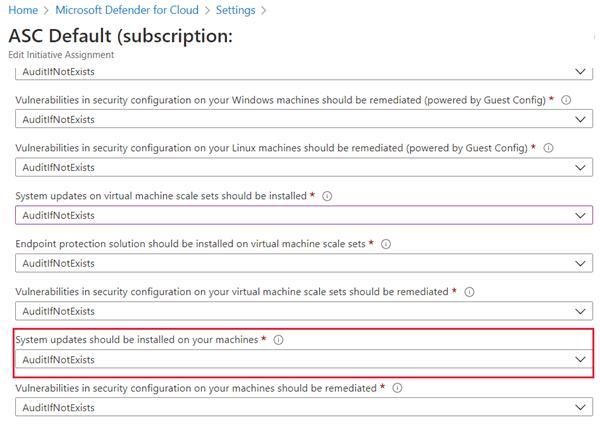

Upewnij się, że aktualizacje systemu powinny być zainstalowane na maszynach , jest jedną z wymienionych zasad.

W poniższym przykładzie agent Microsoft Defender dla Chmury nie został wdrożony na maszynie wirtualnej lub maszynie fizycznej, więc zostanie wyświetlony komunikat AuditIfNotExists. AuditIfNotExists umożliwia inspekcję zasobów, które są zgodne z warunkiem if . Jeśli zasób nie został wdrożony, zostanie wyświetlony komunikat NotExists .

Jeśli aktualizacje systemu powinny być zainstalowane na maszynach , zostanie wyświetlona pozycja Inspekcja . W przypadku wdrożenia bez włączania zostanie wyświetlona wartość Disabled.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz kartę Przeglądanie i zapisywanie , a następnie wybierz pozycję Zapisz.

Włączanie konfiguracji zabezpieczeń — poziom 1

Microsoft Defender dla Chmury monitoruje konfiguracje zabezpieczeń, stosując zestaw ponad 150 zalecanych reguł dotyczących wzmacniania zabezpieczeń systemu operacyjnego. Te reguły są powiązane z zaporami, inspekcją, zasadami haseł i nie tylko. Jeśli okaże się, że maszyna ma konfigurację podatną na zagrożenia, Defender dla Chmury generuje zalecenie dotyczące zabezpieczeń.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Ustawienia środowiska.

Wybierz subskrypcję.

W menu po lewej stronie wybierz pozycję Zasady zabezpieczeń.

W obszarze Inicjatywa domyślna wybierz subskrypcję lub grupę zarządzania.

Wybierz kartę Parametry .

Upewnij się, że należy skorygować luki w zabezpieczeniach w konfiguracji zabezpieczeń w zestawach skalowania maszyn wirtualnych, to jedna z zasad.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz kartę Przeglądanie i zapisywanie , a następnie wybierz pozycję Zapisz.

Uwaga

Wszystkie poniższe kategorie zasad, które mają wartość (*) w tytule, znajdują się na karcie Parametry . W niektórych przypadkach istnieje kilka opcji w każdej kategorii.

Włączanie ochrony punktu końcowego (*) — poziom 1

Program Endpoint Protection jest zalecany dla wszystkich maszyn wirtualnych.

Włączanie szyfrowania dysków (*) — poziom 1

Microsoft Defender dla Chmury zaleca korzystanie z usługi Azure Disk Encryption, jeśli masz dyski maszyn wirtualnych z systemem Windows lub Linux. Szyfrowanie dysków umożliwia szyfrowanie dysków maszyn wirtualnych z systemami Windows i Linux infrastruktury jako usługi (IaaS). Szyfrowanie jest zalecane zarówno dla systemu operacyjnego, jak i woluminów danych na maszynie wirtualnej.

Włączanie sieciowych grup zabezpieczeń (*) — poziom 1

Microsoft Defender dla Chmury zaleca włączenie sieciowej grupy zabezpieczeń. Sieciowe grupy zabezpieczeń zawierają listę reguł listy kontroli dostępu (ACL), które zezwalają na ruch sieciowy do wystąpień maszyn wirtualnych w sieci wirtualnej lub odmawiają go. Sieciowe grupy zabezpieczeń mogą być skojarzone z podsieciami lub z poszczególnymi wystąpieniami maszyn wirtualnych w tej podsieci. Gdy sieciowa grupa zabezpieczeń jest skojarzona z podsiecią, reguły listy ACL dotyczą wszystkich wystąpień maszyn wirtualnych w tej podsieci. Ponadto ruch do pojedynczej maszyny wirtualnej można dodatkowo ograniczyć, kojarząc sieciową grupę zabezpieczeń bezpośrednio z maszyną wirtualną.

Włączanie zapory aplikacji internetowej (*) — poziom 1

Microsoft Defender dla Chmury może zalecić dodanie zapory aplikacji internetowej (WAF) od partnera firmy Microsoft w celu zabezpieczenia aplikacji internetowych.

Włączanie oceny luk w zabezpieczeniach (*) — poziom 1

Ocena luk w zabezpieczeniach w Microsoft Defender dla Chmury jest częścią zaleceń dotyczących maszyn wirtualnych Defender dla Chmury. Jeśli Defender dla Chmury nie znajdzie rozwiązania do oceny luk w zabezpieczeniach zainstalowanego na maszynie wirtualnej, zaleca zainstalowanie rozwiązania do oceny luk w zabezpieczeniach. Po wdrożeniu agent partnera rozpoczyna raportowanie danych o lukach w zabezpieczeniach do platformy zarządzania partnera. Z kolei platforma zarządzania partnera udostępnia dane monitorowania luk w zabezpieczeniach i kondycji z powrotem do Defender dla Chmury.

Włączanie szyfrowania magazynu (*) — poziom 1

Po włączeniu szyfrowania magazynu wszystkie nowe dane w usłudze Azure Blob Storage i Azure Files są szyfrowane.

Włączanie dostępu do sieci JIT (*) — poziom 1

Dostęp sieciowy just in time (JIT) może służyć do blokowania ruchu przychodzącego do maszyn wirtualnych platformy Azure. Dostęp sieciowy JIT zmniejsza narażenie na ataki, zapewniając łatwy dostęp do łączenia się z maszynami wirtualnymi w razie potrzeby.

Włączanie adaptacyjnej kontroli aplikacji (*) — poziom 1

Adaptacyjna kontrola aplikacji to inteligentne, zautomatyzowane, kompleksowe rozwiązanie do wyświetlania listy aplikacji z Microsoft Defender dla Chmury. Ułatwia ono sterowanie tym, które aplikacje mogą być uruchamiane na maszynach wirtualnych platformy Azure i poza nią (z systemem Windows i Linux), co pozwala między innymi wzmocnić ochronę tych maszyn przed złośliwym oprogramowaniem. Defender dla Chmury używa uczenia maszynowego do analizowania aplikacji uruchomionych na maszynach wirtualnych. Pomaga to zastosować określone reguły zatwierdzania przy użyciu adaptacyjnej analizy kontroli aplikacji. Ta funkcja znacznie upraszcza proces konfigurowania i utrzymywania zatwierdzonych zasad aplikacji.

Włączanie inspekcji SQL i wykrywania zagrożeń (*) — poziom 1

Microsoft Defender dla Chmury zaleca włączenie inspekcji i wykrywania zagrożeń dla wszystkich baz danych na serwerach z uruchomioną usługą Azure SQL. Inspekcja i wykrywanie zagrożeń mogą pomóc zachować zgodność z przepisami, zrozumieć aktywność bazy danych i uzyskać wgląd w rozbieżności i anomalie, które mogą powiadamiać Cię o problemach biznesowych lub podejrzanych naruszeniach zabezpieczeń.

Włączanie szyfrowania SQL (*) — poziom 1

Microsoft Defender dla Chmury zaleca włączenie funkcji Transparent Data Encryption (TDE) w bazach danych SQL działających na platformie Azure. Funkcja TDE chroni dane i pomaga spełnić wymagania dotyczące zgodności przez szyfrowanie bazy danych, skojarzonych kopii zapasowych i plików dziennika transakcji magazynowanych. Włączenie funkcji TDE nie wymaga wprowadzania zmian w aplikacjach.

Ustawianie kontaktu zabezpieczeń poczty e-mail i numeru telefonu — poziom 1

Microsoft Defender dla Chmury zaleca podanie szczegółowych informacji kontaktowych dotyczących zabezpieczeń dla subskrypcji platformy Azure. Firma Microsoft korzysta z tych informacji, aby skontaktować się z Tobą, jeśli Centrum zabezpieczeń firmy Microsoft wykryje, że twoje dane klienta zostały objęte dostępem przez nieautoryzowaną osobę. Centrum zabezpieczeń firmy Microsoft przeprowadza monitorowanie zabezpieczeń sieci i infrastruktury platformy Azure oraz otrzymuje skargi dotyczące analizy zagrożeń i nadużyć od innych firm.

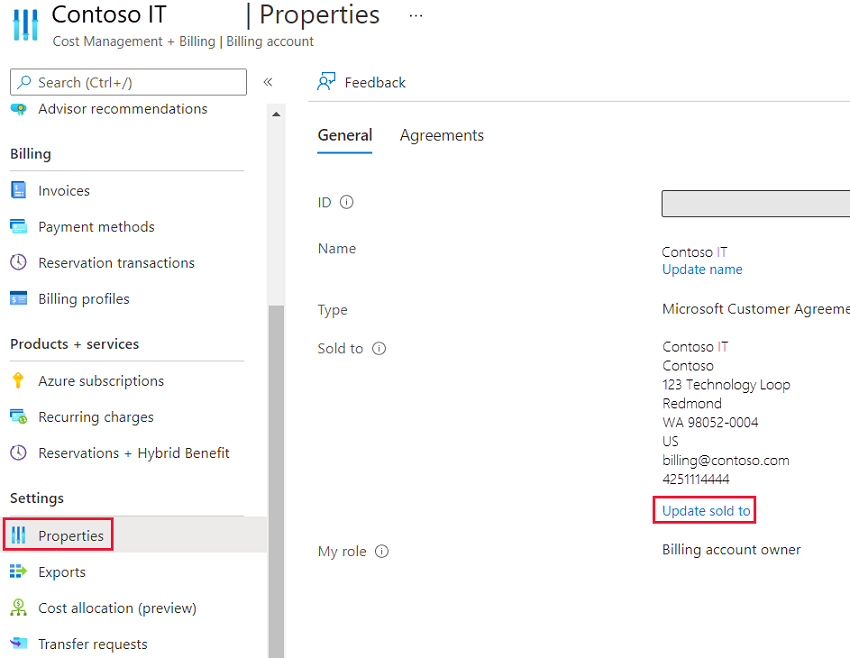

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz obszar Zarządzanie kosztami i rozliczenia. W zależności od subskrypcji zostanie wyświetlone okienko Przegląd lub okienko Zakresy rozliczeniowe.

- Jeśli zostanie wyświetlone okienko Przegląd , przejdź do następnego kroku.

- Jeśli zostanie wyświetlone okienko Zakresy rozliczeniowe, wybierz swoją subskrypcję, aby przejść do okienka Przegląd .

W okienku Przegląd w menu po lewej stronie w obszarze Ustawienia wybierz pozycję Właściwości.

Zweryfikuj wyświetlone informacje kontaktowe. Jeśli musisz zaktualizować informacje kontaktowe, wybierz link Aktualizuj sprzedane , aby wprowadzić nowe informacje.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz.

Włączanie wysyłania wiadomości e-mail dotyczących alertów — poziom 1

Microsoft Defender dla Chmury zaleca podanie szczegółowych informacji kontaktowych dotyczących zabezpieczeń dla subskrypcji platformy Azure.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Ustawienia środowiska.

Wybierz subskrypcję.

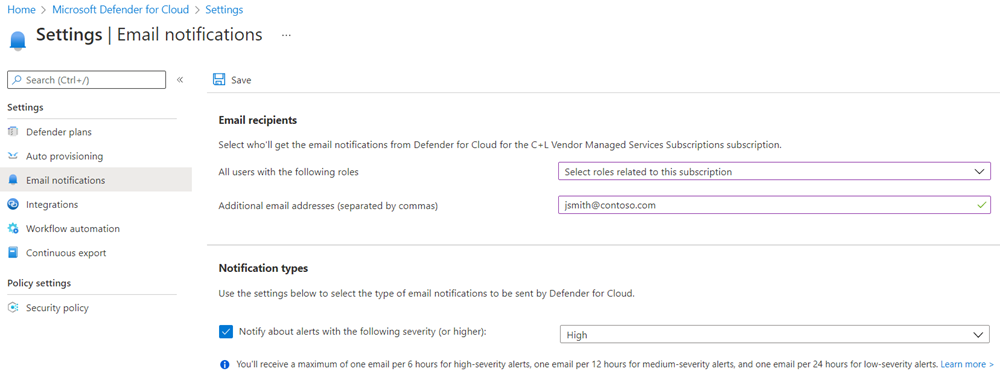

W menu po lewej stronie w obszarze Ustawienia wybierz pozycję Powiadomienia e-mail.

Na liście rozwijanej Wszyscy użytkownicy z następującymi rolami wybierz swoją rolę lub w obszarze Dodatkowe adresy e-mail (rozdzielone przecinkami) wprowadź swój adres e-mail.

Zaznacz pole wyboru Powiadom o alertach o następującej ważności, wybierz ważność alertu, a następnie wybierz pozycję Zapisz.

Włączanie wysyłanie wiadomości e-mail również do właścicieli subskrypcji — poziom 1

Microsoft Defender dla Chmury zaleca podanie szczegółowych informacji kontaktowych dotyczących zabezpieczeń dla subskrypcji platformy Azure.

W okienku Powiadomienia e-mail opisane w poprzedniej sekcji można dodać więcej adresów e-mail rozdzielonych przecinkami.

Jeśli zmienisz ustawienia, na pasku menu wybierz pozycję Zapisz.